新しいコールバック・フィッシング・キャンペーンは、著名なセキュリティ企業になりすまし、潜在的な被害者を騙して電話をかけさせ、マルウェアをダウンロードするように指示するものです。

このキャンペーンでは、典型的なフィッシングメールが使用されており、被害者を騙して緊急の返事をさせることを目的としています。この場合、受信者は会社に侵入されたことをほのめかし、メッセージに含まれる電話番号に電話をかけるよう要求します。

コールバックオペレーターは、ネットワーク上の最初の足場を得るために、犠牲者に商用RATソフトウェアをインストールするように説得しようとします。

信頼できるパートナーになりすます

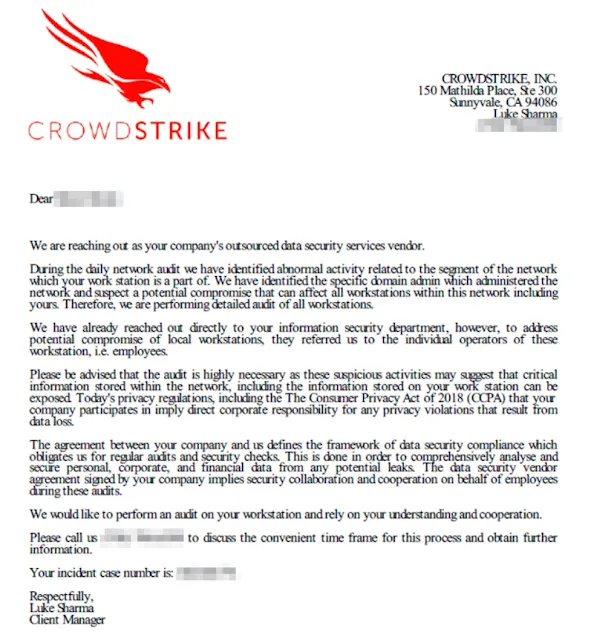

現時点、CrowdStrike以外にどのようなセキュリティ企業がなりすましていたかはまだ特定されていません。フィッシングメールは同社のロゴを使用することで正規のメールに見えるようになっています。

具体的には、このメールは、自社の「データ・セキュリティ・サービスのアウトソーシング・ベンダー」からのもので、「あなたのワークステーションが属するネットワークのセグメント」で「異常な活動」が検出されたことを通知しています。

CrowdStrikeによると、このメッセージは、被害者のIT部門にはすでに通知されているが、個々のワークステーションに対して監査を行うために被害者の参加が必要であると主張しています。このメールは、受信者が提供された番号に電話するよう指示しており、この時に悪意ある行為が行われるのです。

最初のアクセスには一般的な正規のリモート管理ツール(RAT)、横方向の動きには市販の侵入テストツール、ランサムウェアやデータ強奪の展開が含まれる可能性が高いと考えています。

ランサムウェアを拡散させる可能性

2021年のBazarCallキャンペーンが最終的にContiランサムウェアにつながるように、今回もコールバックオペレータはランサムウェアを使用して運営を収益化する可能性が高いと言われています。

これは、サイバーセキュリティ事業体になりすましたコールバックキャンペーンとして初めて確認されたもので、サイバー侵害の緊急性を考えると、より高い成功の可能性があります。

ユーザーが、社内外の正規の部署からどのように連絡が来るかを理解することは非常に重要であり、これは単なるサイバーセキュリティにとどまりません。