雑記系ブログ。セキュリティとか、マイルとか、投資とか、、、 / Miscellaneous Blogs. Security, miles, investments, etc

セキュリティ診断はどこの会社に依頼するのが良い?

自分の会社でもセキュリティ診断を実施している。

(社内リソースでやるのはスキル的に無理があるので、ベンダー選定をして、選定した某ベンダーにいつもお願いしている)

んでせっかく標準化したので、おとなしくそこを使ってくれればいいのに、

「開発ベンダーさんでやってくれると言っているので・・・」

とか

「選定ベンダーじゃない別の会社のほうが安いので・・・」

とか、いろいろ意見してくれる人が出てくる。

基本的にセキュリティ診断は、ツールを使って実施するが、これもオープンソースから有償ツールまでピンキリである。

かけるコストが異なれば、当然価格にもピンキリの差が出てくるので、雑な診断結果だけど安いという、安かろう悪かろうのベンダーが存在する。

んで、個人的にはこういう安かろう悪かろうのベンダーは排除したいのだが、排除すべきか否かの判断基準が結構難しく、これまでは「しっかりとレポート出してくれる(具体的にどこに脆弱性があり、どう改善すれば治るのかまで説明してくれる)会社」とか言いつつ、それなりに規模が大きかったり、業界的に有名な企業であれば黙認してきた。

んで、これらの一助になろうであろうドキュメントがIPAからリリースされた。

それが、情報セキュリティサービス基準適合サービスリスト

以前、経済産業省が、情報セキュリティサービス基準というドキュメントをリリースしたのですが、この基準を満たした企業をIPAが認定して公表しましょうというのが、サービスリスト。

分野は下記の4つ

・情報セキュリティ監査サービス

・脆弱性診断サービス (※セキュリティ診断サービスにしてほしかったな・・・)

・デジタルフォレンジックサービス

・セキュリティ監視・運用サービス

んで、2018年7月時点で、脆弱性診断サービスの領域で掲載されているのは以下の会社。

・エヌ・ティ・ティ・データ先端技術株式会社

・株式会社ラック

・株式会社ユービーセキュア

・株式会社サイバーディフェンス研究所

・株式会社ディアイティ

・NECソリューションイノベータ株式会社

・NRIセキュアテクノロジーズ株式会社

・アビームコンサルティング株式会社

・株式会社インフォセック

・株式会社シーイーシー

・デロイト トーマツ リスクサービス株式会社

・三菱電機インフォメーションネットワーク株式会社

・株式会社日立システムズ

・富士通株式会社

現在採用中の会社が含まれていたのが不幸中の幸い、いや、渡りに船。

今後はこのリストにある会社の脆弱性診断であれば許可する方針。

ではでは。

【参考】

情報セキュリティサービス基準及び情報セキュリティサービスに関する審査登録機関基準を策定しました(経済産業省)

情報セキュリティサービス基準適合サービスリストの公開及び情報セキュリティサービスの提供状況の調査における審査登録機関の募集について(IPA)

ショーダンって何?

Shodan(shodan.io)というのは、ネットワーク接続機器の検知・検索のための、いわゆるIoT検索エンジン。

インターネットで検索するときによく使う有名な検索エンジンはGoogleだったりしますが、それのIoT版のような感じ。

うっかりインターネットに公開しちゃっているようなやばい設定のオフィス機器や家電の把握や発見に活用することができます。

ちなみに、Shodanのエンジンを活用して、JPCERT/CCがMejiroっていう実証実験サービスやっています。

【参考資料】

IPAテクニカルウォッチ 「増加するインターネット接続機器の不適切な情報公開とその対策」

Shodanでアカウント登録する方法を画像つきで解説してみた。

実証実験:インターネットリスク可視化サービス―Mejiro―

ITシステムのセキュリティ診断におけるベストな頻度

売上高に占めるIT予算比率が2%以上の企業であれば、部分的ではあるにせよ、システムリリース前にセキュリティ診断を実施していることと思う。

※経験上、売上高に占めるIT予算比率が0.5%程度の企業はIT部門が半分崩壊しているか、そもそもIT統括組織が存在せず、セキュリティ診断はやっていないと思われる。

セキュリティ診断って人の健康診断に例えると分かりやすい。

定期的に問題がないかチェックするという点も似ているし、

健康診断実施したからと言って、健康が必ず保証されるわけでもない点・・・。

ま、後者は置いておいて、前者の「どれぐらいの周期で実施すればいいのかしら」というのが今回のテーマ。

そして、下記がJPCERT/CCの見解

====

■Web アプリケーションのセキュリティ診断

目的:自社の Web アプリケーションに脆弱性や設定の不備が存在しないか確認するため

対象:Web アプリケーション

頻度:1年に1回程度、および機能追加などの変更が行われた時

====

Webアプリケーションの例ですが、プラットフォーム診断も同様とみなしてよいと思います。

プラットフォーム診断の場合、目的は「自社の プラットフォーム(OS等)に脆弱性(パッチ適用漏れ)や設定の不備が存在しないか確認するため」といったところでしょうか。

というわけで、セキュリティ診断は1年に1回を目標に頑張りましょう!!

(これ、結構ハードル高いんですけどね・・・)

【参考リンク】

委託先と自社で脆弱性関連の運用管理の誤認も、自社活用CMS周りを改めてチェック

JPCERT/CC:Webサイトへのサイバー攻撃に備えて 2018年7月

WebAuthnって何?パスワードを覚えなくてよい時代がやってくる?

認証にパスワードを用いる手法は10年以上前から続いている(厳密にはIDとパスワードの二要素認証だが)

これまでに代替となるような様々な認証方法も考案されているが、当然デメリットもある。

・生体認証:一見よさげに見えるが、万一認証情報が漏洩すると替えが利かない

(パスワードの場合漏洩したら変更すればよいが、そういったことができない)

・デバイス認証:紛失すると結構悲惨

んで世代交代の決定打がないまま二要素認証が引き続きメインで使われ続けているわけだが、世の中の99.9999%の人はサイトごとにパスワードを使い分けるようなことはしていない。

(パスワードを使い分けている人はこれまでの人生で自分含めて3人しか知らない)

パスワードを使いまわした場合、どこかのサイトでパスワードが漏洩し、漏洩したパスワードを用いて他のサイトでパスワードリスト攻撃が行われると、非常に残念な事態が起きる。

パスワードの使いまわしをユーザーリテラシーの低さというには大分無理があり、パスワードの不便さを解消するために検討が進められているのがWeb Authentication(WebAuthn)です。

ポイントはパスワードの代わりに生体情報やデバイスを利用しますが、それそのものではなく、生体情報やデバイスを使ってそれに対応した秘密鍵と公開鍵を作成し、認証は作成した秘密鍵と公開鍵を使うとのこと。

生体情報をそのまま認証に使うわけではないので、秘密鍵が漏洩したら作り直すってことができるのかな?

【参考URL】

「パスワード不要」な未来が、もうすぐやってくる

パスワードに依存しない認証「WebAuthn」をChrome、Firefox、Edgeが実装開始 W3Cが標準化

[インシデント]アサヒ軽金属工業株式会社

[企業情報]

業種:金属製品(家庭の健康を守る調理器の開発販売)

資本金:1000万円

従業員数:130人

企業URL http://www.asahikei.co.jp/

[インシデント発覚日]

2018年6月6日

[インシデント概要]

2017年1月14日~2018年5月25日の期間にショッピングサイトで購入した顧客クレジットカード情報が流出し、一部のクレジットカード情報が不正利用された可能性。

[被害/影響]

77,198名分の下記情報

・カード会員名

・クレジットカード番号

・有効期限

[想定損害額]

2,007,148,000円

[原因]

(企業側見解)

該当企業が運営する「Webショッピングサイト」のシステムの一部の脆弱性をついたことによる第三者の不正アクセス

(私の見解)

システム運用における怠慢(サーバへのパッチ未適用)と想定

[プレスリリース]

弊社が運営する「Webショッピングサイト」への不正アクセスによる個人情報流出に関するお詫びとお知らせ

[コメント]

2018年6月にカード会社からの指摘で発覚したとのことで、自社運用システムで発生したインシデントであれば、まさに運用怠慢の典型的な結末だろう。

プレスリリースを見ても原因も良く分からず、第三者調査機関も相当苦労したことが伺える。

従業員数の規模からいってIT担当者を確保するのは少々難がある気がするので、この規模の企業は自社でサーバを立てず、アマゾンや楽天市場等のECサービスを使うことが最適解だと思う。

少々のお金をケチって自前でサーバを立てても、運用管理がしっかりできなければ脆弱性を突かれて情報漏洩してしまうのがオチである。

今回の想定損害額はクレジットカード流出と、対応が後手に回った点を加味して20億円としたが、資本金の20倍の額となり、オチと言うにはあまりにもイタすぎる。

訴訟を起こされたりすると事業継続が危うくなるレベルの情報流出だが、

今回の件を教訓に何とか事業を継続してもらいたい。

脅威情報検索時の便利ツール:Mitaka

脅威情報、特にIPアドレスやURLなどを扱う際、誤爆しないように内部で共有する際はデファング(defang)を行います。

例えば、怪しいサイト.comって、あった場合、

そのままメールに張り付けたり、情報共有ツールに張り付けると、

リンクになってしまい、誤ってクリックしてしまうことがあるので、

それを防ぐために、怪しいサイト[.]com等の無害化処理を行います。

これをデファング(defang)といいます。

デファングをしてしまうと、ウイルストータルで検索を行う際、デファングを解いて(リファング/refang)から検索を行う必要があるのですが、その面倒くささを解消してくれるツールとのことです。

全然関係ないですが、昔NTTの事を「みかか」って言っていたのを思い出しました。

ツールはChromeの拡張機能として利用可能です。

Chromeは世界シェアNo1のブラウザですね。

下記は2018年6月時点の世界のブラウザシェアです。

IEはもはや過去の遺物です。Chromeのシェアは50%を超えており、まさしくデファクトスタンダードです。

一部のオンライン証券会社ではIEのサポートを打ち切るようなところも出ています。

仮想通貨取引を行う際もIEではNGで、Chromeが必要なシーンもあったります。

このMitakaもIEでは使えないです。

IEの後継ブラウザであるEdgeはかなーりシェアが低く、マーケットから完全に無視されている感じ・・・。

自分もChromeの不具合疑い時の切り分けでたまにIE使うことはあるけど、Edgeを使うことはないなぁ。

【参考URL】

OSINTツール Mitaka でディグってみよう

Chrome Web Store(Mitakaダウンロード)

WebブラウザシェアランキングTOP10(日本国内・世界)

事業会社における適切なセキュリティ投資額は?

「セキュリティってどこまでやればいいの?」

これ、永遠の課題です。

やろうと思えば、青天井にお金を使うことができます。

しかし、セキュリティは利益貢献にはつながりません。

(CSR的な貢献までです。。。)

そんなものに対してどうやって最適解を求めるのか?

一つに切り口は会社規模です。

会社の売上高の〇〇%とかいうやつ。

セキュリティの場合、IT予算の〇〇%とかいう言い方します。

というわけで、セキュリティの場合は、まずはIT予算がないと始まりません。

IT予算の比率って業界ごとに異なってきます。

システム障害やサイバー攻撃の発生が社会的に大きい業界は当然比率が高くなります。金融機関が最も高く、社会インフラ(重要インフラ)分野などが比較的高い感じ。

この辺をJUASが毎年整理してくれていています。

ちなみに過去に3社の事業会社でIT運用やってきた実体験としては、

3%以上が理想で、しっかりIT投資ができおり、PDCAサイクルもしっかり回っている感じ。

これが2%になるとIT投資は何とかできているが、PDCAサイクルはやや不安定な感じ。

0.5%になるともはやいろいろな意味でオワタ感じ。(IT投資は不十分。PDCAサイクルは崩壊。仕事は完全に属人的になり、人材の入れ替わりが激しい。。。)

ユーザー企業でITやりたい方々は、こういった情報を参考にしっかりIT投資している会社に就職/転職しましょうね。

図の中でいうと、建築・土木業はアウトです。自分も転職活動の際、この業種だけは外して活動していました。

少し話がそれましたが、IT予算がそれぞれの企業の売上高で決まるため、セキュリティ予算はIT予算の20%とかよく言われています。

私の所属組織もIT予算の20%をセキュリティ予算とし、施策を立てています。

【参考資料】

企業IT動向調査2017

FIMって何だ?

・アンチウイルスソフト入れていますか?

・EDR入れていますか?

・F/W入れていますか?

・Proxy入れていますか?

・メールフィルタリング入れていますか?

・Webフィルタリング入れていますか?

・IPS入れていますか?

・IDS入れていますか?

・DDOS対策していますか?

・SIEM入れていますか?

・WAF入れてますか?

・FIM入れていますか?

・・・FIMって何だ?

ってことでFIMについて少し調べてみた。

ちなみにFIMとはマイクロソフト(通称「マイクソ」)のForefront Identity Managerのことではないです。一瞬そうなりかけましたが、質問の流れからいって、ここで特定企業の製品名が出てくる訳無い。。。

FIMとは、File Integrity Monitoringの略らしい。

Integrityといえば、セキュリティのCIAの一つですな。

Confidentiality(機密性)

Integrity(完全性)

Availability(可用性)

これ、この用語だけだとなんのこっちゃということになるので、自分は銀行ATMで例えるようにしています。

機密性:自分の口座の預金残高が他人に漏れない事

完全性:1000円引き出したら口座残高が-1000円される(-1100円されたりしない)

可用性:ATM稼働時間は必ずATMが使える

そんなわけで、File Integrity Monitoringはファイルの完全性(=不正な変更の検知)を担保する仕組みということです。

カード決済や機密データを扱うアプリケーションであれば、FIMはコンプライアンス上、必須になってくるのかもしれません。

イメージしやすい例としては変更監視ツールで、レジストリやポート、プロセスなどの変更監視かもしれません。

以前某ソフトウェアの脆弱性を突いてcronを勝手に書き換えられ、仮想通貨の発掘をさせられた事件がありましたが、こういうのの検知に役立つかもですね。

(ちなみにこの事件はCPUが100%に張り付き、リソース監視で検知されました。)

ちょっと話がそれるけど、仮想通貨のベースになるブロックチェーンを活用してもFIMみたいなことはできるのだろうか?

[インシデント]近藤ニット株式会社(evam eva online shop)

■近藤ニット株式会社

[企業情報]

業種:繊維工業

資本金:1000万円

従業員数:30~50人

企業URL http://www.evameva.com

[インシデント発覚日]

2018年6月19日

[インシデント概要]

Webアプリケーションの脆弱性を突かれ、2018年3月7日から2018年6月19日にかけて、クレジットカード会員データが抜き取られる。

[被害/影響]

358件の個人情報(クレジットカード情報)流出

[想定損害額]

9,308,000円

[原因]

(企業側見解)

Webアプリケーションの脆弱性

(私の見解)

システム運用における怠慢(サーバへのパッチ未適用)と想定

[プレスリリース]

evam eva online shopへの不正アクセス発生についてのご報告とお詫び

[コメント]

2018年3月から発生ということなので、WordPress、Joomla、Drupal辺りのCMS(Content Management System)の脆弱性か、Apache Strutsの脆弱性でも受けたのだろうか。

従業員数の規模からいってIT担当者を確保するのは少々難がある気がするので、クラウドサービスに移行してしまうのが最良の解決策だと思う。

少々のお金をケチって自前でサーバを立てても、運用管理がしっかりできなければ脆弱性を突かれて情報漏洩してしまうのがオチである。

今回の想定損害額はクレジットカード流出と、対応が後手に回った点を加味して930万円としたが、ほぼ資本金と同額である。授業料としては少し高すぎた印象。

今回の件を教訓に引き続き事業を頑張ってもらいたい。

パスワード強度を考える

ユーザー認証で一番多いのはやはりユーザーIDとパスワードだと思う。

最近は生体認証やデバイス認証も出てきているが、まだまだIDパスワード認証が多いのではなかろうか。

最近はパスワードの定期変更要否に関する議論があったりと、ベースラインが変わりつつあるので、少し整理する

■パスワード強度について

NISC(内閣サイバーセキュリティセンター)やJPCERT/CCが見解を出しているので、貼り付けておく。

←NISCの推奨

←JPCERT/CCの推奨

それぞれのいいとこどりをすると下記を満たすパスワードが理想となる。

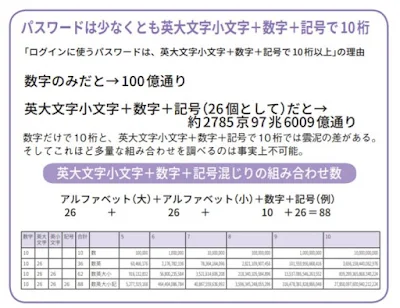

『パスワードは少なくとも英大文字小文字+数字+記号で 12 文字以上』

■パスワードの定期変更について

上記を満たすパスワードで、かつ使いまわしをしていなければパスワード変更は不要。

2017年にNIST(米国国立標準技術研究所)が上記の方針を打ち出し、2018年に日本の総務省もこれに追随する旨の方針を打ち出しました。

しかしこれ、大前提として、「パスワードが使いまわしされておらず、パスワード強度が

英大文字小文字+数字+記号で10文字あると、約2785京の組み合わせとなり、1秒間に5回の入力で総当たり攻撃しても、全部を試すまでに約1760億年かかるので大丈夫」

という前提があります。

この前提をすっ飛ばして「総務省がパスワード変更は不要といいました」というおバカな報道をする人たちが大量に出て閉口しました。

背景含めてまともな報道したのは朝日新聞くらいではなかろうか。

【参考リンク】

STOP! パスワード使い回し!キャンペーン2018

ネットワークビギナーのための情報セキュリティハンドブック

総務省「国民のための情報セキュリティサイト(安全なパスワード管理)」

電子的認証に関するガイドライン(SP 800-63)

ADS(Alternate Data Streams)とは

ADS(Alternate Data Streams / 代替データストリーム)という言葉にぶち当たったので、備忘録。

ポイントは下記の6つ。

ちなみにADSに出会ったきっかけは4.

ADSを使った不審なモジュールがあるとEDR(Endpoint Detection and Response)システムからアラートを受け、調べることに・・・。

1.NTFSファイルシステムのファイル/ディレクトリに保存できる、隠しファイル

2.1つのファイル/ディレクトリに対して複数のADSを保存できる

3.用途の例としては、インターネットからダウンロードしたファイルを開く時に警告画面を表示させる、など

4.Poison Ivy(トロイの木馬)などのマルウェアの隠し場所としても悪用されているらしい

5.streams.exeでADSの検索/削除が可能

6.Windows標準機能(コマンドプロンプト、PowerShell含む)でも、ADSの作成/検索/削除が可能

インシデントレスポンスで、ガチでテクニカルな部分をやるには、やはりOSやファイルシステムの深いところまで抑えないといけないのか。。。

ユーザー企業でのセキュリティ対応は、どこまでを自社でツールと体制を整備して実施し、どこからを外部のセキュリティベンダーに任せるかが結構悩ましい。

リクルートなんかは、下手なセキュリティベンダーよりもしっかり体制組んでいるのですごいと思う。

【参考URL】

代替データストリーム(ADS)について色々調べてみた

NTFS Alternate Data Streams For Beginner

STOP! パスワード使い回し

JPCERT/CCでキャンペーンやっています。

そもそも論として今日の情報化社会で、情報は漏れるものと思って行動したほうがいいです。

パスワード使いまわしをやめようというのもその一環ですね。

ネット上の様々なサイトに同じIDとパスワードで登録していたら、どれか一つのサイトでパスワードが漏れると他のサイトも不正アクセスを受ける可能性があることは、もはや一般常識として知っておいてほしい。

FacebookやGoogleとかでシングルサインオンするのも同じリスクを抱え込むことになりますね。

んで、どーすんねんという話ですが、いくつか方法があります。

案1.定型+非定型パスワード

そのまんまで、自分の固定パスワードと、サイトやサービス等の一部のキーワードを使って作るパスワード。

「サイトやサービス等の一部のキーワード」の部分が可変になるので、結果的にサイトやサービスごとに異なるパスワードが出来上がります。

可変部分についても自分でパターン化しておけばパスワードの種類が増えてもうろたえることはなくなります。

案2.パスワード自動生成ツール+パスワード管理アプリ

これもそのまんまといえばそのまんまなのですが、パスワードはパスワード生成ツールで強固なパスワードを作り、管理はパスワード管理ツールに任せるという方法

フリーで使えるものといえば、知る人ぞ知るID Manager。パスワード生成ツールも付いたフリーのツールで自分も重宝しています。

有償モノだと、自分が使っているのはパスワードマネージャーですかね。

まずはID Manager使ってみて、物足りなければ有償ツールを検討するのがいいかも。

【参考リンク】

STOP! パスワード使い回し!キャンペーン2018

あなたのマイレージ・ポイントを盗まれないようにするべきこと

登録:

投稿 (Atom)