雑記系ブログ。セキュリティとか、マイルとか、投資とか、、、 / Miscellaneous Blogs. Security, miles, investments, etc

【セキュリティ事件簿#2023-037】嘉手納町 個人情報漏えいについてお詫びとご報告 2023年1月26日

バグバウンティ系のイけてるYouTubeチャンネル

1. Bug Bounty Reports Explained

Grzegorz Niedzielaは、公開された脆弱性の旅にあなたを誘います。彼は、超技術的な発見の詳細に焦点を当て、何が起こったのか、研究者がどのように脆弱性を見つけたのか、視聴者に理解を深めてもらいます。高度な脆弱性やバグの連鎖について学ぶには、特に視覚的に学ぶことができる優れた方法です。

2. InsiderPhd

InsiderPhdはイギリス在住の大学教授で、パートタイムのバグバウンティハンターです。彼女は、バグバウンティの様々な側面に関する教育ビデオを定期的に公開しています。デモを交えた脆弱性チュートリアルもあれば、バグバウンティの計画面(効果的なメモの取り方、プログラムの選び方、目標設定、モチベーションなど)に取り組んだものもあります。このユニークなアプローチは、気負わずにバグ探しの技術面を学びたい、初めてバグを見つける方法を知りたいという初心者に特に興味深いものです。

3. LiveOverflow

LiveOverflowは自らをハッカー志望と称していますが、彼の動画はそうではないことを証明しています。ドイツを拠点とするこのCTFプレイヤーは、様々なニッチなトピックについて、10分間の深堀りされた説明ビデオをアップロードすることで知られており、理解しやすいスケッチブックのアニメーションで心地よく視覚化されています。LiveOverflowは、教育的なチュートリアルから、ハッキングに関連する実際の話、質問、考えをカバーすることまで、様々なトピックをカバーしています。最近のMinecraftハッキングシリーズは話題になること間違いなしです

4. NahamSec

NahamSecは最も影響力のあるバグハンターの一人で、バグバウンティコミュニティに信じられないほどポジティブな影響を与えている。彼は、最高のバグバウンティハンターへのインタビュー、ライブハッキングストリーム、チュートリアル、Vlogで知られています。また、彼のチャンネルでは、彼が共同主催したカンファレンスのトークも見ることができます。ハッカーたちが最先端の技術(特にウェブハッキング)を紹介するだけでなく、チャリティーのために何千ドルもの資金を集めることにも貢献しています。

5. PwnFunction

pwnFunctionのYoutubeチャンネルに適切な言葉を見つけるのは難しいです。まず、質問から始めましょう。あなたはペンギンが好きですか?もし答えがイエスなら、今すぐハマるはずです! さて、もう一つ。ステラアニメーションは好きですか?pwnFunctionは、様々な脆弱性の概念やウェブに関する秘密について説明する、最も美しいビデオを制作しています。彼は年に2、3本しかビデオを作らないが、彼がアップロードするときは、それが良いものであることがわかるだろう

6. John Hammond

ジョン・ハモンドは、CTFコンテストにおいては真の伝説的存在です。ジュラシック・パークに登場する彼の双子のように、Johnは情熱的なクリエイターであり、謙虚なコミュニティメンバーでもあります。NahamConやHacktivityConで彼が作った人気のCTFチャレンジで彼を知っている人もいるかもしれません。Johnの特徴は、課題を作るだけでなく、その仕組みや解決方法を説明し、他の人を教育し、次のレベルに到達する手助けをすることに長けている点です。

7. Ippsec

Ippsecが最もよく知られているのは?Hack The Boxのチュートリアルビデオです。彼はそれをロックしていますか?もちろんです。もしあなたが侵入テストに入りたいなら、これらのビデオはベスト中のベストです

8. PhD Security

博士号を持ち、サイバーセキュリティに情熱を持つ別の人物が、あなたにすべての小技を教えるビデオを作っています。このビデオ、すごいですよ

9. Farah Hawa

Farah Hawaは、複雑なウェブ脆弱性をわかりやすく説明する才能を持つバグハンターです。彼女独自のスタイルで、要点を率直に述べ、脆弱性を迅速に把握するために必要なことだけを教えてくれる。

10. STÖK

独特のルックスとヴェイパーウェアのような美的感覚で、バグバウンティ界に旋風を巻き起こしているSTÖK。彼は、菜食主義のシェフであり、ITコンサルタントからサステナブルファッションストアのオーナーに転身し、バグバウンティハンターであり、キーノートスピーカーでもあるのです。彼のビデオには、「Bounty Thursdays」という週刊教育番組、バグハンターのアプローチ方法に関するトーク、モチベーションを高めるスピーチ、バグバウンティライフの楽しいカバー、チュートリアルなどがあります。彼のビデオを見た後は、ポジティブになれること請け合いです

2022年、彼はあまり積極的に活動しておらず、今後投稿するビデオも少なくなると思われますが、彼がコミュニティのためにしてくれた素晴らしい仕事を称え、今年もこの場所を提供したいと思います。Stokはバグバウンティに良い雰囲気をもたらし、彼がいなかったら、どれだけ多くの素晴らしいハンターがバグバウンティハンターになることはなかったでしょう

11. 0xdf

0xdfは、Hack The Boxマシンやその他多くの素晴らしいビデオを制作しています。彼の素晴らしいところは、単に解決策を示すだけでなく、ルートシェルを取得するだけでなく、脆弱性の原因を正確に示していることです。

12. Cristi Vlad

Cristi Vlad は何年も前から侵入テストを行っており、彼がそのマジックの一部を YouTube で共有してくれたのは幸運でした。彼は非常に多くのビデオを持っており、どこから始めればいいのか分かりませんが、そのほとんどすべてが金字塔であることをお約束します。

13. CryptoCat

CryptoCat は、CTF ウォークスルー、バイナリ搾取、ペンテスト、マルウェア解析、プログラミング/スクリプトなどに焦点を当てた情報セキュリティ教育チャンネルです。彼は通常、カバーするトピックを深く理解できるように、かなり詳細に説明します。

さらに素晴らしいことがあります。彼はもうすぐインティグリティのコミュニティチームに参加する予定です。インティグリティのYouTubeチャンネルで、彼のコンテンツにご期待ください。

14. Rana Khalil

Rana Khalilは、セキュリティ評価の専門家であり、パートタイムのバグバウンティハンターです。彼女のチャンネルでは、Portswigger's Web Security Academyのすべてのラボを解決することに焦点をあてています。Ranaはいつも、特定の脆弱性に関する一般的なガイドビデオで始まり、その後、いくつかのラボで解決策を実演しています。

15. HackerSploit

HackerSploitには、ハッキングに関するビデオが400本以上あります。その中には、倫理的なハッキングや侵入テスト、Linuxのエッセンス、チャレンジのウォークスルーなど、多くのシリーズが含まれています。彼は様々なトピックに触れますが、彼の専門はLinuxです。彼のビデオは、ペンテスターのためのDocker、zsh、Nmapなどのトピックの優れた紹介を提供しています。

16. Seytonic

Seytonicは、YouTubeで最高のセキュリティニュースコンテンツを作っています。それは間違いないでしょう。バグバウンティハンターとして、私たちは時々、他のバグバウンティハンターからだけ多くのサイバーセキュリティニュースを得るという、小さなバブルに入ることがあります。ハッキングには他の側面もあり、Seytonicのビデオを使って、それを本当に簡単に消化するのが好きなのです。

17. Dr Josh Stroschein

ジョシュは、100%講義と言えるようなビデオを作ります。私たちは、リラックスしたスタイルと落ち着いた声が大好きです。このすべてが、学習をより良いものにしてくれます

18. theXSSrat

"What’s up you amazing hackers?"

この文章を聞いたことがない人は、XSSラットのコンテンツをチェックする必要がありますよ。彼は定期的にバグハンターに関連する様々なトピックについて短いビデオを公開しています。これには、インタビュー、チュートリアル、Q&A、Tips、そしてバグハンターが始めるときに誰もが抱く疑問への答えが含まれています。

19. Conda

Condaは素晴らしいクリエイターであるだけでなく、最近Intigritiのリーダーボードでトップになり、素晴らしい肖像画を付与されたのです。この素晴らしいバグバウンティハンターがどのようにスタートしたかを知りたい方は、ぜひ彼のチャンネルをチェックしてみてください。

20. HackingSlimplified

Hacking Simplifiedは、チャンネル名が宣伝しているとおりのことをやっています。彼は、ハッキングをよりシンプルにするためのビデオを制作しています。彼のチャンネルでは、コミュニティの注目すべき人々へのインタビューや、AndroidのペンテストからGraphQLの脆弱性の発見まで、あらゆることについてのチュートリアルを見ることができます。

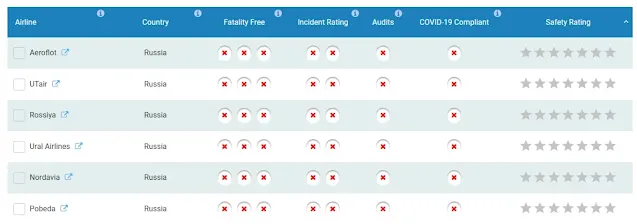

2023年の危険な航空会社8選

航空格付け会社のエアラインレイティングス(AirlineRatings)は、2023年の安全な航空会社トップ20と安全な格安航空会社(LCC)トップ10を発表した。

裏ネタとして逆に評価が低い、シングルスターな航空会社を8社取り上げてみたい。

- Pakistan International Airlines / パキスタン国際航空

- Air Algérie / アルジェリア航空

- SCAT Airlines / SCAT航空

※カザフスタンのシムケントを本拠地とする航空会社。

- Sriwijaya Air / スリウィジャヤ航空

※スマトラ島をベースにインドネシア国内の都市を結ぶインドネシアの航空会社

- Airblue / エアブルー

※カラチを本拠地とするパキスタンの格安航空会社

- Blue Wing Airlines

※スリナムの航空会社

- Iran Aseman Airlines / イラン・アーセマーン航空

- Nepal Airlines / ネパール航空

【セキュリティ事件簿#2023-036】株式会社ジェイ・エス・ビー 当社従業員によるご契約者様等の個人情報の漏洩について 2023 年1月 25 日

【セキュリティ事件簿#2023-006】株式会社SEプラス 弊社教育サービスをご利用頂いているお客様への重要なお知らせとお詫びについて(2023/01/25 追加報告) 2023年1月25日

【セキュリティ事件簿#2023-022】株式会社アダストリア 当社サーバーへの不正アクセス発生について(第二報) お客さまの個人情報流出の可能性に関するお知らせとお詫び 2023年1月24日

【セキュリティ事件簿#2023-035】株式会社シャルレ 「CHARLE WEB STORE(シャルレ ウェブストア)」へのサービス提供会社における個人情報漏えいのおそれに関するお詫びとお知らせ 2023年1月24日

(1) 漏えいの可能性のあるお客様

以下の対象期間中に、当サイトのクレジットカード情報入力画面にて、後記(2)の情報を新たに入力して決済されたお客様

①2022 年 7 月 19 日 07 時 49 分 55 秒から 2022 年 7 月 26 日 20 時 33 分 40 秒②2022 年 7 月 26 日 22 時 31 分 02 秒から 2022 年 7 月 29 日 01 時 48 分 08 秒

・クレジットカード名義人名(2)漏えいの可能性のある情報

・クレジットカード番号

・有効期限・セキュリティコード

【セキュリティ事件簿#2023-034】元職場のデータ削除容疑 システム管理担当の男タイーホ

【セキュリティ事件簿#2023-033】一般財団法人日本国際協力システム 個人情報の漏えいについて 2023年1月19日

- メールの受信者全員に対し、12月5日お詫びのメールを送信するとともに、当該メールの削除を依頼しました。

- 業務の監督機関に対し、12月5日電話及びメールにて報告を行いました。

- 一斉メール送信時は、「Bcc」で送信することを徹底します。

- 調達業務に係る外部へのメール送信時は、送信前に必ず複数人による「ダブルチェック」を徹底します。

【セキュリティ事件簿#2023-032】株式会社三春情報センター マルウェア Emotet に関するお詫びとお知らせ 2023年1月

【セキュリティ事件簿#2023-031】公益社団法人日本臓器移植ネットワーク 当社団における不正アクセス事案の発生について 2023年1月20日

【セキュリティ事件簿#2023-001】株式会社タカミヤ 当社サーバーに対する不正アクセスに関するお知らせ 2023年1月23日

- 不正アクセスの概要

初期調査の結果によれば、攻撃者は、当社ベトナム拠点に対して不正アクセスを行ったうえで当社グループの社内サーバーに侵入し、ランサムウェアを実行し、ファイルの暗号化を行ったものと考えられます。その後、攻撃者のリークサイトに弊社名が掲載されていることを確認しております。 - 漏えい等の可能性がある情報

調査中ですが、現時点において把握しているものは以下のとおりです。

・当社グループの社内サーバーに保存されていた顧客情報(個人情報を含む)

・当社グループ全社の従業員情報

なお、漏えい等の可能性がある個人データの件数については、現在調査中です。

株式会社イワタ、株式会社ヒラマツ及び株式会社ナカヤ機材については、攻撃を受けたサーバー群に個人データを保有しておらず、当該三社が主体として取得・管理していた個人データに漏えい等のおそれがないことを確認しております。 - 発覚の経緯及びこれまでの対応状況

- 令和4(2022)年12月15日、当社の業務システムへのアクセス障害を確認したことから、当社のシステム管理者が調査を行い、社内サーバーに保存されていたファイルが暗号化されるなど、ランサムウェアであるLockBitに感染したことが判明しました。このため、当社は、当社のシステム管理者に、直ちに可能な範囲での被害拡大防止措置を講じさせるとともに、本件の対策本部を設置しました。

- 12月16日、当社のシステム管理者の調査により、当社の業務遂行における支障を生じさせない最低限の業務システムの復旧は可能な見込みであることが判明し、直ちに復旧作業を開始するとともに、外部専門家の弁護士及びセキュリティ専門企業に本件の対応に関する支援を依頼しました。

- 12月19日、当社において個人情報保護委員会に対する速報を行うとともに、攻撃対象サーバーに関するデジタルフォレンジック調査を実施する外部専門機関の選定作業等を開始しました。

- 継続調査により、子会社らにおける本件の影響を確認したため、12月23日、子会社らに関しても個人情報保護委員会に対する速報を行いました。

- 令和5(2023)年1月7日、当社グループに対してランサムウェア攻撃をしたと名乗るものからメールを受信し、また、攻撃者のリークサイトに当社名が掲載されていることを確認しました。

- 1月10日、攻撃者のリークサイトへの掲載を踏まえ、外部専門機関を起用したダークウェブ調査も開始しました。

- 1月11日の午前、当社において大阪府警担当課と会議を行い、現状の調査状況を報告し、今後の捜査の進め方につき協議を行いました。

- 1月11日、攻撃対象サーバーに関するデジタルフォレンジック調査を実施する外部専門機関からデジタルフォレンジック調査の初期報告を受けました。

- 令和4(2022)年12月15日、当社の業務システムへのアクセス障害を確認したことから、当社のシステム管理者が調査を行い、社内サーバーに保存されていたファイルが暗号化されるなど、ランサムウェアであるLockBitに感染したことが判明しました。このため、当社は、当社のシステム管理者に、直ちに可能な範囲での被害拡大防止措置を講じさせるとともに、本件の対策本部を設置しました。

- 今後の対応

- 引き続き、外部専門機関によるデジタルフォレンジック調査等を進めており、漏えい等した情報の項目・件数、侵入経路、被害範囲等を調査して参ります。また、攻撃者のリークサイトへの掲載を踏まえて、外部専門機関を起用したダークウェブ調査も継続して参ります。

- 当該調査の内容も踏まえて、外部専門家の弁護士及びセキュリティ専門企業の助言のもと、再発防止策の策定に向けた取り組みを進めて参ります。

- 引き続き、個人情報保護委員会や警察をはじめとした機関への報告・連携を進めて参ります。

【セキュリティ事件簿#2023-030】朝倉書店 お詫びとお知らせ 2023年1月5日

年末年始の休業期間中,小社ホームページおよび『デジタル内科学』サービスページにおいて,アクセス不良が発生いたしました。

お客様には多大なご迷惑をお掛けいたしましたこと,深くお詫び申し上げるとともに,現在は復旧いたしましたことをお知らせ申し上げます。

昨年末に小社サーバに対する悪質な不正アクセスが発生し,サーバ側にて緊急避難的な対応を行ったことが原因と考えております。

現在も調査を進めておりますが,休業期間中でしたため復旧が遅れてしまいましたこと,重ねてお詫び申し上げます。

なお,今回の不正アクセスによる個人情報流出等の被害は生じておりません。

【セキュリティ事件簿#2023-029】九州電力株式会社 九州電力送配電株式会社のNW設定端末の委託業務外利用に係る報告徴収の受領について 2023年1月18日

- 他社から当社への契約切替(スイッチング)時の名義不一致分の契約状況の確認

- 当社との契約開始時における住所特定や公衆街路灯の設置場所特定のために電柱番号が記載された地図情報確認

【セキュリティ事件簿#2023-028】国立大学法人琉球大学 学内で利用するクラウドサービスにおける個人情報等の不適切な取扱いについて(お詫び) 2023年1月20日

閲覧可能な状態であったファイル

① 担当者のみが共有すべきファイル(会議資料、大学院入試関係資料等)

304 件

② ①のうち個人情報(氏名、メールアドレス、成績情報等)が含まれるファイル

273 件(901 名分〔琉球大学学生436 名、職員67 名、その他398 名〕)

【セキュリティ事件簿#2023-027】株式会社長寿乃里 クレジットカード情報漏洩に関するお詫びとお知らせについて 2023年1月19日

2023年の投資戦略を考える(NISA、iDecoは使わない。富裕層にたどりついてみたい。)

2022年、寅年は荒れると言われていたが、本当にすごい荒れ方をした。

特にドル円なんか、年初に115円くらいだったのが、150円までつけ、その後130円前後で落ち着くという、荒れまくりの展開だった。

FXメインでやっていた人は退場を強いられた人がかなりいたと思う(市場からの退場だけならまだしも、人生からの退場になっていないことを祈る)

また、2022年はこれまでの人生で一番自己投資した年だった。その投資額約〇〇〇万円。社畜の分際で年収の45%近くを投じていたので、自分でもびっくりしたが、得られるものもあった。

一つは健康。

一昨年までは高脂血症に高血圧で、薬を飲み始めるか、真剣に生活改善するかの2択を迫られる中で、1日1食生活&白物(米、小麦、砂糖、塩、シャブ(笑))を抜く&適度な運動(1万歩/日)をする生活をし、体重は10キロ以上落ち、高脂血症は解消し、血圧も正常値に戻った。3か月ごとに内科に通院しており、いつも通院すると先生が積極的に次回の日程を決めに来てくれるが、それすらもなくなってしまった。昨年の健康診断では肥満度がマイナスになってしまい、違う意味でウエイトコントロールが必要と診断されてしまった。

1日1食(夜)生活により、基本的に昼食を取るという習慣が無くなったため、この時間を執筆に振り向け、これまでの旅の記録をまとめてキンドル出版をし、作家になることを目指している。

もう一つ得られた大きなものは投資のマインド。

実は投資を行うにあたって最も重要なのは健康。健康でない人が投資をすると間違った判断をしてしまい、最悪市場や人生からの撤退を迫られてしまう。

んで、自分がたどり着いた投資はシンプルイズベストでインデックス投資。

どこのインデックスかというと、アメリカ。

その理由もシンプルで実績ベースで株価と人口が増えているから。

バックテストができて、株価と人口が増え続けている国はアメリカしかない。

ちなみに2022年はFXから撤退しました。

FXは以前からゼロサムゲームと言われており、利益が出る裏には必ず損を出している人がいるということで、頭では理解しているものの、罪悪感を感じないように自動売買でブン回していた。

ところが、多額の資金を投じて学んだ投資マインドを踏まえると撤退すべきという気持ちが高まり、覚悟を決めて撤退した。

ちなみに撤退時期は丁度ドル円が150円に向けて円安に突き進んでいる時期だったので、損失は最小限に抑えられた。

自動売買は円高に動くと自動的に買いの仕掛けをしていくため、ドル円が150円を付けて円高方向に向かっていったが、この局面だと、逆に損失が拡大して撤退は難しくなっていた。

そんな訳で投資についてはインデックス投資をメインとし、米国株(S&P500)と、万が一のために逆相関の関係にある米国長期債、それに有事の金をベースとしてポートフォリオを組み立てていく。

ちなみにこれ、仮に2005年に100ドルから投資を始めて、毎月100ドルずつドルコスト平均法で18年間投資を続けていたとすると、以下のような結果になり、総資産は50,000ドルを超えるか超えないかのところまで来る。丁度日本でも2024年からNISAが新しくなり、NISAで頑張って資産運用していこうという話になるが、実はNISAは使わないで行こうと思っている。

NISAには2種類あるが、まず、つみたてNISA(新NISA制度:つみたて投資枠)。

結論として、つみたてNISAは論外。

理由は投資信託しか購入できないこと。投資信託は間に信託会社が入って色々手数料がかかる。最近はノーロードだったり良心的なように見えるが、しっかりコストがかかっている。その顕著な例が分配である。例えばS&P500を直接米国ETFで買い付ければ配当が出るが、S&P500の投資信託(eMAXIS Slim 米国株式(S&P500))とかだと、過去一度も分配が無い。

S&P500(例えばvoo)の配当は1株4ドル/年程度。単純計算で100万円分のvooを持っていると、1,000,000円÷130円/ドル÷350ドル(voo単価)×4ドル(配当)≒80ドル程度、年間配当が付くので、その分投資信託よりもパフォーマンスは上ということになる。

次に一般NISA(新NISA制度:成長投資枠)。

一般NISAだと、S&P500を直接米国ETFで買い付けることができる。なので、一般的にはオススメである。

しかし、自分は下記の理由から使わないことに決めた。

1.信用取引ができない

2.損失時に確定申告で損失繰越ができない

投資における基本的なスタンスとしてはアメリカの成長に期待することとなるが、そこが明確でキャピタルゲイン狙いに絞れるのであれば、信用取引やCFD、先物などを活用してレバレッジをかけていくのも手だと思っている。一般NISAだとレバレッジがかけられれず、非課税よりも資金効率の悪さがデメリットとして強く映ってしまっている。

そんな訳で世の中と逆行している感じがしなくもないが、当面の投資戦略としてはNISAやiDecoは使わず、資金効率も考慮しながら米国ETFの現物、信用取引や、先物を上手く織り交ぜて資産形成を進めていきたい。

また、今年からプラットフォームの分散も意識した投資を進めていきたい。

要は1ヵ所に資産を寄せすぎないということなのだが、以下のような感じで分散を進めていこうと考えている。

・国内銀行(SU銀行):円預金 ~20%

・海外銀行(検討中):外貨預金 ~20%

・SA証券:CFD&先物運用 10%~50%

・SB証券:国債&信用取引運用 ~50%

・MO証券:現物&信用取引運用 10%~50%

プライバシーに配慮した安全なメールプロバイダ

プライバシーを真剣に考え、利用者を追跡しない安全なメールプロバイダのリストを紹介します。

ProtonMail – 匿名性とエンドツーエンドの暗号化されたメール

Tutanota – メールボックス全体をエンドツーエンドで暗号化することにより、安全なメールを実現

Hushmail.com - 1999年からメールのプライバシーを尊重している最も歴史のあるカナダのプロバイダー。

RiseUp.net – デジタルフリーダムと闘うNPOが運営するメールプロバイダー。

Blur/MaskMe – メールマスキングサービス

上記のリストは、プライバシーに焦点を当てたプロバイダの包括的なリストです。これらは、検索エンジンや広告のトップページに散見されるような有名プロバイダーやプライバシー侵害業者ではありません。メールプロバイダーを変更したくない場合は、PGPなどの何らかの暗号化機能を導入することをお勧めします。

特におすすめなメールプロバイダー

1. Hushmail : プライバシーに配慮した基本的なセキュアメール

Hushmailは、1999年からセキュアな電子メールを提供しているプロバイダーの一つです。

Hushmailが他のプロバイダーと違うのは、すべてのサーバーを自社で所有し、運用していることです。つまり、あなたのデータは第三者のサーバーに送られたり、保存されたりすることはなく、すべて自社内で管理されています。彼らは独自のサーバーを所有し、電子メールのスキャン、データマイニング、他のメールボックスの詮索等を行いません。

Hushmailは、自動暗号化、一時的な電子メールアドレス、厳格なHTTPSと二段階認証などの機能を満載しています。過去21年間のサービスを通して、プロバイダーはカナダ政府によって、2007年に一度だけ、3人のユーザーのアカウントを引き渡すよう強制されたことがある。しかし、Hushmailは、セキュリティ、プライバシー、シンプルさを念頭に置いて構築されており、しかもすべて無料です。

Hushmailをお勧めする大きな理由は、メールセキュリティの分野で21年のベテランである彼らの実績です。今日、しばしば「安全な電子メールプロバイダー」と称される企業が、たった一度の法的な要求の後に破綻するのを目にすることがあります。彼らはプライバシーを維持するメールボックスを設計しています。

2. Tutanota – 暗号化に関するあらゆるニーズに対応

メールボックス全体が暗号化されており、メールも連絡先も、エンドツーエンドで暗号化されているため、データにアクセスすることだけが可能です。Tutanotaはドイツの裁判所命令によってデータを提出するよう強制されたときでさえ、暗号化されたデータしか渡すことができず、そのような情報を読んだり解読したりする方法は全くなかったのです。

Tutanotaのユニークな点は、共有パスワードによりエンドツーエンドで暗号化されたメールをどのメールプロバイダにも送ることができ、Gmailなどの主流のプロバイダを使って友人、家族、ビジネスパートナーに連絡する場合でも、メールを同様にプライベートなものにすることができる点です。デフォルトでは、Tutanotaは自動的に件名、本文、添付ファイルを暗号化しますが、これはPGPではできないことです。現在、彼らは暗号化されたカレンダーの開発に取り組んでいます。そして何より、彼らはIPアドレスを記録せず、送受信したメールのヘッダからIPアドレスを削除しているのです。

Tutanotaの共同設立者の一人であるMatthias Pfauに彼らのセキュアメールの特徴を聞いたところ、次のように答えました。

- Tutanotaはユーザーのデバイス上の全てのデータを暗号化します(エンドツーエンドの暗号化)

- Tutanotaは暗号化されていないデータをサーバーに保存しない、メールから連絡先まで全て常に暗号化されています。

- Tutanotaは鍵の生成と鍵の交換をバックグラウンドで簡単に行うことができるため、暗号化を簡単に使用することができます。

- Tutanotaはユーザーの秘密鍵をサーバー側で使用することはありません。

【セキュリティ事件簿#2023-027】株式会社グッドスピード 当社サーバーへの不正アクセス発生のお知らせ 2023年1月6日

【セキュリティ事件簿#2023-026】奈良県総合医療センター 職員個人がインスタグラムに掲載したことにつきまして 2023年01月06日

【セキュリティ事件簿#2023-025】KIYOラーニング株式会社 合格者の声ページにおいて匿名希望のお客様の氏名が掲載されていた件に関するご報告 2023年01月16日

- 調査内容

- 調査期間:2022年12月28日~2023年1月12日

- 調査対象:12797件

- 調査箇所:スタディング合格者の声ページの名前欄、タイトル、見出し、本文、講師メッセージ

- 誤りの内容と発生日時

スタディングの合格者の声ページで、下記の期間、6名の匿名希望の方の氏名を掲載してしまう誤りが発生しました。

※現在は匿名での掲載に修正済みです。

【掲載期間】 - A様:2022年12月28日16時42分~2022年12月29日11時43分

- B様:2022年12月26日 14時40分~2022年12月28日 12時39分

- C様:2022年12月22日12時49分~2022年12月29日11時19分

- D様:2021年6月7日16時14分~2023年1月12日15時01分

- E様:2021年5月24日 18時35分~2023年1月12日 15時00分

- F様:2018年12月27日15時55分~2023年1月12日15時03分

- 発生原因

お客様にご記入いただいたアンケートを合格者の声ページに転記する際に、匿名希望であるにも関わらず、誤って氏名を転記してしまいました。また、その後、別の担当者によるチェック工程でも発見できず、合格者の声ページを公開してしまいました。

- 再発防止策

転記手順を全面的に見直すとともに、チェック体制をさらに強化し、公開前の確認を徹底してまいります。

【セキュリティ事件簿#2023-024】東京都 個人情報の漏えいについて(メールアドレスの流出) 2023年01月11日

令和5年1月10日(火曜日)

受講者1名のメールアドレス1件

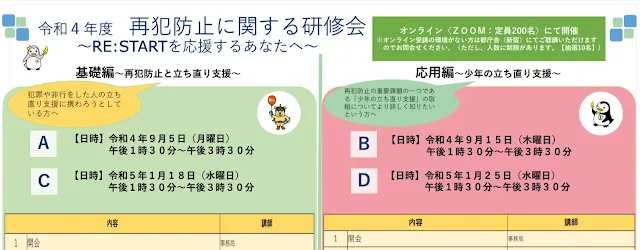

1月18日に開催する再犯防止に関する研修会について、申込者に受講案内のメールを送信するところ、誤ってメールの件名に受講者1名のメールアドレスを記載して送信

- 1月10日(火曜日)11時58分

再犯防止に関する研修会の申込者(124名)に対し、受講可能となった旨の案内をメールで一斉送信 - 直後に送信メールの件名に申込者1名のメールアドレスが記載されていることが判明

- 同日 14時1分

送信先の申込者にメールの削除依頼のメールを送信 - 同日 14時35分

流出したメールアドレスの所有者に管理職が電話で謝罪 - 現在のところ、二次被害等の報告はされていません。

【セキュリティ事件簿#2023-023】国土交通省 個人情報の流出の可能性に関するお詫びとお知らせ 2023年1月13日

【セキュリティ事件簿#2023-022】株式会社アダストリア 当社サーバーへの不正アクセス発生について 2023年1月19日

【セキュリティ事件簿#2023-021】株式会社北関東マツダ 個人情報流出に関するお詫びとお知らせ 2023年1月19日

- 弊社メーリングリストの会員登録情報(2009年12月から2014年9月にご登録いただいたもの)

氏名、メールアドレス、担当店舗 - 弊社中古車情報サイト「U-Car OnLine」へのお問い合わせデータ

氏名、メールアドレス、問合せ店舗、電話番号 - 弊社従業員採用アカウント(LINE)への登録データ

氏名、経歴、LINEユーザーネーム - 弊社車検予約システムにおけるご登録データ

氏名(姓のみを含む)、誕生月、電話番号、担当店舗、車種等 - 弊社主催展示イベント及び試乗キャンペーン等における登録データ

氏名、電話番号、メールアドレス、年齢、職業等

【セキュリティ事件簿#2022】ならコープ 重大なシステムトラブルに伴う個人情報についてのお知らせ 2023年1月18日

【セキュリティ事件簿#2023-020】こうのす共生病院 病院内の音声が生配信されていた件に関するご報告 2023年1月16日

【セキュリティ事件簿#2023-019】産経新聞社 メールアドレス漏洩のお詫び 2023年1月10日

【セキュリティ事件簿#2023-016】北ガスジェネックス株式会社 お客さま情報漏えいの可能性に関するお詫びとお知らせ 2023年1月13日

北斗興業がネットワーク共有をしていた会社において自社サーバーの不正アクセスを確認。その後の調査により、ネットワークを通じてお客さま情報への不正アクセスが判明。

北斗興業より、弊社に本件の報告があり、お客さま情報の漏えいの可能性が判明。