雑記系ブログ。セキュリティとか、マイルとか、投資とか、、、 / Miscellaneous Blogs. Security, miles, investments, etc

ITGI Japan Conference2016のメモ

自宅の断捨離の一環で資料が出てきたので、捨てる前にメモだけ残しておく。

【日本企業が直面するグローバルなガバナンス・コンプライアンス】

・カタカナ用語は明確な「定義」が無いため、具体化と共通認識化が必要

⇒ガバナンス、コンプライアンス、マネジメント、コントール、etc

・グローバルガバナンスの大前提

⇒阿吽の呼吸が通用しない。「違う」ことが前提

・グローバルガバナンスのIT

⇒ガバナンス強化のツールとしてITを活用(効率化のためのITではない)

※ERPの導入は現場の効率改善ではなく、ガバナンス強化のためのツール

・グローバル経営にガバナンス(目的)とIT(手段)は必要不可欠

【攻撃側の視点から眺めたサイバーセキュリティの現状とあるべき姿】

・攻撃側の能力レベルは高い

⇒攻撃側はエベレスト級に対して、守る側は砂山級

・日本的な文化(社員のなれ合いやあいまいな報告手続き)が適切な権限管理やセグメンテーションを実装しにくくしている

・社内ネットワークのオフライン化=サイバーセキュリティ対策ではない。

・基本ソフトウェアのアップデート時は、アップデートファイルのハッシュ値やサーバが認証されているかの確認が必要。

・日本語以外(英語、ロシア語、中国語、etc)ではサイバー攻撃の方法が公開されている。

・攻撃者の攻撃意欲

⇒経済的問題(中東や中国では就職できない若い人が多い)

・クライシスマネジメントはトレーニングが必要

⇒マニュアルは役に立たない

・データフォレンジック⇒ネットワークフォレンジックへ

-クラウド化によりサーバが無い今、ネットワークレベルのログ取得を行わないと調査ができない

・資格はリリースされた途端陳腐化する。

⇒新しい技術、トレンドをキャッチアップし続けることが必要

・・・開催から4年経ったが、ガバナンスやセキュリティについてはまだ通用する部分がそれなりにあると思った。

【転載】Emotetの日本語メールのサンプル

sugimu retweeted:

Emotetの日本語メールのサンプル

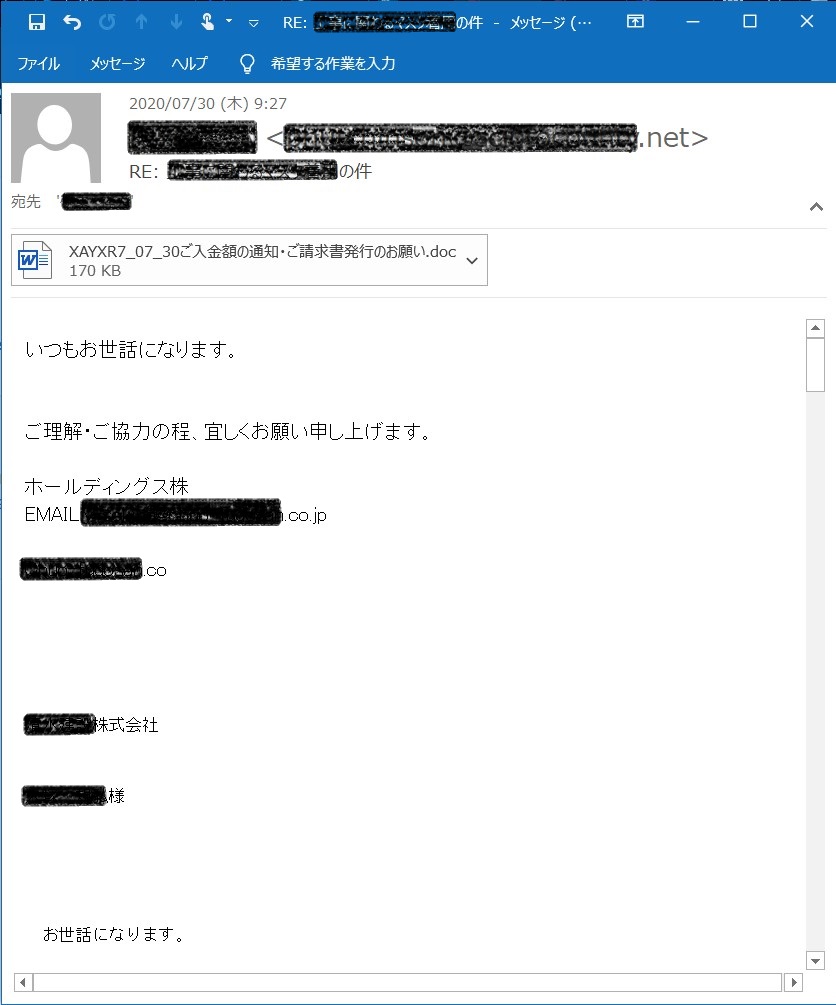

・E2からの日本語の返信型

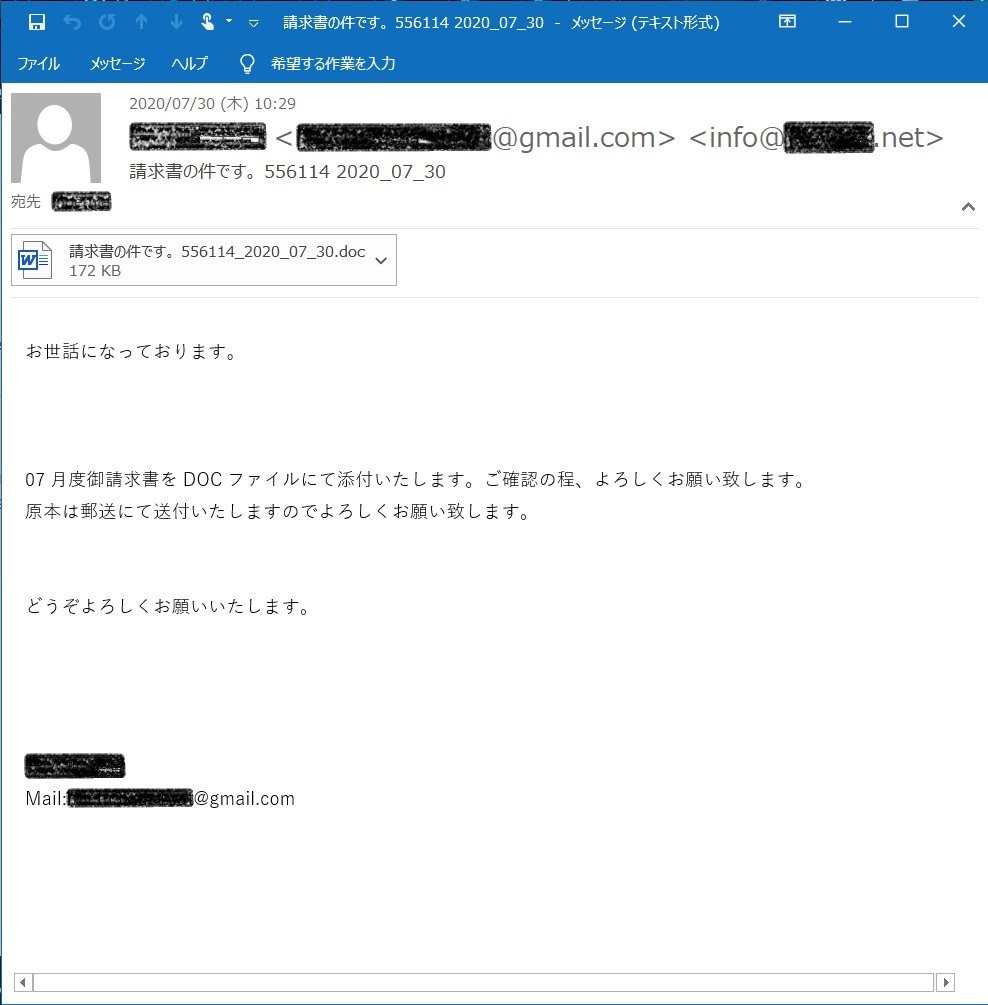

・E3から請求書系

・E3から会議系

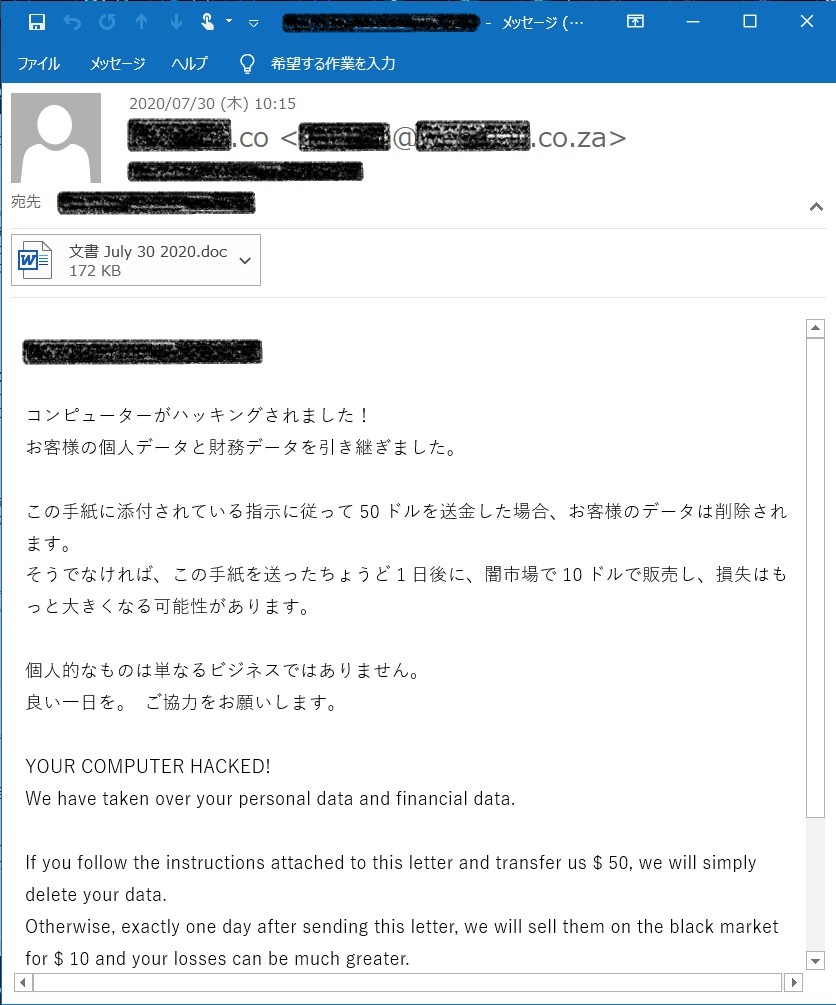

・E3からハッキング系:

Emotetの日本語メールのサンプル

・E2からの日本語の返信型

・E3から請求書系

・E3から会議系

・E3からハッキング系:

Emotetの日本語メールのサンプル

・E2からの日本語の返信型

・E3から請求書系

・E3から会議系

・E3からハッキング系

・E2からの日本語の返信型

・E3から請求書系

・E3から会議系

・E3からハッキング系

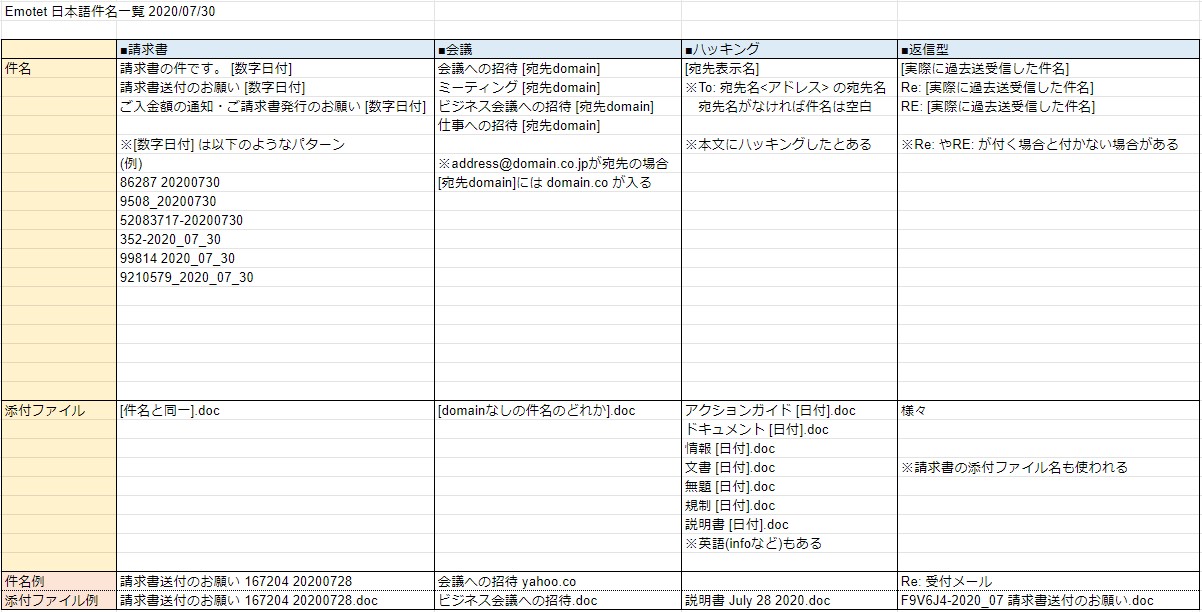

【転載】2020/07/30の日本語 #emotet の件名まとめ

@sugimu_sec 2020/07/30の日本語 #emotet の件名まとめ

pastebin.com/g906EZnY

■件名分類

・請求書系

・会議系

・ハッキング系

・返信型

昨日と変わりませんでした。

h/t @sugimu_sec: @sugimu_sec 2020/07/30の日本語 #emotet の件名まとめ

pastebin.com/g906EZnY

■件名分類

・請求書系

・会議系

・ハッキング系

・返信型

昨日と変わりませんでした。

h/t @sugimu_sec

pastebin.com/g906EZnY

■件名分類

・請求書系

・会議系

・ハッキング系

・返信型

昨日と変わりませんでした。

h/t @sugimu_sec: @sugimu_sec 2020/07/30の日本語 #emotet の件名まとめ

pastebin.com/g906EZnY

■件名分類

・請求書系

・会議系

・ハッキング系

・返信型

昨日と変わりませんでした。

h/t @sugimu_sec

【転載】メールサーバが踏み台に、約25万件の迷惑メール - パーソルP&T

メールサーバが踏み台に、約25万件の迷惑メール - パーソルP&T:

パーソルプロセス&テクノロジーは、同社が運用するメールサーバが迷惑メールの踏み台として悪用されたことを明らかにした。同社を装ったメールに注意を呼びかけている。

同社によれば、同社業務管理サービス「MITERAS」で利用するメールサーバが、2019年12月2日より第三者のメール送信を中継する状態となっており、2020年6月2日から7月20日にかけて、「miteras.jp」を送信元ドメインとする約25万件の迷惑メールが不特定多数へ送信されたという。

7月18日22時ごろ、メールサーバがダウン。調査を行ったところ問題が判明した。送信された迷惑メールの具体的な件名や本文の内容はわかっていないという。

同社では、外部からの通信を遮断し、不正中継できないようメールサーバの設定について見直しを実施。「MITERAS」において保有する情報の流出は確認されていないとしている。

送信元のドメインが「miteras.jp」となっている不審なメールを受信した場合は、添付ファイルやメール本文中のURLを開かず、削除するよう呼びかけている。

(Security NEXT - 2020/07/30 ) ツイート

ツイート

グルメアプリに不正アクセスの可能性 - ユーザー情報流出か

通販サイト「ショップチャンネル」にPWリスト攻撃

服飾品に不正アクセス - クレカ情報流出の可能性

入出金サーバに不正アクセス、顧客情報流出か - サクソバンク証券

不正アクセスで個人情報流出か、データ消失も - 城南進学研究社

牡蠣の通販サイトに不正アクセス - クレカ情報流出の可能性

JICA関連サイト、44回の不正アクセス - 入手アカウントでさらなる情報窃取の可能性

産業機器通販サイトに不正アクセス - クレカ情報流出の可能性

ファッション通販サイトへの不正アクセス、流出件数修正

同社によれば、同社業務管理サービス「MITERAS」で利用するメールサーバが、2019年12月2日より第三者のメール送信を中継する状態となっており、2020年6月2日から7月20日にかけて、「miteras.jp」を送信元ドメインとする約25万件の迷惑メールが不特定多数へ送信されたという。

7月18日22時ごろ、メールサーバがダウン。調査を行ったところ問題が判明した。送信された迷惑メールの具体的な件名や本文の内容はわかっていないという。

同社では、外部からの通信を遮断し、不正中継できないようメールサーバの設定について見直しを実施。「MITERAS」において保有する情報の流出は確認されていないとしている。

送信元のドメインが「miteras.jp」となっている不審なメールを受信した場合は、添付ファイルやメール本文中のURLを開かず、削除するよう呼びかけている。

(Security NEXT - 2020/07/30 )

関連リンク

林業機械の通販サイトに不正アクセス - クレカ情報流出の可能性グルメアプリに不正アクセスの可能性 - ユーザー情報流出か

通販サイト「ショップチャンネル」にPWリスト攻撃

服飾品に不正アクセス - クレカ情報流出の可能性

入出金サーバに不正アクセス、顧客情報流出か - サクソバンク証券

不正アクセスで個人情報流出か、データ消失も - 城南進学研究社

牡蠣の通販サイトに不正アクセス - クレカ情報流出の可能性

JICA関連サイト、44回の不正アクセス - 入手アカウントでさらなる情報窃取の可能性

産業機器通販サイトに不正アクセス - クレカ情報流出の可能性

ファッション通販サイトへの不正アクセス、流出件数修正

【転載】JAL国内線優先搭乗が変わった?ダイヤ、JGCプレミアレーンが一部路線で追加へ。

JAL国内線優先搭乗が変わった?ダイヤ、JGCプレミアレーンが一部路線で追加へ。:

JAL国内線の優先搭乗の順番が変更になったようです。久しぶりに利用したら気付きました。

優先搭乗は荷物が多くて収納する、窓際に早く座りたい場合にメリットがあります。そんなに大きな変更ではありませんが、詳しく見てみましょう。

羽田伊丹線だとダイヤ、JGCプレミアの後でサファイア(JGC)になり、その他の路線だとダイヤモンドその他と同じ順番で優先搭乗を利用することができます。

先日羽田新千歳で利用したのですが、ダイヤモンドJGCプレミアレーンもサファイアと同じくらい並んでいました。こうして見ると、優先レーンを分けるのは必要だったと思います。ビジネス路線であり要望が強かったんでしょうね。羽田那覇はレジャー路線だからか、今まで通りとなっています。

ファーストクラス、ダイヤモンド、JGCプレミア、ワンワールド・エメラルドメンバーが先に案内にされる構図に変化はありません。

続いてビジネスクラス、サファイア、JALグローバルクラブ(JGC)、ワンワールド・サファイアメンバー。

さいごにプレミアムエコノミー、クリスタル、ワンワールドルビーメンバー。プレミアムエコノミーが新設されました。

JALダイヤ、JGCプレミアメンバーとしては、特典が増えた形となりますね。

さて、新型コロナ対応として、ステータスが一年延長になっています。国際線は暫く先になりそうで特典を受けれない日々が続いていますが、、とりあえず先が見えるようになって欲しいです。

JAL国内線の優先搭乗の順番が変更になったようです。久しぶりに利用したら気付きました。

優先搭乗は荷物が多くて収納する、窓際に早く座りたい場合にメリットがあります。そんなに大きな変更ではありませんが、詳しく見てみましょう。

JAL国内線の優先搭乗は事前改札サービスのあと。ダイヤモンド、JGCプレミア、ファーストクラスのつぎにワンワールド・サファイアへ

事前改札サービスの後に優先搭乗を利用できます。羽田伊丹線だとダイヤ、JGCプレミアの後でサファイア(JGC)になり、その他の路線だとダイヤモンドその他と同じ順番で優先搭乗を利用することができます。

2020年4月以降に変更?

だったのですが、伊丹線以外の羽田新千歳、福岡もダイヤモンド、JGCプレミアレーンが加わっていました。先日羽田新千歳で利用したのですが、ダイヤモンドJGCプレミアレーンもサファイアと同じくらい並んでいました。こうして見ると、優先レーンを分けるのは必要だったと思います。ビジネス路線であり要望が強かったんでしょうね。羽田那覇はレジャー路線だからか、今まで通りとなっています。

国際線は2019年9月に変更

国際線はと言うと、2019年9月に変更になりました。ファーストクラス、ダイヤモンド、JGCプレミア、ワンワールド・エメラルドメンバーが先に案内にされる構図に変化はありません。

続いてビジネスクラス、サファイア、JALグローバルクラブ(JGC)、ワンワールド・サファイアメンバー。

さいごにプレミアムエコノミー、クリスタル、ワンワールドルビーメンバー。プレミアムエコノミーが新設されました。

まとめ

JAL国内線の優先搭乗は、私自身ギリギリで搭乗することも多いので、使ったり使わなかったりですが、たまに早く入りたいときもあるので、重宝しています。JALダイヤ、JGCプレミアメンバーとしては、特典が増えた形となりますね。

さて、新型コロナ対応として、ステータスが一年延長になっています。国際線は暫く先になりそうで特典を受けれない日々が続いていますが、、とりあえず先が見えるようになって欲しいです。

お客様感謝Day2016のメモ

武漢ウイルスの蔓延による自宅待機の影響もあり、自宅の断捨離を進めている。

普段の経費支出において、もっともウェイトが高いのは住宅費(家賃、住宅ローン、etc)である。

ところで、住宅については持家派と賃貸派があるが、あなたはどちらだろうか?

僕は現在賃貸派である。

住宅費用を現金一括払いできる資産があれば家を買ってもよいが、ローン組むなら家を買うつもりはない。

ちなみにウラケンさんは「賃貸が断然お得」という結論に至っている(詳細は動画参照)

賃貸生活の方がフレキシビリティがある。

Addressという、定額で全国済み放題みたいなサービスがあるが、将来的にはどこかに定住するよりもこういったサービスを活用していろいろな所に住んでみたい。

今は移動コストが重くのしかかってくるかもしれないが、MaaSの普及により、移動コストも将来的には低減されるか定額化するのではないかと期待している。

そんなこともあり、少しでも身軽になっておこうと、断捨離を進めているのである。

書類関係は全てデータ化してオンラインストレージに保管し、紙は捨てているのだが、整理中に2016年に開催された、マネックス証券主催のお客様感謝Dayの資料とメモが出てきた。

特別対談ゲストに茂木健一郎氏が登場し、松本社長との対談のメモが残っており、捨てる前にメモの内容を残しておきたい。

【メモ】

・ポジティブフィードバック(好奇心が好奇心を呼ぶ)

⇒人から得る

生身の人が目の前にいると脳が本気になる

Face to Faceのコミュニケーションは重要

・人生の重要事項は夜決めない

⇒太陽のもと(昼間)に決める

・人間の強みは体と体がコミュニケーション取れること

ーー

武漢ウイルスの影響でリモートワークが普及しているが、リモートワークのみというのは成り立たないんだろうなぁって思った。

【転載】CIS パスワードポリシーガイド。パスフレーズ、監視など - CIS

CIS パスワード ポリシー ガイド: パスフレーズ、監視、その他 - CIS:

著作権© 2020

著作権© 2020

インターネット セキュリティセンター®

ーー以下原文ーー

ホーム • リソース • ブログ • CISパスワードポリシーガイド:パスフレーズ、モニタリング、その他

それらを愛するか、それらを嫌うが、パスワードは間違いなく時間テストされ、不完全な 正しく使用された場合、サイバー攻撃から組織を保護することができるユーザー認証のための方法でした. しかし、組織のパスワード ポリシーを本当に有効にするには、不正アクセスを防止するための追加の防御戦略を含める必要があります。

新しいパスワード ポリシーの標準は、現実世界の攻撃データを活用し、それを 、ユーザー 、パスワードの作成と記憶を容易にするという 2 つの主要な原則に基づいています。

新しいパスワード ポリシーの標準は、現実世界の攻撃データを活用し、それを 、ユーザー 、パスワードの作成と記憶を容易にするという 2 つの主要な原則に基づいています。

組織は、これらの新しい標準に準拠するために、更新されたツールとポリシーを採用する必要があります。これには、パスワード作成、多要素認証 (MFA)、アカウント ロックアウト、およびその他の保護対策に対する新しいアプローチが含まれます。

2020 年 7 月に公開された CIS パスワード ポリシー ガイドでは、この新しいパスワード ガイダンスを 1 つのソースに統合します。このわかりやすいガイドでは、ベスト プラクティスを提供するだけでなく、推奨事項の背後にある理由を説明します。最も一般的なパスワード ハッキング手法に関する情報と、攻撃を防ぐためのベスト プラクティスの推奨事項が含まれています。このガイドは、CIS ベンチマークと CIS コントロールの開発に使用される、コミュニティ主導のコンセンサス ベースのプロセスを通じて開発されました。

ユーザーがパスワードを作成して記憶するのを支援するために、このガイドには次のようなヒントが用意されています。 - パスワードの代わりに「パスフレーズ」を使用する -- 長さは、良いパスワードの最も重要な側面です。しかし、一つの長い単語は覚えておくのが難しいだけでなく、綴るのも難しいです。CapeCodisaFunPlaceのような多くの単語を含むパスフレーズは、覚えやすく、クラックするのが難しくなります。

- 個人情報に関連する言葉を使用しないでください - 攻撃者がインターネット上であなたについて調べることができるものを避けてください。あなたは地元のマスタングカークラブの会長である場合は、パスワードとして「マスタング」を使用しないでください。

- 辞書語の使用を制限する: 一般に、敵対者がパスワードを攻撃する方法は、最初に辞書内の単語のさまざまな組み合わせを試みることによって行われます。これは多くの言葉ですが、可能なすべての文字の組み合わせを試すよりもはるかに少ないです。パスフレーズに非辞書代替を使用する: Th3F0rdMust@ngis #1

このガイドには、パスワードおよびアクセスシステムの管理責任者のためのオプションも含まれています。

- 多要素認証 (MFA) -- MFA (2 要素認証 (2FA) とも呼ばれる) を使用すると、ユーザーはアカウントにログインする際に 2 つ以上の evidence を提示できます。MFA は、現在市場で入手可能な最も安全なユーザー認証方法であり、ユーザビリティへの影響は最小限です。

- 提供パスワードマネージャ - パスワードで作成されたシステム生成パスワード managerは、人間が作成したパスワードよりもはるかに強力です。しかし、ユーザーは結果を覚えていないでしょう: GHj *65%789JnF4$#$68IJHr54^78 . パスワードマネージャーはユーザーのパスワードの保存と管理を担当します。

- より高度なアクセス ロックアウト手法を使用する -- 5 回連続して失敗した後に一時的なロックアウト(15分以上)を強制するか、ログインスロットルの失敗と組み合わせてログインの監視に時間を費やしたりすることは、パスワードだけに焦点を当てるよりもはるかに効果的です。

「CIS パスワード ポリシー ガイド」には、さらに詳しい推奨事項が記載されています。これには、次のようなものがあります。

- システム・ベースのパスワード作成を支援

- 役に立つポリシー

- 広範な参照

インターネット セキュリティセンター®

ーー以下原文ーー

Love them or hate them, but passwords have undeniably been a time-tested and imperfect method for user authentication that can protect organizations from cyber-attacks if used correctly. To be truly effective however, an organization's password policy must include additional defensive strategies to prevent unauthorized access.

New password policy standards are based on two primary principles: leveraging real-world attack data and making it easier for users to create and remember passwords.

New password policy standards are based on two primary principles: leveraging real-world attack data and making it easier for users to create and remember passwords.

Organizations need to employ updated tools and policies to conform to these new standards. These include new approaches to password creation, multi-factor authentication (MFA), account lockouts, and other safeguards.

The CIS Password Policy Guide released in July 2020 consolidates this new password guidance into a single source. This easy-to-follow guide not only provides best practices but explains the reasoning behind the recommendations. It includes information on the most common password hacking techniques, along with best practice recommendations to prevent attacks. The Guide was developed through the same community-driven, consensus-based process used to develop the CIS Benchmarks and CIS Controls.

To assist users with creating and remembering passwords, the Guide offers tips, some of which are:- Use "passphrases" instead of passwords -- Length is the most important aspect of a good password. However a single long word is not only difficult to remember, it's also difficult to spell. A passphrase containing a number of words, such as CapeCodisaFunPlace, is both easier to remember and harder to crack.

- Don't use words related to your personal information -- Avoid things that attackers can look up about you on the internet. If you are the president of the local Mustang car club, you shouldn't use “Mustang” as a password.

- Limit using dictionary words: In general, the way adversaries attack passwords is by trying various combinations of words in the dictionary first. This is a lot of words, but a lot fewer than trying all the possible letter combinations. Use non-dictionary alternatives for passphrases, for example: Th3F0rdMust@ngis#1

The Guide also includes options for those responsible for managing password and access systems:

- Use Multi-Factor Authentication (MFA) -- MFA, sometimes referred to as Two-Factor Authentication (2FA), allows the user to present two, or more, pieces of evidence when logging in to an account. MFA is the most secure user authentication method available on the market today, and has minimal impact on usability.

- Offer Password Managers -- System generated passwords created by a password manager are much stronger than human-created passwords. Users will likely not remember the result however, which will look something like this: GHj*65%789JnF4$#$68IJHr54^78. So, the password manager takes care of the storage and management of that password for the user.

- Use more sophisticated access lockout techniques -- Enforcing temporary lockouts (15 minutes of more) after five consecutive failed attempts, or using time doubling login throttling techniques, combined with failed login monitoring can be much more effective than focusing solely on the password

There are many more detailed recommendations contained in the CIS Password Policy Guide. These include:

- System-based assists for password creation

- Helpful policies

- Extensive references

登録:

投稿 (Atom)