本日(28日)観測されている日本語メールを参考程度に追記しました。/ マルウェア「Emotet」が再度、日本の組織を標的に - 趣味のぶろぐ。

:

本日(28日)観測されている日本語メールを参考程度に追記しました。/ マルウェア「Emotet」が再度、日本の組織を標的に - 趣味のぶろぐ。

sugitamuchi.hatenablog.com/entry/2020/07/…

sugitamuchi.hatenablog.com/entry/2020/07/…

マルウェア「Emotet」が再度、日本の組織を標的に

つい先日、Emotetの拡散活動が再開されたということで以下のブログを更新しました。

sugitamuchi.hatenablog.com

sugitamuchi.hatenablog.com

そして、本日(07/23)の8:30頃から日本語の件名、本文、添付ファイル名のメールを観測し始めましたので共有します。

目次

日本語のEmotetへ感染させる目的のスパムメール

Twitter上でも注意喚起をしています。

僕以外にも、ばらまきメール回収の会のbom氏が注意喚起情報を発信しているので、注意して確認する必要があります。(2020/07/23 10:20時点)

7/28 追記分

28日、朝から日本語メールを多数観測しており、複数組織が受信していることも確認しています。

参考として、観測したメールの一部(全体では数万通ほど)を紹介します。

参考として、観測したメールの一部(全体では数万通ほど)を紹介します。

以下はEmotetに感染させる目的の悪意ある文書ファイルが添付されています。

以下は記載されているリンクをクリックすることでEmotetに感染させる目的の悪意ある文書ファイルがダウンロードされます。

以下はEmotetに感染させる目的の悪意ある文書ファイルが添付されています。

過去に拡散が確認されたハッキングを騙るメールを悪用しているものと考えられます。

過去に拡散が確認されたハッキングを騙るメールを悪用しているものと考えられます。

以下はEmotetに感染させる目的の悪意ある文書ファイルが添付されています。

以下はEmotetに感染させる目的の悪意ある文書ファイルが添付されています。

以下はいわゆる返信型と呼ばれるメールで、Emotetに感染させる目的の悪意ある文書ファイルが添付されています。

過去のメール等のやり取りに返信する形で送られてくることが特徴で、件名や本文などは決まっていないため、注意が必要です。

過去のメール等のやり取りに返信する形で送られてくることが特徴で、件名や本文などは決まっていないため、注意が必要です。

上記以外にも多数観測していますが、現在確認されている件名はbom氏がまとめてくれていますので参考にしてください。

上自分のメールアカウントに上記のような件名もしくはファイル名のメールなどが届いた場合や、

本文においても、内容が途中で内容が切れている、英語を直訳したような文面、日常会話で使わないような文面、何か違和感を感じる(人によりけりですが・・・)などのメールは注意が必要です。

なお、上記以外のメールも多数存在することを確認しております。

本文においても、内容が途中で内容が切れている、英語を直訳したような文面、日常会話で使わないような文面、何か違和感を感じる(人によりけりですが・・・)などのメールは注意が必要です。

なお、上記以外のメールも多数存在することを確認しております。

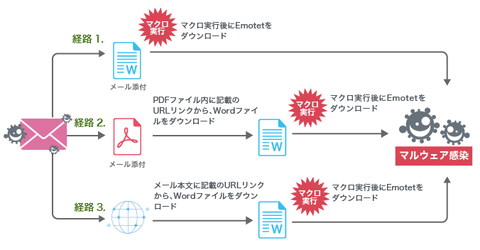

観測したメールに話を戻しますが、メールにはEmotetに感染させる目的の悪意あるドキュメントファイル(Maldoc)が添付されています。

この添付ファイルを開きマクロを有効にしてしまうと、悪意あるマクロが実行されてしまいます。

以下はサンドボックスで実行した結果です。

以下はサンドボックスで実行した結果です。

その後、この検体ではPowerShellが実行されて外部からEmotetがダウンロードされ、実行されてしまいます。

実行されるPowerShellの通信先は以下のようにCyberChefで取り出すことができます。

現時点では、添付ファイルは以下の拡張子を確認しています。

.doc .rtf .pdf

pdfに関しては、リンク先が記載されており、リンク先を開くことによって悪意あるドキュメントファイル(Maldoc)がダウンロードされます。

ダウンロードされたドキュメントファイルは開かないように注意しましょう。

ダウンロードされたドキュメントファイルは開かないように注意しましょう。

加えて、添付ファイルは存在せずにメール本文にリンクが記載されているパターンも存在します。

リンク先を開くことによって悪意あるドキュメントファイル(Maldoc)がダウンロードされるため、ドキュメントファイルは開かないように注意しましょう。

リンク先を開くことによって悪意あるドキュメントファイル(Maldoc)がダウンロードされるため、ドキュメントファイルは開かないように注意しましょう。

現在の日本国内での感染状況は?

上述したように、7/17の深夜からEmotetの拡散活動が再開されてからというもの、メール本文や添付ファイル、件名などの一部に日本語が混じることはSNS上で何度か確認はしておりましたが、

今回のように全て日本語が含まれているメールは前回の攻撃(2019年10月頃~2020年2月まで)以来かと思います。

今回のように全て日本語が含まれているメールは前回の攻撃(2019年10月頃~2020年2月まで)以来かと思います。

メールのFromについても日本のドメインからのものであることから、日本の組織に属する端末が既にEmotetに感染しているものと考えられます。

観測している限りでは、200メールアドレス近くの国内のアカウントが侵害されており、20以上の国内組織がラテラルムーブメントしている可能性があります。

観測している限りでは、200メールアドレス近くの国内のアカウントが侵害されており、20以上の国内組織がラテラルムーブメントしている可能性があります。

以下は関連する業種です。

化学工業 建設 福祉 食料品 運輸 不動産(7/28追記) 法律(7/28追記)

比較的取引やメールの頻度が多い同業種間での感染被害が多いと考えられるため、現状これらの業種の方々は注意が必要であると考えます。

まとめ

前回の攻撃(2019年10月頃~2020年2月まで)を振り返ると、日本語メールが確認され始めてからの日本国内の感染数の増加は異常であったと感じています。

今回においても、既に数十の組織で数百の端末が感染している可能性が考えられ、十分な注意が必要であると考えています。

今回においても、既に数十の組織で数百の端末が感染している可能性が考えられ、十分な注意が必要であると考えています。

Emotetに感染すると、メールの認証情報をはじめ、過去にやりとりしたメールの内容も不正に収集されます。

不正に収集された情報は攻撃者に渡ってしまうだけではなく、悪用されて世界中へばらまかれる危険性も孕んでいます。

過去には不動産系の企業が感染し、引っ越し者の個人情報が悪用されて配信されていたケースも知っています。

また、TrickBotやQBot、最終的にはランサムウェアのRyukなどに二次感染する可能性もあり、さらなる二次被害を受けることもあります。

不正に収集された情報は攻撃者に渡ってしまうだけではなく、悪用されて世界中へばらまかれる危険性も孕んでいます。

過去には不動産系の企業が感染し、引っ越し者の個人情報が悪用されて配信されていたケースも知っています。

また、TrickBotやQBot、最終的にはランサムウェアのRyukなどに二次感染する可能性もあり、さらなる二次被害を受けることもあります。

マルウェア(コンピュータウイルス)はよくわからないと思うのではなく、ほんとにこれは身近な問題であると認識してほしいです。

感染しないために適切な対策を行ったり、仮に感染しても早急に適切な対処を行うことで感染被害を減らすことができます。

感染していない組織も含め、以下のような公開されている情報を一読し、感染する前から対応方法の検討や相談するべき組織等を把握しておくだけでもよいと思います。

感染していない組織も含め、以下のような公開されている情報を一読し、感染する前から対応方法の検討や相談するべき組織等を把握しておくだけでもよいと思います。

ばらまきメール回収の会のにゃん☆たく氏のブログです。

mkt-eva.hateblo.jpタイトルはふざけてますが、中身は「Emotetに感染しないためにはどうすれば良いか」が紹介されていますので、こういう情報を活用するとよいでしょう。

mkt-eva.hateblo.jpタイトルはふざけてますが、中身は「Emotetに感染しないためにはどうすれば良いか」が紹介されていますので、こういう情報を活用するとよいでしょう。

以上

<更新履歴>

7/23 公開

7/28 日本で観測されている日本語メールに関して追記

7/28 日本で観測されている日本語メールに関して追記