今まさに思い出しておきたいやつ https://t.co/YypMBTli7d Quoted tweet from @0x009AD6_810: 「このドキュメントの対象となる状況では、連邦捜査官は犯罪者と情報収集に従事している無実の当事者を容易に区別できない場合があります。 その結果、合法的なサイバーセキュリティに携わる個人が犯罪捜査の対象になる可能性があります。」😱 https://t.co/0YBt0X79Iz:

今まさに思い出しておきたいやつ

https://t.co/YypMBTli7d

「このドキュメントの対象となる状況では、連邦捜査官は犯罪者と情報収集に従事している無実の当事者を容易に区別できない場合があります。 その結果、合法的なサイバーセキュリティに携わる個人が犯罪捜査の対象になる可能性があります。」😱 https://t.co/0YBt0X79Iz

ー以下機械翻訳ー

I.序章

サイバーセキュリティ・ユニット(CsU)は、特定のサイバーセキュリティ対策の合法性について民間組織から寄せられた質問に対応して、この文書を作成した。

国家安全保障部などの司法省の他の部門や他の連邦機関からの寄稿も含まれている。CsUの使命に沿って、本書は、組織が効果的なサイバーセキュリティ対策を採用し、合法的な方法で実施するのを支援することを目的としている。

この文書は、コンピュータ犯罪が議論され計画されたり、盗まれたデータが売買されたりするオンライン・フォーラムに関与する、情報セキュリティ実務者のサイバー脅威情報収集の取り組みに焦点を当てている。また、民間の行為者が、マルウェアやセキュリティ上の脆弱性、あるいは自分の盗んだデータ、あるいはデータ所有者の許可を得て他人の盗んだデータを闇市場で購入しようとする状況についても考察しています。

児童ポルノや違法薬物を扱うフォーラムなど、他のタイプの犯罪フォーラムに関わる情報や証拠収集を対象としています。

本書で言及されているシナリオは、CsUの民間部門への働きかけや関与が示唆する、情報収集、盗難データの取得、マルウェアのサンプルやセキュリティ脆弱性の取得など、サイバーセキュリティのコミュニティで一般的に使用されている慣行から導き出されたものである。情報セキュリティ専門家がこれらの活動に従事する際には、ここで議論されている法的な懸念が生じる可能性が高い。本書は、潜在的な法的問題を特定するための支援を提供することを目的としていますが、すべての法的問題に包括的に対処するものではありませんし、また対処することもできません。

特に、事実の些細な変更が法的分析を大幅に変更する可能性があるため、実務家があらゆる状況で直面する可能性のある問題について、弁護士に相談することを強くお勧めします。

本書の法的議論は、米国連邦刑法に限定されています。民事責任、州法、または米国以外の国の法律には焦点を関係を築くことが有益な場合もあります。

II.シナリオの前提条件

以下に説明するシナリオは、サイバーセキュリティ活動の一環として闇市場のフォーラムから情報を収集する民間の情報セキュリティ実務者の活動を前提としています。これらのシナリオは、実務家の活動方法と実務家の意図について、法的に重要な仮定に基づいています。

A.セキュリティの実践者

本書は、コンピュータ犯罪の実行に関連するツールやサービスが売買され、盗み出されたデータが購入可能な闇市場から情報(サイバー脅威情報、盗み出されたデータ、セキュリティ脆弱性、マルウェアなど)を入手する民間の情報セキュリティ実務者に焦点を当てています。これらの活動は、米国の管轄区域内で、米国連邦刑法の対象となるような方法で行われていることを前提としています。

また、実務家は、正当なサイバーセキュリティの目的(例えば、他の人がサイバーセキュリティの脅威を識別し、防御するのを助ける)のためにのみ、犯罪的または悪意のある意図や動機を持たずに情報を入手していると仮定しています。

このようなタイプのオンライン活動に従事している実務家は、セキュリティと個人の安全の理由から、フォーラムで活動している間に、偽名やでっち上げのIDを頻繁に使用しています。後述するように、偽のアイデンティティは完全に捏造されたものでなければならず、実際の人々の許可なしに実際の人々のアイデンティティを仮定してはなりません。また、オンラインで作成された身分証明書には、以下のような偽名を使用してはいけません。

役人のような特別な地位にある者を名乗ること。

B.フォーラム

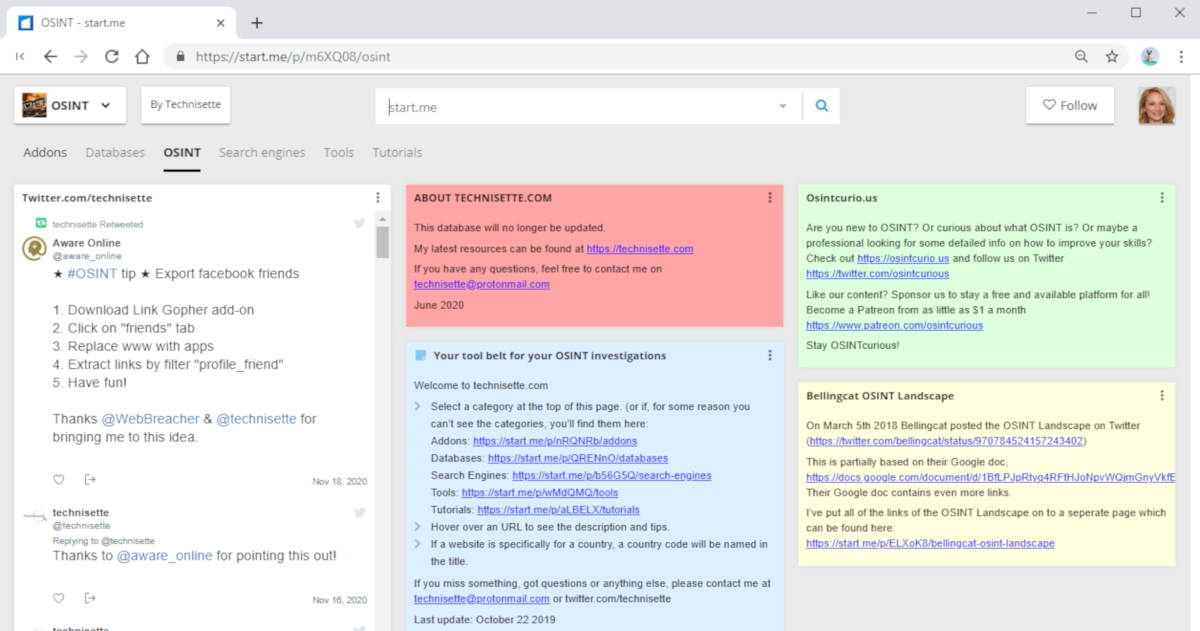

サイバーセキュリティの専門家がサイバー脅威インテリジェンスを収集するフォーラムは様々である。ほとんどのフォーラムはダーク・ウェブ上のTORネットワークを介してアクセス可能なサイト上で、隠れたサービスとして発見されています。

これらのダークマーケット・フォーラムの中には、違法なサービスを入手したり、盗まれた金融データや個人データを購入したりするために使用されることで、情報セキュリティ業界で知られている招待制のサイトもあります。他にも、ダークウェブ上で公開されているものもあり、TORが提供する匿名性を利用して運営者を保護しています。これらのフォーラムのいくつかでは、コーディングやマルウェアに関連した一般的な話題が議論されていますが、セキュリティ専門家が最も関心を持つサイトでは、違法なサービスや、盗まれたクレジットカード番号、漏洩したパスワード、その他の機密情報の販売を公然と宣伝しています。

C.フォーラムへのアクセス

フォーラムへのアクセス方法は法的に重要です。フォーラム運営者によって提供された正当な資格情報を使用してフォーラムにアクセスすることは、アクセス手段に関する法的問題を回避する最善の方法です。不正な手段でフォーラムにアクセスすることは、連邦刑法に違反する可能性があります。例えば、盗用された資格情報を使用してフォーラムにアクセスすることは、特にCFAAの違反を構成する可能性があります。また、悪用またはその他のテクニックを使用して、意図した(したがって許可された)手段ではなく、フォーラムが運営されているサーバーやシステムにアクセスして情報を収集することは、CFAAおよび電子的な監視

を規定する他の連邦刑法に違反する可能性があります。

フォーラムのポリシーに反してフォーラムにアクセスすることも、同様にCFAAの下での合法的なアクセスについて法的な問題を提起する可能性があります。

犯罪行為者によって運営されているフォーラムでは、フォーラムへのアクセスを求める人物が善意の犯罪的意図を持っていることを証明する必要がある場合があります。例えば、フォーラム運営者は、フォーラムへのアクセスを求めている者が善意の犯罪的意図を持っていることを証明するためにまたはマルウェアや盗まれた個人情報の配信を要求されることがあります。以下に説明するように、このような要求に従うことで、法的な危険にさらされる可能性があります。

フォーラムにアクセスした後に情報が収集される方法も、法的な問題を提起する可能性があります。後述するように、サイトのセキュリティ機能を迂回したり、許可されていない方法で情報にアクセスしたりしない、スクリーンキャプチャやその他のオンライン情報を記憶するために一般的に使用されている方法を使用して情報を収集することは、潜在的な法律違反を回避することができるかもしれません。

III. サイバー脅威情報収集

サイバー脅威インテリジェンスを使用してサイバーインシデントに備えたり、対応したりすることで、悪意のあるサイバーインシデントの影響を軽減したり、場合によっては完全に防ぐことができます。タイムリーで正確な脅威インテリジェンスは、既知のサイバーセキュリティの脅威や脆弱性から組織とその顧客を保護することができます。CsUが産業界への積極的な防御についてのアウトリーチの中で学んだように、多くのサイバーセキュリティ組織は、サイバー脅威インテリジェンスの収集をサイバーセキュリティ活動の中で最も実りあ

るものの一つと考えている。

サイバー脅威インテリジェンスを発信する民間組織は、複数の情報源から情報を収集しています。その中には、違法行為が計画されていたり、違法行為に使用されるマルウェアや盗まれたデータが販売されていたりするオンラインフォーラムやその他のコミュニケーション・チャネルも含まれます。これらの情報源から収集された情報は、サイバー脅威インテリジェンスとネットワーク防御情報の豊富な情報源となります。

過去、現在、または将来のサイバー攻撃や侵入、マルウェアのサンプル、現在使用中または開発中の犯罪者の戦術、ツール、手順、攻撃や侵入に関与している個人のエイリアスや身元などについての情報を収集することができます。しかし、民間の当事者が合法的な目的で情報を収集するためにこれらのオンライン・フォーラムに参加したり、参加したりする場合、脅威の情報を収集することと犯罪活動に従事することの間の境界線を見分けるのは難しいでしょう。以下のさまざまなシナリオについての考察は、組織が連邦刑法に違反する可能性を低減する方法で情報収集活動を実施する計画を立てるのに役立つことを目的としています。

A.シナリオ1: フォーラムで「潜伏」してサイバー脅威の情報を収集する

実務家がフォーラムに公然と投稿された通信を読み、収集しても、フォーラムの通信に応答せず、フォーラム上またはフォーラムを介して他の人と通信しない場合、連邦刑事責任のリスクは実質的にありません。一人で立って、架空の人物を装ったり、偽名を使ってフォーラムにアクセスして通信することは、その行為が詐欺やその他の犯罪を犯す手段ではなく、許可された方法でアクセスが得られる限り、連邦刑法に違反することはありません。

つまり、許可なく実際の人物の身元を推測することは、法的に問題があることを証明する可能性があります。なりすまされている実際の人物と、その仮定した身元で行われた行動によっては、実務家は刑事上および民事上の法的措置に直面する可能性があります。

B.シナリオ2: 犯罪者フォーラムでの質問の提起

施術者が違法行為に関する情報を求めてフォーラムに問い合わせを投稿して、より積極的に情報を収集することにした場合、施術者の行動は犯罪捜査の対象となるリスクを高めることになります。一般的な質問をすることで生じる法的リスクはわずかですが、実務家の投稿が犯罪の実行を勧誘しているように見える場合、そのリスクは大幅に高まります。コンピュータ犯罪の実行を勧誘したり、誘発したりすると、プラクティショナーは刑事責任を問われる可能性があります。

実務者がフォーラムで得た情報を使用して連邦犯罪違反を犯すつもりがない場合、フォーラムで質問をしたりアドバイスを求めたりすることは犯罪を構成する可能性は低いです。しかし、法執行機関は犯罪行為が行われているフォーラムを調査しており、犯罪行為について質問したりアドバイスを求めたりすることは、犯罪が発生している可能性があることを示唆しています。そのため、犯罪行為についての議論を含んでいるように見えるフォーラム上での実務家の問い合わせや他の人とのやりとりが、実務家をフォーラムやそのメンバーの犯罪捜査に関与させる可能性があります。

これは、実務家が調査の対象となる可能性があります。しかし、実務家や組織は、そのリスクを軽減するための措置を講じることができます。

例えば、サイバー脅威の情報収集を行うための運用計画を文書化し、オンラインでの活動や情報の収集・使用方法を記録しておくことができます。犯罪捜査が行われた場合、このような記録は、その行為が合法的なサイバーセキュリティ活動であったことを立証するのに役立ちますし、法執行機関が実務者の行為が違法行為に従事した不正な従業員の行為ではなく、会社の合法的なサイバーセキュリティ活動を促進するために実行されたものであると判断するのに役立つかもしれません。

また、組織は、フォーラムでの従業員や請負業者の活動を導くために、顧問弁護士と一緒に吟味されたポリシーとプロトコルを確立する必要があります(その他の場所でも)。吟味された「関与の規則」または「コンプライアンス・プログラム」を持つことは、従業員が誤って、または無意識のうちに組織とその従業員を法的な危険にさらしたり、セキュリティを危うくしたりすることを防ぐのに役立ちます。また、現地のFBIのフィールドオフィスやサイバータスクフォース、および現地の米国シークレットサービスのフィールドオフィスや電子犯罪タスクフォースと継続的な関係を構築することで、これらの情報収集活動に従事する前に法執行機関に通知することも有益です。また、早期に法執行機関との関係を築くことで、実務家の活動が法執行機関による進行中の捜査や予想される捜査を意図せずに妨害しないようにすることもできます。

C.シナリオ3:フォーラムでの情報交換

潜入捜査官がフォーラムの積極的なメンバーとなり、情報を交換したり、他のフォーラムのメンバーと直接やりとりをしたりすると、注意を怠るとすぐに違法行為に巻き込まれてしまう可能性があります。潜入捜査官は、練習生のペルソナを信頼することを学んだフォーラムの情報源から情報を引き出す方が簡単かもしれませんが、信頼を得て仲間の犯罪者としての善意を確立するためには、犯罪に役立つ情報やサービス、または犯罪に使用できるツールを提供する必要があります。そのような活動に従事することは、連邦刑法に違反する結果となる可能性があります。

犯罪が発生したかどうかは、通常、個人の行動と意図に左右されます。実践者は、フォーラム上で他人の犯罪目的を助長するようなことをしないようにしなければなりません。実践者に犯罪を犯す意図がなくても、犯罪行為に従事している他の人を援助することは、幇助の連邦犯罪を構成することができます。個人は、肯定的な行為(それ自体は合法的な行為であっても)を行った場合、犯罪を助長し、犯罪の実行を容易にする意図を持って行われた場合、連邦法違反を幇助する責任があると判断される可能性があります。

犯罪に積極的に参加している場合俳優がその犯罪的事業のすべての側面に同意していない場合でも、関係する状況を十分に知った上で犯罪的事業を行うことは、幇助責任を立証するのに十分である。

例えば、マルウェアに関する技術的な支援をフォーラムのメンバーに提供した場合、そのアドバイスがネットワーク侵害に役立つと知りながら、フォーラムのメンバーがその計画を実行すれば、たとえその実践者がその特定の犯罪の実行を支援する意図がなかったとしても、連邦犯罪幇助法に違反する可能性があります。

要するに、セキュリティの実務家は、犯罪の実行に他者を助けるような行動を取らないように注意したり、犯罪の発生に同意したりしなければならない。この種の情報収集活動に従事する者は、犯罪行為を容易にするために存在するオンライン・サイトや、犯罪を計画している可能性のある個人との間で、通信や行動が行われていることに注意しなければなりません。実務者は、そのような犯罪を助長する可能性のある真実、正確、または有用な情報を提供しないようにしなければなりません。

実践者が連邦犯罪捜査の対象となった場合、捜査官は、外部証拠や状況証拠を使用して意図を特定しようとするでしょう。したがって、上記のように、プラクティショナーとその雇用主は、フォーラム上でのプラクティショナーの行動とプラクティショナーの活動の正当なビジネス目的を記録した記録を保持し、正当な動機と違法な活動の拡大を避けるために取った措置を立証する必要があります。

IV.盗まれたデータと脆弱性をサイバーセキュリティの目的で購入すること

サイバーセキュリティ企業の中には、顧客へのサービスとして、特定のタイプの情報がないかダークマーケットを監視しているところもあります。彼らは、顧客の記録やその他のタイプの機密性の高い顧客データが販売されていないかどうかを検索することがあります。また、顧客のネットワークや製品を標的としたマルウェアやセキュリティの脆弱性を検索することもあり、顧客のデータや資産が悪用される可能性があります。これらのタイプの情報がオンラインで販売されているのが発見された場合、サイバーセキュリティ組織がそれらの情報を購入したり、ダークマーケットからの削除のために売り手との取引を仲介したりすることがあります。

ダークウェブ上で盗品やセキュリティの脆弱性を販売する匿名の当事者と交渉することは、望ましくない結果を生むリスクが大きくなります。売り手は、約束したデータを作成せずに購入者の支払いを奪う可能性があります。これらのリスクは、違法な商品を販売している商人が、ダークマーケットの商人と取引をした後に組織が騙されてお金を失ったことを予想して、当局に事件を報告したがらないことによって、さらに悪化しています。

闇市の商人に資金を騙し取られた組織は、売り手が匿名であることが多く、米国の裁判所の手の届かない国に所在していること、および/または、追跡不可能で取消不能な支払い方法を変更する必要があります。これらの理由から、組織はこのような方法で盗まれたデータやセキュリティ上の脆弱性を取得しようとすることに注意する必要があります。

しかし、組織によっては、バランスを考えれば、それに見合った利益が得られることが予想されるため、これらのリスクを負うことを厭わない場合もあります。例えば、以前には検出されなかったデータ侵害の性質と範囲を評価し、さらなる損失を避けるためにネットワークにパッチを当てることができるようにするために、盗まれたデータのコピーだけを取得しようとすることもあるでしょう。また、サイバーセキュリティ企業は、盗まれた情報を利用して、他の企業が自社のネットワークをよりよく保護するために利用できるインテリジェンス・レポートを作成することができるかもしれません。

有効性と実用性に関する疑問はさておき、自分自身の盗まれたデータ(サイバーセキュリティ企業の場合は、その盗まれたデータの購入を許可している当事者のデータ)を購入することは、検討に値する法的な懸念を生じさせる。当初、連邦検察官は、単に自分の盗まれたデータを購入しようとしたり、セキュリティの脆弱性を購入しようとしたりする当事者を告発することは通常ありませんでした。しかし、これらの活動に従事している当事者は、以下に述べる法的リスクに直面しており、それを考慮する必要があります。

シナリオ1: 盗まれたデータの購入

このセクションのシナリオでは、盗まれたデータを購入する際のさまざまな側面に焦点を当てており、それぞれが法的分析に影響を与える可能性があります。

- 購入者がデータの正当な所有者であるかどうか。盗まれたデータは、データ所有者、またはデータ所有者の公認代理人によって購入されたものですか?

- 販売されるデータの種類。盗まれたデータは、連邦法で譲渡または所有が禁止されている情報の種類であるか(例:盗まれたクレジットカード情報や企業秘密など)。

- 売主の身元:売主は、連邦法でデータ所有者が取引を行うことを禁止されている人物ですか?

以下の各シナリオでは、上述の情報収集シナリオで議論したのと同じ前提条件を使用しています。すなわち、セキュリティ実務者に関する前提条件、アクセスされるフォーラムの性質、およびそのようなフォーラムにアクセスする手段です。

ただし、ここでは、サイバーセキュリティ会社の顧客のものと思われる販売用のデータを発見した実務者に焦点を当てています。これらの仮定のケースでは、実践者は、Dark Webサイトで指示された通りに販売者に連絡し、顧客の承認を得て、データの購入を申し出ます。また、これらの仮説では、支払いが行われ、売り手が合意通りにデータを作成したと仮定しています。

1.データの所有権

上述したように、自分で盗んだデータを購入した場合、通常は連邦政府からの訴追のリスクはほとんどありません。しかし、盗まれたデータを確認している間に、購入者が発見したのは闇市場の売り手が作成したデータの一部には、他社のデータが含まれています。購入者の盗まれたデータは他のデータ侵害の犠牲者から盗まれた可能性の高いデータと混ざっていることが判明しました。

購入者が、購入された盗難データが他人のものであることを知らず、また知る理由もなかった場合、それを購入したことで刑事訴追を受ける可能性はほとんどない。後述する例外を前提として、盗まれたデータの所有または取り扱いに対する刑事責任は、一般的に違法な方法でデータを使用する意図が必要であり、本書では実務家がそれを欠いていると仮定しています。例えば、アクセスデバイス詐欺法では詐取する意図が必要であり、企業秘密の盗難法では情報を所有者以外の者の経済的利益に変換する意図が必要である。

しかし、許可や権限なしに他人の盗んだ情報を購入すると、購入者の意図に疑問が生じ、購入者の動機を判断するために調査の精査が必要になることがあります。このリスクを管理するために、購入したデータに所有する権利のない情報が含まれていることを認識した場合、購入者は速やかにそれを隔離し、それ以上アクセス、レビュー、または使用しないようにします。その後、購入者は、直ちに法執行機関に連絡してデータを提供するか、または実際のデータ所有者がそのデータを所有していると判断できる範囲で、その旨を通知する必要があります。これらの手順は、刑事訴追に値するような犯罪的意図がないことを証明するのに役立ちます。盗まれたデータを所有している人物に連絡を取る際には、恐喝的な要求と誤解されるような方法で連絡を取らないようにしてください。

2.データの性質

販売される盗難データの種類によって、購入を禁止する刑法があるかどうかも決まります。上述したように、ダークマーケットで販売される傾向のある盗難データの種類(パスワード、アカウント番号、その他の個人を特定できる情報など)に関連する連邦刑法の多くは、別の犯罪を助長する意図がある場合にのみ適用されます(例えば、情報を詐取するために使用する意図など)。

このため、犯罪的動機を持たない盗難データの購入者が、これらの法律の下で起訴される可能性は低いと考えられます。

知らず知らずのうちに他人の盗まれた情報を購入しても、刑事責任のリスクが生じることは通常ありませんが、故意に他人の許可なく他人の盗まれたデータを購入すると、法的なリスクが生じる可能性があります。特に企業秘密が関与している場合は、購入者の動機に疑問が生じ、法執行機関や正当なデータ所有者からの精査を受ける可能性が高くなります。

誤って営業秘密を購入した場合は営業秘密の盗難法(同法)に違反しませんが、営業秘密が盗まれたことや許可なく入手したことを知りながら営業秘密を受領、購入、または所持することは、同法の他の要素が満たされている場合には、同法に違反する可能性があります。侵害された企業秘密は、その企業秘密の所有者に損害を与えることを意図して、またはそれを知っていながら、正当な企業秘密の所有者以外の者の利益のために変換された企業秘密の譲渡またはその他の取り扱いを禁止しています。したがって、その情報の任意の使用は、当局または営業秘密の所有者による審査に値するだろう。法には、訴訟の民事原因が含まれているので、企業秘密の所有者は、刑事訴追が拒否された場合でも、民事訴訟を追求することができます。

上記で推奨されているように、販売者が購入者に帰属しない資料を作成しないようにする以外に、他人に帰属する盗品データを意図せずに購入したことで調査され起訴されるリスクを軽減する最善の方法は、そのような無関係なデータを速やかに法執行機関および/または正当なデータ所有者に連絡して引き渡すことです。そうすることで、購入者が意図せずにそのようなデータを所有したことが犯罪行為と誤解されるリスクを最小限に抑え、民事責任を軽減することができます。

3.売主の性質

特定の個人または組織と金融取引を行うことは、法律に違反する可能性があります。例えば、合衆国法律集第 18 編第 2339B条は、外国のテロリスト組織に指定されているグループに物的支援を提供すること、または物的支援を企てたり共謀したりすることを禁止しています。第2339B条の違反は、対象者が組織とテロリズムとの関係を知ることを要求する。しかし、対象者が組織のテロ活動を助長する具体的な意図を持っていることは要求されない。したがって、実務家が、販売者がそのような外国のテロ組織のメンバーであることを知っていながら盗まれたデータを購入した場合、実務家は第2339 条B 項に違反することになります。

国際緊急経済大国法(IEEPA)の下では、同様の禁止事項は、購入者が特定の個人または個人から盗まれたデータを購入することを禁止することになります。

米国政府が指定した個人・団体を対象としています。ここ数年、米国政府は、サイバー関連の不正行為を含む国家安全保障上の理由から、イラン、北朝鮮、ロシアの個人や団体を制裁する行政命令を発出してきた。これらの執行命令および規制は、特に指定されたターゲットとの貿易または経済取引を禁止しています。とりわけ、IEEPAは、これらの執行命令と規制、およびその経済・貿易取引の禁止事項に対する故意の違反を刑事化します。

司法省の国家安全保障部は、IEEPA の違反を刑事的に起訴します。IEEPAの故意の基準は、シナリオの事実に基づいてIEEPAの下で実務者を刑事的に起訴するための大きな障壁となります。闇市場で盗用データを販売する人の身元は、オンライン上の偽名のペルソナによって隠されている可能性が高いため、盗用データの販売者の身元が買い手に知られていたり、買い手が知っていたりすることはありません。買い手が売り手の身元を知らないため、買い手が経済制裁や貿易制裁の対象になっていることを知らない場合、故意の証明を必要とする刑事訴追ができない可能性があります。

しかし、民事責任はIEEPAの下で課せられることもあります。米国財務省の外国資産管理局(OFAC)は、米国の経済制裁および貿易制裁制度の民事執行を担当しています。OFACは、米国の外交政策および国家安全保障の目標に基づいて、経済制裁および貿易制裁を管理および執行しています。IEEPAの民事執行は、「厳格責任」に基づいて課せられることがあります。これは、当事者が貿易制裁または経済制裁の対象となる個人または団体との取引に関与していたことを知らなくても、民事責任を負う可能性があることを意味します。OFAC のIEEPA管理規則に基づく無許可取引は、民事上の罰金を課せられる可能性があります。民事罰の法定最高額は、毎年、インフレに合わせて調整されます。

企業は、経済制裁や貿易制裁の対象となる個人や事業体と取引していないことを確認するために、あらゆる努力をすべきである。OFAC

ビジネスを行う外国の当事者が経済制裁および貿易制裁の対象となっているかどうかを確認するための手段を含む合理的なコンプライアンス・プログラム(または「交際規則」)を整備することは、IEEPの下で刑事責任を回避するための慎重な方法であり、民事責任の可能性を軽減することにもなります。また、OFACは、米国の経済貿易制裁の対象となる特別指定国民およびブロックされた者を特定するためのツールも提供しています。

シナリオ2:購入の脆弱性

ダークマーケットでサイバー脅威の情報を収集している最中に、販売されているセキュリティ脆弱性を発見した場合、その業者に開示するために購入を決定したり、脆弱性が業者の顧客を対象としている場合は特に、脆弱性が悪用されるのを防ぐためのパッチを開発したりすることがあります。また、ダークマーケットで販売されているマルウェアの新種を探して分析したり、ウイルススキャン製品で使用するためのシグネチャを開発したりする実務者もいます。

セキュリティ脆弱性やマルウェアは、コンピュータ犯罪に利用されることが多く、犯罪行為を支援するために販売された場合は連邦犯罪となりますが、セキュリティ脆弱性やマルウェアの単なる購入は、単独で、犯罪の意図がなくても、一般的には違法ではありません。しかし、言及を保証する2つの例外があります。第一に、電子通信を密かに傍受するために設計されたソフトウェアの所有または販売は、盗聴法に違反する可能性がある。

電子通信を傍受するように設計された特定のマルウェアは、この定義に該当する可能性があり、したがって、所持することは違法である。第2512条に該当する可能性のあるマルウェアを購入する場合、法的リスクを最小限に抑える最善の方法は、取引が発生する前に法執行機関と連携することです。

第二の例外は、売り手が指定外国テロ組織またはIEEPAの下で経済制裁または貿易制裁の対象となっている個人または事業体であるために購入が禁止されている場合です。これらの懸念は、盗まれたデータを購入する際に発生するものと同じです。IEEPAのような権限の下での法的責任と、それに対処するための最善の方法については、上記の議論を参照してください。

V.結論

このペーパーは、刑事フォーラムを含むサイバーセキュリティ活動を行う際に、連邦刑法に違反しないようにするための手順や考慮すべき問題点を特定することで、民間部門のサイバーセキュリティ実務者を支援することを目的としています。このような活動が適切に実施されれば、組織のサイバーセキュリティへの準備を向上させ、サイバーセキュリティの脅威に効果的かつ合法的に対応するための準備を整えることができます。