1,000 free Avios via – bizarrely – Star Alliance member Aegean Airlines (if you’re patient!)そう、奇妙に見えるかもしれませんが、スターアライアンス加盟のエーゲ航空が、10分間の仕事と引き換えに1,000アビオスをプレゼントしたいと考えているのです!

他のマイレージプログラムも利用可能で、ユーロスターのポイントも加算されます。

残念なことに、エーゲ航空のルール変更により、これは必要以上に面倒なことになってしまいました。以下の私のプランのステージ3を行うには、12月まで待つ必要があります。

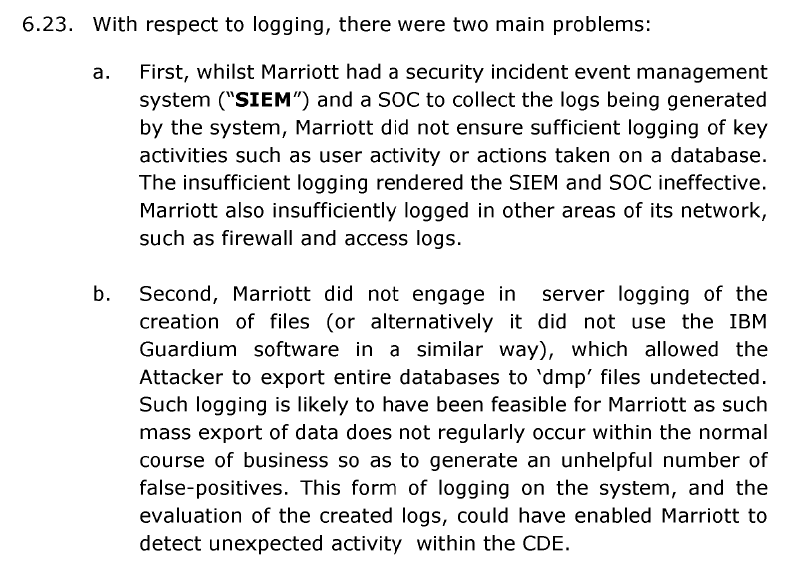

12月1日までの12日間、エーゲ航空では、Miles+Bonusスキームに登録した人全員に5,000マイルを無料で提供しています。回り道をすれば、これを1,000アビオスに交換することも可能です。

ステージ1: エーゲ航空のマイル+ボーナスアカウントが必要です。

それは非常に簡単です。エーゲ航空のウェブサイトのこのページにアクセスし、「登録」をクリックしてフォームに入力します。

ウェブサイトに登録するだけの「ベーシック」オプションではなく、デフォルトのMiles+Bonusアカウント開設オプションを選択します。

先週末までは、マイルは即時に計上されていました。下記をご参照ください。

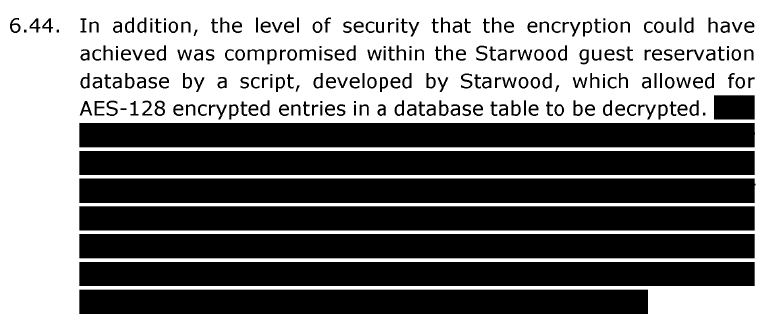

しかし、エーゲ航空は今、ルールを変更しました。現在は1,000マイルを受け取り、12月15日までに残りのマイルを受け取ることができます。これが登録時に表示されるものです。

近々ギリシャに行く予定がある方は、5,000マイル+ボーナスマイルは国内線片道航空券との交換にも使えるので、取っておいた方がいいかもしれません。

Aviosや20ユーロのホテルバウチャーが欲しい方は、続きをお読みください。

ステージ2:Accor Live Limitlessのアカウントが必要です。

エーゲ航空は、ホテルのロイヤリティプログラム「Accor Live Limitless」との双方向の乗り継ぎパートナーである。アコーはノボテル、ソフィテル、イビス、ラッフルズ、スイスホテル、メルキュールなどを所有しています。

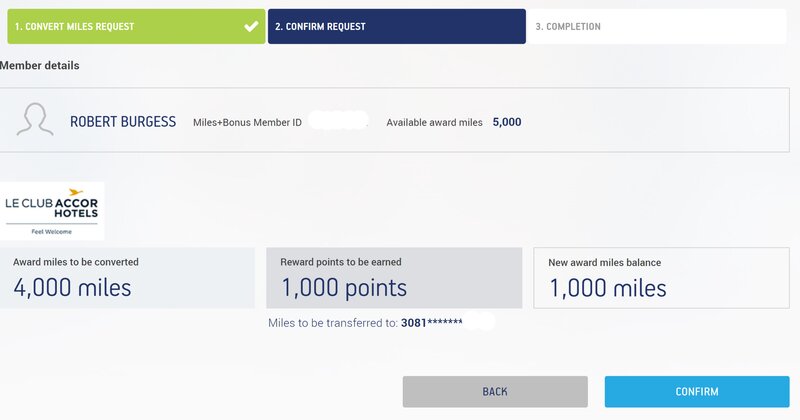

エーゲ航空のマイルは4:1の割合で2,000マイル単位でアコーライブリミットレスに移行されます。

アコーライブリミットレスのアカウントをお持ちでない場合は、アカウントを開設する必要があります。アコーのウェブサイトはこちら。

次のステップ .... 欲しい報酬を決める

4,000エーゲ航空マイル+ボーナスポイントを移行すると、アコーライブリミットレスポイントが1,000ポイントもらえます。

すでにアコーライブリミットレスポイントを貯めている場合は、そのままにしておくとよいでしょう。アコーポイントを2,000ポイント貯めるごとに、次回のホテル予約で40ユーロの割引が受けられます。

それ以外の方は、アコーのアカウントでポイントを自動的に航空会社やクラブユーロスターに変換するように設定してください。

ここが重要なポイントです。Aviosが欲しい場合は、ブリティッシュ・エアウェイズではなくイベリア・プラスを選択する必要があります。イベリア航空のAviosへの移行率は1:1ですが、ブリティッシュ・エアウェイズのAviosへの移行率は2:1です。これは1,000アビオスを受け取るか、500アビオスを受け取るかの違いです。

イベリア航空の自動変換の設定は、アコーのウェブサイトのこのページで行うことができます。リワードポイントの変換」をクリックします。

イベリアへのオートコンバージョンには最低3,000ポイントが必要と表示されます。これは真実ではありません。以下は私のアカウントのスクリーンショットです。

各取引の後にアビオスが移動するのがわかります。私の妻のアカウントも同じように機能しています。

もしアコーが最低3,000ポイントの交換条件を課そうとした場合、1,000ポイントのアコーポイントが残ってしまいます。その場合は、40ユーロのバウチャーで2,000ポイントを獲得するか、イベリア航空への乗り換えで3,000ポイントを獲得するか、どちらかの方法で滞在してポイントを補充する必要があります。

ステージ3:エーゲ航空のマイル+ボーナスマイルの交換方法(12月15日に!?

12月15日までにAegeanの残高が5,000 Miles+Bonusマイルになります。

アコーライブリミットレスのメンバーシップ番号をお持ちのお客様は、Aegean Miles+Bonusマイルに交換することができます。

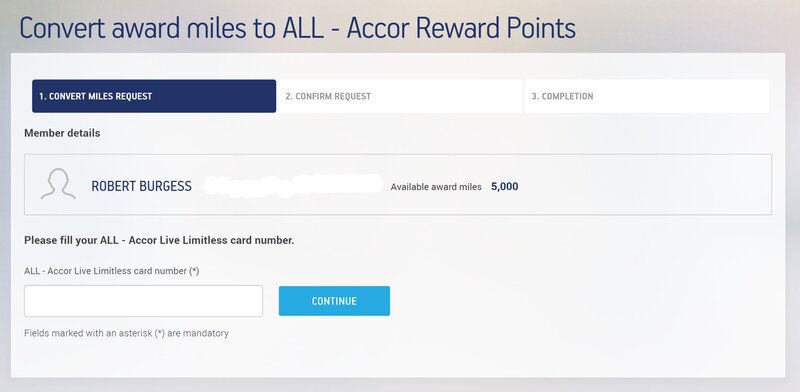

このページが必要です - リンクをクリックすることをお勧めします。このページが表示されます。

5,000マイル+ボーナスマイルのうち4,000マイルを交換したいとすると、このようになります。

私が変換できて、あなたができないのは、ルールが変わったからです。週末に一気に5000マイルを受け取りました。今は2回目のバッチのために12月15日まで待つ必要があります。

アコーにポイントが到着するまでにどのくらいの時間がかかりますか?

わからないわ 条件には6週間までと書いてあります。このオファーは12月1日に締め切られるので、私は実際に自分のポイントを受け取る前にそれについて書くことにしました。

私は日曜日にエーゲ海からの乗り換えを実行したが、まだ何も届いていない。アコーに到着してから、イベリア航空に到着するまでには、さらに数日かかりそうです。

イベリアプラスからは、「Convert My Avios」を使用してBritish Airways Executive Clubに移動することができます。ここでは、「Convert My Avios」の仕組みについて説明します。

もちろん、アコーがこの5,000ボーナスマイルに遡って制限を課そうとする可能性もあります。5,000マイルのサインアップオファーが12月1日で終了することを考えると、アコーはITを書き換えようとするのではなく、このままにしておくのではないかと思います。

結論

エーゲ海からの出国手続きを12月15日まで待たなければならないことを考えると、これはちょっと面倒なことだと思う。飛び込むかどうかはあなた次第です。

この記事では「1,000 Aviosを手に入れる」と見出しを付けましたが、1,000ポイントをアコーに残してホテルの割引に利用すると、よりお得になることを覚えておいてください。そのためには、滞在することで2,000ポイントを獲得する必要があります。

エーゲ航空にマイルを残してギリシャ国内線に使えばさらにお得ですが、現実的にはほとんどの読者には向かないでしょう。

約5万件のリストが流通

約5万件のリストが流通 リストに含まれていた警察庁のIPアドレス

リストに含まれていた警察庁のIPアドレス