雑記系ブログ。セキュリティとか、マイルとか、投資とか、、、 / Miscellaneous Blogs. Security, miles, investments, etc

経産省「サイバーセキュリティ体制構築・人材確保の手引き」第2.0版公開

VPN認証情報漏洩(CVE-2019-11510)に関するインシデント報告(転載)~サイバー攻撃に対するリスクを想定する上で、攻撃者による直接的被害の他に、遅れてやって来る可能性のある報道機関へのリーク、報道機関による公表、という二次被害も経営者が考えておくべき不随リスクということでしょう~

不正アクセスによる会員様情報流出に関するお詫びとお知らせ(転載)~想定損害賠償額は200億円程度か?⇒特別損失は9600万円に確定~

net-marketing.co.jp/news/5873/

当社は、2021年5月21日付で、当社が運営するマッチングアプリサービス「Omiai」への第三者からの不正アクセスにより、会員様情報の一部が流出した件を公表いたしました。

この度、外部専門機関の協力のもと進めてまいりました当該事案への調査が完了し、その調査結果及び再発防止策を取りまとめることができましたので、ご報告させて頂きます。

お客様をはじめ、多くの関係者の皆様に多大なご迷惑とご心配をお掛けしましたことを改めて深くお詫び申し上げます。当社は、引き続きお客様の二次被害防止に努めるとともに、早急に再発防止策を実行していくことで、お客様からの信頼を回復すべく真摯に取り組んでまいります。

記

1.不正アクセスの概要

今回の不正アクセスは、外部より当社APIサーバーを介し、当社が契約しているクラウドサーバーより2021年4月20日~同月26日の期間、年齢確認書類画像データの不正取得が複数回にわたり行われていました。本件調査により、第三者が年齢確認書類画像データにアクセスするための情報を不正取得し、それを利用して当該画像データへのリクエストを大量生成する事で、不正アクセスに成功したものであることが判明しました。

年齢確認書類画像データに対する不正アクセスの方法が、マルウエア感染やシステム脆弱性を突いたものではなく、正規のデータリクエストを装ったものであったことから、結果的に4月28日にこれを発見するまでに時間を要しました。また、正常利用を含む多くのログの中から攻撃者の具体的不正アクセス手段を特定する必要があり、全容調査に期間を要しました。これまでお待たせしましたことも重ねてお詫び申し上げます。

当社は、不正アクセスの発見後直ちに、そのアクセス元を遮断した上で当社が保有する全ての年齢確認書類画像データの安全確保のための緊急措置を講じました。なお、緊急措置以後は新たな不正アクセスが成功した痕跡は一切確認されておりません。

不正アクセスの侵入経路概要は下記の図をご参照ください。

<システム構成図及び不正アクセス経路>

2.会員様情報の流出件数と内容

本件調査により、2018年1月31日~2021年4月20日の期間に、会員様からご提出いただいた171万1千756件分(アカウント数)の年齢確認書類画像データの流出を確認いたしました。(2021年5月21日付の公表件数からの変更はございません)

年齢確認書類画像データの種別:

運転免許証、健康保険証、パスポート、マイナンバーカード(表面)等

※上記のうち運転免許証、健康保険証が全体の約9割以上を占めております。

なお「Omiai」サービス及び社内ネットワークの各種ログ情報等を解析した結果、流出が確認された年齢確認書類画像データ以外の個人情報の流出は、本件調査においても確認されませんでした。

3.これまでの対応の経緯

当社は、4月28日の不正アクセスの検知後、直ちに外部の専門家と共に徹底した事実調査・原因究明を開始し「不正アクセスによる会員様情報流出に関するお詫びとお知らせ」公表と同時に「お客様相談センター」を設置して、年齢確認書類の画像データが流出したお客様へのお詫びと状況説明を開始しました。また、お電話やお問合せフォームを通じて、お客様からのお問い合わせやご相談への対応と、二次被害防止の注意喚起を行ってまいりました。

| 2021年4月28日 15時ごろ | 「Omiai」サービスのサーバーにおいて、通常のサービス運用・業務では想定されない、年齢確認用画像データの取得を内容とする多数のリクエストを確認。 緊急処置として不正アクセス者のものと推定されるIPアドレスを速やかに遮断するとともに、ネットワーク制限を強化し、事実調査と原因究明を開始。 総務省への個人情報漏洩に関する第一報を実施。 |

| 4月30日 | 警察当局への第一報と被害相談を開始。 |

| 5月5日 | 外部専門機関の協力を得て、フォレンジック調査と更なる監視体制強化を図るとともに、システム全般における第三者検証を開始。 |

| 5月21日 | 「不正アクセスによる会員様情報流出に関するお詫びとお知らせ – 株式会社ネットマーケティング (株式会社ネットマーケティング (net-marketing.co.jp)」をHP上で公表し、対象会員様にアプリ内のお知らせにてご連絡と注意喚起を実施。 「お客様相談センター」を設置し、電話及びアプリ内での連絡フォーム等でお問い合わせとご相談受付を開始。 |

| 6月6日 | 「会員様情報流出に係る対応状況のお詫びとご報告 – 株式会社ネットマーケティング (net-marketing.co.jp)」をHP上で公表し、お問い合わせ対応が遅延していたことへのお詫びと対応状況についての報告を実施。 |

なお、本件公表から現在まで、数多くのお客様より当社へお問い合わせやご相談をいただいた結果、年齢確認書類画像データの流出に係る具体的な二次被害の発生や、明確な因果関係が認められる内容・事象は現時点で確認されておりません。しかしながら、今後の不正流用の可能性も鑑みて、本事案の対象であるお客様には引き続きご注意をお願い申しあげる次第です。当社も引き続き「お客様相談センター」を通じて情報確認及び注意喚起を行ってまいります。

4. 再発防止策

本件調査結果を真摯に受け止め、今回不正アクセスの直接的原因となった外部からの不正データ取得への緊急対策を実施後、システムセキュリティ全般への再発防止策を策定し、速やかに実行にあたっております。新たな攻撃につながる可能性を考慮して詳細は差し控えますが、再発防止策の概要は下記の通りです。

・ 外部ネットワークからのアクセスやリクエスト制限の厳格化

・ アプリケーションの認証設定の見直し

・ 当社が保有する年齢確認書類画像データの保管場所の移動と暗号化

・ システムや情報へのアクセス制御と権限の厳格化及びパスワードポリシーの強化

・ サーバーへのログイン認証の厳格化と監査証跡の強化

・ 社内エンドポイントへの定常的な動態調査基盤の導入

・ 社内ネットワーク及びサービスやコーポレートサイト等外部公開しているサービスに関する脆弱性診断の実施

・ 上記診断に基づくネットワーク構成及びアプリケーションの実装の見直しとセキュリティ強化

・ 年齢確認審査業務の厳格化及び安全性の向上を目的とする、外部のeKYC(electronic Know Your Customer)サービスを導入

なお、今後実施した新たなセキュリティ対策については、その内容に応じて適時公表を行っていく予定です。

5.今後のお客様情報の管理体制について

当社は、不正アクセスの発覚後、個人情報・セキュリティ対策委員会を設置し、これまでに「個人情報管理のルール」及び「情報セキュリティに関するルール」の見直しと会員様情報管理の新たな方針を検討してまいりました。本件調査完了に伴い、その最終方針を決定いたしましたので、下記の通りご報告させて頂きます。

<当社がお預かりする会員様情報の保存期間の変更点>

| 現行 | 新規(本年12月1日より運用開始予定) |

| 退会後一律10年間 | ・年齢確認書類画像データ:当社提出後72時間(自動削除) ・会員様の個人情報データ:退会後90日間 |

上記変更については、利用規約及びプライバシーポリシーの改訂案をアプリ内通知で会員様へ事前にお知らせし、ご同意頂いた上での運用開始となります。なお「Omiai」を既に退会されている旧会員のお客様に関しても、当社が保有する年齢確認書類画像データ及び個人情報データの完全削除を本年12月1日より順次実施してまいります。

ただし、誠に恐縮ではございますが、本件不正アクセス対象の171万1千756アカウントのお客様の年齢確認画像データ及び個人情報データにつきましては、今後、万一、二次被害が発生した際の事実確認と、当社対応の必要性から、現時点で直ちに削除を行うことは困難との結論に至りました。今後の状況を引き続き見守り、当社が保管する必要性が無いと判断できた時点で速やかに削除を実施いたします。なお、本件不正アクセス対象データの保管に際しては、全データを暗号化し、「Omiai」データベースとは全く異なる外部インターネットから完全に遮断されたサーバーへ保存することで、お客様にご安心いただける環境での保管を行います。当社としても万全の安全措置を講じることをお約束させて頂きますので、何卒ご理解を賜りますようお願い申し上げます。

以上

セキュリティ対策状況開示の良見本「東芝グループ サイバーセキュリティ報告書2021」(転載)

スポーツクラブNAS、ランサムウェアの被害を報告 / Sports Club NAS Report Ransomware Incidents(転載)

JP: Sports Club NAS and Concrete Manufacturer Ito Yogyo Both Report Ransomware Incidents

大和ハウスグループの子会社であるスポーツクラブNASは、以下の声明を発表した。弊社サーバーへの不正アクセスに関するお詫びとご報告

2021年4月2日、弊社のサーバー(以下「本件サーバー」といいます。)に対する外部からの不正なアクセスにより、弊社の一部の店舗(計9店舗)で運用しておりました会員管理システム(以下「本件システム」といいます。)に障害が発生いたしました。皆様に多大なるご迷惑とご心配をお掛けいたしますこと、深くお詫び申し上げます。また、システム復旧の検討、情報漏洩の調査ならびに本件サーバーに保管されていた個人情報の抽出・精査に時間を要し、ご報告が大変遅くなりましたこと重ねてお詫び申し上げます。

調査専門会社により調査を行ったところ、今回本件サーバーが感染したランサムウェアが情報を窃取するタイプのものではないということもあり、調査専門会社からは2021年5月18日時点において、お客様等の情報が外部サイトにおいて公開されている事実は確認できていないとの報告を受けております。

今後も、当面の間、外部の調査専門会社の協力のもと、外部サイトにお客様等の情報が公開されていないかの調査を行ってまいります。

なお、現在まで、お客様等の情報が利用されたことによる二次被害は確認されておりませんが、本件に関するお問い合わせ等の情報の集約のため、コールセンターを設置いたしました。万一、不審なメール、電話等がございましたら、大変お手数ですが末尾のお問い合わせ先までご一報いただけますようお願い申し上げます。

今後の調査等によって、お客様等の情報の漏洩が確認された場合は、改めてご報告させていただきます。

なお、多数の方からのお問い合わせが集中することが予想されます。多く寄せられるご質問やお問い合わせの内容によりましては、書面(電子メールを含みます。)または弊社のホームページへの掲載により回答させていただく場合がございます。何卒ご理解を賜りますよう、お願い申し上げます

この投稿の残りの部分では、サーバー上の情報に関する具体的な詳細と、データが流出したとは考えられない理由が述べられています。影響を受けた人の数については、サーバー上に情報を持っていた人の数は以下の通りです。

会員情報:

150,084人

(クレジットカード情報を含む34,920人)

- 氏名、住所、生年月日、性別、電話番号、会員番号、メールアドレス、緊急連絡先 、クレジットカード情報、口座情報、勤務先(氏名、住所、電話番号)のいずれかまたは複数

従業員の情報:

460名

- 氏名、生年月日

声明の全文や詳細については、同社のウェブサイトをご覧ください。

IPA、セキュリティ等について充実を図った「情報システム・モデル取引・契約書」 第二版を公開(転載)

セキュリティ等について充実を図った「情報システム・モデル取引・契約書」 第二版を公開:

背景

デジタル技術を活用して企業のビジネスを変革し、自社の競争力を高めていく「デジタルトランスフォーメーション(DX)」が注目を集めています。経済産業省が2018年9月に公開した「DXレポート」は、DXを円滑に進めるには、ユーザ企業、ITベンダが双方の間で新たな関係を構築していく必要があると提言しています。そのために、DXの進展によるユーザ企業とITベンダのそれぞれの役割の変化等を踏まえたモデル契約の見直しの必要性が指摘されました。モデル契約は、情報システム開発における各局面の取引構造を透明化するためのツールであり、その普及により、ITベンダの産業構造転換、情報システムの信頼性向上、ユーザ・ベンダ一体となった生産性向上の促進が期待されます。

こうした状況を踏まえ、IPAでは、経済産業省が2007年に公開した「情報システム・モデル取引・契約書」、およびIPAが2011年に公開した「非ウォーターフォール型開発用モデル契約書」についての見直しの検討を2019年5月から2020年12月にかけて行いました。この検討では、全体を取りまとめる「モデル取引・契約書見直し検討部会」を設置し、民法改正に対応した「情報システム・モデル取引・契約書」の見直しについては、同部会の下で、ユーザ企業、ITベンダおよび法律専門家から成る「民法改正対応モデル契約見直し検討WG」において検討しました。

同WGでは、2019年度検討の成果として、2020年4月に施行された改正民法に直接関係する論点を見直した 「情報システム・モデル取引・契約書」の民法改正を踏まえた見直し整理反映版 (以下、「民法改正整理反映版」)を、2019年12月に公開しました。その後、民法改正に直接かかわらないものの、2007年のモデル契約の公表以降の情勢変化に応じて見直した方がよいと考えられる論点(後述)について検討しました。なお、論点の一つであるセキュリティに関連する検討については、セキュリティ専門家の意見を求めるため、2019年7月から同WGの配下に「セキュリティ検討PT」を設置して検討しました。

概要

IPAはこれまでの検討を取りまとめ、「民法改正整理反映版」に民法改正に直接かかわらない論点の見直しを加えた「情報システム・モデル取引・契約書」第二版(以下、「第二版」)を、2020年12月22日に公開しました。また、「第二版」から参照されるセキュリティ基準等公表情報の一例として「情報システム開発契約のセキュリティ仕様作成のためのガイドライン」と「セキュリティ仕様策定プロセス」(以下、「セキュリティ仕様関連文書」)を同時に公開しました。

「第二版」は、ユーザ企業、ITベンダ、関連業界団体、および法律専門家の参画を得て議論を重ね、中立的な立場でユーザ企業・ITベンダいずれかにメリットが偏らない契約書作成を目指しているところが特長です。後述のように、民法改正に直接かかわらない論点について、現行のモデル契約条項と解説の修正版、および見直しについての解説を整理しています。

「セキュリティ仕様関連文書」は、セキュリティ専門家、一般社団法人コンピュータソフトウェア協会(CSAJ) Software ISAC等のセキュリティ関連団体の参画を得て議論を重ね、また広く意見募集も行って 、「第二版」から参照されるセキュリティ基準等公表情報の一例として、Windows Active Directory環境用の文書が作成されました。

IPAはユーザ企業・ITベンダ双方が「第二版」を参照することで、契約のタイミングで双方がシステムの仕様やプロジェクト管理方法、検収方法等について、共通理解のもと対話を深め、よりよい関係のもとITシステム開発が行われることを期待しています。

見直しのポイント

- 民法改正に直接かかわらない5つの論点

| 論点 | 概要 | 見直しの対象 |

|---|---|---|

| 見直しの観点・内容 | ||

| (1) セキュリティ | 近年重要性を増しているセキュリティに関して、システム開発の段階においてユーザとベンダがリスクやそれに対応するためのコストについての共通理解をした上で、適切な責任分界点を設定するためのプロセス及び契約条項上の手当をモデル契約で提案できないか。 | 条項 解説 関連文書 |

ユーザとベンダとは、それぞれの立場に応じて必要な情報を示しつつ、リスクやコスト等について相互に協議することにより、システムに実装する「セキュリティ仕様」を決めることが必要である。その観点から以下の見直しを行った。

| ||

| (2) プロジェクトマネジメント義務及び協力義務 | 近年特に問題となっている、ベンダのプロジェクトマネジメント義務及びユーザの協力義務について、モデル契約上の手当てによって、紛争の予防に資することはできないか。また、それぞれの義務について裁判例を踏まえて一定の整理ができないか。 | 条項 解説 |

裁判例で示されたプロジェクトマネジメントや協力義務は、それぞれ個別事案における判断であり、汎用性の高いモデル契約の中にこれらの義務を規定することは難しいことから、条項の形で追記することは見送り、以下のような見直しを行った。

| ||

| (3)契約における「重大な過失」の明確化 | 従前のモデル契約においては、「重大な過失」の有無が損害賠償の責任制限条項の適用の分水嶺となっており、また、昨年12月に公表した民法改正に対応した見直しによって、ソフトウェア開発業務等の請負型の業務における契約不適合責任においても、「重大な過失」の有無が客観的起算点による期間制限の適用の分水嶺となった。この「重大な過失」について、ベンダ側の予測可能性の担保の観点からより明確化することはできないか。 | 解説 |

| 契約条項として重過失については特段の定義をすることはせず、重過失概念に関する一般的な理解とシステム開発に関する裁判例のうち重過失についての判例を逐条解説に追記することで、重過失を考える上での手がかりを提供する。 | ||

| (4)システム開発における複数契約の関係 | 多段階契約においては、しばしば下流工程でトラブルが生じた際にユーザが上流工程まで遡って解除に基づく代金返還請求をしたり、損害賠償責任を追及するという紛争が頻発しているが、そのような紛争の予防・解決のためにモデル契約上何らかの手当ができないか。 | 解説 |

| 複数の個別契約がどのような処理になるのかは、個別契約の関係や問題となった債務不履行次第であることから、契約条項として手当するのではなく、裁判例を整理して得られた共通理解を解除条項の逐条解説に追記し、利用者の理解に資する。 | ||

| (5)再構築対応 | 現行のモデル契約はスクラッチ型の新規開発を念頭においたものであるが、デジタルトランスフォーメーションの実行に向けた既存システムの再構築をも念頭に置いたものになるような見直しが必要ではないか。 | 解説 |

| 要件定義に入る前に、再構築対象の現行システムについての調査を行い、その仕様を明らかにした上で再構築を行う必要があるが、現行システム調査には、専門的な技術も必要で、コストと時間を要する。現在動作している通りのシステムを再構築するだけ(現行踏襲)と考えるユーザにはこの意識が薄い。ITシステム部門向けには再構築に関するガイドブック類が公表されているものの、業務マネジメント層や契約に関わる部署に向けたものは少なく、モデル取引・契約書の中で注意喚起する。 |

- セキュリティ仕様書の作成プロセス

「第二版」では、セキュリティ仕様書の作成プロセスを明確化し、その内容を解説に記載するとともに、そのプロセスを前提とする契約書の条項を整理しました。

セキュリティに関しては、公的機関や業界団体、セキュリティ関連企業等が提供する、脅威分析を行い攻撃への影響と対策(緩和策)等を検討するための参照情報(ここでは「セキュリティ基準等公表情報」と総称)を使用して、ユーザとベンダが以下のような協力をすることにより、セキュリティ仕様書を作成します。

- 必要な情報を相互に出し合う。

- セキュリティ基準等公表情報を参照し、セキュリティの脅威を把握する。

- 開発対象のシステムについて考慮しつつ、脅威の影響についてリスク評価を行う。

- 対策の実装有無を決定・合意し、その結果をセキュリティ仕様書に反映する。

対策を実装しない場合にも、その旨を記録することが重要です。そのため、システム開発の各段階において、ユーザおよびベンダのそれぞれが提供すべき情報や検討すべき事項は何か、各段階の成果物は何か、どの段階でセキュリティ仕様を確定するのか等について整理します。

このようなプロセスにおいて参照するセキュリティ基準等公表情報の一例として、今回、「情報システム開発契約のセキュリティ仕様作成のためのガイドライン ~Windows Active Directory編~」を作成しました。また、対応するプロセスについて、「セキュリティ仕様策定プロセス~「情報システム開発契約のセキュリティ仕様作成のためのガイドライン」対応~」に整理しました。

- システム再構築における企画プロセス

長年運用・保守を続けてきたシステムを再構築する場合、現行システムに関する業務知識(ドキュメントと有識者)が失われていることが多く見られます。そのため、現行システムの状態を正しく認識した上で再構築の方針を決め、実行計画を立てることが肝要です。システム再構築におけるこのような課題と、特に企画段階のプロセスについて、「第二版」では次のような解説を追加しました。

再構築の流れとしては、まず、企画段階・システム化の方向性フェーズにおいて、再構築の目的・要求事項や現行システムの状況から最適な再構築手法を選択しリスクを洗い出します。次に、企画段階・システム化計画フェーズにおいて、選択した手法とそのリスクをもとにリスクの予防策を検討します。

ユーザは、必要に応じて、ベンダとの間で、これらの支援業務(後のシステム開発契約の範囲外)を内容とする準委任契約としてのコンサルティング契約を締結し、これらの作業のための支援を受けることになります。

このようなシステム開発プロセスにおける再構築特有の検討の位置づけは、下図の通りとなります。

- 追補版について

今回、追補版については、時間の関係で、第一版の見直し内容がそのまま妥当する範囲で見直しを行うにとどめております。追補版については、必要に応じて セキュリティ関連のみならず、主に利用者として想定される中小企業にとってより適切なモデル取引・契約書の在り方を含め,現状の取引状況等に関する関係者の意見を踏まえた検討が期待されます。

IPA、国内・欧米・中国のIT関連制度政策動向レポートを公開(転載)

国内・欧米・中国のIT関連制度政策動向レポート

2021年のサイバー脅威、「Nデイ脆弱性」とは!?(転載)

トレンドマイクロは12月22日、脅威動向を予測したレポート「2021年セキュリティ脅威予測」を公開しました。あわせて公式ブログ記事も公開しています。

2020年は、新型コロナウイルス感染症(COVID-19)の拡大により、業務形態、流通網、生活様式など、世界中で幅広い変化が発生しました。サイバーセキュリティにおける脅威も、そうした変化で発生した隙をつくように、さらに巧妙さと危険度が増しています。

こうした背景から「2021年セキュリティ脅威予測」では、まず「自宅のテレワーク環境がサイバー攻撃の弱点になる」「テレワーク用企業向けソフトウェアやクラウドアプリケーションの深刻な脆弱性が狙われる」といった可能性を指摘しており、脆弱なホームネットワークから従業員の自宅のコンピュータを乗っ取って組織ネットワークへ侵入する事例などが予想されています。他方で、既にインターネット上では、脆弱性の影響を受ける特定のVPN機器のリストも公開されており、該当する組織での早急な対応が求められています。

また「新型コロナウイルスに便乗する攻撃キャンペーンの継続」「医療機関が直面するセキュリティリスク」も予測されています。2020年に日本国内では、マスク不足に便乗した偽の通販サイトや偽の給付金の申請サイトなどが確認されました。今後も、感染状況やワクチン関連の情報に偽装した不正サイトや不正メールが横行すると考えられます。一方で、医療機関やワクチン開発関連組織への諜報活動が懸念されます。

そして、サイバー攻撃に悪用される脆弱性(セキュリティ上の欠陥)において、ベンダからの修正プログラム(パッチ)提供などの対応策がない「ゼロデイ脆弱性」だけでなく、修正プログラムが提供されているものの、公開されたばかりでパッチが適用されていない可能性がある既知の脆弱性「Nデイ脆弱性」がより一層問題になると予測されています。

「2021年セキュリティ脅威予測」では、その他にも以下のようなトピックを解説しています。

・攻撃者はホームオフィスを新たな犯罪拠点に

・テレワークの導入によって企業はハイブリッド環境と持続困難なセキュリティアーキテクチャに直面

・外部からアクセス可能なAPIが企業の情報漏えいの攻撃経路に

・パンデミックで進む個人情報の収集と共有に注目するサイバー犯罪者

・セキュリティ強化の推進

「2021年セキュリティ脅威予測」(PDFファイル)は、トレンドマイクロの公式サイトから無償でダウンロード可能です。

Threat hunting and campaign tracking 101 workshop at HITCON2020(転載)

www2.slideshare.net/secret/4raFupm…

Special thanks for @ashley_shen_920

バックアップ

NIST SP 1800-25:マルウェア等の破壊的な事象に対する資産の特定と保護に関するガイダンス / SP 1800-25Data Integrity: Identifying and Protecting Assets Against Ransomware and Other Destructive Events(転載)

NISTがSP 1800-25を公開していますね。

マルウェア等の破壊的な事象に対する資産の特定と保護に関するガイダンスですね。

● NIST - ITL

・2020.12.08 SP 1800-25 Data Integrity: Identifying and Protecting Assets Against Ransomware and Other Destructive Events

・[PDF] SP 1800-25

・Related NIST Publications:

- SP 1800-11 Data Integrity: Recovering from Ransomware and Other Destructive Events

- SP 1800-26 Data Integrity: Detecting and Responding to Ransomware and Other Destructive Events

Abstract

Ransomware, destructive malware, insider threats, and even honest user mistakes present ongoing threats to organizations. Organizations’ data, such as database records, system files, configurations, user files, applications, and customer data, are all potential targets of data corruption, modification, and destruction. Formulating a defense against these threats requires two things: a thorough knowledge of the assets within the enterprise, and the protection of these assets against the threat of data corruption and destruction. The NCCoE, in collaboration with members of the business community and vendors of cybersecurity solutions, has built an example solution to address these data integrity challenges.

Multiple systems need to work together to identify and protect an organization’s assets against the threat of corruption, modification, and destruction. This project explores methods to effectively identify assets (devices, data, and applications) that may become targets of data integrity attacks, as well as the vulnerabilities in the organization’s system that facilitate these attacks. It also explores methods to protect these assets against data integrity attacks using backups, secure storage, integrity checking mechanisms, audit logs, vulnerability management, maintenance, and other potential solutions.

NIST SP 1800-26:マルウェア等の破壊的な事象に対する検知と対応に関するガイダンス / SP 1800-26Data Integrity: Detecting and Responding to Ransomware and Other Destructive Events(転載)

NISTがSP 1800-26を公開していますね。

マルウェア等の破壊的な事象に対する検知と対応に関するガイダンスですね。

● NIST - ITL

・[PDF] SP 1800-26

Related NIST Publications:

SP 1800-11 Data Integrity: Recovering from Ransomware and Other Destructive Events

SP 1800-25 Data Integrity: Identifying and Protecting Assets Against Ransomware and Other Destructive Events

Abstract

Ransomware, destructive malware, insider threats, and even honest mistakes present an ongoing threat to organizations that manage data in various forms. Database records and structure, system files, configurations, user files, application code, and customer data are all potential targets of data corruption and destruction.

A timely, accurate, and thorough detection and response to a loss of data integrity can save an organization time, money, and headaches. While human knowledge and expertise is an essential component of these tasks, the right tools and preparation are essential to minimizing downtime and losses due to data integrity events. The NCCoE, in collaboration with members of the business community and vendors of cybersecurity solutions, has built an example solution to address these data integrity challenges. This project details methods and potential tool sets that can detect, mitigate, and contain data integrity events in the components of an enterprise network. It also identifies tools and strategies to aid in a security team’s response to such an event.

三菱パワーがMSP(マネージドサービスプロバイダ)の不正アクセスの2次被害を受ける(転載)~サプライチェーンリスク顕在化事例~

ITセキュリティリスクアセスメントの実施 / Conducting an IT Security Risk Assessment

Conducting an IT Security Risk Assessment

企業のリスクを低減する能力を高めましょう。新しいホワイトペーパーでは、効果的なITセキュリティリスクアセスメントの実施が重要な理由をご紹介しています。ITセキュリティリスクアセスメントの実施

すべての企業は、既知のものから未知のものまで、ほとんど毎日のようにリスクに直面しています。リスク評価は、ビジネスの混乱や損害を最小限に抑えるために、テクノロジーやその他の企業資産に対する脅威を評価するのに役立ちます。

リスクは様々な形で発生するため、企業がこれらの脅威に備え、対処するための最善の方法は、事業目的に沿った強力で構造化されたリスク軽減戦略と計画を策定することです。

現在および将来のリスクを軽減し、潜在的な損害を軽減するためのリスクアセスメントを成功させるための重要なステップをより深く理解することができます。これらのステップには以下が含まれます。

- 資産の特定と評価

- 既知の脅威の識別

- 脆弱性の特定

- リスクの特定

- リスク治療の決定

このISACAホワイトペーパーは、ITセキュリティリスク評価プロセスを初めて利用する方や、ITセキュリティリスク評価プロセスに慣れていない方のための情報システムやビジネスの専門家向けのホワイトペーパーです。

NISTによる「ゼロトラストにおける7つの基本原則」と従来の境界型防御との関係(転載)

NIST SP800-207 「ゼロトラスト・アーキテクチャ」の解説と日本語訳

NISTによる「ゼロトラストにおける7つの基本原則」と従来の境界型防御との関係

SP 800-207は米政府がネットワークやセキュリティのモデルとしてのゼロトラストについて言及する際に、政府標準として扱われるべく提言されたものです。今後、他のSP 800シリーズ同様に、世界中の多くの組織がこのSP 800-207を参考に、ゼロトラストについて議論すると思います。

NISTによる「ゼロトラストにおける7つの基本原則」

- データソースとコンピュータサービスは、全てリソースと見なす

- 「ネットワークの場所」に関係なく、通信は全て保護される

- 組織のリソースへのアクセスは、全て個別のセッションごとに許可される

- リソースへのアクセスは動的なポリシーによって決定される

- 組織が保有するデバイスは、全て正しくセキュリティが保たれているように継続的に監視する

- リソースの認証と認可は、全てアクセスが許可される前に動的かつ厳密に実施される

- 資産・ネットワーク・通信の状態について可能な限り多くの情報を収集し、セキュリティを高めるために利用する

- 全てのリソースへのアクセスの認証と認可がリクエストごとに動的に決定される

- 全てのリソースの状態が、その判断に用いられる

- 全てのリソースの機器や通信が保護され、状態が可視化によって監視されている

【1】データソースとコンピュータサービスは、全てリソースと見なす

【2】「ネットワークの場所」に関係なく、通信は全て保護される

【3】組織のリソースへのアクセスは、全て個別のセッションごとに許可される

【4】リソースへのアクセスは動的なポリシーによって決定される

- クライアントの識別としては、ユーザーアカウントや関連属性など

- デバイスの状態では、インストールされているソフトウェアのバージョンやネットワークの場所、アクセス日時など

- 振る舞い属性として、ユーザーやデバイスの異常な振る舞いの記録の有無

- 環境属性として、ネットワークの場所や時間、報告されている攻撃など

【5】組織が保有するデバイスが、全て正しくセキュリティが保たれているように継続的に監視する

【6】リソースの認証と認可は、全てアクセスが許可される前に動的かつ厳密に実施される

【7】組織は、資産・ネットワークインフラ・通信の状態について可能な限り多くの情報を収集し、セキュリティを高めるために利用する

ゼロトラストの7つの基本原則と従来の境界型防御

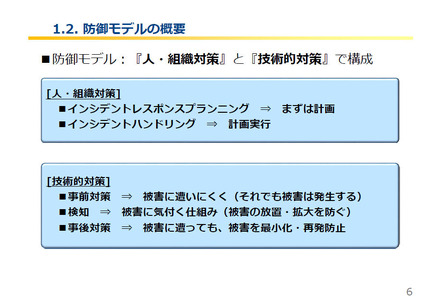

【転載】総務省:サイバー攻撃(標的型攻撃)対策 防御モデルの解説

総務省:サイバー攻撃(標的型攻撃)対策

防御モデルの解説

soumu.go.jp/main_content/0…

「EXILE TRIBE」の公式通販サイトでクレカ情報流出~想定損害賠償額は11億円程度か~

新潟ご当地グルメの通販ショップに不正アクセス(転載)~想定損害賠償額は1,200万円程度か~

「サイバーセキュリティ対策マネジメントガイドラインVer2.0」公開(転載)

「サイバーセキュリティ対策マネジメントガイドラインVer2.0」公開|JASA | トレンドマイクロ is702

特定非営利活動法人日本セキュリティ監査協会(JASA)は11月17日、専門監査人ワークグループが作成した「サイバーセキュリティ対策マネジメントガイドラインVer2.0」を公開しました。

「サイバーセキュリティ対策マネジメントガイドライン」は、情報セキュリティマネジメントシステム(ISMS:Information Security Management System)の標準を規定したJIS Q 27001:2014を実装している組織に対して、要求される事項や管理対策のガイドラインを示すものです。

Ver2.0は、2018年1月18日に発行されたVer1.0の改訂版に当たります。Ver1.0発行以降、さらに深刻になったサイバーセキュリティを巡る状況に対応し、組織におけるセキュリティ管理基準を見直した内容となっています。また、ISO/IEC27009に完全に準拠するのではなく、JIS Q 27001およびJIS Q 27002を追補する形にすることで使いやすさも重視したものとなっています。

主な内容としては、用語や定義の説明に加え、JIS Q 27001について、体制の整備・文書化・リスク評価・コミュニケーションといった項目、JIS Q 27002について、CSIRT機能の確立・事業インパクトの緩和といったサイバーセキュリティ管理策が追記されています。

組織を標的としたサイバー攻撃は日々発生しており、規模や業種にかかわらず被害に遭う可能性があります。自組織の対策に漏れや抜けが無いか、本ガイドラインを参考に見直すと良いでしょう。

【転載】Active Directory内での資格情報を軸にした横展開を防止するのに役立つ 保存資格情報の削減とかProtected Users とかに興味沸いた方はこのあたりから見ていただくと何のことかわかりやすいかも。

【転載】セキュリティ診断レポート 2020 秋 〜テレワーク環境で攻撃者が狙いやすい3つのポイントとセキュリティ対策

コロナ禍でテレワークが拡大したことによって、Web会議やグループウェアなどのクラウドサービスの利用も急速に進み、内部ネットワーク以外で機密情報が取り扱われるケースが増えました。中には、社内ネットワークでのみ使用していたシステムを、社員の自宅からも使えるようにシステム環境を変更した組織もあるでしょう。システムの利用形態が変化すると、攻撃者はシステム変更などで生じた抜け穴を狙って情報窃取を試みます。

本レポートでは、テレワークに対応したシステムに存在する、攻撃者が狙いやすい3つのポイントを手掛かりに、セキュリティ診断サービスの重要性をお伝えします。また、サイバー攻撃の被害に遭いやすいWebアプリやネットワーク機器に対して、Webアプリケーション診断とプラットフォーム診断の分析をして分かったお客様の対策状況や、検出されやすい脆弱性についても解説します。さらに、組織全体でセキュリティレベルの向上を図る管理方法も必見です。

【特集】

テレワーク環境を安全にするために

~セキュリティ診断の活用と対策~

目次

- はじめに

働く環境の変化に合わせてセキュリティ対策の見直しを

セキュリティ診断センター センター長 西村 篤志 - 特集記事

テレワーク環境を安全にするために ~セキュリティ診断の活用と対策~- Part1. テレワーク時に重要情報をクラウドで扱う際の注意点

セキュリティ診断センター 診断技術グループ 忠津 有紀 - Part2. Web APIをテレワークでも安全に利用するために押さえるべき対策のポイント

セキュリティ診断センター 診断技術グループ 櫻井 健輔 - Part3. テレワーク環境に対する脅威考察とペネトレーションテスト

デジタルペンテストサービス部 担当部長 田中 優毅

- Part1. テレワーク時に重要情報をクラウドで扱う際の注意点

- 傾向分析

セキュリティ診断結果の傾向分析(2019年版)

セキュリティ診断センター 担当部長 花岡 顕助 - 知見の整理

セキュリティ診断を有効活用するために実施前後ですべきこと

セキュリティ診断センター サービスマネジメントグループ GL 高野 啓介

より詳しく知るにはこちら

ラックが提供するセキュリティ診断サービスは多岐に渡ります。お客様が懸念される脅威に対して、的確なサービスを選択または複数サービスを組み合わせることにより、サイバー攻撃の脅威への耐性を調べることができます。