今年の飛び収めフライトはなんとLCC。

たまにはLCCに乗ってフルサービスキャリアのありがたみを味合わないといけないと思い、オプションを一切付けずに購入した。

それでも新幹線より安いので、罰ゲーム席(3列シートのまん中)になっても文句はない。

梅田からバスで行くことにして、早速空港行バス乗り場に着いたのだが、凄いことになっていた。

ざっくり60人くらい並んでいるんじゃなかろうか?

関空は閑散とした空港のイメージだったのだが、今は海外から観光客が押し寄せて大変になっているらしい。

保安検査場の通過に1.5時間かかる空港として海外で有名になりつつあるらしい。

梅田から関空行きのバスは15分おきに出ているのが不幸中の幸いだった。激混みながらも次の次のバスに乗ることができた。

とはいえ、バスは補助席使うほどの満員御礼状態。

関空に到着し、国際線出発ロビーを見学してみたが、噂通りの凄い状況だった。

一方、国内線は今まで通りの閑散とした感じで一安心。

ちょっと早く着きすぎたのでフードコートでたこ焼きを食す。

東京では築地銀だこをよく食す。外側を油で少し揚げた感じに仕上げているので、外はカリカリなのが特徴。大阪のたこ焼きは外はふっくら、中はトロトロでトロトロ具合がとても印象的だった。

一休みしていざ搭乗ゲートへ。

JALと同じノリで保安検査場へ突撃したら、チェックインが必要とのことで指導を受ける。

チェックインカウンターに戻り、自動チェックインカウンターでの手続きを試みるが、手荷物預け入れ用の機械しか見当たらないので、有人カウンターに行く。

後から振り返るととてもラッキーだったのだが、何故か通路側の非常用座席が割り当てられた。

この時点ではよっぽど空席が出ているのかと思っていたのだが、実は満席の便だった。

手荷物にはシールを張り付けられることになっているらしく、同じ国内線の航空会社でも細かい違いを感じることができた。

搭乗券をゲットし、保安検査場に再突撃。無事搭乗ゲートまで進めることができた。

のんびり待っていると、搭乗時刻がやってくる。

通路側の席をゲットできたし、最後に搭乗すればいいと思っていたのだが、ジェットスターは「非常口座席=優先搭乗」ということになっているらしく、有難いことに真っ先に搭乗できてしまった。

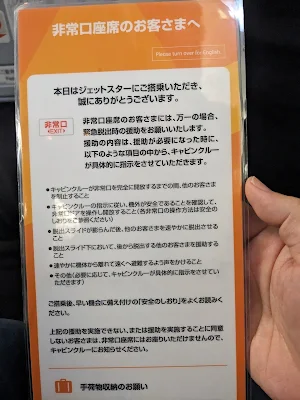

非常口座席はJALと同じ感じで、シートポケットに注意事項のしおりが入っていて、CAさんに一読するように言われる。

ちなみに機材はLCCの定番A320

座席の前方に非常口の開け方が書いてあった。

非常口は乗客でも開けられるのか・・・

そういえばアシアナ航空で、乗客が飛行中に勝手に非常口ドアを開けて、修理費が約6億4000万ウォン(約6879万円)になるってニュースを見聞きしたので、ちょっと緊張が走る。

ちなみにCAさんの名札は下の名前だけになっていて、親しみやすさを打ち出している感じだった。

また、見回してみると若いCAさんが多い。

ピーチは正社員のCAがおらず、全員契約社員で、人生における一つの過程でCAをやっているような話を聞いた事があるが、ジェットスターも同じ感じなのだろうか?

そうこうしているうちに搭乗が完了し離陸。

外は暗いし、機内サービスは無いし、通路側なので着陸するまで何も撮るものが無い。

成田空港では沖止めとなった。

普通はバス移動を強いられるので嫌がる人が多いが、個人的には飛行機をカメラに収めるチャンスなのでテンションが上がる。

羽田空港だとモノレールに乗ってマイルを稼げるが、成田にはそういったものが無いのでちょっと残念。

ただ、JAL Wellness&Travelで空港チェックインキャンペーンをやっていたので、有難くマイルをゲットする。

かなり久しぶりにLCCに乗ったが、高速バスのノリで割り切れるなら全然ありかなと感じた。

【Playback of flight GK208 on 23 NOV 2023】