雑記系ブログ。セキュリティとか、マイルとか、投資とか、、、 / Miscellaneous Blogs. Security, miles, investments, etc

【セキュリティ事件簿#2023-397】薩摩川内市 令和5年度上半期 懲戒処分の公表について(市長部局)

【セキュリティ事件簿#2023-396】野辺地町 USBメモリー紛失についてのお詫びとご報告

1 概要

令和5年8月31日(木)15時頃

8月31日(木)15時頃に健康づくり課職員が当該USBメモリーを使用するため保管場所を開けたところ、当該USBメモリーがないことに気付きました。そのため、当該USBメモリーを最後に使用したと思われる同課の他の職員に確認したところ、前日の8月30日(水)に使用し、17時30分頃に保管場所に戻し、帰宅していたことがわかりました。その後、執務室内を捜すとともに課内職員への確認を行いましたが発見には至りませんでした。翌日以降も執務室内を数回確認し、捜索範囲を健康増進センター全館や公用車内にも広げ、また、最後に使用したと思われる職員の自宅や自家用車内も捜しましたが、現在まで発見には至っていません。

2 漏えいのおそれのある個人情報

新型コロナワクチン接種済者等約13,400人分(転出、死亡者含む。)の、住所、氏名、生年月日、性別、接種履歴等

3 発生原因

使用管理簿等を用いた管理が行われていなかったことや、USBメモリーを鍵のかからない脇机引き出しで保管するなど、適正な管理がなされていなかったことによるものです。

4 二次被害のおそれの有無

現在のところ二次被害の報告は入っていません。

5 相談窓口

相談窓口を設置しています。

6 再発防止策

職員に対し、改めて関係規定の遵守の徹底をするとともに、USBメモリー等の外部記憶媒体の取扱方法を次のとおり全庁で強化します。

- 保管は施錠可能な場所とし、所属長が管理します。

- 職員が使用又は返却する際は、使用管理簿に記入した上で、所属長の確認を得ることとします。

- USBメモリーは一時記憶媒体として使用し、使用した後は保存データを削除します。

- USBメモリーを暗号化対応型のものに切り替えます。

- 指定した業務以外でのUSBメモリーの使用を禁止します。

【セキュリティ事件簿#2023-395】千葉市 市立小学校教諭によるSDカードの紛失について

1 概要

2 SDカードに保存されていた個人情報

3 現在の対応について

4 再発防止の取り組みについて

- 情報セキュリティ事故のない信頼される学校の実現を目指すため、毎月発行しているコンプライアンス通信を活用する等、職員の情報セキュリティ意識の向上を図る。

- 教育委員会および学校の職員に対して、千葉市情報セキュリティ対策基本方針に基づき、情報セキュリティ対策の徹底についての通知を速やかに発出し、再発防止に努める。

【セキュリティ事件簿#2023-394】兼松株式会社 元従業員の逮捕について

【セキュリティ事件簿#2023-392】内閣府職員の不正行為: 公益財団に対する情報を意図的に漏洩

2023年9月29日、内閣府は公益法人行政担当室に所属する職員Aが公益財団の職員から受け取った情報を故意にその公益財団に漏らしていたことを公表しました。

この情報提供は2022年10月に行われ、職員Aは公益財団のウェブサイトの問い合わせフォームを通じて情報提供の事実と情報提供者の氏名を漏らしました。

この事態は2023年8月に情報提供者が国を相手に訴訟を起こしたことで明らかとなりました。

職員Aは、この漏洩事件を認め、その時点で文部科学省から公益法人行政担当室に出向していたことも判明しました。

内閣府の公益法人行政担当室はこの事件を受けて、マニュアルを改訂し、研修を強化することで再発防止を図ると明言しています。

【セキュリティ事件簿#2023-391】三重県 宇治山田高校における高校生活入門講座参加登録者の個人メールアドレスの再漏洩について 2023年09月27日

1 要旨

宇治山田高校において、高校生活入門講座参加登録者421名に対し、メールアドレスが宛先欄に入ったメールが送信され、再度、メールアドレスが漏洩しました。

2 内容

(前回の概要)

令和5年9月19日(火)、本校教頭が高校生活入門講座参加登録者421名に、入門講座のアンケートへの回答依頼のメールを送信した際、メールアドレスを宛先欄に入力して送信したことにより、メールアドレスが漏洩しました。

(今回の概要)

・9月26日(火)11時26分、教頭が、19日の誤送信メールを整理した際、メール機能について十分に理解しないまま操作を行ったため、高校生活入門講座参加登録者421名にメールアドレスが宛先欄に入ったメールが自動的に送信されました。

・教頭は、19日付メールを削除する目的で、メールの「メッセージの取り消し」機能を使用しました。「メッセージの取り消し」機能では、送信済みのメールは削除できず、19日付メールの送信先全員に「このメールを取り消します」旨が自動的に送信されました。宛先も19日と同様の状態で送信されました。

・11時30分頃、入門講座参加登録者の保護者から学校に電話で「メールが届いたが、今回もアドレスが見られる状態にある」と指摘があり、漏洩が判明しました。

・13時06分に、学校から参加登録者全員にお詫びと、再度削除依頼のメールを送信しました。

3 今後の対応

今後、決してこのようなことのないよう、改めてメールアドレスの管理を確実に行うとともに、アプリケーションソフトの操作方法についての研修を深め、再発防止を徹底します。

【セキュリティ事件簿#2023-390】株式会社チューリップテレビ 個人情報の漏えいについて 2023年10月4日

2023年10月3日(火)午後3時ごろ~午後11時ごろ

ハッピータイムに応募した方の電話番号お誕生日の方の氏名、生年月日、住所(都道府県と市町村)、性別、それに写真応募者とお誕生日の方の関係、お祝いのメッセージ

32件(2023年5月2日から9月7日までに応募された方)

2023年10月3日(火)午後10時54分頃に、チュプリ会員から「チュプリ」の画面上で個人情報が閲覧可能な状態になっている旨、指摘を受けて確認した。

システムを担当する委託業者が、アプリのプログラム改修を行ったことにより、既存のプログラムに影響が出た。作業後の確認が不十分だった。今後、作業前に影響等についての十分な検証を行い、また、作業実施後は、正常な動作になっているか詳細に確認することとし、再発防止に努めてまいります。ご迷惑とご心配をおかけしたことを重ねてお詫び申し上げます。

【セキュリティ事件簿#2023-389】富士ソフト株式会社 当社の社内システムに対する不正アクセスについて(10/2追記) 2023/9/27

今回発生した不正アクセスは、当社を狙った標的型攻撃であることが調査により判明しました。攻撃により一部の環境の侵害を受けましたが、すぐに封じ込めができており、また他の環境にもマルウェア感染等の被害が出ていないことを確認できています。攻撃者の侵入経路は既に特定し封鎖済みであり、9月22日以降は攻撃も確認されていません。

本日時点において当社内で影響範囲の特定と対策はできておりますが、引き続き第三者機関にも協力を頂き、さらに厳密な範囲の確認、発生事象の詳細確認等を行い、最終的な対応を行う予定です。

本件に関して、関係する皆様にご迷惑とご心配をおかけいたしますことを心よりお詫び申し上げます。

今後、同様の事態を起こさないよう、再発防止に努めるとともに、不正アクセスなどの犯罪行為には厳正に対処してまいります。

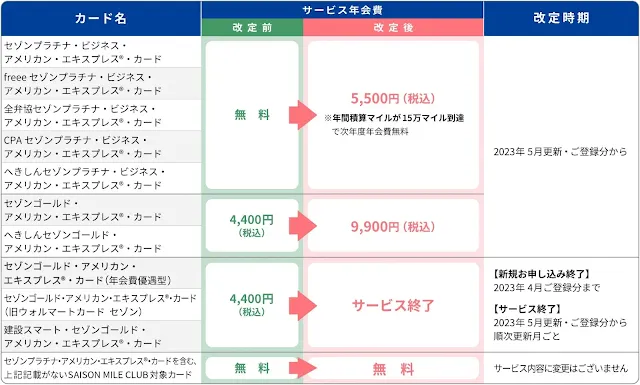

セゾンプラチナ・ビジネス・アメリカン・エキスプレス・カードの改悪に伴い、解約を決意

これまでセゾンプラチナビジネスカードを愛用していたが、「SAISON MILE CLUB」の改悪に伴い、解約することにした。

セゾンプラチナビジネスカードは一時期最大1.4%近くのマイル還元率を狙える最も優秀なカードで、年会費も決済額が200万円を超えると半額になるなど、コストパフォーマンスも高いカードだった。

その後細かい改悪が続き、今回の「SAISON MILE CLUB」の改悪を受けて遂に撤退を決定した。

後続をどうするかだが、現在の方針は下記の通り。

・JALカードSuicaの活用

現在使用しているJALカードSuicaの”CLUB Aカード”を”CLUB Aゴールドカード”にアップグレードする。JALカードSuicaのCLUB Aゴールドカードは毎年100万円以上決済すると5,000JREポイント(≒3,333JALマイル)がもらえるので、これでセゾンプラチナビジネスカードの還元率を超える。

いきなりJQ CARD エポスゴールドに入会してもよいのだが、ちょっと芸が無いため、コチラのサイトを参考に一旦エポスカードを発行してクレカ発行ポイントを頂いたのちにJQ CARD エポスゴールドへのインビテーションを貰う作戦を取ってみることにした。

さて、どうなることやら。

【恥ずかしい話】優待取りは意外にコスト高だったことを今更知る

株主優待を通じたポイ活をしばらくやっていたのだが、先日冷静に振り返ったところ、意外にコスト高であることが今更ながら分かった。

やっている優待取りはターゲットとなる株式を現物で買いつつ、信用取引で同じポジションを空売りする方式。

この方法だと、同じ金額で売買するためリスクは少ないと思っていた。

当然コストは発生するが証券会社の手数料程度でバイマイルの範疇に入ると思っていた。

今回反省するきっかけになった取引は以下。

【アウトライン】

某L社株

仕掛かり:826円(成行)

手仕舞:794円(成行)

取引数量:2,000

優待:2,400JALマイル

【当初想定】

現物仕掛かり手数料:-660円

現物手仕舞い手数料:-660円

現物売却損:-66,660円

信用貸株手数料:-199円

信用返済益:66,660円

現物配当:2,550円

信用配当調整金:-2,709円

---------------------------------

コスト計:1,669円

こんな感じで、1マイル0.7円で調達できる算段だった。

ところが、ふたを開けてみるとこんな感じ。

【結果】

現物仕掛かり手数料:-660円

現物手仕舞い手数料:-660円

現物売却損:-66,660円

信用貸株手数料:-199円

信用返済益&支払い日歩:-22,599円

現物配当:2,550円

信用配当調整金:-2,709円

---------------------------------

コスト計:90,937円

こうなると1JALマイルのコストが37.89円となり、全くメリットが無い。

想定を大きく狂わせたのは日歩。

これは信用取引で株式を借りる際にかかる手数料。

実は仕掛時に前日の日歩はチェックしていたのだが、実際にどうなるかがやってみないと分からないところに恐ろしさがある。

しかも仕掛けは権利落ち日に実行するので、日歩のコストが高いからやめるといった柔軟な行動ができない。

こういうコツコツドカンは避けなければいけないというのは小次郎講師の教え。

という訳で優待取りによるマイル調達からは手を引くことを決定。

JALマイルの調達に関してはマリオットポイントを地道に貯めていくのが最も確実であることが分かった。

幸いにして住信SBIネット銀行の外貨積立スキームでドルを低コストで調達するスキームが確立できたので、マリオットポイントの最大セールス時にまとめ買いをして効率よくJALマイルを調達していきたい。

【セキュリティ事件簿#2023-389】富士ソフト株式会社 当社の社内システムに対する不正アクセスについて 2023/9/27

【搭乗記】日本航空JL464 徳島阿波おどり空港(TKS)⇒羽田空港(HND)

四国旅行を終えて羽田に帰るフライト

今回の旅程はざっくり↓の感じ。

徳島市を中心に淡路島行ったり、南下したり、山奥行ったりし、最終日は大歩危から高松を経由して徳島に戻る行程。

フライトは最終便なので、ギリギリまで敢行したこともあり、空港に着いたときはグロッキー状態だった。

この日はハッピーハロウィンということで、JALは空港スタッフが仮装していた。

行きの羽田発徳島行きは30分遅延したが、帰りは定刻通り出発。

機材は安定のB767。

非常口座席を選択したので足元広々。

足裏を壁面に付けるような下品な真似はしません。

そして限られた人のみが読むことのできる特別なカード(!?)を頂く。

平日の最終便ということもあり、隣は空席でとっても快適。

ツアー客が多かった印象だった。程なくして徳島を離陸。

暖かい飲み物が欲しくなり、ドリンクはビーフコンソメスープをオーダー。

ドリンク飲んだら寝落ちし、気が付いたら羽田に着陸していました。

ただ、どんなに疲労していてもミッションは忘れずに遂行します。これらの積み重ねが3年後の長距離国際線ビジネスクラス特典航空券に繋がります。

【Playback of flight JL464 on 31 OCT 2023】

PontaポイントからJALのマイル交換で20%のレートアップキャンペーンを実施:2023年11月1日(水)~12月31日(日)

日本航空(JAL)、ロイヤリティマーケティング、およびKDDIは、PontaポイントをJALマイレージバンクのマイルに交換する際のレートを通常より20%増加させるキャンペーンを、11月1日から12月31日まで実施します。このキャンペーンはJMB×Ponta会員またはJMBローソンPontaカードVisa保有者に適用され、交換レートは通常2Pontaポイントあたり1マイルから、20%のボーナスマイルが付与されます。

【セキュリティ事件簿#2023-387】UTコネクト株式会社 個人情報漏洩のお知らせとお詫び 2023 年 9 月 19 日

9 月 12 日、当社営業社員が新規お客さま向けの営業DMをメールにて配信。配信時に、求職登録者の個人情報の記載がある Excel データを添付し送信。その後 9 月 13 日、お客様からのご連絡によりファイルに 2259 名分の個人情報が含まれていることが発覚いたしました。

当社の求人へご応募いただき、ご登録をいただいている 2259 名のデータ。氏名、生年月日、年齢、性別、住所、電話番号、保有資格、辞退理由等)となります。

今回のメール送付に関して、開示できる情報内容に加工し送付するという予定でしたが、当事者の個人情報の取扱いに対する意識不足とまた送付時の慎重な確認、組織内でのチェックが機能していなかったことによりこのような事態となりました。

9 月 15 日、まずは送信を行ったお客様 44 社すべてに「メール転送の有無」「印刷有無」「デスクトップ保存の有無」の確認及びデータ破棄の確認を完了しております。また個人情報保護委員会への報告を完了しております。なお、漏洩対象の皆様へは 44 社すべてのデータ破棄を確認後、19日より、ご連絡をさせていただきます。

上記のように、送信先の特定とデータ破棄の確認を完了しており、二次被害のおそれはございません。

各事業所内における情報の取り扱い、チェック体制の再整備、営業社員への情報取り扱い教育を強化いたします。

【搭乗記】日本航空JL465 羽田空港(HND)⇒徳島阿波おどり空港(TKS)

古い友人と徳島旅行に行くことになった。

日本国内、旅行先の候補は数多くあるが、あまり徳島を率先して選択するケースは少ないのではなかろうか?

で、何故今回徳島を選んだか?航空券が安かったからである。

Googleフライトを使うと、東京発で国内線のどこの便が安いかを簡単にチェックすることができる。テクノロジーの進化は素晴らしい!!

そんな訳で今回はある金曜日の最終便で徳島入りし、翌火曜日の最終便で羽田に戻るスケジュールを立てた。

今回は団体旅行なのでラウンジ利用は無し。

そういう時に限って遅延が発生する。。。

ただ、周りを見ると全体的に遅延祭りが発生している感じだった。

なんだかんだで30分遅れで搭乗。

機材はB767。通路側の席が2列なので、この機材は国内線ではお気に入りです。

今回は最後方の座席50Kを選択。

最後部なので、後ろに気兼ねなく席を倒せるのはメリットだが、窓が無いのがデメリット。

徳島便だからとなめてかかっていたが、搭乗便は金曜便の最終だったせいか、ほぼ満席だった。

後方座席に座ることはあまりないため、機内全体を眺められるのは新鮮だった一方、機内サービスは当然最後になります。

ドリンクは暖かいものが飲みたくなり、ビーフコンソメスープをオーダー。

自分の数列前でスープが入ったボトルが空になり、CAさんが補充に戻っていた。ビーフコンソメスープは人気のドリンクなのだろう。

そんな訳で、最後部にいながら、出来立てアツアツのビーフコンソメスープを頂くことに成功。

しばらく前からカップの蓋が紙製になっているが、どうしても不安が大きく、外してしまう。。。

そうこうするうちに着陸。最後部席は降機も最後です。たまーにやるなら新鮮でいいです。

空港バスからの移動はバスを利用。定刻発車ではなく、フライトに合わせてくれます。乗車券の購入はキャッシュレスに対応していました。

【Playback of flight JL465 on 27 OCT 2023】

【セキュリティ事件簿#2023-386】慶應義塾大学病院 電話診療による処方箋発行申込フォームをご利用いただいた皆様へ 個人情報管理上の不備に関するお詫びとご報告 2023年09月28日

【セキュリティ事件簿#2023-385】浜松城北工業高校の貸出iPad事件:1168名の生徒のテスト成績が露呈

【セキュリティ事件簿#2023-384】下仁田厚生病院 個人情報紛失のお詫びとご報告 2023/9/29

本件発覚後、8月8日付で国の「個人情報保護委員会」に対し、「個人情報の保護に関する法律(平成15年法律第57号)」第26条第1項の規定に基づき、所定の届け出を行いました。

本件に該当する患者様に対し、9月27日付で一連の経緯説明とお詫びの書面をお送りしました。

【セキュリティ事件簿#2023-208】日本国際協力センター 社会保険業務で使用する外部システムへの不正アクセスについて 2023/09/28

当センターの業務委託している社会保険労務士法人が社会保険等の手続きに使用するクラウドサービスについて、ランサムウェアによる第三者からの不正アクセス(以下、「本事案」)を受け、サービス提供の停止を余儀なくされておりました。

このたび、当該社会保険労務士法人よりクラウドサービス提供会社の停止していたシステムの復旧連絡とともに、調査の結果、情報漏洩の事実は確認されなかった旨の説明を受けました。しかし、個人情報の漏えいを完全に否定できる状況にはないため、不審な照会電話や郵便物等にご注意いただきますようお願い申し上げます。

1.事態の概要

2023年6月13日(火)に、当センターが業務委託している社会保険労務士法人より次の報告を受けました。

①社会保険等の手続きに使用するクラウドサービス提供会社である株式会社エムケイシステム(以下、「エムケイシステム社」)社から2023年6月5日(月)に本事案に関する連絡を受けた。

②2023年6月6日(火)に、本事案の原因がランサムウェアによる第三者からの不正アクセスである旨の連絡を受領した。

③個人情報保護委員会宛本事案の速報を行った。

その後、2023年8月8日(火)に当該社会保険労務士法人から、エムケイシステム社が外部専門機関を通じて調査した結果、システム内の登録されていたデータが外部に転送された痕跡は確認されなかった旨の連絡を受領いたしました。

不正アクセスによる侵害のため、登録データの「漏えいのおそれ(可能性)」を完全に否定することはできませんが、現在の技術水準において可能な限りの調査を、外部専門機関を通じて実施した結果、漏えいの事実は確認されていない旨の報告を受けています(詳細は2023年7月19日付のエムケイシステム社のリリース(https://www.mks.jp/company/topics/)をご参照ください)。

なお、社会保険労務士法人との事実関係確認等に時間がかかり、本件連絡が遅くなりましたが、当事案に関しまして不明な点等ございましたら、エムケイシステム社が設置している末尾記載の【当件に関するお問い合わせ先】にて対応いたします。

2.対象となり得る方

当センターと雇用契約を締結したことのある方ならびにその被扶養者

3.対象となるデータの項目

氏名、生年月日、住所、性別、電話番号、基礎年金番号、被保険者整理番号、雇用保険被保険者番号(左記の項目について、その一部又は全部)

(注)なお、マイナンバーは流出の恐れの情報範囲には含まれていません。

4.原因

エムケイシステム社サーバに対するランサムウェアによる第三者からの不正アクセスによるものです。

5.二次被害又はそのおそれの有無及びその内容

エムケイシステム社がシステムの診断調査を専業とするセキュリティ専門会社に依頼し、精密な調査を実施しておりましたが、調査の結果、システム内の登録されていたデータが外部に転送された痕跡は確認されず、また、登録されていたデータがダークウェブ等に掲載されていないか調査を実施してきましたが、当該データの掲載や公開は確認されませんでした。このことを裏付けるように、本報告時点までに不正利用など二次被害の報告も寄せられておりません。

【セキュリティ事件簿#2023-383】株式会社ECC 不正アクセスによる個人情報流出の可能性に関するお知らせとお詫び 2023/09/29

この度、弊社においてECC学習支援システム「インターセクション」開発サーバーへの不正アクセスが確認されました。2023年9月12日に第三者による不正アクセスを確認し、改めて事実関係を調査いたしましたところ、同5月16日以降、複数回の不正アクセスにより、本システム利用者のうち1,249名の生徒様の情報および教材情報の一部が流出した可能性があることが判明いたしました。

流出した可能性のある情報には、個人情報(氏名、ID、一部受講情報)が含まれておりました。情報流出の対象となった皆様、関係者の皆様には、大変なご迷惑とご心配をおかけしておりますことを心よりお詫び申し上げます。

※メールアドレス、性別、生年月日、住所、電話番号、クレジットカード情報は含まれておりません。

弊社では、これまでも個人情報取り扱い業務にあたっては、厳格な管理・運用を求め、情報管理の徹底に努めてまいりましたが、このような事態が発生したことを踏まえ、通信制限などセキュリティ強化を実施し、アカウントのID/パスワードにつきましてもより強固なものに変更するなど、再発防止策をすでに講じております。

本件につきましては、弊社内の開発サーバーの運用体制が不十分だったと重く受け止め、健全な開発運営が行えるよう改善に努めてまいります。

この度は生徒様・関係者の皆様に多大なご迷惑、ご心配をおかけしますこと、重ねて深くお詫び申し上げます。

【セキュリティ事件簿#2023-382】助成金クラウド 不正アクセスに関する報告書掲載のご案内 2023/09/29

いつも助成金クラウドをご利用くださり誠にありがとうございます。

2023年9月25日に発生した不正アクセスによるWebサイト改ざんに関する報告書を以下ページに掲載いたしました。

https://joseikin-cloud.jp/mypage/manuals/download/report_20230929.pdf

※脆弱性対策についての記載があるため、ログイン必須とさせていただいております。

第一報より詳細なご報告内容となりますが、これまでのご報告内容と異なる要素はございません。翌日9月26日に実施した脆弱性対策により今回の不正アクセス対策は完了しておりますが、引き続き脆弱性対策、認証強化等の再発防止に取り組んでまいります。

今般の事態に至りましたこと、重ねて深くお詫び申し上げます。

【セキュリティ事件簿#2023-381】株式会社酒商山田 迷惑メールに関するお詫びと注意喚起について 2023/09/22

平素は格別のご高配を賜り、厚く御礼申し上げます。

2023年9月20日13時30分~17時09分の間に、 弊社社員を装った「迷惑メール」が不正に送信されているという事実を確認いたしました。

該当のメールを受信された皆様には多大なご迷惑をおかけしましたこと深くお詫び申し上げます。

件名や記載の問合せ先等を確認すると、弊社社員から送信されたメールに見えますが、 実際は無関係の第三者が送信したメールです。

●日時 2023年9月20日13時30分~17時09分

●不正利用されたメールアドレス fukuda@s-yamada.jp

●送信されたメールの件名

「署名済みドキュメント 09/19/2023」

「署名済みドキュメント」

「Signed Documents 09/19/2023」

この件に関しましては既に広島県警に通報、 広島県警察本部サイバー犯罪対策課で捜査をしていただいております。

また、心当たりのないメールや、本文の記載がない等、不審な点があるメールにつきましては、 ウイルス感染、フィッシングサイトへの誘導、不正アクセス等のリスクが高いため、 メールの開封、添付ファイルのダウンロード、あるいはメール本文中の URL のクリック等を行わず、速やかにメールごと削除して頂きますようによろしくお願いいたします。

弊社におきましては、不正アクセスの防止など情報セキュリティには十分注意しておりますが、引き続き対策を強化して参ります。

ご理解とご協力をいただきますようよろしくお願い申し上げます。

【セキュリティ事件簿#2023-380】株式会社Hajimari 当社情報の漏洩に関するご報告とお詫び 2023/09/08

【セキュリティ事件簿#2023-379】株式会社ワコールホールディングス 英国子会社への不正アクセスについて 2023 年 9 月 27 日

当社の子会社である株式会社ワコールヨーロッパ(本社:英国、社長:Geoff Embley、以下「ワコールヨーロッパ」)において、社内ネットワークへの第三者による不正アクセスを受け、正常なシステム稼働に支障が生じたことを、9 月 19 日(火)(日本時間)に確認いたしました。

ワコールヨーロッパでは、現在、外部専門家の助言を受けながら全容に関する調査、システムの復旧対応、事業活動に対する障害への対処などを行っています。同時に、取引先等の関連者に対して、システム障害の影響について適切な通知を実施しました。

また、今回の不正アクセスはワコールヨーロッパにとどまり、ワコールヨーロッパ傘下の事業所を除く、当社グループのシステムへの影響がないことを外部の専門家とともに確認しています。

関係する皆さまにご迷惑とご心配をおかけしていることにつきまして、深くお詫び申し上げます。

なお、本件が当社グループの当期の業績予想に及ぼす影響については現在精査中です。

【セキュリティ事件簿#2023-378】NHK、外部からの不正アクセスを受け、個人情報をお漏らし、、、

NHKは最近、東京・渋谷区の放送センターの業務用サーバーが外部からの不正アクセスを受けたことを公表しました。この不正アクセスの結果、従業員やスタッフを含む2万3,435人の個人情報が漏えいした可能性があるとのこと。漏えいの恐れがある情報には、氏名、メールアドレス、部署名、役職名、内線番号、ユーザーID、ハッシュ化されたパスワードなどが含まれています。

NHKの調査によると、2023年7月31日にシステムへの侵害の可能性が判明し、速やかに外部の調査機関に協力を依頼していたとのこと。その結果、情報が外部へ明確に流出した証拠は確認できなかったものの、情報漏えいの可能性を完全に否定することはできないとされています。

NHKは、この件に関して「関係者の皆様にご心配、ご迷惑をおかけし、深くお詫び申し上げます」とのコメントを発表。今後、セキュリティ対策の強化に努めていくとの立場を明らかにしました。

【セキュリティ事件簿#2023-377】クロバー株式会社 ウェブサイト改ざんに関するご報告とお詫び 2023年9月21日

今般、クロバー株式会社が運営する「クロバーホームページ」ウェブサイトが改ざんされ、不適切なウェブページが表示されていたことが判明いたしました。深くお詫びいたしますとともに、以下のとおり、本件の概要についてご報告いたします。

令和5年9月19日(火曜日)、同ウェブサイトにおいて、本来とは異なるウェブページが表示されることを確認いたしました。調査の結果、サーバーに不正アクセスされ、ウェブサイトが改ざんされていたことが判明いたしました。並行して、ウェブコンテンツの正常な状態への復旧や被害を受けたサーバー上のコンテンツを全て削除するなどの緊急対策を実施いたしました。

同ウェブサイトでの個人情報等の取扱いや流出はなく、現在のところ不適切なウェブページが表示されたことによる被害等について、利用された方々からのご連絡もいただいておりません。

現在、当社で把握している情報は以下のとおりとなっております。

改ざん期間:令和5年9月15日(金曜日) 20時00分~9月19日11時00分

この期間にアクセスされた可能性のある利用者様におかれましては、念のため誠にお手数ですが、お手持ちのセキュリティソフトを最新の状態にし、ウイルスチェック・駆除の実施をお願いいたします。

また、一部の利用者様においては、セキュリティソフトにより当社ウェブサイトがアクセス出来ない状態になっている場合がありますが順次アクセスできるようになる見通しです。

当社といたしましては今後、このような問題が発生しないよう、より一層の注意を払い、当社の各サイトの管理を実施してまいります。

この件につきましては、ご不明な点がございましたら、下記までご連絡くださいますようお願い申し上げます。

【セキュリティ事件簿#2023-376】SB C&S株式会社 事業者向けECサイト「Mobile Solution Market」への不正アクセスについて 2023年09月25日

このたび、2023年9月20日に、当社が運営する事業者向けECサイト「Mobile Solution Market」(以下「本サイト」)の関連システムに外部からの不正なアクセスがあったことを確認いたしました。同日中に該当のシステムへのネットワーク通信を遮断し、安全が確認できるまでの間、本サイトの提供を一時停止しております。

お客さまがご購入された本サイト上の各種ソリューションサービスはこれまで通りご利用いただけますが、契約内容の変更および契約・請求内容の確認などの各種操作、ならびに新規購入およびご利用料金の請求を通常通り行えない状況となっております。

ご利用のお客さまには、多大なるご迷惑とご不便をお掛けしますことを深くお詫び申し上げます。

本事象による登録情報(氏名、メールアドレスおよび電話番号)の流出、二次被害等の可能性につきましても、現在調査中となりますが、個人情報の保護に関する法律に基づき、個人情報保護委員会に報告いたしました。

現在、外部専門会社と連携しながら調査を開始し、IPSにより検知した不正アクセスの内容と影響範囲の調査・特定を進めております。調査の結果、本事象に関してご報告すべき事項が判明した場合は、あらためてお知らせいたします。

当社は今回このような事象が発生したことを重く受け止め、再発防止策の徹底を図り、システムの安定的な運用に向けて全力で取り組んでまいります。

【セキュリティ事件簿#2023-375】熊本県観光連盟の委託事業にて、委託先の日本旅行熊本支店がメール送信ミスでアドレスをお漏らしする。

この誤送信を起こしたのは、熊本県観光連盟から委託を受けていた日本旅行熊本支店であり、熊本豪雨の被災地域支援を目的とした「くまもと行くモン旅割!」の運営・管理業務を担当していました。事業に関連する電子メールを事業者らに送信する際に、このミスが発生しました。

現在、このメールアドレスの流出による具体的な被害は報告されていません。日本旅行社は公式に謝罪を行い、熊本県観光連盟からは情報の適切な取扱いについての指導を受けています。