「2022年SaaSセキュリティ調査報告書」では、CSAと共同で、企業のCISOやセキュリティ担当者の目から見たSaaSセキュリティの状況を調査しています。このレポートでは、340人のCSA会員から匿名の回答を集め、SaaSセキュリティにおけるリスクの高まりだけでなく、さまざまな組織が現在どのようにセキュリティ対策に取り組んでいるのかを検証しています。

人口統計

回答者の大多数(71%)は米州におり、さらに17%はアジア、13%はEMEAにいた。これらの参加者のうち、49%は意思決定プロセスに影響を与え、39%はプロセスそのものを実行しています。この調査では、通信(25%)、金融(22%)、政府(9%)など、さまざまな業種の組織を調査しています。

この調査から得られるものはたくさんありますが、ここではそのうちの上位7つをご紹介します。

1: SaaSの設定ミスがセキュリティインシデントにつながる

2019年以降、SaaSの設定ミスは組織にとって最大の懸念事項となっており、少なくとも43%の組織がSaaSの設定ミスに起因する1つ以上のセキュリティインシデントに対処したと報告しています。しかし、他の多くの組織は、セキュリティインシデントを経験したかどうか分からないと述べているため、SaaSの誤設定に関連するインシデントの数は63%にも上る可能性があります。IaaSの設定ミスが原因のセキュリティインシデントが17%であることと比較すると、この数字は際立っています。

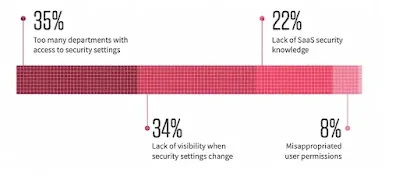

2:SaaS設定ミスの主な原因は、可視性の欠如と、アクセスできる部署の多さ

では、こうしたSaaSの設定ミスの原因は一体何なのでしょうか。いくつかの要因が考えられますが、アンケートの回答者は、SaaSのセキュリティ設定にアクセスできる部署が多すぎること(35%)、SaaSのセキュリティ設定の変更に対する可視性の欠如(34%)という2つの主要原因に絞り込んでいます。この2つは関連する問題ですが、SaaSアプリケーションを採用する際に可視性の欠如が最大の懸念事項として評価されていることや、平均的に組織がセキュリティ設定にアクセスできる部署を複数抱えていることを考えると、どちらも驚くべきことではありません。可視性の欠如の主な理由の1つは、セキュリティ設定にアクセスできる部門が多すぎること、そしてこれらの部門の多くが適切なトレーニングを受けず、セキュリティに集中していないことです。

3: SaaSアプリケーションへの投資は、セキュリティツールやスタッフへの投資を超える。

企業がより多くのアプリを導入していることはよく知られています。この1年間だけでも、81%の回答者がビジネスに不可欠なSaaSアプリケーションへの投資を増やしたと回答しています。その一方で、SaaSセキュリティのためのセキュリティツール(73%)やスタッフ(55%)への投資は低くなっています。この不協和音は、既存のセキュリティ・チームがSaaSのセキュリティを監視するための負担が増大していることを表しています。

4: SaaS設定ミスを手動でやることは、ほぼ無謀

SaaS のセキュリティを手動で監視している組織の 46% は、チェックを月に 1 回以下しか行っておらず、5% はチェックをまったく行っていない。設定ミスを発見した後、セキュリティチームがそれを解決するためにはさらに時間がかかる。約4社に1社は、手動で設定ミスを修正する場合、その解決に1週間以上かかっています。このように時間がかかると、組織は脆弱なままになってしまいます。

5: SSPMの活用は効果的

SSPM(SaaS Security Posture Management / SaaSアプリケーションの設定不備によるインシデント(不正アクセス、機密情報流出、etc)を予防するためのソリューション) を導入した組織は、SaaS の設定ミスをより迅速かつ正確に検出し、修正することができる。これらの組織の大部分(78%)は、SSPM を活用して週に 1 回以上、SaaS のセキュリティ設定をチェックしています。設定ミスの解決に関しては、SSPMを利用している組織の81%が1日から1週間以内に解決しています。

6: サードパーティアプリへのアクセスは最大の懸念事項

サードパーティアプリは、ノーコードまたはローコードプラットフォームとも呼ばれ、生産性を高め、ハイブリッドワークを可能にし、企業のワークプロセスを構築し拡張する上で全体的に不可欠なものです。しかし、多くのユーザーは、サードパーティアプリがどのような権限を要求しているかを考慮せずに、サードパーティアプリをすぐに接続してしまいます。サードパーティアプリに付与された権限やアクセスは、無害なものである場合もあれば、実行ファイルのように悪質なものである場合もあります。SaaSからSaaSへのサプライチェーンを可視化することなく、従業員は組織のビジネスクリティカルなアプリに接続するため、セキュリティチームは多くの潜在的な脅威を見過ごすことになります。SaaSアプリケーションの導入が進む中、企業が最も懸念することの1つは、可視性の欠如、特にコアSaaSスタックへのサードパーティ製アプリケーションのアクセスに関するものです。

7: SSPMの計画と実行

このカテゴリーは2年前に市場に導入されたにもかかわらず、急速に成熟している。4つのクラウド・セキュリティ・ソリューションを評価したところ、SSPMは平均して「やや馴染みがある」という評価を受けています。さらに、回答者の62%が、すでにSSPMを使用しているか、今後24カ月以内に導入する予定であると報告しています。

まとめ

「2022年SaaSセキュリティ調査報告書」は、企業がSaaSアプリケーションをどのように利用し、どのように保護しているかについての洞察を提供するものです。企業がより多くのビジネスクリティカルなSaaSアプリケーションを採用し続けることで、より多くのリスクが存在することは間違いありません。この課題に正面から取り組むために、企業は2つのベストプラクティスを通じてセキュリティ確保を開始する必要があります。

- 1つ目は、セキュリティチームが、サードパーティ製アプリへのアクセスやユーザー権限など、すべてのSaaSアプリのセキュリティ設定を完全に可視化できるようにすることです。これにより、各部門は、不適切な変更によって組織が脆弱になるリスクを冒すことなく、アクセスを維持することができます。

- 次に、企業は SSPM などの自動化ツールを活用して、SaaS セキュリティの設定ミスを継続的に監視し、迅速に修正する必要があります。これらの自動化されたツールにより、セキュリティ・チームはほぼリアルタイムで問題を認識し修正することができ、組織が脆弱なまま放置される全体の時間を短縮したり、問題の発生を完全に防止したりすることができます。

いずれも、セキュリティチームをサポートしつつ、各部門の業務継続を妨げないようにするための変更です。