今号は運用セキュリティ、グーグル検索、チートシート、便利なヒントなどを紹介します。

- Naval Opsec

- Let's Geolocate

- Bookmarklet

- Chinese Propaganda

- Geotargeted Google Search

- YouTube Handles

- Geolocation Cheat Sheet

ニュース: Naval OpSec

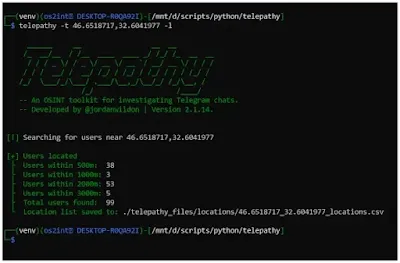

Steven 'nixintel' Harrisは、Marsattaqueblogが発信した、演習中にフランスのフリゲート艦が文字通り「レーダーから外れた」状態で撃沈されたという話をシェアしました。2021年11月21日から12月3日まで、合計23隻の艦船、1隻の潜水艦、65機の航空機が海上演習に乗り出しました。無線や衛星通信がすべて妨害されていたため、無線での接触は一切なかったにもかかわらず(出典)、レッドチームはSnapchatで見つけた位置情報だけでブルーフリゲート艦の1隻を撃沈してしまったのだ。青いフリゲート艦は岸に近い場所にあり、4Gマストの届く範囲にあったので、Snapchatに接続することができました。アクティブなアカウントを発見した後、精密な打撃が不可能だったため、14発のミサイルによる模擬攻撃が指示されました。OpSecが悪いと壊滅的な影響を与えるというもう一つの例です。

Media: Let's Geolocate

Benjamin Strickは、彼自身の言葉によると、より軽快なコンテンツを作るのに忙しくしているそうです。そして、特に毎日のニュースを賑わせている世界の紛争を考えると、それは素晴らしいことだと言えるでしょう。そして、皆さんも同じように行動することをお勧めします。例えば、彼が世界中の大きな芸術作品をジオロケーションしていくこのビデオに参加することができます。ベンのもう一つの素晴らしいビデオは、いくつかの場所は非常に簡単に見つけることができたにもかかわらず、彼の思考過程を洞察することができます。ベンがどのように利用可能なすべての情報を使って、ひとつひとつの問題を解決していくのか、ご注目ください。

ツール: Bookmarklet

TwitterユーザーのOSINT_Tacticalは、ソーシャルメディアの範囲内でユーザー名を素早く検索できるブックマークレットを作成しました。実際に結果を表示するタブをたくさん開くので、これはあまり好きではないのですが、これはいくつかの問題を引き起こすかもしれません。FirefoxとBraveはデフォルトで1つのタブを開くだけで、Chrome内では空白のページから実行できないようで、動作する前にブラウザで複数のタブを開くように明示的にOKを出す必要があります。というのも、これは可能性のあるリードを素早く見つけるための、もう一つの簡単で迅速なヒントだからです。

ニュース: Chinese Propaganda

ファーガス・ライアン氏と彼の同僚は、ウイグル出身の2人の少女が登場する中国のプロパガンダを調べました。このTwitterのスレッドでは、彼らが見つけた、これらのビデオといわゆる「情報局」とを結びつける情報を取り上げています。このスレッドは、情報キャンペーンが特定の物語を広めるためにどのように利用されているか、そして、時には、それが簡単に引き離されることを示す、興味深いものです。ルーさん、ありがとうございました。

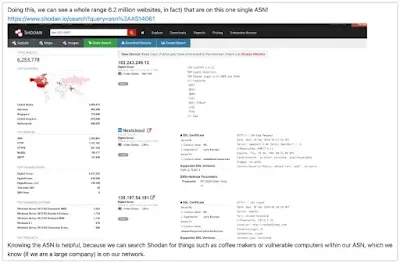

サイト: Geotargeted Google Search

Henk van Essから、Google検索の「ジオターゲティング」の新しい方法についての情報が届きました。数年前からiSearchFromを使っているのですが、この便利なサイトは、検索時に特定の場所をターゲットにすることができるのです。ニュースを検索するとき、Googleは時々、地元のニュースアイテムを表示しますが、非常に特定の地域をターゲットにできるこの機能は、非常に便利かもしれません。このヒントのすぐ後に、「Einat FB」という方から、「U Search From」という別のサイトがあり、そちらは私が使っていたものより改良された良いツールだというヒントをいただきました。これらのヒントに感謝します。

小技: YouTube Handles

ここ数日、YouTubeの新しい機能である「YouTubeハンドル」について、複数のメールを受け取りました。クリエイターは、ハンドルネームを登録することで、次のようなリンクを生成することができます。

https://www.youtube.com/@redbull

現在、このページはHTTPコード「303」を返送し、ブラウザを別のURLにリダイレクトしています。この例では、https://www.youtube.com/user/redbull にリダイレクトされます。YouTubeのブログによると、すでにカスタムチャンネルURLを設定している人は、同じ名前がハンドルネームとして予約され、新しいカスタムチャンネルURLを作成するオプションは今のところ停止しているとのこと。今後どうなるかはわかりませんが、このニュースを受けて多くのユーチューバーが自分のハンドルネームを主張すれば、さらに見つけやすくなるかもしれませんね。

チュートリアル: Geolocation Cheat Sheet

もしあなたがジオロケーションの初心者で、まだ手がかりを見つけるのに苦労しているなら、これはあなたにとって素晴らしいカンニングペーパーになるかもしれません。SEINTは、写真に写っているたくさんのものを集めた大きなマインドマップを作成し、あなたの道のりを助けてくれるでしょう。これは現在進行中で、彼がさらに多くのアイテムを見つけたら更新される予定ですが、すでに印象的です。これはあくまでチートシートとして使用し、画像やビデオを分析する際には、常に自分自身のアイデアも出すことを忘れないでください。このマインドマップのPNG版とPDF版は、SEINTのGitHubで見ることができます。

オマケ: Spooky Logic

38mo1が作成した、ハロウィンの時期に登場する素晴らしいマニアックなジョークで、古典的な「論理ゲート」をいくつか含んでいます。OSINTコミュニティでは、革新的な検索クエリを作成するときに使用するのと同じブール代数を基礎としているので、このうちのいくつかは知られていることだろう。しかし、電気技術者にとっては、これは既知の領域なのです。OSINT Amyさん、教えてくれてありがとうございます。