雑記系ブログ。セキュリティとか、マイルとか、投資とか、、、 / Miscellaneous Blogs. Security, miles, investments, etc

大阪市 教育委員会事務局における個人情報を含むUSBメモリーの一時紛失について 2022年12月2日

北國銀行 メール誤送信のお詫び 2022年12月5日 ~全ユーザーにメール誤送信して、それがアクセス過多につながる、レアな自爆系障害~

山陽SC開発株式会社 弊社サーバーへの不正アクセスに関するその後の状況について 2022年12月5日

弊社主催のイベント参加者の名簿など

テナントスタッフ研修参加者名簿、テナント本部・お取引先様連絡先、採用に関わる情報など

情報は、氏名のほか、一部に住所、電話番号、メールアドレス等が含まれています。

千葉県習志野市の中学校教諭が車上荒らしに遭い、個人情報が盗まれる

三重大学 外部機関が運営しているサイト上における個人情報の漏えいについて 2022年11月22日

株式会社山形スズキ 個人情報流出の可能性に関するお詫びとご報告 2022年11月28日

岐阜の検察事務官が人事情報に不正アクセスし、処分される

Exchange OnlineとMicrosoft Teamsがアジア太平洋地域でダウン

- 会議のスケジュール設定や編集、ライブ会議において問題が発生する可能性があります。

- People Picker/検索機能が期待通りに動作しない可能性があります。

- Microsoft Teamsの検索ができなくなる可能性があります。

- Microsoft Teams の [割り当て] タブが表示されない場合があります。

弊社では、影響を受けたシステムのごく一部の再起動に成功し、サービスが復旧するかを確認しています。監視を続けながら、根本的な原因の把握に努め、他の潜在的な緩和経路を開発する予定です。

富山県立大学 DX教育研究センターホームページへの不正アクセスについて 2022年12月1日

午前:ホームページにアクセスでできないこと、 管理画面にログインできないことを担当者が確認

午後:外部レンタルサーバー事業者に状況を問い合わせ

外部 レンタルサーバー事業者から回答

・11月12日に不正なプラグインがインストール

・ブラグインによりWordPressが正常実行きれていなかった模様

ホームページの全コンテンツジを削際

迷惑行為としてメール送信の痕跡を確認

県庁、文部科学省、射水警察署に報告

不正アクセスインシデントに関する対応の進捗状況について 2022年11月29日 株式会社メタップスペイメント

Zscalerの障害(2022年10月)

週刊OSINT 2022-41号

今週は、オーディオ、OpSec、Telegram、Internet Archive経由でドメイン名を調査するツール、そしてTryHackMeのチャレンジを紹介します。

- Audio

- OpSec and VPN

- Telepathy

- TheTimeMachine

- Shodan TryHackMe

記事: Audio

Nico Dekens氏が、ビデオのバックグラウンドノイズなどのオーディオを調査するためのブログ記事を書きました。彼は、何を聞くべきか、音声を処理する便利なツール、音を特定するのに役立つツールを挙げており、さらに練習用の音声ファイルを追加しています。音声は、特に特定の場所を指し示す音がある場合、可能性のあるビデオをジオロケーションする上で重要な役割を果たすことがあります。それがどのように役立つのかわからないのですか?彼のブログからオーディオファイルをダウンロードし、試してみてください。

記事: OpSec and VPN

数年前から、AndroidとiOSのVPNクライアントは必ずしもプライバシーを尊重しないことが知られています。これらのオペレーティングシステムは、ほとんどの場合、独自のサービスに接続する際はVPN接続を迂回します。例えば、DNSリクエストなど。ほとんどのユーザーにとってこれは大した問題ではないかもしれませんが、非常に機密性の高いトピックを扱う場合は、単に携帯電話でVPNクライアントを実行するだけでなく、すべての受信要求をVPN経由でトンネリングするルータに接続することを強くお勧めします。iOS 16を調査し、このニュースを共有してくれたmysk_coに感謝します。

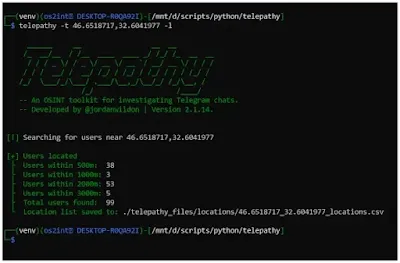

ツール: Telepathy

Jordan Wildon氏は、彼のTelegramツールTelepathyに複数の機能を追加した。最も注目すべき機能は、位置情報検索である。この機能により、任意の座標の周辺にいるユーザーを検索することが可能になる。このスイスアーミーナイフのようなTelegramツールに、もう一つ素晴らしい機能が追加されました。

ツール: TheTimeMachine

FR13ND0x7Fによるこのツールはバグバウンティ用に開発されたものですが、ある程度技術があって、このツールが何をするものなのかが分かっている場合には、便利なツールになります。Internet Archiveをスクレイピングし、指定されたドメインからのすべてのURLをテキストファイルにダンプし、利用可能なサブドメインを特定することができます。スクレイピングされたコンテンツから、APIやJSONのエンドポイントを特定することもできる。小さいが、ドメイン名で作業するときに便利なツールだ。cyb_detectiveさん、ありがとうございました。

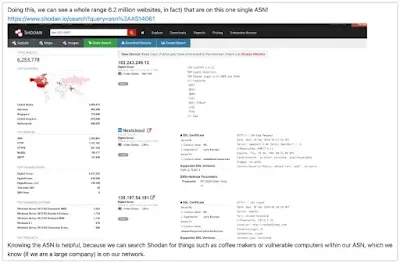

小技: Shodan TryHackMe

ドメイン名とそれに関連する事柄について、もっと練習したいとお考えですか?TryHackMeに飛び込んで、0xbeeが作成したShodanルームを覗いてみてください。質問を1つ1つクリアしていき、Shodanのさまざまな側面や可能性を発見し、サービスへの問い合わせ方法について理解を深めてください。作成ありがとうございました。

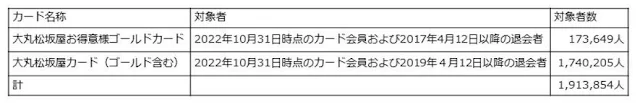

J.フロント リテイリング株式会社 個人情報の取り扱いに関するお詫びとお知らせ 2022年11月28日

株式会社山本製作所 弊社サーバーへの不正アクセスについてのお詫びとご報告 2022年11月14日

ジェントス株式会社 弊社が運営する「GENTOS公式ストア」への不正アクセスによる個人情報漏えいに関するお詫びとお知らせ 2022年11月28日

岡山県「きらめきプラザ」で、入居団体共用ネットワーク機器の管理用ID、パスワードが書き換えられる

琉球大学 外部ウェブサイト上における個人情報の不適切な取り扱いについて (お詫び) 2022年11月25日

創価大学 不正アクセスによる迷惑メールの送信について 2022年11月25日

- ログを確認したところ、2022年10月31日16:01に該当教員のメールアカウントへの不正ログインがあったことが判明しました。

- その以前に不正ログインを試みる形跡はログからは見当たりませんでした。

- 2022年10月31日16:01から翌11月1日01:46の間に、795件の迷惑メールが発信されましたが、その内11件が受信者に到達し、残りの784件はメールシステムのセキュリティ機能によりブロックされていたことがログから判明しました。

- 不正アクセスはいずれも、「Authenticated SMTP」のクライアントアプリであり、SMTP認証を悪用した攻撃と考えております。

- 個人情報の漏洩は現在のところ確認されておりません。

- メール送信先は当該教員とはやり取りした経緯も無く、関係もないアドレスでした。

- 当該教員から申告のあった11月1日にパスワードを変更し、多要素認証を設定しました。

- 迷惑メールが送られた皆様には、個別にお詫びのメールを大学からお送りしました。

- 本学システムでの調査を実施しましたが、メールシステム以外に不正アクセスの形跡は見当たらず、不正ログインの手法、経路は不明な状況です。

【搭乗記】日本航空34便(バンコク・スワンナプーム国際空港⇒東京・羽田空港)

人生初の海外発券(BKK⇒HND⇒FUK⇒HND⇒BKK)の1レグ目。

チェックインカウンターはエコノミー用の列と、ビジネス・サファイア・JGC会員向けの列と、ファースト(実質エメラルド・JGCプレミア用)の3列があり、エコノミーの列とビジネス用の列の待ち人数が同じくらいだった。

カウンターはエコノミー用が1つ、ビジネス用が2つ、ファースト用が2つ。

エコノミーよりは早く進んでほしいと思っていたら、当然ながらビジネス用の列はエコノミーの3倍速で人の流れが進み、上級会員のメリットを存分に享受することができた。

手荷物検査と出国検査を終えてサクララウンジに移動

木製の子供用シミュレーターがあると聞いていたので見てみたかったのだが、すでに撤去されていた模様。

ラウンジは羽田同様にオーダー形式になっていた。

羽田はドリンクはセルフサービスだったが、バンコクはドリンクもオーダー形式になっていた。

サラダとカレーを注文してみる。

カレーはチキンカレーだった。

カレーを食べていると日本人スタッフをネチネチと説教する日本人がいた。

サクララウンジの日本人スタッフの皆様、いつもご苦労様です。

心の中で応援しつつカレーを頂く。

お腹一杯ラウンジで食事を楽しんだ後はラウンジで歯ブラシを頂き、歯磨きして搭乗に備える。

この後機内食があるのでは?

実は今回は深夜便となるため、↓のサービスを申し込んでいる。

つまり、機内食は無い(=思う存分ラウンジで飯が食える)という訳である。

もちろん機内食スキップだけなら、そもそもJALに搭乗する必要は無く、LCCでよいことになる。申し込んだ大きな動機は、代わりにアメニティがもらえる事。

このアメニティ、プレエコ/エコノミークラス用とされているものは、ビジネスクラスでデフォルトで配布されているアメニティである。

では写真左のビジネスクラス用アメニティは何かというと、おそらくビジネスクラス客が機内食不要にして、デフォルトのアメニティだけだと損した気持ちになるので、ワンランク上のアメニティを用意していると思われる。

深夜便で真夜中に機内食を取るのはあまり健康的な感じがしないため、早い時間にラウンジで腹いっぱい食べて、歯を磨いて、機内では寝ていた方が健康上良い気がしたので、今回このような新たな試みを実施してみることにした。

問題はアメニティをいつ持ってきてくれるかかな。

搭乗後早い段階で持ってきてくれるとありがたいが、機内食配布のタイミングで配布されるとちょっと悲しい。

時間になったのでゲートに移動。端っこのゲートだった。

優先搭乗でグループ1(エメラルド、JGCプレミア)と、グループ2(ビジネス、サファイア、JGC)が同じくらい並んでいた。

機材はB787なので、ファーストクラスは無いため、ガチの上級会員(エメラルド、JGCプレミア)の多さに驚かされる。

搭乗したら離陸前にCAさんがアメニティと水を持ってきてくれた。

「機内食をキャンセルされたということで・・・」ということだったが、キャンセルではなく、不要を選択しただけなんだけどな。。。

ちなみにドリンクはいつでも言ってくれれば用意するとのことだった。

そもそもミールスキップオプションをやる人がレアすぎるのかもしれない。

ちなみにアメニティキットには以下が入っていた。

- 耳栓

- マスク

- マスク用の保湿シート

- 歯ブラシ

- アイマスク

何気にすごいと思ったのがマスク。マスクにポケットがついており、そこに保湿シートを入れることで飛行機内でマスクしても口が渇かないことを狙っているのだが、効果絶大で、羽田着陸まで口が渇くことが無く、とても快適だった。

窓側の席だったので毛布をセットし、耳栓を付け、保湿シートをセットしたマスクを着用し、アイマスクをして離陸前から就寝。

アイマスクして目をつむると真っ暗になるので結構眠れる。

結局フライト時間の9割は寝ていた。

深夜便はラウンジで腹いっぱい食べて、機内ではアメニティをもらってぐっすり眠る作戦は何気にイけているんじゃないかと思った。

無事入国できたので家に帰る。

今回は有償フライトなのでマイルが付いた。

・区間マイル861+ボーナスマイル301=1,162マイル

今年のフライトはこれで終わり。

来年もよいフライトができますように。

【Playback of flight JL34 on 5 NOV 2022】

PontaポイントからJALのマイル交換で20%のレートアップキャンペーンを実施:2022年11月1日(火)~12月31日(土)

TryHackMeのブラックフライデーセール

TryHackMeがブラックフライデーセールをやっていたので年間プランを購入してみた。

TryHackMeとは、オンラインでサイバーセキュリティを学べるサイト。

類似サービスに、Hack the Boxや、VulnHubなどがあるが、個人的にはTryHackMeがあっている気がして採用している。

TryHackMeは月額課金プランと年間課金プランがある。

月額課金プランは10USD/月

年間課金プランは90USD/年

ブラックフライデーセールは年間課金プランが20%オフになるもので、90USD⇒72USDになる。

1年くらい前からTryHackMeをちょこちょこ使っているが、割引になるのはブラックフライデーセールくらいしかないのではなかろうか?

という訳でぽちっと購入。

日本のブラックフライデーセールは本当に安いのか疑わしいものが多いが、海外のブラックフライデーセールは、この時期にしか値下げしないものもあるため、かなり納得感がある。

後はこれをちゃんと活用せねば。。。

菱機工業株式会社 弊社管理サーバーへのサイバー攻撃について 2022年11月21日

ノートン360、銀行アプリを「危険」と詐称するトラブル相次ぐ

グローバルで価値のあるIT資格15選

認定資格は、長い間、ITキャリアアップのための優れた手段でした。適切な資格は、給与を上げ、競合他社に差をつけ、現在の職務で昇進を勝ち取るために役立ちます。実際、IT 関連の意思決定者の66%が、資格を持つ従業員は持たない従業員に比べ、追加的なスキルによって年間1万ドル以上の経済価値があると答え、22%は2万5,000 ドル以上と見積もっています。

しかし、どの資格が自分のキャリアと給与に最も影響を与えるかを知ることは困難です。そこで、2,557人のプロフェッショナルを対象とした年次ITスキル・給与レポートの調査に基づいて、最も給与の高い資格のデータを最近発表しました。以下は、2022年に最も高い給与が支払われる15の認定資格です。

1. AWS Certified Solutions Architect – Professional

AWS認定ソリューションアーキテクトプロフェッショナルは、クラウドイニシアティブの実装に関する知識を検証し、複雑な環境においてAWS上でアプリケーションを設計、展開、評価できることを証明する資格です。この試験は、AWS上のクラウドアーキテクチャの設計と展開について2年以上の実務経験を持つ人を対象としています。このリストの中で最も報酬の高い資格であり、クラウドアーキテクトのためのトップ資格として常にランクインしています。AWS CLI、AWS API、AWS CloudFormationテンプレート、AWS Billing Console、AWS Management Console、スクリプト言語、WindowsおよびLinux環境に精通していることが推奨されます。また、アーキテクチャ設計のベストプラクティス、クラウドアプリケーションのアーキテクチャの提案方法、AWSの技術を使ったハイブリッドアーキテクチャの設計ができることも知っておく必要があります。この資格はクラウドアーキテクトに最も人気があり、62%が過去1年以内に別の資格を取得したと報告しています。類似資格はGCP Professional Cloud Architectです。

平均給与:168,080ドル

2. Certified Information Security Manager (CISM)

ISACAのCISM(Certified Information Security Manager)資格は、情報セキュリティガバナンス、プログラム開発・管理、リスクおよびインシデント管理に関するスキルと専門知識を検証するために設計されたものです。この資格は、企業または組織レベルでITセキュリティに携わる、または管理するITプロフェッショナル向けに設計されています。受験資格として、過去10年以内に5年以上の情報セキュリティに関する実務経験が必要です。CISM資格は5年間有効で、継続的な専門教育(CPE)クレジットを取得することで維持する必要があります。CISM資格は、セキュリティ管理者やディレクターに最も人気があり、サイバーセキュリティ資格の上位に常にランクインしています。CISM資格保有者のうち、65%が過去1年以内に別の資格を取得したと報告し、100%がサイバーセキュリティ資格を保有していると報告しており、類似資格はCISSPです。

平均給与:162,347ドル

3. Google Cloud – Professional Cloud Architect

Google Cloud - Professional Cloud Architect 認定資格は、企業で Google Cloud 技術を使用し、クラウドにおける拡張性と安全性に優れたビジネス ソリューションを設計、開発、管理する能力を証明するものです。試験内容は、クラウド アーキテクチャの設計と計画、管理とプロビジョニング、および実装です。また、ビジネスプロセスの分析と最適化、セキュリティとコンプライアンスを考慮した設計、および信頼性の高い動作の確保に関する能力も試されます。特に明記されていない限り、すべての Google Cloud 認定資格は取得日から 2 年後に失効し、資格を維持するには再認定が必要です。

Google の Professional Cloud Architect 認定資格は、クラウドアーキテクトに最も人気があり、業界で 3 年以上の経験を持ち、Google Cloud を使用したソリューションの設計と管理の経験が 1 年以上あることが推奨されます。プロフェッショナルクラウドアーキテクトの平均的な資格保有者は、他に8つの資格を保有しており、70%が過去1年以内に資格を取得したと言われています。

平均給与:161,371ドル

4. Certified Information Systems Security Professional (CISSP)

CISSP (Certified Information Systems Security Professional) 認定資格は、(ISC)² を通じて提供されます。この資格は、ANSI規格に基づき認定されており、米国国防総省(DoD)により、特定のIT職務の要件として承認されています。CISSP試験は、ベンダーニュートラルな資格として、サイバーセキュリティプログラムを設計、実装、管理する能力を証明します。CISSP資格は、セキュリティ管理者やディレクターなどの情報セキュリティ専門家に人気があり、CISSP資格保有者の100%が少なくとも1つのサイバーセキュリティ資格を保有していると報告し、67%が過去1年間に少なくとも1つの新しい資格を取得したと回答しています。

平均給与:158,190ドル

5. AWS Certified Solutions Architect Associate

Amazonによると、AWS認定ソリューションアーキテクトアソシエイト資格は、「AWS上の可用性、コスト効率、耐障害性、拡張性の高い分散システム」を設計する実務経験を1年以上積んだソリューションアーキテクトを対象としているとのことです。試験では、AWSアプリケーションのアーキテクチャとセキュリティに関する知識、顧客要件に基づくソリューションの定義能力、AWSアプリケーション実装のベストプラクティスをどれだけ理解しているかが試されます。AWSサービスの実務経験、AWSプラットフォーム上で信頼性と安全性の高いアプリケーションを構築するためのベストプラクティスの知識、AWSのグローバルインフラと関連ネットワーク技術の理解があることが推奨されています。

クラウドアーキテクトに人気のある資格で、この資格を保有していると回答した人の70%が過去1年間に別の資格を取得しており、最も一般的な類似資格としてGoogle Cloud - Professional Cloud Engineerがあります。

平均給与:155,019ドル

6. AWS Certified Security – Specialty

AWS Certified Security - Specialty認定資格は、AWSのセキュリティサービスに関する知識を検証したいセキュリティ専門家のために設計されています。セキュリティソリューションの設計と実装に関する5年以上のITセキュリティ経験と、AWSワークロードのセキュリティに関する2年以上の実務経験があることが推奨されています。また、AWSのセキュリティサービスや機能に関する知識、セキュリティ運用やリスクに関する理解、アプリケーションの要件を満たすための判断力などが必要です。また、AWSの共有責任モデル、ワークロードのセキュリティコントロール、ログとモニタリングの戦略、クラウドセキュリティ脅威モデル、パッチマネジメントとセキュリティオートメーション、データ分類とAWSデータ保護メカニズムなどに関する知識も必要とされます。セキュリティアーキテクトに人気のある資格で、資格保有者の72%が管理職として働いており、類似資格としてはSecurity+があります。

平均給与:149,740ドル

7. Project Management Professional (PMP)

プロジェクトマネジメント協会では、上級プロジェクトマネジャーを対象としたPMP(Project Management Professional)認定資格を提供しています。認定試験では、プロジェクトマネジメントの基礎とプロジェクトのライフサイクルの5つの主要な段階に関する知識が問われます。受験資格として、4年制大学卒業者は3年間のプロジェクトマネジメント経験、4,500時間のプロジェクト指導・管理経験、35時間のプロジェクトマネジメント教育が必要とされています。中等教育修了者の場合は、5年の経験、7,500時間のプロジェクトの指導と監督、35時間のプロジェクトマネジメント教育が必要となります。プロジェクトマネージャに人気のある資格で、資格保有者の67%が管理職として働いており、類似資格はITIL Foundationです。

平均給与:148,290ドル

8. Nutanix Certified Professional – Multi Cloud Infrastructure (NCP-MCI)

Nutanix Certified Professional - Multi Cloud Infrastructure (NCP-MCI) 認定は、エンタープライズ クラウドにおけるNutanix AOSの導入、管理、最適化、トラブルシューティング、および拡張の能力を検証するものです。この試験では、Nutanix AOSのノード、ブロック、クラスタの導入と管理、Prism Elementを使用したAHVホストと仮想マシンの監視、管理、トラブルシューティング、管理に関する知識と能力がテストされます。クラウドの概念、Nutanixクラスタの管理とセキュリティ、ネットワーク、VMの作成と管理、ヘルスモニタリングとアラート、分散ストレージファブリック、アクロポリスストレージサービス、データ回復力、データ保護、Prism Central、ライフサイクル運用に関するテストが実施されます。NCP-MCIは、システムアーキテクトに最も人気があります。この資格を保持していると回答した人のうち65%が、過去1年間に新しい資格を取得したと回答しており、最も人気があるのはVMware Certified Professional - Data Center Virtualization(VCP-DCV)です。また、NCP-MCIの平均的な保有者は、平均で少なくとも7つのIT資格を合計で保有していると言われています。

平均給与:147,169ドル

9. Microsoft Certified: Azure Solutions Architect Expert

マイクロソフト認定。Azure Solutions Architect Expert 認定資格は、IT 運用に関する高度な経験と知識を持つ方を対象としています。ネットワーク、仮想化、アイデンティティ、セキュリティ、事業継続性、災害復旧、データプラットフォーム、ガバナンス、Azure 管理、Azure 開発、および DevOps プロセスに関する深い知識が必要とされる候補者です。この資格は、複数の事業部門にまたがって、安全性、信頼性、拡張性に優れたAzureソリューションを提供し、複雑な問題を解決する能力を証明するものです。この資格はクラウドアーキテクトに最も人気があり、資格を保有していると回答した人のうち78%が過去1年間に新しい資格を取得したと回答し、その中で最も人気があるのはAWS認定ソリューションアーキテクトアソシエイトです。平均的なMicrosoft Certified: Azure Solutions Architect Expertの資格保有者は、平均して少なくとも10個のIT資格を保有していると言われています。

平均給与:142,975ドル

10. Google Cloud – Cloud Digital Leader

Google Cloud - Cloud Digital Leader 認定資格は、Google Cloud のコア製品に関するスキルと知識、およびクラウドソリューションで企業をサポートする方法を検証するために設計されています。この資格は、Google Cloud 製品を使用して組織の目標達成を支援するための知識を有していることを証明したい方であれば、どなたでも受験することができます。試験では、Google Cloud によるデジタルトランスフォーメーション、データと Google Cloud によるイノベーション、インフラストラクチャとアプリケーションの近代化、セキュリティと運用などの知識領域が扱われます。この資格はクラウドアーキテクトに最も人気があり、資格を保有していると回答した人のうち75%が過去1年間に新しい資格を取得したと回答し、その中で最も人気があるのはAWS Certified Cloud Practitionerです。また、クラウドデジタルリーダーの平均的な保有者は、平均して少なくとも6つのIT資格を保有していると言われています。

平均給与:142,707ドル

11. Certified Information Systems Auditor (CISA)

ISACAのCISA(Certified Information Systems Auditor)資格は、組織のITおよびビジネスシステムの監査、制御、監視、および評価を担当する人のために設計されたものです。この試験は、情報システム(IS)監査プロセスにおける専門知識、コンプライアンス手順の報告能力、および脆弱性へのアクセス能力を対象としています。受験資格として、ISまたはIT監査、統制、保証、またはセキュリティの分野で5年以上の経験があることが必要です。資格の維持には、毎年20時間以上のCPEが必要で、資格は3年で失効します。CISA資格は、セキュリティ・マネージャやディレクターに最も人気があり、CISA資格を保有していると回答した人の100%が、他に少なくとも1つのサイバーセキュリティ資格を持っていると回答しています。また、CISA認定ITプロフェッショナルの平均は、合計7つの認定資格を持っていると回答しており、41%が過去1年間に新しい認定資格を取得したと回答しています。

平均給与:142,336ドル

12. AWS Certified Big Data – Specialty

AWS Certified Big Data - Specialty 認定資格は、AWSテクノロジーの使用経験が2年以上あり、複雑なビッグデータ分析を実行できる方を対象としています。この認定は、AWSビッグデータのコアサービスの実装、ビッグデータの設計と保守、データ分析を自動化するためのツール活用の能力を検証します。受験者は、AWS Certified Cloud Practitioner認定資格、または現在のアソシエイトレベルのAWS認定資格を持ち、さらにデータ分析分野で少なくとも5年の実務経験があることが推奨されています。AWS Certified Big Data - Specialty認定資格は、データアーキテクトに最も人気があり、CISA認定資格を保有していると回答した人の91%が、他に少なくとも1つのサイバーセキュリティ認定資格を持っているとも回答しています。また、平均的なCISA認定ITプロフェッショナルは、合計で15の認定資格を持っていると回答しており、36%が過去1年間に新たな認定資格を取得したと回答しています。

平均給与:138,403ドル

13. VMware Certified Professional – Data Center Virtualization 2022 (VCP-DCV)

VMware Certified Professional - Data Center Virtualization 2022(VCP-DCV)認定資格は、その最新版で、vSphere 7 インフラストラクチャの管理とトラブルシューティングを行い、安定した仮想化環境を構築する能力を検証する試験です。これまでVMwareの認定資格は2年で失効していましたが、2019年より認定資格の有効期限を撤廃し、ITプロフェッショナルが自分のスケジュールに合わせてスキルを再認証できるようになりました。VCP-DCV 2022認定資格は、システムアーキテクトとエンタープライズアーキテクトに最も人気があります。この資格を保有していると回答した人は、NCP-MCI資格も保有している可能性が高く、また、平均して9つのIT資格を保有しています。

平均給与:138,349ドル

14. AWS Certified Cloud Practitioner

AWS Certified Cloud Practitionerは、クラウドイニシアティブの実装に関するスキルと能力を検証し、クラウドの流暢さとAWSの基礎知識を実証する認定資格です。この資格は、"AWSプラットフォームの基本的な知識を持つ人 "を対象としたエントリーレベルの認定資格として設計されています。受験者は、AWSクラウドに6ヶ月以上触れていること、ITサービスとAWSクラウドプラットフォームでの使用方法の基本的な理解、ユースケース、課金・価格モデル、セキュリティ概念、クラウドがビジネスに与える影響などAWSのコアサービスに関する知識を持っていることが推奨されています。AWS Certified Cloud Practitioner認定資格は、ソリューションアーキテクトに最も人気があり、この認定資格を保有していると回答した人の58%は、サイバーセキュリティの認定資格も取得していると回答しています。また、AWS認定クラウドプラクティショナー資格保有者の平均は、合計7つの資格を持っていると回答しており、76%が過去1年間に新しい資格を取得したと回答しています。

平均給与:135,612ドル

15. Cisco Certified Network Professional (CCNP) Enterprise

以前はCisco Certified Network Professional (CCNP) Routing and Switching資格として知られていましたが、新たにCCNP Enterprise資格と名付けられたこの資格は、ローカルおよび広域の企業ネットワークの計画、実装、検証、トラブルシューティングに必要なすべてのスキルおよび知識を網羅しています。Routing and Switching試験は2020年2月にEnterprise試験に置き換えられましたが、有効期限が切れる前にすでに過去の試験を終了している場合は、自動的に新しい資格を保有することになります。企業向けネットワークソリューションの実装経験が3~5年以上あることが推奨されています。認定資格は、再認定が必要となるまでに3年間有効です。CCNP Enterprise認定資格の平均的な保有者は、合計8つの認定資格を持っており、68%が過去1年以内に新しい認定資格を取得したと報告しています。ネットワークエンジニア、アナリスト、技術者に人気があり、CompTIA Security+は最も一般的な類似資格です。

平均給与:133,568ドル

埼玉大学 メール転送先ミスによる情報漏えいについて 2022年11月21日

株式会社ワコム 弊社が運営する「ワコムストア」への不正アクセスによる 個人情報漏洩に関するお詫びとお知らせ 2022年11月21日

① 2022年2月19日から2022年4月19日午前中の期間に「ワコムストア」で製品等を購入されたお客様のクレジットカード情報が漏洩し、その対象件数は最大で1,938件となる可能性があります。② 2021年2月22日から2022年4月19日午前中の期間に、過去に「ワコムストア」をご利用いただいたお客様の個人情報に不正なアクセスが行われ、最大で147,545名の個人情報が漏洩した可能性があります。なお、このなかにクレジットカード情報は含まれておりません。

① 2022年2月19日~2022年4月19日午前中の期間中に「ワコムストア」において製品等を購入する際に入力されたクレジットカード情報1,938件につきまして、以下の情報が漏洩した可能性がございます。・クレジットカード名義人名・クレジットカード番号・クレジットカード有効期限・セキュリティコード・Eメールアドレス② 過去に「ワコムストア」をご利用いただいたお客様147,545名につきまして、2021年2月22日~2022年4月19日午前中の期間中、以下の個人情報について外部からアクセスが行われ漏洩した可能性がございます。<注文時入力必須項目>(147,545名)・氏名、郵便番号、住所、電話番号、メールアドレス、性別<ストア会員入力必須項目>(上記147,545名の内100,565名)・会員ID、所持ポイント、メールマガジンの希望有無・形式<ストア会員の入力任意項目(一部の方のみ入力)>(以下に上記100,565名の内数を記載)・会社名(5,534名)、学校名(2,992名)、FAX番号(2,393名)、生年月日(49,510名)、職業分類(49,552名)

① クレジットカード情報について・ 既に弊社では、クレジットカード会社と連携し、漏洩した可能性のあるクレジットカードによる取引のモニタリングを継続して実施し、不正利用の防止に努めております。・ お客様におかれましても、誠に恐縮ではございますがクレジットカードのご利用明細書に身に覚えのない請求項目がないか、今一度ご確認をお願いいたします。・ 万が一、身に覚えのない請求項目の記載があった場合は、たいへんお手数ですが同クレジットカードの裏面に記載のカード会社にお問い合わせいただきますよう、併せてお願い申し上げます。・ なお、お客様がクレジットカードの差し替えをご希望される場合、カード再発行の手数料につきましてはお客様にご負担をおかけしないよう、弊社よりクレジットカード会社に依頼しております。② その他の個人情報について・ クレジットカード情報以外の個人情報について、現時点で不正利用は確認されておりませんが、メールアドレスを悪用した「なりすまし」や「フィッシング詐欺」等、迷惑メールが送信される可能性が考えられます。・ 差出人や件名に心当たりのない不審なメールを受信した場合は、ウイルス感染や不正アクセス等の危険がありますので、メールに添付されているファイルは開封せず、メール自体を直ちに消去いただくようお願いいたします。