雑記系ブログ。セキュリティとか、マイルとか、投資とか、、、 / Miscellaneous Blogs. Security, miles, investments, etc

SOMPOホールディングス株式会社 台湾のグループ会社に対するサイバー攻撃について 2022年8月23日

ワンワールド・アライアンス上級会員のラウンジ利用

世界の3大航空会社アライアンスの素晴らしいポイントのひとつは、旅行者のためにラウンジの相互利用を提供していることです。今回はワンワールド・アライアンスのラウンジアクセスについて詳しく見ていきたいと思います。

一般的には、ワンワールド・アライアンスのエメラルド会員またはサファイア会員、あるいはファーストクラスまたはビジネスクラス搭乗客は、ワンワールド・アライアンスのラウンジが利用できます。(ただし、アメリカ国内のフライトにおけるアラスカ航空やアメリカン航空の搭乗については例外があります)

まず、ワンワールド・アライアンスの基本について説明し、次にファーストクラス、ビジネスクラス、ワンワールド・エメラルド/サファイアステータスを持つ旅行者のラウンジ利用についてのアライアンスのポリシーについてみていきます。

ワンワールド・アライアンスの基礎知識

ワンワールド・アライアンスは、現在13社の航空会社が加盟しており(2024年にオマーン航空が加盟予定)、加盟航空会社数では3大アライアンスの中で最も小規模なアライアンスです。ワンワールド・アライアンスは1999年に設立され、アメリカン航空、ブリティッシュ・エアウェイズ、キャセイパシフィック航空、カンタス航空が設立メンバーとして名を連ねています。

現在、ワンワールド・アライアンスには以下の航空会社が加盟しています。

- アラスカ航空

- アメリカン航空

- ブリティッシュ・エアウェイズ

- キャセイパシフィック航空

- フィンエアー

- イベリア航空

- 日本航空

- マレーシア航空

- カンタス航空

- カタール航空

- ロイヤルエアモロッコ

- ロイヤル・ヨルダン航空

- スリランカ航空

まずは、国際線ファーストクラス利用時のワンワールド・アライアンス・ラウンジ利用規定から。ファーストクラスでのワンワールド・アライアンス・ラウンジの利用方法はとても簡単です。

- ファーストクラスおよびビジネスクラスのラウンジを含む、指定されたすべてのワンワールド・アライアンス・ラウンジを利用可能。

- ワンワールド・アライアンスのファーストクラス搭乗券を当日持っていること。

- その空港からファーストクラスで出発する必要はなく、ワンワールド・アライアンス加盟航空会社の往路便(どのキャビンでも可)を利用し、ファーストクラスの同日搭乗券を持っていること。

- 現金またはマイルで航空券の代金を支払っていること。

- 同伴者は 1 名様まで可で、同伴者もワンワールド・アライアンス加盟航空会社のフライトを利用すること(ただし、別のフライトでも可)。

ただし、以下のラウンジは例外があるため、注意が必要です。

- ダラス(DFW)、マイアミ(MIA)、ニューヨーク(JFK)のアメリカン航空フラッグシップ・ファーストダイニング

- ロンドン・ヒースロー空港(LHR)およびニューヨーク空港(JFK)のブリティッシュ・エアウェイズ・コンコルド・ルーム

- カタール航空アル・サフワ・ラウンジ(ドーハ)

ワンワールド・アライアンスのファーストクラスラウンジの利用ポリシーは、スターアライアンスよりも寛大です。これは、ラウンジの利用が、出発区間のサービスクラスだけでなく、旅行当日に発券された最も高いキャビンに基づいているためです。

ワンワールド・ビジネスクラス・ラウンジ

ビジネスクラスのワンワールド・アライアンス・ラウンジの利用規定も、わりとわかりやすいものになっています。

- 指定されたワンワールド・アライアンス・ビジネスクラス・ラウンジを利用可。

- 当日のワンワールド・アライアンス ビジネスクラス搭乗券を持っていること。

- その空港からビジネスクラスで出発する必要はなく、ワンワールド・アライアンス加盟航空会社の往路便(どのキャビンでも可)を利用し、ビジネスクラスの同日搭乗券を持っていること。

- 航空券を現金またはマイルで支払っていること。(一部格安ビジネスクラス運賃では利用不可の場合がある)

- 同伴者は利用不可。

- エメラルド会員:指定のファーストクラス・ラウンジ、ビジネスクラス・ラウンジ、およびフリークエント・フライヤー・ラウンジが利用可。

- サファイア会員:指定のビジネスクラス・ラウンジおよびフリークエント・フライヤー・ラウンジが利用可。

- エメラルドおよびサファイア会員は、ワンワールド・アライアンスのフライトを利用する同伴者1名も利用可(フライトは別でも可)。

- ラウンジ利用時に当日のワンワールド・アライアンス搭乗券が必要(早朝便の場合、午前 6 時以前に出発する便であれば前日からご利用可)。

- ワンワールド・アライアンスのラウンジがない場合、ビジネスクラス客が利用できる契約ラウンジを利用することができる。

- エメラルド会員でも、ダラス(DFW)、マイアミ(MIA)、ニューヨーク(JFK)のアメリカン航空フラッグシップ・ファーストダイニングは利用できません。

- エメラルド会員でも、ロンドン・ヒースロー空港(LHR)およびニューヨーク(JFK)の British Airways Concorde Room は利用できません。

- エメラルド会員でも、ドーハの Qatar Airways Al Safwa Lounge は利用できません。

- エメラルドおよびサファイア会員でも、ドーハのカタール航空 Al Mourjan ラウンジ、およびその他のカタール航空プレミアム・ラウンジは利用できません。

- サファイア会員でも、オーストラリア国内のカンタス航空ビジネスラウンジは利用できません。

- ラウンジ内にダイニング施設がある場合もありますが、ファーストクラスおよびビジネスクラスの航空券を持つ搭乗者に限られるケースがあります。

島根県立中央病院 個人情報が保存されている電子カルテ用端末の紛失について 2022年8月22日

- 対象の方

令和2年8月27日~令和3年1月26日の間に中央病院で外来受診または入院された方 - 概要等

当院の患者情報 24,563 人分と端末を利用する職員情報 6,180 人分が保存されている電子カルテ用端末1台が故障し、その修理の対応を機に、令和3年3月9日以降、所在が不明となっております。

当院としては、調査を進めた結果、①令和3年3月1日に業者へ修理見積の依頼をしていること、②令和3年3月9日に業者から修理品の回収をする旨の連絡があったこと、③同日の病院出退管理簿に業者の訪問の記録が残っていること、④同日の業者の日報に「修理品回収」と記載されていること、の4つのことから、修理のために業者に引き渡した後、紛失した蓋然性が高いと考えております。

一方、業者は、担当者が当時、端末を受け取った記憶がなく、引き渡しに関する書類のやり取りがないため、受け取りに関して断言できる状況ではないとしております。

なお、現在のところ当該患者情報等が外部に漏えいした事実は確認されておりません。 - 紛失した個人情報

①患者基本情報

②医師が患者の検査結果を参照した際に記録された情報

③電子カルテ利用者基本情報 - 経 過

令和3年 1 月 27 日 端末の故障発生。故障の状況から 1 カ月程度の経過観察を実施

令和3年3月 1 日 病院の担当者から業者に修理見積の依頼メールを送信

令和3年3月9日 業者の担当者からのメールで、「本日、修理品を回収する」旨の連絡

業者の担当者来院(病院出退管理簿に業者の担当者の氏名等が記載)

以降、端末の所在が不明

令和3年9月 業者の担当者が退職(以下、前担当者)

令和3年 11 月~ 端末の所在確認及び事実関係の調査

令和4年8月 22 日 当該端末に保存された個人情報の対象者にお詫びの送付、公表

セクストーション被害者の反撃

Kali Linux 2022.3リリース

- 仮想マシンのサポート強化

- 新しいツール

- Kali ARMのアップデート

- Kali NetHunterのアップデート

- Kali-Toolsレポジトリへの投稿を受付中

- BruteShark - ネットワーク分析ツール

- DefectDojo - オープンソースのアプリケーション脆弱性相関とセキュリティオーケストレーションツール

- phpsploit - ステルスなポストエクスプロイトフレームワーク

- shellfire - LFI/RFI とコマンドインジェクションの脆弱性を突く

- SprayingToolkit - Lync/S4B, OWA, O365 に対するパスワードスプレー攻撃

echo "deb http://http.kali.org/kali kali-rolling main non-free contrib" | sudo tee /etc/apt/sources.list

sudo apt update && sudo apt -y full-upgrade

cp -rbi /etc/skel/. ~

[ -f /var/run/reboot-required ] && sudo reboot -fgrep VERSION /etc/os-release青森県薬剤師会 「イベントペイ」不正アクセスによる情報流出について 2022年8月17日

スイス政府、バグバウンティプログラムの開始を発表

古典的なOSINT

株式会社小学館集英社プロダクション マルウェア感染による個人情報漏洩の可能性に関するお知らせとお詫びにつきまして 2022年8月4日

・氏名・生年月日・性別・住所・電話番号・メールアドレス・病歴・心身の機能の障害等

- パソコン内の個人情報データの削除(ごみ箱等も含め)及び会社サーバ内又はクラウド上でデータ管理することの徹底

- 会社内で受信した攻撃メールの共有及び注意喚起

- 攻撃メールを受信した際に開封及びクリックしないためのメール取扱い訓練の実施

※会社で作成した攻撃メールを装った訓練用メールを配信

週刊OSINT 2022-27号

今号では地図、Google、Torサービスに関するヒントやコツを取り上げます。

また、何年も前から知っていながら一度も話題にしたことのないサイトを始め、共有したいクールなことがたくさんありました。とにかく、いつものようにトピックの概要を説明しながら、飛び込んでみましょう。

- GPS Visualizer

- Google Workshop

- More on Google Searching

- Tor Bookmarks

- More Dark Web Links

- Carnet

サイト: GPS Visualizer

このウェブサイトは、アクティビティトラッカー、KMLファイル、CSVやExcelシート、さらにはGoogle Drive上のシートまで、あらゆる種類のファイル形式から地図を生成することができます! ファイルをアップロードし、出力形式を選択するだけです。その後、地図自体やそのレイアウトを微調整することができます。Google APIキーが必要なオプションもありますが、これはGoogleのサービスを利用しているかどうかによります。補足:Google MapsのルートをGPXに変換して、このウェブサイトでさらに処理したい場合は、MapsToGPXのような無料のツールがあります。

メディア: Google Workshop

Henk van Ess氏がGIJNのために、最近のGoogleが返す奇妙な結果についてプレゼンテーションを行った。Googleは検索結果の中で最も重要で強力な結果を強引に出そうとするため、あなたが見たいリンクが返ってこないかもしれません。Henkは、Googleを使用する際に最良の結果を得るために、様々な注意点を探り、それを回避する方法を説明しました。

小技: More on Google Searching

Googleで検索する際のヒントとして、忘れてはならない個人的なコツをいくつか紹介します。

Web & Activityをオフにする

Google は、お客様や他のユーザーが検索している内容に基づいて、より関連性の高い提案や結果を生成するために、検索アクティビティを使用します。設定によっては、Google は、最近の検索履歴からの提案を表示するなど、検索をより個人的なものにするためにお客様のアクティビティを使用することもあります。

この機能をオフにするには、検索結果のページから設定を開いてください。

次に、「検索履歴」オプションをクリックします。

Incognito Browsing

ヘンクがビデオで説明したように、シークレットオプションは、Googleのアルゴリズムに捕らえられることを防ぐものではありません。しかし、何らかの形でパーソナライズされた結果を提供されることは防げます。私が行った簡単なテスト検索では、何百万件もあった検索結果が数千件になりました。これは、Googleが「私にとって重要だと思われるもの」ではなく、「関連する結果」だけを表示したからに他なりません。

別のサービスを利用する

検索エンジンStartpageは、その結果にGoogleを使用しており、さらにGoogleの高度な検索演算子(またはドーク)を使用しています。このサイトを使用する利点は、通常のブラウザでシークレットブラウジングセッションと比較して、多少似たような結果を得ることができることです。いずれにせよ、別の検索エンジンを使用するのは良い考えです。プライバシーに配慮したサービスとしては、LokyやSearXなどがあります。

ローカライズ検索

iSearchFromというサイトを利用すると、Googleで検索する際に、特定の国や言語、デバイスをターゲットにすることができます。注意点としては、検索結果のリンクをすぐにクリックすることができませんが、検索後にURLを変更することで可能になります。単にURLの上に移動し、URL内のオプション&adtest=onを見つけ、削除します。

Googleがインデックスするものを知る

Googleは、ページ上に見えるものだけでなく、ソースコード内にあるものもインデックスしていることを忘れないでください。Henkの動画を見ると、彼は「Saint Kitts」を含む結果をたくさん取得しています。そして、結果の大部分はソースコードのどこかにそれを含んでいました。プルダウンメニューを開くと表示される場合もあれば、それ以外の場合もあります。ほとんどの場合、検索された単語は実際に存在するのですが、単に検索そのものに関連性がない、あるいは単に隠されているだけの場合があります。

リンク: Tor Bookmarks

OSINT Combineは、Torブラウザに取り込んで使えるブックマークセットを作成しました。リークサイト、検索エンジンのセット、OnionShareへのリンク、そしてさまざまなサービスの小さなコレクションを備えています。これはTorの世界に入り始めた人たちのための素敵なスターターパッケージです。

リンク: More Dark Web Links

Torブックマークで紹介されているリンクの1つは、OSINT Techniquesでも共有されていたもので、tor.taxiと呼ばれているものです。これもブックマークのセットで、TorサイトとI2Pサイトの両方が対象です。このリストには、マーケットプレイスやフォーラム、サーチエンジン、エクスチェンジなど、さまざまなカテゴリのサイトがあります。そして、どのサイトがオンラインであり、どのサイトが中断される可能性があるのかを色で表示しています。

サイト: Carnet

1週間ちょっと前、Nico Dekens氏からCarnetというサイトの素晴らしい情報を入手しました。このサイトは、アップロードされた画像に写っている車を認識するオンラインツールを提供しています。複数の車が写っている場合は、画像からランダムに1台を選んでくれるようです。複数のクルマが写っている場合は、識別したいクルマをトリミングすれば、その役割を果たします。

株式会社ベクトル 弊社が運営する「ベクトルパーク」への不正アクセスによる個人情報漏えいに関するお詫びとお知らせ 2022年8月18日

2021 年 12 月 7 日、所轄警察署の岡山県警サイバー対策課より、弊社運営の「ベクトルパーク」より、不正に情報が送信されている可能性があると連絡を受けて、社内で調査を実施し、不正のプログラムを発見して、除去を行いましたが、さらなるリスクを鑑みて、2021 年 12 月 29 日弊社が運営する「ベクトルパーク」でのカード決済を完全に停止いたしました。その後、第三者調査機関による調査も開始いたしました。2022 年 6 月 28 日、調査機関による調査が完了し、2020 年 4 月 27 日~2021 年 12 月 22 日の期間に 「ベクトルパーク」で、購入されたお客様クレジットカード情報が漏洩し、一部のお客様のクレジットカード情報が不正利用された可能性があることを確認いたしました。以上の事実が確認できたため、本日の発表に至りました。

弊社が運営する「ベクトルパーク」のシステムの一部の脆弱性をついたことによる第三者の不正アクセスにより、ペイメントアプリケーションの改ざんが行われたため。

2020 年 4 月 27 日~2021 年 12 月 22 日の期間中に「ベクトルパーク」において、クレジットカード決済をされたお客様 18,136 名で、漏洩した可能性のある情報は以下のとおりです。・カード名義人名・クレジットカード番号・有効期限・セキュリティコード・ログオン ID・パスワード上記に該当する 18,136 名のお客様については、別途、電子メールにて個別にご連絡申し上げます。

既に弊社では、クレジットカード会社と連携し、漏洩した可能性のあるクレジットカードによる取引のモニタリングを継続して実施し、不正利用の防止に努めております。お客様におかれましても、誠に恐縮ではございますがクレジットカードのご利用明細書に身に覚えのない請求項目がないか、今一度ご確認をお願いいたします。万が一、身に覚えのない請求項目の記載があった場合は、たいへんお手数ですが同クレジットカードの裏面に記載のカード会社にお問い合わせいただきますよう、併せてお願い申し上げます。なお、お客様がクレジットカードの差し替えをご希望される場合、カード再発行の手数料につきましてはお客様にご負担をお掛けしないよう、弊社よりクレジットカード会社に依頼しております。

2021 年 12 月 7 日の漏洩懸念発覚から今回の案内に至るまで、時間を要しましたことを深くお詫び申し上げます。本来であれば疑いがある時点でお客様にご連絡し、注意を喚起するとともにお詫び申し上げるところではございましたが、決済代行会社と協議し、不確定な情報の公開はいたずらに混乱を招き、お客様へのご迷惑を最小限に食い止める対応準備を整えてからの告知が不可欠であるとの説明を受け、発表は調査会社の調査結果、およびカード会社との連携を待ってから行うことに致しました。今回の発表までお時間をいただきましたこと、重ねてお詫び申し上げます。

弊社はこのたびの事態を厳粛に受け止め、調査結果を踏まえてシステムのセキュリティ対策および監視体制の強化を行い、再発防止を図ってまいります。改修後の「ベクトルパーク」のクレジットカード決済再開日につきましては、決定次第、改めて Web サイト上にてお知らせいたします。また、弊社は今回の不正アクセスにつきまして、監督官庁である個人情報保護委員会には 2022 年 7 月 11 日に報告済みであり、また、所轄警察署にも 2021 年 12 月 8 日に被害申告しており、今後捜査にも全面的に協力してまいります。

徳島大学 キャリア支援室予約システムによる個人情報漏えいについて 2022年8月17日

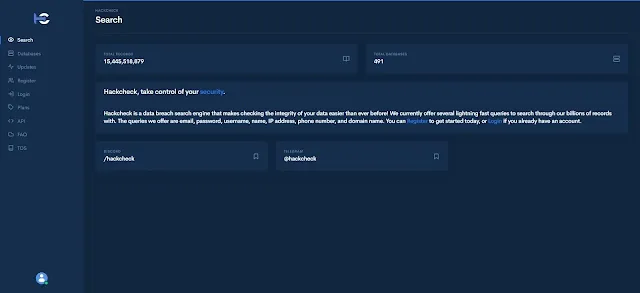

新しいデータ漏洩確認サイト:hackcheck.io

ストーク スケート リテイル 不正アクセスによる個人情報漏洩に関するお詫びとお知らせ 2022年8月17日

- カード名義人名

- クレジットカード番号

- 有効期限

- セキュリティコード

大阪府 府立高校が作成したウェブフォームでの個人情報の流出について 2022年8月15日

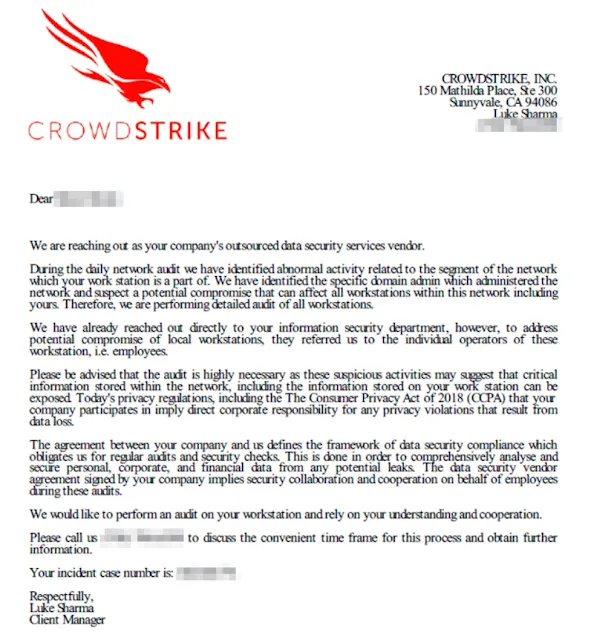

セキュリティ企業を装った「コールバック」フィッシング

株式会社たしろ薬品 個人情報が記録されたUSBメモリ紛失についてご報告とお詫び 2022年8月15日

(1) USB メモリ1個(2) 対象期間:2011年1月27日~2022年7月10日(3) 対象店舗: THE COSMETIC TERRACE BlueStripe ルミネ横浜店(4) 対象者: カネボウ化粧品の商品をご購入のうえ、メーカー顧客システムへご登録を頂いたお客さま ※1

(5) 件 数: 11,147件 (氏名のみ 1,762件)

(6) 記録されている個人情報:

氏名、性別、生年月日、住所、電話番号、メールアドレス、購入履歴

(クレジットカード情報は含まれておりません )

※1 メーカーからの商品不良のご連絡など、 必要な情報をお客さまにご連絡差し上げる目的で、個人情報削除のお申し出がございました場合でも顧客管理システム上お申し出から一定期間したのちに顧客情報を消去する取り扱いとしております為、 (1) の媒体に保存された顧客情報には、既に個人情報削除のお申し出をされているお客さまの顧客情報も含まれております。なお、 その他のメーカーならびにブランドをご購入、 ご登録頂いたお客さまについては、紛失の可能性がないことを確認しております。

7月10日 (日) THE COSMETIC TERRACE BlueStripe ルミネ横浜店、 最終営業日。7月11日 (月) 撤去作業を実施。お客さまデータ移行作業の為、 全データをUSB メモリへ保存。7月12日 (火) 同USBメモリをカネボウ化粧品担当者から弊社店長へ受け渡し。(閉店作業に忙殺されるあまり、 その後のUSBメモリの保管取り扱いについて失念)7月20日 (水) お客さまからお問い合わせを受ける。購入履歴を検索する為には、 USBメモリが必要であることを知る。7月21日 (木) USBメモリ捜索も、 想定していた保管場所になかった為、この時点で紛失が発覚。7月22日 (金) 警察ならびに交通機関各所へ届出。捜索ならびに関係各者より状況聴取。7月28日 (木) 個人情報保護委員会へ報告。お客さまへの個別通知に必要となる連絡先を確認する為に、 カネボウ化粧品担当者へバックアップデータの復旧を依頼。8月 2日 (火) カネボウ化粧品担当者立ち合いのもと、 バックアップデータを復旧。8月15日(月) 対象のお客さまへ、書面でのご連絡ご説明を開始。書面到着に合わせ、 弊社ホームページへ掲載。

Wi-Fiのパスワードを忘れた時にWindowsで表示する方法

- 「Win」+「R」を押して「実行」を起動する(スタートメニューの検索フィールドやWindows Terminalでもよい)。

- 「ncpa.cpl」を実行する。

- 起動してくる「コントロールパネル」のネットワークの詳細から、該当するWi-Fiのアイコンをダブルクリックする。

- 起動してくるダイアログから「ワイヤレスのプロパティ」をクリックする。

- 起動してくるダイアログから「セキュリティ」タブをクリックする。

- 「パスワードの文字を表示する」にチェックを入れる。

兵庫県警の男性警部が無許可で捜査資料を持ち出し、飲酒後路上で寝込んで紛失

株式会社IL 「Parisienne Lash Lift オンラインショップ」への不正アクセスによる個人情報漏洩に関するお詫びとお知らせ 2022年8月15日

(1)原因弊社が運営していた「Parisienne Lash Lift オンラインショップ」のシステムの一部の 脆弱性をついたことによる第三者の不正アクセスにより、ペイメントアプリケーショ ンの改ざんが行われたため。(2)クレジットカード情報漏えいの可能性があるお客様2021年3月8日~2021年10月19日の期間中に「Parisienne Lash Lift オンラインショッ プ」においてクレジットカード決済をされたお客様3,909名で、漏洩した可能性のある情報は以下のとおりです。

・クレジットカード名義人名 ・クレジットカード番号 ・有効期限 ・セキュリティコード上記に該当する3,909名 のお客様については、別途、電子メールおよび書状にて個別 にご連絡申し上げます 。

熊本労働局 熊本労働局における個人情報を含む文書の誤送付の発生について 2022年7月29日

令和4年6月 17 日(金)に熊本労働局労働基準部労災補償課の職員が、開示請求人からの開示請求への対応として、本来であれば、提出書類の確認を行うために関係書類を開示請求人の所属するⅩ社に送付すべきところ、親会社であるY社に誤送付したもの。

2 誤送付した個人情報

開示請求人(1名)の氏名、生年月日、性別、健康診断結果、開示請求した事実等。

X社に所属する社員(139 名)の氏名、役職。開示請求人の健康診断結果に記載されていた医師(2名)の氏名。

3 発生原因

開示請求人より、熊本労働局長あて個人情報の開示請求が行われたことへの対応として、個人情報の保護に関する法律第86条第1項に基づき、開示請求人の所属するⅩ社に対し、X社から提出された文書を開示請求人に開示するにあたり、意見を聞くために、照会文書を送付する際、熊本労働局労働基準部労災補償課の職員が親会社であるY社を送付先と誤認し、誤送付した。

4 二次被害又はそのおそれの有無及びその内容

誤送付先から外部に流出していないことを確認しているため、二次被害の発生のおそれはありません。

5 再発防止対策

- 熊本労働局労働基準部労災補償課における取組として、課内管理者より全職員に対し、本事案が発生したことを注意喚起し、特に、健康情報など機微な情報が含まれる情報を送付する際には、慎重な取扱いを行うよう指示した。

特に、要配慮個人情報等が含まれる文書を送付する際は、送付先への電話連絡により、文書を閲覧する権限のある者の役職・氏名を確認し、その者の役職・氏名を宛先に記載した上で、特定記録郵便で親展と記載して送付することとした。 - 熊本労働局における取組

①当局総務部長から局内全部署の長に事案の概要説明を行うとともに、熊本労働局長から注意喚起及び再発防止の徹底を指示した。

②熊本労働局総務部総務課職員が全部署を訪問し、個人情報を含む文書の発送時における確認作業を点検し、必要な指導を行うことで再発防止を図ることとする。

静岡県立大学 メールアドレス流出に関するお詫び 2022年8月4日

株式会社ハードオフコーポレーション ハードオフ公式アプリにおける不正ログインに関するお詫びとご報告 2022年8月13日

2022年のセキュリティおよびリスクマネジメントのトップトレンド

株式会社ニチリン 当社米国子会社への不正アクセス発生について(第 2 報) 2022年8月12日

- 個人情報について

不正アクセスを受けたサーバー内に、当社のお取引先様の個人情報に関するファイルが含まれていることが確認されましたが、業務上の連絡先情報を主とするものでした。 - お取引先様情報等

不正アクセスを受けたサーバー内に、お取引先様から提供を受けた業務関連情報や当社の社内情報に関するファイルが含まれていることが確認されました。当社にてその影響を分析し、対象となるお取引先様には、必要に応じて、個別に報告を行っております。

urlscan.ioのスキャンの種類

- Public(公開スキャン)

フロントページと公開検索結果や情報ページでスキャンが表示されることを意味します。それは同様にurlscan.ioと検索エンジンのすべての訪問者に表示されます。

あなたが送信しているURLは、URL自体またはページのコンテンツのいずれかで、任意の個人情報や専有情報が含まれている懸念がない場合にのみ、Publicを使用する必要があります。これは、これらのURLを別の公開データセットから取得した場合や、クロールやキーワードモニタリングによってこれらのURLを自分で発見した場合などが考えられます。 - Unlisted(非掲載スキャン)

スキャンが公開ページや検索結果には表示されませんが、urlscan Proの契約ユーザーに表示されることを意味します。

urlscan Proの契約ユーザーにURLを提供したい場合、Unlistedスキャンを使用する必要があります(自動テイクダウン、研究、自社製品の改善等に役立つことでしょう)。 - Private(非公開スキャン)

スキャンが自分自身にのみ表示され、urlscanの有償ユーザーやパートナーには表示されないことを意味します。チームアカウントに所属し、チームを「アクティブ」に設定している場合、プライベートスキャンは、そのチームアカウントの他のチームメンバーにも表示されます。

実行したスキャンを他の人と共有したくない場合は、プライベートスキャンを使用する必要があります。