第4回九州サイバーセキュリティシンポジウム(2024/3/18~3/19)のチケット獲得に成功し、参加してきた。

今回は鹿児島開催。人生初の鹿児島である。

今回は残っているAviosを活用し、まずは空路熊本入りして熊本グルメ(一文字ぐるぐる、からし蓮根、サラダちくわ、etc)を満喫して二泊し、新幹線に移動して鹿児島入りし、二泊して鹿児島空港から羽田に戻るルートにした。

鹿児島は九州の中でも食が豊かな印象。個人的には改めて知覧にも行きたい。

アジェンダ

■Day1

No.1 講演:攻撃に強いIT環境を構築するためのAIとインテリジェンスの活用

河野 省二 氏(日本マイクロソフト株式会社 技術統括室 チーフセキュリティオフィサー)

No.2 講演:楽天グループのサイバーセキュリティの取り組み

福本 佳成 氏(楽天グループ株式会社 上級執行役員 CISO)

No.3 講演:SBOM(ソフトウェア構成表)を活用したセキュリティ対策の重要性と課題

渡邊 歩 氏(株式会社日立ソリューションズ SBOMエバンジェリスト)

No.4 パネルディスカッション:DX時代の攻めのサイバーセキュリティ

久永 忠範 氏(一般社団法人鹿児島県情報サービス産業協会 会長)

中村 洋 氏(株式会社南日本情報処理センター 代表取締役社長)

興梠 公司 氏(株式会社デンサン 代表取締役社長)

西本 逸郎 氏(株式会社ラック 代表取締役社長)

■Day2

No.5 講演:クラウドセキュリティの学びとこれからのIT人材育成

松本 照吾 氏(アマゾン ウェブ サービス ジャパン合同会社)

林本 圭太郎 氏(長崎県立大学)

No.6 講演:クラウドネイティブなデジタルバンクのセキュリティの現場の実態とこれから

二宮 賢治 氏(株式会社みんなの銀行)

No.7 講演:「ICT で住みよいまちへ」にむけて 鹿児島市DX推進計画の取組

久保田 司 氏(鹿児島市役所)

個人的に気づきのあったセッションとメモ。

楽天グループのサイバーセキュリティの取り組み

|

| 出典:https://www.facebook.com/photo/?fbid=741266384803342&set=a.428044822792168 |

内容的には一度SEC道後2023で聞いた内容だが、改めて楽天は対策が進んでいると感じた。

警察組織と連携して何が得なんだろうと思っていたが、大きく2つくらいメリットがあるらしい。

- 連携協定を結ぶことで、書類手続き(被害届)は後回しで捜査に動いてくれる。

- 押収物で自社関連の情報があった際に、情報を提供してくれる。

日本の警察組織は、昔は相談しても「アクセスログを紙で出せ」と洒落たことをいう印象だったが、最近はLockBitのテイクダウンにも絡んでおり、連携する意義はあるのかもしれない。

DDoS対策において、中国から攻撃を検知したら、中国からのアクセスを全て遮断することを経営陣と握っていたということだが、事前に経営陣と握れるCISOもすごいし、遮断を決断できる経営陣もすごいと感じた。

グローバルガバナンスについて、最初は相手にしてくれなくても、続けていくとそれなりの関係になるということで、継続の重要性を感じた。

ニセサイトのテイクダウンについては、APWGにタレこむのが効果的らしい(各ブラウザメーカーがAPWGのDBを参照しており、登録して15分後には各ブラウザの機能でブロックなり警告画面を出すなりが可能になるらしい)

パネルディスカッション:DX時代の攻めのサイバーセキュリティ

LACの西本さんと、九州エリアの経営者とのパネルディスカッション。

登壇者の自己紹介と各自が今はまっているものの紹介で、「SUP」なる単語が出てきた、楽天ポイントの仲間かと思ったが、Stand Up Paddleboardの略で、競争したり、ボードの上でヨガをしたり、釣りをしたりと、いろいろな楽しみ方があるらしい。

とあるパネラーから、ある会社で発生した、サイバー攻撃発生から一次対応収束までの80日のドキュメンタリーの紹介があった。

会社名や具体的な時期は伏せられたものの、当事者から伝わる具体的なインシデント事例はとても参考になるし、その教訓はとても説得力がある。

今回の事例は、最近流行りのVPN経由でのランサム感染で、ファイルサーバがバックアップごとやられてしまった。外部組織への一報が「インシデント発生から90時間も経過していた」が、実際にインシデントが発生すると状況把握で、それくらいの時間は立ってしまうものだと感じた。

この実例ですごいなと感じたのは、経営層が早いタイミングで「身代金は支払わない」という決案を下したこと。

そして、以外と感じたのは、ケーサツは「払うなとは言わない」という事実。

曖昧路線をとるケーサツの見解を踏まえて「身代金は支払わない」という決断を下せた経営陣はスバラシイと感じた。

そこから得られた教訓は、以下の二つ。

- 対策には限界がある。日頃から友好社やメーカーとの友好関係の構築が重要

- 体験は重要。疑似体験でも効果はある。

最近よく「困ったときに相談できる相手を確保しておこう」という話をよく聞く。

「自助」「公助」「共助」の「共助」が特に強調されている印象だが、個人的にはもっと「自助」に力を入れるべきではと感じたりする。

LAC西本さんが登場するセッションは必ず何かしらの気付きを頂けて、有難い限り。

クラウドネイティブなデジタルバンクのセキュリティの現場の実態とこれから

2021年に開業した「みんなの銀行」のITやセキュリティ周りについて詳しいお話を聞けた。

ちなみに「みんなの銀行」とは、ふくおかフィナンシャルグループ配下の銀行。

詳細は参加社特典なので割愛するが、ここまで詳しい話を聞けるとは思わなかった。

検討中とされている領域の内、私も知らないセキュリティ用語が出てきたのでそこだけ整理しておく。

CSPM(Cloud Security Posture Management)

クラウドサービスのセキュリティの設定状況を可視化し、定期的にチェックして不適切な設定やコンプライアンス違反、脆弱性がないかを確認し、アドバイスするソリューション。

クラウドサービスの設定ミスは情報漏えいやアクセス権のない第三者からの情報盗難などの危険性を引き起こす可能性があり、CSPMは、設定ミスを防ぐためにクラウドのセキュリティ態勢を管理し、適切な設定を維持する役割を果たす。

IAST(Interactive Application Security Testing)

アプリケーションセキュリティテストの一つの手法。実行中のアプリケーションのコードを分析し、脆弱性を検出する。具体的には、アプリケーションの実行環境で動作するエージェントがトラフィックを捕捉し、パラメータを変更したり別のデータを流すファジングを行う。IASTは以下の特徴は下記3点

- リアルタイムでの検出:アプリケーションの実行中にソースコードのレベルで脆弱性を把握。

- 具体的な攻撃方法の把握:脆弱性が露出する具体的な攻撃方法が把握可。

- 既存の開発プロセスへの組み込み:既存の開発プロセスに組み込みやすく、DevSecOpsが実現可。

要はWebアプリケーションの診断手法の一つ。

DAST(Dynamic Application Security Testing)やSAST(Static Application Security Testing)で抱える以下の課題が解決できるらしい。

【DASTの課題】

- 専門チームやベンダーに依存

- コードの特定ができない(ブラックボックステスト)

- テスト時間が長い

【SASTの課題】

- 誤検知が多い

- 動的に変わるものやOSSのコードなどは検出できない

- テスト時間が長い

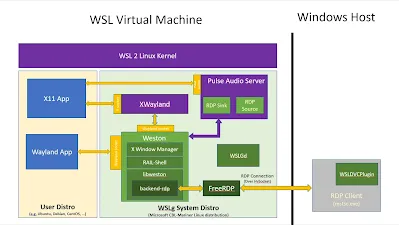

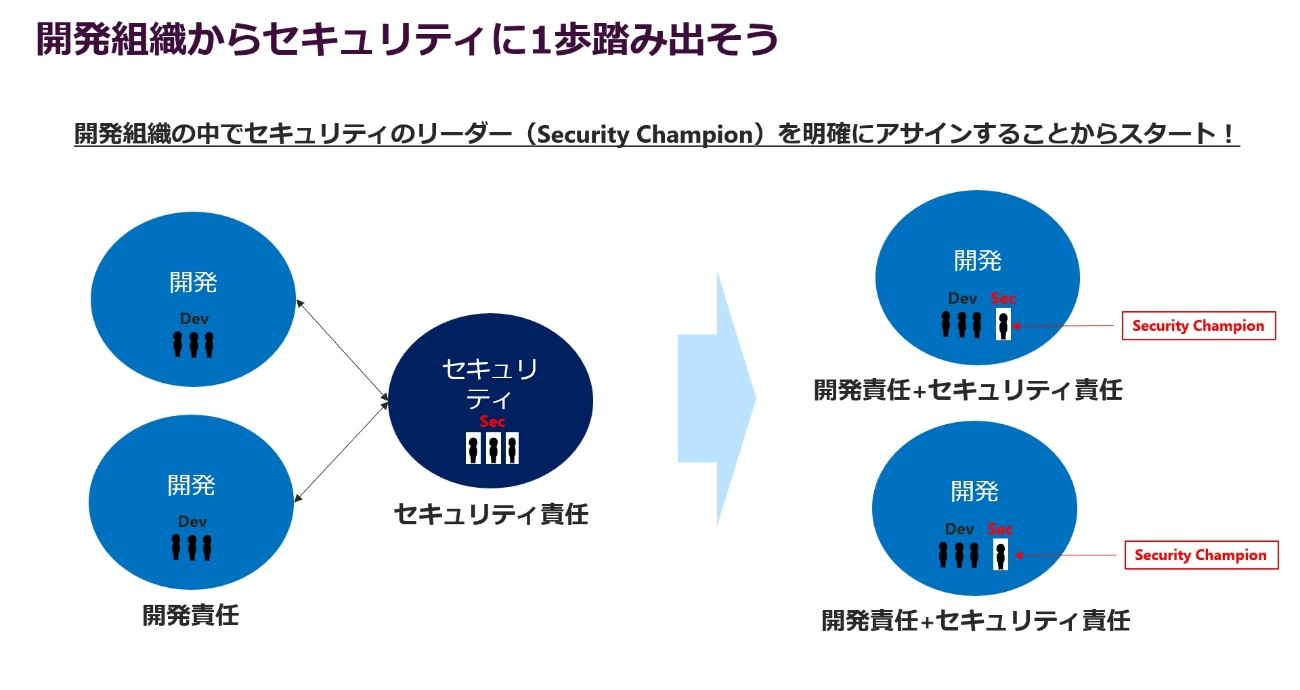

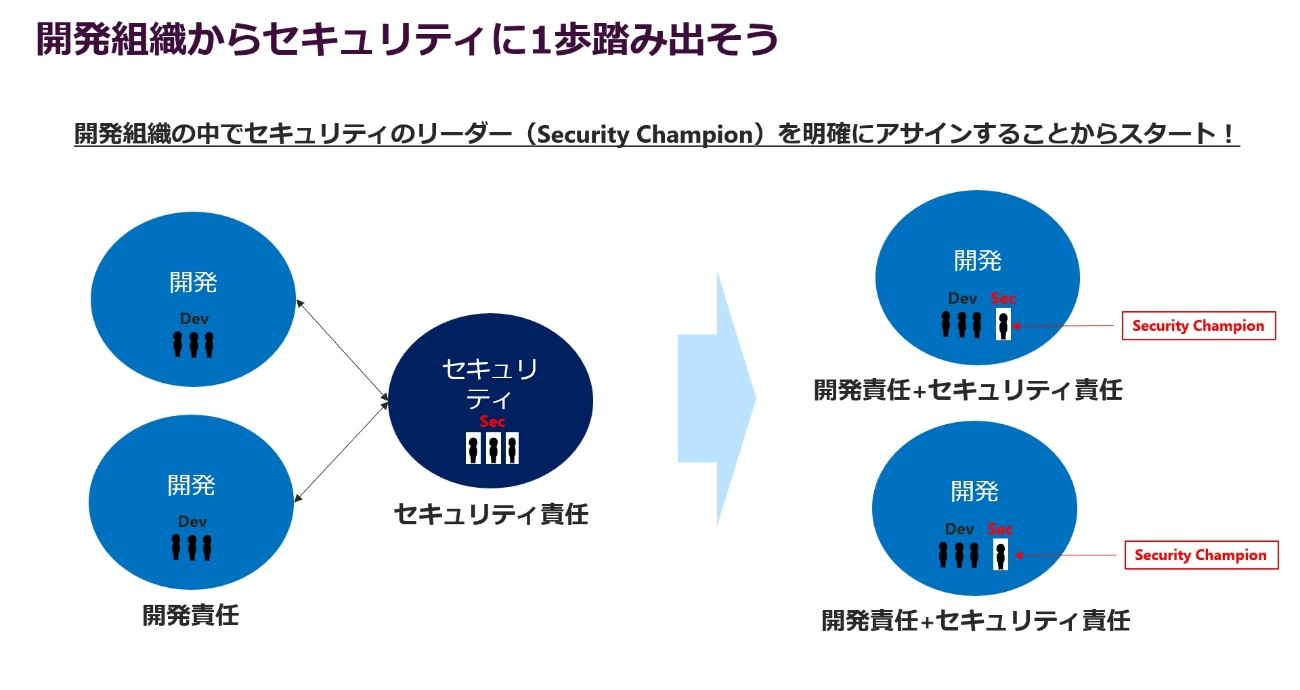

楽天のセッションでも聞いたのだが、「セキュリティチャンピオンプログラム」というキーワードをこのセッションでも聞いた。

この言葉だけ聞くと、セキュリティのトップガンを作るようなイメージだが、そうではなく、開発部門でセキュリティを担うメンバーを作るという意味。

|

| 出典:マクニカ |

1社の事例だけ聞くと「ふーん」ってなるが、2社から同じ話を聞くと「これがセキュリティ体制の未来のカタチか」と、理解が変わる。

その他

せっかくチケットを入手して鹿児島県に来たので、地域経済への貢献も忘れずに実施。

今回ドーミーインに宿泊し、ホテルでもらったマップ兼割引チケット目当てで行ったお店が満席で入れず、通りを彷徨ったところ、よさげなお店を発見。

ちょっと高いがおひとり様メニューも用意されており、一人旅で鹿児島名物を食するならかなりオススメ。

|

吾愛人のおひとり様用ハーフサイズメニュー |

|

| きびなごの刺身(おひとり様用) |

|

| 黒豚のしゃぶしゃぶ(おひとり様用) |

鹿児島は食が豊富で腹パン&幸せMAXです。

今回のシンポジウム、決断できる経営者がいる会社組織が多い印象だった。

自分の会社組織の経営層に今日の登壇者の爪の垢を煎じて飲ませてあげたい。

そう感じる素晴らしいシンポジウムだった。

地位経済への貢献も兼ねて(チケットが取れれば)是非来年も参加したい。