サイバー侵害が発生して当然ともいえる状況では発想や考え方を変えることが重要――サイバーディフェンス研究所 名和利男氏 境界防御が廃れ、境界防御自体が脆弱に

境界防御とは、「防御区域の境界に沿って展開された戦力で構成された、露出した側面を持たない防御」のことだ。ネットワークを攻撃から守る一つのレベルであり、外部からの攻撃から保護する。ボディーガードが要人の身辺を守るように、ファイアウォールやIDS/IPS、SIEM、アンチウイルスなどが、社内ネットワークを外部の攻撃から守るイメージである。

これまでのサイバー環境は、管理や検知、対処が可能だった。しかし現在のサイバー環境は、人間や組織の能力の限界を超え、管理や検知、対処が困難になっている。さらに近い将来、監視や観察、状況判断も困難になり、さらに可視性がなく、状況判断が不可能になる可能性がある。

ある大手ソフトウェアベンダーも、ブログの中で「境界防御のモデルを継続するには、あまりにも煩雑で、あまりにも高価で、あまりにも脆弱であることを学んだ」と述べている。つまり、境界防御が廃れ、人の能力だけでなく、予算的にも限界で、境界防御自体が脆弱になっているということだ。

サイバー侵害が発生して当然ともいえる状況

組織の内部を起点にした侵害活動によるインシデントを経験した国内外の企業や公的組織に対する支援活動において、企業の経営層、組織や団体の責任者、サイバー侵害を経験した当事者と数多くの対話をしてきた。その対話の中で得られたのは、「サイバー侵害が発生して当然ともいえる状況」であるということだ。

対話から得られた「サイバー侵害が発生して当然ともいえる状況」は、次の通りである。

(1)現実のサイバー脅威に適合しない予算と人的リソース

10年以上前よりサイバーセキュリティに先進的に取り組んできた企業に多く見られる傾向だが、経営層が組織設計をすることなく、サイバーセキュリティ関連の認定資格を持っているというだけでセキュリティ担当者に配置させ、組織設計までさせるのは非常に愚かな行為だ。

また、経営層の不理解やサイバー脅威を感じていない企業に多いのが、セキュリティ担当部門に対する割り当て予算の水準が非常に低いことである。サイバーセキュリティ関連の予実管理の仕組みや環境が乏しいのは、多くの場合はセキュリティ担当部門の基本設計が原因となっている。

サイバー脅威対策チームに求められるスキルは、コンピュータフォレンジック、セキュリティイベントの分析、ベネトレーションテスト、ソリューションエンジニアリング、脆弱性マネジメント、サイバー脅威リサーチなど。このようなスキルを持ったチームを作り、アセスメントと評価、プログラム作成と実践、監視と警告、安全保全戦略と実践というサイバーインテリジェンス対応能力を習得する。

(2)現実から大きく乖離したCSIRTの設計

CSIRTに対し、セキュリティインシデントを発生させないための責任が過剰に与えられている。インシデントを発生させるのはCSIRTではなく、ユーザー部門で、インシデントを発生させたユーザー部門に責任を負わすべきである。

しかしユーザー部門では、インシデントに対応できない。これは住宅の火事と同じで、一定規模以上の火事は住人には消せない。119番に電話して消防車を呼び、消してもらうことが必要になる。こうしたシンプルな考え方が、CSIRTをどのように設計するかの出発点となる。

CSIRTの基本設計で重要なのは、ミッションステートメントで、その下にポリシー、品質、サービスが派生する。何をやるべきか、どこまですべきか、どのような判断なのかが重要。判断がポリシー、どこまですべきかが品質、何をやるべきかがサービスである。サービスには、事後対応型サービス、事前対応型サービス、セキュリティ品質管理サービスの3つがある。

諸外国では、インシデントを発生させたユーザー部門が、CSIRTにお金を払って対応してもらうことで、CSIRTのプロフィット化に取り組んでいる。日本のCSIRTも、ユーザー部門から予算をもらう形式にすれば、予算を出したくない事業部は、インシデントを発生させないように頑張るはずだ。

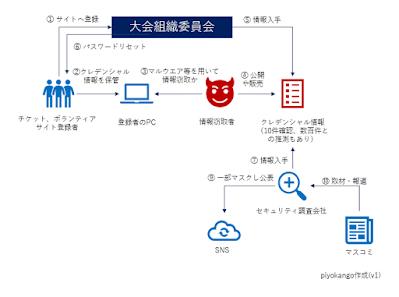

(3)外部脅威者から影響を受けるインサイダー活動

最近見られる現象としては、非常に洗練された脅威主体が、IT管理部門や設計業者、運用保守業者、運用サポート業者などのインサイダーを活用して、攻撃しやすい環境を手に入れている。例えば、困難な状況に陥っている社員を外部脅威者が見つけて助けを申し出る、不満を持つ社員が敵対する国や企業に対して情報を提供するなどである。

(4)セキュリティ担当者とネットワーク運用者の関係が遠い

新型コロナウイルス禍への対応やDX推進などに起因する急なネットワーク構成の変更において、セキュリティ上の問題が軽視されることがある。例えば、Webサーバ運用のケースでは、セキュリティ上の問題の対処や対策のために一時中断をしても事業継続への悪影響はほとんどない。

一方、ネットワーク運用のケースでは、セキュリティ上の問題の対処や対策のために一時中断をすると事業継続に悪影響を及ぼす。事業継続に影響があると、一部の経営層や現場から「業務を止めるのか」というクレームがくるため経営層や現場に忖度し、セキュリティ上の問題が軽視されることになる。

(5)Webホスティングコントロールパネル脆弱性への対応不足

2020年11月、国内Webホスティング会社の多くが使っているcPanelに、2要素認証を回避する脆弱性が見つかった。最初に見つけたのはロシアのハッカーで、この情報が闇サイトで売買されていた。cPanelを使っているWebホスティング会社全てに関わるため非常にインパクトのある脆弱性だが、日本語の情報は多くなかった。

サイバーレジリエンスを確保するために発想や考え方を変える

サイバー侵害を経験した企業や公的組織の経営層やセキュリティ対策責任者などからの問い合わせの中で、サイバーレジリエンスを確保するために発想や考え方を大きく変えてほしい点は、次の通りである。

(1)どの程度の予算と人材を確保すればよいか

サイバー環境およびその変化を直視しない姿勢を改めることだ。画一的な情報システムが採用され、攻撃キャンペーンが行われている前提であれば、情報セキュリティ専門家が回答できる。しかし現在は、超標的型攻撃なので、どのような人材と予算を確保すればよいかを回答するのは困難である。

(2)経営層のセキュリティ意識を高めるにはどうしたらよいか

セキュリティ意識を高めれば、意思決定などの適切な行動をするというのは妄想だということ。本気で経営層の意識を変えたい場合、行動変容技法(COM-Bモデル)を参考にするといい。また、経営を理解した外部のセキュリティ専門家に依頼し、段階的に意識を変える、やさしい圧力をかけることは有効である。

(3)最新のサイバー脅威を把握するにはどうしたらよいか

新着情報や防災情報と同様な一過性のセキュリティ情報ばかりを追求する姿勢は改めることだ。もっとも重要なのは、ストーリーである。サイバー攻撃は人間によって行われ、その人間には癖や慣習がある。彼らは一度成功すると、無意識に繰り返すため、そのストーリーを理解することが重要となる。

(4)自社のセキュリティレベルは競合他社に比べてどうか

変えてほしいポイントは、同調圧力や横並び精神をやめることだ。自分がやるべきことをやるためには、同業界内での横の争いではなく、目の前の脅威者、またはサイバー脅威を見て、それに適合する防御レベルに上げることだ。

(5)どのソリューションを導入するのがよいか

詰め込み教育による情報処理力偏重/正解主義偏重をやめることだ。多様化した脅威により企業ごとに発生するリスクは異なる。誰かに聞けば、どこかに正解があるはずだと思っているかもしれないが、正解は1つではなく、ソリューションに優劣をつけるのは困難である。

攻撃者が活動しにくいビジビリティのある状況を作る

セキュリティのさまざまな問題、自社内で発生する事象、インターネットやメディア、SNSの情報については、氷山の一角であり、氷山の見えている領域だ。この領域は、直接的に管理、対処ができるが、これで満足してはいけない。心構えとして大切なのは、氷山の見えない領域が大きいということ。見えない領域を識別、特定し、間接的に管理、対処する仕組みを作り、ログを記録し保存して分析する努力をすることだ。

もっとも伝えたいのは、ビジビリティ(可視性)の喪失である。内部を拠点としたサイバー攻撃の多くが、相手にばれないように活動する。そこで攻撃者にとって、活動しにくい状況、すなわちビジビリティのある状況を作ることが重要。今後は、見えない領域がますます大きくなっていることに注目した対応が必要である。