雑記系ブログ。セキュリティとか、マイルとか、投資とか、、、 / Miscellaneous Blogs. Security, miles, investments, etc

「東京シャツ公式オーダーサイト」への不正アクセスによる 個人情報流出に関するお詫びとお知らせ 2022年6月7日 東京シャツ株式会社

【スイーツパラダイス オンラインショップ】不正アクセスによる個人情報漏えいの可能性のあるお客様へのお詫びとお知らせ 2022年6月7日 井上商事株式会社

弊クラブ社員を装った不審メール(なりすましメール)に関するお詫びと注意喚起について 2022年6月7日 浦和レッドダイヤモンズ株式会社

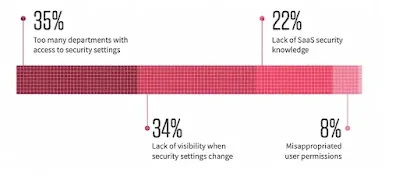

SaaSセキュリティ報告書から得られる7つの知見 / 7 Key Findings from the 2022 SaaS Security Survey Report ~SaaSの設定ミスはセキュリティインシデントに直結~

- 1つ目は、セキュリティチームが、サードパーティ製アプリへのアクセスやユーザー権限など、すべてのSaaSアプリのセキュリティ設定を完全に可視化できるようにすることです。これにより、各部門は、不適切な変更によって組織が脆弱になるリスクを冒すことなく、アクセスを維持することができます。

- 次に、企業は SSPM などの自動化ツールを活用して、SaaS セキュリティの設定ミスを継続的に監視し、迅速に修正する必要があります。これらの自動化されたツールにより、セキュリティ・チームはほぼリアルタイムで問題を認識し修正することができ、組織が脆弱なまま放置される全体の時間を短縮したり、問題の発生を完全に防止したりすることができます。

裏アカウント特定サービスからの特定を防ぐためのガイドライン(転載)

はじめに

先日公開された記事によると、就職活動中の学生によるSNSへの投稿を、企業が採用時に活用しようと調査する動きが広がっているようです。

採用前に企業が就活生の「裏アカ」調査、たった数十分で特定も。過激投稿の“無法地帯”を見て人格把握

https://nordot.app/901741994541629440

裏アカウントの定義は不明ですし、数十分で特定できるほど甘いものとも思えず(調査が間違っているか、脇が甘すぎる就活生のいずれか)、いろいろな意味で眉唾ものです。

これは就活生のプライバシーに関わる大きな問題であると思います。そこで就活生に向けてプライバシーを保護するためのガイドを作成しようということになりました。裏アカウント特定サービスを利用している企業を特定する方法があればそれを書いていたと思いますが、それよりも就活生がプライバシーに気を使う方がより効果的で大きな意味を持つだろうと思います。

本ガイドは裏アカウント特定サービスに怯える就活生だけでなく、自分を守ることが必須であるVtuberや活動家、日夜ストーカーから悩まされているあなたにも役立つ大衆向けのガイドとなっています。まずは技術的なことよりも意識することが大切です。本ガイドでは公開アカウントから順を追ってわかりやすくまとめています。

まずはサービス自体にどのような問題があるのか、その点を詳しく見ていきたいと思います。

裏アカウント特定サービスにはどのような問題があるのか?

1. バックグラウンド調査自体について

今回の事案は「裏アカウント特定サービス」として話題になりましたが、当該サービスが名乗っている「バックグラウンド調査」という事業自体については、金融系企業や外資系企業などの採用活動において広く利用されているものです。大抵の場合、就活生は企業側から同意書が提供され、それに署名することにより、このようなバックグラウンド調査に同意することとなります。

- 学歴・職歴・資格などの情報が正しいか否か

- 犯罪歴の有無・反社会的勢力との関係があるか否か

- 前職での働きぶり・パフォーマンス

といった項目についての調査・確認が行われていますが、近年、SNSなどウェブ上の公開情報を利用して、就活生についての調査を行うサービスが増えているようです。

上記記事以外で同様のサービスを提供している例:

各種データベースの照会、新聞記事等各種メディア検索等の公表情報の確認・収集、各種図書館を利用した情報調査、各種SNSの特定や全般的なインターネット検索などを行い、調査対象に関する情報を収集いたします。

テイタン「ナレッジ - 調査方法 - データ調査」参照日:2020/09/05

https://www.teitan.co.jp/knowledge/research/data/

2. 本事例「裏アカウント特定サービス」の問題点

就活生のSNSのアカウントを特定するサービスには、以下のような問題点が考えられます。

- 本人から申告されたものでない以上、特定されたアカウントが本人のものであるという確証がない

他人のアカウントと間違えてしまう場合や、当該の学生になりすましたアカウントとの見分けがつかない場合があるかもしれません。

- 誤ったアカウントと自分を紐づけられたとしても、通常それを知ることができない

何か不都合な点があっても、不採用との通知を受け取るだけでしょう。

先に書いた通り、この様な就活生に対するバックグラウンド調査は、就活生の同意を得て行われる場合がほとんどです。採用時の調査は、以下のような法・指針によって規制されています。

職業安定法 第五条の四

(一部省略)

公共職業安定所、特定地方公共団体、職業紹介事業者及び求人者、労働者の募集を行う者及び募集受託者並びに労働者供給事業者及び労働者供給を受けようとする者は、それぞれ、その業務に関し、求職者、募集に応じて労働者になろうとする者又は供給される労働者の個人情報(以下この条において「求職者等の個人情報」という。)を収集し、保管し、又は使用するに当たつては、その業務の目的の達成に必要な範囲内で求職者等の個人情報を収集し、並びに当該収集の目的の範囲内でこれを保管し、及び使用しなければならない。ただし、本人の同意がある場合その他正当な事由がある場合は、この限りでない。https://elaws.e-gov.go.jp/search/elawsSearch/elaws_search/lsg0500/detail?lawId=322AC0000000141#44

労働大臣指針 平成11年労働省告示第141号

第四 法第5条の4に関する事項(求職者等の個人情報の取扱い)1 個人情報の収集、保管及び使用

(1) 職業紹介事業者等は、その業務の目的の範囲内で求職者等の個人情報(以下単に「個人情報」という。)を収集することとし、次に掲げる個人情報を収集してはならないこと。ただし、特別な職業上の必要性が存在することその他業務の目的の達成に必要不可欠であって、収集目的を示して本人から収集する場合はこの限りでないこと。

イ 人種、民族、社会的身分、門地、本籍、出生地その他社会的差別の原因となるおそれのある事項

ロ 思想及び信条

ハ 労働組合への加入状況

(2) 職業紹介事業者等は、個人情報を収集する際には、本人から直接収集し、又は本人の同意の下で本人以外の者から収集する等適法かつ公正な手段によらなければならないこと。

厚生労働省「公正な採用選考の基本」

(一部省略)

(3)採用選考時に配慮すべき事項

次のaやbのような適性と能力に関係がない事項を応募用紙等に記載させたり面接で尋ねて把握することや、cを実施することは、就職差別につながるおそれがあります。<b.本来自由であるべき事項(思想信条にかかわること)の把握>

・宗教に関すること

・支持政党に関すること

・人生観、生活信条に関すること

・尊敬する人物に関すること

・思想に関すること

・労働組合に関する情報(加入状況や活動歴など)、学生運動など社会運動に関すること

・購読新聞・雑誌・愛読書などに関すること

実際に、当該サービスも

調査内容によっては対象者のプライベートにまで範囲が及ぶこともあるので、その場合に同意書を取らせていただくことがあります。

企業調査センター「バックグラウンド調査」参照日:2020/09/04

https://kigyou-cyousa-center.co.jp/bg/

(以下、同サイトからの引用はURLのみ)

と、就活生から同意を得る場合があると説明しています。

同意さえあれば無制限にこのような調査を行ってもよいものか、誤った紐づけ・判断がされる可能性が高く、それに対しての反論も難しいこういった手法を「公正な手段」と呼べるのか否かは疑問です。

ガイドを利用するにあたっての免責事項

本ガイドを利用することで完全にあなたのプライバシーを保護できるわけではありません。機能変更などに応じて常にもっともよい状態に更新していく必要があります。また、本ガイドは犯罪を助長するものではありません。

ガイドを利用する前に抑えておきたいこと

- 匿名性をもって自分を守る

自分を守るために匿名性というカバーを作成します。こうすることによってあなたを特定するための判断材料を少なくすることができます。また、匿名性は思っているほど頑丈なものではなく、容易に突き崩すことが可能であるということを忘れてはいけません。

- 敵のことをよく知る

裏アカウント特定サービスがどのように裏アカウントをあなたを紐つけようとしているのか、どういう点を詳しく見ているのかを知ることで特定するための判断材料が何であるかを深く知りましょう。

- 悪いことはそもそもしない

悪いことをするとあなたが調査対象者となる場合があります。それを防ぐためにまずそもそも悪いことをしないことが大切です。悪目立ちすることはすなわち自分に調査員が割り当てられる人数が増えていく可能性が高いことを意味します。

- SNSにおけるフォロワーの多さとあなたがその人を信頼できるかどうかはまったく別物と考える

数字の大きさは信頼の証ではないので、何を信頼して何を信頼しないかをある程度調査した上でしっかりと冷静に見定めることをオススメします。

敵対者の想定

ガイドを作成するにあたって相手のことをよく知る必要があります。そこで今回は以下のような場合を想定してガイドを作成しました。

- 敵対者はまとまった組織であり、他社の人事部や担当者の依頼に応じて調査を行っている

- 敵対者は広範囲に公開された情報にアクセスできる。TwitterなどのSNS全般だけでなく、インターネット上にある公開情報、Google検索でインデックスされている情報全般など

- 敵対者は前提として分析に

ツイート/フォロー/フォロワー/リスト/ファボを見ている - どんな人にどれくらい、どんなリプライを送っているのか。またどこに行ってどの時間帯にアクティブなのかも分析の対象としている

- Twitterに関連したデータセットを他社から購入または自社で把握して持っていて、それを利用して調査を行っている可能性が高い

- 自社の調査員に対して他社からの信頼は大きい

- 調査員は経験豊富で様々なスキルを持った人間が複数名以上集まっているため、多角的に物事を見られる可能性が高い

- SNSの公開情報からだけではなく、敵対者自身もSNSアカウントを作成して潜入している可能性がある

- SNSアカウントを作成して、フォロワーや取り巻きを増やしてSNS上の界隈においてある一定の信頼を得ている可能性がある

- パスワードリセットの保護を有効化する

Twitterのパスワードリセットからあなたのメールアドレスを推測できる可能性がある。スマートフォンやウェブクライアントのどちらでも

設定→アカウント→セキュリティから設定できる。

登録メールアドレス/電話番号等の登録情報は、なるべく表向きのものと分ける。また、電話番号の電話用途以外の使い道は非推奨なので、不要な電話番号の登録は積極的に避けること。 - 不正アクセス防止

パスワードは複雑にし二要素認証も有効化する。パスワード管理ソフトで管理することをオススメします。

- アカウント連携しない

連携先にセキュリティの問題があったり、趣味嗜好の分析の危険性が潜んでいるため、アカウント連携はしないようにします。

- 誕生日やプロフィールはなるべく書かない

調査員は履歴書などからあなたの誕生日について知っている可能性があります。ここで詳しいプロフィールを書くことでバレる可能性があります。もし書くとしても嘘の誕生日を入れるなどしましょう。

- アカウントの切り替えには細心の注意を払う

アカウントの切り替えをミスって誤爆することがよくあるので細心の注意を払ってひとつひとつ確認することをオススメします。また、別でブラウザをインストールしてそこだけでログインするか、別でスマートフォンやPCを用意してそちらで運用するのも一つの手段です。

- ショルダーハッキングに気を付ける

調査員があなたをストーカーしてスマートフォンやPCをカフェなどで覗き見ている可能性があります。覗き見防止フィルムを貼ったり、人気のないところで、後部を確認しつつアカウントをチェック/ツイートすることをオススメします。

- 写真の投稿には気を付ける

写真の映り込みには最大限の注意を払うこと。過去にストーカーが瞳の中に映り込んだ景色から女性の自宅を特定した事件がありました。

ストーカー、「瞳に映った景色」で女性の自宅を特定

https://www.bbc.com/japanese/50010809 - エントリーシートやアンケートなどでSNSアカウントを書く欄がある場合、できるだけ避けるかもしくはダミーのアカウントを用意してそのアカウントのIDを書く

ダミーのアカウントを用意することで、調査員の目をかく乱することができます。自分に紐つかないどうでもいいような情報を垂れ流すことでより真実味を増させることもできます。

- アカウントのIDを他のSNSなどで使いまわさない

IDを他にはない独自のものにしたのに他所で使い回すと芋づる式で様々な情報が露見してしまう可能性があります。

公開アカウントの場合

ツイート内容だけではなく、フォロー/フォロワー/リスト/ファボまで相手(敵対者)は見て、日夜分析を行っています。

- 自分と紐づく情報の発信をしない

ユーザーネームは自分とは紐つかない適当なものを選択し、自分の思い入れのあるキーワードや名前を呟かないようにします。

- 表のアカウントと同じツイートをしない

一番アカウントがバレる可能性が高いのは同じツイートを表でも裏でもしてしまうことです。これが起点となってアカウントが特定されたケースはいくつもあります。

- ツイート前に本当に大丈夫かどうかを考える

公開アカウントでツイートする場合、それはどんな人にでもみられるということを意味します。本当に大丈夫かどうかを考えましょう。

- ツイートの時間帯をタイマー機能を利用してずらす

whotwiなどで分析された場合生活パターンを捕捉されにくくします。

- 偽情報を拡散する

ツイートに偽情報を混ぜておくことで調査員を撹乱させます。調査員を騙すために一番効果的なのは現実味のある嘘で、写真付きで投稿するとより現実味を増します。たとえば「近所の食堂でラーメン食べた(全く自分と関係のない別の場所で、別の日に撮影したラーメンの写真付き)」などがあります。インターネットで拾った写真ではなく自分で撮影したものを利用しましょう。Googleの画像検索で写真の使い回しが発覚する可能性があります。その場合調査員に怪しまれます。

- 自分が主に興味関心のあるor自分の趣味に関連したアカウントを一切フォローしない

非公開リストを作成して自分の興味関心ごとをそれで管理するとなお良いです。

こちらも自分に紐づく可能性があるため、無難なニュース関連のアカウントや特務機関NERVやNHKニュースなどのフォローを推奨します。 - 定期的にツイートとファボを削除する

自分が思わぬところで分析されるのを防ぐために定期的に削除しましょう。また、後になって不要と思ったツイートやファボを削除することもまた有効です。

- 社内ネットワークから絶対にTwitterにアクセスしない

社内ネットワークを管理している人にあなたのアカウントの存在を把握される可能性があります。

鍵アカウントの場合

公開アカウントの場合を参考にしつつ、鍵アカウントでは以下の点に気を付けましょう。

- なるべく信頼できる人間だけフォローを通す

- フォロワーを完全に信頼しない

- 知り合いしかフォローしない

- なるべく鍵アカウントのみをフォローする

Twitterの仕様上、リプライを送る側が鍵アカウントではない場合その内容は誰でも閲覧可能なため、会話を想像することも可能です。鍵アカウント同士でツイートのやりとりができるとなお良いです。

公開アカウントを鍵アカウントにする場合

毎年、就職活動に入る前に「就職が終わるまで」と、今まで使っていたTwitterアカウントを一時的に鍵アカウントにする人を見かけます。不注意ならば、これも、その意味が薄れてしまうかもしれません。

- 公開アカウント時代のフォロワーを確認し、自分が把握していないアカウント・信頼できないアカウントはブロック(&ブロック解除)しておきましょう。

怪しいbotや、適当な名前のアカウントにフォローされていたりしませんか? とくに、鍵アカウントがあなたをフォローしたとしても(公式アプリ等では)フォロー通知が届きませんから、知らぬ間に、自分の把握していないフォロワーが増えているかもしれません。こういったものを放置すると、鍵アカウントになった後もツイートを見られてしまうかもしれません。

春から○大

毎年、合格発表が出る季節になると「#春から〇大」といったタグを用いて、「よろしくお願いします!」と自己紹介するアカウントをよく見かけます。

こういったアカウントを無条件に信用していませんか? そのアカウントはもしかしたら、本物の新入生ではないかもしれません。少し待って、様子を見てみるとよいかもしれませんね。

ダイレクトメッセージ

- 常に相手を疑うこと。また、こちらから相手がどんな人物かを調査してみる

- ダイレクトメッセージでやり取りする場合も相手を完全に信用しないこと

あなたを特定しようとしている企業の担当者の場合もあります。

- 話していいことと、ダメなことの線引きをしっかり行うこと

- そもそも法的にマズいことはしないこと

参考文献

Twitter Activist Security

https://medium.com/@thegrugq/twitter-activist-security-7c806bae9cb0