雑記系ブログ。セキュリティとか、マイルとか、投資とか、、、 / Miscellaneous Blogs. Security, miles, investments, etc

福岡県で武漢ウイルス陽性者リストが流出、アクセス権設定でミス(転載)~想定損害賠償額は6.2億円程度か~

NIST SP 1800-25:マルウェア等の破壊的な事象に対する資産の特定と保護に関するガイダンス / SP 1800-25Data Integrity: Identifying and Protecting Assets Against Ransomware and Other Destructive Events(転載)

NISTがSP 1800-25を公開していますね。

マルウェア等の破壊的な事象に対する資産の特定と保護に関するガイダンスですね。

● NIST - ITL

・2020.12.08 SP 1800-25 Data Integrity: Identifying and Protecting Assets Against Ransomware and Other Destructive Events

・[PDF] SP 1800-25

・Related NIST Publications:

- SP 1800-11 Data Integrity: Recovering from Ransomware and Other Destructive Events

- SP 1800-26 Data Integrity: Detecting and Responding to Ransomware and Other Destructive Events

Abstract

Ransomware, destructive malware, insider threats, and even honest user mistakes present ongoing threats to organizations. Organizations’ data, such as database records, system files, configurations, user files, applications, and customer data, are all potential targets of data corruption, modification, and destruction. Formulating a defense against these threats requires two things: a thorough knowledge of the assets within the enterprise, and the protection of these assets against the threat of data corruption and destruction. The NCCoE, in collaboration with members of the business community and vendors of cybersecurity solutions, has built an example solution to address these data integrity challenges.

Multiple systems need to work together to identify and protect an organization’s assets against the threat of corruption, modification, and destruction. This project explores methods to effectively identify assets (devices, data, and applications) that may become targets of data integrity attacks, as well as the vulnerabilities in the organization’s system that facilitate these attacks. It also explores methods to protect these assets against data integrity attacks using backups, secure storage, integrity checking mechanisms, audit logs, vulnerability management, maintenance, and other potential solutions.

NIST SP 1800-26:マルウェア等の破壊的な事象に対する検知と対応に関するガイダンス / SP 1800-26Data Integrity: Detecting and Responding to Ransomware and Other Destructive Events(転載)

NISTがSP 1800-26を公開していますね。

マルウェア等の破壊的な事象に対する検知と対応に関するガイダンスですね。

● NIST - ITL

・[PDF] SP 1800-26

Related NIST Publications:

SP 1800-11 Data Integrity: Recovering from Ransomware and Other Destructive Events

SP 1800-25 Data Integrity: Identifying and Protecting Assets Against Ransomware and Other Destructive Events

Abstract

Ransomware, destructive malware, insider threats, and even honest mistakes present an ongoing threat to organizations that manage data in various forms. Database records and structure, system files, configurations, user files, application code, and customer data are all potential targets of data corruption and destruction.

A timely, accurate, and thorough detection and response to a loss of data integrity can save an organization time, money, and headaches. While human knowledge and expertise is an essential component of these tasks, the right tools and preparation are essential to minimizing downtime and losses due to data integrity events. The NCCoE, in collaboration with members of the business community and vendors of cybersecurity solutions, has built an example solution to address these data integrity challenges. This project details methods and potential tool sets that can detect, mitigate, and contain data integrity events in the components of an enterprise network. It also identifies tools and strategies to aid in a security team’s response to such an event.

IBMの「TERMINAL」でサイバー攻撃を疑似体験してみよう(転載)

舞台はとある国際空港。些細なWi-Fiルーターのトラブルから始まった障害は次第に重大なシステムエラーを引き起こし、ついには人命にも関わる事態へ…。

日本IBMは先日、サイバー攻撃疑似体験ゲーム「TERMINAL(日本語字幕版)」を公開しました。同社のWebメディアMugendai(無限大)にて、その詳細が紹介されています。

簡単操作で誰でもプレイ可。もはやヒトゴトではない、サイバー攻撃を体験

ITアナリスト、チームマネージャー、そして空港責任者の全3部からなるTERMINAL。選択肢をクリックしていくだけで難しい操作などはなく、所要時間も20~30分程度と誰でも気軽にプレイできます。

チームを編成してトラブルに対応、犯人からの理不尽な要求と究極の選択…。

リアルなサイバー攻撃を学べてゲームとしても楽しめる上、ゲーム内のチャットボットに同社が誇るAIのWatsonが採用されるなど、随所にさすが感が光る秀作となっています。

特別なハードも不要で、PCから気軽に遊べるTERMINAL。リモートワークの息抜きがてら挑戦できそうな詳細は、Mugendai(無限大)よりご覧ください。

代理でサイトにアクセスしてくれるサイト【urlscan.io】

「このサイトにアクセスして大丈夫だろうか」って思うことありませんか?

そんな時、代理でアクセスしてスクリーンショットをとってきてくれるサイトがあります。

それが、

urlscan.io

ドイツの会社が運営している web スキャナである。

- 検索窓への入力とリンクのクリックだけで操作でき、複雑なコマンドなどがいらない

- URL を指定して特定の web サイトをスキャンするほか、ドメイン、IP アドレスなどについても調べられる

- とにかく豊富な情報量

- リンクをクリックしていけば、簡単に詳しい調査ができる

- 無料で使える、登録も不要で使える

- 商用でも基本的に無料で使える

【本】いつも機嫌がいい人の小さな習慣(転載)~タイトルに数字の入っている本は基本読まないのだが、、、、~

こんにちは。最近、ご機嫌が上向かないはなくとです

今回は、ハーバード・ジュリアードを首席卒業した私の「いつも機嫌がいい人の小さな習慣」という書籍を紹介したいと思います。人生って自分がどのような感情をどれくらいの割合で過ごしてきたかで決まるんじゃないかと思ってます。死ぬ前に「よい人生であった。。」と笑顔で死にたいものです。

概要(気になったところだけ)

・幸せだから笑顔ではなく、笑顔だから幸せがやってくる

・挨拶は体ごと相手に向ける

・身近な人ほどありがとうと言う

・いつもと違うことをしてみる

・ときどき空を見上げる

・意識してゆっくり、丁寧に動く

・姿勢を正して深呼吸する

・朝起きたときにベッドを整える1日の最初に行う仕事。できたら気分いい

・譲れるときは譲る

・体を動かす

・誰も見ていないところでいいことをする

・自分を褒める

・安いものより欲しいものを買う

・物より経験にお金を使う

・入ってくるお金/出ていくお金にありがとうとつぶやく

・他人のためにお金を使う

・苦手な人にも自分から挨拶する

・相手からいいとこどりをする

・相手のいいところはすぐ口に出す

・相手が断りやすい状況にして頼みごとをする

・身近な人の欠点に慣れる

・小さな親切をちょこちょこする

・正しいことを言うときほど控えめに

・「言葉の力」を味方につける

・どうにもならないことは「これでいいのだ!」

・布団の中ではいいことだけを考える

・計画を立てすぎず「なりゆき」を楽しむ

・根回しに手を抜かない

・人に頼ることを恐れない

・大事なことよりしたいことの予定を優先

・迷ったら「原点」に戻る

・「やらなければいけないこと」を「やりたいこと」に変える

・「時間がない」と言わない

・損得より「気分がいいこと」を基準にする

・やりたいことはすぐにやる

・誰かのために時間を使う

おしまい。

マイクロソフトはWindows 10のAndroidサブシステムに取り組んでいる / Microsoft is working on an Android subsystem for Windows 10(転載)

マイクロソフトは、AndroidアプリケーションをWindows 10上で実行できるようにする、Linux用のWindowsサブシステムに似たサブシステムを作成していると報じられています。

約70%のモバイル市場シェアを持ち、iOSとは異なり、オープンアプリのエコシステムであることから、Androidのサポートを直接Windows 10に持ち込まないのは間違いだろう。

Microsoftはこのことに気付いており、すでにYour PhoneアプリとサポートされているAndroidデバイスを使って、Windows 10でAndroidアプリを起動するための限定的なサポートを開始しています。しかし、Your Phone経由でのAndroidアプリの起動は、Windows 10でアプリを実行するのではなく、携帯電話からのストリーミングによって行われます。

Windows CentralのZac Bowden氏によると、MicrosoftはWindows 10用の新しいサブシステムに取り組んでおり、AndroidアプリをMicrosoftストア経由で配布し、仮想化された環境で実行できるようになるという。

"Microsoftは、アプリ開発者がAndroidアプリをMSIXとしてパッケージ化し、開発者がMicrosoftストアに提出できるようにすることで、コードをほとんど変更せずにWindows 10に持ち込めるようにするソフトウェアソリューションに取り組んでいます。"とWindows Centralが報じています。

この新しい取り組みは「Project Latte」と呼ばれ、Windows Subsystem for Linux(WSL)と同様に、Windows 10内で直接実行される仮想化されたAndroid環境を構築するという。

最大の障害となるのは、Androidアプリに求められるグラフィカル・ユーザー・インターフェースだが、『WSL 2』のリリースに伴い、マイクロソフト社は『WSL-G』、つまり『WSL - Graphics Architecture』と呼ばれるプロジェクトに取り組み始めている。このプロジェクトでは、内蔵のWaylandディスプレイサーバーを利用して、LinuxのGUIアプリをWindows 10のユーザーインターフェイスで直接実行できるようにしている。

MicrosoftのSteve Pronovost氏によるXDC 2020の講演では、Microsoftが作成している新機能「WSL-G」についてさらに詳しく説明している。

WSL-Gコンポーネントか何かを含むWSLをAndroid OSを動かすために移植すれば、Windows 10で仮想化されたAndroidアプリを動かすことができるようになる。

Bowden氏は、この新しいサブシステムがGoogle Playをサポートする可能性は低いと述べているが、それはGoogleがこのサービスを非ネイティブのAndroidやChromeOSデバイスにインストールすることを許可していないからだ。

しかし、Androidアプリのオープンアーキテクチャにより、開発者はAndroidアプリをパッケージ化し、Microsoft Storeを通じて配布することができるようになる。残念ながら、これは、悪意のあるAndroidアプリがGoogleにとって悪夢となっているため、Microsoftは提出されたパッケージのマルウェアのレビューにもチームを割かなければならないことを意味している。

OPSECは大事!?(転載)

OPSECという言葉を最初に編み出したのは、ベトナム戦争時の米軍だ。当時、米軍の戦略や戦術が敵に読まれていると見られたことから、Purple Dragonという作戦チームが調査した。北ベトナムやベトコンは米国の通信を解読できておらず、また内部でデータを収集できるスパイもいないと見られたことから、米軍自身の不注意で重要な情報が敵にばれているとの結論が導かれた。軍事分野でのOPSECの定義としてPurple Dragonが最初に定めたのは、「我々の優位性や弱点を敵軍に知られずにおく能力」だった。 もともと軍事分野が発祥の概念だが、コンピューター時代には、政府機関や民間企業にとっても極めて重要な考え方となった。OPSECを強化するための策を考えておくことは、あらゆる組織の最高セキュリティ責任者(CSO)にとって欠かせない。

その後、OPSECの概念は、米軍から米政府機関へ、さらには民間部門へと徐々に広がり、細かな肉付けが施されていった。米国の核兵器を管轄する米エネルギー省では、OPSECについて、「非機密情報や、支配下にある重要情報が、短期的または長期的に秘匿が必要な機密情報を知る手がかりとなり得る場合に、そのような情報を特定するプロセス」を扱うものだと説明し、「OPSECの目的は、任務・作戦・活動についてのセンシティブな非機密情報を識別・統制・秘匿すること、および、その任務・作戦・活動を敵が侵害する能力を無効化または緩和することである」としている。

OPSECの失敗例

ここまでの定義や説明は、どれも非常に抽象的だ。OPSECには具体的に何が含まれるのだろうか。それを理解するには、OPSECの顕著な失敗例をいくつか見てみるのが一番かもしれない。公になった情報をつなぎ合わせ、当事者が隠しておきたかったであろう全体像をあぶり出すことに成功した事例である。

まずは、立場上もっと慎重であるべきだった人に関する顕著な事例を見てみよう。2017年3月、Gizmodoのライター、Ashley Feinberg氏は誰でも入手できるいくつかのデータだけを基に、当時の米連邦捜査局(FBI)長官のJames Comey氏がひそかに開設していたInstagramアカウントとTwitterアカウントを突き止めることに成功した。ソーシャルメディア上の証拠をたどって答えを導いた見事なお手本だ。

Feinberg氏は、Comey氏の息子のBrienさんが米ケニオン大学のバスケットボール選手であることを知り、同大学の運動部のInstagramアカウントでBrienさんに関する動画を見つけた。その投稿に付いたコメントの1つは、Brienさん個人のInstagramアカウントにタグ付けされていた。そこでFeinberg氏は、匿名の使い捨てアカウントを使って、Brienさんのアカウントにフォローリクエストを送った。こうすると、その人に関連するアカウントをフォロー先の候補としてInstagramが提示してくれるからだ。

この時提示されたアカウントの中に、「reinholdniebuhr」という鍵付きアカウントがあった。このアカウント名の基になっているReinhold Niebuhrというのは、James Comey氏が卒論のテーマにした神学者の名前だった。これがComey氏のアカウントだとFeinberg氏は確信した。

また、Twitterアカウントに関しては、「niebuhr」に関連する名前を使っているアカウントは数えるほどしかなかった。そのうちの1つが、「@projectexile7」というアカウントだった。このアカウント名は、Comey氏が1990年代に立ち上げに携わった銃犯罪対策プログラムに由来するものと見られた。また、このアカウントをフォローしていたのは、Comey氏の友人で、安全保障関連ブログの開設者であるBenjamin Wittes氏1人だけだった。こうしてFeinberg氏はアカウントを突き止めた。その後、2017年10月になって、同氏の読みが正しかったことが確認された。

この事例が見事に示しているとおり、セキュリティ意識が高いはずの人でも、本人が気づかないうちに、ソーシャルメディアにさまざまな手がかりを残していることがある。また、軍事的な意味でこれ以上に深刻な痕跡がFacebookなどのソーシャルメディアに残っている場合もある。

例えばロシア政府は、ウクライナ東部の紛争に関して、親ロシア派の武装勢力はウクライナ国内の勢力であり、ロシア軍が関与しているわけではないと公式には説明している。だが、ロシア軍の兵士がソーシャルメディアにたびたび上げた投稿の中には、Instagramの写真にうっかり付いていた位置情報から、ウクライナ領内にいたことを明白に示しているものがあった。

似た例としては、広く利用されているフィットネスアプリ「Strava」がある。フィットネストラッカーのデータを基に、世界各地でユーザーがジョギングなどのアクティビティを行った場所が細かく分かる機能をStravaがリリースしたところ、秘密の米軍基地の場所が明らかになってしまった。このアプリは米軍兵士にも愛用者が大勢いるからだ。

企業レベルでOPSECに不備があった場合、国家安全保障上のリスクにはならないかもしれないが、当事者にとってはやはり大惨事となりかねない。OPSECに関して見られる過ちとして、米Digital Guardianのブログ記事の中で起業家のShy Bredewold氏が挙げているのは、慣れや不注意から企業の内部情報が漏れる事例だ。「熱心すぎる社員が投稿に加えたタグによって、公にしていないトレーニング施設の存在が明らかになる。あるいは、奥さんにした話が、うちの夫は来月の新機軸のプロダクトのリリースに向けて重圧を感じている、といった話として投稿される」

また、ずさんな扱いのパスワードが攻撃で狙われる恐れもある。Webサイトのパスワードはたびたび流出事件が発生し、多数のユーザー名とパスワードの組み合わせが公となっている。ハッカーにとっては、こうしたIDの持ち主の勤務先を調べて、再利用しているパスワードを攻撃に使えないか探るのにうってつけだ。

OPSECのプロセス

OPSECの手順については、米軍が定めた5段階のプロセスがあり、企業や組織がデータやインフラを精査して防御計画を定めるうえでも参考になる。米SecurityTrailsのブログに平易な解説があるが、ここでも簡単にまとめておこう。

1. クリティカルな情報の特定:敵の手に渡ったら組織に損害が及ぶことになるデータを特定する。顧客情報、財務情報、知的財産など、さまざまなデータが考えられる。

2. 脅威の特定:どのような敵に狙われるかを考える。サイバー犯罪集団からライバル企業まで、さまざまな可能性が考えられる。敵の種類によって標的のデータが異なる場合があることに留意する。

3. 脆弱性の分析:企業や組織のセキュリティ対策で核となるステップの1つだ。綿密なセキュリティ監査を実施して、インフラの弱点を明らかにする。

4. リスクの評価:脅威のレベルを特定する。すなわち、ステップ3で明らかになった脆弱性により、ステップ1で特定した重要なデータが、ステップ2で特定した敵にどのように漏れるのかを明確にする。公になった脆弱性を利用されたらどの程度の損害が生じ得るのかや、そうした攻撃を実際に受ける可能性がどの程度あるのかを割り出す必要がある。

5. 対応計画の策定:ここまでで探った情報に基づき、脆弱性を解消してデータを万全に防御するための計画を策定する。

OPSECの対策

変更管理プロセスを導入する OPSEC計画の中で講じられるセキュリティ対策にも、やや抽象的な面はあるが、HackerCombatの記事では、次のようなベストプラクティスを挙げている。

- ネットワークデバイスへのアクセスを必要最小限のみに限定する

- 社員に与えるアクセス権は極力減らし、最小権限の原則を徹底する

- タスクを自動化して人間の弱点を排除する

- インシデント対応と復旧の計画を定めておく

SecurityTrailsの記事では、OPSECの計画で注目すべき部分について細かく挙げている。氏名、IPアドレス、言語、メールアドレスなど、個人を特定するセンシティブなデータに細心の注意が必要なのは当然だが、人的側面への対応も欠かせない。特に、社内の人間にOPSECの意識を習慣づける必要がある。データやデバイスの暗号化、データの転送に対するモニタリング、特定のデータへのアクセスの制限など、いくつかの習慣についてトレーニングが必要だ。

また、本記事の前半で取り上げたような失敗の数々も意識しておく必要がある。ソーシャルメディアに関しては特にそうだ。第2次世界大戦時の米国では、「口は災いのもと」という意味合いのスローガンがOPSECの推進に使われた。現在の企業や組織にも同じことが言えるし、Facebookへの投稿にも同様の考え方が当てはまる。

OPSECプログラムの責任者

社内でOPSECの責任者を誰が務めればよいかという疑問を持つ人もいるかもしれない。実のところ、その答えはまだ特に定まってはいない。多くの場合、社内で関心と技能が最も高い人物が、最も適任の候補者である。組織図のどこに位置しているかは関係ない。

OPSECに携わる人を支援する非営利組織Operations Security Professional's Association(OSPA)のサイトでは、OPSECに関与している人々の事例が分かり、多くの人がたどるキャリアパスや職務の内容を知るうえで参考になる。OPSECに全精力を投じている人もいれば、さまざまな職務の1つとしてOPSECを担っている人もいる。自社でOPSECの考え方を取り入れるにはどのような形をとるのが最善か、各自で考える必要がある。

2021年謹賀新年

明けましておめでとうございます。

昔は年始の挨拶といえば年賀状だったが、最近はLINEを活用している。

毎年年末年始の時期にはLINEおみくじのキャンペーンがあり、ここ数年毎年キャンペーンに乗っかっている。

そんなわけで年賀状の生産枚数は毎年下降を続け、今や年間1枚のみとなっている。

というのも、FacebookもLINEもやっていない人が約1名いるのだが、そういう人に限ってとてもお世話になっていた人となるので、毎年書き続けている。

年賀状って面倒くさいと思うかもしれないが、生産枚数1枚だと、意外に面倒くさくない。

毎年最初に作る年賀状が、その年に作成する最後の年賀状になるので、しっかり気持ちも込められるし、疲れないのである。

話がそれたが、今年のLINEおみくじキャンペーンが、事実上最初のおみくじとなったため、結果を晒しておきたい。

ちなみに、おみくじは、大吉・吉・中吉・小吉・末吉・凶 の順に良いとされている。

今回は小吉となったが、今年は後厄なので、まぁ妥当なところだろう。

昨年は散々な年だったので、一陽来復の兆しにはとても期待したい。

勝負どころが1月下旬の午前中とのことで、今年は年明け早々に勝負どころが来ることとなる。

年明け早々に勝負どころが来る点は少し心当たりがある。

ここまでは良いのだが、開運アイテムがK-POPだと!

うーん。

き、聴いてみるか。。。。。

不確実な時代に求められる新しいセキュリティリーダーとは(転載)

ガートナー ジャパン(以下、ガートナー)は2020年11月26日、これからの時代に求められる新しいセキュリティリーダーシップの在り方について発表した。

新型コロナウイルス感染症(COVID-19)の影響でビジネス環境は大きく変化し、企業は多くの不確実性に直面することになり、セキュリティリスクもこれまで以上に予見しづらい状況になった。

1. 皆がよく知っている言葉に置き換える――“認識のズレ”を作らない

「トラストを上げる」「トラストを確保する」といったように、これからのセキュリティでは「トラスト」という単語が頻出する。キャッチーな言葉を使うとセキュリティについて最先端の議論をしているように思えるが、人によってその意味するところが異なるため、何を議論しているのかが不明瞭なままになる危うさがある。

セキュリティリーダーは、このような表層的な議論を続けるのではなく、「ここでいう信頼(トラスト)とは何か」を問いながら、具体的な対象がはっきりと分かるように議論を仕切り直すべきである。

2. できる限り小さく始める――セキュリティに関わる共通認識を醸成する

リモートワークの拡大や、デジタルトランスフォーメーション(DX)で加速するクラウドやモバイルの活用など、セキュリティリーダーは常にセキュリティとビジネスの間に立たされる。

例えば、セキュリティが十分ではないのにビジネスを推進しなければならないという場合には、「最初から大規模に利用せず、できる限り小さく始める」ことが鍵となる。社内での議論をこのような方向に導くことができるのは、企業の中でもセキュリティリーダーだけである。

3. これまでとは逆の発想で進める――問題の核心を追求する

セキュリティ関連の事件が起きたとき、経営陣から「当社は大丈夫なのか」と聞かれることがあるだろう。「はい/いいえ」というシンプルな回答を期待されているという背景はあっても、それだけではセキュリティ状況の報告としては十分とはいえない。

「大丈夫か」に対する直球の回答ではなく、「セキュリティの本当の問題は何か」を経営陣に報告するための良い機会とできるかどうかが、新しいセキュリティリーダーへの分かれ道になる。

(マイナス金利時代の)資産運用虎の巻

あと数時間で2020年が終わる。

まさに1年前の2019年末は、2020年は東京オリンピックがあり、マイルでの3年ごとの周遊計画を立てていたりで、素晴らしい年になると想像していた。

ところが、ふたを開けてみると武漢ウイルスの蔓延で東京オリンピックは1年延長になり、飛行機は飛ばなくなってマイル旅行どころではなくなり、仕事ではテレハラで休職したりと、散々な1年であった。

とはいえ、今年は大厄だったので、それでも健康に迎えられるだけでも感謝である。

世の中には「年越し派遣村」のリニューアル版である「コロナ被害相談村」が用意されるらしい。

そう思うと、過ごす部屋や布団がある状態で年を越せるのはありがたいことなのかもしれない。

「コロナ被害相談村」を対応する方々には頭が下がる。

私は自分の対応で精いっぱいである。

年末恒例の大掃除を行ったところ、内藤忍先生が作成した、いつぞやのセミナーでもらった資産運用虎の巻が出てきた。

紙で持っておくのも何なので、データ化しておきたい。

資料は数年前のもので、マイナス金利時代の前提がついているものの、おそらく基本的な考え方は今でも通じると思うし、今後も通じる気がしている。

- リスクを取らなければリターンは得られない。

投資のリターンとは、リスクを取ったことに対するマーケットからのご褒美です。リスクを取らないのにリターンだけを求めるのは虫の良い話。かと言って、リスクをやみくもに取ればよいというものでもありません。自分の身の丈に合った、意味のあるリスクを取ることによって、リターンを狙っていく。 - 円資産と外貨資産をバランスよく保有する

円高なのか円安なのかわからないのなら、円資産と外貨資産を半分ずつ保有するのが基本。 - リターンの源泉を考える

投資をする前に考えるべきことは、なぜその投資対象からリターンを得ることができるのかという「リターンの源泉」です。株式や債券のような金融資産は投資先が付加価値を生み出すことに伴う投資家としての利益、不動産であれば賃借人が物件から得るメリットへの対価がリターンの源泉といえます。リターンをもたらす理由がない資産は保有しても長期でリターンは生み出しません。 - 目先ではなく五年後、十年後を考える

資産運用は短期ではなく、長期で考えるべきです。金融政策によって運用環境が変わっても長期で資産運用の成果を追求すべきという投資の基本は変わりません。目先の動きに一喜一憂しないで、長期で目標とする資産を手に入れることを考え、そのための最短距離を実践していくというスタンスはいつの時代にも不変です。 - 円資産の金利にはこだわらない

円の金利型資産は、運用対象ではなく待機資金として位置付け、小さな利回りの差を狙うのに時間をかけるのはやめましょう。 - 資産運用戦略だけではなく、”借”戦略も考える

資産運用に関していえば、何に投資をするかという資産サイドだけではなく、投資資金をどうやって調達するかという借入戦略がこれから重要になります。自己資金だけで投資をしていると、バランスシートの左側しか考えていない、「残念な投資家」になってしまうのです。 - 海外不動産も”借”を考える

一部の金融機関では海外事業資金という位置づけで海外不動産に円の借り入れが可能になる場合も出てきています。不動産は借り入れによるレバレッジを使える数少ない資産。海外不動産も例外ではなくなってきました。

投資に関しても大きな成果がない1年だったが、逆に退場することもなく市場に入れたことに感謝しなければならない。

いろいろ無事であることに感謝しつつ、来年は前進したいと思う。

クラウドサービス利用におけるリスク管理上の留意点(転載)

クラウドサービス(以下、クラウド)とは、共用のコンピューター資源(サーバー、ミドルウェア、ストレージなど)をネットワーク経由で利用するサービスであり、多くの金融機関においてシステムを構築する上で不可欠なものになっている。また、デジタル・トランスフォーメーション(DX)の潮流の下で、新たなデジタル技術の活用の有力な選択肢となることも多く、金融機関の経営陣においてもクラウドについて一定の知見を有することが必要となっている。こうした中、金融機関からは、クラウド利用に対し、クラウドの特性に起因するセキュリティや可用性の不安などが懸念事項として挙げられている。

本稿では、そうした懸念を払拭するために対応すべき重要な事項を、「セキュリティ管理」、「可用性管理・レジリエンス」、「委託先管理」の順に整理し、さらにクラウドに期待されるメリットを享受するための「コスト管理」、「開発体制・人材確保」、「利用方針の策定」について解説を加えた。また、別紙には、金融機関やベンダー等の協力の下で得られた情報を基に、これらの重要な事項に対応する管理項目と取組事例を取り纏めている。

本稿が、金融機関の経営トップをはじめとする、各関係者のクラウドの利用とリスク管理に関する適切な認識の共有や、クラウドに関するリスク管理体制の整備等を通じた、ITガバナンス維持・向上の一助になることを期待する。

【2020年12月】株主優待戦略を考える(権利付き最終日:2020年12月28日 )

サイバーセキュリティ2021:新たな脅威は? / Cyber security 2021 : What new threats can be expected?; here is our estimate(転載)

2020年はサイバーセキュリティにとってイベント満載の年であり、控えめに言ってもCOVID-19は1,840億ドル産業のパラダイムを完全にシフトさせ、その影響は1年を通して、そして来年にも及ぶ可能性がある。では、2021年のサイバーセキュリティにはどのような新たな脅威が期待できるのでしょうか?私たちは、あなたが注意しなければならないであろう将来の脅威の傾向を評価しました。

ソーシャルエンジニアリングによる攻撃

Verizon社の2020年のデータ侵害調査報告書によると、ソーシャルエンジニアリングが攻撃ベクトルのトップであり、この傾向はおそらく2021年も続くだろうが、より良い方法で、より洗練された方法で行われるという。例えば、攻撃者は、Eメールやカード番号などの詳細を尋ねて詐欺を行い、Covidのテストキットを無料で提供しています。

サイバー犯罪者は、リモートワーカーのネットワークに着目し攻撃する。

ソーシャルディスタンスはウイルスを遅らせることはできても、ハッカーは遅らせない 2021年には、攻撃者がWFH(在宅勤務)従業員や最低限のセキュリティ防御を使用している人に焦点を当てる可能性が高い。電子メール、音声、テキスト、インスタントメッセージング、さらにはWFHの従業員を標的としたサードパーティ製アプリケーションを含むフィッシングも高い確率で発生するでしょう。

景気後退による予算削減は、サイバーセキュリティリスクを招く。

米国経済は、2020年7月の時点で2.8兆ドルに2018年末の7790億ドルから2.8兆ドルに下落したように、2020alsoの10%の減少とITと技術投資の彼らの支出は減少した加速の年の後、IT支出は2020年に10%近く減少しました。これはおそらく来年も続くだろうし、企業は、1社がMcAfeeやMicrosoftのようなセキュリティソリューション全体を提供することができる、より収束的なサイバーセキュリティソリューションを探すことになるだろう。セキュアアクセスサービスエッジ(SASE)プラットフォームは、企業がコスト削減策を模索する中、バラバラの製品よりも足元をすくわれることになるでしょう。

攻撃者は機械学習を活用

Beyondtrust.comは、ハッカーが使用する攻撃方法が急速に進化していることで実現可能性がある興味深い予測をしており、脅威の行為者は機械学習を使用してセキュリティの脆弱性やギャップを発見したり、セキュリティ防御を回避したりするだろうと予測している。"MLエンジンは、成功した攻撃のデータを用いて訓練されるだろう。これにより、MLは防御のパターンを特定し、類似のシステムや環境で発見された脆弱性を素早くピンポイントで特定することができるようになる。このアプローチにより、攻撃者は、攻撃のたびに標的とする脆弱性が少なくなり、不正行為を特定するために大量の活動を必要とするツールから逃れることができるため、より迅速かつ巧妙に環境内の侵入ポイントに狙いを定めることができるようになります。"

「情報セキュリティ」と「サイバーセキュリティ」は違う!?

先日、とある講義を聞いて、自分が「情報セキュリティ」と「サイバーセキュリティ」をごっちゃにしていることに気が付いた。

実は「情報セキュリティ」の中の一要素として「サイバーセキュリティ」が存在しているのである。

そんなにこだわる必要は無いと思うが、一応各用語の整理をしておきたいと思う。

情報セキュリティとは

こちらは、ITに関わる多くの方がすでにご承知のように、JIS Q 27000にて、情報セキュリティは「情報の機密性、完全性、及び可用性を維持すること」とされており、自然言語レベルでは厳密な定義があると言えます。

また、JIS Q 27000での定義は、国際規格 ISO/IEC 27000 の Information security の定義の日本語訳となりますので、「情報セキュリティ = Information security」と言えます。

Cybersecurity、サイバーセキュリティの定義

NISTの用語集のcybersecurityの項目や、我が国のサイバーセキュリティ基本法における定義を踏まえると、以下の3点に集約できそうです。

- 情報の漏えい、滅失又は毀損の防止その他の当該情報の安全管理のために必要な措置

- 情報システム及び情報通信ネットワークの安全性及び信頼性の確保のために必要な措置

- その状態が適切に維持管理されていること

スーツケースのクリーニング+保管サービス 1年間4800円〜(転載)

スーツケースのクリーニング+保管サービス 1年間4800円〜

皆様こんにちは。

旅に欠かせないスーツケース。

使っていると汚れたり、家に置いておくと邪魔だったりしますよね。

我が家も昔は保管場所を嫌って毎回会社の福利厚生のレンタルを使っていました。

しかし、レンタルの人はそう多くなくて、みんな我慢して家に置いていますよね(;´∀`)

そんな悩みを解決できるサービスを見つけたのでご紹介。

キャリスト

引用元:https://carry-storage.ry-rental.com/

日本鞄材株式会社が提供するスーツケースの保管&クリーニングサービスがキャリストです。

スーツケースを郵送すると1年間単位で保管してくれるので家に置いておく必要がありません。

契約は1年単位ですが早めに必要になった場合は連絡すれば返送してくれます。

クリーニングがセットになっているので、ピカピカの状態で戻してくれるのがポイントです。スーツケースって外はもちろん中も汚れてたりしますからね。洗濯する前の衣類を押し込んでたりするので匂いとかも・・・(;´∀`)

外装の清掃だけでなく内装の布地も染み抜きしてくれたりとしっかりクリーニングしてくれるみたいです。

日本鞄材さんは元々スーツケースのレンタル事業者やクリーニングサービスをしていたので、ノウハウもばっちりあるでしょうから安心しておまかせできそうです。

Q:落ちきっていない汚れなどがあったら?

A:もし品質にご満足いただけなかった場合は、スーツケース到着から7日以内であれば無料で再仕上げいたします。

最後まで誠意を持って対応いたします。https://carry-storage.ry-rental.com/

クリーニングについてサイトのQAには心強い回答が。

利用方法

- キャリストのHPにアクセス

- 集荷日と保管期間を決めてWeb上で申し込み&決済

- 梱包して集荷に来た配送業者に預ける

- キャリスト到着後にクリーニング

- 保管開始

- 保管期間満期日、または返送依頼をかけたら返送

といった流れになります。

スーツケースを送る際は梱包しておく必要があるみたいですが、ダンボール等はもらえないので、自前でダンボールを用意する必要がありそうです。

それ以外は簡単に手続きできそうです。

料金

申込期間によって必要金額が異なります。契約期間は1年単位で3種類用意されています。

- 1年間:4,800円(月400円)

- 2年間:6,000円(月250円)

- 3年間:7,200円(月200円)

長く預けた方が月額あたりの費用は下がりますが、一度返送してもらうと契約が満了し、再度預けることができません。

本ブログの読者は旅行好きだと思うので1年以上も預けるようなケースは稀でしょうから、1年間のプランでいいんじゃないでしょうか。

我が家も預けても長くて半年くらいかなぁ。

半年だと月あたりの金額に換算すると800円(4,800円÷6ヶ月)なのでちょい高いですが、クリーニング付きだと思うとまぁ許容範囲・・でしょうか。

スーツケースのクリーニングって安くても4,000円くらいしますからね。

キャリストさんのクリーニングが単品のクリーニングサービスと比べてどこまで気合いれてくれるかはちょっとわかりませんが、前述のQAを見る限りは真面目にやってくれそうではあります。

日本鞄材さんのクリーニングサービス単品はガチの清掃してくれていますが、レンタルの付帯サービスだといかに・・・?

期間中の再預けができれば最高ですが、送料は送る時も戻ってくる時も不要なので、仕方ないですね。

引用元:https://carry-storage.ry-rental.com/

1年未満の預けであれば、4,800円だけでいいわけですね。

まとめ

- スーツケースのレンタル&クリーニングサービスが「キャリスト」

- 契約は1年間単位(早めに戻してもらうことは可能)

- 1年間で4,800円

- クリーニング代と思えば割安?

正直クリーニングをどこまでしっかりやってくれるかで評価が分かれそうですね。

特に今はコロナで旅に行けないので、大型のスーツケース(3辺合計160cm以内)をクリーニングと思って預けてみるのはいいタイミングかもしれませんね。散々酷使してきているわけですからここらで一度クリーニングしてもらうのは全然有りですよね。

次回使おうと思ったらカビ生えてたとか笑えませんし(;´∀`)

単品の清掃サービスを見るとキャスター部分もしっかり清掃してくれるっぽいので、キャスター不具合の原因も取り除いてくれると思うとやってもいいかなと思える。

と言っても我が家はグローブトロッターなのでちょっと預けるには勇気が入ります。

リモワなら預けてもいいけど、

残念ながら素材がアルミとソフトの場合は外装クリーニングの対象外のようです。キャスター部分は清掃してくれると思いますが。

スーツケースの清掃ってあまりピンと来ませんでしたが、けっこう汚い気がするので、いつかはやらないといけないですよね。

特にポリカーボネートのスーツケースを使ってる方は外装もしっかりクリーニングしてくれるっぽいので検討してみてはいかがでしょうか?

それでは!

CISA、Azure/M365環境向けの無料検出ツールをリリース / CISA Releases Free Detection Tool for Azure/M365 Environment(転載)

Original release date: December 24, 2020

CISAは、Azure/Microsoft O365環境のユーザーやアプリケーションを脅かす異常な活動や潜在的に悪意のある活動を検出するための無料ツールを作成しました。このツールは、インシデント対応者が使用することを目的としており、複数のセクターで見られる最近のアイデンティティおよび認証ベースの攻撃が常態化しているアクティビティに絞っています。

CISAでは、ユーザーや管理者に対して、追加情報や検知対策については以下のGitHubページを参照することを強く推奨しています。

CISA strongly encourages users and administrators to visit the following GitHub page for additional information and detection countermeasures.

商品を購入する度に購入価格の50%がポイント還元されるサイト(転載)

毎年、この世界には様々な商品が製造され、その中から便利な商品人気の商品、流行の商品が生まれ古い商品と入れ替わっていきます。

古い商品はやバーゲンで叩き売りとなりますが、それでも売れ残るどうにもならない商品があります。

そんな商品のことを“滞留在庫”と呼び、品質的に何ら問題なくとも処分されてしまうということに。

今回、そんな”滞留在庫”を格安で販売する、今年3月にオープンしたオンラインサイトをご紹介します。

企業から寄せられる“滞留在庫”を格安な価格で販売して、少しずつ廃棄ロス削減に貢献しているため販売商品も衣類、寝具、家電など様々な分野を取り扱いしています。

勿論、普段の買い物で利用しても安く購入できるというメリットがありますが、こちらのサイトではそれ以上にお得になるポイントが。

通常、大手通販サイトで買い物をする際に付与される”ポイント”は少なければ”3%”、還元セールなどキャンペーンで”10%”程度ですが“ルカモ”の販売商品を購入すれば時期に関係なく“50%”の還元です。

つまり、“1000円”の商品の購入で“500円相当”が戻ってくることに。

買えば買うほどポイントが貯まり社会も貢献できてしまうサービス。

現在であれば、コロナ感染対策の商品も多く取り扱いがありますし、目当ての商品を、どこのサイトで購入しようかと迷われている方はまずは”ルカモ”のラインナップを調べてみてもいいかも知れません。

【Rakuten WiFi Pocket】端末代金・利用料金・違約金すべて0円のお祭り状態(転載)~自分もうっかり申し込んでしまった。。。~

- Rakuten UN-LIMIT V

- Rakuten WiFi Pocket

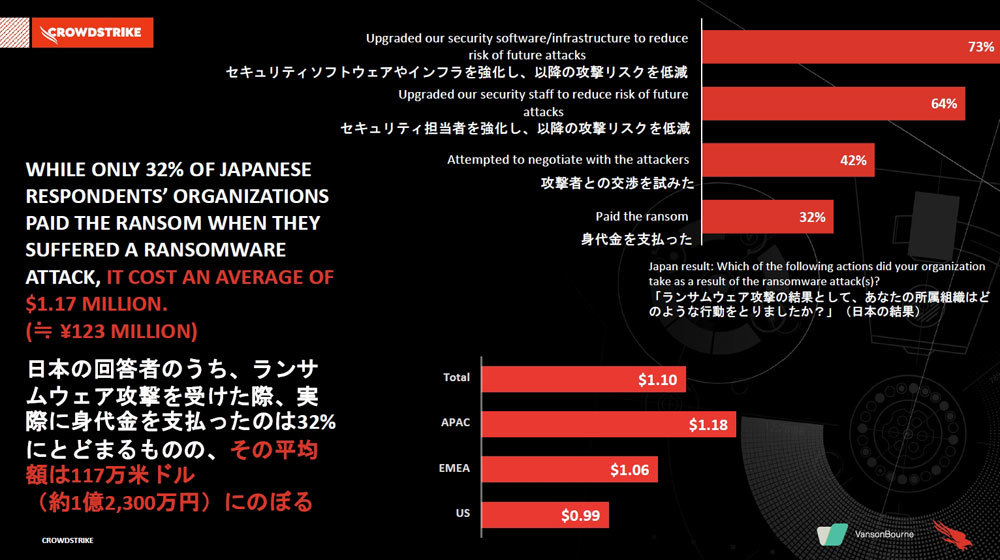

ランサムウェアの身代金支払い額、日本は平均で約1億2300万円(転載)

ランサムウェア攻撃(マルウェアなどを使った脅迫型サイバー攻撃)の脅威が世界的にまん延する中、セキュリティ企業のクラウドストライクの調査によれば、直近1年で日本企業の52%がこの攻撃を経験し、32%が身代金を支払っていたことが分かった。支払い額は平均で117万ドル(約1億2300万円)だった。

調査は、8~9月に12カ国の企業のIT意思決定者やセキュリティ担当者にアンケート行い、約2200人(うち日本は200人)が回答した。結果を「2020年度版 CrowdStrikeグローバルセキュリティ意識調査」として発表している。

これによると、ランサムウェアの脅威が高まるとした回答者は、2019年の前回調査から12ポイント増えて54%に上った。12カ国中最多はインドの83%で、日本は68%だった。直近1年で攻撃を経験した回答者が最も多いのもインドで、74%に上る。

日本は52%が攻撃を経験し、うち28%は2回以上の攻撃を経験したと回答。また、42%は攻撃者と交渉を試みたとし、32%が被害を回復する目的で実際に身代金を支払った。身代金支払い額の平均は、米国が99万ドル、アジア太平洋地域が118万ドル、欧州・中東が106万ドルとなっている。

調査結果について米CrowdStrike 最高技術責任者(CTO)のMichael Sentonas氏は、「世界的なコロナ禍でランサムウェアによるサイバー攻撃への懸念も高まっている。日本については、交渉や身代金を支払ってしまったところが多く心配な状況だ。やるべきではない」と警鐘を鳴らす。

同氏はランサムウェア対策として、(1)最新のセキュリティ技術を用いた予防体制の強化、(2)自組織に影響する脅威をいち早く検知して備える「脅威ハンティング」の利用、(3)ソフトウェアなどの最新状態を維持する「サイバー衛生」の確保、(4)IDの保護、(5)従業員へのサイバーセキュリティ教育の実施――を挙げている。調査では、日本の73%が、ランサムウェアのリスク低減のためにセキュリティ投資を増強すると回答したという。

CrowdStrike 最高技術責任者のMichael Sentonas氏

また、コロナ禍への対応としてデジタル/IT投資を増強する傾向も見られたとする。日本は、77%がデジタル/ITへの取り組みが加速すると答えていた。グローバルも同様で、クラウドとセキュリティへの投資を強化する回答者は約7割に上る。回答者の組織では、コロナ禍への対応で100万ドル近くを投資しており、77%はさらに平均10万ドルを投じる考えであることが分かったとする。Sentonas氏によれば、セキュリティの投資テーマには、エンドポイント、ゼロトラストネットワーク、CASB(Cloud Access Security Broker)、インシデントレスポンスなどが挙げられた。

この他に調査では、国家ぐるみのサイバー攻撃に対する懸念の高まりも判明。87%が「想像以上に脅威が増える」とし、特に日本は94%に上った。新型コロナウイルス感染症対策として競争が激化しているワクチン開発などがその要因で、バイオやヘルスケア分野での懸念が高いとしている。

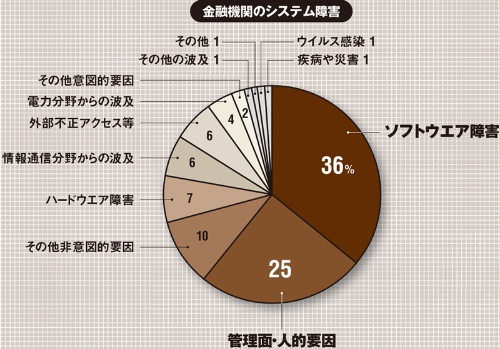

金融機関のシステム障害に関する分析レポート

先日、とあるセミナーで金融業界における話を聞くことができた。

金融業界は金融庁がにらみを利かせていてガチガチのお堅い世界だと思っていたが、以外に官民連携で新しい技術を受け入れつつ、ガバナンスをどう確立していくかを考えている姿勢が伺えて面白かった。

以前は定期的に金融庁が金融機関に対して検査を行っていたが、金融機関のベースラインが上がってきたこともあり、「検査」から「モニタリング」に移行させているあたり、金融庁の(意外な)柔軟姿勢を垣間見ることができた。

恐らくこの柔軟な姿勢が仮想通貨の初期段階における寛容さに繋がったのであろう。

本来であればここで仮想通貨取扱事業者が自社のセキュリティ対策やITガバナンスを主体的にきっちりやっていれば問題なかったのだが、インシデント多発により、金融庁も厳しい姿勢で臨まざるを得なくなったのかと想像する。

金融庁が過去に報告されてきたインシデント事例をまとめてレポートとして公表している点も面白かった。

金融機関って最もITやセキュリティに投資をしている業界だが、それでも結構なインシデントが発生している点は興味深かった。

ブラウザー「Smooz」がサービス終了(転載)~取得情報の取り扱いをいい加減にすると事業停止に陥る事例か~

スマホ用ブラウザー「Smooz」がサービスの終了を発表した。時を同じくして、同じ運営元の「在庫速報.com」がアクセス不能となったことで、さまざまな憶測が飛び交っている。

ユーザーの閲覧情報をサーバーに送信している疑いが発覚し、アプリの公開を停止していたSmoozは23日、「Smoozの提供を継続することは困難」とし、サービスの終了を発表。詳しい説明がほとんどないまま終了に至ったことで、ネット上では物議を醸している状況だが、一方で注目を集めているのは、同じ運営元が提供している価格比較サービス「在庫速報.com」が、23日早朝から見られなくなっていること。同じアスツール株式会社が運営しているというだけでサービスそのものには特に関連性はないはずだが、公式Twitterでのアナウンスもないまま、サーバーが「503」を返し続けており、ユーザーの間ではそのタイミングの一致を巡って、さまざまな憶測が飛び交っている状況だ。

「クラウドが止まって電気が消せない」「VPNへの攻撃」……IIJが今年のセキュリティ課題を振り返る(転載)~DDoSは一度やられると繰り返し来ます。。。~

株式会社インターネットイニシアティブ(IIJ)は、ITエンジニアを対象とした年次の技術イベント「IIJ Technical WEEK 2020」を開催した。会期は12月14日から17日の計4日間で、今回はオンライン開催となった。

4日間それぞれにテーマが設定され、DAY1は「セキュリティ」、DAY2は「インターネット・バックボーン」、DAY3が「アプリケーション」、DAY4が「データセンター」となっている。

本稿では、DAY1(14日)のセキュリティに関するセッションの模様をレポートする。なお、セッション内容は後日、動画でも公開されている。記事の最後に紹介しているので、詳しく見たい方はそちらも見てほしい。

クラウドが止まると「デバイスが止まって電気を消せない」時代に……

IIJのセキュリティ本部長の齋藤衛氏による「セキュリティ動向2020」は、1年のセキュリティ動向を振り返る、毎年恒例のセッションだ。

齋藤氏はまず、この1年の概況をリストアップしたスライドで振り返った。Emotetの間接活動など、同セッションのこの後の各論で解説する重要事案はここで置いておいて、それ以外から語られた。

まずVPNへの攻撃。コロナ禍のリモートワークで問題が注目されたが、実は昨年ぐらいに発見された脆弱性の対策が終わっていなくて、そこが攻撃されたという。

次は、NTTコミュニケーションズで外部からの不正アクセスにより情報が漏洩した事件。これについては、通信事業者どうしということで注目していることや、NTTコミュニケーションズの人がカンファレンス等で情報を公開していることが紹介された。

その次は、クラウドサービスの障害による業務や生活環境への影響。「クラウドサービスがよくも悪くも生活の基盤になって、障害が大きく扱われるようになった。先日も、ある大手パブリッククラウド(筆者注:AWSと思われる)の障害の結果、IoTデバイスが動作しなくなって電気を消せない、といった声も起こるようになった」(齋藤氏)。ちなみに奇しくも同日夜には、Googleの障害が発生し、同様にIoTデバイスの問題が報告されていた。

マルウェア:「Emotet」が猛威、パスワード付きZIPファイルで伝播するマルウェアも

さて、各論の最初はメールで伝播するマルウェアだ。

齋藤氏は20世紀からのメール添付されたマルウェアに触れつつ、今年はEmotetが話題になっていたことを取り上げた。Emotetは、2014年に発見された当初はオンラインバンキングの認証情報を盗むものだったが、現在ではいろいろな機能が追加され、ボットや他のマルウェアのダウンローダとして活動しているという。

「Emotet」については、IIJのSOCチームがまとめている観測レポートも紹介された。この約1年で、2019年9月、12月~2020年2月、7月、9月の4回の盛り上がりがあったという。特に7月がひどく、全マルウェア検出数の80%以上をEmotetが占める日もあったと齋藤氏は語った。

同レポートでは、文言やどのようなメールに添付されるかも公開している。その一部では、正当なメールに返信する形で感染活動を行う、やりとり型攻撃に似た方式のメールもあるということで、齋藤氏は注意を呼びかけた。

そのほか、パスワード付きZIPファイルについても言及された。パスワードで暗号化されているため、「多くのゲートウェイ型検知システムで検査されない」という問題があるという。11月からは、パスワード付きZIPファイルで感染活動するマルウェア「IcedID」も登場している。

標的型ランサムウェア:狙われる「身代金を支払いそうな標的」

各論の次のテーマは、標的型ランサムウェアだ。ディスクに記録した情報を勝手に暗号化して人質にし、金銭を要求するランサムウェアは、一般にも有名になった。

さらに2~3年前からは、身代金を支払いそうな特定の標的に対してランサムウェアによる攻撃を仕掛ける、標的型ランサムウェアが登場しているという。

また、標的ランサムウェアでは、データを人質にするだけでなく、情報を窃取して、リークサイトに暴露すると恐喝するものも登場していることを齋藤氏は紹介した。

DDoS攻撃:最近は1日平均10回以上発生、「一度サイトが倒れると、繰り返し狙われる」

各論の次のテーマはDDoSだ。DDoSは古くから続いている攻撃で、IIJでは2003年頃から脅威として取り上げているとのこと。現在は1日平均10回以上発生し、100Gbpsを超える規模のものもあると齋藤氏は報告した。IoTボットも依然として脅威だという。

DDoSの中で、DDoS攻撃して金銭を要求する恐喝DDoS攻撃も、2007年ごろから発見されている。去年の同セッションでも方向されたテーマだ。

「今年も夏ごろに世界中の金融期間に攻撃が発生した」として、齋藤氏は韓国やニュージーランド、国内の事例を紹介した。

また、一度DDoS攻撃でサイトが停止すると、くり返し狙われやすくなることも、齋藤氏は解説した。これには、特定の攻撃者が一連の攻撃をかける場合と、複数の攻撃者が弱いサイトの情報が共有している場合があるという。「最初に来たときに倒されないようにきちんと防御しておくのが対策」と齋藤氏は注意した。

コロナ禍の影響でトラフィックが変化

各論の次のテーマは、コロナ禍の影響だ。ネットワークについては、直接セキュリティではないが、テレワーク関連で通信の契約が伸びていることを紹介した。また、トラフィックが昼間は会社から・夜は自宅からという波が平準化して、一日中同じようにトラフィックがあるという。

仕事の仕方も変化し、テレワークが増えた。ちょうど情報資産がオンプレミス環境だけでなくクラウド環境にも置かれるようになってきている。この2つが同時に進行して、会社からオンプレミス環境にアクセスするだけでなく、会社からクラウド環境にアクセス、自宅がオンプレミス環境にアクセス、自宅からクラウド環境にアクセス、という4パターンが広まった。

これに運用体制が対応できているかどうかの問題を齋藤氏は取り上げた。オンプレミスでは、誰がいつどの情報にアクセスしたかログが残り、情報漏洩などの内部犯行への抑止力となっている。「たとえば自宅からクラウド環境にアクセスしたときにログが取れているか?」として、齋藤氏は注意を喚起した。