Task 1 Introduction to Defensive Security

攻撃的なセキュリティは、システムに侵入することに重点を置いています。システムへの侵入は、バグを悪用したり、安全でない設定を悪用したり、強制されていないアクセス制御ポリシーを利用したりすることなどで達成されるかもしれません。レッドチームや侵入テスト担当者は、攻撃的なセキュリティに特化しています。

防御的なセキュリティは、攻撃的なセキュリティとやや正反対で、主に2つのタスクに関係しています。

- 侵入の発生を防ぐ

- 侵入を未然に防ぐ」「侵入を検知し、適切に対処する」。

ブルー・チームは、防御的なセキュリティの一翼を担っています。

防御的なセキュリティに関連するタスクには、以下のようなものがあります。

- ユーザーのサイバーセキュリティに対する意識向上:ユーザーにサイバーセキュリティに関する教育を行うことで、システムを狙った様々な攻撃から身を守る。

- 資産の文書化と管理:どのようなシステムやデバイスがあるのかを把握し、適切に管理・保護する。

- システムのアップデートとパッチ適用:コンピューター、サーバー、ネットワーク機器などが正しく更新され、既知の脆弱性に対してパッチが適用されていることを確認する。

- 予防的なセキュリティ機器の設定:ファイアウォールと侵入防止システム(IPS)は、予防的なセキュリティの重要な構成要素です。ファイアウォールは、どのようなネットワークトラフィックが内部に入り、何がシステムまたはネットワークから出ることができるかを制御します。IPSは、現在のルールと攻撃シグネチャに一致するネットワーク・トラフィックをすべてブロックします。

- ロギングおよび監視デバイスのセットアップ:ネットワークの適切なログと監視がなければ、悪意のある活動や侵入を検出することはできません。

防御的なセキュリティにはまだまだ多くのことがあり、上記のリストは一般的なトピックをいくつか取り上げたに過ぎません。

このルームでは、以下を取り上げます。

- セキュリティ・オペレーション・センター(SOC)

- スレットインテリジェンス

- デジタルフォレンジックとインシデントレスポンス(DFIR)

- マルウェア解析

※Question:防御的なセキュリティに重点を置くチームは?

Task 2 Areas of Defensive Security

このタスクでは、防御的なセキュリティに関連する2つの主要なトピックを取り上げます。

- スレット・インテリジェンスを行うセキュリティ・オペレーション・センター(SOC)。

- マルウェア解析を行うデジタルフォレンジックとインシデントレスポンス(DFIR)

Security Operations Center (SOC)

セキュリティ・オペレーション・センター(SOC)は、サイバーセキュリティの専門家からなるチームで、ネットワークとそのシステムを監視し、サイバーセキュリティ上の悪質な事象を検出します。SOCが関心を持つ主な分野は以下の通りです。

- 脆弱性管理:システムの弱点が発見された場合、適切な更新プログラムやパッチを導入して修正することが不可欠である。修正パッチがない場合は、攻撃者に悪用されないようにするために必要な措置を講じる必要がある。SOCにとって脆弱性対策は重要な課題であるが、必ずしも担当する必要はない。

- ポリシー違反:セキュリティ・ポリシーとは、ネットワークやシステムを保護するために必要な一連のルールと考えることができる。例えば、ユーザーが会社の機密データをオンラインストレージにアップロードし始めたら、ポリシー違反となる可能性がある。

- 不正な活動:ユーザーのログイン名とパスワードが盗まれ、それを使ってネットワークにログインされた場合を考えてみよう。SOCは、このような事象を検知し、被害が拡大する前に早急にブロックする必要がある。

- ネットワークへの侵入:セキュリティが万全であっても、侵入される可能性は常にあります。侵入は、ユーザーが悪意のあるリンクをクリックした場合、または攻撃者が公開サーバーを悪用した場合に起こります。いずれにせよ、侵入が発生したら、できるだけ早く検知し、被害の拡大を防ぐ必要があります。

セキュリティオペレーションには、身を守るためのさまざまなタスクがありますが、そのひとつに脅威のインテリジェンスがあります。

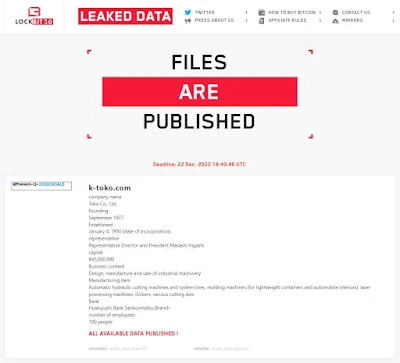

脅威インテリジェンス

ここでいうインテリジェンスとは、実際、又は潜在的な敵について収集した情報のことです。脅威とは、システムを混乱させたり、悪影響を及ぼす可能性のあるあらゆる行動のことです。脅威インテリジェンスの目的は、潜在的な敵対者に対して企業がより良い準備をするための情報を収集することです。その目的は、脅威を考慮した防御を実現することでしょう。企業によって、敵対者は異なります。携帯電話会社の顧客データを盗み出そうとする敵もいれば、石油精製所の生産停止に関心を持つ敵もいます。政治的な理由で活動する国民国家のサイバー軍や、金銭的な目的で活動するランサムウェアグループなどが、敵対者の例として挙げられます。企業(ターゲット)に応じて、敵対者を想定することができます。

インテリジェンスにはデータが必要です。データは収集され、処理され、分析されなければなりません。データの収集は、ネットワークログなどのローカルなソースや、フォーラムなどのパブリックなソースから行われます。データの処理では、分析に適した形式にデータを整理することを目的としています。分析段階では、攻撃者とその動機に関する詳細な情報を見つけ、さらに、推奨事項と実行可能な手順のリストを作成することを目的としています。

敵について知ることで、彼らの戦術、技術、手順を知ることができます。脅威インテリジェンスの結果、脅威の主体(敵対者)を特定し、その活動を予測し、その結果、攻撃を緩和し、対応策を準備することができるようになるのです。

デジタルフォレンジックとインシデントレスポンス (DFIR)

このセクションでは、デジタルフォレンジックとインシデントレスポンス(DFIR)について、説明します。

- デジタル・フォレンジック

- インシデントレスポンス

- マルウェア解析

デジタルフォレンジック

フォレンジックとは、犯罪を調査し、事実を確定するために科学を応用することです。パソコンやスマートフォンなどのデジタルシステムの普及に伴い、関連する犯罪を捜査するために、コンピューターフォレンジックという新しい分野が生まれ、後にデジタルフォレンジックへと発展しました。

防御的セキュリティにおいては、デジタルフォレンジックの焦点は、知的財産の盗難、サイバースパイ、不正コンテンツの所持など、攻撃やその犯人に関する証拠の分析に移行します。その結果、デジタルフォレンジックは、以下のようなさまざまな分野に焦点を当てることになります。

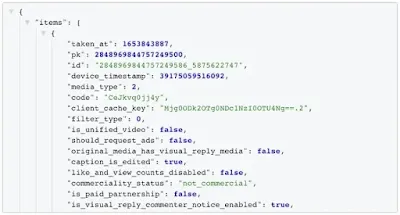

- ファイルシステム:システムストレージのデジタルフォレンジックイメージを分析すると、インストールされているプログラム、作成されたファイル、部分的に上書きされたファイル、削除されたファイルなど、多くの情報が判明します。

- システムメモリ:攻撃者が悪意のあるプログラムをディスクに保存せずにメモリ上で実行している場合、システムメモリのフォレンジックイメージを取得することは、その内容を分析し、攻撃について知るための最良の方法です。

- システム・ログ:クライアントとサーバーのコンピュータはそれぞれ、何が起きているのかについて異なるログファイルを保持しています。ログファイルからは、システムで何が起こったかについて多くの情報が得られます。攻撃者がその痕跡を消去しようとしても、いくつかの痕跡は残ります。

- ネットワークログ:ネットワークを通過したネットワーク・パケットのログは、攻撃が発生しているかどうか、またその内容について、より多くの質問に答えるのに役立ちます。

インシデントレスポンス

インシデントとは、通常、データ漏洩やサイバー攻撃を指します。しかし、場合によっては、設定ミス、侵入の試み、ポリシー違反など、それほど重大ではないものも含まれる可能性があります。サイバー攻撃の例としては、攻撃者が標的のネットワークやシステムにアクセスできなくする、公開Webサイトを改ざんする、データ侵害(標的のデータを盗む)などが挙げられます。サイバー攻撃を受けたらどう対応するか?インシデントレスポンスは、このようなケースに対処するための方法論を規定したものです。被害を最小限に抑え、最短時間で復旧させることが目的です。インシデントレスポンスに備えた計画を策定しておくことが理想的です。

インシデントレスポンスのプロセスは、大きく4つのフェーズに分けられます。

- 準備:これには、インシデントに対処するための訓練を受け、準備が整ったチームが必要です。インシデントの発生を未然に防ぐためのさまざまな対策が施されていることが理想的です。

- 検知と分析:インシデントを検知するために必要なリソースを確保し、さらに検知したインシデントの重大性を分析することが重要です。

- 封じ込め、根絶、復旧:インシデントを検知したら、他のシステムに影響を与えないようにし、インシデントを排除し、影響を受けたシステムを回復させることが重要です。例えば、あるシステムがコンピューターウイルスに感染していることに気づいたら、他のシステムへのウイルスの感染を食い止め(封じ込め)、ウイルスを駆除し、適切なシステム復旧を行うことが望まれます。

- 事故後の活動:復旧後、報告書を作成し、教訓を共有することで、今後の再発防止に努めます。

マルウェアの解析

マルウェアとは、悪意のあるソフトウェアのことです。ソフトウェアとは、ディスクに保存したり、ネットワーク経由で送信したりできるプログラム、文書、ファイルなどのことである。マルウェアには、以下のような多くの種類があります。

- ウイルス:プログラムに付着するコードの一部(プログラムの一部)。コンピュータから別のコンピュータに感染するように設計されており、さらに、コンピュータに感染すると、ファイルを変更、上書き、削除することによって動作します。その結果、コンピューターの動作が遅くなったり、使用不能になったりします。

- トロイの木馬:ある望ましい機能を見せながら、悪意のある機能を隠しているプログラムです。例えば、被害者が怪しいウェブサイトからビデオプレーヤーをダウンロードすると、攻撃者がそのシステムを完全に制御できるようになることがあります。

- ランサムウェア:ユーザーのファイルを暗号化する悪意のあるプログラムです。暗号化により、パスワードを知らない限り、ファイルは読めなくなります。攻撃者は、ユーザーが "身代金 "を支払ことで、暗号に必要なパスワードを提供します。

マルウェア解析は、このような悪意のあるプログラムを様々な手段で知ることを目的としています。

- 静的解析:悪意のあるプログラムを実行することなく検査することによって機能する。通常、アセンブリ言語(プロセッサの命令セット、コンピュータの基本的な命令)の確かな知識が必要です。

- 動的解析:制御された環境でマルウェアを実行し、その活動を監視することによって行われます。これにより、マルウェアが実行されたときにどのような動作をするかを観察することができます。

■Question

1.What would you call a team of cyber security professionals that monitors a network and its systems for malicious events?

⇒security operation center

2.What does DFIR stand for?

⇒Digital forensic and Incident response

3.Which kind of malware requires the user to pay money to regain access to their files?

⇒ransomware

Task 3 Practical Example of Defensive Security

セキュリティアナリストとして行う典型的な業務とはどのようなものでしょうか。

あなたは、ある銀行の保護を担当するセキュリティオペレーションセンター(SOC)に所属しています。この銀行のSOCは、セキュリティ情報およびイベント管理システム(SIEM)を使用しています。SIEMは、さまざまなソースからセキュリティ関連の情報やイベントを収集し、1つのシステムを通じてそれらを提示します。例えば、ログインの失敗や予期せぬ地域からのログイン試行があった場合に通知されるのです。さらに、機械学習の登場により、SIEMは、通常は勤務時間中にしかログインしないユーザーが午前3時にログインするなど、通常とは異なる行動を検出することができるかもしれません。

この演習では、SIEMを操作して、ネットワークとシステム上のさまざまなイベントをリアルタイムで監視します。イベントの中には、典型的で無害なものもあれば、さらなる介入を必要とするものもあります。赤色で表示されているイベントを見つけ、それを記録し、さらに調べるためにそれをクリックします。

次に、疑わしいアクティビティやイベントについての詳細を確認します。疑わしいイベントは、ローカルユーザー、ローカルコンピューター、またはリモートIPアドレスなどのイベントによって引き起こされたかもしれません。郵便物を送受信するには、物理的な住所が必要です。同様に、インターネット上でデータを送受信するには、IPアドレスが必要です。IPアドレスは、インターネット上での通信を可能にする論理的なアドレスです。トリガーとなった事象が本当に悪意のあるものなのかを確認するために、その原因を調べます。悪意のあるものであれば、SOCの誰かに報告したり、IPアドレスをブロックしたりと、しかるべき対処が必要です。

■Question

What is the flag that you obtained by following along?

⇒THM{THREAT-BLOCKED}