雑記系ブログ。セキュリティとか、マイルとか、投資とか、、、 / Miscellaneous Blogs. Security, miles, investments, etc

福知山公立大学北近畿地域連携機構 メールアドレスの流出について 2022年11月11日

日本出版販売株式会社 不正アクセスによるクレジットカード情報流出に関するお詫びとお知らせ 2022年11月15日

ECサイトのクレジットカード情報入力画面に導入していた、株式会社ショーケースが提供する画面表示変換サービスのプログラムが、第三者によって改ざんされ、カード情報が不正に取得されておりました。

なお、同社による発表につきましては、こちらをご参照ください。

▼株式会社ショーケース 不正アクセスに関するお知らせとお詫び(2022年10月25日)URL:https://www.showcase-tv.com/pressrelease/202210-fa-info

2022年7月19日から同年7月28日までの間に、ECサイトにてカード情報を入力してご購入いただいたお客様424人が対象です。※流出対象者の皆さまには、弊社から個別にご案内を実施しております。※商品の店舗受取、宅配の代引き支払いは対象ではありません。

・カード番号・カード有効期限・セキュリティコード

- 2022年7月28日、株式会社ショーケースから、ECサイトを利用したお客様のカード情報の流出懸念について連絡を受けました。また、本件の全容解明および被害状況の把握に向け、社内調査を実施いたしました。

- 2022年8月3日、株式会社ショーケースが、手口と原因、流出対象の特定に向け外部専門会社によるフォレンジック調査を開始しました。

- 2022年8月10日、ECサイトにおいてクレジットカード決済を停止しました。

- 2022年9月20日、当社にてクレジットカード情報漏えい調査機関によるフォレンジック調査を開始しました。

- 2022年10月27日、クレジットカード情報漏えい調査機関による当社のフォレンジック調査が完了しました。

2022年8月5日、神田警察署に報告いたしました。

2022年8月3日、個人情報保護委員会に報告いたしました。

2022年11月15日から、流出対象のお客様に対し、お詫びと説明を開始しました。

既に弊社では、クレジットカード会社と連携し、漏洩した可能性のあるクレジットカードによる取引のモニタリングを継続して実施し、不正利用の防止に努めております。

個別にご連絡をさせていただいたお客様におかれましては、誠に恐縮ではございますが、以下をご確認いただけますようお願い申し上げます。

身に覚えのないカードの利用履歴がないかご確認をお願いいたします。流出した可能性があるカード情報につきましては、お客様にご迷惑がかからないよう、弊社より各カード会社へ不正利用の監視強化を依頼しております。万が一、カードの明細書に身に覚えのない請求がございました場合は、お手数ではございますが、カード裏面に記載のカード発行会社へお問い合わせいただきますようお願い申し上げます。

また、お客様がカードの再発行をご希望される場合、カード裏面に記載のカード発行会社へご相談いただきますようお願いいたします。カード再発行の手数料につきましてはお客様にご負担をお掛けしないよう、弊社よりカード会社に依頼しております。その他、ご不明点がございましたら、弊社専用コールセンターまでご連絡をお願い申し上げます。

2022年7月28日の漏洩懸念発覚から今回の案内に至るまで、時間を要しましたことを深くお詫び申し上げます。本来であれば疑いがある時点でお客様にご連絡し、注意を喚起するとともにお詫び申し上げるところではございましたが、不確定な情報の公開はいたずらに混乱を招き、お客様へのご迷惑を最小限に食い止める対応準備を整えてからの告知が不可欠であると判断し、発表は調査会社の調査結果、およびカード会社との連携を待ってから行うことにいたしました。今回の発表までお時間をいただきましたこと、重ねてお詫び申し上げます。

弊社はこのたびの事態を厳粛に受け止め、本件の被害拡大の防止に努めるとともに、今後の再発防止策の徹底、およびより一層の情報セキュリティ対策の強化に取り組んでまいります。なお、ECサイトでのクレジットカード決済再開日につきましては、決定次第、改めてECサイト上にてお知らせいたします。このたびは、お客様およびご関係者の皆さまに、多大なるご不安ご迷惑をお掛けしておりますことを重ねてお詫び申し上げます。

株式会社ワコールアートセンター パソコン盗難による個人情報漏えいのおそれについて 2022年11月11日

- 市民参加型ダンスイベント「ダンス縁日」参加グループ代表者様(152名)の氏名、住所、メールアドレス、電話番号

- 週末を中心に開催している「ZOU-SUN-MARCHE」 出店者様(302名)の氏名、住所、メールアドレス、電話番号、振込用銀行口座番号

- 当施設での催事実施に関わる運営、警備、設備設営等その他の関係者(64名)の担当者情報

- 前述のとおり、当該パソコンにログインする際、一定の長さ・複雑さをもったパスワード入力が求められる設定としておりました。そのため、すぐに情報が漏えいするという状況に至ることは極めて少ないと考えております。

- 当該パソコンに操作履歴を取得するソフトをインストールしており、インターネットに接続されればその履歴の取得が可能です。現時点でインターネットに接続された形跡はございません。

- 当該パソコンが弊社社内ネットワークに接続する際の接続情報は変更済みです。過去のアクセス履歴からも社内ネットワークにある情報を持ち出された形跡はありませんでした。

- 所轄の警察には盗難届を提出済みです。

- 引き続きネットワーク接続の有無を監視いたします。

- 個人情報保護委員会に当件について報告済みです。顧問弁護士とも相談のうえ、指示に従い対応いたします。

- パソコンを盗難・紛失しないための対策として、携帯時の行動ルールを総務省テレワークセキュリティガイドライン等に照らして今一度見直し、委託先を含め社内においてそれらを徹底します。

株式会社リケン 当社サーバーへの不正アクセスに関するお知らせ(第四報) 2022年11月11日

株式会社女性モード社 個人情報漏えいに関するお詫びとご報告 2022年11月9日

田沢医院 電子カルテの不具合について 2022年11月01日

ネクストリンクス株式会社 弊社ホームページへの不正アクセス改ざんに伴う情報流出可能性検証経緯のご報告とお詫び 2022年10月20日

この度、弊社ホームページに不正なページが存在するとの指摘を受け調査したところ、弊社ホームページの一部が不正アクセスにより改ざんされ、フィッシング詐欺に利用しようと試みられていたことが判明しました。また、弊社ホームページと同じサーバで運用しているメールサービスにも影響した可能性が発覚し、弊社メールアドレスでの送受信メールが漏洩した可能性があることが判明しました。なお、当該サーバは弊社内の環境と切り離されており、弊社内ネットワークやその他のサービスに影響を及ぼすことはございません。

現在、弊社ホームページにつきましてはセキュアな環境へ移設して再構成して公開しており、不正アクセスがあったサーバは運用を停止いたしました。また、メールにつきましては環境を変更して運用しており、現時点で個人情報等の流出は確認されておりません。

このような事態を招きましたことにより、お客様をはじめ関係者の皆様に多大なご迷惑とご心配をおかけしましたことを深くお詫び申し上げます。

弊社では、これまでも個人情報等の取扱い業務にあたっては、情報管理の徹底に努めてまいりましたが、更なるセキュリティ強化を目的に社長直轄のセキュリティマネジメント室を設置し、再発防止に全力で取り組んでまいります。

1.経緯

2022年8月26日

20:47 委託先クラウドサービスセンター経由で「第三者より不審なWebサイトが公開されている報告あり」の連絡。

2022年8月29日

13:00 調査により当Webサイトに脆弱性があることを確認。不正サイトの削除、パスワードの変更、サービスの変更等を実施。

21:00 再度の改ざんを確認したためサービスを停止。

2022年8月30日

21:02 サーバ動作異常。メールサービスからメール受信不可となる。

2022年8月31日

09:00 社内環境でメールが取得できない事を確認。

10:00 委託先クラウドサービスセンターへサーバの状況を連絡して、サーバを再起動するも起動せず→委託先へ原因調査を依頼。

2022年9月1日

09:00 委託先クラウドサービスセンターから調査結果報告があり、必要なディレクトリが存在しないことが起動失敗の原因。

2022年9月2日

外部専門機関への協力要請

2022年9月5日

個人情報保護委員会、JIPDECへの報告

2022年9月30日

外部専門機関から調査結果の報告 ※調査結果報告書(アーカイブ)

2022年10月20日

セキュアな環境にてホームページを公開

2.流出の可能性があるデータ

対象

最大で、弊社が当該メールサービスの利用を開始した2014年10月から2022年8月31日まで(サーバ容量を考慮すると現実的には直近1年以内)の弊社メールアドレスでの送受信メール

項目

氏名、住所、電話番号、メールアドレス、メール本文または添付ファイルに含まれる情報

3.関係者様への対応

現在、情報の流出および不正利用等の報告は受けておりませんが、当該情報の不正利用や漏洩情報を利用した関係者様へのなりすましメール等のサイバー攻撃も想定されますので、不審な電子メール等が届いた場合には、メールは開かない、不審なリンクや添付ファイルをクリックしない等の対応をお願いいたします。

4.今後の対応

今回の事態を厳粛に受け止め、ホームページとメールサービスの運用を分離し、より強力なセキュリティ機能を有する環境へ移行しました。

今後もセキュリティマネジメント室を中心に、さらなるセキュリティの向上に努めてまいります。

大阪府 個人情報(電子メールアドレス)の流出について 2022年11月4日

(※1)大阪肢体不自由自立活動研究会は、大阪府内の特別支援学校(肢体不自由)及び肢体不自由教育・研究機関に所属する教員等で構成される研究会。大阪府立箕面支援学校は、令和4年度に大阪肢体不自由自立活動研究会の事務局を務めている。

(※2)参加者は、府内特別支援学校教職員、市町村小中学校教職員及び市町村教育委員会職員。

- 事務局の担当者が、講演会のアンケートを依頼するメールを参加者に一斉送信した。

- 参加者から「アドレスが見える状態になっている。」と学校へ連絡があり、「宛先」欄にアドレスを入力して送信していたことが判明した。

- 事務局の担当者から参加者に、メールで経緯説明及び謝罪を行った。

- 校長が府教育庁に報告した。

- 事務局の担当者から参加者に、メールの削除依頼を行った。

- メールを送信する際に、アドレスを「Bcc」欄に入力すべきところ誤って「宛先」欄に入力した。

- 外部の複数名にメールを送信する際は、送信前にアドレス及び入力欄に誤りがないか複数人で確認することとしていたが、それを怠った。

- 当該校及び研究会員に本件事案を共有し、個人情報の取扱い及び外部にメールを送信する際の誤送信の防止等に関することが記載された資料を配布し、注意喚起を行った。

- メール送信前には、すべてのアドレスが「Bcc」欄に入力されていることを必ず複数人で確認し、送信することを周知徹底する。

- 府教育庁から、全府立学校に対して、本件事案を周知するとともに、個人情報の取扱いについて万全を期すよう、注意喚起を行う。

国立大学法人琉球大学 懲戒処分の公表について 2022年11月11日

被処分者は、同じ部局所属の元客員研究員のID とパスワードを使用して、本来研究者本人が受講すべき不正防止のための2つの教育プログラム(e-APRIN、Webclass)を同研究員に代わって受講した。

また、被処分者は、その当時研究に全く従事しておらず、当面研究に従事する予定もなかった同じ部局所属の元職員から、科研費電子申請システムにログインするために必要なe-Rad のID とパスワードを聞き出したうえで、他人名義である元職員の名義で科研費の申請手続をした。

さらに、被処分者は、担当理事から、本件懲戒手続が開始された旨の告知を受けた際、口裏合わせや犯人捜しのようなことはしないように注意されたにもかかわらず、上記の元職員に対してLINEや電話で口裏合わせを依頼したり、調査内容を聞き出そうとする等の調査妨害行為を行った。上記の被処分者の行為のうち、代理受講行為は「研究活動における不正行為に準ずる不適切な行為(国立大学法人琉球大学職員就業規則第54条第16号、第9号)」に、他人名義での科研費申請は「公的研究費の使用及び管理における不正な行為に準ずる不適切な行為(同条第16号、第10号)」に、調査妨害行為は「不正又は非違行為に関わる調査を妨害する行為(同条第15号)」の懲戒事由にそれぞれ該当し、停職3月の懲戒処分とするのが相当であると判断された。

被処分者の行った不正行為等は、研究活動に携わる者として決して許されるものではありません。本学においてこのような事態が発生してしまったことは誠に遺憾であり、関係各方面に対して改めてお詫び申し上げます。本学としては、今回の事案を真摯に受け止め、職員に対して改めて研究倫理に関するルールを遵守するように周知徹底するなどして、再発防止に取り組んでまいります。

ブリティッシュエアウェイズのAvios月額購入プラン

ウェブサイトのセキュリティを向上させるために重要な12の施策

株式会社東京きらぼしフィナンシャルグループ グループ会社の利用するクラウドサービスへの不正アクセスについて 2022 年 11 月 8 日

株式会社セブン&アイ・クリエイトリンク 個人情報紛失についてのお知らせとお詫び 2022 年 10 月 25 日

2022 年 9 月 24 日(土)

プライムツリー赤池SC管理事務所

3.紛失したお取引先従業員様の情報

2019 年 9 月以降にプライムツリー赤池にて従業員登録をされた、テナント従業員の皆様、ならびに警備・清掃・設備保守・インフォメーション・会計業務・販促業務等を委託しておりました協力会社様の従業員の皆様の「氏名」「ユーザID」「所属番号」「資格情報」「ID番号」

お取引先様よりお預かりしている従業員の皆様の個人情報は「氏名」「生年月日」「性別」となります。紛失したUSBメモリ内には、このうち氏名のみが記載されたデータを保存しており、当該データからは勤務先を知ることはできません。このデータは館内の電子錠を開錠するためのセキュリティーカードの発行に使用しておりました。その他の情報は以下の内容となります。

「ユーザID」:登録作業順で付番される8桁の数字

「所属番号」 :区画ごとに設定されている3桁又は4桁の数字(来店客には非公開)

「資格情報」 :どの扉を開錠する権限があるかを示す2桁の数字

「ID番号」 :過去発行して、作成時点で使用していないカードの番号(8桁)を付番

4.紛失した個人情報の数

最大 3,274 名

このうち、2022 年 10 月 2 日時点でプライムツリー赤池に在籍している 1,654 名の従業員の皆様へは、お取引先店舗責任者様を通じてご報告とお詫びをさせていただいております。同日付で在籍していない最大 1,620 名の従業員の皆様については、上記3.記載の通り当方にて個別のご連絡先等を把握していないことから「プライムツリー赤池の公式サイト」「セブン&アイ・クリエイトリンクのコーポレートサイト」への公表をもってご報告とお詫びとさせていただきます。

2022 年9月 24 日(土)、弊社従業員が、セキュリティーカードの作成業務を行う際、当該業務専用PC(オフライン仕様)へのデータ移行用のUSBメモリが所定の保管場所に無いことに気づきました。その後弊社従業員による捜索並びに関係者からの聞き取りなどを、数度に渡り行いました結果、発見に至らず紛失したものとの判断にいたりました。

なお、これまでに当該個人情報が不正に利用された事実は確認されておりません。

6.発生原因

- USBメモリ等の外部媒体の使用や保管におけるルールの不徹底。

- データが適切に消去されていなかったこと(当該作業1回当たりにUSBメモリに保存する個人情報は数十名様分で、本来このデータは作業完了時消去すべきところ、消去されることなくUSBメモリの使用を開始した 2019 年9月以降のデータが蓄積された結果、大量のデータの紛失となりました)。

7.再発防止策

このたびの事態を厳粛に受け止め、再度全社員に個人情報の厳格な管理を改めて指導・徹底してまいります。

セキュリティーカードの作成業務においては、業務フローを見直しUSBメモリ等の外部媒体の使用を禁止致しました。

その他業務におけるUSBメモリ等の外部媒体の使用についても、管理体制の再構築とデータの保存や消去に関するルールの再徹底を行い情報管理の一層の強化を図ります。

エスビー食品株式会社 クレジットカード情報漏えいに関するお詫びとお知らせ 2022年11月10日

2022 年 7 月 28 日、ショーケース社より、弊社コーポレートサイト(https://www.sbfoods.co.jp)上でお客様の端末に合わせて画面表示を最適化するサービス(サイト・パーソナライザ)のシステムが第三者によって不正に改ざんされたことによるお客様のクレジットカード情報の漏えい懸念の報告を受けましたが、弊社では同サイトにはお客様のクレジットカード情報の入力を求める画面がないことから、同サイトは当該改ざんの影響がないことを確認いたしました。

その後 2022 年 8 月 16 日 、 ショーケース社より、「お届けサイト」(https://www.sbotodoke.com)におけるお客様のクレジットカード情報の漏えい懸念の報告を受けたため、2022 年 8 月 19 日に「お届けサイト」でのクレジットカード決済を停止いたしました。

ショーケース社の該当サービスの切り離しの後、「お届けサイト」の安全性を確認するため、第三者調査機関による調査を開始し、2022 年 10 月 15 日に「お届けサイト」に対する不正アクセスはなく、「お届けサイト」のシステム自体からは情報漏洩はなかったことを確認いたしました。

また、2022 年 10 月 19 日、ショーケース社に対する第三者調査機関による調査の結果、2022 年 7 月 19 日~2022 年 7 月 29 日の期間に「お届けサイト」で入力されたお客様のクレジットカード情報が漏えいした可能性があるとの報告を受け、一部のお客様のクレジットカード情報が不正利用された可能性があることを確認いたしました。以上の事実が確認できたため、本日の公表に至りました。

(1)原因

ショーケース社が提供する「サイト・パーソナライザ」のシステムに対する第三者の不正アクセスにより、同サービスを利用する「お届けサイト」におけるペイメントアプリケーションの改ざんが行われたため。

(2)クレジットカード情報漏えいの可能性があるお客様

2022 年 7 月 19 日~2022 年 7 月 29 日の期間中に「お届けサイト」においてクレジットカード情報を入力されたお客様 164 名で、漏えいした可能性のある情報は以下のとおりです。

・クレジットカード番号・有効期限・セキュリティコード

上記に該当する 164 名のお客様については、別途、電子メールおよび書状にて個別にご連絡申し上げております。

既に弊社では、クレジットカード会社と連携し、漏えいした可能性のあるクレジットカードによる取引のモニタリングを継続して実施し、不正利用の防止に努めております。

お客様におかれましても、誠に恐縮ではございますがクレジットカードのご利用明細書に身に覚えのない請求項目がないか、今一度ご確認をお願いいたします。万が一、身に覚えのない請求項目の記載があった場合は、たいへんお手数ですが同クレジットカードの裏面に記載のカード会社にお問い合わせいただきますよう、併せてお願い申し上げます。

なお、お客様がクレジットカードの差し替えをご希望される場合、カード再発行の手数料につきましてはお客様にご負担をお掛けしないよう、弊社よりクレジットカード会社に依頼しております。

2022 年 8 月 16 日の漏えい懸念から今回の案内に至るまで、時間を要しましたことを深くお詫び申し上げます。本来であれば疑いがある時点でお客様にご連絡し、注意を喚起するとともにお詫び申し上げるところではございましたが、不確定な情報の公開はいたずらに混乱を招き、お客様へのご迷惑を最小限に食い止める対応準備を整えてからの告知が不可欠であると判断し、公表は弊社ならびにショーケース社に対する調査会社の調査結果、およびカード会社との連携を待ってから行うことにいたしました。今回の公表までお時間をいただきましたこと、重ねてお詫び申し上げます。

弊社はこのたびの事態を厳粛に受け止め、調査結果を踏まえてシステムのセキュリティ対策および監視体制の強化を行い、再発防止を図ってまいります。「お届けサイト」におけるクレジットカード決済の再開日につきましては、決定次第、改めて Web サイト上にてお知らせいたします。また、弊社は今回の不正アクセスにつきまして、個人情報保護委員会へ 2022 年 8 月18 日に報告済みであり、また、所轄警察署にも 2022 年 10 月 3 日に被害の相談を行っており、今後の捜査にも全面的に協力してまいります。

ウーム株式会社 個人情報流出の可能性に関するお詫びとお知らせ 2022年11月10日

株式会社日本ケーブルテレビジョン 不正アクセスによる当社ファイルサーバー等の障害のお知らせとお詫び 2022年11月9日

株式会社アニメイトカフェ 「抱かれたい男1位に脅されています。」×DECOTTOコラボご当選者様への新予約システムのトラブルによるメールアドレス流出につきまして 2022年11月4日

日本栄養士連盟 日本栄養士連盟会員管理システムへの不正アクセスによる個人情報流出の可能性のお知らせとお詫び 2022年11月8日

対象:会員管理システム登録会員項目:会員番号、生年月日、氏名、住所、電話番号、勤務先(一部)、メールアドレス(一部)件数:全会員

本日までの調査により、以下の事実が分かっています。(1)侵入の日時

2022/5/10 の午前 2 時 19 分

(2)侵入の手口

会員管理システムの URL を侵入者が取得する。取得の経緯は不明である。

(3)侵入の経路

侵入者は侵入経路を秘匿するプログラムでアクセスしている。

(4)侵入者の行為

管理者 ID を使ってデータを持ち出している。

10/11 日本栄養士連盟に外部からの通報で発覚10/13~11/7 警視庁、所轄警察へ届け出等10/17 個人情報保護委員会への報告10/21~11/7 弁護士に相談等

システムセキュリティの最新化全 PW の運用全面変更異常検出の精度向上等を実施

万が一、不審な郵便物や電話を確認された場合は、警察への通報や国民生活センターへのご相談をお願いいたします。尚、不審なことがあった場合は、都道府県支部長を通して、日本栄養士連盟事務局へご一報をお願いいたします。

株式会社ダイナムジャパンホールディングス 当社サーバーへの不正アクセスについて(第 3 報) 2022年11月1日

① 対象:

不正アクセスを受けたサーバーに保存されていたお客様、地権者様、取引先様、採用応募者、退職者、従業員に関する情報 331,005 件

※各社内訳は(株)ダイナム 129,628 件、夢コーポレーション(株)96,523 件、

(株)キャビンプラザ 1,816 件、(株)日本ヒュウマップ 76,193 件、(株)ダイナムビジネスサポート 24,571 件、(株)ビジネスパートナーズ 139 件、(株)ダイナムジャパンホールディングス 2,135 件

② 情報:

氏名、住所、電話番号、生年月日、性別、メールアドレス、口座番号等

※氏名、住所、電話番号、メールアドレスの複数情報で保存していたデータは全体の 37%です。※口座番号が確認された情報は(株)キャビンプラザの地権者様 36 件です。※第 2 報の「流出を確認した個人情報」とは別の情報です。

埼玉県 人権啓発研修会参加申込者の個人情報の誤掲載について 2022年10月29日

- 令和4年10月28日(金曜日)19時40分頃、県の人権啓発研修事業の受託業者である株式会社フレッシュタウンは、インターネットの参加申込システムに不具合があったため、改修を行いました。

- その際、受託業者は、申込者が入力した情報がインターネット上で公開されてしまうという誤った設定を行ってしまいました。

- その結果、誤った設定後に入力をした参加申込者1名の氏名、メールアドレス、所属、電話番号が、同日20時30分頃までの50分間、インターネット上で公開される状況が発生しました。

鹿児島県薩摩川内市で、DV被害者の個人情報をうっかり加害者にお漏らしする事件が発生。

株式会社朝日工業社 業務用ノートパソコン及びスマートフォン紛失に関するお詫びとご報告 2022年10月19日

大阪市 水道メータ取替業務委託における不適切な個人情報の取り扱いについて 2022年11月2日

東京化成工業株式会社 /東京化成販売株式会社/ TCIケミカルトレーディング株式会社 不正アクセスによる個人情報等流出の可能性に関するお詫びとご報告 2022年11月1日

- 取引先の情報: 約1,200件 個人情報 約7,000名分

- 情報の種類:会社名、会社住所、担当者氏名及びメールアドレス、電話番号等の連絡先等

- ネットワーク構成を含む、ITインフラのグローバル最適化及び、監視機能の強化。

- サイバー攻撃の監視、検知・ブロックの強化及び、運用ルールの改善。

- 標的型メール訓練の実施、社員教育の実施強化

- 外部専門家に助言していただいた情報流出関連公開サイトを中心に、当社の流出情報が公開されていないことを監視継続しております。情報流出公開が確認された場合は、速やかに、上記、関連公共機関と連絡をとりながら、適切な対応を行います。

【セキュリティ事件簿#2022】杉並区 区職員が住民基本台帳法違反容疑で逮捕されました 2022年11月7日

ランサムウェアギャングが発表した被害組織リスト(2022年10月版)BY DARKTRACER

Dark Tracerによると、2022年10月は日本企業3社がランサムウェアの被害にあっている模様。

・大宮化成株式会社(oomiya.co.jp)

・グリーンスタンプ株式会社(greenstamp.co.jp)

・ウィルビー株式会社(will-b.jp)

株式会社富士通ゼネラル 当社サーバーへの不正アクセス発生のお知らせ 2022年11月2日

セキュリティリサーチャー向けの検索エンジン30選 (その3)

21. CRT.sh

22. Wigle

本サイトは、WiFiGLE(Wireless Geographic Logging Engine)を用いて世界中の無線LANホットスポットの情報を収集しています。GPS座標、SSID、MACアドレス、暗号化方式など、発見したホットスポットの情報を登録・アップロードすることができる。また、セルタワーのデータも表示される。WiGLEは、さまざまなホットスポットの暗号化に関する情報を収集することで、セキュリティに対する意識を高めようとしている。

23. PublicWWW

アフィリエイトやデジタルマーケティングに関するリサーチは、PublicWWWで簡単に行えます。この検索エンジンでは、他の検索エンジンでは提供できないような方法で検索を行うことができます。Webページのソースコードの中から、HTML、JavaScript、CSS、プレーンテキストを検索し、それを含むWebサイトのリストをダウンロードすることができる。HTMLコードやウェブページの中で、PublicWWWは任意の英数字のスニペット、署名、キーワードを見つけることができます。

これを使用すると、Webページのソースコード内の任意のHTML、JavaScript、CSS、プレーンテキストを検索したり、同じ分析IDを共有しているサイトを検索したり、eコマースエンジンを使用しているサイトを検索したり、NGINXを使用しているサイトを検索したり、広告ネットワークやアドセンスユーザーを検索したり、テーマを持つWordpressサイトを検索したり、その他多くのことを行うことができます。1回の検索リクエストで最大20万件の結果を返すことができ、結果はCSVファイルとしてダウンロードすることができます。

24. Binary Edge

BinaryEdgeは、重要なデータ指標に焦点を当てるだけでなく、企業の情報セキュリティの向上を支援する製品も構築しています。

25. GreyNoise

GreyNoiseは、バックグラウンドのノイズから脅威を分離するために、インターネットスキャニングトラフィックを分析します。

26. Hunter

ハンターは、プロフェッショナルなメールアドレスを瞬時に検索し、あなたのビジネスにとって重要な人々とつながることができます。

27. Censys

Censys Attack Surface Managementを使用することで、資産の外部セキュリティをより効果的に評価し、より高い実行性を実現できます。

28. IntelligenceX

メールアドレス、ドメイン、URL、IPアドレス、CIDR、ビットコインアドレス、IPFSハッシュなどの検索語を選択して、ダークネット、文書共有プラットフォーム、whoisデータ、公開データリークなどで検索します。Archive.orgは、Wayback Machineサービスを通じて、ウェブサイトの歴史的なコピーを保存しています。

セキュリティツール、エクスプロイト、アドバイザリーなどは、パケットストームセキュリティが提供しています。同社は、ネットワークを保護するための情報を提供するために、Webサイトのネットワークを使用しています。Packet Storm Security は、セキュリティ専門家、研究者、および一般の人々にサービスを提供しています。

30. SearchCode

ソースコードやドキュメントをインデックス化し、検索するサーチエンジンがsearchcodeです。

出典:30 Search Engines for Cybersecurity Researchers (Part 3 of 3)

週刊OSINT 2022-40号

今号も逆引きDNSからレポートまで、そして侵入されたデータからブログまで、OSINTに関連するネタが盛りだくさんです。

- Bombal and Breach Data

- Automating OSINT Reporting

- Top 25 OSINT Blogs

- RapidDNS

- The SEINT's Articles

- Does This Person Exist?

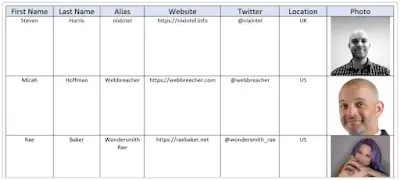

今回もDavid BombalのゲストとしてMicah Hoffmanが登場し、情報漏えいについて話してくれました。彼は、流出した認証情報の危険性、自分の情報が流出していないかどうかのチェック、そしてこれらのツールを使うことで、自分自身を安全に保つこと、あるいは調査において新しいつながりを見つけることができるかもしれないことについて説明します。

チュートリアル: Automating OSINT Reporting

Steven Harris は 'python-docx-template' で遊んでいて、いくつかの基本的なレポートを使って Word 文書を生成することが可能であることを説明しています。彼は、以前に収集した情報で満たされた基本的なWordドキュメントをテンプレートとして使用するコードを共有しています。このチュートリアルは、調査にもっとプログラミングを取り入れるアイデアを探しているすべての人におすすめです。

リンク: Top 25 OSINT Blogs

情報技術やOSINT関連のコンテンツで有名な他の多くのソースと共に、Feedspotのこの長いリストに掲載されたことを光栄に思います。興味深いセキュリティやOSINTのブログやウェブサイトをお探しの方は、ここからスタートしてみてください。

サイト: RapidDNS

ドメイン名やIPアドレスの調査を行う際には、どのようなサイトがホストされているかを常に確認することをお勧めします。また、IPアドレスが共有プラットフォームではなく、専用サーバーを指している場合、そのアドレスでホストされている他のサイトも、より多くの情報を与えてくれるかもしれません。そのようなサイトやページをチェックし、トラッカーや分析コード、ニックネーム、ソーシャルメディアボタンを確認することをお勧めします。そして、そのようなサブドメインやIPアドレスでホストされているサイトを見つけるには、RapidDNSのウェブサイトが最適な場所です。AccessOSINTさん、ありがとうございました。

数年前からTwitterユーザーのThe SEINTは、ポーランドのInfosecウェブサイトSekurakに記事を書いている。彼は、自分の記事を他のOSINTコミュニティと共有したいと考え、全ての記事へのリンクを含むGitHubレポを作成し、Google翻訳へのリンクも付けた。ここには良いコンテンツがあるので、ぜひチェックしてみてほしい。

もう一つのリンクはThe SEINTをフィーチャーしたもので、彼は写真上の目や口の位置をチェックする簡単なサイトを作ったからです。thispersondoesnotexistの写真を扱っていると、生成された写真に共通してそれらのマーカーがあることが分かります。本物の画像かもしれないので、100%確実というわけではありませんが、まだGANで生成したメディアをあまり使ったことがない人にとっては、いいツールになるのではないでしょうか。