freee、パスワード付き添付ファイルのメール受信を廃止 - ITmedia NEWS:

クラウド会計ソフトを提供するfreeeは11月18日、メールに添付されたパスワード付きファイルの受信を12月1日に廃止すると発表した。メールを受信した場合、メールサーバで添付ファイルは自動的に削除される。メール本文は維持したまま受信できるが、ファイルが削除された旨が本文に追記されるという。

freeeは「パスワード付きファイルはマルウェア検査を迂回(うかい)してしまうことからセキュリティリスクを増大させる」と指摘。パスワード付きファイルの受信をやめることで、添付ファイルを通じて感染するマルウェア「Emotet」などを防ぎたい考え。

効果が薄いとわかっていてもなかなか仕組みを変えられないのが日本企業の特徴だが、いかにして廃止を実現したのか。

今回、パスワード付きファイルのメール受信廃止を決めたfreeeでは、どのように社内の理解を取り付け、実現させたのか。話を聞くと、以前から行ってきたセキュリティに対する意識の醸成が大きな影響を与えていることがわかった。

freee CIO(Chief Information Officer:最高情報責任者)の土佐鉄平氏によれば、セキュリティ上の観点から、これまでもfreeeからの送信メールにはなるべくファイルを添付しない方針だったそうだ。

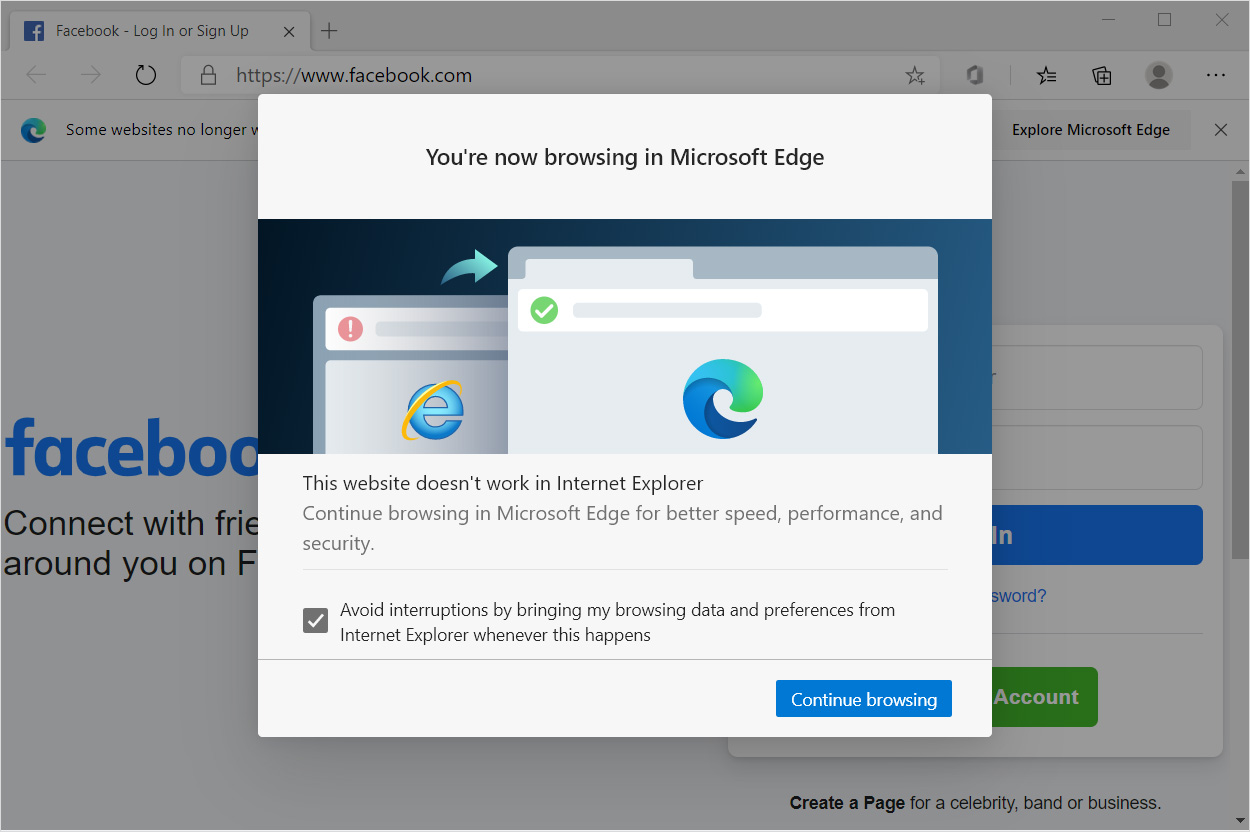

同社はGoogle Workspace(旧G Suite:Gmailやカレンダー、ドライブ、ドキュメント、スプレッドシートなどのツールを含むクラウド上のワークスペース)を利用しており、従業員にはGoogle ドライブを使ってファイル共有を行うことを推奨。個人情報を含むものなど特に重要な情報は、メールではなくドライブを利用するよう指示してきた。

ただし、取引先のポリシーによってはドライブへのアクセスが制限されていることもあるため、その場合は別の手段を選択。ほかに選べる手段がなければ、例外的にメールにファイルを添付して送信するという運用だった。

その一方、これまで外部からのメール受信の際には添付ファイルの受け取りは制限されていなかった。パスワードが後送される、いわゆるPPAP方式のファイル受信も行っていたという。

ここ数年、不審メールの検知が増えていたfreee。土佐氏は「幸い、実害を受けることは今までなかったが、やはりパスワードで暗号化されてスキャンツールが効かない状態で受信しているケースは結構あった。以前からずっと、これは課題だと認識していた」と語る。

具体的に、パスワード付きファイルをメールで受け取らないことを検討し始めたのは、米CISAによりEmotetへの注意喚起が出たことがきっかけだった。ウイルス対策ソフトやファイアウォールの設定、電子メールに添付された実行ファイルのブロックなど、これまでも対策を講じるよう推奨されてきた項目に加えて、「ウイルス対策ソフトでスキャンできないタイプのメール添付ファイル(zipファイルなど)のブロック」が対策として推奨されていたからだ。

「公的な機関からの注意喚起という後ろ盾を得て、これを機に廃止を進めてしまおうということになった」(土佐氏)

土佐氏らはパスワード付きファイルを受信しない設定方法と、受信廃止による影響について調査を進め、11月2週目まで社内で検証を実施。11月18日、取引先への周知のために廃止をアナウンスした。この日はちょうど平井大臣からPPAP廃止の方針が出た翌日で、タイムリーな発表となったが、テストも含めた準備自体は1カ月ほどかけて行ってきたものだった。

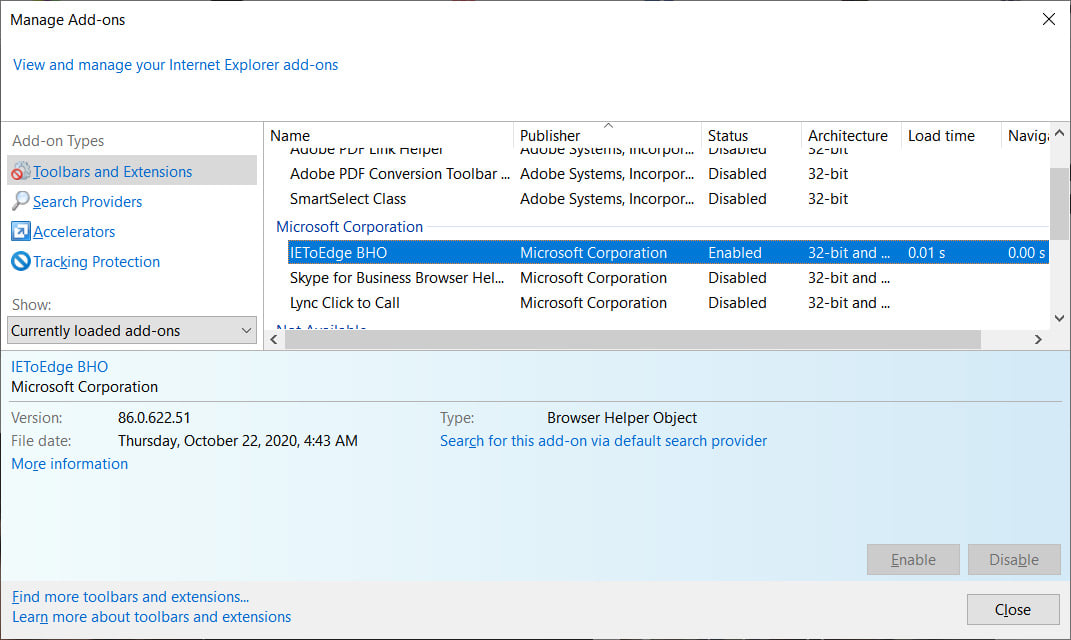

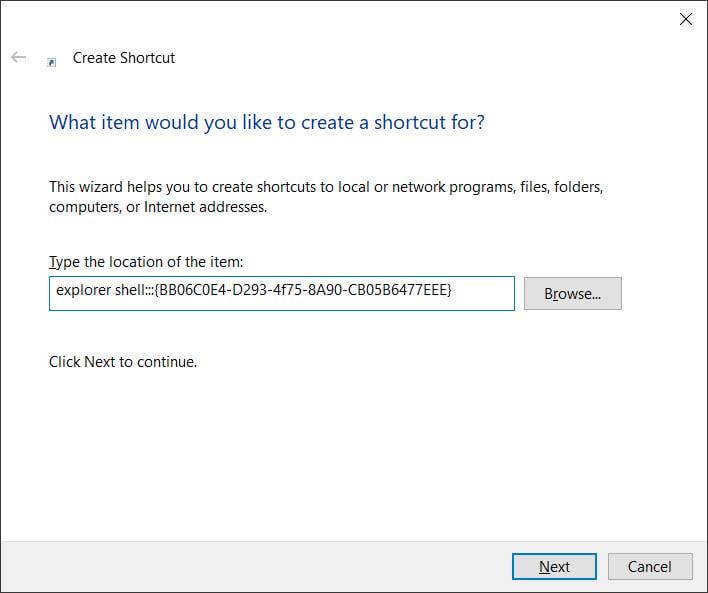

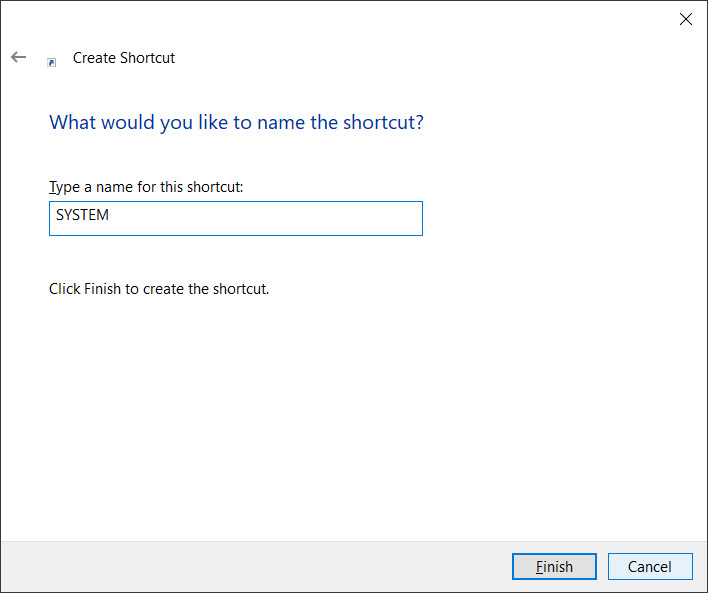

「調査により、Google Workspaceを利用する企業ユーザーなら、Gmailの添付ファイルに関するコンプライアンスルールの設定が管理画面から比較的簡単にできることがわかった。暗号化されたファイルをメールから削除することも容易で、かつ送信元による例外処理の設定も可能だとわかったので、原則としてパスワード付きファイルは受信しないルールとし、仕組み上、どうしてもパスワード付きファイルをメールで送らざるを得ない相手については例外処理とすることにした」(土佐氏)

同社CSIRT(Computer Security Incident Response Team:コンピュータセキュリティ問題への対応チーム)の吉本真一氏は「Gmail以外のメールサービスでも、同様の設定は技術的には対応可能」として、「設定の難易度はサービスによって違いがあると思うが、いずれもさほど難しくないのではないか」と語る。

freeeでは、取引先やパートナーに、パスワード付きファイルをメールで送らないよう依頼する際、外部にも説明しやすいようにと対外的なアナウンスを実施。社内への告知は外部への公表の前日だったそうだが、大きな反発はなかったという。

「折に触れて、PPAPやパスワード付き添付ファイルの問題点については社内へアピールしていたので、そのこと自体は浸透していたのだと思う。金融機関とのやり取りが多い部署などとは『もし廃止することになったら、結構影響を受けそう』といった対話もしていたが、そこでも大きな反発はなく、せいぜい『大胆なことを考えますね』という感じ。そのため、社内的には“行ける”という感触をつかんでいた」(土佐氏)

発表後の社外からの反響もおおむね好意的だ。「スタッフからは、ほとんどのところで先方に対応いただけていると聞いている」と土佐氏。「12月1日の廃止に向けて、もっと例外設定の依頼がたくさん来るものと構えていたが、思ったより依頼は来ていない」という。

「セキュリティポリシーの一環として、送信ファイルが自動的にパスワード暗号化されるソリューションが入っている相手なら仕方がないと思っていたが、Google ドライブが使えない相手先からも『別のストレージなら対応できる』と提案をいただくなど、社内外ともに賛同が多い」(土佐氏)

freee社内のセキュリティへの理解度、認識の高さは、これまでの教育のたまものでもある。

「従業員には入社初日のセキュリティ研修で、なぜメールでのファイル送信はいけないのか、クラウド上のドライブによるファイル共有の方が望ましいのはなぜか、説明している。また四半期に1度は、セキュリティに関する理解度チェックをeラーニングで実施するなど、コツコツと活動している」(土佐氏)

理解度テストは全5問。復習していれば100点が取れる内容で、「テストの点数が上がることよりも、選択肢を読むことが大切で、全員に受けてもらうことにこだわっています」と土佐氏は言う。

またfreeeでは、新たなセキュリティ上の問題(インシデント)についての情報を、経営陣とともに従業員にも共有している。

「話題になっているインシデントについては、CSIRTから経営陣向けに定期的に報告をしている。インシデントに対してfreeeではどういう対策がとられているか、また足りない部分については『このように対策すべき』という取り組みを説明するが、その報告の様子を全社にも動画で配信している」(土佐氏)

取り上げるインシデントは世間で起きているニュースなので、従業員にも興味を持ってもらいやすい。専門的な難しい用語は避け、こちらも少なくとも四半期に1度は配信するようにしているという。セキュリティインシデントの社内理解が進むとともに、経営者がセキュリティに関心を持つ姿勢もアピールできる点で、実に優れた取り組みと言えるだろう。

こうしたセキュリティに関する啓蒙活動により、「メールにファイルを添付しないことについても、freeeでは社内の共通認識となっていた」と土佐氏。パスワード付きファイルの受信廃止が他社より比較的進めやすかったのは、これまでの教育の成果と言って過言ではないだろう。

【参考】

無意味な「パスワード付き添付ファイル」受信をfreeeが廃止できた理由(ダイヤモンド・オンライン)