この誤送信を起こしたのは、熊本県観光連盟から委託を受けていた日本旅行熊本支店であり、熊本豪雨の被災地域支援を目的とした「くまもと行くモン旅割!」の運営・管理業務を担当していました。事業に関連する電子メールを事業者らに送信する際に、このミスが発生しました。

現在、このメールアドレスの流出による具体的な被害は報告されていません。日本旅行社は公式に謝罪を行い、熊本県観光連盟からは情報の適切な取扱いについての指導を受けています。

雑記系ブログ。セキュリティとか、マイルとか、投資とか、、、 / Miscellaneous Blogs. Security, miles, investments, etc

この誤送信を起こしたのは、熊本県観光連盟から委託を受けていた日本旅行熊本支店であり、熊本豪雨の被災地域支援を目的とした「くまもと行くモン旅割!」の運営・管理業務を担当していました。事業に関連する電子メールを事業者らに送信する際に、このミスが発生しました。

現在、このメールアドレスの流出による具体的な被害は報告されていません。日本旅行社は公式に謝罪を行い、熊本県観光連盟からは情報の適切な取扱いについての指導を受けています。

1.事象の内容

2023年9月14日(木)未明、複数のお客様からのお問い合わせを受けて調べた結果、「Booking.com 」経由で宿泊予約された一部のお客様に対して、管理システムのメール機能を使用し、「お客様のクレジットカードが予約システムのセキュリティチェックを通過せず、無効と判断された。そのため、ご予約がキャンセルされる可能性がある」「簡単なカード認証手続きが必要」「この手続きを12 時間以内に完了しない場合、ご予約がキャンセルになります」という文章とフィッシングサイトへ誘導するURL リンクが貼付されたメッセージが配信されていることを確認いたしました。確認後、直ちに公式ホームページに注意喚起のお知らせを掲載しております。

また、同日より「Booking.com 」経由の新たな宿泊予約の受付を停止しておりますが、現在、不正アクセスの原因等について調査を進めております。

2.お客様へのお願い

上記のようなメッセージや疑わしいメッセージを受信された場合、貼付されたURLリンクへアクセスされないよう、お願い申し上げます。お問い合わせいただいたお客様には、フィッシングサイトへの流入を防ぐための注意喚起を随時行っております。

3.今後の対応と再発防止策

現在、関係機関と連携を取り、原因調査を進めております。必要な対策を実施することにより再発防止に努めてまいります。また、詳細が明らかになりましたら随時、公式サイトにて報告させていただきます。この度は、お客様に多大なご迷惑とご心配をおかけしますことを、重ねて深くお詫び申し上げます。

2023年9月22日、弊社が関係者様宛に使用しておりますメールアカウントの1つから「迷惑メール」が送信されたことが判明いたしました。

お客様をはじめ、多くの関係先の皆様にご心配をおかけしますこと、深くお詫び申し上げます。

当該メールアカウントについては事案の発生確認後、速やかにパスワードを変更するなどの対策を講じております。

また、現時点では個人情報漏洩などの二次被害は確認されておりません。

なお、弊社が運営いたします「岡山一番街」「さんすて岡山」「さんすて倉敷」「さんすて福山」の営業に関する影響はございません。

今後も必要な対策を講じることにより再発防止に万全を期してまいります。

この度はお客様をはじめ、多くの関係先の皆様にご心配をおかけしますこと、重ねて深くお詫び申し上げます。

市教委などは不正アクセス禁止法違反などの疑いもあるとみて津山署に相談している。市教委によると、4月13日の授業中、生徒1人が、教壇の上に置いてあった1クラス約30人分の名前やID、パスワードを記載した一覧表を、教員が教壇を離れた隙にタブレットのカメラを使って撮影した。

夏休みに入った7月末以降、この生徒を含む2人が、計8人のアカウントを使ってアクセスした。

その上で、2人は嫌がらせやからかい目的に、それぞれが保存している体育や音楽の課題に取り組む動画をダウンロードしたり、壁紙を貼り替えたりした。

校外への流出は確認されていないという。

9月14日、ほかの生徒の保護者から「不正アクセスのうわさがある」との情報が学校に寄せられて発覚した。

一覧表は職員室内で取り扱う決まりになっていたが、教員はパスワードを忘れた生徒のため、印刷して持ち出したという。

県委託業務の受託者ホームページのサーバーシステムが不正アクセスを受けたことにより、県の委託業務により事業者が取得した個人情報が漏洩する事案が発生しましたので、お知らせします。

1.内容

県の「まちのなりわい継業モデル事業」(令和3年度~令和5年度)及び「商店街プロフェッショナル体験モデル事業」(平成29年度~平成30年度)の委託事業者(株式会社仕事旅行社)のホームページのサーバーシステムに不正アクセスがあり、サーバーシステムに保存されている情報が不正に取得された。

不正に取得された情報には、県の上記委託業務により事業者が取得した個人情報(氏名、生年月日、性別、職業、学校名、住所、電話番号、メールアドレス)が、44人分含まれていた。

2.委託事業者における経緯

令和5年9月4日

委託事業者の関係者より、委託事業者から不審なメールが届いている旨の連絡があり、サーバーへの不正アクセスの疑惑が浮上。

令和5年9月5日

個人情報および一部の企業情報の流出を確認。

専門の弁護士、管轄の警察署及び警視庁サイバー犯罪対策課に通報。

ホームページに虚偽情報への注意喚起文を掲載。

委託事業者に関する虚偽情報についての注意喚起を対象者へメールで連絡。

令和5年9月6日

個人情報および一部の企業情報の流出について公表。

不正アクセスと今後の対応について対象者へメールで連絡。

令和5年9月8日

不正アクセスに関する続報を公表し、管轄の警察署及び警視庁サイバー犯罪対策課へ情報を共有。

不正アクセスの続報について対象者へメールで連絡。

令和5年9月11日

セキュリティ専門企業へ原因究明調査を打診。

3.県の対応

委託事業者へ、随時、対応状況等を確認。引き続き、原因究明や二次被害防止等の対応を依頼。

「まちのなりわい継業モデル事業」の参加者募集について、委託事業者ホームページとは別のシステムを利用し、安全性を確保したうえで再開予定。

時下ますますご盛栄のこととお慶び申し上げます。弊社では、関係する皆様に対し、ご通知及び公表をさせて頂きました通り、弊社サーバが不正アクセスを受け、個人情報を含む情報が不正に収奪及び利用されたこと、並びにサービス運営に必要な全ての情報が削除されるといった事案が生じております(以下「本件」といいます。)。

現在におきましても、調査の途中ではございますが、本報告日現在での調査結果及び再発防止に向けた取り組みの概要につきまして、下記の通りご報告申し上げます。

関係者の方々に多大なご迷惑をお掛けしておりますことを、改めて深くお詫び申し上げます。

1. 対応の経緯

2023年9月4日 弊社関係者より、弊社に関わる不審なメールが2通届いているとの連絡を受け、弊社サーバへの不正アクセスの疑いが浮上。ホームページを閉鎖し被害状況の把握に着手

2023年9月5日 不正アクセスの原因が弊社サーバ内に設置していた外部メールソフトのセキュリティホールであることが判明。同時に弊社のサーバデータが不正に削除されているのを確認

2023年9月5日 個人情報及び一部の企業情報の流出を確認

2023年9月5日 弁護士、所轄の警察署及び警視庁サイバー犯罪対策課、個人情報保護委員会に報告

2023年9月5日 「【重要】弊社に関する虚偽情報にご注意ください」公表

2023年9月6日 「【重要】弊社サーバへの不正アクセスのご報告と今後の対応」公表

2023年9月6日 弊社ホームページのトップページのみを限定して復旧

2023年9月8日 弊社関係者に対して、犯人と思われる人物より3通目のメール配信

2023年9月8日 情報の流出及び流出可能性について調査を継続

2023年9月8日 「【重要】不正アクセスに関するご報告(続報)」公表

2023年9月8日 愛宕警察署及び警視庁サイバー犯罪対策課へ情報を共有

2023年9月11日 セキュリティ専門企業へ原因究明調査を打診

2023年9月11日 問い合わせフォームを復旧。一般からの問い合わせ受付開始

2023年9月13日 セキュリティ会社にホームページセキュリティの脆弱性チェックの検討開始

2023年9月15日 弊社関係者に対して、犯人と思われる人物より4通目のメール配信

2023年9月15日 「【重要】不審メールに関するご連絡」公表

2. 被害の原因及び状況

外部専門家及び弊社システムエンジニアと共に、不正アクセスを受けたデータサーバの通信ログを調査した結果、本件の概要は以下の通りであることが判明しました。

2023 年 9 月 4 日深夜、弊社サーバにアップされていた外部メルマガ管理システムがサイバー攻撃を受け、弊社サーバが不正なアクセスを受けました。弊社では 2021 年頃から当該メルマガ管理システムの使用しておりませんでしたが、サーバ上で保管していたため攻撃の対象となりました。なお、当該システムは現在弊社サーバ上から完全に削除されています。

なお、特定の弁護士名を名乗る犯人より 3 回にわたり送信された一斉メールは、その送信範囲からすると、不正アクセス時に不当に取得された個人情報に対して送られたものであると判断しております。

また、弊社サーバの通信ログを解析した結果、弊社が利用していた外部メルマガ管理システムを起点に、不正アクセスをした者によってサーバ内のデータを全て削除されたと判断しております。これにより弊社の主なサービスは現在も運営できない状況に陥っております。(なお、本報告日現在におきましても復旧対応中となります。)

弊社では、所轄の警察署及び警視庁のサイバー犯罪対策課と連携を進めており、警察からは、既に調査を開始しているとの連絡を受けています。また、個人情報保護委員会に対しても、本件の報告を行っております。

3. 漏えい等したデータの内容

①流出の規模 「仕事旅行サーバ」に保管されていた情報となります。 2011 年 2 ⽉から 2023 年9 月 5 日までに入力された情報となります。

②流出した主な情報

·⽒名(ふりがな)

·住所 ·電話番号

メールアドレス

·⽣年⽉⽇

·職業/業種/性別/職種 ·学歴・職務経歴(求⼈応募をされた⽅のみ)

③漏洩した件数 33,670 件(2023 年 9 月 15 日現在)

※9 月 5 日時点で退会済みの顧客データも含まれます。

なお、弊社では、サービス販売等における決済取引は全て外部委託先のシステムを利用しております。このため、弊社は決済情報を一切保有しておらず、本件においてはクレジットカード情報等の流出はございません。

また、弊社の運営するサービスにログインする際に設定いただきましたパスワードに関しましても、ハッシュ化(二重暗号化)を行なっているため、流出はございません。

4. 再発防止に向けたセキュリティ強化策

本報告日現在で対策済みの事項及び今後の対策予定に分けてそれぞれご説明いたします。

【対策済】

(1) 被害拡⼤防⽌等のため実施した内容

1. 弊社 Web サーバの遮断

2. 対象者に緊急の注意喚起メールの送信

3. サイトでの注意喚起の公表

4. サーバに関連するパスワードの変更

5. 外部専門家との事実関係調査

(2) ⾏政等との連携及び報告のため実施した内容

1. 管轄の警察署及び警視庁サイバー犯罪対策課への報告

2. 個⼈情報保護委員会への報告

3. 外部のセキュリティ対策専門家への相談

【対策予定】

1. 外部の専門家による脆弱性チェックの実施

2. 再発防止策の策定

3. 外部専門家及びセキュリティ監督委員会等の提言を踏まえ、再発防止に向けた種々のセキュリティ強化の検討・体制の構築

4. (上記対策を講じた上での)安全性を担保したサービスの復旧

本報告日現在でのご報告とご案内は以上のとおりでございますが、今後におきましても、本件の状況、犯行状況、弊社サービスの復旧状況につきましては、引き続きご案内申し上げます。

この度は、皆様には多大なるご迷惑とご心配をおかけしておりますこと、重ねてお詫び申し上げます。

2024年のフライト計画を立ててみた。

今回はヨーロッパを視野に検討してみる。

気になっているポイントは2つあり、一つはリトアニアのカウナス。2016年に一度訪問しているが、小さい都市なので1日もあれば十分だろうと思っていたら、訪問すべき場所がたくさんあって全然足りなかった。

また、前回訪問以降、杉原博物記念館が修復されたということもあり、修復後の記念館を見てみたいというのもある。

この度,当院患者様の情報を含む書類(PDFデータ)の一部について,第三者がインターネット上で閲覧可能な状態であったことが判明しました。

当院を御受診いただいている皆様には,多大な御迷惑と御心配をお掛けすることとなり,心よりお詫び申し上げます。

閲覧可能な状態にあったPDFは,令和4年5月に使用した「医療材料使用報告書」9名分です。PDF(当該データ)には以下の情報が含まれておりました。

【閲覧可能な状態にあった情報】

患者様の氏名,病歴番号,検査日,検査・処置名,使用した医療材料名(カテーテル等)

今回の原因は,保存の必要のない「医療材料使用報告書」のPDFデータを,事務処理担当者が誤ってインターネット上から閲覧可能な環境に保存したことにあります。

当院では,発覚後直ちにPDFデータを全て削除の上,該当する患者様には,既に個別にお詫びをした上で発生経緯等について御報告を終えております。当院では本件を重く受け止め,速やかに個人情報保護委員会など関係各所へ届け出るとともに二次被害防止を図っておりますが,現在までに閲覧された個人情報が不正に使用されたとの報告はございません。引き続き,関係各所と連携を取りつつ適切な対応に努めます。

当院におきましては,データ管理方法の見直し,更なる教職員教育,個人情報保護及び医療情報管理の徹底を図り,再発防止に取り組んでまいります。

当社メールアドレス(~@ndsoft.jp)から届きました不審なメールにつきましては、メール内に記載の web ページ等を開かないようお願いいたします。

※現時点で web ページリンクはアクセス不能であることを確認しています。

当該メールアカウントおよび当該パソコンへ適切な対応を実施し、メールの不正送信を停止しております。

不審メールを受け取った皆様には、多大なご迷惑とご心配をお掛けし、深くお詫び申し上げます。

当社としては、この事態を重く受け止め、原因究明の調査を進め、再発防止の処置を講じていく所存です。

本件に関するご質問、お問い合わせ等は以下の連絡先にお願いいたします。

弊社では、2023 年 9 ⽉ 5 ⽇付にて各対象者へのご通知及びホームページへの掲載をさせて頂きました通り、弊社サーバに対して不正アクセスを受け、個⼈情報を含む情報が不正取得及び不正利⽤されたこと、並びにサービス運営に利⽤する情報が全て削除されるといった事案が⽣じております(以下「本件」といいます。)。

(参照:https://www.shigoto-ryokou.com/information/pdf/20230906_information.pdf)。

その後、2023 年 9 ⽉ 7 ⽇、不正アクセスを⾏ったと思われる者より弊社に対し、弊社と⽇本警察が⼀定の要求に従わない場合「データが公開される」旨のメールが送り付けられております。

再度のご連絡となりますが、本件により、弊社におきましては、会員情報等として登録されていたメールアドレスをはじめとする情報が不正取得された状況にあります。クレジットカード等、決済に関連する情報につきましては、今回のサーバには保管されいないため、流出はしておりません。

被害の拡⼤を防⽌するため、不正アクセス者及びその他の者より、不審な連絡を受けた場合、記載された電話番号やホームページに対しては、アクセス、問合せ、返信、要求への対応等は⾏わないよう、⼗分ご注意ください。

弊社は、今回の脅迫メールに関しても既に警察当局にも報告しており、今後も捜査に全⾯的に協⼒する所存でございます。また、弁護⼠とも連携のうえ、被害の拡⼤の防⽌と再発防⽌に向けて取り組んでまいります。

今後におきましても、本件の状況、犯⾏状況、弊社サービスの復旧状況につきましても、追ってご案内申し上げます。

本⽇時点でのご報告とご案内は以上のとおりでございます。

この度は、皆様には多⼤なるご迷惑とご⼼配をおかけしておりますこと、重ねてお詫び申し上げます。

サイバーセキュリティ人材が世界的に不足しているということで、(ISC)² は人材不足解消の取り組みの一環として、100万人を対象にCertified in Cybersecurity (CC)のオンライン自己学習コースと試験を無料で提供している。

受験準備としては、まず最初に、(ISC)² Candidateに登録。すると、CC試験向けのオンラインセルフペーストレーニングと、試験のバウチャー(199USD相当)がもらえる。

このトレーニングでは(ISC)² におけるセキュリティの考え方を学べる。学習領域は5つのドメインから構成されていて、セキュリティ原則、事業継続、アクセス制御、ネットワークセキュリティ、およびセキュリティの運用に焦点を当てて学ぶ。

試験の予約はオンラインで可能。試験の言語も日本語で選択可能。テストセンターは日本だと東京と大阪、その他世界各地にある。

せっかく無料なので、何かチャレンジ(!?)でもしようと思い、タイ・バンコクの試験会場に予約を入れてみたのだが、日程の調整がつかなくなり、東京にある高田馬場の会場に変更した。

通常(ISC)² の試験予約変更は有料らしいのだが、CC試験は無料で変更できた。ただ、実際は変更ではなく、一旦予約をキャンセルした上で改めて予約する形態となった。

受験には2種類の身分証明書が必要。今回は運転免許証とマイナンバーカードを利用(海外で受験する場合はパスポートともう一つが必要になるので、やはり日本人は日本での受験がおススメ)

試験はコンピュータベース(CBT方式)で、多肢選択式の100問を解く形式。なお、一度回答すると後には戻れない一球入魂(!?)方式となっていた。

試験終了後、すぐに1枚の紙をくれ、その紙に合否結果が記載される。今回は無事合格(仮合格)だった。

合格の確定には承認申請の手続きを終える必要がある。

大きく2つのステップがあり、まずはオンライン申請(申請書の記入)。(ISC)² 認定を受けるには、エンドースメント(承認)のステップを受けなければならず、(ISC)² の倫理規約 (Code of Ethics) に合意する申請書記入の手続きを実施。

次に最初の年間維持費の支払い(50USD)。クレジットカードOK。

この手続きを終えることで Active Member になり、CC の認定デジタルバッジが取得できます。

資格の維持には年間維持費の支払い(50USD)と、3年間で 45 CPE クレジット(平均すると年間 15 CPE クレジット)が必要となります。

要は3年間で45時間分セミナーに参加したりして自己研鑽に努める必要が出てきます。

情報処理安全確保支援士は年間維持費は無料ですが、3年サイクルで約12万円分の講習受講義務が生じるため、支援士に比べればCCの維持費はリーズナブルです。

情報処理安全確保支援士は日本国内でしか通じないドメスティックな資格ですが、CCはエントリーレベルながら、グローバル資格となります。

個人的にはこれが(ISC)² 入会のいいきっかけになったと思っている(SSCPやCISSPには興味があったものの受験費用が高額過ぎてちょっと二の足を踏んでいた)。

(ISC)² の今回の取り組みに感謝。

7月3日、当社が運営するシェアオフィス「Lieffice」の公式ウェブサイトに対し、外部からの不正アクセスがあり、7月7日付の報道発表にて、不正アクセスの発生及びお客さま情報の漏えいの可能性がある旨を公表しました。

その後、同サイトにご登録いただいたお客さま情報について、外部への漏えいの有無を調査した結果、漏えいの事実がなかったことを確認しましたのでお知らせいたします。同サイトにご登録いただいたお客さまをはじめ関係される皆さまに、ご迷惑とご不安をおかけしましたことを、改めて深くお詫び申し上げます。

なお、非公開としていた同サイトは、不正アクセスの再発防止策を講じ、お客さまに安心してご利用いただけることを確認しましたので、9月20日(水)から、サイトの公開および「Lieffice」全3店舗の営業を再開しました。

この度、弊社では、2023 年 9 ⽉ 4 ⽇深夜、業務上において利⽤しているサーバ(「仕事旅⾏サーバ」として、利⽤者の職業体験情報や会員情報を管理するサーバとなります)に対し、第三者による不正アクセスを受けました。

弊社では、この不正アクセスにより、サーバに保管していた個⼈情報を含む情報が不正取得及び不正利⽤されたこと、並びにサービス運営に利⽤する情報が全て削除されたことを確認しております(以下「本件」といいます)。

弊社では、本件によりサービス運営に関わるデータベースは全て削除されてしまい、通常営業を⾏うことは困難な状況に陥っております。現在、復旧に向けた作業を⾏っていますが、今後の業務開始に関しては現状未定となります。

なお、クレジットカード等、決済に関連する情報につきましては、今回のサーバには保管されておらず、流出はしておりませんが、会員情報等として登録されていたメールアドレスが漏洩したことにより、第三者から対象者に不審なメールが送信されているといった事象を確認しております。

皆様には、多⼤なるご迷惑とご⼼配をおかけしておりますこと、⼼よりお詫び申し上げます。

被害の拡⼤を防⽌するため、不審なメールに記載された電話番号や HP へのアクセス、メールアドレスへの問合せや、返信等は⾏わないよう、⼗分ご注意ください。

弊社は、発覚後、警察当局にも報告しており、今後も捜査に全⾯的に協⼒する所存でございます。また、弁護⼠とも連携のうえ、個⼈情報保護委員会にも報告し、ガイドラインに沿った対応を⾏い、再発防⽌に向けて取り組んでまいります。流出した情報の内容、犯⾏⼿⼝について詳細な調査を開始しており、判明しましたら、追ってご案内申し上げます。

以下、本件の概要等と皆様へのお願い事項につきまして、まとめさせて頂きましたので、ご確認を頂きますよう、お願い申し上げます。

1.事案内容

(1) 発覚⽇時

2023 年 9 ⽉ 5 ⽇(⽕)7:00 頃

(2) 流出の規模

①流出の規模

「仕事旅⾏サーバ」に保管されていた情報となります。

2011 年 2 ⽉から 2023 年 9 ⽉ 5 ⽇までに⼊⼒した情報となります。

②流出した主な情報

·⽒名(ふりがな)

·住所

·電話番号

·メールアドレス

·⽣年⽉⽇

·職業/業種/職種

·学歴・職務経歴(求⼈応募をされた⽅のみ)

③原因

悪意のある第三者による仕事旅⾏サーバにアップされていた外部メルマガ管理システムのセキュリティホールによる不正アクセスが原因となります。詳細は調査中となります。

2.弊社の対応

(1) 被害拡⼤防⽌等のため、緊急対応として実施した内容

·弊社 Web サーバの遮断

·対象者に緊急の注意喚起メールの送信

·サイトでの注意喚起の掲載

·サーバに関連するパスワードの変更

(2) ⾏政等との連携及び報告のため実施した内容

·管轄の警察署および警視庁サイバー犯罪対策課に報告

·個⼈情報保護委員会への報告

3.弊社の今後の対応

(1) 事実調査の推進

外部専⾨家からの助⾔を得ながら、流出した情報の内容や犯⾏⼿⼝等について、詳細な調査を推進中でございます。

(2) 再発防⽌策の策定準備

再発防⽌策の策定を進めております。実効性ある再発防⽌策にすべく、事実調査の結果を受け、対策を決定いたします。

4.皆様へのお願い

「あなたの個⼈情報を取得したから、悪⽤されたくなければ〜〜しろ」といった不審メール等が届いた場合、絶対に要求に応じないようご注意をお願いいたします。特に、以下の点はご注意ください。

・絶対に⾦銭は⽀払わないでください

・⾝に覚えのない代引き商品が届いた場合は受け取りを拒否してください

本⽇時点でのご報告とご案内は以上のとおりでございます。

この度は、皆様には多⼤なるご迷惑とご⼼配をおかけしておりますこと、重ねてお詫び申し上げます。

StealthMole(旧Dark Tracer)による、2023年6月~7月のランサムウェア被害を受けた日系企業。

ランサムウェアギャング:LockBit

ランサムウェアギャング:BlackByte

関連事件簿:【セキュリティ事件簿#2023-230】ヤマハ株式会社 米国子会社への不正アクセスについて 2023年6月16日

ランサムウェアギャング:BlackCat (ALPHV)

関連事件簿:【セキュリティ事件簿#2023-257】株式会社プロット 現在発生している障害について(第1報) 2023年6月13日

ランサムウェアギャング:Qilin

ランサムウェアギャング:CL0P

ランサムウェアギャング:Mallox

ランサムウェアギャング:CL0P

ランサムウェアギャング:CL0P

2023年9月15日、警視庁は、以前勤務していた人材派遣会社の名刺情報管理システムにアクセス可能なIDやパスワードを転職先の同僚に提供し、システム内の個人情報を不正に提供したとして、会社員の人見正喜容疑者(43歳、埼玉県川口市在住)を個人情報保護法違反と不正アクセス禁止法違反の疑いで逮捕した。

事件の背景には、人見容疑者が以前勤務していた会社が使用していた名刺情報管理システム「Sansan」へのアクセス情報を、転職先の社員に提供したことがある。このシステムには、営業先の数万件の名刺データが保管されており、共有されたIDやパスワードを使用することで、これらの情報を全て閲覧することが可能だった。

人見容疑者は、「転職先での営業に使えると思った」との理由でこの行為を行ったと容疑を認めている。また、不正に得た名刺情報を元に、転職先での営業活動が行われ、実際に成約に至った事例も存在するとされている。

この事件は、個人情報保護法の不正提供罪を適用した初のケースとなり、関連する法律や規定の見直しの必要性が浮き彫りとなった。

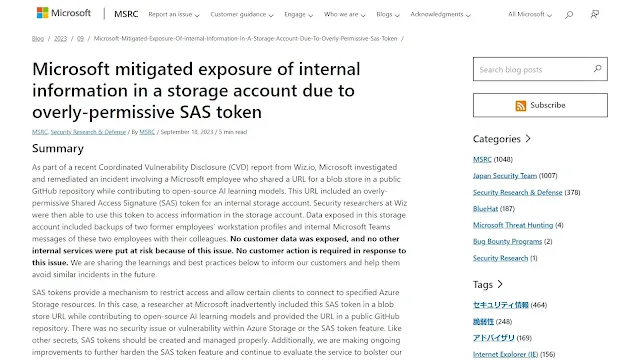

2023年9月18日 - テクノロジー業界が注目する中、マイクロソフトは公開されたGitHubリポジトリでのオープンソースAI学習モデルへの貢献中に、緩すぎるShared Access Signature (SAS) トークンを含むURLを誤って共有したことを公表しました。このミスにより、同社の内部ストレージアカウント内の情報が外部からアクセス可能となってしまい、セキュリティ専門家の間で大きな議論が巻き起こっています。

この問題を最初に発見したのは、セキュリティ専門家のグループ、Wiz。彼らはこの脆弱性をマイクロソフトに報告し、同社はこの問題を迅速に対応。該当のSASトークンを無効化し、ストレージアカウントへの外部からのアクセスを完全に遮断しました。この迅速な対応により、さらなる情報の漏洩を防ぐことができました。

漏れた情報には、2人の元従業員のワークステーションプロファイルのバックアップや、Microsoft Teamsの内部メッセージが含まれていました。しかし、幸いにも顧客データや他の重要な情報の漏れは確認されていません。この事件は、クラウドストレージやオンラインサービスのセキュリティが今後も業界の大きな課題として残ることを示しています。

マイクロソフトは、今回の事件を受けて、SASトークンの使用に関するベストプラクティスを見直し、顧客に提供することを発表しました。同社は、今後もSASトークンの機能を強化し、サービスの安全性を最初から確保する姿勢を維持していくとのことです。また、セキュリティ研究者との連携をさらに深め、共同でセキュリティの向上に努めるとコメントしています。

この事件を受け、セキュリティ研究者と企業との連携の重要性が再び浮き彫りとなりました。マイクロソフトは、今後も研究者との連携を深め、セキュリティの向上に努めるとコメントしています。同社は、今回のような事件を未来に防ぐための新しい技術や手法の開発にも注力しており、ユーザーや企業のデータ保護を最優先として行動していく方針を明らかにしました。

リリース文:Microsoft mitigated exposure of internal information in a storage account due to overly-permissive SAS token(アーカイブ)

| 対象者 | 2016年1月5日~2023年6月5日の期間中に弊社および弊社の販売店から、 コクヨ株式会社の商品(オフィス家具等のメーカー直送品)をご注文されたお客様 |

|---|---|

| 件数 | 29,878件(内、販売店経由5,556件) |

| 情報 | お客様お届け先担当者の氏名、会社名、住所、電話番号 |

関係者の皆様には多大なるご迷惑とご心配をおかけすることとなり、深くお詫び申し上げます。

現在、鋭意調査を続けておりますが、現時点で判明している事実及び弊社対応について以下のとおりご報告いたします。

【概要】

2023年 7月 24日 (月) 、弊社サーバー機器を経由した不正な通信を検知し、直ちにサーバー機器をネットワークから切り離すなど必要な対策を実施しました。その後、第三者機関(外部セキュリティ専門家)の調査により、弊社システムのアカウント情報等を管理するシステム(ディレクトリサーバー)への不正アクセスの形跡が確認され、個人情報の一部が外部へ流出した可能性があることが判明いたしました。

【原因】

外部セキュリティ専門家の調査結果より、今回の不正アクセスは弊社に設置したアプリケーションサーバーの脆弱性が悪用されたものであったと判明しています。

【弊社の対応】

弊社は、本件事象の認知後、不正アクセスに用いられた を無効化し、サーバーをシャットダウンするとともに、外部セキュリティ専門家のフォレンジック調査を実施いたしました。外部セキュリティ専門家の調査にて、影響の範囲を確定させるまでに時間を要し、今回の発表までお時間をいただきましたこと、お詫び申し上げます。本件につきましては、すでに警察への相談及び個人情報保護委員会に必要な報告を行い、外部セキュリティ専門家の協力を得ながら、関係各機関と連携し、事実の確認及び適切な対応に務めております。また、弊社は今回の事態を重く受け止め、セキュリティ体制の改善、全てのウェブサイト及びネットワークに対する監視体制強化など、再発防止に全力で取り組んでまいります。

この度は皆様に多大なご迷惑ご心配をお掛けしますこと、改めて深くお詫び申し上げます。

(https://www.smbcnikko.co.jp/news/customer/2023/n_20230417_01.html)