雑記系ブログ。セキュリティとか、マイルとか、投資とか、、、 / Miscellaneous Blogs. Security, miles, investments, etc

【セキュリティ事件簿#2023-046】札幌医科大学付属病院 個人情報の入った記録媒体(USB メモリ)の紛失について 2022年1月23日

【寿司テロ】スシローペロペロ事件の主犯の少年、「寿司テロリスト」として世界デビュー

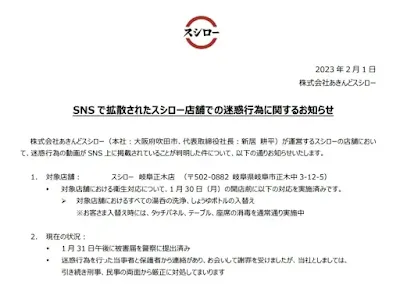

2023年1月29日、スシロー岐阜正木店において、醤油さしや湯飲みをベロベロ舐めまくり&回る寿司にも唾タッチする様子を撮影してアップする国賊が発生。

以下がその動画。

そして、海外に「寿司テロリスト」として紹介される。

回転ずしって性善説で成り立っていたような部分があったので、こういう事件が起きた以上、食の安全性重視って言うことで、多少不便なことになっていくんだと思う。

ホリエモンの解説動画は分かりやすくて良かった。

事件に対して、スシローは諸々徹底的にやっていく模様

【セキュリティ事件簿#2023-036】株式会社ジェイ・エス・ビー 当社従業員によるご契約者様等の個人情報の漏洩に関する追加のご報告について 2023年2月2日

約29,000件の顧客情報。なお、機微情報、クレジットカード情報、金融機関の口座情報等、決済に関する情報は含まれておりません。

- 2023年1月10日(火)頃より、当社と全く関係のない第三者により、ご契約者様等に対して、当社のブランドを騙ったウォーターサーバー、電気、インターネットに関する勧誘がされている等、33件の問い合わせが当社に寄せられ、事態把握も含め勧誘元と思しき業者へ直接調査を開始。

- 2023年1月20日(金)

社内調査の結果、当社従業員が不正な方法により顧客情報を抽出し、外部に漏洩させた可能性が高いことが判明。 - 2023年1月23日(月)

本件に係る対策本部を設置し、外部専門家協力のもと全容把握へ向け社内調査を実施。 - 2023年1月24日(火)

関係機関への報告及び警察への相談を行う。 - 2023年1月25日(水)

「当社従業員によるご契約者様等の個人情報の漏洩について」を公表し、注意喚起を行う。 - 2023年1月27日(金)夕刻

漏洩させた疑いのある従業員本人に外部専門家を交えた事実確認を実施。

不正な方法による顧客情報の抽出及び第三者への漏洩の事実を認める。 - 2023年1月27日(金)~2023年2月1日(水)

従業員本人による事実確認を受け、漏洩の判明した顧客情報の規模及び範囲の特定作業を実施。 - 2023年2月2日(木)

本日のご報告に至っております。なお、詳細につきましては、警察の捜査に影響するため、開示を控えさせていただきます。

今般の情報漏洩に伴い、漏洩の対象となりましたご契約者様等へ個別に書面にてご連絡及びご説明をさせていただきます。漏洩した情報に伴う二次的被害防止を最優先とする取り組みを開始しており、漏洩した情報を入手した第三者に対して、当該情報を使用した勧誘行為の停止を申し入れ、応諾いただく等、とりうる措置を順次進めております。また、33件の問い合わせ発生に対する上記の措置等により、2023年1月20日以降、現時点に至るまで、ご契約者等より、新たな勧誘行為や金銭的な被害を受けたとのご報告は0件となっております。なお、今後、本件につきましては、警察と連携し事態の全容解明に努めてまいります。

顧客管理システムへ不正な方法によりログイン後、漏洩の対象となる情報を抽出し、データを外部へ持ち出したことが直接的な発生原因であることを確認しております。

現時点におきまして、全社を対象として、顧客管理システムの一部機能の使用制限措置等、セキュリティ強化を実施いたしました。今後につきましては、今般の事態を厳粛に受け止め、当該システムのセキュリティの見直し、更なるセキュリティ対策の強化を図ってまいります。また、社内にて改めて情報管理に関するルールの徹底を周知するとともに、個人情報保護に関する教育を継続的に実施してまいります。

[イベント] CYBERUK 2023(2023/4/19-20)

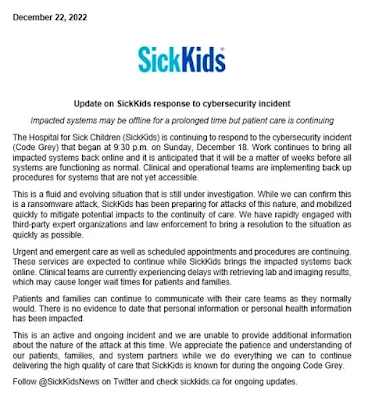

ランサムウェアギャング「LockBit」が病院に復号鍵を無償提供

【セキュリティ事件簿#2023-045】国土交通省 個人情報の流出の可能性に関するお詫びとお知らせ 2023年1月13日

九州地方整備局 山国川河川事務所が発注した事業損失事後調査業務(受注者:東亜建設技術(株))において、受注者の業務従事者が発注者から貸与された調査に必要な個人情報が含まれた資料を紛失する事案が発生しました。

紛失した資料には、個人2名の住所及び氏名等並びに個人17名の氏名等が記載されています。

関係する皆様にご迷惑をおかけしたことを、深くお詫び申し上げます。

○事案の内容

令和5年1月17日(火)に事業損失事後調査業務受注者の業務従事者が、現地調査を実施中に発注者から貸与された個人情報が含まれた資料を紛失し、同日に遺失物として最寄りの警察に届出られたものです。

○ 対応状況

同資料に個人情報の記載のある方に対しては、事案の内容をご報告し、お詫びさせていただいているところです。なお、現時点におきましては、個人情報等の第三者への流出、不正利用等の事実、二次被害は確認されておりません。

○ 今後の対応

九州地方整備局においては、同様の事案の再発防止に取り組んでいる中で発生したことを重く受け止め、更なる個人情報等の管理の徹底に関して、受注者への指導に迅速かつ万全を期してまいります。

【セキュリティ事件簿#2023-044】岩手医科大学附属病院 個人情報を保存したUSBメモリの紛失について 2023年2月2日

【セキュリティ事件簿#2023-043】株式会社エフエム東京 「ショッピングサイト」不正ログインに関するお詫びとご報告 2023年1月18日

【メール例】---------------------------------------------再支払いのお願いこのたびはTOKYO FM公式ショッピングサイトでお買い物いただき、ありがとうございました。下記、ご注文において、与信エラーにより決済が正常に完了していないことが判明いたしました。それに伴い、再度のお支払いをお願いいたします。既に引き落としされている場合に関しましては自動でキャンセル扱いになり請求されませんのでご安心ください。ご不便をおかけして申し訳ございません。[再決済ページに進む]ご注文内容注文ID:XXXXXXXXXXXXXXXX(以下注文情報がつづく)---------------------------------------------

【セキュリティ事件簿#2023-042】兵庫県立がんセンター 個人情報が含まれたUSBメモリの紛失に関する お詫びとご報告 2023年1月31日

電子カルテから保存した55名分の患者ID、氏名、治療実施日、病変の存在箇所、病変の進行度等のデータです。

USBメモリは、医師自身が管理しており、令和5年1月5日(木)に使用したことは確認しています。1月 13 日(金)に、USBメモリを使用しようとしたところ見当たらないことに気づきました。原則、院外へ持出しをしませんので、診療部、看護部等の関係者全員で1週間程度、当該医師の診察室内や関係病棟内等、あらゆるところを探しましたが見つからず、現在も発見に至っておりません。このため、1月 27 日(金)に明石警察署へ遺失届を提出いたしました。

USBメモリに医療情報が保存されていた可能性のある患者さんには、お詫びとご報告の文書を1月 27 日(金)に郵送させていただきました。また、電話もしくは対面でのご説明もさせていただいております。

電子カルテからデータを取込む場合は、システム管理室が貸出す暗号化されたUSBメモリを使用することとし、USBメモリの使用が終わった後は、データを消去し、システム管理室にUSBメモリを返却することにします。システム管理室は返却のあったUSBメモリのデータ消去を確認します。また、このような事態を重く受け止め、全職員に対し、今回の経緯を踏まえ、改めて個人情報の適正管理方法の周知徹底を図ります。

引き続きUSBメモリの捜索に尽力します。

【セキュリティ事件簿#2023-041】近畿大学病院 近畿大学病院で発生した診療情報の流出事案について 2023年2月2日

この度、近畿大学病院において、受付業務の委託先である株式会社エヌジェーシーの社員(当時、以下 元社員A)が、患者様1名の診療情報を故意に外部に流出させたことが発覚しました。

元社員Aは、業務中に友人である患者B氏が当院を受診したことを知り、スマートフォンを用いて氏名、生年月日、診察記録が記載された電子カルテを表示したパソコン画面を動画で撮影し、共通の友人であるC氏にSNSを通じて送信しました。当院では、事態発覚後すみやかに調査チームを立ち上げて調査を行うとともに、この動画がすでに削除されていることを確認しております。

当該患者様及びその関係者の皆様には、ご迷惑、ご心配をお掛けしましたことを深くお詫び申し上げます。このような事態を招いたことを重く受け止め、個人情報の取り扱いについてはこれまで以上に厳重に注意し、再発防止に努めてまいります。

1.事案の概要

令和4年(2022年)11月5日、受付業務委託先の元社員Aが、当院を受診した患者B氏の診療情報(氏名、生年月日、診察記録)記載の電子カルテを表示したパソコン画面を私用スマートフォンで動画撮影し、SNSを通じて友人C氏へ送信しました。元社員A、患者B氏、友人C氏はいずれも友人関係にあり、患者B氏が友人C氏から動画の存在を聞き、11月7日に当院に抗議されたことで事案が発覚しました。

その後、当院にてすみやかに調査チームを立ち上げ、調査を行ったところ、元社員Aが動画の撮影と友人C氏への送信を認めました。また、友人C氏が、送られてきた動画を友人D氏に見せていたこともわかりました。さらに、元社員Aが自身の家族1名と友人E氏に、友人C氏が友人F氏・G氏に、それぞれ患者B氏の受診について話をしたことも判明しました。

2.対応

令和4年(2022年)11月15日に、当院より患者B氏の代理人弁護士に対して、漏えいに関するお詫びと調査報告を行いました。

元社員Aと友人C氏が保持していた動画については、11月8日までに削除されたことを確認しています。また、動画を見せられたり、受診の話を聞いたりした方々には、本件を第三者に口外していないことを確認し、今後も情報を拡散しないことを約束していただきました。

株式会社エヌジェーシーに対しては、事案発覚後ただちに再発防止措置の遵守徹底を強く申し入れました。その後検討を行い、令和5年(2023年)3月31日当直勤務をもって業務委託契約を終了することといたしました。なお、元社員Aについては、11月7日付で株式会社エヌジェーシーを自主退職したという報告を受けています。

また、本件は個人情報漏えい案件として、文部科学省と個人情報保護委員会に報告しております。

3.再発防止策

今後、このような事態を招くことがないよう、下記のとおり取り組んでまいります

①当院において、委託業者、派遣業者従業員等の業務に通信機器を必要としない者に対して業務従事中の通信機器の所持を禁止し、12月14日に通知しました。

②すべての委託先に対して、業務遂行にあたり個人情報保護に関する取扱い注意事項を徹底するよう、改めて申し入れました。(11月14日~11月16日)

③当院の全教職員を対象に、個人情報保護規程の遵守について改めて周知し研修を実施しました。(11月28日~12月26日)

④当院の全教職員に本事例を共有しました。今後さらに個人情報の取扱いに関する研修会を予定しています。

【セキュリティ事件簿#2023-040】尼崎市職員、泥酔して公用スマホ紛失。USBメモリ事件を恐れて虚偽報告し処分を受ける ~バッドニュースファーストは重要だが難しい~

Microsoft Teams、再び障害(前回は2022年7月)~原因はオペミスか!?~

【セキュリティ事件簿#2023-039】株式会社東京機械製作所 当社連結子会社における不正アクセス発生による個人情報流出の可能性に関するお詫びとお知らせ 2023年1月30日

2022 年 11 月 5 日(土)当社総務部の従業員が作業を行っていた際に、サーバ内のファイルにアクセスできないため異常に気付きました。その後複数のサーバを調べたところ、各モニターに「LOCKBIT2.0」の表示があり、第三者による不正アクセスを受けたことを確認いたしました。当社ではさらなる拡大を防ぐため直ちに外部ネットワークとの遮断を行ない、同日に対策本部を立ち上げ、外部専門機関の協力のもとで不正アクセスを受けたサーバの範囲と状況、感染経路等の調査およびデータ復旧の検討を開始いたしました。

初期調査において、当社の複数のサーバへの不正な侵入と内部のデータが暗号化されていることを確認いたしました。侵入されたサーバには、お客様から頂いたメールの情報、部品発送に関する情報などを保管するサーバが含まれており、お客様の個人情報が含まれていることがわかりました。お客様の個人情報が外部に持ち出された可能性について外部専門機関による確認を行いましたが、その痕跡は現在まで確認されておりません。また、現在までのところ、本件に関わる個人情報の不正利用等は確認されておりません。しかしながら現在までの調査において流出の可能性を完全に否定することは難しく、今回お知らせすることといたしました。なお侵入経路は、インターネット回線を介して外部からの侵入を防止するために導入しておりましたセキュリティの脆弱性を悪用され、侵入された可能性が高いとの意見を得ております。

今回の侵入に悪用されたセキュリティの脆弱性を修正する措置を実施するとともに、現在は全てのサーバに新たなウイルス感染対策ソフト、不正アクセスを監視するソフト、電子証明を必要とする外部アクセスシステムの構築により、今まで以上に厳重な情報セキュリティ体制強化を行い、さらなる不正アクセスが起きないよう対策をとっております。なお、個人情報保護委員会への報告と所轄警察署への届け出は完了しております。

2018 年 4 月 1 日以降から 2022 年 11 月 4 日までの間に弊社が直接お名刺を頂いたお客様、並びに製品及び部品のご注文を頂いたお客様。

氏名、ご所属の会社情報(会社名、住所、電話番号、メールアドレス)、ご注文履歴及びその発送に関する情報、一部のお客様の個人住所と電話番号。

2023 年 1 月 30 日より順次お客様への対応を進めてまいります

【セキュリティ事件簿#2022】株式会社フルノシステムズ 不正アクセス発生による個人情報流失に関する調査結果 [対象範囲確定]のお知らせと今後の対応について 2023年1月27日

【セキュリティ事件簿#2023-038】LockBit 3.0ランサムウエアギャングは、“Fujikura.co.jp”をハッキングしたと主張

株式会社フジクラは、東京都に本社を置く光ファイバーや電線、ワイヤーハーネス等を製造する非鉄金属メーカーである。日経平均株価の構成銘柄の一つ。

電線御三家(住友電工・古河電工・フジクラ)の一角。 光ファイバケーブルの接続で必要な「光ファイバ融着接続機」で世界首位。携帯電話・デジタルカメラ等に使われる「フレキシブルプリント基板」で世界3位。光ファイバーでは世界10位(国内首位)。

オフィスビルを中心とした複合施設である深川ギャザリアも運営している。

三井グループの月曜会に属しており、三井業際研究所及び綱町三井倶楽部の会員企業である。

【セキュリティ事件簿#2023-037】嘉手納町 個人情報漏えいについてお詫びとご報告 2023年1月26日

バグバウンティ系のイけてるYouTubeチャンネル

1. Bug Bounty Reports Explained

Grzegorz Niedzielaは、公開された脆弱性の旅にあなたを誘います。彼は、超技術的な発見の詳細に焦点を当て、何が起こったのか、研究者がどのように脆弱性を見つけたのか、視聴者に理解を深めてもらいます。高度な脆弱性やバグの連鎖について学ぶには、特に視覚的に学ぶことができる優れた方法です。

2. InsiderPhd

InsiderPhdはイギリス在住の大学教授で、パートタイムのバグバウンティハンターです。彼女は、バグバウンティの様々な側面に関する教育ビデオを定期的に公開しています。デモを交えた脆弱性チュートリアルもあれば、バグバウンティの計画面(効果的なメモの取り方、プログラムの選び方、目標設定、モチベーションなど)に取り組んだものもあります。このユニークなアプローチは、気負わずにバグ探しの技術面を学びたい、初めてバグを見つける方法を知りたいという初心者に特に興味深いものです。

3. LiveOverflow

LiveOverflowは自らをハッカー志望と称していますが、彼の動画はそうではないことを証明しています。ドイツを拠点とするこのCTFプレイヤーは、様々なニッチなトピックについて、10分間の深堀りされた説明ビデオをアップロードすることで知られており、理解しやすいスケッチブックのアニメーションで心地よく視覚化されています。LiveOverflowは、教育的なチュートリアルから、ハッキングに関連する実際の話、質問、考えをカバーすることまで、様々なトピックをカバーしています。最近のMinecraftハッキングシリーズは話題になること間違いなしです

4. NahamSec

NahamSecは最も影響力のあるバグハンターの一人で、バグバウンティコミュニティに信じられないほどポジティブな影響を与えている。彼は、最高のバグバウンティハンターへのインタビュー、ライブハッキングストリーム、チュートリアル、Vlogで知られています。また、彼のチャンネルでは、彼が共同主催したカンファレンスのトークも見ることができます。ハッカーたちが最先端の技術(特にウェブハッキング)を紹介するだけでなく、チャリティーのために何千ドルもの資金を集めることにも貢献しています。

5. PwnFunction

pwnFunctionのYoutubeチャンネルに適切な言葉を見つけるのは難しいです。まず、質問から始めましょう。あなたはペンギンが好きですか?もし答えがイエスなら、今すぐハマるはずです! さて、もう一つ。ステラアニメーションは好きですか?pwnFunctionは、様々な脆弱性の概念やウェブに関する秘密について説明する、最も美しいビデオを制作しています。彼は年に2、3本しかビデオを作らないが、彼がアップロードするときは、それが良いものであることがわかるだろう

6. John Hammond

ジョン・ハモンドは、CTFコンテストにおいては真の伝説的存在です。ジュラシック・パークに登場する彼の双子のように、Johnは情熱的なクリエイターであり、謙虚なコミュニティメンバーでもあります。NahamConやHacktivityConで彼が作った人気のCTFチャレンジで彼を知っている人もいるかもしれません。Johnの特徴は、課題を作るだけでなく、その仕組みや解決方法を説明し、他の人を教育し、次のレベルに到達する手助けをすることに長けている点です。

7. Ippsec

Ippsecが最もよく知られているのは?Hack The Boxのチュートリアルビデオです。彼はそれをロックしていますか?もちろんです。もしあなたが侵入テストに入りたいなら、これらのビデオはベスト中のベストです

8. PhD Security

博士号を持ち、サイバーセキュリティに情熱を持つ別の人物が、あなたにすべての小技を教えるビデオを作っています。このビデオ、すごいですよ

9. Farah Hawa

Farah Hawaは、複雑なウェブ脆弱性をわかりやすく説明する才能を持つバグハンターです。彼女独自のスタイルで、要点を率直に述べ、脆弱性を迅速に把握するために必要なことだけを教えてくれる。

10. STÖK

独特のルックスとヴェイパーウェアのような美的感覚で、バグバウンティ界に旋風を巻き起こしているSTÖK。彼は、菜食主義のシェフであり、ITコンサルタントからサステナブルファッションストアのオーナーに転身し、バグバウンティハンターであり、キーノートスピーカーでもあるのです。彼のビデオには、「Bounty Thursdays」という週刊教育番組、バグハンターのアプローチ方法に関するトーク、モチベーションを高めるスピーチ、バグバウンティライフの楽しいカバー、チュートリアルなどがあります。彼のビデオを見た後は、ポジティブになれること請け合いです

2022年、彼はあまり積極的に活動しておらず、今後投稿するビデオも少なくなると思われますが、彼がコミュニティのためにしてくれた素晴らしい仕事を称え、今年もこの場所を提供したいと思います。Stokはバグバウンティに良い雰囲気をもたらし、彼がいなかったら、どれだけ多くの素晴らしいハンターがバグバウンティハンターになることはなかったでしょう

11. 0xdf

0xdfは、Hack The Boxマシンやその他多くの素晴らしいビデオを制作しています。彼の素晴らしいところは、単に解決策を示すだけでなく、ルートシェルを取得するだけでなく、脆弱性の原因を正確に示していることです。

12. Cristi Vlad

Cristi Vlad は何年も前から侵入テストを行っており、彼がそのマジックの一部を YouTube で共有してくれたのは幸運でした。彼は非常に多くのビデオを持っており、どこから始めればいいのか分かりませんが、そのほとんどすべてが金字塔であることをお約束します。

13. CryptoCat

CryptoCat は、CTF ウォークスルー、バイナリ搾取、ペンテスト、マルウェア解析、プログラミング/スクリプトなどに焦点を当てた情報セキュリティ教育チャンネルです。彼は通常、カバーするトピックを深く理解できるように、かなり詳細に説明します。

さらに素晴らしいことがあります。彼はもうすぐインティグリティのコミュニティチームに参加する予定です。インティグリティのYouTubeチャンネルで、彼のコンテンツにご期待ください。

14. Rana Khalil

Rana Khalilは、セキュリティ評価の専門家であり、パートタイムのバグバウンティハンターです。彼女のチャンネルでは、Portswigger's Web Security Academyのすべてのラボを解決することに焦点をあてています。Ranaはいつも、特定の脆弱性に関する一般的なガイドビデオで始まり、その後、いくつかのラボで解決策を実演しています。

15. HackerSploit

HackerSploitには、ハッキングに関するビデオが400本以上あります。その中には、倫理的なハッキングや侵入テスト、Linuxのエッセンス、チャレンジのウォークスルーなど、多くのシリーズが含まれています。彼は様々なトピックに触れますが、彼の専門はLinuxです。彼のビデオは、ペンテスターのためのDocker、zsh、Nmapなどのトピックの優れた紹介を提供しています。

16. Seytonic

Seytonicは、YouTubeで最高のセキュリティニュースコンテンツを作っています。それは間違いないでしょう。バグバウンティハンターとして、私たちは時々、他のバグバウンティハンターからだけ多くのサイバーセキュリティニュースを得るという、小さなバブルに入ることがあります。ハッキングには他の側面もあり、Seytonicのビデオを使って、それを本当に簡単に消化するのが好きなのです。

17. Dr Josh Stroschein

ジョシュは、100%講義と言えるようなビデオを作ります。私たちは、リラックスしたスタイルと落ち着いた声が大好きです。このすべてが、学習をより良いものにしてくれます

18. theXSSrat

"What’s up you amazing hackers?"

この文章を聞いたことがない人は、XSSラットのコンテンツをチェックする必要がありますよ。彼は定期的にバグハンターに関連する様々なトピックについて短いビデオを公開しています。これには、インタビュー、チュートリアル、Q&A、Tips、そしてバグハンターが始めるときに誰もが抱く疑問への答えが含まれています。

19. Conda

Condaは素晴らしいクリエイターであるだけでなく、最近Intigritiのリーダーボードでトップになり、素晴らしい肖像画を付与されたのです。この素晴らしいバグバウンティハンターがどのようにスタートしたかを知りたい方は、ぜひ彼のチャンネルをチェックしてみてください。

20. HackingSlimplified

Hacking Simplifiedは、チャンネル名が宣伝しているとおりのことをやっています。彼は、ハッキングをよりシンプルにするためのビデオを制作しています。彼のチャンネルでは、コミュニティの注目すべき人々へのインタビューや、AndroidのペンテストからGraphQLの脆弱性の発見まで、あらゆることについてのチュートリアルを見ることができます。

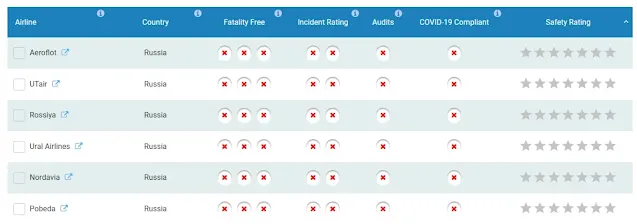

2023年の危険な航空会社8選

航空格付け会社のエアラインレイティングス(AirlineRatings)は、2023年の安全な航空会社トップ20と安全な格安航空会社(LCC)トップ10を発表した。

裏ネタとして逆に評価が低い、シングルスターな航空会社を8社取り上げてみたい。

- Pakistan International Airlines / パキスタン国際航空

- Air Algérie / アルジェリア航空

- SCAT Airlines / SCAT航空

※カザフスタンのシムケントを本拠地とする航空会社。

- Sriwijaya Air / スリウィジャヤ航空

※スマトラ島をベースにインドネシア国内の都市を結ぶインドネシアの航空会社

- Airblue / エアブルー

※カラチを本拠地とするパキスタンの格安航空会社

- Blue Wing Airlines

※スリナムの航空会社

- Iran Aseman Airlines / イラン・アーセマーン航空

- Nepal Airlines / ネパール航空

【セキュリティ事件簿#2023-036】株式会社ジェイ・エス・ビー 当社従業員によるご契約者様等の個人情報の漏洩について 2023 年1月 25 日

【セキュリティ事件簿#2023-006】株式会社SEプラス 弊社教育サービスをご利用頂いているお客様への重要なお知らせとお詫びについて(2023/01/25 追加報告) 2023年1月25日

【セキュリティ事件簿#2023-022】株式会社アダストリア 当社サーバーへの不正アクセス発生について(第二報) お客さまの個人情報流出の可能性に関するお知らせとお詫び 2023年1月24日

【セキュリティ事件簿#2023-035】株式会社シャルレ 「CHARLE WEB STORE(シャルレ ウェブストア)」へのサービス提供会社における個人情報漏えいのおそれに関するお詫びとお知らせ 2023年1月24日

(1) 漏えいの可能性のあるお客様

以下の対象期間中に、当サイトのクレジットカード情報入力画面にて、後記(2)の情報を新たに入力して決済されたお客様

①2022 年 7 月 19 日 07 時 49 分 55 秒から 2022 年 7 月 26 日 20 時 33 分 40 秒②2022 年 7 月 26 日 22 時 31 分 02 秒から 2022 年 7 月 29 日 01 時 48 分 08 秒

・クレジットカード名義人名(2)漏えいの可能性のある情報

・クレジットカード番号

・有効期限・セキュリティコード

【セキュリティ事件簿#2023-034】元職場のデータ削除容疑 システム管理担当の男タイーホ

【セキュリティ事件簿#2023-033】一般財団法人日本国際協力システム 個人情報の漏えいについて 2023年1月19日

- メールの受信者全員に対し、12月5日お詫びのメールを送信するとともに、当該メールの削除を依頼しました。

- 業務の監督機関に対し、12月5日電話及びメールにて報告を行いました。

- 一斉メール送信時は、「Bcc」で送信することを徹底します。

- 調達業務に係る外部へのメール送信時は、送信前に必ず複数人による「ダブルチェック」を徹底します。

【セキュリティ事件簿#2023-032】株式会社三春情報センター マルウェア Emotet に関するお詫びとお知らせ 2023年1月

【セキュリティ事件簿#2023-031】公益社団法人日本臓器移植ネットワーク 当社団における不正アクセス事案の発生について 2023年1月20日

【セキュリティ事件簿#2023-001】株式会社タカミヤ 当社サーバーに対する不正アクセスに関するお知らせ 2023年1月23日

- 不正アクセスの概要

初期調査の結果によれば、攻撃者は、当社ベトナム拠点に対して不正アクセスを行ったうえで当社グループの社内サーバーに侵入し、ランサムウェアを実行し、ファイルの暗号化を行ったものと考えられます。その後、攻撃者のリークサイトに弊社名が掲載されていることを確認しております。 - 漏えい等の可能性がある情報

調査中ですが、現時点において把握しているものは以下のとおりです。

・当社グループの社内サーバーに保存されていた顧客情報(個人情報を含む)

・当社グループ全社の従業員情報

なお、漏えい等の可能性がある個人データの件数については、現在調査中です。

株式会社イワタ、株式会社ヒラマツ及び株式会社ナカヤ機材については、攻撃を受けたサーバー群に個人データを保有しておらず、当該三社が主体として取得・管理していた個人データに漏えい等のおそれがないことを確認しております。 - 発覚の経緯及びこれまでの対応状況

- 令和4(2022)年12月15日、当社の業務システムへのアクセス障害を確認したことから、当社のシステム管理者が調査を行い、社内サーバーに保存されていたファイルが暗号化されるなど、ランサムウェアであるLockBitに感染したことが判明しました。このため、当社は、当社のシステム管理者に、直ちに可能な範囲での被害拡大防止措置を講じさせるとともに、本件の対策本部を設置しました。

- 12月16日、当社のシステム管理者の調査により、当社の業務遂行における支障を生じさせない最低限の業務システムの復旧は可能な見込みであることが判明し、直ちに復旧作業を開始するとともに、外部専門家の弁護士及びセキュリティ専門企業に本件の対応に関する支援を依頼しました。

- 12月19日、当社において個人情報保護委員会に対する速報を行うとともに、攻撃対象サーバーに関するデジタルフォレンジック調査を実施する外部専門機関の選定作業等を開始しました。

- 継続調査により、子会社らにおける本件の影響を確認したため、12月23日、子会社らに関しても個人情報保護委員会に対する速報を行いました。

- 令和5(2023)年1月7日、当社グループに対してランサムウェア攻撃をしたと名乗るものからメールを受信し、また、攻撃者のリークサイトに当社名が掲載されていることを確認しました。

- 1月10日、攻撃者のリークサイトへの掲載を踏まえ、外部専門機関を起用したダークウェブ調査も開始しました。

- 1月11日の午前、当社において大阪府警担当課と会議を行い、現状の調査状況を報告し、今後の捜査の進め方につき協議を行いました。

- 1月11日、攻撃対象サーバーに関するデジタルフォレンジック調査を実施する外部専門機関からデジタルフォレンジック調査の初期報告を受けました。

- 令和4(2022)年12月15日、当社の業務システムへのアクセス障害を確認したことから、当社のシステム管理者が調査を行い、社内サーバーに保存されていたファイルが暗号化されるなど、ランサムウェアであるLockBitに感染したことが判明しました。このため、当社は、当社のシステム管理者に、直ちに可能な範囲での被害拡大防止措置を講じさせるとともに、本件の対策本部を設置しました。

- 今後の対応

- 引き続き、外部専門機関によるデジタルフォレンジック調査等を進めており、漏えい等した情報の項目・件数、侵入経路、被害範囲等を調査して参ります。また、攻撃者のリークサイトへの掲載を踏まえて、外部専門機関を起用したダークウェブ調査も継続して参ります。

- 当該調査の内容も踏まえて、外部専門家の弁護士及びセキュリティ専門企業の助言のもと、再発防止策の策定に向けた取り組みを進めて参ります。

- 引き続き、個人情報保護委員会や警察をはじめとした機関への報告・連携を進めて参ります。

【セキュリティ事件簿#2023-030】朝倉書店 お詫びとお知らせ 2023年1月5日

年末年始の休業期間中,小社ホームページおよび『デジタル内科学』サービスページにおいて,アクセス不良が発生いたしました。

お客様には多大なご迷惑をお掛けいたしましたこと,深くお詫び申し上げるとともに,現在は復旧いたしましたことをお知らせ申し上げます。

昨年末に小社サーバに対する悪質な不正アクセスが発生し,サーバ側にて緊急避難的な対応を行ったことが原因と考えております。

現在も調査を進めておりますが,休業期間中でしたため復旧が遅れてしまいましたこと,重ねてお詫び申し上げます。

なお,今回の不正アクセスによる個人情報流出等の被害は生じておりません。

【セキュリティ事件簿#2023-029】九州電力株式会社 九州電力送配電株式会社のNW設定端末の委託業務外利用に係る報告徴収の受領について 2023年1月18日

- 他社から当社への契約切替(スイッチング)時の名義不一致分の契約状況の確認

- 当社との契約開始時における住所特定や公衆街路灯の設置場所特定のために電柱番号が記載された地図情報確認