雑記系ブログ。セキュリティとか、マイルとか、投資とか、、、 / Miscellaneous Blogs. Security, miles, investments, etc

クラウドフレアの大規模障害の原因は設定ミスだった。 ~Discord、Pixiv、Amazon、Skype、京都府、原神、VALORANT、マイニンテンドーストアなどが影響~

盛岡四高で進路希望のデータ保存を誤り、生徒も閲覧可能に

佐賀新聞社、個人情報入りのファイルを誤送信

誤発送による個人情報の流出について 2022年6月23日 港区

TBカワシマ タイ販社に不正アクセス

高校で学校説明会の申込者情報が閲覧可能に - 宮城県

ブロックチェーンを可視化したサイト[txstreet.com] / This is one of the best blockchain visualizers

TxStreet.comは、BitcoinとBitcoin Cashのネットワークからのリアルタイムの取引データを、一連のバスに乗り込む乗客のSouth Park風の漫画に変換したものである。このサイトは、Bitcoin CashがBitcoinから「フォーク」して以来、支持者が対立している2つのネットワークの対比を示すことも意図している。しかし、このサイトからは、暗号通貨の基本的な知識やネットワークの日々の現実について多くを学ぶことができるので、この争いに加わる必要はない。

PayPay、PPAP撲滅へ!

宮城県警のメールサーバが不正に利用され、約3万件の迷惑メールが送信される

都の電子申請システムで不具合 - 別人の教員選考受験票を表示

LV Plus(デジタル資産およびアプリケーション向けのWeb3.0基盤プラットフォームパブリックチェーン)は詐欺(rug pull)だった模様 / We are seeing a rugpull on project @LV__Metaverse (LV PLUS) - $LVP, which has dropped more than >92%. ~$1.5M USD was taken.

当社サーバーへの不正アクセスの調査結果について 2022年6月21日 株式会社長栄

メルマガ本文に別人の個人情報を誤記載 - 名鉄観光バス

イベント応募者情報を誤送信、フォーム設定が未更新で - 東京都建設局

[イベント] CYDEF2022 (2022/11/30-12/3)

CYDEFとは?

2018年に開始したこのカンファレンスは「NATOサイバー防衛協力センター」や「米陸軍サイバーディフェンス研究所」などの研究機関等の協力を得て、世界各国のサイバーディフェンスの専門家による日本最大のサイバーディフェンスカンファレンスです。4年間で延べ200名以上の方に登壇していただき、延べ3,000名以上の方々に聴講いただいています。

CYDEF 2022の目的

サイバー攻撃や情報工作が内包される現在の武力侵攻は、そこに住む人だけでなく国際社会すべてを遠慮なく巻き込み、資源・金融・流通などの経済活動や人の認知領域にも大きな影響を与えています。今年のCYDEF2022ではこの現実を直視し、防衛・安全保障の視点から社会と経済の発展の阻害に直結しているサイバー領域における現況とその趨勢について国内外の有識者を交えて議論していきます。

CYDEF 2022のテーマ

Defending the continuity of light in the gray zone ~グレーゾーンの闇を英智で照らす~

開催概要

開催日時 : 2022年11月30日~12月3日

11月30日 (水)プレデイ (開催目的・導入セッション)

12月1日 (木)メインデイ (専門家カンファレンス)

12月2日 (金)メインデイ (専門家カンファレンス)

12月3日 (土)アフターデイ (ラップアップセッション)

また、開催後に映像についてはアーカイブにて配信する予定です。

※プレデイとアフターデイは日本向けのセッションです。

※各日の呼称は仮です。

登壇者 :国内外から約50名前後を予定

聴講者 :国外を含む約700名(登録者)を想定

実施方式 :オンライン(予定)

対象聴講者:サイバーディフェンス業務に関連する方、サイバーディフェンスに関心のある方

主催 :サイバーディフェンス研究会 CYDEF実行委員会

「CYDEF2022」特設ページ

ハッカーがイリノイ州の150年以上の歴史を持つ大学を閉鎖に追い込む / Hackers Ended the Life of a 150+ Years Old College in Illinois

サイバー攻撃による被害について 2022年6月20日 医療法人 久仁会 鳴門山上病院

LacosteのDiscordがハッキングされる / Lacoste Discord among the latest to be hacked

ランサム攻撃でサーバ内のデータが暗号化 - 帰国子女向け教育サービス

暗号通貨におけるOpSecについて考える / OpSec in Crypto: Thoughts

マルウェア感染による情報漏えいの可能性に関するお詫びと、漏えいデータを用いた不審メールに関する注意喚起について 2022年6月17日 都築電気株式会社

不正アクセスを受けた当社米国子会社のシステム復旧等について 2022年6月17日 FRONTEO

2022年5月11日(米国時間)に、FRONTEO USAのデータセンター上のデータに不正なアクセスがあったことを確認いたしました。

被害の拡大を防ぐためにFRONTEO USAのネットワークを遮断し、当社セキュリティ関連部門および外部専門調査機関による、不正アクセスの原因・顧客案件データ等への影響に関する調査、および復旧作業を並行して進めておりました。

外部専門調査機関の調査の結果、FRONTEO USA が運用する複数のサーバに対しランサムウェアによるデータ暗号化の被害を受けたことが確認されました。侵入経路としては、メールシステムの一部の脆弱性を悪用された可能性が高いと考えております。

なお、現時点において、外部への情報漏えいや、お客様や関係者の皆様に影響をおよぼす被害などは確認されておりません。

まず、侵入経路と推測されるメールシステムについては、今後、使用しないことと致しました。

次に、グローバル全社を対象に、当社セキュリティ関連部門および外部専門調査機関により、サーバの安全性確認を実施いたしました。加えて、侵入・拡散の防御・検知システムを全面的に刷新し、侵入された場合の早期発見の機能を抜本的に強化いたしました。

今後、FRONTEO USAのシステム全体を継続的に見直し、より高いセキュリティ機能を有する体制とするための検討、改善を行います。

上記調査結果及び対策の実行を受け、当社セキュリティ関連部門および外部専門調査機関の指導に基づき、これまでの遮断していたシステムを復旧し、本日付けをもちまして大部分の業務を再開いたしました。

イオンのDX戦略資料が流出 - コンサル会社が他社との会議資料に提供

イベリア航空:Avios購入50%ボーナスセール(~2022/6/24) / Iberia Plus Buy Avios 50% Bonus Through June 24, 2021

イベリア・プラス・AVIOSの年間購入上限が増え、実質30AVIOS購入可能です。

このキャンペーンは、イベリア航空のウェブサイトからアクセスできます。

価格表(ポンド、ユーロ、米ドルで表示)

試しに8000Avios買ってみようとするとこんな感じ。

出典:Iberia Plus Buy Avios 50% Bonus Through June 24, 2021

Web2からWeb3へのマイグレーション / How to make a jump from Web2 hacking to Web3 hacking?

2.

3.

4.

サイバーセキュリティの全体像 / Cybersecurity: The Big Picture

- サイバーセキュリティのインシデントを回避する

- インシデントを回避するための、アイデンティティ管理や事業継続性管理

- インシデントを回避するための、脆弱性管理、マルウェアからの保護、他の信頼できるシステムからしかシステムにアクセスできないようにするなどの技術的対策。

- 個人情報保護法等の国内および海外の法令遵守対応。

- PCI-DSSなどの業界コンプライアンス対応。

- ISO27000、NISTなどの規格コンプライアンス対応と、それに代わる無数の要求事項

- 社内コンプライアンス対応。

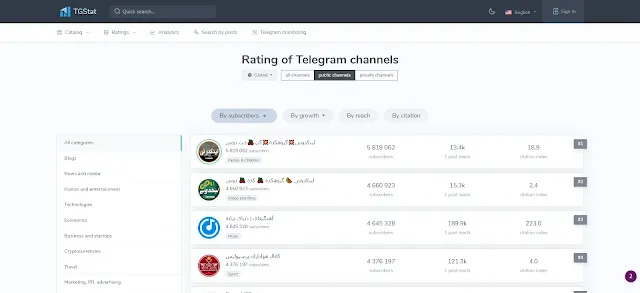

テレグラムのランキングサイト / Rating of Telegram channels

uk.tgstat.com/en/alerts

この様な方法は、もともとコカ・コーラのような企業がネガティブキャンペーンに対処するために使っていたものです(そしてそれはSEM/SIEM/OMの一部です)また、レピュテーション・マネジメントとも呼ばれます。