デルタ航空のマイル(通称:スカイペソ)でハノイからホーチミンを経由して日本に帰る。

今回はホーチミン⇒成田の搭乗記。

なのでスタートはホーチミンの国内線ターミナルから。

往路で使った関西国際空港は国内線と国際線が同じターミナルだったが、ホーチミンはターミナルが別だった。

とりあえず国内線ターミナルを出てどう行こうか思案していると、そう遠くない位置に国際線ターミナルが見える。

なんか歩いて行けそうなので、標識を頼りに徒歩移動を試みる。

そしたら無事国際線ターミナルに到着。出発ロビーは上階なので、上に上がる。

搭乗券はハノイで発券済みなので、そのまま出国審査と手荷物検査に進む。

マレーシアのKLIAはビジネスクラスチケットを持っているとVIPレーンが使えたが、ベトナムはVIPレーンそのものが存在しない模様。平民らしく潔く行列に並ぶ。

ベトナムは最初に出国審査をして、その後手荷物検査に進むパターンだった。

手荷物検査場では係官に呼び出されてカバンの中身を見せるハメに。引っかかったのは紙幣の様だった。今回はカバンに未使用のドル札とバーツ札とドン札(いずれも小額)を入れていたのだが、枚数が多すぎたのか、引っかかってしまったらしい。このパターン、モロッコ出国時の手荷物検査を思い出す。。。

ドル札とバーツ札とドン札をすべてチェックされ、無事解放されたのでラウンジに向かう。

ラウンジは結構混んでいた。何とか席を見つけるが、ハノイでのアフタヌーンティーと前便の機内食で腹パン状態なので、水だけを頂く。

感覚的にはハノイの国内線ラウンジの方がすごかった印象。やっぱり国内線ラウンジでヌードルバーはすごいと思った。

前便が遅延したせいで、ラウンジ滞在時間は30分強程度となてしまった。時間になったので、搭乗ゲートに向かう。

搭乗ゲート到着。成田行きはゲート26、仁川行きがゲート27。ちなみに前便はゲート27前出沖止めしてバスに乗って国内線ターミナルに移送されたので、その後再び徒歩で同じ場所まで戻ってきたことになる。

もし仁川行きの便に搭乗予定だったら、国内線と国際線で同じ機材に搭乗するという、初の体験ができたので、ちょっと残念。

程なくして搭乗開始。成田行きはB787-9。前便よりちょいと胴体が短いB787

アメニティについては予め座席にセットされていました。

内訳:ベトナム航空オリジナルのスリッパ、ポーチ、枕、ブランケット

スリッパはベトナム航空のタグが縫い込まれたいい感じのやつなので、有難く持って帰ることにする。

しばらくしてお手拭きとウェルカムドリンクのサービス。シャンパンも選択可能だが、レモンミントジュースを選択。

カタール航空の専売特許だと思っていたものがベトナム航空航空でも味わえてハッピーな感じ。

座席について簡単に紹介すると、ディスプレイ用コントローラー、イヤホンジャック、USBポート、座席のリクライニングスイッチが座席の左手側に。

コントローラーの更に左側に読書灯。

イヤホンジャックの右側にはヘッドセットがあらかじめ備え付けられえていました。

ヘッドセットの下の方にコンセントも装備。

そうこうしているうちに機内食メニューが配られます。

食事は着陸の3時間前とのこと。

離陸前に食事のオーダーを取りに来てくれるので、ライスヌードル(フォー)をリクエスト。

メニューによると「ご要望によりシリアルとミルクをご用意します」との記載があり、貧乏根性丸出しでシリアルとミルクもリクエスト。

冷静に考えるとシリアルとミルクとフォーってなんかピンとこない組み合わせ・・・。

ドリンクは前回に引き続きベトナム風ホワイトコーヒーを依頼。

準備が整ったところで、いざ離陸。ありがとうベトナム。

そして離陸後はさっさと就寝。

沖縄上空を超えてきたところで、機内が明るくなり、食事のサービスが始まる。

ざっくり、ベトナム時間で午前2:30頃、日本時間で午前4:30頃に朝食を頂きます。

ベトナム航空で機内食にフォーがあったら、無条件でフォー選ぶよね。

悔いを残さないようにフォーの食べ収めを行うが、このフォーの鶏肉、やたら硬かった・・・。

ちなみにベトナム風ホワイトコーヒーを頼んだものの、普通のアメリカンコーヒーみたいな感じだった。

食事が終わると、着陸までまだ2時間弱あるので、再びフルフラットでのんびりくつろぐ。

そうこうしているうちに成田着陸。

1週間前の予報だとちょうど着陸のタイミングで台風が関東直撃なんてことになっていたが、結局関東はそれて近畿直撃となり、無事着陸することができた。

3フライト連続でビジネスクラスに搭乗し、体が少し贅沢病になりかけているので、最後はLCCならぬ、LCBで帰ることにする。

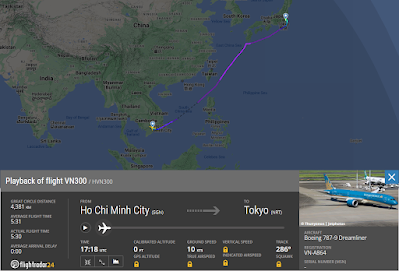

【Playback of flight VN300 on 15 AUG 2023】