さあ今週も一週間頑張ろうと、元気に月曜を過ごしていたのだが、昼頃私用のメールをチェックしてみると今朝から1通も来ていない。

いくら何でも1通も来ていないことはないはずなのだが・・・・

自分は最近Gsuiteに移行したばかりなので、メール転送を行っている。

転送元のメールをチェックしてみるとやはり来ているではないか!!

これはGoogleの障害か?Gmailですらこれまで障害にあったことがないのに有償サービスで障害とはけしからん。

とか、考えていたのだが、事象としてGmailにはアクセスできるが新しいメールが来ない。

うーん。スマホの不具合か?

こういう時はWindows時代から変わらぬ伝家の宝刀「再起動」

・・・やはりWindowsとは違う。再起動しても来ないものは来ない。

ということは自分何かやらかしてGoogleからペナルティ受けたのか?

念のため、ブログサイトも確認してみよう。

・・・拒否られた。

なんか過激な記事書いてブロックされたのだろうか?

次にSearch Consoleを見てみる。

最近ペナルティ食らってフィッシングサイト扱いされた事件を目の当たりにしているので、自分がそうであればSearch Consoleに何かメッセージが届いているに違いない。

・・・なーんにもメッセージがない。というか至って平常のステータス。。。

そうこうしてSearch Consoleいろいろ見ていると、Search Consoleに表示される各ドメインのページのサムネイルの異変に気が付く。

自分のドメイン、トップページは空白の画面のはずなのに何か表示されている。。。

というわけで、さっそく空白のはずの自分のドメインのURLをたたいてみる。

ででーん

「ICANNの確認待ちのドメインに到達しました」と。

要はメールアドレスが確認されないので停止されましたと。。。

さっそくメール認証してみる。

ところがメールが来ない。

あ、ドメイン停止されているからか。

うおー。自分ドツボにはまってる。。。

とりあえずGoogle管理コンソール経由でドメインの管理画面に入る。

設定を見てみると停止されたドメインではなく、別のアドレス設定していた。

早速その別のアドレスを見てみる。

あ、レジストラからメール認証の催促がたくさん届いてる・・・・

あ、あ、メール転送有効になっていない・・・

これが原因か。

結局メールは来なかったものの、てんぱっているうちに自然復旧しました。

レジストラでメール認証やってくれたのだろうか?

うーん。なんとも恥ずかしい。

そんなわけで無事復旧しました。

月曜から疲れました。。。

【参考】

恥ずかしながら、ドメインが利用できない状態に・・・

雑記系ブログ。セキュリティとか、マイルとか、投資とか、、、 / Miscellaneous Blogs. Security, miles, investments, etc

セキュリティインシデントのタレコミ先(マスコミ)

いくら自社の採用製品に問題があり、メーカーの対応がクソだからといって、マスコミに相談に行くというのはまったくもって前代未聞で、かなり新鮮だった。

ま、冷静に考えると、パッケージ製品の不具合なので、IPAやJPCERT/CC、セキュリティベンダー等への相談はちょっと難しく(仮に問い合わせても「メーカーのサポートにお問い合わせください」と言われるであろう)、メーカーのサポートに問い合わせても「調査中です」の一点張りであれば、事の真相を求めてマスコミに行くのは分からなくもない。

社会的な影響も大きい製品であれば、最後の手段としてマスコミにタレこむのもありかもしれない。

しかし、タレこんだ組織の情報も報道されるリスクがあるので、この辺はいろいろ天秤にかける必要がありそう。

当然ながら、機密情報をリークする場合は暗号化は忘れないでね。

とあるサイトに連絡先があったので、スクショでこちらにも残しておきます。住所/TEL/FAXは古いかもしれませんのであしからず。

セキュリティの資格

セキュリティ人材の採用で、資格を持つ人材や経験のある人材を探すことは向こう10年くらい困難な状況が続くらしい。

そんなわけで、セキュリティ業務はアウトソースを考える必要があるというのがオチであったのだが、セキュリティ資格について少しだけ触れられていたので、グローバルなセキュリティ資格を紹介したい。

※ちなみに順不同です。

■CISM:Certified Information Security Manager

・概要:ISACAの資格で、マネージメントレベルの情報セキュリティの国際資格

・保有者:約27,000名

■GSEC:GIAC Security Essentials Certification

・概要:SANSの資格で、テクニカル(Security Essentials、セキュリティ監査、侵入検知、インシデント・ハンドリング、ファイアウォール、フォレンジック、 Windows OS、Unix/Linux OSなど、入門レベルから高度な専門性を要求されるすべての分野)な情報セキュリティの国際資格

・保有者:約4,300名

■CISA:Certified Information Systems Auditor

・概要:ISACAの資格で情報システムの監査、セキュリティ、コントロールに関する国際資格。

・保有者:約115,000名

■GPEN:GIAC Certified Penetration Tester

・概要:SANSの資格で、脆弱性診断の技術資格。

・保有者:約1,300名

・概要:ComTIAの資格で、ITセキュリティ的なインシデントに対応するためのセキュリティ技術に関しての知識を問われる国際資格。

・保有者:(不明)

■GCIH:GIAC Certified Incident Handler

・概要:SANSの資格で、インシデントハンドリングに関する国際資格。

・保有者:約33,000名

■CEH:Certified Ethical Hacker

・概要:EC-Councilの資格で、ホワイトハッカーの認定資格。

・保有者:(不明)

■CISSP:Certified Information Systems Security Professional

・概要:ISC2のセキュリティに関する国際資格。

・保有者:約128,000名

大別するとISACAの資格、SANSの資格、ComTIAの資格、ISC2の資格がグローバル資格(少なくとも米国では通用する資格)として有名というところか。

個人的に良く見聞きするのはISACAとISC2かな。

ISACAは自分もメンバーというのがあるが、日本国内においてコミュニティがかなり整備されている。ISACAは国内に4つ支部があり、国内各支部で毎月勉強会を実施しており、CPE(継続教育ポイント:資格の維持に必要)獲得の機会がある。

ISC2も毎月は無いが不定期での勉強会や後援セミナーが結構多い印象。

いずれも受験料が非常に高額なので、なかなか受験するのには勇気がいる。

自分がCISAを志した際はスクールに通い、高額な受験料が無駄にならないように万全を期しました。

一方でSANSとComTIAはほとんど見聞きしない。

SANSはテクニカルな領域で最高峰のイメージで、尊敬の意味を込めて自分には縁のない感じ。

ComTIAは国内でもかなりマイナーなイメージ。この資格をアピールしている人をこれまで見たこともなく、正直価値が良く分からない・・・。

【関連資料】

セキュリティ人材の展望2018(非公開)

セキュリティ白書2018で気になったトピックス:年金データ無断再委託)

IPAより『情報セキュリティ白書2018』がリリースされました。

2018年も半分が終わりましたが、コインチェックへの不正アクセスによる仮想通貨流出や年金関連で個人情報を勝手に中国の業者に委託していた事件など、今年もいろいろ起きています。

そういえば、国から預かった個人情報を勝手に海外に横流しした国賊的事件が気になったので、改めて整理してみたい。

ちなみに皆さんは国民年金ってどう考えているのだろう?もともと社会保険庁がずさんな管理を行っていたことが発覚し、日本年金機構に生まれ変わったものの、2015年に標的型メール攻撃によるマルウエア感染で情報流出したり、委託先の業者が勝手に中国の業者に再委託したり、なんとも呪われた組織体のイメージが強い。。。

----

■株式会社SAY企画 ※2018年6月5日解散

[企業情報]

業種:情報・通信業(コンピュータによる情報処理事業、インターネットを利用した各種情報提供サービス業)

資本金:5000万円

従業員数:80人

企業URL http://www.say-p.co.jp/

(魚拓) https://web.archive.org/web/20180319234516/http://www.say-p.co.jp/

[インシデント発覚]

2018年2月

[インシデント概要]

日本年金機構との契約に反して無断で扶養親族等申告書の入力業務を中国の業者に委託。

[被害/影響]

528万人分の個人情報(漢字氏名、フリガナ)

[想定損害額]

10,560,000,000円

[原因]

・社長が阿保だから?

-入力量が多く、関連会社という甘い認識で作業を分担した。契約違反だとは思わなかった。

-(中国の業者は)自分が役員を務める中国・大連にある会社で、再委託に当たらないと思った。

-発注した作業は氏名の読みと漢字をデータから抜き出すだけで、個人情報を扱っているという認識はなかった。

[コメント]

委託業務を日本の給与水準で考えた場合、少なくともどの程度の金額感になるのかは想定がつくはず。

国から預かったデータを中国に流すSAY企画は国賊企業認定だが、安かろう悪かろうを想定できなかったのは日本年金機構も阿呆すぎる。

日本年金機構は、呪われた組織なのではなく、単なる「ザンネン」な組織なのだろうか・・・。

----

ちなみに、自分は年金は信用しない派(自分が年金受給するころには年金制度破綻している考え)です。自分の年金は自給自足すべくリスク取って資産運用やっています。

【参考】

情報セキュリティ白書2018

日本年金機構における業務委託のあり方等に関する調査委員会報告書(概要)

2018年も半分が終わりましたが、コインチェックへの不正アクセスによる仮想通貨流出や年金関連で個人情報を勝手に中国の業者に委託していた事件など、今年もいろいろ起きています。

そういえば、国から預かった個人情報を勝手に海外に横流しした国賊的事件が気になったので、改めて整理してみたい。

ちなみに皆さんは国民年金ってどう考えているのだろう?もともと社会保険庁がずさんな管理を行っていたことが発覚し、日本年金機構に生まれ変わったものの、2015年に標的型メール攻撃によるマルウエア感染で情報流出したり、委託先の業者が勝手に中国の業者に再委託したり、なんとも呪われた組織体のイメージが強い。。。

----

■株式会社SAY企画 ※2018年6月5日解散

[企業情報]

業種:情報・通信業(コンピュータによる情報処理事業、インターネットを利用した各種情報提供サービス業)

資本金:5000万円

従業員数:80人

企業URL http://www.say-p.co.jp/

(魚拓) https://web.archive.org/web/20180319234516/http://www.say-p.co.jp/

[インシデント発覚]

2018年2月

[インシデント概要]

日本年金機構との契約に反して無断で扶養親族等申告書の入力業務を中国の業者に委託。

[被害/影響]

528万人分の個人情報(漢字氏名、フリガナ)

[想定損害額]

10,560,000,000円

[原因]

・社長が阿保だから?

-入力量が多く、関連会社という甘い認識で作業を分担した。契約違反だとは思わなかった。

-(中国の業者は)自分が役員を務める中国・大連にある会社で、再委託に当たらないと思った。

-発注した作業は氏名の読みと漢字をデータから抜き出すだけで、個人情報を扱っているという認識はなかった。

[コメント]

委託業務を日本の給与水準で考えた場合、少なくともどの程度の金額感になるのかは想定がつくはず。

国から預かったデータを中国に流すSAY企画は国賊企業認定だが、安かろう悪かろうを想定できなかったのは日本年金機構も阿呆すぎる。

日本年金機構は、呪われた組織なのではなく、単なる「ザンネン」な組織なのだろうか・・・。

----

ちなみに、自分は年金は信用しない派(自分が年金受給するころには年金制度破綻している考え)です。自分の年金は自給自足すべくリスク取って資産運用やっています。

【参考】

情報セキュリティ白書2018

日本年金機構における業務委託のあり方等に関する調査委員会報告書(概要)

フィッシングサイトのタレコミ先(Google SafeBrowsing)

スパムメール、ウイルスメール、フィッシングメールが来ても、基本的な対応は無視です。うっかり返信などすると、そのアドレスはリアルユーザーのものだと分かり、更なる被害拡大のリスクが出てきます。

もしあなたがフィッシングサイトを見つけたものの、黙っていられなくなった場合は、世のため人のために、ぜひ関係機関にタレコミ(情報提供)してあげてください。

自分の最近のお気に入りは下記です。

投稿すると少し世の中の役に立った気がします。

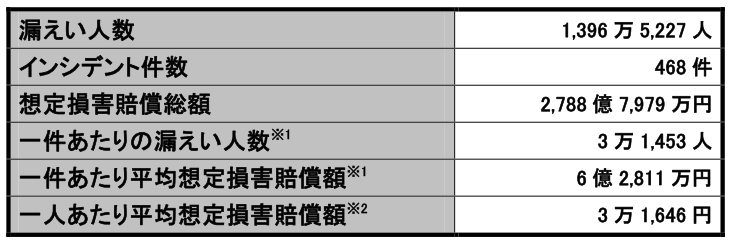

インシデント発生時の概算被害額の算出方法

2014年にベネッセがやらかした個人情報流出事件で一人500円の金券がお詫びとして送られたことから、個人情報が漏洩した時の一人当たりのお詫び額としては500円というのが一つの基準です。

しかし、実際に個人情報が流出した企業の損害額は流出件数x500 なんて単純な算出はできないです。

集団訴訟起こされたら裁判対応費用も発生するし、原因調査やら再発防止策やらプレスリリースやらでとにかくお金がかかります。

そんなわけでぱっと損害額を出すのは難しいのですが、日本ネットワークセキュリティ協会(JNSA)さんがこの難問に果敢に挑戦し、一つの解を導き出してくれました。

今後インシデントネタを書く際はこの想定損害額算出プロセスを使って、企業へのダメージを定量的に表現してみたいと思います。

と思っていたら、今度はJNSAの想定損害額算出プロセスのシミュレータを公開されているサイトを発見。

なんともありがたいことです。今後有効活用させていただきます。

【参考URL】

想定損害賠償額シミュレータ

JNSA 情報セキュリティインシデントに関する調査報告書

oneworldのサイト閉鎖!?

んで、oneworldのサイトにアクセスしたら、下記のエラーが。。

パスワードやクレカ情報が盗まれる可能性があると、穏やかではない警告が。

調べたところ、どうも証明書が切れているようです。

証明書は有効期限があるので、しっかり管理していかないと、こんな事態に陥ります。

しかも、証明書切れてから証明書手配しようとしてもいろいろ手続きがあるので、1週間くらいはかかると思います。

しかもこうなってしまうと、一般企業ならイメージダウンは避けられませんね。

ちなみにマイクロソフト(通称:マイクソ)のInternet Explorerだと、問題を承知で先に進めることができます。

ブラウザシェア世界No1のGoogle Chromeはこういういい加減な状態は一切許す気がないらしく、どう頑張っても先に進めることができません。

ちなみに証明書には3種類あります。

・ドメイン認証型(DV):ドメインの管理権限を元に発行されるSSL証明書。一番安い

・実在証明型(OV):組織情報の審査が行われるため、サイト運営者のなりすまし防止が可能

・実在証明拡張型(EV):OVよりも厳格な審査を受けてから発行。アドレスバーがグリーンになり、組織情報が表示されるようになる。

企業が証明書を導入する場合、多いのはOVですね。推奨はEVなのでしょうが、高額なのと、費用対効果の兼ね合いからあまり導入は進んでいない感じ。

セキュリティ対策の最適解

そのアプローチとは、

1.セキュリティ対策ができていない「二流以下の企業」から、必要最低限の対策を検討する

2.セキュリティ対策ができている「一流企業」から、次の一手を検討する

というものであった。

答えがない領域に対して答えを求めていくアプローチとしてとても面白いと思った。

せっかくなので、レポートの中から、セキュリティ対策ができていない「二流以下の企業」向けの推奨セキュリティ対策をまとめていきたい。

ちなみに、「二流以下の企業向けの推奨セキュリティ対策」とは、「40%以上の企業で実施済みのセキュリティ対策」のことである。

・ポリシーやガイドラインの整備

・教育 (標的型メールの教育や訓練等)

・認証、アクセス権管理

・ネットワーク設計の見直し (セグメンテーションやアウトバウンドの不審な通信への対応

等)

・エンドポイントセキュリティの基本実装 (パターンマッチング型のアンチウイルスソフト導入等)

・サーバやPCへのパッチ適用 (OSだけでなくアプリも)

・セキュアWebゲートウェイ

・セキュアメールゲートウェイ

【参考資料】

サイバーセキュリティの最適解を探る(非公開)

登録:

コメント (Atom)