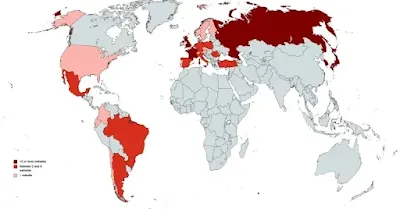

1.融資済み案件の状況

全体としては360USD(前月比+50USD)の投資に対して、163USD(前月比+48USD)が返済されている感じ。

投資案件は全14件。

内2件が完済。内4件に何らかの遅延が発生している模様。

融資No:2705613号(https://www.kiva.org/lend/2705613)

- 融資国:フィリピン

- Lending partner:Negros Women for Tomorrow Foundation

- 期間:8か月

- 融資実行:2024年1月

- 融資額:30USD(≒4,727.5円)

- 返済率:68%⇒100%

融資No:2707642号(https://www.kiva.org/lend/2707642)

- 融資国:ニカラグア

- Lending partner:FUNDENUSE

- 期間:8か月

- 融資実行:2024年1月

- 融資額:30USD(≒4,727.5円)

- 返済率:63%⇒100%

融資No:2716127号(https://www.kiva.org/lend/2716127)

- 融資国:フィリピン

- Lending partner:Negros Women for Tomorrow Foundation

- 期間:8か月

- 融資実行:2024年2月

- 融資額:25USD(≒3,900.5円)

- 返済率:52%⇒88% ※遅延発生中

融資No:2718123号(https://www.kiva.org/lend/2718123)

- 融資国:ニカラグア

- Lending partner:MiCredito

- 期間:8か月

- 融資実行:2024年2月

- 融資額:25USD(≒3,900.5円)

- 返済率:22%⇒22% ※遅延発生中

融資No:2737152号(https://www.kiva.org/lend/2737152)

- 融資国:タジキスタン

- Lending partner:Humo

- 期間:8か月

- 融資実行:2024年3月

- 融資額:25USD(≒3,933円)

- 返済率:47%⇒64%

融資No:2731801号(https://www.kiva.org/lend/2731801)

- 融資国:フィリピン

- Lending partner:Negros Women for Tomorrow Foundation (NWTF)

- 期間:8か月

- 融資実行:2024年3月

- 融資額:25USD(≒3,933円)

- 返済率:56%⇒72% ※遅延発生中

融資No:2751150号(https://www.kiva.org/lend/2751150)

- 融資国:ニカラグア

- Lending partner:MiCredito

- 期間:8か月

- 融資実行:2024年4月

- 融資額:25USD(≒3,952.5円)

- 返済率:0%⇒0%

融資No:2738778号(https://www.kiva.org/lend/2738778)

- 融資国:パラグアイ

- Lending partner:Fundación Paraguaya

- 期間:8か月

- 融資実行:2024年4月

- 融資額:25USD(≒3,952.5円)

- 返済率:48%⇒65%

融資No:2757831号(https://www.kiva.org/lend/2757831)

- 融資国:ニカラグア

- Lending partner:MiCredito

- 期間:8か月

- 融資実行:2024年5月

- 融資額:25USD(≒4,060.5円)

- 返済率:0%⇒0%

融資No:2771828号(https://www.kiva.org/lend/2771828)

- 融資国:ニカラグア

- Lending partner:MiCredito

- 期間:8か月

- 融資実行:2024年5月

- 融資額:25USD(≒4,060.5円)

- 返済率:16%⇒33%

融資No:2783502号(https://www.kiva.org/lend/2783502)

- 融資国:フィリピン

- Lending partner:NWTF

- 期間:8か月

- 融資実行:2024年6月

- 融資額:25USD(≒4,099円)

- 返済率:0%⇒28% ※遅延発生中

融資No:2778268号(https://www.kiva.org/lend/2778268)

- 融資国:フィリピン

- Lending partner:NWTF

- 期間:8か月

- 融資実行:2024年6月

- 融資額:25USD(≒4,099円)

- 返済率:0%⇒40%

融資No:2806766号(https://www.kiva.org/lend/2806766)

- 融資国:フィリピン

- Lending partner:NWTF

- 期間:8か月

- 融資実行:2024年7月

- 融資額:25USD(≒4,204円)

- 返済率:0%

融資No:2800157号(https://www.kiva.org/lend/2800157)

- 融資国:フィリピン

- Lending partner:NWTF

- 期間:8か月

- 融資実行:2024年7月

- 融資額:25USD(≒4,204円)

- 返済率:0%

2.新規融資案件

融資条件

- LOAN LENGTH:8 mths or less

- RISK RATING:4-5

星0.5はその団体の機関債務不履行リスクが相対的に高いことを意味し、5つ星の格付けは、その団体の債務不履行リスクが相対的に低いことを意味します。 - DEFAULT RATE:~1%

返済に失敗した(もはや返済していない)終了ローンの割合。 - PROFITABILITY:4%~

フィールド・パートナーの収益性を示す指標。

3.今月の新規融資先

融資No:2819918号(https://www.kiva.org/lend/2819918)

- 融資国:ニカラグア

- Lending partner:MiCredito

- 期間:8か月

- 融資実行:2024年8月

- 融資額:25USD(≒3,930円)

- 返済率:0%

融資No:2816348号(https://www.kiva.org/lend/2816348)

- 融資国:フィリピン

- Lending partner:NWTF

- 期間:8か月

- 融資実行:2024年8月

- 融資額:25USD(≒3,930円)

- 返済率:0%