脆弱性診断を内製化せよ─日々発生する新たな脅威を叩くための切り札

サイバー攻撃による被害の大きさが社会問題になっています。同時に、リモートワークの本格導入も進んでおり、これを機に自組織の情報セキュリティ対策を見直す企業が増えています。最近は特に、新たな脆弱性が日々発生しているため、より短期的なサイクルで安全性を確認する必要があります。高度化・複雑化するサイバー攻撃に備えるため、情報セキュリティ対策を実施するための体制の整備が急がれています。

ただし、情報セキュリティ対策において検討すべき事柄は多岐にわたります。とりわけ「脆弱性への対策」は、深刻な被害をもたらすようなサイバー攻撃に直接関わることが多く、非常に重要です。今回は、脆弱性にスポットを当て、いま企業が実施するべき施策を紹介します。

情報セキュリティで中核となる6つの技術的な分類

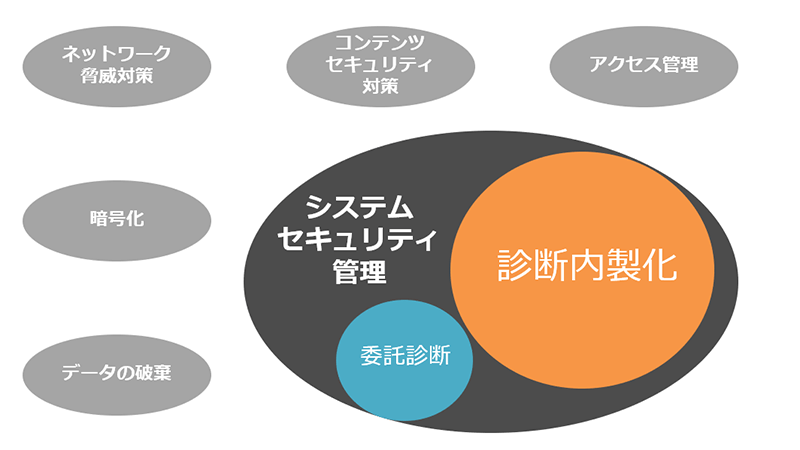

情報セキュリティ対策は、セキュリティの運用担当者だけでなく、経営者や外部のセキュリティベンダを交えて検討するべきものです。多くの検討項目がある中で、技術的な対策は以下の6つに分類*されます。

* IPA 独立行政法人 情報処理推進機構「中小企業の情報セキュリティ対策ガイドライン」

情報セキュリティ対策の技術的な分類

- ネットワーク脅威対策

ネットワーク通信を監視し、制御することで不正な通信に対処します。 - コンテンツセキュリティ対策

プログラムの実行を制限したり、メールに含まれる悪意のあるコンテンツを削除したりすることで、コンテンツの不正な実行を抑制します。 - アクセス管理

多要素認証の導入、ファイルやサービスにアクセス可能な機器の制限など、適切なアクセス制限を実施します。 - システムセキュリティ管理

保有するIT資産に対して、ネットワークの構成と資産の管理者を一元管理し、脆弱性診断を実施することで、資産のリスクを把握・管理します。 - 暗号化

データや通信を暗号化し、情報の改ざんや漏えいを防止します。 - データの破棄

不要となったデータを適切に管理して破棄することにより、情報漏えいが発生してしまった際の被害を最小限に抑えます。

上記の技術的な対策は、セキュリティ機器の導入やセキュリティポリシーの策定などによって実現します。分類のうち、システムセキュリティ管理は、サイバー攻撃で利用される脆弱性を発見・管理できる施策です。適切にシステムセキュリティ管理することによって、脆弱性による脅威に備えることができます。

システムセキュリティ管理では「欠陥の発見」を

システムセキュリティ管理において、はじめに考慮する脆弱性とは、システムに存在する欠陥です。攻撃者は主に脆弱性を利用して、システムへの不正アクセスや改ざん、ウイルス・ランサムウェアの感染といった攻撃を仕掛けます。このように、被害の起点となり得る脆弱性への対策として、何よりも重要なのが脆弱性診断です。脆弱性を発見し、解消もしくは回避することで、被害を未然に防ぎます。

ここで、脆弱性診断について掘り下げてみましょう。脆弱性診断には大きく「委託診断」と「診断内製化」の2種類があります。

委託診断は、外部ベンダーによる脆弱性診断のことです。綿密な診断を実施できますが、調整に時間を要し、コストもかかります。そのため、自組織が持つすべてのシステムを対象に、定期的に診断するといった方法は現実的ではありません。また、新規の脆弱性は日々発見されており、より短いサイクルで脆弱性診断を実施する必要があります。外部の力を借りる委託診断は、そこに限界があります。

一方で、診断内製化は、文字通り自組織内で診断が完結するため、そうした課題を解決します。綿密な診断には不向きですが、多くのシステムを対象に短いサイクルで定期的な診断を実施できます。日々発生する新たな脆弱性にも対応できます。それが、ラックが診断の内製化を強く提案する理由です。

結論として、綿密な診断が求められる重要なシステムに対しては委託診断を選ぶ一方で、日常的な脆弱性の管理には診断内製化で対応することが大切です。

外部委託と内製との違い| 外部委託 | 内製 | |

|---|---|---|

| 品質 |

|

|

| 納期 |

|

|

| コスト |

|

|

| メリット |

|

|

| 課題 |

|

|

システムセキュリティ管理の理想は、もちろん脆弱性がゼロになることです。ただし、それは現実的ではありません。診断内製化を実施し、効果的に運用していくためには、目的を決める段階から慎重に進める必要があります。