NSA Releases Guidance on Zero Trust Security Model:

ゼロ・トラスト・セキュリティ・モデルの採用

エグゼクティブサマリー

サイバーセキュリティの専門家が、ますます分散した複雑な企業ネットワークを高度なサイバー脅威から守るためには、ゼロトラストのセキュリティモデルと、ゼロトラストの原則に基づいて設計されたシステムを展開し、運用するために必要な考え方を採用することで、機密データ、システム、およびサービスを安全に保護することができるようになります。

ゼロトラストは、従来のネットワークの境界線の内側と外側の両方に脅威が存在することを認識した上で、セキュリティモデル、一連のシステム設計原則、および協調的なサイバーセキュリティとシステム管理戦略です。ゼロトラストのセキュリティモデルでは、1つの要素、ノード、またはサービスに対する暗黙の信頼を排除し、代わりに、アクセスやその他のシステムの反応を決定するために、複数のソースから供給されるリアルタイムの情報を介して、運用状況を継続的に検証することを要求します。

ゼロ・トラスト・セキュリティ・モデルでは、違反は避けられないか、すでに発生している可能性が高いと想定しているため、常に制限をかけています。必要なものだけにアクセスし、異常な活動や悪意のある活動を探します。ゼロトラストは、包括的なセキュリティを組み込んでいます。監視、粒度の高いリスクベースのアクセス制御、およびシステム・セキュリティの自動化を、すべての 動的な脅威の中で、重要な資産(データ)をリアルタイムで保護することに集中するために、インフラストラクチャの側面に注目しています。環境を提供します。このデータ中心のセキュリティモデルでは、最小特権アクセスの概念をすべてのアクセスに対して適用することができます。

ゼロトラストの原則を用いて設計されたシステムは、既存の脅威に対処するために、より良い立場にあるはずですが、そのようなシステムに移行するには、途中でセキュリティ態勢を弱めないように、慎重な計画を立てる必要があります。

リスクを最小限に抑え、ロバストでタイムリーな対応を可能にするためには、ゼロトラストの原則とコンセプトがネットワークとその運用エコシステムのほとんどの側面に浸透していなければなりません。 最高経営責任者からエンジニア、オペレータに至るまで、組織はゼロ・トラストの道に乗り出す前に、ゼロ・トラストの考え方を理解し、それにコミットしなければなりません。

以下のサイバーセキュリティガイダンスでは、ゼロトラスト・セキュリティモデルとその利点、および導入のための課題について説明しています。詳細な戦略を構築し、必要なリソースを投入し、実装を成熟させ、望ましい結果を得るためにゼロ・トラスト・モデルに全面的にコミットすることの重要性を論じています。以下の推奨事項は、この最新のサイバーセキュリティモデルの採用を検討しているサイバーセキュリティリーダー、企業のネットワーク所有者、管理者を支援するものです。

Falling behind

今日のIT環境は、接続性、ユーザーの多様性、豊富なデバイス、グローバルに分散されたアプリケーションやサービスにより、悪意のある活動の影響を受けやすくなっています。システムとユーザーは、悪意のある行為者を遠ざけつつ、組織のリソースに接続して相互作用するためのシンプルで安全な方法を必要としています。現在および新興のクラウド、マルチクラウド、ハイブリッドネットワーク環境の複雑さが増していることに加えて、敵の脅威が急速にエスカレートし、進化していることから、従来のネットワークサイバーセキュリティ防御の有効性の欠如が露呈しています。従来の境界線ベースのネットワーク防御は、何層にもわかれたセキュリティ技術で構成されていますが、現在の脅威環境のため、サイバーセキュリティのニーズを満たすことができないことが証明されています。サイバー犯罪者から国家権力者に至るまで、現代の脅威行為者は、より執拗で、よりステルス性が高く、より繊細になってきている。規則性があります。これらの脅威行為者は、インサイダーの脅威行為者と同様に、そのアクセスを利用して国家や経済の安全保障を脅かし、危害を加えることに成功しています。最も熟練したサイバーセキュリティの専門家であっても、分散した企業ネットワークをこれまで以上に洗練されたサイバー脅威から守ることは困難です。組織は、インフラストラクチャを保護し、データ、サービス、アプリケーション、およびインフラストラクチャへの統一的かつ粒度の高いアクセス制御を提供するためのより良い方法を必要としています。

複数の視点からの可視性を統合し、リスクを考慮したアクセス決定を行い、検出と対応のアクションを自動化する最新のサイバーセキュリティ戦略を実装することで、ネットワーク防御者は、機密データ、システム、アプリケーション、およびサービスを安全に保護するために、はるかに優れた立場に立つことができるようになります。ゼロトラストは、サイバーセキュリティのアーキテクト、インテグレータ、実装者が、異なるが関連するサイバーセキュリティ機能を統合して、サイバーセキュリティの意思決定のためのまとまりのあるエンジンに統合する際の指針となることを目的とした「想定違反」セキュリティモデルです。しかし、完全に効果を発揮するためには、ゼロ・トラストの原則をネットワークとその運用エコシステムのほとんどの側面に浸透させ、リスクを最小限に抑え、ロバストでタイムリーな対応を可能にする必要があります。ゼロ・トラスト・ソリューションへの移行を選択した組織は、このセキュリティモデルと、このセキュリティモデルの下でサイバーセキュリティを達成するための計画、資金調達、運用に必要な考え方を完全に受け入れるべきです。

Increasingly sophisticated threats

ゼロトラスト・セキュリティモデルを採用し、このセキュリティモデルに基づいて既存の情報システムを再構築する。は戦略的な取り組みであり、完全な利益を得るまでには時間がかかる。新しい敵対ツールへの戦術的な緩和対応ではありません。戦術、および技術。しかし、最近のいくつかの非常に公開されたシステム侵害は、広範囲に及ぶ システムの脆弱性、システム管理や防御的なネットワーク運用の欠陥などがあります。これらの 事件は、純粋に戦術的な対応では不十分な場合が多いことを示しています。成熟したゼロトラスト環境では サイバーセキュリティの防御者は、新たな脅威行為者を検出する機会を増やし、迅速に対応できる選択肢を増やすことができます。洗練された脅威に対処するために配備されています。ゼロトラストの運用を成功させるために必要なマインドセットの採用 このような環境では、サイバーセキュリティの防御者は、これまで以上に微妙な脅威の指標を認識することができるようになるでしょう。戦術的な ゼロトラスト環境であっても、適切なセキュリティモデル、マインドセットがあれば、対応が必要になる可能性が高い。と応答ツールを使用することで、防御者はますます高度化する脅威に効果的に対応できるようになります。

What is Zero Trust?

ゼロトラストは、セキュリティモデル、システム設計の原則、および協調的なサイバーセキュリティとシステムのセットです。ネットワークの内外を問わず脅威が存在することを認識した管理戦略 の境界線を越えてはいけないという前提に疑問を投げかけます。ゼロトラストは、ユーザー、デバイス、ネットワークコンポーネントが ネットワーク内の位置情報に基づいて暗黙のうちに信頼されています。ゼロトラストは、包括的なセキュリティ監視を実現します。粒度の高い、動的でリスクベースのアクセス制御、システムセキュリティの自動化を、ネットワーク全体で協調的に実施します。インフラストラクチャのすべての側面で、重要な資産(データ)をリアルタイムで保護することに特化しています。動的な脅威環境。このデータ中心のセキュリティモデルでは、最小特権アクセスの概念を適用することができます。誰が、何を、いつ、どこで、どのようにして、どのようにして、という質問への回答が、あらゆるアクセスの意思決定のための重要な鍵となります。

NSA は、国家安全保障システム(NSS)、国防総省(DoD)ネットワーク、および防衛産業基地(DIB)システムを含む重要なネットワークに対して、ゼロトラスト・セキュリティモデルを検討することを強く推奨しています。これらの原則を特定の環境、特に大企業内で統合することは、複雑になる可能性があります。これらの課題に対処するために、NSA は、ゼロトラスト設計アプローチを整理、指導、簡略化するための追加のガイダンスを開発しています。

Adopt a Zero Trust mindset

現代のダイナミックな脅威環境に適切に対処するためには、以下のことが必要です。

- 協調的かつ積極的なシステム監視、システム管理、防御的運用能力。

- 重要なリソースへのすべての要求とすべてのネットワークトラフィックが悪意のあるものである可能性があることを想定しています。

- すべてのデバイスとインフラストラクチャが危険にさらされている可能性があることを想定する。

- 重要なリソースへのすべてのアクセス承認にはリスクが伴うことを受け入れ、迅速な損害評価、制御、復旧作業を実行できるように準備していること。

Embrace Zero Trust guiding principles

ゼロトラストソリューションには、以下のような運用能力が必要です。

- 信用してはいけない、常に確認すること:すべてのユーザ、デバイス、アプリケーション/ワークロード、データフローを信頼できないものとして扱う。動的なセキュリティポリシーを使用して、必要最小限の権限で認証し、明示的に権限を付与する

- 違反を前提とする:敵対者がすでに環境内に存在することを前提に、意識的にリソースを運用し、防御する。デフォルトで拒否し、すべてのユーザー、デバイス、データフロー、アクセス要求を精査する。すべての構成変更、リソースアクセス、ネットワークトラフィックをログ、検査し、継続的に監視して、不審な活動がないかどうかを確認します。

- 明示的な検証:すべてのリソースへのアクセスは、複数の属性(動的および静的)を使用して、一貫性のある安全な方法で実施され、リソースへの文脈に基づくアクセス決定の信頼度を導き出すべきである。

Leverage Zero Trust design concepts

ゼロトラストソリューションを設計する場合

- ミッションの成果を定義する:重要なデータ/アセット/アプリケーション/サービス(DAAS)を特定する組織固有のミッション要件からゼロトラストアーキテクチャを導き出します。

- 内側から設計:まず、重要なDAASを保護することに集中してください。第二に、それらにアクセスするためのすべてのパスを保護します。

- アクセス制御ポリシーを作成するためにDAASへのアクセスを必要とする人/物を決定する:セキュリティポリシーを作成し、すべての環境(LAN、WAN、エンドポイント、境界線、モバイルなど)に一貫して適用する。

- 行動する前にすべてのトラフィックを検査し、ログを取る:エンドポイントとネットワークからすべてのレイヤーにわたるすべてのアクティビティの完全な可視性を確立し、疑わしいアクティビティを検出できる分析を可能にします。

Examples of Zero Trust in use

ゼロトラストの基本的な目的は、ユーザー、プロセス、およびデバイスがどのようにして データ、ユーザー、デバイス、およびその他のセキュリティ関連のコンテクスト情報の組み合わせ(例えば、位置情報、時刻 日、ユーザーまたはデバイスの以前のログに記録された動作)をアクセス決定に使用することをタプルと呼びます。の一部として このタプルの中に信頼できる情報を持つためには、ユーザとデバイスの両方の明示的な認証が必要です。このタプルには ゼロトラスト決定エンジンは、アクセス要求のタプルを検査し、データのセキュリティポリシーと比較します。または要求されているリソースにアクセスすることができます。そして、アクセスを許可するかどうかをリスクを考慮した上で決定し、以下のログエントリを送信します。そのアクセス要求と決定が将来の不審な活動分析の一部になるようにします。このプロセスは、すべての 各センシティブなリソースへの個別のアクセス要求が可能であり、拡張アクセスの間も定期的に繰り返されます。

以下に、成熟したゼロトラスト実装が、従来のアーキテクチャが通常可能な場合よりも悪意のある活動を検出することができるいくつかの例を示します。

Compromised user credentials

この例では、悪意のあるサイバー・アクターが正当なユーザーの資格情報を侵害して 組織のリソースを使用しています。この場合、悪意のある行為者は不正なデバイスを使用しており、リモートアクセスや不正なデバイスを使って組織の無線LANに接続しています。従来のネットワークでは、ユーザーの資格情報だけでは 多くの場合、アクセスを許可するには十分ですが、ゼロトラスト環境ではデバイスが知られていないため、認証に失敗します。と認証チェックを行うため、アクセスが拒否され、悪意のある活動がログに記録されます。さらに、ゼロトラストでは ユーザーとデバイスのアイデンティティのための強力な認証 ユーザーの強力な多要素認証を使用することで ゼロトラスト環境で推奨されている、ユーザーの資格情報を盗むことをそもそも難しくすることができます。

Remote exploitation or insider threat

この例では、悪意のあるサイバーアクターが、インターネットベースのモバイルコードを悪用してユーザーのデバイスを侵害しています。あるいは の場合、アクターは悪意のある内部の認可されたユーザです。典型的な、ゼロトラストではないシナリオでは、アクターは ユーザーの資格情報を取得し、ネットワークを列挙し、特権を昇格させ、ネットワークを介して横方向に移動して危殆化させます。膨大なデータを蓄積し、最終的には永続化します。ゼロ・トラスト・ネットワークでは、侵害されたユーザの資格情報とデバイスの は、証明されるまではすでに悪意のあるものとみなされ、ネットワークはセグメント化されているため、列挙と 側方移動の機会。悪意のある行為者はユーザーとデバイスの両方として認証することができますが、その一方で データは、セキュリティポリシー、ユーザの役割、ユーザとデバイスの属性に基づいて制限されます。成熟したゼロトラスト 環境では、データの暗号化とデジタル著作権管理により、どのデータが使用できるかを制限することで、さらなる保護を提供することができます。また、アクセスが許可されていた場合でも、機密データにアクセスされた場合の対処方法を説明しています。さらに、分析的な 機能は、アカウント、デバイス、ネットワークアクティビティ、データアクセスの異常なアクティビティを継続的に監視します。検知されている間は このシナリオでは、このレベルの侵害が発生した場合、被害は限定的であり、防御システムが検出して開始するまでの時間は 適切な緩和対応が大幅に減少する。

Compromised supply chain

この例では、悪意のある行為者が悪意のあるコードを一般的な企業のネットワークデバイスやアプリケーションに埋め込みます。この例では、悪意のあるアクターは デバイスまたはアプリケーションは、ベストプラクティスに従って、組織のネットワーク上で保守され、定期的に更新されます。従来のネットワーク・アーキテクチャでは、このデバイスやアプリケーションは内部にあり、完全に信頼されています。このタイプの ゼロトラストの成熟した実装では、暗黙のうちに信頼されているため、妥協は特に深刻なものになる可能性があります。アーキテクチャを採用することで、デバイスやアプリケーションが本質的に 信頼されています。その特権とデータへのアクセスは厳重に管理され、最小限に抑えられ、監視されます。マイクロ)はポリシーによって実施され、異常な活動を監視するために分析が使用されます。さらに デバイスが署名されたアプリケーションの更新プログラムをダウンロードできる可能性があります (悪意があるかどうか)、デバイスの許可されたネットワーク接続 に接続しようとすると、ゼロトラスト設計ではデフォルトによる拒否のセキュリティポリシーが採用されるため、他のリモートの アドレスがブロックされる可能性があります。また、ネットワーク監視によって 許可されたアクセス要求に関連付けられていないデバイスまたはアプリケーションからの横方向の移動

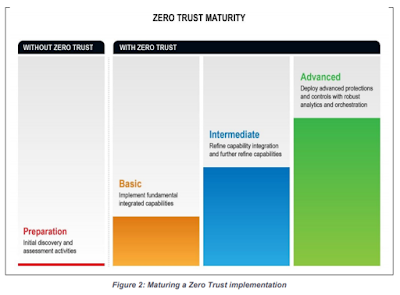

Zero Trust maturity

ゼロトラストの導入には時間と労力がかかります。多くのネットワークでは、既存の インフラストラクチャを活用し、ゼロトラストの概念を組み込むために統合することができますが、成熟したゼロトラストへの移行が必要となります。トラストアーキテクチャでは、ゼロトラスト環境のメリットをフルに享受するために、追加の機能が必要になることがよくあります。移行 を成熟したゼロトラストアーキテクチャに一度に変更する必要はありません。ゼロトラストの機能を段階的に を戦略計画の一部として活用することで、各段階でそれに応じてリスクを低減することができます。ゼロトラストの実装が時間の経過とともに成熟していくと 可視性を高め、自動化された対応により、防御者は脅威に追いつくことができるようになります。

NSA は、ゼロトラストの概念を既存の環境にどのように統合するかを検討する際には、ゼロトラストのセキュリ ティモデルを採用することを推奨している。ゼロトラストの取り組みは、初期準備から基本、中間、上級の段階まで、継続的に成熟していくロードマップとして計画され、サイ バーセキュリティの保護、対応、運用は時間の経過とともに改善されていくべきである。

Potential challenges on the path to Zero Trust

企業ネットワークにゼロトラストを導入する際には、いくつかの課題が発生する可能性があります。のソリューションを提供します。最初の潜在的な課題は、企業全体での完全なサポートが不足していることです。管理者、ユーザーのいずれかが、ゼロトラストを実現するために必要な考え方を完全に受け入れなければなりません。ゼロ・トラストに必要な考え方は、どのようなソリューションも成功させるために完全に受け入れなければなりません。もし 管理者やネットワークディフェンダーがそうしないと、リーダーは構築と維持のために必要なリソースを使いたくありません。賛同者や必要な専門知識がない場合や、ユーザーがポリシーを迂回することが許されている場合、ゼロトラストのメリットは は、その環境では実現できません。基本的な、あるいは中間的なゼロ・トラスト機能でさえも、いったん ネットワークを利用しているため、実装を成熟させ、十分な利益を得るためには、フォロースルーが必要です。

ゼロ・トラストの概念を環境全体に適用する必要性が広まっているため、機能のスケーラビリティが不可欠です。以前は各アクセスに対して一度しか発生しなかったアクセス制御の決定が、リソースへのアクセスが使用されると継続的に実行されるようになるため、これらのアクセス決定を行い、強制し、ログに記録するための堅牢なインフラストラクチャが必要になります。さらに、データタグや追加のネットワークセンサーなど、これまでアクセス制御の決定に含まれていなかったネットワークの要素が、信頼性と一貫した使用が必要とされる重要な要素になる可能性があります。

マインドセットを継続的に順守し、ゼロトラストセキュリティモデルを長期的に適用することも重要な要件です。管理者や防御者は、デフォルトディニーのセキュリティポリシーを常に適用し、常に違反が発生していると仮定することに疲れてしまうかもしれませんが、ゼロトラストのアプローチが失敗した場合、サイバーセキュリティのメリットが著しく低下したり、排除されたりします。

Carefully minimizing embedded trust empowers a more secure mission

ネットワーク環境がますます複雑化していることと、それを危うくする敵対者の能力には、以下のような対策が必要になります。防御の焦点を変更します。ゼロトラストの考え方では、信頼を排除することで重要なデータとアクセス経路の安全性を確保することに焦点を当てています。可能な限り、すべての許可されたアクセスを検証し、定期的に再検証します。しかし、ゼロ 信頼は軽々しく引き受けてはならず、達成するためには多大な資源と粘り強さが必要になります。適切に ゼロトラストが完全に実装されていれば、侵入の防止、検出、阻止をより速く、より確実に行うことができるようになります。従来のあまり統合されていないサイバーセキュリティのアーキテクチャやアプローチよりも効果的です。

バックアップ