雑記系ブログ。セキュリティとか、マイルとか、投資とか、、、 / Miscellaneous Blogs. Security, miles, investments, etc

【セキュリティ事件簿#2023-055】明治大学 本学サーバーへの不正アクセスによる被害および個人情報漏洩の可能性について 2023年2月9日

【THMウォークスルー】Careers in Cyber

Task 1 Introduction

サイバーセキュリティのキャリアは需要が高まっており、高い給与が提供されています。セキュリティ業界には、攻撃的なペンテスト(マシンをハッキングして脆弱性を報告する)から防御的なセキュリティ(サイバー攻撃からの防御と調査)まで、様々な仕事があります。

サイバーでキャリアを積む理由に以下があげられます。

・高給 - セキュリティの仕事は初任給が高い。

・刺激的 - システムを合法的にハッキングしたり、サイバー攻撃から守ったりする。

・需要 - 350万人以上の空席のサイバー職。

ここでは、様々なサイバーセキュリティの役割に関する情報を提供することで、サイバーセキュリティの世界に入る手助けをします。また、サイバースキルの構築を開始するために使用できる様々な学習経路にリンクしています。

■Question ※無し

Task 2 Security Analyst

セキュリティアナリストは、攻撃から会社を守るために、組織全体のセキュリティ対策を構築するのに不可欠な存在です。アナリストは、企業のネットワークを調査・評価し、実用的なデータを明らかにし、エンジニアが予防策を開発するための提案を行います。この仕事では、さまざまなステークホルダーと協力し、セキュリティ要件やセキュリティ状況を理解する必要があります。

担当業務

- 様々なステークホルダーと協働し、会社全体のサイバーセキュリティを分析する

- ネットワークの安全性に関する継続的な報告書の作成、セキュリティ上の問題点および対応策の文書化

- 新しい攻撃ツールやトレンドの調査、データの安全性を維持するためにチーム全体で必要な対策を盛り込んだセキュリティプランの策定。

■Question ※無し

Task 3 Security Engineer

セキュリティエンジニアは、脅威や脆弱性データ(多くの場合、セキュリティ担当者から入手)を使用して、セキュリティソリューションを開発し、実装します。セキュリティエンジニアは、Webアプリケーション攻撃、ネットワーク脅威、進化するトレンドや戦術など、幅広い攻撃を回避することに取り組んでいます。最終的な目標は、攻撃やデータ損失のリスクを軽減するために、セキュリティ対策を維持・採用することです。

担当業務

- ソフトウェア全体のセキュリティ対策のテストと審査

- ネットワークやレポートを監視し、システムの更新や脆弱性の緩和を行う

- 最適なセキュリティのために必要なシステムの特定と実装

■Question ※無し

Task 4 Incident Responder

インシデント対応担当者は、セキュリティ侵害に効率的に対応します。インシデント発生時やその後に組織が実施する計画、ポリシーの策定も担当します。インシデントレスポンス担当者は、攻撃が展開されている最中にリアルタイムで分析と対応が求められる、非常にプレッシャーのかかるポジションであることが多い。インシデントレスポンスの指標には、MTTD、MTTA、MTTR(攻撃の検知、認識、回復するまでの時間)が含まれます。その目的は、迅速かつ効果的な対応を実現し、財務状況を保護し、侵害による悪影響を回避することです。最終的には、インシデント対応担当者は、企業のデータ、評判、財務状況をサイバー攻撃から保護します。

担当業務

- 実行可能なインシデント対応計画の策定と採用

- セキュリティのベストプラクティス維持とインシデント対応策のサポート

- インシデント発生後の報告、今後の攻撃への対策、インシデントから得られる知見と適応の検討

■Question ※無し

Task 5 Digital Forensics Examiner

探偵ごっこが好きな人には、ぴったりの仕事かもしれません。法執行機関の一員として働く場合、犯罪を解決するために証拠を収集・分析し、有罪を宣告し、無実の人を無罪にすることに専念することになります。一方、企業のネットワークを守る仕事であれば、ポリシー違反などのインシデントを分析するフォレンジック・スキルを身につけることになります。

担当業務

- 法的手続きを遵守し、デジタル証拠を収集する

- デジタル証拠を分析し、ケースに関連する答えを見つける

- 調査結果を文書化し、報告する

■Question ※無し

Task 6 Malware Analyst

マルウェア・アナリストの仕事には、疑わしいプログラムを分析し、その動作を発見し、発見した内容についてレポートを作成することが含まれます。マルウェア・アナリストは、コンパイルされたプログラムを機械語から読み取り可能なコード(通常は低レベル言語)に変換することを中核業務とするため、リバース・エンジニアと呼ばれることもあります。この作業には、マルウェア・アナリストに、特にアセンブリ言語やC言語などの低レベル言語における強力なプログラミングのバックグラウンドが要求されます。最終的な目標は、悪意のあるプログラムが実行するすべての活動について学び、それを検出し報告する方法を見つけることです。

担当業務

- リバースエンジニアリングを含む、悪意のあるプログラムの静的解析

- 制御された環境でマルウェアサンプルの活動を観察し、動的解析を行う。

- 調査結果の文書化と報告

■Question ※無し

Task 7 Penetration Tester

侵入テストは、ペンテストや倫理的ハッキングと呼ばれているのを見かけるかもしれません。侵入テスト担当者の仕事は、企業内のシステムやソフトウェアのセキュリティをテストすることです。これは、システム化されたハッキングによって欠陥や脆弱性を発見しようとすることで達成されます。侵入テスト担当者は、これらの脆弱性を利用して、各事例におけるリスクを評価します。企業は、これらの洞察をもとに問題を修正し、現実のサイバー攻撃を防ぐことができます。

担当業務

- コンピュータシステム、ネットワーク、Webアプリケーションのテスト実施

- セキュリティ評価、監査、ポリシーの分析

- インサイトを評価・報告し、攻撃防御のためのアクションを推奨する

■Question ※無し

Task 8 Red Teamer

レッド・チー マーは、ペネトレーション・テスターと似ていますが、より対象を絞った職務です。ペネトレーションテスターは、システム全体の多くの脆弱性を発見し、サイバー防御を良好な状態に保つことを目的としているのに対し、レッド・チーマーは、企業の検知・対応能力をテストするために実施されます。この職種では、サイバー犯罪者の行動を真似ること、悪意のある攻撃を模倣すること、アクセスを維持すること、そして検知を回避することが要求されます。レッドチームの評価は、通常、社外のチームによって最大1カ月間実施されます。成熟したセキュリティプログラムを導入している組織に適していることが多い。

担当業務

- 悪用可能な脆弱性を発見し、アクセスを維持し、検知を回避するために、脅威行為者の役割を模倣します。

- 組織のセキュリティ管理、脅威インテリジェンス、インシデント対応手順の評価

- インサイトを評価・報告し、企業が実際の事例を回避するための実用的なデータを提供します。

■Question ※無し

Task 9 Quiz

サイバーセキュリティのさまざまなキャリアの一般的な概要を解説しました。オンライン・トレーニングを活用して、サイバー・セキュリティの分野で夢の仕事に就くことができることを忘れないでください。

■Question ※無し

小さくても強力: Insta360 GO 2 小型アクション カメラの可能性を探る

Insta360 GO 2 小型アクション カメラとは?

搭乗記や旅行記用に小型軽量で持ち運びに便利なアクションカメラを探していたら、世界最小のアクション カメラ、Insta360 GO 2を発見した。通常のアクションカムと同じサイズのセンサーを搭載しているが、重量は従来比わずか 1/6。コンパクトなくせに結構な機能を備えているので、意外に使い勝手がいいかもしれない。タイムラプス、ハイパーラプス、スローモーションなどの撮影モードが付属しており、素晴らしいビデオが作成できそう。さらに労力をかけずにビデオをすばやく編集できる、AIを活用した編集ツールも備えている。

Insta360 GO 2の機能

Insta360 GO 2 はFlowState手ぶれ補正機能を搭載しているため、移動中でも安定した撮影が可能。また、ハンズフリーでどこにでも取り付けることが可能。さらに、50fps で 1440p の解像度を誇り、水深 4 メートルまでの防水性を備えている。 さらにさらに、ハイパーラプス、スローモーション、自動編集などの編集オプションがあり、素晴らしいビデオを作成できる。また、WiFi プレビューを介してカメラをリモートで制御し、離れた場所から写真やビデオを撮影することもできる。 Insta360 GO 2 を使えば、思い出を簡単に記録することができます。

Insta360 GO 2 のアクセサリー

Insta360 GO 2はすばらしい 360° ビデオや写真を簡単に撮影できる。カメラを最大限に活用するために様々なアクセサリがあります。ポーセリン ストラップ、シンプル クリップ、レンズ保護フィルター、ピボット スタンドはすべて、Insta360 GO 2を活用するための優れたオプションです。マグネットストラップを使用すると、カメラをあらゆる表面に取り付けて、新しい角度から映像をキャプチャできます。シンプルなクリップで、カメラをヘルメットやバックパックなどのさまざまなアイテムに取り付けることができます。レンズ保護フィルターは、過酷な条件下での撮影中に傷や汚れから保護するのに役立ちます。最後に、ピボット スタンドは、平らな面に置いて安定した撮影をするのに最適です。カメラは4Kの360度動画と8K(8192×4320)の写真が撮影可能。 GO2 は、IOS および Android スマートフォン、および Windows 10 以降で利用可能です。

クリエイティブな編集と楽しいフィルターでコンテンツに命を吹き込みます

FlashCut 2.0 AI は、コンテンツを際立たせるのに役立ちます!強力な編集機能と楽しいフィルターを使用して、コンテンツをユニークなものに変えることができます。 水中の写真でもビデオ クリップでも、FlashCut 2.0 AI は高度なアルゴリズムでそれらを処理し、画像やビデオを最大限に引き出します。青みのかすみを取り除き、鮮やかな色を再現するだけでなく、お気に入りの動画が音楽とともに 1 つのストーリーにまとめられます。創造性を発揮して、FlashCut 2.0 AI がコンテンツに命を吹き込みます。FlashCut 2.0 AI は使いやすいインターフェースで、WindowsとMacの両方で利用可能です。

【セキュリティ事件簿#2023-054】国立大学法人埼玉大学 本学の情報システムへの不正アクセスについて 2023年2月9日

- 2022年6月7日(火)午前8時頃より、ネットワークアクセス制限の設定変更時の不備により当該NASへの外部からのアクセスが可能となった。

- 同日正午頃に、攻撃者によるNASへの不正アクセスが開始され、複数回のログオン試行により、2台のNASのパスワードが破られた。その後、パスワードを破り侵入したNASを経由して他の4台のNASに対しても不正アクセスが行われ、ランサムウェアによるデータの一部改変が行われた。

- 同日午後3時頃に、当該NASの異常を確認した。これを受け、外部からのアクセス遮断を行った。

- 同年6月~7月にかけて、学内担当者による調査及びデータの復元作業を行うとともに、学内で運用している全てのNASに関する点検や見直しを行った。

- 同年7月~12月にかけて、第三者機関による調査を実施し、不正アクセスの侵入経路や被害状況の詳細についての確認を行った。

【セキュリティ事件簿#2023-053】つくばみらい市 中学教員が学生78名の個人情報入りUSBメモリを紛失する

【セキュリティ事件簿#2023-052】国土交通省 大阪国道事務所業務受注者における情報流出の疑いについて 2023年1月30日

【セキュリティ事件簿#2023-051】奈良県市町村職員共済組合 年金受給者様の個人情報の漏えいに関するお詫びと原因及び再発防止について 2023年1月24日

【セキュリティ事件簿#2023-050】三重県 委託事業者によるメールアドレスの流出について 2023年02月04日

令和5年2月3日(金)夜に、クーポン事務局が参加事業者に対して送付した最終換金の案内に関する電子メール5通のうち1通について、送信先498件を、それぞれBCCで送信するところを、誤って宛先に入れて送信しました。

その後、クーポン事務局内でのチェック時に誤送信の事実が判明したため、令和5年2月4日(土)、クーポン事務局から県へ報告があり、県は事実関係の確認を行うとともに、同日中に各送付先に電話によるお詫びとメールの削除依頼を行うよう指示しました。 (2月4日(土)16時30分現在、498件中119件でメール削除の承諾が得られた旨報告あり。)

対象事業者のメールアドレス

クーポン事務局の担当職員が、メール送信の際、送付先のメールアドレスはBCCへ入れるべきことは認識していたものの、不注意により誤って宛先に入れてしまい、ダブルチェックも実施せず、そのまま送信してしまったことによるものです。

全送付先において、メール削除の承諾が得られるよう、引き続き、電話連絡を実施します。

また、再発防止に向け、クーポン事務局に対し、メール送信する場合は、送信前にダブルチェックを実施したうえで、BCCでの送信を行うよう再度指導を徹底するとともに、具体的な対策を講じるよう指導します。

【セキュリティ事件簿#2023-049】デンツプライシロナ株式会社 フィッシングメール被害による個人情報漏えいの可能性に関するお詫び 2023年2月7日

- 弊社取引先様の氏名と電話番号(一部メールアドレスを含む)350 件

- 弊社従業員の氏名と電話番号(一部メールアドレスを含む)300 件

- 個人情報が漏えいした可能性のある皆様に対しては、個別の通知を行っており、フィッシングメールに関する注意喚起の実施や直近における不審な電話やメールの有無を確認しました。現時点では、二次被害の報告は確認されておりません。

Microsoft Teams、2か月連続で障害発生(前回は2023年1月)

米マイクロソフトは2022年2月8日午前、オンライン会議アプリ「Teams(チームズ)」で障害が発生していると発表した。

マイクロソフトによると、8日午前8時半ごろから、日本を含むアジア太平洋地域で、利用者がオンライン会議に参加できない不具合が起きている。

マイクロソフトは「利用者が会議に参加できない問題が起きていることが分かった。影響を軽減するために取り組んでいる」とコメントしている。

【セキュリティ事件簿#2023-048】静岡大学 令和5年度大学入学共通テストの追試験受験申請書等の誤送信について 2023年2月3日

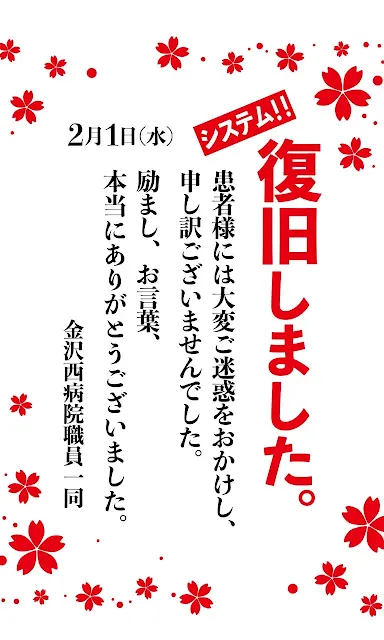

【セキュリティ事件簿#2022】金沢西病院 システム復旧しました。 2023年2月2日

【セキュリティ事件簿#2023-047】兵庫県赤穂市 赤穂市立保育所における USB メモリ紛失事案について 2023年2月3日

【セキュリティ事件簿#2023-046】札幌医科大学付属病院 個人情報の入った記録媒体(USB メモリ)の紛失について 2022年1月23日

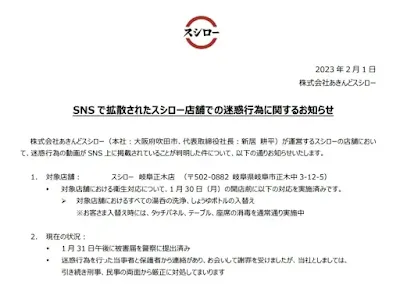

【寿司テロ】スシローペロペロ事件の主犯の少年、「寿司テロリスト」として世界デビュー

2023年1月29日、スシロー岐阜正木店において、醤油さしや湯飲みをベロベロ舐めまくり&回る寿司にも唾タッチする様子を撮影してアップする国賊が発生。

以下がその動画。

そして、海外に「寿司テロリスト」として紹介される。

回転ずしって性善説で成り立っていたような部分があったので、こういう事件が起きた以上、食の安全性重視って言うことで、多少不便なことになっていくんだと思う。

ホリエモンの解説動画は分かりやすくて良かった。

事件に対して、スシローは諸々徹底的にやっていく模様

【セキュリティ事件簿#2023-036】株式会社ジェイ・エス・ビー 当社従業員によるご契約者様等の個人情報の漏洩に関する追加のご報告について 2023年2月2日

約29,000件の顧客情報。なお、機微情報、クレジットカード情報、金融機関の口座情報等、決済に関する情報は含まれておりません。

- 2023年1月10日(火)頃より、当社と全く関係のない第三者により、ご契約者様等に対して、当社のブランドを騙ったウォーターサーバー、電気、インターネットに関する勧誘がされている等、33件の問い合わせが当社に寄せられ、事態把握も含め勧誘元と思しき業者へ直接調査を開始。

- 2023年1月20日(金)

社内調査の結果、当社従業員が不正な方法により顧客情報を抽出し、外部に漏洩させた可能性が高いことが判明。 - 2023年1月23日(月)

本件に係る対策本部を設置し、外部専門家協力のもと全容把握へ向け社内調査を実施。 - 2023年1月24日(火)

関係機関への報告及び警察への相談を行う。 - 2023年1月25日(水)

「当社従業員によるご契約者様等の個人情報の漏洩について」を公表し、注意喚起を行う。 - 2023年1月27日(金)夕刻

漏洩させた疑いのある従業員本人に外部専門家を交えた事実確認を実施。

不正な方法による顧客情報の抽出及び第三者への漏洩の事実を認める。 - 2023年1月27日(金)~2023年2月1日(水)

従業員本人による事実確認を受け、漏洩の判明した顧客情報の規模及び範囲の特定作業を実施。 - 2023年2月2日(木)

本日のご報告に至っております。なお、詳細につきましては、警察の捜査に影響するため、開示を控えさせていただきます。

今般の情報漏洩に伴い、漏洩の対象となりましたご契約者様等へ個別に書面にてご連絡及びご説明をさせていただきます。漏洩した情報に伴う二次的被害防止を最優先とする取り組みを開始しており、漏洩した情報を入手した第三者に対して、当該情報を使用した勧誘行為の停止を申し入れ、応諾いただく等、とりうる措置を順次進めております。また、33件の問い合わせ発生に対する上記の措置等により、2023年1月20日以降、現時点に至るまで、ご契約者等より、新たな勧誘行為や金銭的な被害を受けたとのご報告は0件となっております。なお、今後、本件につきましては、警察と連携し事態の全容解明に努めてまいります。

顧客管理システムへ不正な方法によりログイン後、漏洩の対象となる情報を抽出し、データを外部へ持ち出したことが直接的な発生原因であることを確認しております。

現時点におきまして、全社を対象として、顧客管理システムの一部機能の使用制限措置等、セキュリティ強化を実施いたしました。今後につきましては、今般の事態を厳粛に受け止め、当該システムのセキュリティの見直し、更なるセキュリティ対策の強化を図ってまいります。また、社内にて改めて情報管理に関するルールの徹底を周知するとともに、個人情報保護に関する教育を継続的に実施してまいります。

[イベント] CYBERUK 2023(2023/4/19-20)

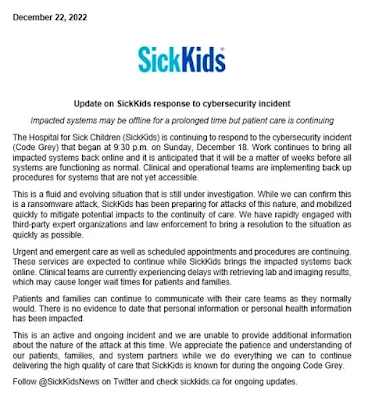

ランサムウェアギャング「LockBit」が病院に復号鍵を無償提供

【セキュリティ事件簿#2023-045】国土交通省 個人情報の流出の可能性に関するお詫びとお知らせ 2023年1月13日

九州地方整備局 山国川河川事務所が発注した事業損失事後調査業務(受注者:東亜建設技術(株))において、受注者の業務従事者が発注者から貸与された調査に必要な個人情報が含まれた資料を紛失する事案が発生しました。

紛失した資料には、個人2名の住所及び氏名等並びに個人17名の氏名等が記載されています。

関係する皆様にご迷惑をおかけしたことを、深くお詫び申し上げます。

○事案の内容

令和5年1月17日(火)に事業損失事後調査業務受注者の業務従事者が、現地調査を実施中に発注者から貸与された個人情報が含まれた資料を紛失し、同日に遺失物として最寄りの警察に届出られたものです。

○ 対応状況

同資料に個人情報の記載のある方に対しては、事案の内容をご報告し、お詫びさせていただいているところです。なお、現時点におきましては、個人情報等の第三者への流出、不正利用等の事実、二次被害は確認されておりません。

○ 今後の対応

九州地方整備局においては、同様の事案の再発防止に取り組んでいる中で発生したことを重く受け止め、更なる個人情報等の管理の徹底に関して、受注者への指導に迅速かつ万全を期してまいります。

【セキュリティ事件簿#2023-044】岩手医科大学附属病院 個人情報を保存したUSBメモリの紛失について 2023年2月2日

【セキュリティ事件簿#2023-043】株式会社エフエム東京 「ショッピングサイト」不正ログインに関するお詫びとご報告 2023年1月18日

【メール例】---------------------------------------------再支払いのお願いこのたびはTOKYO FM公式ショッピングサイトでお買い物いただき、ありがとうございました。下記、ご注文において、与信エラーにより決済が正常に完了していないことが判明いたしました。それに伴い、再度のお支払いをお願いいたします。既に引き落としされている場合に関しましては自動でキャンセル扱いになり請求されませんのでご安心ください。ご不便をおかけして申し訳ございません。[再決済ページに進む]ご注文内容注文ID:XXXXXXXXXXXXXXXX(以下注文情報がつづく)---------------------------------------------

【セキュリティ事件簿#2023-042】兵庫県立がんセンター 個人情報が含まれたUSBメモリの紛失に関する お詫びとご報告 2023年1月31日

電子カルテから保存した55名分の患者ID、氏名、治療実施日、病変の存在箇所、病変の進行度等のデータです。

USBメモリは、医師自身が管理しており、令和5年1月5日(木)に使用したことは確認しています。1月 13 日(金)に、USBメモリを使用しようとしたところ見当たらないことに気づきました。原則、院外へ持出しをしませんので、診療部、看護部等の関係者全員で1週間程度、当該医師の診察室内や関係病棟内等、あらゆるところを探しましたが見つからず、現在も発見に至っておりません。このため、1月 27 日(金)に明石警察署へ遺失届を提出いたしました。

USBメモリに医療情報が保存されていた可能性のある患者さんには、お詫びとご報告の文書を1月 27 日(金)に郵送させていただきました。また、電話もしくは対面でのご説明もさせていただいております。

電子カルテからデータを取込む場合は、システム管理室が貸出す暗号化されたUSBメモリを使用することとし、USBメモリの使用が終わった後は、データを消去し、システム管理室にUSBメモリを返却することにします。システム管理室は返却のあったUSBメモリのデータ消去を確認します。また、このような事態を重く受け止め、全職員に対し、今回の経緯を踏まえ、改めて個人情報の適正管理方法の周知徹底を図ります。

引き続きUSBメモリの捜索に尽力します。

【セキュリティ事件簿#2023-041】近畿大学病院 近畿大学病院で発生した診療情報の流出事案について 2023年2月2日

この度、近畿大学病院において、受付業務の委託先である株式会社エヌジェーシーの社員(当時、以下 元社員A)が、患者様1名の診療情報を故意に外部に流出させたことが発覚しました。

元社員Aは、業務中に友人である患者B氏が当院を受診したことを知り、スマートフォンを用いて氏名、生年月日、診察記録が記載された電子カルテを表示したパソコン画面を動画で撮影し、共通の友人であるC氏にSNSを通じて送信しました。当院では、事態発覚後すみやかに調査チームを立ち上げて調査を行うとともに、この動画がすでに削除されていることを確認しております。

当該患者様及びその関係者の皆様には、ご迷惑、ご心配をお掛けしましたことを深くお詫び申し上げます。このような事態を招いたことを重く受け止め、個人情報の取り扱いについてはこれまで以上に厳重に注意し、再発防止に努めてまいります。

1.事案の概要

令和4年(2022年)11月5日、受付業務委託先の元社員Aが、当院を受診した患者B氏の診療情報(氏名、生年月日、診察記録)記載の電子カルテを表示したパソコン画面を私用スマートフォンで動画撮影し、SNSを通じて友人C氏へ送信しました。元社員A、患者B氏、友人C氏はいずれも友人関係にあり、患者B氏が友人C氏から動画の存在を聞き、11月7日に当院に抗議されたことで事案が発覚しました。

その後、当院にてすみやかに調査チームを立ち上げ、調査を行ったところ、元社員Aが動画の撮影と友人C氏への送信を認めました。また、友人C氏が、送られてきた動画を友人D氏に見せていたこともわかりました。さらに、元社員Aが自身の家族1名と友人E氏に、友人C氏が友人F氏・G氏に、それぞれ患者B氏の受診について話をしたことも判明しました。

2.対応

令和4年(2022年)11月15日に、当院より患者B氏の代理人弁護士に対して、漏えいに関するお詫びと調査報告を行いました。

元社員Aと友人C氏が保持していた動画については、11月8日までに削除されたことを確認しています。また、動画を見せられたり、受診の話を聞いたりした方々には、本件を第三者に口外していないことを確認し、今後も情報を拡散しないことを約束していただきました。

株式会社エヌジェーシーに対しては、事案発覚後ただちに再発防止措置の遵守徹底を強く申し入れました。その後検討を行い、令和5年(2023年)3月31日当直勤務をもって業務委託契約を終了することといたしました。なお、元社員Aについては、11月7日付で株式会社エヌジェーシーを自主退職したという報告を受けています。

また、本件は個人情報漏えい案件として、文部科学省と個人情報保護委員会に報告しております。

3.再発防止策

今後、このような事態を招くことがないよう、下記のとおり取り組んでまいります

①当院において、委託業者、派遣業者従業員等の業務に通信機器を必要としない者に対して業務従事中の通信機器の所持を禁止し、12月14日に通知しました。

②すべての委託先に対して、業務遂行にあたり個人情報保護に関する取扱い注意事項を徹底するよう、改めて申し入れました。(11月14日~11月16日)

③当院の全教職員を対象に、個人情報保護規程の遵守について改めて周知し研修を実施しました。(11月28日~12月26日)

④当院の全教職員に本事例を共有しました。今後さらに個人情報の取扱いに関する研修会を予定しています。

【セキュリティ事件簿#2023-040】尼崎市職員、泥酔して公用スマホ紛失。USBメモリ事件を恐れて虚偽報告し処分を受ける ~バッドニュースファーストは重要だが難しい~

Microsoft Teams、再び障害(前回は2022年7月)~原因はオペミスか!?~

【セキュリティ事件簿#2023-039】株式会社東京機械製作所 当社連結子会社における不正アクセス発生による個人情報流出の可能性に関するお詫びとお知らせ 2023年1月30日

2022 年 11 月 5 日(土)当社総務部の従業員が作業を行っていた際に、サーバ内のファイルにアクセスできないため異常に気付きました。その後複数のサーバを調べたところ、各モニターに「LOCKBIT2.0」の表示があり、第三者による不正アクセスを受けたことを確認いたしました。当社ではさらなる拡大を防ぐため直ちに外部ネットワークとの遮断を行ない、同日に対策本部を立ち上げ、外部専門機関の協力のもとで不正アクセスを受けたサーバの範囲と状況、感染経路等の調査およびデータ復旧の検討を開始いたしました。

初期調査において、当社の複数のサーバへの不正な侵入と内部のデータが暗号化されていることを確認いたしました。侵入されたサーバには、お客様から頂いたメールの情報、部品発送に関する情報などを保管するサーバが含まれており、お客様の個人情報が含まれていることがわかりました。お客様の個人情報が外部に持ち出された可能性について外部専門機関による確認を行いましたが、その痕跡は現在まで確認されておりません。また、現在までのところ、本件に関わる個人情報の不正利用等は確認されておりません。しかしながら現在までの調査において流出の可能性を完全に否定することは難しく、今回お知らせすることといたしました。なお侵入経路は、インターネット回線を介して外部からの侵入を防止するために導入しておりましたセキュリティの脆弱性を悪用され、侵入された可能性が高いとの意見を得ております。

今回の侵入に悪用されたセキュリティの脆弱性を修正する措置を実施するとともに、現在は全てのサーバに新たなウイルス感染対策ソフト、不正アクセスを監視するソフト、電子証明を必要とする外部アクセスシステムの構築により、今まで以上に厳重な情報セキュリティ体制強化を行い、さらなる不正アクセスが起きないよう対策をとっております。なお、個人情報保護委員会への報告と所轄警察署への届け出は完了しております。

2018 年 4 月 1 日以降から 2022 年 11 月 4 日までの間に弊社が直接お名刺を頂いたお客様、並びに製品及び部品のご注文を頂いたお客様。

氏名、ご所属の会社情報(会社名、住所、電話番号、メールアドレス)、ご注文履歴及びその発送に関する情報、一部のお客様の個人住所と電話番号。

2023 年 1 月 30 日より順次お客様への対応を進めてまいります

【セキュリティ事件簿#2022】株式会社フルノシステムズ 不正アクセス発生による個人情報流失に関する調査結果 [対象範囲確定]のお知らせと今後の対応について 2023年1月27日

【セキュリティ事件簿#2023-038】LockBit 3.0ランサムウエアギャングは、“Fujikura.co.jp”をハッキングしたと主張

株式会社フジクラは、東京都に本社を置く光ファイバーや電線、ワイヤーハーネス等を製造する非鉄金属メーカーである。日経平均株価の構成銘柄の一つ。

電線御三家(住友電工・古河電工・フジクラ)の一角。 光ファイバケーブルの接続で必要な「光ファイバ融着接続機」で世界首位。携帯電話・デジタルカメラ等に使われる「フレキシブルプリント基板」で世界3位。光ファイバーでは世界10位(国内首位)。

オフィスビルを中心とした複合施設である深川ギャザリアも運営している。

三井グループの月曜会に属しており、三井業際研究所及び綱町三井倶楽部の会員企業である。