激同って、普通に使われる使い方なのね…ちょっと驚いた

雑記系ブログ。セキュリティとか、マイルとか、投資とか、、、 / Miscellaneous Blogs. Security, miles, investments, etc

Passwordstateの更新配信サーバが不正アクセスを受け、不正なDLLを混入される。 / Passwordstate hackers phish for more victims with updated malware(転載)~サプライチェーンリスクの顕在化事例~

企業向けパスワードマネージャー「Passwordstate」を提供しているクリックスタジオ社は、「Moserpass」という最新のマルウェアを使ったフィッシング攻撃が続いているとして、顧客に警告を発しています。

先週、クリックスタジオ社は、4月20日から4月22日の間に、攻撃者がパスワードマネージャーの更新メカニズムを悪用して、情報を盗むマルウェア「Moserpass」を、まだ公表されていない数の顧客に配信することに成功したと、ユーザーに通知しました。

クリックスタジオ社は日曜日に2回目の勧告を発表し、"上記の時間帯に所定のアップグレードを行った顧客のみが影響を受けていると考えられ、Passwordstateのパスワード記録が盗まれている可能性がある "と述べた。

フィッシングメッセージのコピー ソーシャルメディアで共有されるClick Studiosメール

それ以来、クリックスタジオ社は、影響を受けた可能性のあるお客様に電子メールで支援を行い、お客様のシステムからマルウェアを取り除くためのホットフィックスを提供してきました。

しかし、今回の勧告で明らかになったように、クリックスタジオ社から受け取ったメールがソーシャルメディア上で顧客に共有されたことで、未知の脅威行為者が同社の対応に似せたフィッシングメールを作成し、新たなMoserpassの亜種を押し付けていました。

Passwordstateのお客様を対象とした、Moserpassデータ盗難マルウェアに感染させようとする継続的なフィッシング攻撃は、少数のお客様を対象としていると報告されています。

同社は現在、不審な電子メールを受け取った方に、「警戒を怠らず、あらゆる電子メールの有効性を確認してください」と呼びかけています。

" メールが当社からのものかどうかわからない場合は、テクニカルサポートにメールを添付して送信し、確認してください」とクリックスタジオは付け加えています。

初期分析によると、このファイルには、不正なMoserware.SecretSplitter.dllの新しい修正バージョンが含まれており、読み込み時に別のサイトを使用してペイロードファイルを取得しようとします。このペイロードファイルは現在も分析中です。- クリックスタジオ社

お客様には、保存されているすべてのパスワードをリセットするようお願いします。

Moserpassマルウェアは、システム情報とPasswordstateのデータベースから抽出した以下のようなパスワードデータの両方を収集し、流出させるように設計されています。

- コンピュータ名、ユーザ名、ドメイン名、現在のプロセス名、現在のプロセスID、実行中のすべてのプロセス名とID、実行中のすべてのサービス名、表示名、ステータス、Passwordstateインスタンスのプロキシサーバアドレス、ユーザ名とパスワード

- タイトル、ユーザー名、説明、GenericField1、GenericField2、GenericField3、メモ、URL、パスワード

クリックスタジオ社は、今回の侵害でクライアントをアップグレードしたPasswordstateのお客様に、データベースに保存されているすべてのパスワードをリセットするようアドバイスしました。

Passwordstateは、開発元が主張しているように、世界中の29,000社で働く37万人以上のIT専門家が使用しているオンプレミス型のパスワード管理ソフトです。

クリックスタジオ社のソフトウェアは、政府、防衛、航空宇宙、金融、ヘルスケア、自動車、法律、メディアなど、幅広い業種の企業(フォーチュン500ランキングに入っている企業も多数)に採用されています。

内閣府職員等が利用する「ファイル共有ストレージ」に対する不正アクセスについて(転載)

cao.go.jp/others/csi/sec…

Ubiquiti社、「壊滅的な」データ侵害を軽視したとの報道で株価下落 / Ubiquiti Shares Fall After Reportedly Downplaying 'Catastrophic' Data Breach(転載)~正確性を欠いたインシデント公表を行った際の株価への影響は20%程度か!?~

モルソン・クアーズ社、「サイバー攻撃事件」で1億4千万ドルの損害を被る可能性 / Molson Coors "Cyberattack Incident" Could Cost Company $140 Million(転載)~ランサム被害154億円!?~

クラウド製品・サービスのセキュリティ確保に役立つCISの新しいAWSベンチマーク / New CIS AWS Benchmarks Help Secure Cloud Products and Services(転載)

New CIS AWS Benchmarks Help Secure Cloud Products and Services

アマゾン ウェブ サービス(AWS)は、新しいクラウド製品やサービスの拡大を続けています。Center for Internet Security(CIS)は、これらの機能をAWSクラウドで安全に利用するためのリソースを提供しています。The Beginner's Guide to Secure Cloud Configurations in AWSでは、ユーザーがAWSクラウドのアカウント、製品、サービスなどを保護する方法を説明しています。

CIS AWS Benchmarksコミュニティからの新しいガイダンス

CISは、AWSクラウドのガイダンスを拡大するために、ボランティアのネットワークに呼びかけました。この取り組みにより、AWSクラウド製品およびサービスに特化したCISベンチマークが生まれました。

CISは、そのリソースを磨き、すべてのユニークなサービスに対してCISベンチマークを作成しませんでした。その代わりに、CISはAWSに倣って、サービスをクラウド製品ごとに分類しました。AWSは数十種類の製品を提供しており、提供する機能に基づいてクラウドサービスを分類しています。

AWS共有クラウドのセキュリティ責任を理解する

セキュリティとコンプライアンスは、AWSとお客様の間で共有される責任です。この共有モデルである「AWS Shared Responsibility Model」は、お客様の運用負担を軽減することができます。AWSは、ホストOSや仮想化レイヤーから、サービスが稼働する施設の物理的なセキュリティに至るまで、コンポーネントの運用、管理、制御を行います。AWSは、AWSクラウドで提供されるすべてのサービスを稼働させるインフラの保護に責任を負っています。このインフラストラクチャは、AWSクラウドサービスを実行するハードウェア、ソフトウェア、ネットワーク、および設備で構成されます。お客様は、ゲストのオペレーティングシステム(アップデートやセキュリティパッチを含む)、その他の関連するアプリケーションソフトウェア、およびAWSが提供するセキュリティグループのファイアウォールの設定について責任と管理を負います。

CIS AWS Cloud Benchmarksの3つのレベル

このガイドでは、クラウドに適用されるCIS AWS Benchmarkの3つのカテゴリーを紹介しています。

- CIS AWS Foundations Benchmark

- CIS End User Compute Services Benchmark

- CIS Amazon Elastic Kubernetes Service (EKS) Benchmarks

各ベンチマークのレベルは、CIS AWS Foundations Benchmarkから始まり、CIS Hardened Imagesによる仮想マシンのセキュリティ確保に至るまで、追加のセキュリティレイヤーを提供します。

- CIS AWS Foundations Benchmarkは、AWSクラウドを安全に構成するためのアカウントレベルのスタートポイントを提供します。これらのリソースは、アイデンティティとアクセス管理、ログと監視、ネットワークなどをカバーしています。AWSの基礎ガイダンスを無料でダウンロードできます。

- Cloud Product-Level CIS Benchmarksは、製品とサービスの構成に関するガイダンスを提供し、コンピュート、データベース、ストレージ、コンテナなどの分野を含みます。これらのCISベンチマークにより、ユーザは適用可能なクラウドサービスを選択し、環境に応じて構成することができます。製品レベルのCISベンチマークは、クラウド・アカウント内で使用されるクラウド・サービスに組み込まれた追加のセキュリティ・レイヤーを提供することで、「CIS基盤ベンチマーク」を補完します。最初のリリースは、「CIS AWS End User Compute Services Benchmark」です。

- Standalone Cloud Service CIS Benchmarksは、より広範な設定ガイダンスを必要とするAWSサービスに特有のものです。このような場合、製品レベルのCISベンチマークには、サービスに関するセクションがあり、そのサービスのスタンドアロンCISベンチマークを指し示します。

CIS AWS End User Compute and Kubernetes Benchmarks

クラウド製品レベルのCISベンチマークの最初のリリースは、「CIS AWS End User Compute Services Benchmark」です。これには、Amazon WorkSpaces、Amazon WorkDocs、Amazon AppStream 2.0、およびAmazon WorkLinkの構成推奨事項が含まれています。ユーザーは、該当するサービスを選択し、自分の環境で稼働しているものに合わせて構成することができます。

場合によっては、サービスに必要な設定により、1つのクラウドサービスに特化したCISベンチマークが必要となることがあります。このシナリオでは、製品レベルのCISベンチマークにはクラウドサービスのセクションが含まれますが、サービスについては別のCISベンチマークを指します。独立したクラウドサービスのCISベンチマークの例として、CIS Amazon Elastic Kubernetes Service (EKS) Benchmarksがあります。

CIS Hardened Imagesによるセキュアなコンフィギュレーション

仮想イメージとは、物理的なコンピューターと同じ機能を提供する仮想マシン(VM)のスナップショットです。仮想イメージはクラウド上に存在し、ユーザーはローカルのハードウェアおよびソフトウェアに投資することなく、日常的なコンピューティング操作をコスト効率よく行うことができます。

ハードニングとは、システムをサイバー攻撃に対して脆弱にする潜在的な弱点を制限するプロセスです。標準的なイメージよりも安全性が高いハードニングされた仮想イメージは、システムの脆弱性を低減し、マルウェア、不十分な認証、遠隔地からの侵入などから保護します。

セキュアに事前設定されたCIS Hardened Imagesは、組織がクラウド上のオペレーティングシステムを保護するのに役立ちます。CIS Hardened Imagesは、CIS Benchmarksの要件を満たしており、AWS Marketplaceで入手できます。

クラウドセキュリティの追加レイヤー

CISは、AWSと直接連携して、使用頻度の高いクラウド製品やサービスを特定しています。そして、その情報を将来のCIS AWSベンチマークの開発計画に反映させています。

全てのCIS AWSベンチマークの推奨事項は、他のガイドラインや追加リソースを参照しています。これらのクラウドガイドにより、CISは、CISベンチマークとAWSのドキュメントの関係を示しています。その意図は、セキュリティおよびその他の面でAWSから利用可能なガイダンスをユーザに知らせることである。この文書は、ユーザが、サービスを実行する際にAWSが持つ責任、およびAWSが支援する責任を認識するのに役立ちます。

クラウドの急速な拡大に伴い、今後も多くの製品やサービスが登場することが予想されます。CISは、AWSと緊密に連携し、開発の先陣を切っています。そうすることで、タイムリーで効果的なガイダンスを世界中のユーザーコミュニティに無償で提供していきたいと考えています。

HIS、「タイランドエリートプログラム」の販売開始 外国人長期滞在プログラム、最長20年滞在可(転載)

エイチ・アイ・エス(HIS)は、タイ国政府観光庁傘下の国営企業であるタイランド・プリビレッジ・カードと、「タイランドエリートプログラム」の正規販売代理店契約を締結し、販売を開始した。

タイランドエリートプログラムは、2003年にタイの法律に基づき開始した外国人長期滞在プログラムで、一定の審査を経て会員になることで、会員期間に応じてマルチプルビザを最短5年から最長20年まで受給でき、期間中は何度でも自由に入出国ができる。長期滞在だけでなく、専用カウンターでのスムーズなVIP入国審査、銀行口座開設や運転免許の取得のサポート、空港リムジン送迎、スパやゴルフ施設の利用などができる。

7種類のプログラムを用意しており、最も費用が安い、5年間有効の「エリート イージー アクセス(EEA)」は、入会金600,000バーツ、年会費なし。最も1年あたりの費用を抑えられる、20年有効の「エリート スペリオリティ エクステンション(ESE)」は、入会金1,000,000バーツ、年会費なし。収入要件なはく、原則的に2ヶ月〜3ヶ月程度で承認される。

旅行会社で、正規販売代理店契約を締結したのは初めて。タイ国内のほか、世界64ヶ国のネットワークを通じて販売する。

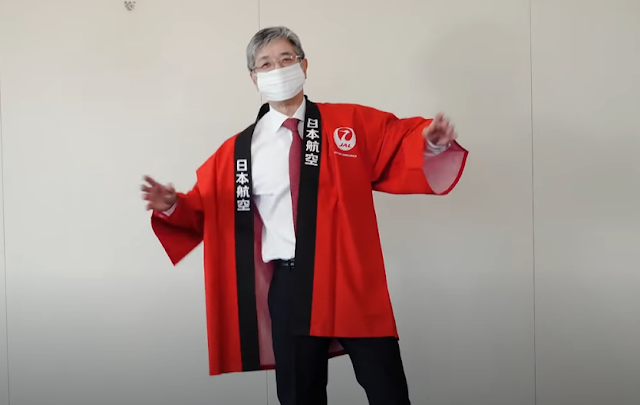

アラスカ航空(AS)の新しい機内安全ビデオ。JAL(JL)の社長も登場 / AMAZING: Airlines Safety Dance Gets A Oneworld Twist(転載)

この嬉しさは言葉では言い表せないほどです...。

そもそもアラスカ航空のセーフティダンスが好きだったので...。

2020年12月、私たちはアラスカ航空のセーフティダンスを初めて見ることができました。

とても愛らしくて、キャッチーで、素晴らしくて、楽しいですね。さらに気に入ったのは、このビデオには本物のアラスカ航空の社員が出演しており、3日間かけて格納庫で撮影されました。自宅で練習した後、8時間のドレスリハーサルを経て、2日間の撮影が行われました。

...何と、ワンワールドバージョンもある!

アラスカ航空がワンワールドに加盟したことで、ワンワールド加盟航空会社の幹部と現場の社員が参加する「グローバル」なセーフティダンスが新設されました。

このビデオにはたくさんの魅力があり、最高の笑顔を見せてくれると同時に、海外旅行が果てしなく恋しくなるような気持ちにさせてくれます。ワンワールドCEOのロブ・ガーニー氏、アメリカン航空社長のロバート・アイソム氏、ブリティッシュ・エアウェイズ、キャセイパシフィック航空、フィジー航空、日本航空、マレーシア航空、カタール航空、S7航空、スリランカ航空の社員の皆さん、私はこのビデオを見ずにはいられませんでした。とてもいいですね。このビデオをより良いものにするためには、カタール航空のCEOであるアクバル・アル・ベイカー氏が参加してくれれば、素晴らしいダンスを披露してくれると思います。

アラスカ航空がワンワールド・アライアンスに加盟したことで、新たに「グローバル」な安全ダンスが登場しました。参加してくださった皆さん、この必要なエンターテイメントを、すべて素晴らしいメッセージとともに提供してくださり、ありがとうございました。

Threat Huntingではかなり有名なRed Canary社から2021 Threat Detection Reportというドキュメントがリリースされています。これ、不審な動きをみつける技術的な手法について、詳しく書いているので気になる方はぜひダウンロードして読んでみてください / Welcome to the 2021 Threat Detection Report(転載)

redcanary.com/threat-detecti…

BazarCallマルウェアは悪質なコールセンターを利用して被害者を感染させる / BazarCall malware uses malicious call centers to infect victims(転載)

この2ヶ月間、セキュリティ研究者たちは、コールセンターを利用して最も被害の大きいWindows用マルウェアを配布する新しい「BazarCall」マルウェアとのオンラインバトルを繰り広げてきました。

この新しいマルウェアは、1月下旬にコールセンターで配布されていることが発見され、脅威の行為者が当初BazarLoaderマルウェアのインストールに使用していたことから、BazarCall(バザーコール)と名付けられました。

現在は他のマルウェアも配布されていますが、研究者は引き続き配布キャンペーンをBazarCallとしています。

多くのマルウェアキャンペーンと同様に、BazarCallは、フィッシングメールから始まりますが、そこから、マルウェアをインストールする悪意のあるExcelドキュメントを配布するために、電話によるコールセンターを利用するという、斬新な配布方法に逸脱しています。

BazarCallのメールは、添付ファイルをメールに添付するのではなく、ユーザーに電話番号に連絡して、自動的に課金される前に購読をキャンセルするよう促します。そして、これらのコールセンターは、特別に作成されたウェブサイトにユーザーを誘導し、BazarCallのマルウェアをインストールする「解約フォーム」をダウンロードさせます。

フィッシングメールからコールセンターまで

BazarCallの攻撃は、企業ユーザーを対象とした、受信者の無料トライアルがもうすぐ終了するという内容のフィッシングメールから始まります。しかし、これらのメールには、疑わしい購読に関する詳細は一切記載されていません。

そして、以下のBazarCallフィッシングメールの例のように、更新のために69.99ドルから89.99ドルを請求される前に、記載されている電話番号に連絡して購読をキャンセルするようユーザーに促します。

BleepingComputerが確認したメールの大部分は、「Medical reminder service, Inc.」という名前の架空の会社からのものですが、「iMed Service, Inc.」、「Blue Cart Service, Inc.」、「iMers, Inc.」など、他の偽の会社名を使ったメールもあります。

これらのメールは、いずれも "Thank you for using your free trial "や "Your free trial period is almost over!"などの類似した件名を使用しています。セキュリティ研究者のExecuteMalwareは、この攻撃で使用される電子メールの件名のより広範なリストをまとめています。

受信者が記載された電話番号に電話をかけると、短い保留状態になり、その後、生身の人間が出てきます。さらに詳しい情報や解約方法を尋ねられると、コールセンターの担当者は、メールに同封されていた固有の顧客IDを被害者に尋ねます。

Binary Defense社のThreat Hunting & Counterintelligence部門の副社長であるRandy Pargman氏は、BleepingComputerに対し、この固有の顧客IDは攻撃の中核をなすものであり、コールセンターが電話をかけてきた人が標的となる被害者であるかどうかを判断するために使用されると述べています。

"彼らは、電話で有効な顧客番号を伝えると、そのメールを受け取った会社を特定することができます。しかし、間違った番号を伝えた場合、彼らはあなたの注文をキャンセルしたと言うだけで、ウェブサイトに送ることなく、すべてがうまくいくでしょう」と、Pargman氏はBazarCallに関する会話の中でBleepingComputerに語った。

正しい顧客IDが伝えられれば、コールセンターのエージェントは、関連する医療サービス会社のふりをした偽のウェブサイトにユーザーを誘導する。電話担当者は被害者との電話に留まり、以下のように顧客IDを入力するよう促される解約ページに誘導する。

ユーザーがお客様ID番号を入力すると、ウェブサイトは自動的にExcelドキュメント(xlsまたはxlsb)をダウンロードするようブラウザに促します。その後、コールセンターのエージェントは、被害者がファイルを開き、「コンテンツを有効にする」ボタンをクリックして悪意のあるマクロを有効にするよう支援します。

Pargmanが実施したいくつかの通話では、悪意のある文書が検出されないようにウイルス対策を無効にするよう、脅威のある人物から指示されました。

Excelのマクロを有効にすると、BazarCallマルウェアがダウンロードされ、被害者のコンピュータ上で実行されます。

BazarCallキャンペーンが始まった当初は、BazarLoaderマルウェアの配布に使用されていましたが、TrickBot、IcedID、Gozi IFSBなどのマルウェアの配布も始まっています。

これらのWindowsに感染したマルウェアは、感染した企業ネットワークへのリモートアクセスを可能にするため、特に危険です。このようなマルウェアに感染した脅威者は、ネットワーク内を横方向に拡散し、データの窃取やランサムウェアの展開を行います。

脅威者は、BazarLoaderやTrickbotを使用して、RyukやContiといったランサムウェアを展開します。また、IcedIDは過去に、今は亡きMazeやEgregorといったランサムウェアの展開に使用されていました。

セキュリティ研究者のブラッド・ダンカンは、脅威企業のコールセンターに電話をかけ、無防備な被害者に悪意のある文書を配布する様子を説明した動画を公開しています。

Distribution-as-a-Serviceによる展開

BazarLoaderとTrickBot感染症は、同じ「TrickBot」というハッキンググループが作成したものと考えられますが、その他の配布されている感染症は、これらの脅威アクターとは関係ありません。

このことから、パーグマンはBleepingComputerに対し、別の脅威アクターグループがコールセンターを運営し、Distribution-as-a-Serviceとして配布を貸し出していると考えていると述べています。

"私の考えでは、これはサービスとしてのディストロであり、UNC1878はおそらく彼らの顧客であると思います」とPergman氏は説明しています。

この考えは、Cryptolaemus社のセキュリティ研究者であるJoseph Roosen氏も同様で、彼はBleepingComputerに対し、この配信サービスは一般企業と同じように運営されており、月曜日から金曜日までの厳格な営業時間を守っていると述べています。

BleepingComputerでは、過去4日間に渡ってコールセンターに連絡を取ろうと試みましたが、脅威の担い手が使用するインフラが常に変化しているため、成功しませんでした。

Pargman、Roosen、Duncan、CyjaxのWilliam Thomas、TheAnalyst、ExecuteMalwareなどの研究者やその他多くの研究者の努力により、配信サービスは、研究者に取り込まれるたびに、電話番号やホスティングサイトを常に変更することを余儀なくされています。

残念ながら、サイバーセキュリティコミュニティが総力を挙げて取り組んだとしても、この配布方法は非常に成功しています。

このような配布方法のため、マルウェアサンプルは、一般に配布されておらず、アンチウイルスベンダーによって検出されていないため、VirusTotalでの検出率が非常に低くなっています。

さらに、BleepingComputerが確認したメールによると、解約が必要な正規の契約であると信じて、この詐欺に引っかかっている人がいるようです。

クラウドサービス利用で複雑化する事故対応 - 第6回「情報セキュリティ事故対応アワード」開催レポート(転載)

news.mynavi.jp/itsearch/artic…

大分『韓国苑』でバイトテロ!ソフトクリームを直接口に入れ炎上!(転載)

大分県内の焼き肉チェーン店『韓国苑』の従業員が不適切な動画をアップし話題になっています。

過去にも『バイトテロ』は世間を騒がしましたよね。

韓国苑では、厨房のソフトクリーム機から直接口にアイスを入れて遊ぶ従業員が炎上!

コロナで衛生管理が問われる時に、信じられない映像が出回ったようです。

大分県内の焼き肉チェーン店として知られる『韓国苑』の別府店が問題の店舗のようです。

そこで働く従業員とみられる若者が、ソフトクリームを機械から直接口に入れて遊ぶ様子を映した動画をTIKTOKにアップ。

これが、SNSを通して瞬く間に広がり、不適切だと大炎上を起こしました。

『スイパラ(スイーツパラダイス)』だと比喩し、厨房のアイスや生クリームを直接口に入れて遊んでいたようです。

コロナ禍で感染対策が騒がれている飲食店において、このような動画は不快にもなるし同じチェーンの他のお店にも行きたくなくなりますよね。

この炎上を受けて、『韓国苑』を運営する大心産業は謝罪文をホームページに掲載。

従業員の4人は全員20代の若者で、懲戒解雇したうえで厳粛な対応を進めると述べました。

OSINT道場の紹介 / Becoming an OSINT Shogun – introducing Sinwindie and the OSINT Dojo(転載)

今回は、オンラインOSINTコミュニティで最も多くの貢献をしているエキスパートであり、公認サイバー犯罪捜査官であり、元インターポールのアナリストであり、OSINT道場の運営者でもある、唯一無二の存在、Sinwindie氏を紹介したいと思います。

OSINTのゲーミフィケーションが、新人アナリストの参加と協力を促し、皆さんのOSINTの旅の成長を楽しみにしています。

ではまず最初に、あなたの経歴と、なぜOSINTコミュニティに関わっているのかを教えてください。

皆さん、こんにちは。

ご質問にお答えしますと、私の学部の学位は、貴重なスキルを教えてくれましたが、私がキャリアとしてやりたいことではありませんでした。

私は、学校に戻って情報分析を中心とした修士課程に進むことにしました。最初の仕事は「オールソース」、つまりOSINTや他の-INTから情報を得て、それらを合成して情報製品を作るというものでした。

その後、法執行機関での諜報活動に従事するようになり、帰属情報を得るためのOSINTを専門に扱うようになりました。OSINT、そして一般的なインテリジェンスは、私にとって常に「追跡」を目的としています。自分の仕事が、他人に危害を加えている人物の特定や居場所の発見に貢献したという実感を味わうことができます。

また、OSINTは公共部門以外の多くのキャリアに応用できるスキルなので、他の人が学ぶのを助け、共有するという側面も楽しんでいます。OSINTは、公共部門以外でも多くのキャリアに応用できるスキルですからね。

OSINT Dojoについて教えてください。それが何であるかだけでなく、このアイデアの背後にある動機についても教えてください。どのように機能するのか、なぜ人々は参加すべきなのか?

この道場のアイデアは、"OSINTを始めるにはどうしたらいいですか?""OSINTの仕事に就くには何が必要ですか?"など、同じ質問のバリエーションを定期的に受けていた数ヶ月後に思いついたものです。

私は、新しいアナリストが仕事を始められるように、非常に緩やかなロードマップを作成することにしました。このロードマップのステップをゲーム化することで、ユーザーに次のレベルへの挑戦を促し、その過程で自分の仕事を共有してもらいたいと考えました。

ここでの考え方は、OSINT道場のいくつかのステージを完了するまでに、記事やビデオの小さなポートフォリオと、OSINTアナリストとしてのスキルを示すいくつかの実践的なOSINTの経験を持つべきだということです。

さらに、デジタルバッジを自慢したくない人はいないでしょう。 最後に、新しく始める人にお勧めのリソースや、一般的な学習曲線などを紹介します。常に基本的なことから始めましょう。ツールが使えなくなっても、方法論があれば、たとえ手作業であっても正しい方向に進むことができます。

情報サイクルは、新しいユーザーが最初に熟知すべきことの一つであり、基本的な文書作成と時間管理のスキルはその次です。OSINTは、単にすべての情報を収集するだけではなく、情報を統合して簡潔に伝える能力も必要です。

私はいつも、公開されている過去のインテリジェンスレポートを見て、最終的な製品のイメージをつかむことをお勧めしています。

OSINT Dojoは設立何年目ですか?

OSINT道場が正式にオープンしたのは2020年11月20日ですから、今はちょうど4ヶ月くらいですね。

OSINT Dojoのコミュニティには何人のアクティブな参加者がいますか?DiscordやTwitterなど、どこで見つけるのがベストでしょうか?

これは良い質問ですが、私自身もよく分かっていません。当サイトではトラッキングクッキーなどを利用していませんので、どれくらいの訪問者があるのかはわかりません。

現時点では、少なくとも1つのバッジを獲得したユーザーが9人おり、2つ以上のバッジを獲得したユーザーも数人います。とはいえ、ウィークリーチャレンジなどに参加しているユーザーの中には、最初のバッジ獲得に向けて積極的に取り組んでいる人や、バッジ自体には興味がなくても参加している人もたくさんいます。

どこで彼らを見つけるかについては、本当に様々です。OSINT道場はプラットフォームに依存しないため、Discord、Slack、Twitter、Youtubeなど、あらゆるプラットフォームの他のコミュニティでユーザーを見つけることができます。私たちの使命は、OSINTアナリストのための中央プラットフォームを提供することではなく、代わりに、彼らがすでに属しているコミュニティでの共有とコラボレーションを奨励するための報酬システムを提供することです。

OSINT道場がどのように人々を助け、可能にし、力を与えたのか、これまでの成功例はありますか?

私に声をかけてくれた人たちの逸話をいくつか紹介します。

私のところには、ユーザーからの一般的なメッセージがたくさん届いています。これらの情報やリソースは、新しいスキルやテクニックを学ぶのに役立ち、感謝の意を表しています。

また、チャレンジをしたり、資料集を見たりして学んだスキルを現在の仕事に活かし、上司や同僚から褒められたり、注目されたりしたというメッセージをいただいたこともあります。

私が本当に喜ぶのは、Dojoで制作した作品をポートフォリオとして応募して就職できた学生からのメッセージを受け取ることです。

OSINT道場は、ランクとバッジが命です。ランクアップすると、デジタルバッジや証明書、あるいはその両方がもらえるのでしょうか?

ランクアップしたユーザーや、OSINT道場のTryHackMeルームなどの特別なチャレンジを達成したユーザーには、達成したことを示すデジタルバッジが贈られます。

現時点では、証明書を発行する予定はありませんが、将来的にはそのような選択肢を検討しないわけではありません。

ランク構成と各ランクの条件はこちらでご確認ください。

OSINT道場のトップランクになった人はいますか?

まだです。現在、最高ランクのユーザーはRoninレベルにいます。駆け足にならないように、それぞれのレベルに最低限度の時間を設けています。

学生から将軍になるまでには、最低でも13ヶ月の期間が必要です。私たちが大切にしているのは、「目的地」ではなく「旅」です。

OSINT Dojo構想の今後の予定を教えてください。

今、私たちは、OSINTの基本的なテクニックやツール、方法論をカバーする短いビデオをYouTubeにアップしようとしています。

私は視覚的に学ぶタイプなので、昔から学習用のビデオが好きなんです。また、まもなく公開される最初のTryHackMeルームには、完了した人にはデジタルバッジも付いてきます。

興味に応じて、今後も難易度の異なるOSINTルームを増やしていくかもしれません。

あなたがここにいる間に、どのようなOSINTリソースやツールをお勧めしますか?また、初心者だけでなく、すでにOSINTに携わっている人にもお勧めですか?

効果的な仕事をするためには、私たちは常に学び続ける必要があります。私がキャリア初期に多用したツールやテクニックの中には、もう何年も前に枯れてしまったものもあります。

OSINTやSOCMINTの世界は動きが速いので、ツールやプラットフォームに関わらず、すべての卵を一つのカゴに入れないようにしてください。もし気に入ったツールがあったとしても、それを深く理解し、どのように機能するのか、あるいは再現できるかどうかを確認してください。

ツールがどのように機能するのかを知っておくことは、元のツールが撤去されたり、故障したりして複製が必要になった場合に非常に重要です。

PS. Sinwindieは、OSINTツールや学習教材について語るとき、控えめになりすぎていました。彼のOSINT道場には、それらの素晴らしいリストがあります。

ダークウェブ検索エンジンのリスト:まずTORブラウザをダウンロードする必要があります。 / Dark Web Search Engines You should download the TOR Browser first before you can access sites hosted on the TOR network.(転載)~ダークウェブへのアクセスは自己責任で!~

Dark Web Search Engines

You should download the TOR Browser first before you can access sites hosted on the TOR network.

https://osint.link/#dark

#darkweb #OSINT #searching

[OSINT]ゴーン元会長逃亡事件 “極秘”捜査資料がネットに?(転載)~閉鎖的な日本の司法に対して、米国はPACERでオープンに!!~

『このサイトは、20年前から運用が始まり、連邦裁判所で開かれる裁判に提出された書類や証拠の多くが、電子記録として保管され、アカウントを登録すれば、誰でも閲覧しコピーもできるという。』

www3.nhk.or.jp/news/html/2021…

大手化粧品メーカーPierre Fabre社が2500万ドルのランサムウェア攻撃を受ける / Leading cosmetics group Pierre Fabre hit with $25 million ransomware attack(転載)

Leading cosmetics group Pierre Fabre hit with $25 million ransomware attack

フランスの大手製薬会社Pierre FabreがREvilランサムウェアの攻撃を受け、当初は2500万ドルの身代金を要求されていたことがBleepingComputerの調べでわかりました。

ピエール・ファーブルは、フランスで2番目に大きい製薬グループであり、世界で2番目に大きい皮膚化粧品研究所でもあります。全世界に10,000人以上の従業員を擁するPierre Fabre社は、化学療法薬からスキンケア製品まで、さまざまな製品を開発しています。

先日、Pierre Fabre社は、3月31日にサイバー攻撃を受けたが、24時間以内に制御したと発表した。

しかし、Pierre Fabre社によると、感染拡大を食い止めるためには、ほとんどの生産活動を段階的かつ一時的に停止しなければならなかったそうです。

"念のため、リスク管理計画に沿って、グループの情報システムを直ちに待機モードにして、ウイルスの拡散を抑制しました。"

"これにより、ほとんどの生産活動が段階的かつ一時的に停止しました(医薬品や化粧品の有効成分を製造しているガイアック(フランス・タルン県)の生産施設を除く)」とPierre Fabre社は開示しています。

当時、Pierre Fabre社は、どのような種類のサイバー攻撃を受けたのかを明らかにしていませんでした。

ピエール・ファーブル、ランサムウェア「REvil」の攻撃を受ける

その後、BleepingComputer社は、Pierre FabreがREvil/Sodinokibiと呼ばれるハッキンググループによるランサムウェア攻撃を受けたことを確認しました。

REvilは、ランサムウェア・アズ・ア・サービス(Ransomware-as-a-Service)と呼ばれるもので、コアとなるマルウェアの開発者がアフィリエイトを募り、企業のネットワークを侵害して暗号化されていないデータを盗み出し、デバイスを暗号化します。身代金が支払われた場合、コアとなる開発者とアフィリエイトは、合意された比率で支払いを分割しますが、通常はアフィリエイトがより多くのシェアを獲得します。

この攻撃に関する詳細はまだわかっていませんが、BleepingComputerは最近、Pierre Fabreランサムウェアの攻撃で使用されたとされるREvil Torの支払いページのリンクを受け取りました。

このTorの支払いページでは、ランサムウェア・ギャングが2,500万ドルの身代金を要求しています。犠牲者からの連絡がなく、制限時間が過ぎたため、REvilの身代金は2倍の5,000万ドルになりました。

この支払いページには、被害者が誰であるかは示されていませんが、サイトのチャット画面には、Pierre Fabreのデータを今から奪うという脅威の行為者からのメッセージが表示されています。このメッセージは、企業を脅して身代金を支払わせるためのものです。

このリンクは、現在隠されているPierre FabreのREvilデータリークページにつながっており、そこには盗まれたとされるパスポート、会社の連絡先リスト、政府の身分証明書、移民書類の画像が含まれている。

REvilはこの1ヶ月間、大企業へのサイバー攻撃を繰り返し、とんでもない高額な身代金を要求してきました。これらの攻撃には、5,000万ドルを要求したAcerや、2,400万ドルを要求したAsteelflashなどが含まれます。

ハピタスからJALマイルへの交換開始

ハピタスというポイントサイトをご存じだろうか。

昔、ANAマイルへの交換レートが非常によく、重宝していた。

2014年頃からJALマイルメインとなったため、ほとんど使っていなかったのだが、JALマイルへの直接変換を開始したらしい。

JALマイルへの選択肢が増えることはいいことである。

個人的にはポイントサイトは広く使うよりも絞り込んで使い倒したい派なのだが、ハピタスは安心保証や友達紹介によるレートアップの制度があり、ポイントサイトの中ではかなり利用者にやさしい部類に入ると思う。

うんこお金ドリル(転載)~友達から「お金を貸して」と言われたらどうするのが正解?~

BAファーストクラスのミールキットをご自宅にお届け!実際に試してみる / Get a BA First Class meal kit delivered to your door – we try it out(転載)

Get a BA First Class meal kit delivered to your door – we try it out

ブリティッシュ・エアウェイズは、プレミアム・ミールキットのトレンドに乗り、ファーストクラスの食事を注文して自宅で組み立てる機会を提供しています。各ミールキットは2人分の4コースで構成されており、価格は80ポンドから100ポンドです。

What’s on the menu?

食事はブリティッシュ・エアウェイズとDO&COが開発したもので、ベジタリアン、ペッシー、肉食の3種類から選ぶことができます。どんな食事が出てくるかというと、こんな感じです。

ロッホ・ファイン社製スモークサーモンのティンバーレ、ハニーマスタードドレッシング添え

じっくり煮込んだ英国産牛の頬肉、ハラペーニョ風味のポテトグラタン、ブロッコリー、チミチュリー添え

Caws Golden cenarth、Snowdonia Black Bomber Cheddar、Harrogate blue、Kidderton ash goats cheeseのチーズセレクション、チャツネ添え

ダークチョコレートとオレンジリキュールを使ったパンとバターのプディング、バニラソース添え

ミールキットは、ヒースロー空港にあるDO&COの巨大な新キッチンで組み立てられますが、ここ1年はかなり閑散としていたようです。DO&COは、注文を受けてから毎日新鮮な状態でボックスを準備します。

Taste test

ファーストクラスのミールボックスはFeast Box社と共同で開発されたため、BA社はFeast Box社の確立されたプロセスの恩恵を受けることができました。たとえば、配送に関するタイムリーなテキストアップデートや効率的な梱包などです。

箱の中には、ブリティッシュ・エアウェイズの機内で使用されているものと同じようなパッケージやカートンが入っており、より親しみを感じました。

箱の中に入っているすべての食材をリストアップしたメニューカードが用意されていて、4つのコースを組み立てるためのガイドになっています。4つのコース料理というだけあって、食材の数は意外と多い。オリーブオイルや塩・コショウまで用意されているので、家にあるものだけで完璧な料理を作ることができます。

私が感心したのは、すべてのパッケージがリサイクル可能であるということでした。メインボックスのデザインは斬新で、ビニールテープが必要ありません。カートンや内箱には、リサイクル可能なカードが使われています。

The menu

私はベジタリアンミールを選びました。

アスパラガス、グリルした茄子、火を通したピーマン、フムス、クレームフレーシュを添えたサラダ。

手作りアンニョロッティ、モレル、アスパラガスのフライ、パンナソース、続いて....

ゴールデンセナース、ブラックボンバー、ハロゲートブルー、キダトンアッシュの各チーズに続いて、....。

ダークチョコレートとオレンジリキュールを使ったパンとバターのプディング、バニラソース添え

Making a meal of it

レシピはそれほど専門的なものではありませんでしたが、このレシピは、ただ単にすべてのものを30分間オーブンに入れるだけのレシピボックスではありません。

デザートのように温めるだけのものもありますが、全粒粉のサラダのキヌアを炊いたり、茄子を焼いたり、ピーマンを焼いたりと、かなりの準備が必要でした。

提供されたレシピには、ファーストクラスのキャビンと同じ基準で料理を提供するための詳細が記載されており、非常に明確な指示がありました。デザートに添えられたミントの葉や、チーズと一緒に食べるブドウのミニ房など、ファーストクラスの体験を再現するためのすべてが用意されていました。

レシピはわかりやすいものでしたが、一つだけ批判したいのは、タイミングを計るのが難しいということです。ガイドでは、前菜とメインの両方を用意してからサーブすることになっていますが、そうするとパスタがかなり冷たくなってしまいます。そこで、前菜を食べた後にパスタを茹でることにしました。

In conclusion

タイミングの問題はさておき、本当に美味しい料理でした。素材の質が高く、レシピのおかげで非常に贅沢な4品のコースを楽しむことができました。

毎日調理されているので、メニューには季節感があり、野菜もとても新鮮でした。すべてのコースをとても楽しみましたが、メインはちょっとした見せ場でした。アスパラガスとモレルを添えた風味豊かなパスタの上に、リッチなクリーミーソースがかかっていました。

先着500箱まで無料で提供されるHattingley Valleyのイングリッシュ・スパークリングワインも素晴らしく、特に前菜のサラダとの相性は抜群でした。

80~100ポンドと決して安くはありませんが、量がとても多く(残った全粒粉のサラダを何回か昼食に食べています)、レストランが閉店してから最も贅沢な食事をした気分になりました。

もし、私たちがまだ拘束されている間に、特別な日を迎えるのであれば、ファーストクラスのスタイルでお祝いする方法として、BA First Class Feast Boxを検討する価値があると思います。

CIS Controls Version 8が2021年春に登場 / CIS Controls Version 8 is Coming Spring 2021(転載)

当社は、お客様からのフィードバック、進化する技術、変化し続ける脅威の状況に基づいてCIS Controlsを更新することで、常に適切な状態を保つよう努めています。より多くの組織がクラウドサービスやリモートワークに移行しているのを見て、私たちは、CIS Controlsとそれをサポートするセーフガード(旧バージョンではサブコントロールと呼ばれていた)を再検討し、私たちの推奨事項が効果的なサイバー防御を提供していることを確認する時期だと感じました。その結果、CIS Controls Version 8が誕生しました。CIS Controls Version 8では、以下の推奨事項が更新されています。

- Cloud-based computing(クラウドコンピューティング)

- Mobile environments(モバイル環境)

- Changing attacker tactics(攻撃者の戦術の変化)

CIS Controls Version 8では、デバイスを管理する人ではなく、活動によってコントロールを組み合わせ、統合しています。物理的なデバイス、固定された境界、セキュリティ実装の孤立した対策は重要ではなくなり、v8では用語やセーフガードのグループ化によってこれが反映されています。その結果、コントロールとセーフガードの数は減少し、コントロールは18(従来は20)、セーフガードは153(従来は171)となっています。

各セーフガードは、可能な限り「一つのこと」を、明確で解釈を必要としない方法で求めています。さらに、各セーフガードは、測定可能なアクションに焦点を当て、プロセスの一部として測定を定義しています。企業にとって、CISコントロールの実施状況を把握することは重要なことです。この目的のために、CISコントロール自己評価ツール(CSAT)をv8に対応させる予定です。また、多くのお客様がv7.1を使用されていると思いますので、v8に移行する時間を確保するために、両バージョンをサポートします。

CIS Controls v8は2021年5月中旬にリリースされる予定です。今後、CIS Controls v8やサポートツールに関するウェビナー、ポッドキャスト、ブログなどの最新情報をお届けしますので、引き続きご利用ください。

JPCERT/CC Eyes「日本の組織を狙った攻撃グループLazarusによる攻撃オペレーション」を公開。国内で確認したLazarusの攻撃オペレーションで使用されたマルウェア(VSingle、ValeforBeta)をご紹介しています(転載)

複数の釣り具通販サイトに不正アクセス - クレカ情報流出か(転載)~想定損害賠償額は1.2億円程度か~

「イシグロオンラインショップ」への不正アクセス

イシグロが運営する釣り具の通信販売サイトが不正アクセスを受け、利用者のクレジットカード情報が流出し、悪用された可能性があることがわかった。

同社によれば、2020年5月27日から10月22日にかけて「イシグロメイキングパーツ専門オンライン」「イシグロ中古つり具専門」を利用した顧客3171人分のクレジットカード情報4026件が流出し、不正に利用された可能性があることが判明したもの。

外部からシステムの脆弱性を突く不正アクセスがあり、クレジットカードの名義、番号、有効期限、セキュリティコードなどを窃取するよう決済アプリケーションが改ざんされていた。

2020年11月6日にクレジットカード会社から流出の可能性について指摘を受け、問題が判明。1月21日に調査が完了し、同社では3月11日に警察への被害相談を行い、個人情報保護委員会へ報告を行った。

対象となる顧客には、4月5日より書面で報告や謝罪を行っており、心当たりのない請求が行われていないか確認するよう求めている。

「せんたく便」「マイスターせんたく便」からのカード情報流出(転載)~想定損害賠償額は23億円程度か~

宅配クリーニングに不正アクセス - 意図しない外部公開も

「せんたく便」「マイスターせんたく便」からのカード情報流出

宅配クリーニングサービスを提供するウェブサイト「せんたく便」が不正アクセスを受け、顧客のクレジットカード情報が外部に流出した可能性があることがわかった。また一部顧客情報が、外部よりアクセスできる状態で保存されていたことも判明したという。

同サイトを運営するヨシハラシステムズによれば、2020年4月より稼働するシステムが不正アクセスを受けたほか、システム移行時における旧システムのデータが、外部よりアクセス可能な状態となっていたもの。最大5万8813人分のクレジットカード情報が流出し、悪用された可能性がある。

具体的には、2020年4月27日以降に稼働している新システムが、SQLインジェクションの脆弱性を突く不正アクセスを受けた。

同システムでは、クレジットカード情報をトークンとして保管するシステムを採用していたが、調査を行ったところ、新規に登録したり、変更が行われた会員のクレジットカード情報4万4891件が外部に流出した可能性が判明した。

これとは別に、同社では新システムへの移行にあたり、開発目的で旧システムの一部顧客のデータ1万3922件をサーバ上で保管していたが、公開領域だったため、2020年4月27日以降、外部からアクセス可能な状態となっていた。

[OSINT]Googleドキュメントの所有者を調査する / Investigating Google Doc Owners(転載)

Doxxingの容疑者がGoogle Docsを使って被害者と共同作業をしているのをよく見かけます。オンラインアカウント、電子メールアドレス、電話番号、自宅の住所などの詳細を見つけ次第、追加していきます。これらの文書は、舞台裏の貴重な情報を表示することができます。例を挙げてみましょう。

私は、以下のリンクで私のOSINT本のPDF版を無料で提供すると主張するGoogleドキュメントを見つけました(スパイウェアの可能性があります!)。

https://docs.google.com/spreadsheets/d/1KXksB1vj7fXPNS4OYL0idQne3HXVnamtUP1h0ut3xwk

ページのソースコードにはオーナーの詳細は含まれていませんが、Google APIには含まれています。この情報を照会する最も簡単な方法は、xeuledocというPythonアプリケーションです。

https://github.com/Malfrats/xeuledoc

拙著『Open Source Intelligence Techniques, 8th Edition』のチュートリアルで作成したOSINT VMへのインストールは非常に簡単です。Terminalで以下のように入力します。

sudo -H python3 -m pip install xeuledoc

xeuledoc "と入力してプログラムを実行し、続いて目的のGoogle Docを入力します。私の例では以下のようになりました。

xeuledoc https://docs.google.com/spreadsheets/d/1KXksB1vj7fXPNS4OYL0idQne3HXVnamtUP1h0ut3xwk

その結果、作成日、修正日、所有者名、所有者の電子メールアドレス、所有者のGoogle IDが特定されました。以下に再編集したコピーを掲載します。

誰がドキュメントを作成してアップロードしたかがわかりました。次のコマンドでいつでもxeuledocを更新することができますが、あなたのカスタムアップデートスクリプトに追加することもできます。

sudo -H python3 -m pip install xeuledoc -U

このプログラムを含むように、私のウェブサイトのLinuxステップとLinux自動インストールスクリプトを更新しました。この情報は、本に同梱されているURL/ユーザー/パスワードからアクセスできます。これは、出版後に登場した新しいOSINTツールの中で、おそらく私のお気に入りです。