雑記系ブログ。セキュリティとか、マイルとか、投資とか、、、 / Miscellaneous Blogs. Security, miles, investments, etc

防災局メルアカ乗っ取り被害、スパムの踏み台に - 新潟県

電子申請サービス受託事業者のヘルプデスクパソコンのウイルス感染に伴うメール情報の流出及び不審メールの発信について 2022年7月1日 広島県

※ヘルプデスクへ送信された問い合わせメール内容の流出であり,広島県・市町電子申請サービスで申請された申請データの漏洩ではありません。ネットワークで切り離されており,同サービスへの影響はありません。

| 日 付 | 内容 |

|---|---|

| 5月20日 | 受託事業者においてヘルプデスクに届いた不審メールの添付ファイルを実行し,マルウェアに感染。アンチウイルスソフトによって検知されず。 |

| 6月6日 | ヘルプデスクアドレスをかたった不審メール1件の申告を受託事業者が受領。以降,複数の利用団体から不審メールの申告を受託事業者が受領。 |

| 6月8日 | 受託事業者においてアンチウイルスソフトによりマルウェアを無害化。 |

| 6月23日 | 業務パソコン1台が過去にマルウェア感染していた痕跡を検出し,5月20日に感染したことが判明。 |

| 6月29日 | 当該パソコンから情報流出したメール(2,312件)を特定。 |

| 7月1日 | 受託事業者から広島県に連絡あり。受託事業者がお詫びと注意喚起を実施。 |

| 差出人 :第三者のメールアドレス(表記は受託事業者ヘルプデスク) 正規: ******* @s-kantan.jp <******* @s-kantan.jp > 不正: ******* @s-kantan.jp <xxx@xxx.xxx.xxx> ↑第三者のアドレス 件名 : RE:(過去にやり取りしたメールの件名) 添付ファイル : zipファイルが添付されていることが多い |

個人情報(メールアドレス等)の流出について 2022年7月1日 熊本県

| 5月20日(金曜日) | NTTデータ関西がヘルプデスクサービスに届いた不審メールの添付ファイルを実行し、マルウェアに感染。 ※この時点ではアンチウィルスソフトで検知されず。 |

| 6月 6日(月曜日) | NTTデータ関西がヘルプデスクサービスを装った不審メール(なりすまし)が発生していることを確認。 |

| 6月23日(木曜日) | NTTデータ関西のパソコン1台のマルウェア感染を検出。 |

| 6月29日(水曜日) | NTTデータ関西が流出した可能性のあるメールを特定し、本県を含む各県に連絡。 |

電子申請・届出サービスのコールセンターを装った不審メールについて 2022年6月30日 埼玉県

*******@s-kantan.com <xxx@xxx.xxx.xxx>(第三者のアドレス)

zip ファイルが添付されていることが多い。

※コールセンターにおいては、添付ファイル付きのメールをお送りすることはありません。

週刊OSINT 2022-22号 / Week in OSINT #2022-22

- Twitter Search Subscriptions

- Spoonbill

- OSINT on Oil Rigs

- YouTube Shorts

新潟県電子申請システムの受託事業者のパソコンがウイルスに感染したことにより、メール情報の流出及び不審メールが発信される事案が発生 2022年6月30日 新潟県

件 数 | 総数 2,311件(※2)うち新潟県関係 35件 |

流出情報 | メールアドレス、個人情報を含むメール本文 |

※1 新潟県電子申請システムは、令和4年4月1日に運用開始

※2 電子申請システムは、全国で約800の自治体が利用しているクラウドサービスであり、全国で2,311件の流出が発生しました。

【不審メールの一例】

件 名:RE:(過去にやり取りしたメールの件名)

差 出 人:第三者のメールアドレス(表記は電子申請システムヘルプデスク)

添付ファイル:zipファイルが添付されていることが多い。

| 日 付 | 状 況 |

|---|---|

5月20日 | ヘルプデスクに届いた不審メールを申請者からの問合せと誤認し、添付ファイルを実行し、マルウェアに感染。なお、この時点ではアンチウイルスソフトにより検知されず。 |

6月6日 | ヘルプデスクアドレスをかたった不審メール1件の申告を受託事業者が受領。以降、複数の利用団体から不審メールの申告を受託事業者が受領。 |

6月8日 | アンチウイルスソフトによりマルウェアを無害化。 |

6月23日 | 業務パソコン1台が過去にマルウェア感染していた痕跡を検出し、5月20日に感染したことが判明。 |

6月29日 | 当該パソコンから情報流出したメール(2,311件)を特定。 |

個人情報を含むUSBメモリーの紛失について 2022年6月30日 杏林大学医学部付属病院

不正アクセスで顧客の個人情報が流出の可能性 - スマホ買取店

経産省「サイバーセキュリティ体制構築・人材確保の手引き」第2.0版公開

パスワード管理ツールのリスクは? / What About Password Manager Risks?

- パスワード管理ツールを入手し、インストールする必要がある

- パスワード管理ツールの使用方法を習得する必要がある

- パスワード管理ツールを使用すると、パスワードの作成または入力に時間がかかる場合がある(ただし、必ずしもそうとは限りません)。

- 攻撃される可能性がある

- パスワード管理ツールは、すべてのプログラムまたはデバイスで動作するわけではない

- パスワード管理ツールにアクセスできない場合(破損、ログイン権限の喪失など)、ユーザはそこに含まれるすべてのログイン情報へのアクセスを一度に失うことになる

- 攻撃者がパスワード管理ツールを侵害した場合、攻撃者はユーザーのすべてのパスワード(および所属するサイト)に一度にアクセスし、取得できる可能性がある

- 完全にランダムなパスワードを作成し、使用することができます。

- サイトやサービスごとに異なるパスワードを簡単に作成し、使用することができます。

- パスワードフィッシングの防止に使用できる

- MFAソリューションのシミュレーションに使用できるため、ユーザーは個別のMFAプログラムやトークンを必要としない

- デバイス間でパスワードを共有できるため、ユーザが必要な場所にパスワードを置くことができます。

- パスワードのバックアップをより簡単に、より安全に行うことができます。

- すべてのパスワードは、パスワードマネージャへのMFAログイン要件によって保護される場合があります。

- ユーザが気づかなかったパスワードの漏洩を警告することができる

- 異なるサイトやサービス間で使用されている同一のパスワードについて警告することができます。

- 元のユーザーが一時的または恒久的に能力を失った場合、または使用できない場合、必要なときに信頼できる人と共有することができます。

弊社ネットワークへの社外からの不正アクセスについて 2022年6月29日 株式会社オフィスバスターズ

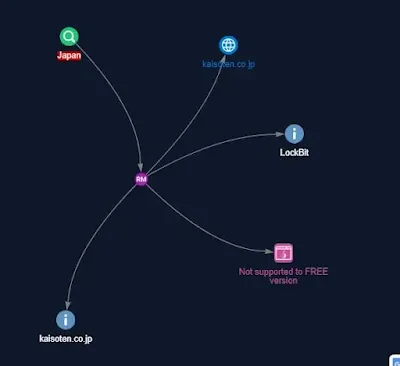

ランサムウェアギャングが発表した被害組織リスト(2022年6月版)BY DARKTRACER

Dark Tracerによると、2022年6月は日本企業3社(4ドメイン)がランサムウェアの被害にあっている模様。

株式会社アペックス(apex-tokyo.co.jp)

TBカワシマ株式会社(tb-kawashima.co.jp)

株式会社 後藤回漕店(kaisoten.co.jp)

多数の被害企業を生んだメタップスペイメント、ずさんな脆弱性管理により、行政処分を受ける。

- 同社が同社とクレジットカード決済に係る契約を締結しているクレジットカード等購入あっせん関係販売業者及びクレジットカード等購入あっせん役務提供事業者(以下「加盟店」という。)に対して提供するクレジットカード番号等による決済を可能とするサービスに係るシステム(以下「クレジットカード決済システム」という。)のうち、同社が保有するシステム(以下「自社システム」という。)について、クレジットカード番号等の漏えい事故の発生を防止するため必要かつ適切な措置として、クレジットカードのデータセキュリティに関する国際的な基準(以下「PCIDSS」という。)を適切に維持し、これを継続的に運用すること、及び、令和3年10月から令和4年1月までの間に発生したクレジットカード番号等の漏えい事故と類似の事故の再発を防止するため、第三者機関の検証を踏まえた再発防止策を速やかに策定し、実施すること。

- 同社のクレジットカード決済システムのうち、PCIDSS準拠を含むクレジットカード番号等の漏えい事故の発生を防止するため必要かつ適切な措置を講じていないものを確認し、当該措置を講じていなかった原因究明の結果を踏まえ、適切にPCIDSSを準拠及び維持し、これを継続的に運用することを含むクレジットカード番号等の漏えい事故の発生を防止するため必要かつ適切な措置を速やかに講じること。

- 経営陣主導の下、システム及びセキュリティ対策に係る内部統制の強化を図り、同社のクレジットカード決済システムにおけるクレジットカード番号等の漏えい、滅失、毀損その他のクレジットカード番号等の管理に係る事故の発生を防止するため必要かつ適切な措置を講ずること。

- PCIDSS監査に際し、監査機関に提出する報告書の改ざん等の不適正な業務の遂行を排除するため、クレジットカード番号等取扱業者としての健全な組織風土を醸成するとともに、内部監査機能の強化や業務の属人化の解消等の抜本的な業務運営体制の再構築を行い、第三者機関による業務運営の適正性の検証及び必要に応じた改善を行うこと。

- 今般のクレジットカード番号等の漏えい事故の発生原因等を踏まえ、経営責任の所在を明確化するとともに、クレジットカード番号等の適切な管理に必要な経営体制の見直しを行うこと。

- 同社は、加盟店に対して、顧客がクレジットカード決済により当該加盟店から購入した商品の代金又は提供を受けた役務の対価に係る立替金の交付を立替払取次業者から受け、当該加盟店に交付している。また、同社は、加盟店において顧客が決済に用いたクレジットカード番号等を立替払取次業者に提供している。したがって、同社は法第35条の16第1項第4号及び第7号に規定する事業者に該当する。

- 同社のクレジットカード決済システム内のアプリケーションの脆弱性を起因とし、第三者による、自社システム内のクレジットカード番号を閲覧するための管理画面への不正ログインのほか、SQLインジェクション攻撃及びバックドアの設置を実施されたことにより、令和3年10月から令和4年1月の間、当該クレジットカード決済システム内のデータベースに保存していた暗号化されたクレジットカード番号(マスキングされたクレジットカード番号を含む。)、有効期限、セキュリティコード及びこれらを復号化するための復号鍵が窃取され、また、クレジットカード番号が不正に閲覧されることにより、クレジットカード番号等が漏えいした。漏えいの対象となったクレジットカード番号等が保存されていたデータベースのテーブルは2つあり、それぞれ460,395件、2,415,750件の暗号化されたクレジットカード番号等が保存されていた。

- 同社は、平成30年6月、同社とコンビニ決済に係る契約を締結していた加盟店にサービスを提供するために開発、運用していたアプリケーション(以下「加盟店向けアプリ」という。)を委託先事業者のシステムから同社のクレジットカード決済システム内に移設している。当該加盟店向けアプリの移設に関しては、代表取締役に稟議が通されており、組織決定されたものではあるが、社内のシステム関係部署及び職員に当該事実について的確に情報共有されていなかった。このため、当該加盟店向けアプリ移設以降に受けたPCIDSS監査において、同社からPCIDSS監査機関に対し、クレジットカード決済システム内に当該加盟店向けアプリが移設された事実を伝えておらず、当該加盟店向けアプリは当該監査の対象とはされなかった。

また、同社は、平成30年から令和3年の間に実施したPCIDSSで求められているWEBアプリケーション(自社システムの管理画面を含む。)の脆弱性診断を診断ツールを用いて自社で実施し、「High」「Medium」レベルの脆弱性が複数検出されていたにもかかわらず、当該脆弱性診断の報告書ではこれらの脆弱性をなかったものに改ざんし、平成30年から同社が法第35条の16第1項第4号及び第7号に規定する事業者に該当することとなった令和3年のPCIDSS監査に際し、改ざんした報告書を監査機関に提示又は提出していた。

さらに、同社は令和2年7月から令和3年10月の間に実施したPCIDSSで求められている自社システムのサーバーを対象としたネットワーク脆弱性スキャンをスキャンツールを用いて委託先で実施し、「High」レベルの脆弱性が複数検出されていたにもかかわらず、当該脆弱性スキャンの報告書では、「High」レベルのうちシグネチャ未更新に関する脆弱性をなかったものに改ざんし、令和2年及び同社が法第35条の16第1項第4号及び第7号に規定する事業者に該当することとなった令和3年のPCIDSS監査に際し、改ざんした報告書を監査機関に提出していた。

なお、WEBアプリケーション脆弱性診断の報告書の改ざんについては、担当職員から情報セキュリティ管理担当役員に報告がなされており、ネットワーク脆弱性スキャンの報告書の改ざんに関しては、情報セキュリティ管理担当役員が改ざん前及び改ざん後の報告書の承認をしていた。しかしながら、これらの役員から他の経営陣に対して、これらの脆弱性が検出された事実及びPCIDSS監査に当たって提出する報告書が改ざんされた事実の報告は行われていなかった。

また、社内の内部監査機能が働くこともなく、当該役員以外の経営陣はこれらについて認識せず、今般のクレジットカード番号等の漏えい事故に係る第三者による原因究明の結果、初めて事実を把握したものである。

このため、同社はクレジットカード決済システムが適確にPCIDSSを準拠するための措置を講じていなかった。なお、今般のクレジットカード番号等の漏えい事故は、当該加盟店向けアプリの脆弱性を原因としたSQLインジェクション攻撃及びバックドア設置が一因となっている。

加えて、クレジットカード決済システムにおける不正アクセスの検知や防御対策の不備があったほか、データベースが適切に分離されていない、自社のシステムのアプリケーションやネットワークの脆弱性診断を適切に実施せず、また検出された脆弱性に適切に対応しないなど基本的なセキュリティ対策が実施されておらず、クレジットカード番号等が十分に保護されるよう適切に管理されていなかった。

このため、同社は法第35条の16第1項に規定する割賦販売法施行規則(昭和36年通商産業省令第95号。以下「省令」という。)第132条第第1号及び第4号に定める基準に従ったクレジットカード番号等の適切な管理のために必要な措置を講じていたとは認められない。 - また、同社は、クレジットカード決済システムのうち、少なくとも「会費ペイ」に係るシステムについては、令和4年5月までPCIDSSに準拠しておらず、「イベントペイ」に係るシステムについては、PCIDSSに準拠していない。このため、同社は法第35条の16第1項に規定する省令第132条第1号に定める基準に従ったクレジットカード番号等の適切な管理のために必要な措置を講じていたとは認められない。

- 同社の自社システムにおいては、システム担当部署で、クレジットカード決済システムの運用に関する状況について関係役職員に的確な情報共有がされず、システム運用に係る業務の遂行状況の記録がされていない状況、及び同社のクレジットカード決済システムの運用監視において、発生したアラートの全件を確認しない状況が継続していた。また、令和3年10月に加盟店向けアプリの管理画面にSQLインジェクション攻撃があったことを認知したが、速やかにフォレンジック調査等の原因究明を実施しなかった。

このため、同社は、法第35条の16第1項に規定する省令第132条第1号及び第2号に定める基準に従ったクレジットカード番号等の適切な管理のために必要な措置を講じていたとは認められない。

「人形工房ひととえオンラインショップ」への不正アクセスによるお客様情報漏えいに関するお詫びとお知らせ 2022年6月30日 株式会社松永

- カード名義人名

- クレジットカード番号

- 有効期限

- セキュリティコード

- 人形工房ひととえオンラインショップ ログインID(メールアドレス)

- 人形工房ひととえオンラインショップ パスワード

- 電話番号

- IPアドレス

- 氏名

- 住所

- メールアドレス

- 電話番号

- 人形工房ひととえオンラインショップ パスワード

- 人形工房ひととえオンラインショップ 会員ID(弊社が付与した番号)

- 会社名(※)

- FAX番号(※)

- 性別(※)

- 職業(※)

- 生年月日(※)

- 氏名

- 住所

- メールアドレス

- 電話番号

- FAX番号(※)

- お届け先情報(商品を購入されたお客様のみが対象です。)

- お子様の氏名・生年月日(商品を購入されたお客様のみが対象です。)

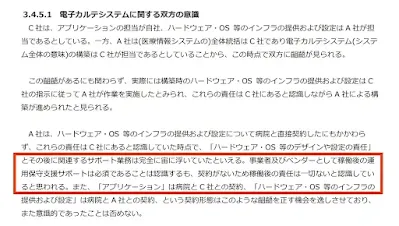

コンピュータウイルス感染事案有識者会議調査報告書(徳島県つるぎ町立半田病院)

令和3年10月31日の未明、つるぎ町立半田病院がサイバー攻撃を受け、電子カルテをはじめとする院内システムがランサムウェアと呼ばれる身代金要求型コンピュータウイルスに感染し、カルテが閲覧できなくなるなどの大きな被害が生じました。令和4年1月4日の通常診療再開までの間、患者さんをはじめ関係者の皆さまには多大なご迷惑とご心配をおかけいたしましたこと、改めて深くお詫び申し上げます。

事件発生後、当院の職員は一丸となって早期復旧を目指しました。全容解明や情報漏えい有無の特定よりも、まずは病院としての機能を一日も早く取り戻すために、患者さんのデータをいかに復元させるか、端末を利用できる状況にどのように戻すかに焦点を当てインシデント対応を行っていきました。幸いにして、調査復旧を請け負った事業者の作業、電子カルテ業者の仮システムの構築、そして、電子カルテより必要に応じて抽出していたデータなどを利用し、令和4年1月4日に通常診療を再開することが出来ました。

事件発生後、全国の病院や事業所が当院のようなサイバー攻撃を受けないためにも、詳細な状況を公表することが責任であると考え、できうる限りの情報を公開してきました。その結果、あらゆるマスコミや業界誌等からの取材依頼があり、逆に様々な情報提供もありました。この状況は今現在も続いており、今後も積極的な情報開示に努めてまいります。

なぜ、当院がコンピュータウイルスに感染したかについては、今も警察当局においての捜査が続けられています。また、個人情報の漏えいも確認はされておりません。病院としては、有識者会議を設置いたしました。委員には、大学教授などの専門家にご就任いただき、会議の開催と現地調査を経て、当院に対するサイバー攻撃に関し、客観的にその原因分析や被害状況の実態把握、再発防止策など病院運営に関する重要事項について審議いただき、調査報告書としてその提言をまとめていただきました。また、「報告書(技術編)」や「情報システムにおけるセキュリティ・コントロール・ガイドライン」も併記し、サイバーセキュリティに関して知識が不十分である病院関係者が業者と交渉する際の指標となるものを盛り込んでいただきました。これらすべては、当院ホームページよりダウンロードできるようにいたします。有識者の方々からは、電子カルテシステムは閉域網で使用するものではなく、外部とつながって使用される状況であり、また、インターネットと接続させることでシステムをアップデートできることから、より強固なセキュリティの構築に取り組まなければいけないことを教えていただきました。この報告書には、我々の対応不足な点もたくさん指摘されていますが、広く日本の電子カルテシステムにおける問題も提起されています。本来なら、今後当院が電子カルテシステムをどのようにするのかの具体的な対策も提示して、皆様にご報告するべきだったと思いますが、まずはこれらを世に出して、全国の病院や事業所のセキュリティ強化に貢献できればと考え公開するものです。

今後におきましては、本提言を踏まえ国(厚生労働省・総務省・経済産業省等)の新たな指針も参考にしながら、ガイドラインを遵守したシステムの構築により、再発防止とセキュリティ対策強化を図る所存でございます。

これからも、地域の中核病院の責務を果たすべく、財政の健全化と地域と共に歩む病院経営を目指し、職員一丸となって対応してまいります。引き続きのご支援をどうぞよろしくお願い申し上げます。

■気になったポイント1

イベント参加者への案内メールでメアドが流出 - 酒田市

「https://www.sancity.jp/」への不正アクセスによる個人情報漏えいに関するお詫びとお知らせ 2022年6月29日 株式会社サンシティ

個人情報漏えいの可能性に関するお知らせとお詫び 2022年6月27日 バリュエンスホールディングス株式会社

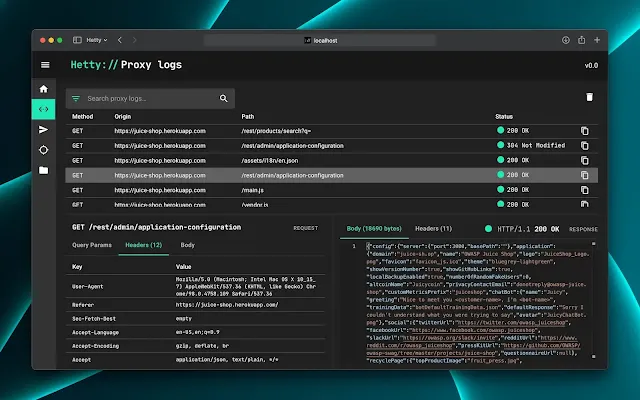

BURPの代替になりそうなツール「Hetty」 / This looks great! A BURP alternative.

- マシンインザミドル(MITM)HTTPプロキシ、ログと高度な検索機能付き

- 手動でリクエストを作成/編集し、プロキシされたリクエストを再生するためのHTTPクライアント

- スコープをサポートし、作業の整理整頓を支援

- 使いやすいWebベースの管理インターフェイス

- プロジェクトベースのデータベースストレージにより、作業の整理整頓を支援

LINUX

sudo snap install hetty

WINDOWS

scoop bucket add hettysoft https://github.com/hettysoft/scoop-bucket.git

scoop install hettysoft/hetty

実行

インストールしたら、コマンドラインからHettyを起動します。

hetty

何もオプションを付けずに起動すると、このようになります。

- ディスクに格納されるルート CA 証明書と秘密鍵を作成する。

~/.hetty/ - BadgerDB データベースを作成し、ディスクに格納する。

~/.hetty/db/ - リッスンするHTTPサーバーを実行します。

0.0.0.0:8080, 管理画面のプロキシおよびサービスに使用されます

以下のようなコンソール出力が表示されるはずです。

2022/03/01 11:09:15 INFO [main] Hetty (v0.5.1) is running on :8080 ...2022/03/01 11:09:15 INFO [main] Get started at http://localhost:8080これで、http://localhost:8080、管理画面にアクセスできるようになります。

「やまなしくらしねっと」 のヘルプデスクを装った不審メールについて 2022年6月29日 山梨県

やまなしくらしねっとを含め全国の地方公共団体への電子申請サービスを提供している事業者が、ヘルプデスク業務用パソコンにおいて、過去にマルウェア(Emotet)に感染していたことを発見

※不審メールが発信されたとの報告が同サービスを利用する県外の自治体から寄せられ、同社において調査したところ感染した痕跡を検出

上記について、山梨県市町村総合事務組合(以下「組合」)を通じて、同社から連絡を受ける。

同日 やまなしくらしねっとのトップページ(お知らせ)に注意喚起に関する情報を掲載(運営主体である組合が対応)

やまなしくらしねっと利用者のうちヘルプデスクに問い合わせた方への注意喚起メールを送信済