雑記系ブログ。セキュリティとか、マイルとか、投資とか、、、 / Miscellaneous Blogs. Security, miles, investments, etc

『着ルダケ』サイト閉鎖のお知らせ

『着ルダケ』ってご存じだろうか。

スーツのサブスクリプションサービスで、入会すると2年ごとに新しいスーツが送られてくる。

自分は物を捨てられない性格のため、スーツを買うと結構ボロボロになるまで来てしまう。

見た目の問題もあるので、スーツを2年ごとに交換してくれるサブスクリプションサービスは非常に魅力的だった。

ここまで書くと、利用者で心底気に入っているように聞こえるかもしれないが、自分は利用者ではない。

利用しようと思ったのだが、自分にフィットするサイズが無かったのである。

もう少し豊富にサイズを取り揃えてくれればいいのになーって思っていたら閉鎖のお知らせである。

今更気が付いたが、『着ルダケ』を運営していたのは、武漢ウイルスで経営破綻したレナウンだった。

レナウン、、、イマイチ

【転載】BYOD端末と撤去控えたサーバーが狙われたNTTコミュニケーションズへの2つの不正アクセスをまとめてみた

BYOD端末と撤去控えたサーバーが狙われたNTTコミュニケーションズへの2つの不正アクセスをまとめてみた:

2020年5月28日、NTTコミュニケーションズは社内ネットワークや一部サービスが不正アクセスを受け情報流出の可能性があると発表しました。また、同年7月2日には発表済み事案の影響顧客に追加があったこと、そしてBYOD端末を経由した別事案を把握し、これも情報流出の可能性があると発表しました。ここでは関連する情報をまとめます。

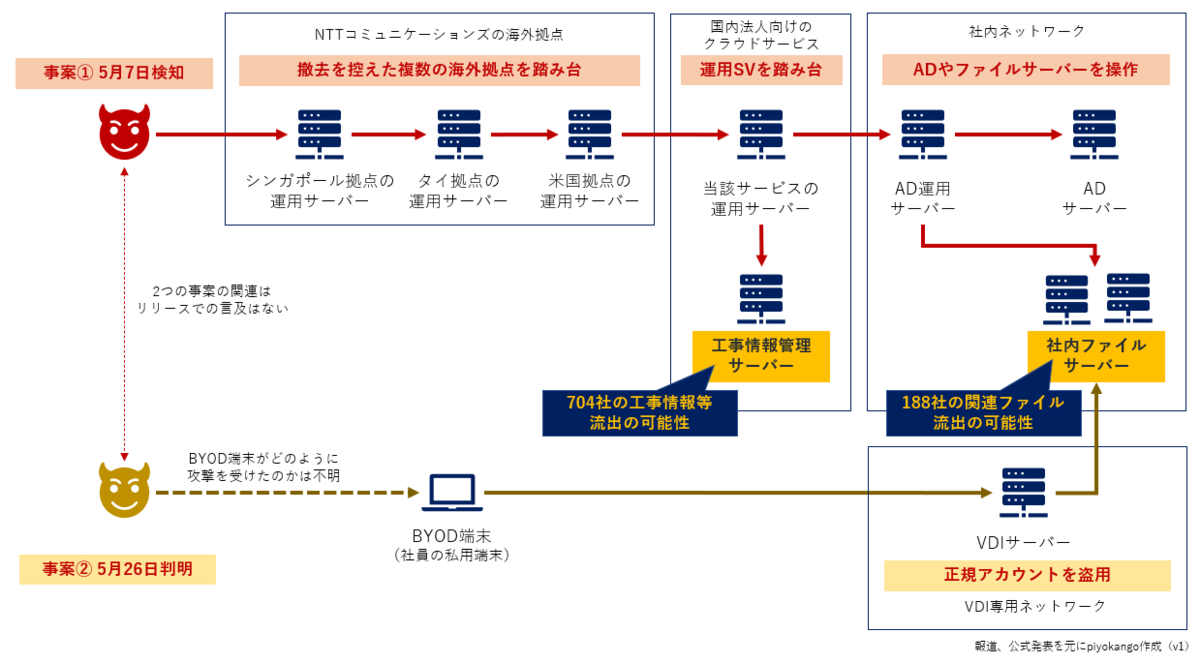

2つの事案の概要図

2つの事案の概要図

第二報では「今後の対応」として次の対策が挙げている。括弧は同社の注釈より引用。

2020年5月28日、NTTコミュニケーションズは社内ネットワークや一部サービスが不正アクセスを受け情報流出の可能性があると発表しました。また、同年7月2日には発表済み事案の影響顧客に追加があったこと、そしてBYOD端末を経由した別事案を把握し、これも情報流出の可能性があると発表しました。ここでは関連する情報をまとめます。

NTTコミュニケーションズで起きた2つの事案

2つの事案概要を図に整理すると次の通り。両事案とも情報流出が発生した可能性がある。| 事案① | 複数の海外拠点を経由しNTTコミュニケーションズの一部サービスに侵入した事案。さらにそのサービスで運用されるサーバーを踏み台に、社内ネットワークへ侵入し、ADサーバーやファイルサーバーの操作を行った。サービス上で保管された工事情報等やファイルサーバー上の情報が流出した可能性がある。 |

|---|---|

| 事案② | BYODとして使用していた社員の私用端末から正規のアカウントを盗用され社内ネットワークに侵入された事案。社内のファイルサーバーを閲覧された可能性がある。 |

- 同一の不正アクセス元によるものだったのか等、両事案の関連は公式発表では言及されていない。NTTコミュニケーションズは事案①の調査過程で事案②を把握している。

- 事案①で被害を受けた法人向けクラウドサービスはBiz ホスティング エンタープライズ、Enterprise Cloudオプションサービス。Biz ホスティングエンタープライズは一部オプションサービスを除いて2018年3月にサービス提供を終了している。被害を受けたサーバー群は新サービスへの移行に伴い撤去を控えていた。

- 事案②のBYOD端末がどのように侵害されたのかは公表されていないが、社員が利用する正規アカウント悪用のため、パスワードも盗まれていた。

- 正規アカウントを利用されていたため、攻撃者による影響範囲の特定に時間を要した。VDIサーバーは社内ファイルサーバーへのアクセスのため運用されており、社員の約1割が利用している。*1

800社以上の情報流出の可能性

- 事案①、②の被害状況をまとめると次の通り。

| 情報流の可能性があるサーバー | 影響顧客数 | 関連事案 |

|---|---|---|

| 工事情報管理サーバー | 704社(契約終了の83社含む*2 ) | 事案①で影響 |

| 社内ファイルサーバー | 188社 | 事案②で影響、事案①も含まれている可能性あり |

- 影響を受けた顧客数は延べ892社になるが、両サーバーに保管されていた顧客に重複はあると報じられている。

- 社内ファイルサーバーにはサービス情報や、提案資料、工事関係資料、連絡先情報、営業関連資料が含まれる。

- 影響を受けたのはいずれも法人向けであり、個人向けサービスの顧客の情報は含まれていない。また海外含むクラウドサービス、およびその品質への影響もない。

発覚まで数か月

被害時系列を整理すると次の通り。両事案とも事態把握の9か月前から不正アクセスが始まっていたとみられる。| 日時 | 出来事 |

|---|---|

| 2019年9月頃 | シンガポール拠点のサーバーを踏み台にタイ拠点のサーバーに不正アクセス。(事案①発生) |

| 2019年9月以降 | 社員のアカウントを盗用し社内ネットワークに侵入。*5 (事案②発生) |

| 2019年12月 | タイ拠点のサーバーを踏み台に米国拠点のサーバーに不正アクセス。 |

| 2019年12月中旬 | 米国拠点のサーバーを踏み台に法人向けクラウドサービスの運用サーバーに不正アクセス。 |

| 2020年5月4日~5日 | 防衛省関連情報へ複数回アクセスが発生。 |

| 2020年5月7日 | ADサーバーに対する不正な遠隔操作のログをシステム主管部門が検知。 |

| 同日 | ADサーバーへの遠隔操作の踏み台となったAD運用サーバーを緊急停止。 |

| : | その調査を受け、クラウドサービスの運用サーバーを緊急停止。 |

| 2020年5月11日 | 社内ファイルサーバーのアクセスログ解析により一部情報流出の可能性を把握。 |

| 2020年5月13日 | 事案の影響を受けたとして防衛省へ報告。 |

| 2020年5月26日 | 事案①の調査過程でVDIサーバー経由で一部の社内ファイルサーバーへの不正アクセスを把握。 |

| 同日 | BYOD端末、シンクラ専用端末のリモートアクセス環境を停止。 |

| 2020年5月28日 | 事案①による情報流出の可能性を発表。 |

| 2020年5月29日 | 自衛隊関連情報流出の可能性に対する見解として詳細調査中と発表。 |

| 2020年6月2日 | 一部の社内ファイル流出の可能性を把握。 |

| 2020年6月26日 | 事案の影響を受けたとして海上保安庁へ報告。*6 |

| 2020年7月2日 | 事案①の続報、事案②による情報流出の可能性を発表。 |

- シンガポールの拠点が被害を受けた時期は公開情報から確認できていない。

NTTコミュニケーションズの対策

影響を受けた顧客への連絡を進める他、事案発生後の対策として以下がとられている。| 事案①の対応 | ①以下のサーバーの運用を緊急停止。 ・海外拠点の運用サーバー ・クラウドサービスの運用サーバー ・社内のAD運用サーバー ・クラウドサービスからマルウエアの通信先を遮断。 ADサーバーから外部通信を全て遮断 |

|---|---|

| 事案②の対応 | ①把握直後にBYOD端末、シンクラ専用端末のリモートアクセス環境停止。 ②全社員のパスワード変更 ③リモートアクセス時の認証、監視を強化。 |

- UEBA(ユーザーの行動分析を行い、リスクを早期に検知する手法)の導入

- EDR(ユーザーが利用するPCやサーバー(エンドポイント)における不審な挙動を検知し、迅速な対応)の導入

- ゼロトラスト(社内は安全であるという前提の下に境界だけを守るのではなく、社内外すべてが信頼できないことを前提)を基本方針とするセキュリティ対策の強化

- 社内ファイルサーバーの情報管理の徹底

- RedTeam(企業や組織へセキュリティ攻撃を実行し、企業や組織が攻撃に適切に対応できるかの評価や改善提案を行う社内の独立したチーム)の強化

- 社内IT、OT(電力などのライフラインに関わる社会インフラを提供するシステムを最適に動かすための「制御・運用技術・設備」)に対するTLPT(攻撃シナリオにもとづいて疑似的な攻撃を行うことで、セキュリティ対策状況を評価する手法)の継続的な実施

NTTコミュニケーションズの公式発表

- 2020年5月28日 当社への不正アクセスによる情報流出の可能性について

- 2020年5月29日 当社への不正アクセスに関する一部報道について

- 2020年7月2日 当社への不正アクセスによる情報流出の可能性について(第2報)

更新履歴

- 2020年7月3日 PM 新規作成

*1:海保の通信工事情報なども流出か、NTTコムへの不正アクセスで,日経クロステック,2020年7月3日

*2:NTTコム サイバー攻撃で新たに271社情報流出か 社員用パスワードで不正アクセス,毎日新聞,2020年7月2日

*3:NTTコムにサイバー攻撃 自衛隊の通信情報流出か,日本経済新聞,2020年5月29日

*4:NTTコムのサイバー攻撃、海保でも流出,2020年7月2日,共同通信

*5:延べ892社の情報流出か NTTコム、追加調査で,日本経済新聞,2020年7月2日

*6:海保の通信機器でも流出 NTTコム、サイバー攻撃,SankeiBiz,2020年7月2日

*2:NTTコム サイバー攻撃で新たに271社情報流出か 社員用パスワードで不正アクセス,毎日新聞,2020年7月2日

*3:NTTコムにサイバー攻撃 自衛隊の通信情報流出か,日本経済新聞,2020年5月29日

*4:NTTコムのサイバー攻撃、海保でも流出,2020年7月2日,共同通信

*5:延べ892社の情報流出か NTTコム、追加調査で,日本経済新聞,2020年7月2日

*6:海保の通信機器でも流出 NTTコム、サイバー攻撃,SankeiBiz,2020年7月2日

テレワークの成れの果ては「タコつぼ」化!?

テレビ東京のワールドビジネスサテライトに「コロナに思う」というコーナーがあるらしい。

「らしい」というには、家にテレビが無く、ワールドビジネスサテライトが視聴できないからで、コーナーがYouTubeでも視聴可能になったお陰で存在を知ることができた。

ウラケンさんも推奨しているのだが、基本的にテレビは百害あって一利なしの考えのもと、かれこれ4年近くテレビのない生活を送っている。

しかし、テレビ東京のワールドビジネスサテライト数少ない例外で、有用な番組と認識している。

ワールドビジネスサテライトが有料でWeb同時配信してくれたらどんなにうれしいことかって毎日思ってる。

話がそれたが、その「コロナに思う」のコーナーで、ついにテレワークに警鐘を鳴らす人が現れた。

武漢ウイルスの蔓延により、多くの企業がテレワークと称した強制在宅勤務を導入した。

もともとリモートワークを業務スタイルの一部として取り組んでいた企業は少数のはずなので、ほとんどの企業がバカの一つ覚えで実施している状況となる。

見切り発車したものは当然ひずみが発生する。

現時点でのひずみは先日まとめたとおりである。

そのひずみに少数でも経営者の一部が認識を示してくれたことは歓迎すべきことである。

【転載】SIGRed(CVE-2020-1350)WindowsDNSサーバーのRCE脆弱性について

SIGRed(CVE-2020-1350)WindowsDNSサーバーのRCE脆弱性について:

Microsoft Security Response Centerより「Windows DNS サーバの脆弱性情報 CVE-2020-1350 に関する注意喚起」が発行されました。

msrc-blog.microsoft.com

当該脆弱性については、報告元であるCheck Pointより、SIGRedと命名されています。

research.checkpoint.com

CVSSにて基本スコア10.0となっている当該脆弱性について、海外のブログやWebニュースでも広く取り上げられていたので、本記事でもまとめてみます。

https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2020-1350

脆弱性を悪用することで、遠隔の第三者によりWindows DNSサーバが制御されてしまう可能性があります。

現時点で、悪用は確認されていないとのことですが、DNSサーバの脆弱性という特性上、2017年に大きな被害をもたらしたWannacryのように組織内で感染を広げるワームへの利用が懸念されています。

脆弱性を悪用することで、特にActive Directory環境におけるドメインコントローラーの特定をし、さらには管理者権限の奪取を行うことで、

マルウェア感染をはじめとしたさまざまな被害をもたらす可能性があります。

真偽は定かではないものの、先日のホンダへのサイバー攻撃についても、ランサムウェアSNAKEが実行された背景にドメインコントローラーの管理者権限が奪われていた可能性を指摘している記事も見当たります。

news.yahoo.co.jp

ホンダへのサイバー攻撃については、以下のリンクも併せてご参照ください。

micro-keyword.hatenablog.com

また、Active Directoryを狙ったサイバー攻撃の検知および対策について、

JPCERT/CCからも資料が公開されているので、こちらも併せてご確認されるとよいかと思います。

www.jpcert.or.jp

CheckPointの報告ブログの記載には、パブリックDNSサーバにWindows DNSサーバを利用しているISP事業者が存在することについても言及しており、早急なパッチ適用を呼び掛けています。

https://portal.msrc.microsoft.com/ja-jp/security-guidance/releasenotedetail/2020-Jul

更新プログラムが適応できない場合には、サーバの再起動を伴わない回避策KB4569509の適応を推奨されています。

https://support.microsoft.com/ja-jp/help/4569509/windows-dns-server-remote-code-execution-vulnerability

この回避策はレジストリの変更を伴うもので、許可されるDNS応答パケットのサイズを制限します。

今回の脆弱性自体、攻撃者が悪意のあるDNSクエリを使用することで、ヒープオーバフローを引き起こすものであるため、このような回避策が有効だとされます。

ただ、この回避策を適用することで、DNSの応答サイズが大きい場合、名前解決ができなくなったり、エラーが発生したりする可能性もあるとのことです。

そして、有効にするためにはDNSサービスの再起動が必要です。

なお、注意喚起にも記載がある通り、Windows UpdateおよびMicrosoft Updateの自動更新が有効になっている場合に追加の対応は必要ないとのことです。

記事中にも記載しましたが、当該脆弱性の悪用を契機に、組織内への広い侵害が行われる可能性が一番の懸念なのかなと思います。

内容を参考にしていただき、対策をご検討いただけると幸いです。

Microsoft Security Response Centerより「Windows DNS サーバの脆弱性情報 CVE-2020-1350 に関する注意喚起」が発行されました。

msrc-blog.microsoft.com

当該脆弱性については、報告元であるCheck Pointより、SIGRedと命名されています。

research.checkpoint.com

CVSSにて基本スコア10.0となっている当該脆弱性について、海外のブログやWebニュースでも広く取り上げられていたので、本記事でもまとめてみます。

目次

影響を受ける製品とその影響

当該脆弱性CVE-2020-1350はMicrosoft製のDNSサーバにおける実装に起因するため、すべてのバージョンのWindows Server(Windows Server2003~2019など)が影響を受けるとのことです。https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2020-1350

脆弱性を悪用することで、遠隔の第三者によりWindows DNSサーバが制御されてしまう可能性があります。

現時点で、悪用は確認されていないとのことですが、DNSサーバの脆弱性という特性上、2017年に大きな被害をもたらしたWannacryのように組織内で感染を広げるワームへの利用が懸念されています。

脆弱性を悪用することで、特にActive Directory環境におけるドメインコントローラーの特定をし、さらには管理者権限の奪取を行うことで、

マルウェア感染をはじめとしたさまざまな被害をもたらす可能性があります。

真偽は定かではないものの、先日のホンダへのサイバー攻撃についても、ランサムウェアSNAKEが実行された背景にドメインコントローラーの管理者権限が奪われていた可能性を指摘している記事も見当たります。

news.yahoo.co.jp

ホンダへのサイバー攻撃については、以下のリンクも併せてご参照ください。

micro-keyword.hatenablog.com

また、Active Directoryを狙ったサイバー攻撃の検知および対策について、

JPCERT/CCからも資料が公開されているので、こちらも併せてご確認されるとよいかと思います。

www.jpcert.or.jp

CheckPointの報告ブログの記載には、パブリックDNSサーバにWindows DNSサーバを利用しているISP事業者が存在することについても言及しており、早急なパッチ適用を呼び掛けています。

脆弱性の対応策

脆弱性の対応策として、まず、セキュリティ更新プログラムの適応が推奨されています。https://portal.msrc.microsoft.com/ja-jp/security-guidance/releasenotedetail/2020-Jul

更新プログラムが適応できない場合には、サーバの再起動を伴わない回避策KB4569509の適応を推奨されています。

https://support.microsoft.com/ja-jp/help/4569509/windows-dns-server-remote-code-execution-vulnerability

この回避策はレジストリの変更を伴うもので、許可されるDNS応答パケットのサイズを制限します。

今回の脆弱性自体、攻撃者が悪意のあるDNSクエリを使用することで、ヒープオーバフローを引き起こすものであるため、このような回避策が有効だとされます。

ただ、この回避策を適用することで、DNSの応答サイズが大きい場合、名前解決ができなくなったり、エラーが発生したりする可能性もあるとのことです。

そして、有効にするためにはDNSサービスの再起動が必要です。

なお、注意喚起にも記載がある通り、Windows UpdateおよびMicrosoft Updateの自動更新が有効になっている場合に追加の対応は必要ないとのことです。

まとめ

今回は、WindowsDNSサーバの脆弱性についてまとめてみました。記事中にも記載しましたが、当該脆弱性の悪用を契機に、組織内への広い侵害が行われる可能性が一番の懸念なのかなと思います。

内容を参考にしていただき、対策をご検討いただけると幸いです。

【転載】バックアップでプライベートメールに自動転送、転送先で不正アクセス被害(横浜国立大学)

バックアップでプライベートメールに自動転送、転送先で不正アクセス被害(横浜国立大学):

横浜国立大学は7月10日、同本学教員が大学アカウントの受信メールをプライベートメールに自動転送をしていたところ、転送先で不正アクセスに遭い、一部メールが第三者に閲覧された可能性が判明したと発表した。

これは同学教員が、大学アカウントの受信メールをバックアップ用としてプライベートメールに自動転送をしていたところ、5月27日にプライベートメール宛に外国からの不正ログインの確認を求めるフィッシングメールを受信、指定に従いID/PWを入力したため第三者からの不正アクセスを受けたというもの。当該教員は、不正アクセス直後にアクセス制限等の措置を行ったが、その後の調査で個人情報を含む一部のメールについて閲覧された可能性が判明した。

閲覧された可能性があるのは、氏名、連絡先等を含む学生 約80件と学外研究者・非常勤講師 約50件の個人情報。

同学では関係者に対し、謝罪を行うとともに相談窓口の設置等について連絡を行っている。

同学では今後、情報管理の徹底を一層強化し、再発防止に取り組むとのこと。

《ScanNetSecurity》

これは同学教員が、大学アカウントの受信メールをバックアップ用としてプライベートメールに自動転送をしていたところ、5月27日にプライベートメール宛に外国からの不正ログインの確認を求めるフィッシングメールを受信、指定に従いID/PWを入力したため第三者からの不正アクセスを受けたというもの。当該教員は、不正アクセス直後にアクセス制限等の措置を行ったが、その後の調査で個人情報を含む一部のメールについて閲覧された可能性が判明した。

閲覧された可能性があるのは、氏名、連絡先等を含む学生 約80件と学外研究者・非常勤講師 約50件の個人情報。

同学では関係者に対し、謝罪を行うとともに相談窓口の設置等について連絡を行っている。

同学では今後、情報管理の徹底を一層強化し、再発防止に取り組むとのこと。

《ScanNetSecurity》

【転載】衣料品販売「hatsutoki ONLINE STORE」の旧システムサイトに不正アクセス、カード情報流出(島田製織)

衣料品販売「hatsutoki ONLINE STORE」の旧システムサイトに不正アクセス、カード情報流出(島田製織):

島田製織株式会社は7月13日、同社が運営する播州織の衣料品を販売する「hatsutoki ONLINE STORE」にて第三者からの不正アクセスがあり顧客のクレジットカード情報流出の可能性が判明したと発表した。

これは2月25日に、一部のクレジットカード会社から「hatsutoki ONLINE STORE」を利用した顧客のカード情報の流出懸念について連絡があり翌2月26日に同サイトでのカード決済を停止、第三者調査機関による調査を行ったところ、旧システムでのオンラインストア「hatsutoki ONLINE STORE」のシステムの一部の脆弱性を突いたことによる第三者の不正アクセスが原因でカード情報が流出し、一部カード情報が不正利用された可能性が4月14日に確認されたというもの。

流出した可能性があるのは、2018年12月25日から2020年1月22日の期間中に「hatsutoki ONLINE STORE」にてクレジットカード決済を行った顧客138名のカード情報(名義、番号、有効期限、セキュリティコード)。

なお同社では2020年1月22日にシステムの入れ替えを行っており、流出の対象となるのは2020年1月22日まで利用していた旧システムのオンラインストアで、現在も利用している新システムの環境は安全であることを調査にて確認済み。

同社では7月6日に、流出対象の顧客に対し別途メールにて連絡を行っている。

同社では既に、クレジットカード会社と連携し流出した可能性のあるカードによる取引のモニタリングを継続して実施し不正利用の防止に努めているが、顧客に対してもカードの利用明細に身に覚えの無い請求項目が無いか確認するよう呼びかけている。

同社では5月26日に、監督官庁である個人情報保護委員会に報告を、所轄警察である西脇警察署に被害申告を行っている。

同社では今後、調査結果を踏まえてシステムのセキュリティ対策と監視体制の強化を行い、再発防止を図るとのこと。

《ScanNetSecurity》

これは2月25日に、一部のクレジットカード会社から「hatsutoki ONLINE STORE」を利用した顧客のカード情報の流出懸念について連絡があり翌2月26日に同サイトでのカード決済を停止、第三者調査機関による調査を行ったところ、旧システムでのオンラインストア「hatsutoki ONLINE STORE」のシステムの一部の脆弱性を突いたことによる第三者の不正アクセスが原因でカード情報が流出し、一部カード情報が不正利用された可能性が4月14日に確認されたというもの。

流出した可能性があるのは、2018年12月25日から2020年1月22日の期間中に「hatsutoki ONLINE STORE」にてクレジットカード決済を行った顧客138名のカード情報(名義、番号、有効期限、セキュリティコード)。

なお同社では2020年1月22日にシステムの入れ替えを行っており、流出の対象となるのは2020年1月22日まで利用していた旧システムのオンラインストアで、現在も利用している新システムの環境は安全であることを調査にて確認済み。

同社では7月6日に、流出対象の顧客に対し別途メールにて連絡を行っている。

同社では既に、クレジットカード会社と連携し流出した可能性のあるカードによる取引のモニタリングを継続して実施し不正利用の防止に努めているが、顧客に対してもカードの利用明細に身に覚えの無い請求項目が無いか確認するよう呼びかけている。

同社では5月26日に、監督官庁である個人情報保護委員会に報告を、所轄警察である西脇警察署に被害申告を行っている。

同社では今後、調査結果を踏まえてシステムのセキュリティ対策と監視体制の強化を行い、再発防止を図るとのこと。

《ScanNetSecurity》

【転載】JR東日本がマイナポイント事業と連動しキャンペーンを実施。最大6,000ポイントもらえるキャンペーンの全貌を公開

JR東日本がマイナポイント事業と連動しキャンペーンを実施。最大6,000ポイントもらえるキャンペーンの全貌を公開:

JR東日本は、2020年9月1日から2021年3月31日にかけて行われるマイナポイント事業にともない、同社の電子マネー「Suica」の利用者に向け、所定の手続きを済ませた場合、最大で6,000ポイントがもらえるキャンペーンを実施することを発表しました。

出典:最大6,000ポイントがもらえるキャンペーン JR東日本の共通ポイントサイト - JRE POINT

今回のキャンペーンへの参加方法を、

出典:最大6,000ポイントがもらえるキャンペーン JR東日本の共通ポイントサイト - JRE POINT

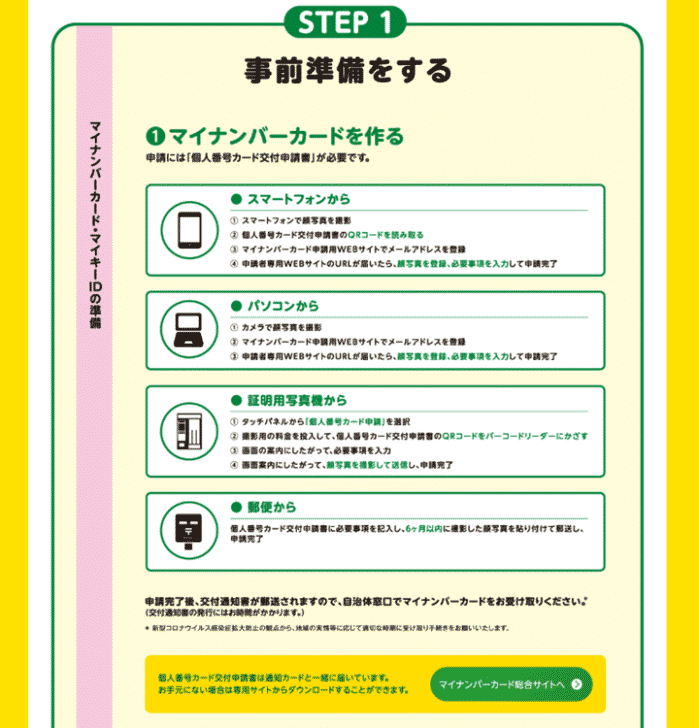

マイナンバーカードを持っていない人は、まずは入手しましょう。上の図にもあるように

man

man

マイナンバーカードを作るために必要な書類です。本来は、通知カードについていましたが、紛失した場合は「マイナンバーカード総合サイト」からダウンロードできます。印刷して記入し、返送しましょう。

1~2カ月ほどすると、住まいを管轄する役所から「交付通知書」が届きます。届き次第、受け取り手続きにいきましょう。

teacher

teacher

出典:最大6,000ポイントがもらえるキャンペーン JR東日本の共通ポイントサイト - JRE POINT

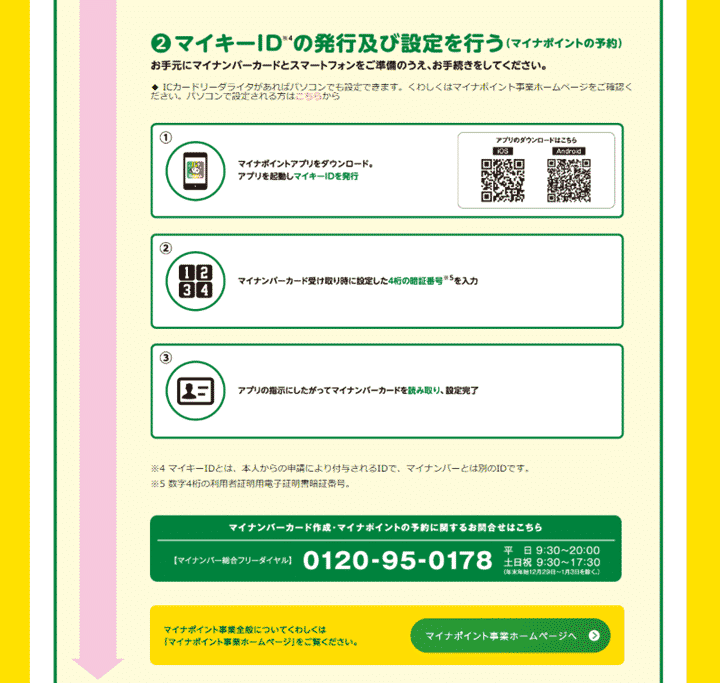

マイナンバーカードとスマートフォンを用意し、マイナポイントの予約を行いましょう。大まかな手順は、以下の通りです。

teacher

teacher

出典:最大6,000ポイントがもらえるキャンペーン JR東日本の共通ポイントサイト - JRE POINT

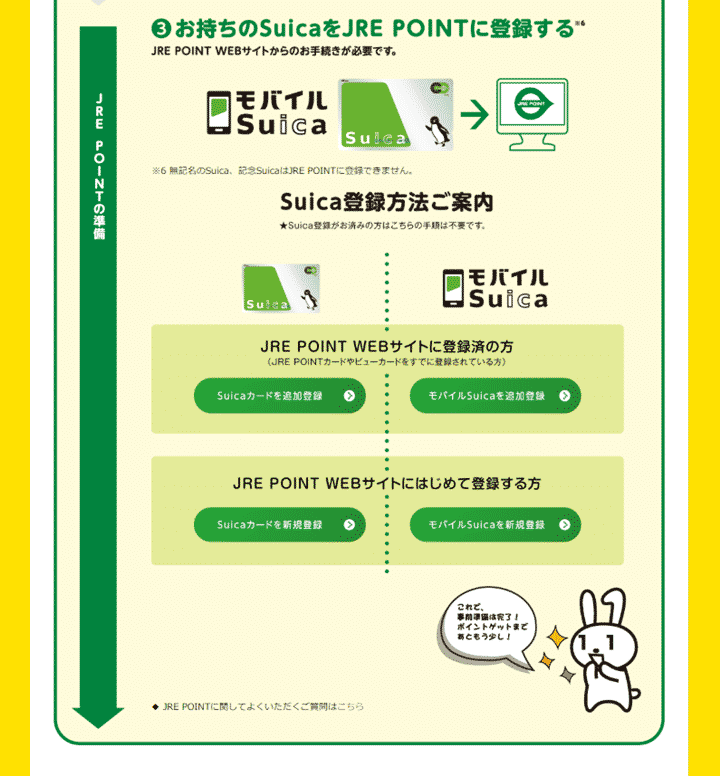

記名式SuicaかモバイルSuicaを用意し、JRE POINT WEBサイトで登録手続きを行いましょう。

teacher

teacher

出典:最大6,000ポイントがもらえるキャンペーン JR東日本の共通ポイントサイト - JRE POINT

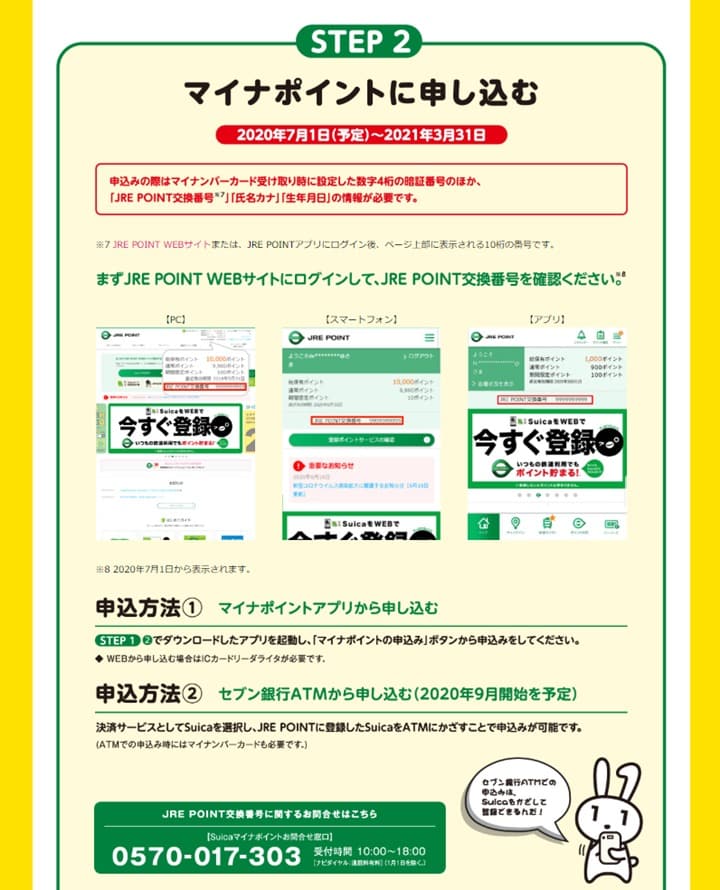

最初に、JRE POINT WEBサイトにログインし、JRE POINT交換番号を確認しましょう。

確認できたら、次のいずれかの方法で申し込みをしましょう。

出典:最大6,000ポイントがもらえるキャンペーン JR東日本の共通ポイントサイト - JRE POINT

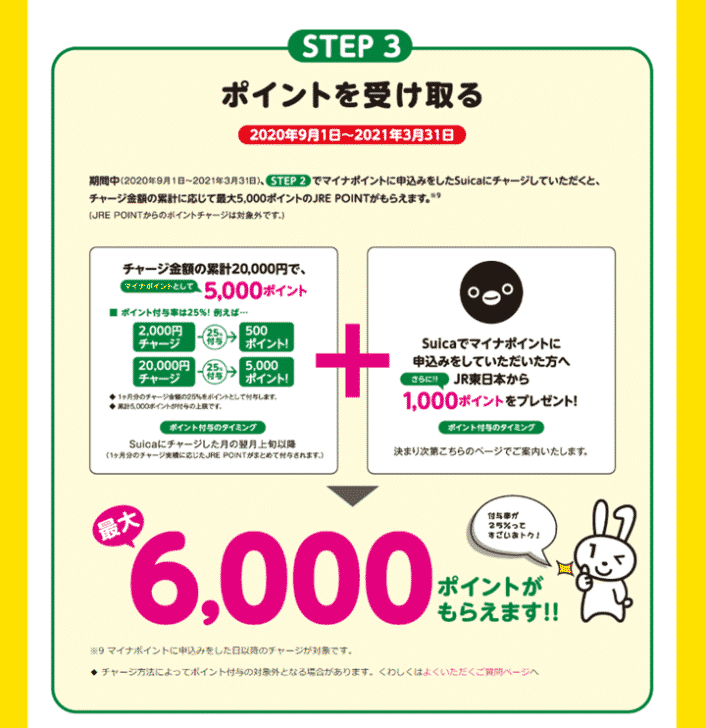

2020年9月1日から2021年3月31日までの期間中に、マイナポイントに申し込みをしたSuicaにチャージをすると、チャージ金額の累計に応じて、マイナポイントが最大5,000ポイントが付与されます。ここに、JR東日本からのキャンペーンに伴うポイントとして1,000ポイントが付与されるので、最大で6,000ポイントもらえる仕組みです。

出典:Suica×マイナポイント ビューカードでSuicaチャージキャンペーン:ビューカード

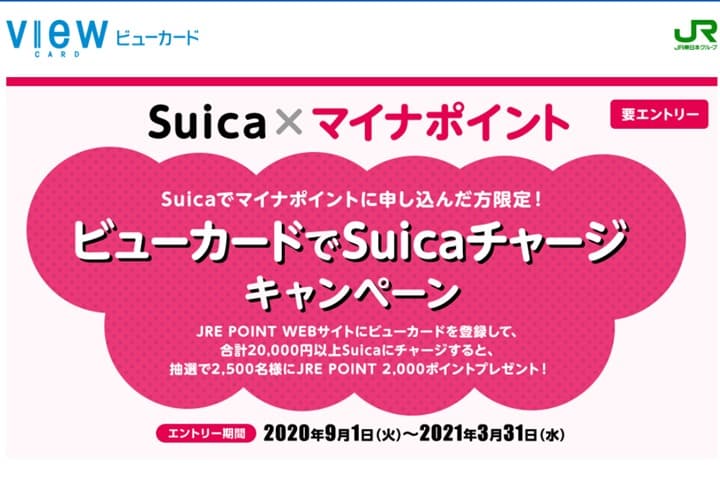

JR東日本の公式クレジットカード「ビューカード」を持っているなら、ポイントがさらに受け取れるチャンスがあります。JRE POINT WEBサイトにビューカードを登録し、合計20,000円以上Suicaにチャージすると、抽選で2,500名にJRE POINTが2,000ポイントプレゼントされます。

JR東日本は、2020年9月1日から2021年3月31日にかけて行われるマイナポイント事業にともない、同社の電子マネー「Suica」の利用者に向け、所定の手続きを済ませた場合、最大で6,000ポイントがもらえるキャンペーンを実施することを発表しました。

キャンペーンへの参加方法

出典:最大6,000ポイントがもらえるキャンペーン JR東日本の共通ポイントサイト - JRE POINT

今回のキャンペーンへの参加方法を、

- 事前準備

- マイナポイントへの申し込み

- ポイントの受け取り

1.事前準備

Suicaに限らず、マイナポイントを利用するには- マイナンバーカードの発行

- マイナポイントの予約

マイナンバーカードの発行

出典:最大6,000ポイントがもらえるキャンペーン JR東日本の共通ポイントサイト - JRE POINT

マイナンバーカードを持っていない人は、まずは入手しましょう。上の図にもあるように

- スマートフォン

- パソコン

- 証明用写真機

- 郵送

個人番号カード交付申請書ってなんですか?

郵便による申請方法 – マイナンバーカード総合サイト - www.kojinbango-card.go.jp |

「個人番号通知カード」が5月25日ごろに廃止予定ですが、慌てなくて大丈夫です。①交付申請書ダウンロード

②①を送付(顔写真必要)

③甲府通知書が送られてくる

④③を受けて市役所などへ行く

⑤個人番号カードを受け取る

でOKです。

とりあえず①、②はすぐできますよ!

— めんおう|SNSマーケ×主夫ライター (@mennousan) May 10, 2020

1~2カ月ほどすると、住まいを管轄する役所から「交付通知書」が届きます。届き次第、受け取り手続きにいきましょう。

これが「マイナンバーカードができたので取りにきてください」というお知らせになるんですよ。

マイナンバー交付通知書が来たァァァ嫌だァァァこないして秘密裏に取りに行かなあかんもんが、何と何と何に紐付けられるって?なぁ?( ͡ ͜ ͡ )

青色申告控除65万円を人質に取りやがってうわァァァ pic.twitter.com/lC9lwPOLqN

— ヒトミクバーナ@海外取材ライター (@hitomicubana) June 28, 2020

マイナポイントの予約

出典:最大6,000ポイントがもらえるキャンペーン JR東日本の共通ポイントサイト - JRE POINT

マイナンバーカードとスマートフォンを用意し、マイナポイントの予約を行いましょう。大まかな手順は、以下の通りです。

- アプリをダウンロードし、起動するとマイキーIDが発行される

- マイナンバー受け取り時に設定した4桁の暗証番号を入力する

- アプリの指示に従い、マイナンバーカードを読み取り、設定を完了させる

アプリはこちらからもダウンロードできますよ!

SuicaをJRE POINTに登録する

出典:最大6,000ポイントがもらえるキャンペーン JR東日本の共通ポイントサイト - JRE POINT

記名式SuicaかモバイルSuicaを用意し、JRE POINT WEBサイトで登録手続きを行いましょう。

これにより、ご自身のSuicaとJRE POINTが連動されます。

マイナポイントに申し込む

出典:最大6,000ポイントがもらえるキャンペーン JR東日本の共通ポイントサイト - JRE POINT

最初に、JRE POINT WEBサイトにログインし、JRE POINT交換番号を確認しましょう。

確認できたら、次のいずれかの方法で申し込みをしましょう。

- マイナポイントアプリから申し込む

- セブン銀行ATMから申し込む

ポイントを受取る

出典:最大6,000ポイントがもらえるキャンペーン JR東日本の共通ポイントサイト - JRE POINT

2020年9月1日から2021年3月31日までの期間中に、マイナポイントに申し込みをしたSuicaにチャージをすると、チャージ金額の累計に応じて、マイナポイントが最大5,000ポイントが付与されます。ここに、JR東日本からのキャンペーンに伴うポイントとして1,000ポイントが付与されるので、最大で6,000ポイントもらえる仕組みです。

ビューカードを持っているならWチャンス

出典:Suica×マイナポイント ビューカードでSuicaチャージキャンペーン:ビューカード

JR東日本の公式クレジットカード「ビューカード」を持っているなら、ポイントがさらに受け取れるチャンスがあります。JRE POINT WEBサイトにビューカードを登録し、合計20,000円以上Suicaにチャージすると、抽選で2,500名にJRE POINTが2,000ポイントプレゼントされます。

【転載】裁断処理せず廃棄した文書、まさかのゴミ収集車からの落下と路上散乱(大阪府教育委員会)

裁断処理せず廃棄した文書、まさかのゴミ収集車からの落下と路上散乱(大阪府教育委員会):

大阪府教育委員会は7月10日、同日付で教職員の懲戒処分を行ったと発表した。

同委員会によると3月に、府立高等学校の教諭(60歳)が個人情報を含む文書を誤って裁断処理を行わずにゴミ袋に入れ廃棄したところ、その後、ゴミ収集車からゴミ袋が路上に落下し、中に入っていた当該文書が散乱、個人情報の流出が発生したとのこと。

同委員会では7月10日付で、当該教諭を戒告、管理監督責任として同校の准校長(56歳)に厳重注意の処分を行った。

被処分者:府立高等学校 教諭(60歳)

処分内容:戒告

管理監督責任:准校長(56歳)

処分内容:厳重注意

《ScanNetSecurity》

同委員会によると3月に、府立高等学校の教諭(60歳)が個人情報を含む文書を誤って裁断処理を行わずにゴミ袋に入れ廃棄したところ、その後、ゴミ収集車からゴミ袋が路上に落下し、中に入っていた当該文書が散乱、個人情報の流出が発生したとのこと。

同委員会では7月10日付で、当該教諭を戒告、管理監督責任として同校の准校長(56歳)に厳重注意の処分を行った。

被処分者:府立高等学校 教諭(60歳)

処分内容:戒告

管理監督責任:准校長(56歳)

処分内容:厳重注意

《ScanNetSecurity》

永久交換保証の靴下

「永久」と聞いて連想するのはセゾンカードの永久不滅ポイントである。

日本人はポイント大好きで、自分も人のことを言えないのだが、貯めるのが大好きである。

そんな日本人の嗜好に永久不滅ポイントはマッチしていると思う。

以前どこかのセミナーで永久不滅ポイントが総額で1500億円以上積みあがっているなんて話を聞いた記憶がある。

自分は最終的にJALのマイルに変えるが、有効期限が無いので、必要になるその日までの~んびり貯めよう。

話がそれてしまったが、世の中には永久交換保証の靴下があるらしい。

自分はフィンガーソックス派なので、あれば試しに購入してみようと思ったのだが、普通の靴下しかなかった。残念。

ちなみに永久に〇〇とか、生涯〇〇というのは、非常に魅力的ではあるが、世の中に絶対はない。

直近ではクラウドファンディングで生涯納豆定食無料を謳っていたにもかかわらず、店側から因縁をつけられて権利を没収され、トラブルになった事例が出ている。

納豆定食「生涯無料」でトラブルに発展!クラウドファンディングの落とし穴

甘い言葉には気を付けよう。

【転載】IPA広報誌「IPA NEWS」Vol.47(7月号)を発刊しました!今号では中小企業が抱える2つの課題「IT導入」と「セキュリティ対策」を切り口に、サプライヤー&カスタマーに選ばれる企業になるためのアプローチを探っていきます。ぜひご一読ください。 ipa.go.jp/files/00008393… ipa.go.jp/about/ipa_news…

IPA広報誌「IPA NEWS」Vol.47(7月号)を発刊しました!今号では中小企業が抱える2つの課題「IT導入」と「セキュリティ対策」を切り口に、サプライヤー&カスタマーに選ばれる企業になるためのアプローチを探っていきます。ぜひご一読ください。

ipa.go.jp/files/00008393…

ipa.go.jp/about/ipa_news…:

IPA広報誌「IPA NEWS」Vol.47(7月号)を発刊しました!今号では中小企業が抱える2つの課題「IT導入」と「セキュリティ対策」を切り口に、サプライヤー&カスタマーに選ばれる企業になるためのアプローチを探っていきます。ぜひご一読ください。

ipa.go.jp/files/00008393…

ipa.go.jp/about/ipa_news…

バックアップ

ipa.go.jp/files/00008393…

ipa.go.jp/about/ipa_news…:

IPA広報誌「IPA NEWS」Vol.47(7月号)を発刊しました!今号では中小企業が抱える2つの課題「IT導入」と「セキュリティ対策」を切り口に、サプライヤー&カスタマーに選ばれる企業になるためのアプローチを探っていきます。ぜひご一読ください。

ipa.go.jp/files/00008393…

ipa.go.jp/about/ipa_news…

バックアップ

STRIDEとは何ぞや

STRIDEってご存じだろうか?

@IT主催のIT Security Live Weekのどこかのセッションで出てきたので整理しようと思ったのだが、いかんせんつかみどころが無い状況となってしまった。

とりあえずSTRIDEの簡単な概要を紹介すると、

・Microsoftが開発した脅威モデル。

・下記6つの脅威の頭文字をとってSTRIDEとなっている。

Spoofing(なりすまし)

Tampering(改ざん)

Repudiation(否認)

Information disclosure(情報漏洩)

Denial of service(DoS攻撃)

Elevation of privilege(権限昇格)

ここまでは良いのだが、先日話したサイバーキルチェーンやMITRE ATT&CKやCIAとの関連が良く分からず、難儀した。

まず、CIAとSTRIDEについては、CIAがセキュリティの要素を分類したものであるのに対し、STRIDEはセキュリティの脅威を分類したものとなる。

つまり、STRIDEの各要素には、1つ以上のCIAの要素が必ず紐づくこととなる。

(厳密にはCIAの3大要素だけではなく、真正性、責任追跡性、信頼性、否認防止、を加えた7大要素のいずれかが紐づく)

STRIDEの各概要の説明とともに、関するCIAの要素を組み合わせてみる。

■Spoofing(なりすまし)

・概要:多要素認証の欠如、セッション管理の不備、暗号化通信の不備など

・CIA要素:真正性

■Tampering(改ざん)

・概要:HTMLインジェクション、SQLインジェクションなどを含むステレスコマンドなど

・CIA要素:完全性

■Repudiation(否認)

・概要:CSRF、デジタル署名の設定不備など

・CIA要素:否認防止

■Information disclosure(情報漏洩)

・概要:情報資産の意図しない流出など

・CIA要素:機密性

■Denial of service(DoS攻撃)

・概要:DoS/DDoS攻撃によるサービス停止など

・CIA要素:可用性

■Elevation of privilege(権限昇格)

・概要:アクセスを許していないはずのユーザにアクセス権が与えられてしまうことなど

・CIA要素:機密性、完全性

んで、次にサイバーキルチェーンやMITRE ATT&CKとの関連についてなのだが、こちらはMITRE ATT&CKの方で解説があった。

自分が理解しやすいように無理やり整理すると、上の図の更に上にスーパーハイレベルモデルとしてセキュリティ7大要素がある感じであろうか。

1.ベースモデルとしてセキュリティの7大要素があり(概念!?)

2.それらを脅威の観点で再整理したのがサイバーキルチェーンやSTRIDEとなり(抽象的知識体系)

3.それらを戦術やテクニック等より具体的に整理したものがMITRE ATT&CKとなり、

4.最後に個々の攻撃コードや脆弱性等の具体的な内容となる。

・・・という理解で今日は終えておこう。。。

【参考】

https://hanakutoman.com/threat-modeling-stride/

https://qiita.com/ohayougenki/items/a281a8330b60fad7f5e1

https://at-virtual.net/%E3%82%BB%E3%82%AD%E3%83%A5%E3%83%AA%E3%83%86%E3%82%A3/cvss%E3%80%81dread%E3%80%81stride%E3%82%B5%E3%82%A4%E3%83%90%E3%83%BC%E3%82%BB%E3%82%AD%E3%83%A5%E3%83%AA%E3%83%86%E3%82%A3/

https://www.socyeti.jp/posts/4873582/

https://www.smillione.co.jp/staffblog/2019/08/30/security02/

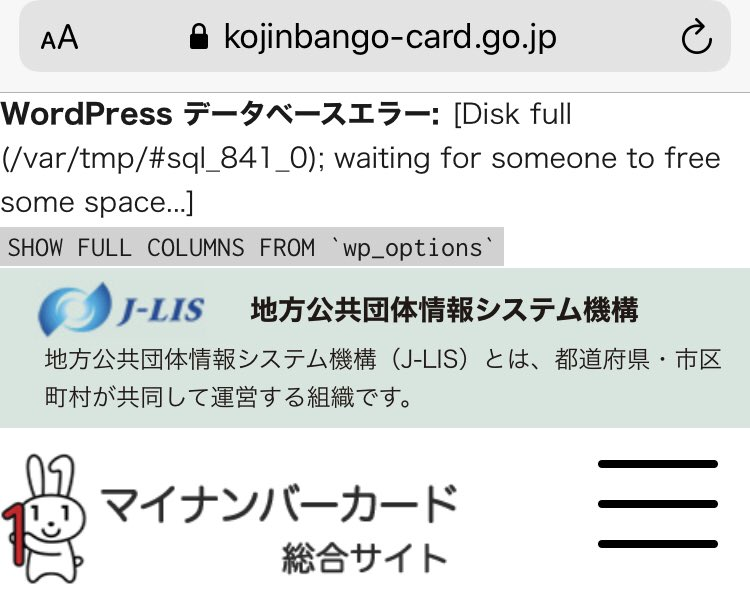

【転載】マイナンバーカードの総合サイトで何らかの障害が起きているらしく、現在接続するとWordPressのデータベースエラーが表示されています。

マイナンバーカードの総合サイトで何らかの障害が起きているらしく、現在接続するとWordPressのデータベースエラーが表示されています。:

マイナンバーカードの総合サイトで何らかの障害が起きているらしく、現在接続するとWordPressのデータベースエラーが表示されています。

マイナンバーカードの総合サイトで何らかの障害が起きているらしく、現在接続するとWordPressのデータベースエラーが表示されています。

フィッシングサイト・フィッシングメールの見分け方(最終版)

@IT主催のIT Security Live Weekのにゃん☆たく氏の話の中で興味深いものがあった。

それは、フィッシングサイト、フィッシングメールの見分け方について、結論に至ったというものである。

その結論とは何だったのだろうか?

それは、

見分けようとしない

である。

常に巧妙なフィッシングサイトやフィッシングメールが出てくる中で、「見分ける」という行為は不可能なのである。

インシデントレスポンスを行っているような高度なITスキルを持っている人であれば「見分ける」行為は可能である。

しかし、一般ユーザークラスに対しては不可能と言わざるを得ないのである。

では、どうすればよいのか?

結論から言うと基本に立ち返ることになる。

【対策①】

メール本文に記載されたURLにはアクセスしない。

【対策②】

サイトにアクセスする際はブラウザのお気に入り登録からのアクセスを徹底する。

シンプル イズ ベストとはまさにこのことを言うのだろう。

「気をつけろ」ではなく、「習慣化」で対応するのである。

普段自分もメール本文のURLからサイトにアクセスしているので、改めたいと感じた。

【転載】切り身1パック「会計前に食ってやったぜー」とアップ…ユーチューバー「へずまりゅう」逮捕 : 社会 : ニュース : 読売新聞オンライン yomiuri.co.jp/national/20200…

切り身1パック「会計前に食ってやったぜー」とアップ…ユーチューバー「へずまりゅう」逮捕 : 社会 : ニュース : 読売新聞オンライン yomiuri.co.jp/national/20200…: 切り身1パック「会計前に食ってやったぜー」とアップ…ユーチューバー「へずまりゅう」逮捕 : 社会 : ニュース : 読売新聞オンライン yomiuri.co.jp/national/20200…

セミリタイア(FIRE)できる人の行動TOP5

ウラケンさんがFIRE出来る人の行動TOP5を挙げていた。

詳細は動画参照なのだが、内訳は下記の通り。

ーー

5.読書をする

4.節約する

3.投資をする

2.マーケティングをマスターする

1.目標を紙に書く

ーー

5位の読書について、ウラケンさんがマスターしている速読法の紹介があった。

「フォトリーディング」と呼ばれるものなのだが、これはすごく気になった。

速読法は幾つかあるのだが、正直どれが良いのか分からない。

利害関係がなさそうな人から紹介されるのが一番説得力がある。

4位の節約はこれまでも何度か出ている。

☆家のコストは収入の10分の1以下にする。

☆テレビは見ない(⇒NHKコストの削減)。

☆会社の飲み会には参加しない。

☆車は持たない(経費化できる身分になったら経費で持っても可)。

家のコストとテレビと車は、言うは易し行う難しで、それなりの覚悟と思い切りが必要である。

自分は実践できているが、きっかけは引っ越しとかの環境変化だった。

3位の投資もこれまでに出ている。

基本的には節約したお金を投資に回して種銭の増加を加速させるというものである。

そしてどこかのタイミングで種銭を使って不動産投資に進む。

1位の「目標を紙に書く」は意外と出来ていなかった。

試みたことはあったような気がするが、具体化が出来なくてとん挫した記憶がある。

不動産投資は、個人的にはペーパーアセットと比較すると目標設定が立てやすい気がしているので、リトライしてみようと思う。

【転載】CODE BLUE 2020、参加費無料でオンライン開催(CODE BLUE 実行委員会)

CODE BLUE 2020、参加費無料でオンライン開催(CODE BLUE 実行委員会):

CODE BLUE 実行委員会は6月19日、新型コロナウイルス感染症の影響を考慮し、参加者や出展者などすべての関係者の安全を最優先に考慮し、CODE BLUE 2020 を 10月29日(木)~10月30日(金)にオンライン開催実施すると発表した。参加費は無料。

パナソニック株式会社、株式会社日立システムズ、株式会社 Flatt Security ほかの申込済みの協賛企業の「強い継続支援とリクエスト」によって実現したという。

なお、講演者募集の締め切りは8月15日(土)。また、サイバー犯罪対策トラックは別枠有料の可能性があるという。

《高橋 潤哉( Junya Takahashi )》

パナソニック株式会社、株式会社日立システムズ、株式会社 Flatt Security ほかの申込済みの協賛企業の「強い継続支援とリクエスト」によって実現したという。

なお、講演者募集の締め切りは8月15日(土)。また、サイバー犯罪対策トラックは別枠有料の可能性があるという。

《高橋 潤哉( Junya Takahashi )》

【転載】JAL国内線が実質の値下げ!搭乗キャンペーンが強烈!1区間で1,000ポイント!

JAL国内線が実質の値下げ!搭乗キャンペーンが強烈!1区間で1,000ポイント!:

JAL国内線の搭乗キャンペーンが出てきました。

いやー、凄い。5,000円以上で1,000e JALポイント貰えます。実質の値下げ。今までにない強烈なキャンペーンです。

コロナの第二波も気になるところですが、、

キャンセル無料期間なのでとりあえず予約だけでも良いかもしれません。

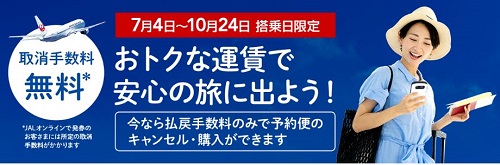

JAL国内線は6月末までキャンセル無料だったのですが、約4か月継続することになります。ただし、払戻手数料の440円が必要です。

https://www.jal.co.jp/jp/ja/dom/ikouze-nippon/change/

440円でキャンセル可。コロナもあるのでこれはありがたい。キャンペーンの詳細は以下の通り。

10月24日まで取消手数料無料が継続します。JALも思い切ったキャンペーンを打ってきました。

キャンペーンは登録が必要です。

https://www.jal.co.jp/jp/ja/dom/ikouze-nippon/ejal/

キャンペーンの詳細は以下の通り。

キャンセル無料に続いて搭乗キャンペーン、、、凄すぎます。

減便が続いていた国内線は8月には9割がた元に戻る予定の中、予約率が芳しくなかったのもあると思います。ANAに対抗するのもあると思いますが、それにしても強烈です。

なお、先得運賃が対象で、特便は対象外なので注意してください。

羽田徳島だとこんな感じ。9月はどの路線も安いので先得カレンダーを使って確認してみてください。

重症患者が少ない、医療はまだひっ迫していない等、3,4月のころとは状況が違うとは言え、感染者が増えているのも事実。

このような中、go to キャンペーンも始まり、本当に旅行して良いの?ってなりますよね。

私の考えは、上手く付き合っていくことが必要だと言うこと。再び経済を止めると大きな影響は避けられないですし、経済を徐々に動かしながら、手洗いうがいにマスク着用等の個人の対策をしっかりする必要があると思います。

また、状況により柔軟に対応できるよう、キャンセル可の料金で予約し、いつでもキャンセルできるようにしておくのが適切だと考えます。

go to キャンペーンも始まりますし、幾つか予約しようと思います。

キャンセル可の期間内なので安心。実際に行くかは状況を見て判断したいと思います。状況が厳しいようだったらキャンセルする予定です。

JAL国内線は楽天リーベイツを通しましょう。楽天ポイントが1%還元されます。予約時、あるいは支払い時に忘れないように通してください。

JGC修行の途中だった人もこの機会を利用するのは良いかもしれません。

マリオットも9月30日までキャンセル無料になり予定が立てやすくなりました。とりあえず予約しておくのはありだと思います。go to キャンペーンも生かしていきましょう!

JAL国内線の搭乗キャンペーンが出てきました。

いやー、凄い。5,000円以上で1,000e JALポイント貰えます。実質の値下げ。今までにない強烈なキャンペーンです。

コロナの第二波も気になるところですが、、

キャンセル無料期間なのでとりあえず予約だけでも良いかもしれません。

JAL国内線、取消手数料無料キャンペーン。7月4日~10月24日搭乗分まで対象。

JAL国内線は6月末までキャンセル無料だったのですが、約4か月継続することになります。ただし、払戻手数料の440円が必要です。

https://www.jal.co.jp/jp/ja/dom/ikouze-nippon/change/

440円でキャンセル可。コロナもあるのでこれはありがたい。キャンペーンの詳細は以下の通り。

- 7月4日以降に購入した7月4日から10月24日までの航空券が対象。

- 払戻手数料440円のみ発生。

- 予約便の出発時刻までに取消が必要。

- 対象運賃は、ウルトラ先得、スーパー先得、先得A・B、特便割引1・3・7・21、乗継割引

10月24日まで取消手数料無料が継続します。JALも思い切ったキャンペーンを打ってきました。

国内線に乗ってeJALポイントをもらおうキャンペーン

予約率が上がらないんでしょうね。とは言え、ここまでやるの?とこちらが思ってしまう内容です。キャンペーンは登録が必要です。

https://www.jal.co.jp/jp/ja/dom/ikouze-nippon/ejal/

キャンペーンの詳細は以下の通り。

- 登録期間:7月10日~8月31日

- 発券期間:7月10日~8月31日

- 搭乗日:8月1日〜10月24日

- 対象運賃:先得、特典航空券(おともdeマイル、どこかにマイルは対象外)

- 内容:搭乗1回ごとにeJALポイントがもらえる。5,000円以上で1,000ポイント、5,000円未満もしくは特典航空券は500eJALポイント。

- キャンペーンで加算されるe JALポイントの有効期限は半年。

キャンセル無料に続いて搭乗キャンペーン、、、凄すぎます。

減便が続いていた国内線は8月には9割がた元に戻る予定の中、予約率が芳しくなかったのもあると思います。ANAに対抗するのもあると思いますが、それにしても強烈です。

なお、先得運賃が対象で、特便は対象外なので注意してください。

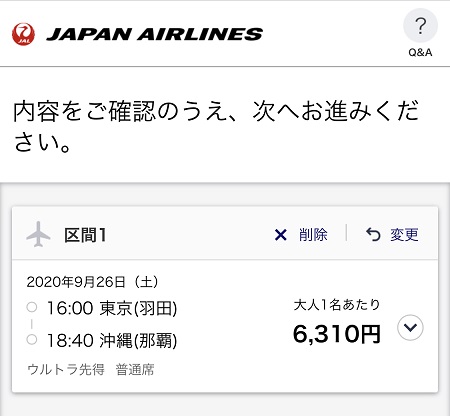

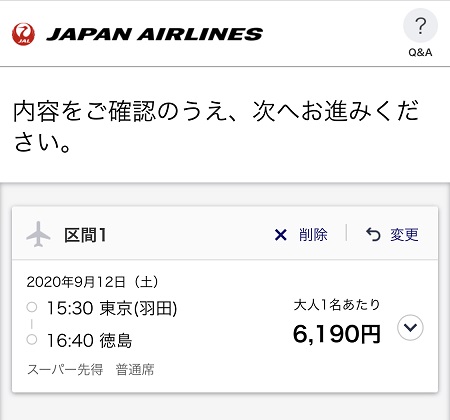

おすすめは9月

9月が安いです。例えば、羽田那覇。6,310円、、、1週間前は7千円台だったのですが、さらに下がってました。羽田徳島だとこんな感じ。9月はどの路線も安いので先得カレンダーを使って確認してみてください。

新型コロナは大丈夫?

気になるのは新型コロナの第二波。東京を始め感染者が増えている状況です。重症患者が少ない、医療はまだひっ迫していない等、3,4月のころとは状況が違うとは言え、感染者が増えているのも事実。

このような中、go to キャンペーンも始まり、本当に旅行して良いの?ってなりますよね。

私の考えは、上手く付き合っていくことが必要だと言うこと。再び経済を止めると大きな影響は避けられないですし、経済を徐々に動かしながら、手洗いうがいにマスク着用等の個人の対策をしっかりする必要があると思います。

また、状況により柔軟に対応できるよう、キャンセル可の料金で予約し、いつでもキャンセルできるようにしておくのが適切だと考えます。

まとめ

JAL国内線の搭乗キャンペーン。go to キャンペーンも始まりますし、幾つか予約しようと思います。

キャンセル可の期間内なので安心。実際に行くかは状況を見て判断したいと思います。状況が厳しいようだったらキャンセルする予定です。

JAL国内線は楽天リーベイツを通しましょう。楽天ポイントが1%還元されます。予約時、あるいは支払い時に忘れないように通してください。

JGC修行の途中だった人もこの機会を利用するのは良いかもしれません。

マリオットも9月30日までキャンセル無料になり予定が立てやすくなりました。とりあえず予約しておくのはありだと思います。go to キャンペーンも生かしていきましょう!

【転載】サイバーパンフレット サイバー攻撃の現状 2020(公安調査庁)

サイバーパンフレット サイバー攻撃の現状 2020(公安調査庁):

公安調査庁は6月29日、国内外で深刻さを増すサイバー攻撃の現状等について広く周知するため「サイバーパンフレット サイバー攻撃の現状2020」を作成し公開した。

「近年の主なサイバー攻撃事案」でWannaCryやNotPetyaなどについて言及しつつ、攻撃主体として国家または非国家の主体を挙げ、国家主体として指摘された例として米国による指摘として、北朝鮮、ロシア軍参謀本部情報総局、中国国家安全部、イランなどの名称を記載している。

攻撃の目的として「情報窃取・スパイ活動」「情報システムの破壊・機能妨害」「不正な金銭獲得」「心理戦・影響力工作」の4つが挙げられ「情報窃取・スパイ活動」のページには2015年に発生した日本年金機構における個人情報125万件流出事案が記載されている。

《高橋 潤哉( Junya Takahashi )》

バックアップ

「近年の主なサイバー攻撃事案」でWannaCryやNotPetyaなどについて言及しつつ、攻撃主体として国家または非国家の主体を挙げ、国家主体として指摘された例として米国による指摘として、北朝鮮、ロシア軍参謀本部情報総局、中国国家安全部、イランなどの名称を記載している。

攻撃の目的として「情報窃取・スパイ活動」「情報システムの破壊・機能妨害」「不正な金銭獲得」「心理戦・影響力工作」の4つが挙げられ「情報窃取・スパイ活動」のページには2015年に発生した日本年金機構における個人情報125万件流出事案が記載されている。

《高橋 潤哉( Junya Takahashi )》

バックアップ

EPPとEDR、UBAとUEBA、DX(セキュリティ用語整理)

@IT主催のIT Security Live Weekを視聴していて、知らない単語に出会ったり、知ってはいるんだけどごちゃごちゃになったりで、いろいろと整理を進める。

■EPPとEDR

個人的な感想なのだが、EDRはもともと用語としてあったが、EPPって用語はEDRと対比させるために後から作ったのではなかろうか・・・?

・EPP:Endpoint Protection Platformの略

⇒従来型のアンチウイルスソフトとほぼ同義。

シグネチャ方式による保護がポイント

・EDR:Endpoint Detection and Responseの略

⇒EPPはシグネチャ方式による保護となり、所謂入り口対策となる。

当然シグネチャが対応していなければ検知できない。

そこで、ソフトウェアの挙動をチェックし、不審な兆候を検知して

ブロックするのがEDRとなる。

EPPとEDRの関係を整理すると↓な感じになる。

EPPで検知したものはほぼマルウェアと断定できるが、EDRで検知したものは誤検知の可能性も残るため、精査が必要。

そのため、EDRは単にツールを入れればよいという単純なものではなく、導入後のオペレーションにもしっかり投資を行っていく必要がある。

標的型攻撃に対してはEPPは無力だが、EDRを導入し、プロアクティブにハンティングを行っているような組織であれば標的型攻撃への態勢が高いと考えられる。

※EPPは模倣型の標的型攻撃には対応できるが、ガチの標的型攻撃にはシグネチャが無いため、対応できない。

■UBAとUEBA

内部不正のリスクや可視化の対策ソリューションでよく出てくる。

・UBA:User Behavior Analytics(ユーザ行動分析)の略

・UEBA:User and Entity Behavior Analytics(ユーザとエンティティの行動分析)の略

違いは”Entity”の有無だけである。

【Entityの意味】

「通常」どのように行動するかを定義する行動の基準(ベースライン)を作成し、その基準から逸脱した異常を識別。

上記を踏まえ、改めて整理すると下記になる。

・UBA:ユーザ行動分析(ベースライン無し)

・UEBA:ユーザ行動分析(ベースラインあり)

UBAは、2014年にガートナーが造語した言葉。

この時は個人ユーザやユーザのグループの行動のみに対する分析が定義となっていた。

翌2015年に、ガートナーは「E」を追加し、UEBAに変更。

ここでは、ルータ、サーバ、エンドポイント、アプリケーションなどネットワーク上のユーザ以外のエンティティについても、基準となる行動を分析し、異常を検知する機能を備えることが定義となった。

結論:UBAは死語

■DX

Digital Transformationの略。

略称がDXとなるのは、英語圏では接頭辞「Trans」を省略する際にXと表記することが多いためとのこと。

ロサンゼルス国際空港(Los Angeles International Airport)のコードをLAXにしたり、関西国際空港(Kansai International Airport)のコードをKIXにするのと同じようなノリなのだろうか?

DXの発祥は2004年。

スウェーデン・ウメオ大学のエリック・ストルターマン教授がその概念を提唱。

曰く、「ITの浸透が、人々の生活をあらゆる面でより良い方向に変化させる」。

その後、14年の時を経て、2018年に経済産業省が企業向けに定義。

「企業がビジネス環境の激しい変化に対応し、データとデジタル技術を活用して、顧客や社会のニーズを基に、製品やサービス、ビジネスモデルを変革するとともに、業務そのものや、組織、プロセス、企業文化・風土を変革し、競争上の優位性を確立すること」

分かったような分からないような感じだが、DX前の世界と、DXの世界を比較すると、個人的には何となく分かってくる感じがする。

【DX前の世界:唯一の正解がある世界】

・効率化

・データベース

・トランザクション

・従来型

・ウォーターフォール、etc

【DXの世界:唯一の正解が無い世界(⇒知恵を振り絞って正解っぽい方向に向かう)】

・サービス

・SNS

・モバイル

・データアナリティクス

・クラウド

・セキュリティ

・アジャイル、etc

とあるセミナーを聞いてものすごく納得感が高かったのが、「DXは唯一の正解が無い世界」であるということ。

DX、DXって騒いでいるけど、なんだかんだ言いながら既にDXの世界にどっぷり浸かっているということが確認できた。

登録:

コメント (Atom)