雑記系ブログ。セキュリティとか、マイルとか、投資とか、、、 / Miscellaneous Blogs. Security, miles, investments, etc

三重大学 外部機関が運営しているサイト上における個人情報の漏えいについて 2022年11月22日

株式会社山形スズキ 個人情報流出の可能性に関するお詫びとご報告 2022年11月28日

岐阜の検察事務官が人事情報に不正アクセスし、処分される

Exchange OnlineとMicrosoft Teamsがアジア太平洋地域でダウン

- 会議のスケジュール設定や編集、ライブ会議において問題が発生する可能性があります。

- People Picker/検索機能が期待通りに動作しない可能性があります。

- Microsoft Teamsの検索ができなくなる可能性があります。

- Microsoft Teams の [割り当て] タブが表示されない場合があります。

弊社では、影響を受けたシステムのごく一部の再起動に成功し、サービスが復旧するかを確認しています。監視を続けながら、根本的な原因の把握に努め、他の潜在的な緩和経路を開発する予定です。

富山県立大学 DX教育研究センターホームページへの不正アクセスについて 2022年12月1日

午前:ホームページにアクセスでできないこと、 管理画面にログインできないことを担当者が確認

午後:外部レンタルサーバー事業者に状況を問い合わせ

外部 レンタルサーバー事業者から回答

・11月12日に不正なプラグインがインストール

・ブラグインによりWordPressが正常実行きれていなかった模様

ホームページの全コンテンツジを削際

迷惑行為としてメール送信の痕跡を確認

県庁、文部科学省、射水警察署に報告

不正アクセスインシデントに関する対応の進捗状況について 2022年11月29日 株式会社メタップスペイメント

Zscalerの障害(2022年10月)

週刊OSINT 2022-41号

今週は、オーディオ、OpSec、Telegram、Internet Archive経由でドメイン名を調査するツール、そしてTryHackMeのチャレンジを紹介します。

- Audio

- OpSec and VPN

- Telepathy

- TheTimeMachine

- Shodan TryHackMe

記事: Audio

Nico Dekens氏が、ビデオのバックグラウンドノイズなどのオーディオを調査するためのブログ記事を書きました。彼は、何を聞くべきか、音声を処理する便利なツール、音を特定するのに役立つツールを挙げており、さらに練習用の音声ファイルを追加しています。音声は、特に特定の場所を指し示す音がある場合、可能性のあるビデオをジオロケーションする上で重要な役割を果たすことがあります。それがどのように役立つのかわからないのですか?彼のブログからオーディオファイルをダウンロードし、試してみてください。

記事: OpSec and VPN

数年前から、AndroidとiOSのVPNクライアントは必ずしもプライバシーを尊重しないことが知られています。これらのオペレーティングシステムは、ほとんどの場合、独自のサービスに接続する際はVPN接続を迂回します。例えば、DNSリクエストなど。ほとんどのユーザーにとってこれは大した問題ではないかもしれませんが、非常に機密性の高いトピックを扱う場合は、単に携帯電話でVPNクライアントを実行するだけでなく、すべての受信要求をVPN経由でトンネリングするルータに接続することを強くお勧めします。iOS 16を調査し、このニュースを共有してくれたmysk_coに感謝します。

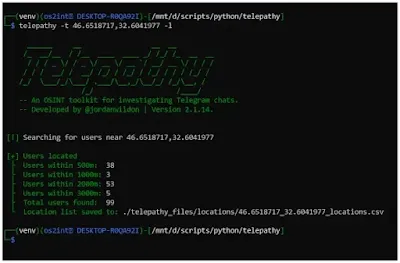

ツール: Telepathy

Jordan Wildon氏は、彼のTelegramツールTelepathyに複数の機能を追加した。最も注目すべき機能は、位置情報検索である。この機能により、任意の座標の周辺にいるユーザーを検索することが可能になる。このスイスアーミーナイフのようなTelegramツールに、もう一つ素晴らしい機能が追加されました。

ツール: TheTimeMachine

FR13ND0x7Fによるこのツールはバグバウンティ用に開発されたものですが、ある程度技術があって、このツールが何をするものなのかが分かっている場合には、便利なツールになります。Internet Archiveをスクレイピングし、指定されたドメインからのすべてのURLをテキストファイルにダンプし、利用可能なサブドメインを特定することができます。スクレイピングされたコンテンツから、APIやJSONのエンドポイントを特定することもできる。小さいが、ドメイン名で作業するときに便利なツールだ。cyb_detectiveさん、ありがとうございました。

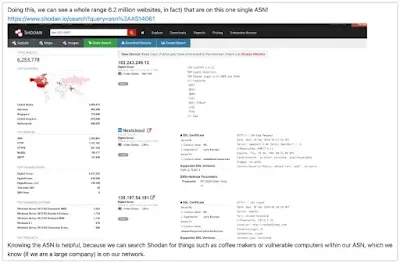

小技: Shodan TryHackMe

ドメイン名とそれに関連する事柄について、もっと練習したいとお考えですか?TryHackMeに飛び込んで、0xbeeが作成したShodanルームを覗いてみてください。質問を1つ1つクリアしていき、Shodanのさまざまな側面や可能性を発見し、サービスへの問い合わせ方法について理解を深めてください。作成ありがとうございました。