Emotetの感染を狙ったメールに関する情報(2020-09-01観測):

個人で観測した内容(意見)をもとに記事を執筆していますので、偏りや誤りがある点についてはご了承ください。

どうもsugimuです。

※Twitterでも情報を公開しています。

Emotetの感染被害が拡大していることを受け、注意喚起を兼ねて直近の攻撃に関する内容について紹介していこうと思います。

目次

- 日本語のEmotetの感染を狙ったメールの内容

- 添付(ドキュメント)ファイルを開いた際に表示されるイメージ

- 対策と感染した場合について

- おまけ 2020-09-02から観測されているパスワード付きzipが添付されたメール

- まとめ

2020-07-17にEmotetの感染を狙った攻撃が再開されて以降、日本国内の複数組織で感染被害を確認しています。

組織によっては複数のメールアカウントが侵害されていることや、ラテラルムーブメント(横展開、組織内での複数感染、などを意図)していることに気づいていない可能性がある組織も確認しています。

また、yahooやocn、plalaやbiglobe等で取得・払い出される個人メールアカウント所有のPC感染も複数確認しています。

ばらまきメール回収の会で活動をしているbom氏によると、2020-08-31よりJPドメインの感染端末からのメール送信が急増してきているとの報告もあります。

.jpの2020/08の #Emotet に感染しメール送信している数の推移— bom (@bomccss) 2020年9月1日

昨日から急増しています。

また、日本向けにメールが出ていなくとも、日本からメールが出てしまっている状態です。

組織内から感染端末がないか、メールが出ていないか、今一度ご確認ください。 pic.twitter.com/rixlrY1WQ8

※ばらまきメール回収の会についてはこちらを参考するとよいでしょう。

本記事では、Emotetに感染した可能性やEmotetの感染を狙ったメールが届いていることに気づくためのきっかけづくりとして、2020-09-01に観測したEmotetの感染を狙ったメールのばらまき型と一部の返信型にフォーカスを当てて、件名・本文・添付ファイル名等を紹介しようと思います。

以降で紹介する内容のメールが届いた、メールの添付ファイルを開いてしまった、など心当たりがある場合は適切な対応が必要となってくると思われます。

例えば、Emotetに感染したままにしておくと、マルウェア付きメールを外部に送信する「加害者」となってしまう可能性があることや、

過去にやり取りしたメールが不正に収集されて情報が外部へ漏れてしまうこと、ランサムウェア被害に遭い業務が停止してしまうなどの可能性を孕んでいます。

受信したメールで特に注意が必要な点としては、取引先や実在する組織・個人、知り合いからメールが届く可能性もあるということです。

日本語のEmotetの感染を狙ったメールの内容

以下は「ばらまき型」と呼ばれるメールの内容となります。冒頭でも記載しましたが、これらは「ばらまき型」と呼んでいる部類のメールの内容となります。

上記以外にも、「返信型」と呼ばれるメールでは過去のメールでのやり取りに返信してくる形で、Emotetの感染を狙ったドキュメントファイルが添付されていたり、

メールの返信と誤認させるような内容でEmotetの感染を狙ったドキュメントファイルが添付されている場合を数多く確認しています。

以下は「返信型」と呼ばれるメールの一部の件名および添付ファイル名です。

※本文は実際のメールのやり取りの内容が含まれているため割愛しています。

上記に示す「返信型」はファイル名に特徴があるため、返信されてきたメールに上記ファイル名のファイルが添付されていた場合は、注意が必要でしょう。

次に、「リンク型」と呼ばれるメールについてです。

「リンク型」では、メールにドキュメントファイルは添付されておらず、URLリンクが記載されています。

このURLリンクを開くことでEmotetの感染を狙ったドキュメントファイルがダウンロードされてきます。

ダウンロードされたファイルは実行しないように注意しましょう。

これらのメールの内容は、実際に不正に収集された内容が悪用されているケースも多いため、日本語的な内容に違和感がないものもあります。

そのため、メールの送信元情報や添付ファイル名等、様々な情報から判断する必要があります。。。

参考程度ですが、観測したメールの添付ファイル名をツイートしているので、同じようなファイル名が添付されたメールが届いていないか、などを確認するのも一つの手かと思われます。

画像1枚目、2枚目— sugimu (@sugimu_sec) 2020年9月1日

2020-09-01 観測した #Emotet の感染を狙った添付ファイル名とその件数(上位140くらい)

※日本語ではない添付ファイル名も日本国内に着弾しています。

画像3枚目、4枚目#Emotet の感染を狙った #Maldoc のルアー

(5/5) pic.twitter.com/xpVkpZxvVr

添付(ドキュメント)ファイルを開いた際に表示されるイメージ

Emotetの感染を狙ったメールに添付されるファイルとしては、主にドキュメントファイルに関連付く拡張子の「.doc」「.docm」「.rtf」が存在することに加え、パスワード付きの圧縮ファイル「.zip」も存在します。(.zipは、本記事を執筆している2020-09-02から観測)

パスワード付きの圧縮ファイル「.zip」は、本文に記載されたパスワードを使用して解凍すると、ドキュメントファイルが生成されます。

これらのドキュメントファイルを開くと以下に示すイメージが表示されることが多いです。

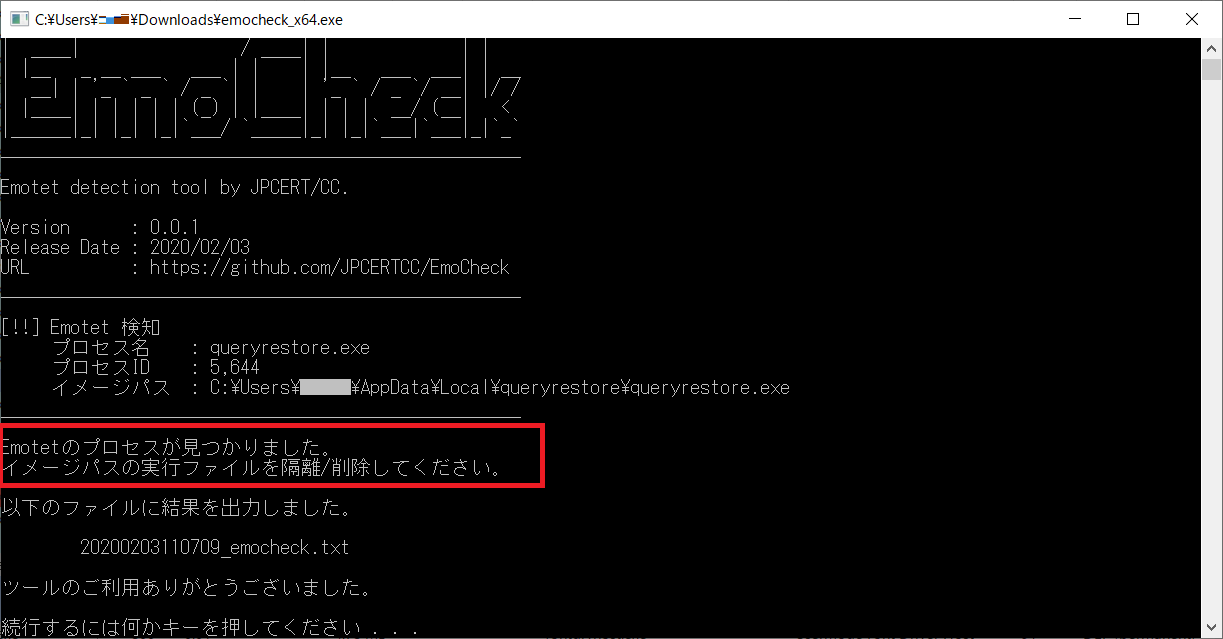

仮に、これらのイメージが表示されるドキュメントファイルを開いてしまった可能性がある、開いてしまった、など心当たりがある場合は、Emotetに感染した可能性があるため、適切な対処が必要となってきます。

また、これらのイメージは攻撃者の自由に変更することが可能だと思われ、今後さらに改良がくわえられて見た目や文言が変わっている可能性があることも留意が必要です。

対策と感染した場合について

全体的に言えることは、不審なメールの添付ファイルは絶対に開かないということです。Emotetに限らず、過去にマルウェア感染の事例では不審なメールの添付ファイルを開いたことに起因しているインシデントが多いです。

「何をもって不審であると判断すればいいのか」という話もあると思いますが、Emotetの感染を狙った攻撃にフォーカスを当てていえば、

メールの内容に心当たりがない、添付ファイル名がおかしい、送信元が知らないメールアドレス、などを細かく確認し少しでも違和感を覚えたら添付ファイルを開かない。

セキュリティ機関が公開している情報等を確認し届いたメールの内容や添付ファイルが非常に似ているなどといった場合も、添付ファイルを開かない、など心がけるようにしましょう。

(当然、人によって不審の度合いも定義も違いますし、正規のメールを不審だと誤認してしまう可能性があることも理解はしていますので、とても難しい話だと思います。)

また、Emotetはメールの添付ファイルであるドキュメントファイルを開き「コンテンツの有効化」することで感染します。

「コンテンツの有効化」をすることによって、悪意あるマクロコードが実行されて外部からEmotetをダウンロード・実行されて感染してしまいます。

そのため、あらかじめマクロコードを無効化することによってドキュメントファイルを開いたとしても悪意あるコードが実行されないように設定をしておくのも一つの手です。

マクロコード無効化の詳細な設定方法は以下の[ JPCERT/CC - IV. 対策 ]に記載があります。

www.jpcert.or.jp

自分の組織内の端末や自分が利用している端末のWordがこの設定になっていることを確認しておくといいかもしれません。

上述したこと以外にも、Emotetの感染を狙ったメールが届いた可能性がある、Emotetに感染した可能性がある、心当たりがある場合などは以下に示す記事を参考に対応を行うとよいと思われます。

blogs.jpcert.or.jp

www.ipa.go.jp

加えて、ばらまきメール回収の会で活動をしているbom氏のブログにも詳しく対応方法が記載されているため、参考にするとよいでしょう。

bomccss.hatenablog.jp

もし対応できない場合や大規模な感染が疑われる場合は、自身で対応せずに専門の機関等への相談も検討する必要があると考えます。

※ばらまきメール回収の会についてはこちらを参考するとよいでしょう。

おまけ 2020-09-02から観測されているパスワード付きzipが添付されたメール

2020-09-02からパスワードで保護されたzipファイルが添付されたEmotetの感染を狙ったメールを観測しています。パスワードは本文に記載されており、このパスワードを使って解凍すると上記で紹介したようなEmotetの感染を狙ったドキュメントファイルが生成されます。

この「パスワードで保護されている」ということが特に危険で、メールゲートウェイを導入していたとしてもウイルススキャンができないため、経路上で弾くことができずに端末使用者まで届いてしまう可能性が非常に高いです。

そのため、今後さらにEmotetの感染被害が増加する可能性があると考えらえれます。

まとめ

Emotetの感染を狙った攻撃は日々進化しています。例えば、メール内で使用される日本語が自然になってきたり、添付ファイル名が日本語のものが増えたり、パスワード付きzipファイルを添付してメールゲートウェイをすり抜けようとしたり、、、

攻撃者は確実に日本組織や個人を狙っており、日本国内においても感染数が爆増しています。

いつ自分にもEmotetの感染を狙ったメールが届いてもおかしくない状況だと思います。

Emotetに感染すると攻撃者側へ過去にやりとりしたメール内容が不正に収集されてしまい、更なる感染拡大にそのメールの内容を悪用されてしまいます。

加えて、メールアカウントの認証情報も不正に収集されていることによって、正規のSMTPサーバとメールアカウントを悪用され感染拡大に加担してしまうことにもなります。

被害者だったはずが、知らぬ間にウイルス付きメールを世界中にばらまく加害者になってしまうということです。

さらにEmotet経由でランサムウェア被害に遭う組織も確認しており、被害状況によっては業務を停止せざるを得ない場合もあります。

Emotetは風邪のようなものです。

ある組織や個人から、関連する組織や個人へと感染を広げます。

取引先や知り合いなどにウイルス付きメールを送り付けることが無いように、今後も業務を継続していけるように、他人事と思わずに注意していきたいですね。