雑記系ブログ。セキュリティとか、マイルとか、投資とか、、、 / Miscellaneous Blogs. Security, miles, investments, etc

『着ルダケ』サイト閉鎖のお知らせ

『着ルダケ』ってご存じだろうか。

スーツのサブスクリプションサービスで、入会すると2年ごとに新しいスーツが送られてくる。

自分は物を捨てられない性格のため、スーツを買うと結構ボロボロになるまで来てしまう。

見た目の問題もあるので、スーツを2年ごとに交換してくれるサブスクリプションサービスは非常に魅力的だった。

ここまで書くと、利用者で心底気に入っているように聞こえるかもしれないが、自分は利用者ではない。

利用しようと思ったのだが、自分にフィットするサイズが無かったのである。

もう少し豊富にサイズを取り揃えてくれればいいのになーって思っていたら閉鎖のお知らせである。

今更気が付いたが、『着ルダケ』を運営していたのは、武漢ウイルスで経営破綻したレナウンだった。

レナウン、、、イマイチ

【転載】BYOD端末と撤去控えたサーバーが狙われたNTTコミュニケーションズへの2つの不正アクセスをまとめてみた

BYOD端末と撤去控えたサーバーが狙われたNTTコミュニケーションズへの2つの不正アクセスをまとめてみた:

2020年5月28日、NTTコミュニケーションズは社内ネットワークや一部サービスが不正アクセスを受け情報流出の可能性があると発表しました。また、同年7月2日には発表済み事案の影響顧客に追加があったこと、そしてBYOD端末を経由した別事案を把握し、これも情報流出の可能性があると発表しました。ここでは関連する情報をまとめます。

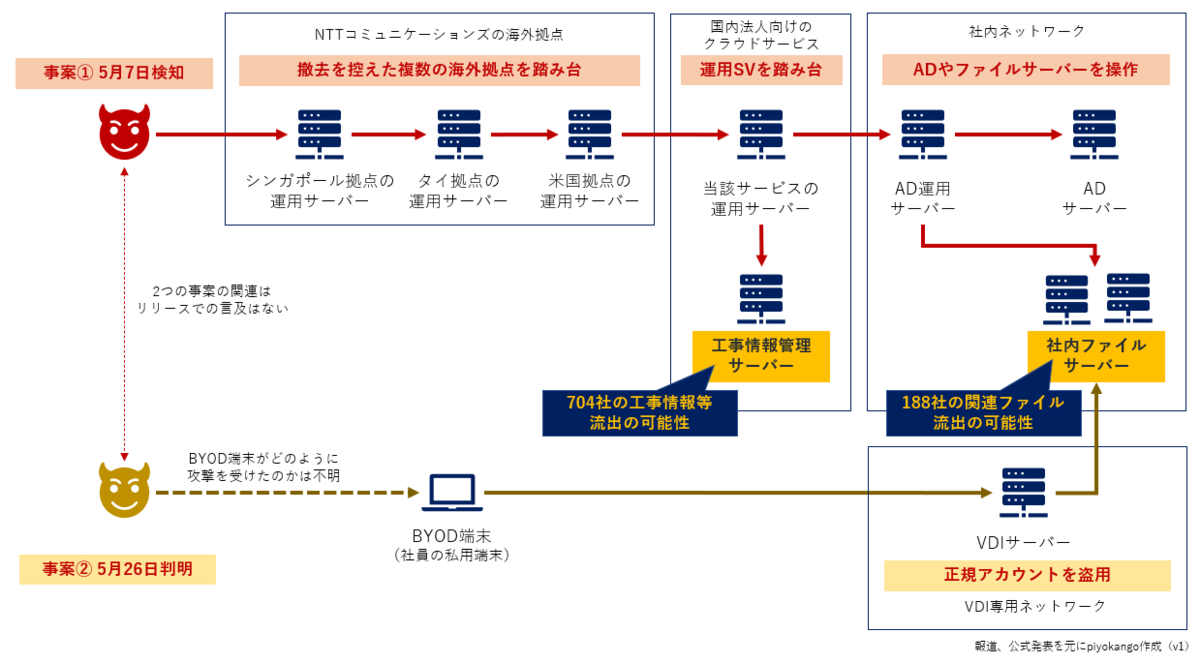

2つの事案の概要図

2つの事案の概要図

第二報では「今後の対応」として次の対策が挙げている。括弧は同社の注釈より引用。

2020年5月28日、NTTコミュニケーションズは社内ネットワークや一部サービスが不正アクセスを受け情報流出の可能性があると発表しました。また、同年7月2日には発表済み事案の影響顧客に追加があったこと、そしてBYOD端末を経由した別事案を把握し、これも情報流出の可能性があると発表しました。ここでは関連する情報をまとめます。

NTTコミュニケーションズで起きた2つの事案

2つの事案概要を図に整理すると次の通り。両事案とも情報流出が発生した可能性がある。| 事案① | 複数の海外拠点を経由しNTTコミュニケーションズの一部サービスに侵入した事案。さらにそのサービスで運用されるサーバーを踏み台に、社内ネットワークへ侵入し、ADサーバーやファイルサーバーの操作を行った。サービス上で保管された工事情報等やファイルサーバー上の情報が流出した可能性がある。 |

|---|---|

| 事案② | BYODとして使用していた社員の私用端末から正規のアカウントを盗用され社内ネットワークに侵入された事案。社内のファイルサーバーを閲覧された可能性がある。 |

- 同一の不正アクセス元によるものだったのか等、両事案の関連は公式発表では言及されていない。NTTコミュニケーションズは事案①の調査過程で事案②を把握している。

- 事案①で被害を受けた法人向けクラウドサービスはBiz ホスティング エンタープライズ、Enterprise Cloudオプションサービス。Biz ホスティングエンタープライズは一部オプションサービスを除いて2018年3月にサービス提供を終了している。被害を受けたサーバー群は新サービスへの移行に伴い撤去を控えていた。

- 事案②のBYOD端末がどのように侵害されたのかは公表されていないが、社員が利用する正規アカウント悪用のため、パスワードも盗まれていた。

- 正規アカウントを利用されていたため、攻撃者による影響範囲の特定に時間を要した。VDIサーバーは社内ファイルサーバーへのアクセスのため運用されており、社員の約1割が利用している。*1

800社以上の情報流出の可能性

- 事案①、②の被害状況をまとめると次の通り。

| 情報流の可能性があるサーバー | 影響顧客数 | 関連事案 |

|---|---|---|

| 工事情報管理サーバー | 704社(契約終了の83社含む*2 ) | 事案①で影響 |

| 社内ファイルサーバー | 188社 | 事案②で影響、事案①も含まれている可能性あり |

- 影響を受けた顧客数は延べ892社になるが、両サーバーに保管されていた顧客に重複はあると報じられている。

- 社内ファイルサーバーにはサービス情報や、提案資料、工事関係資料、連絡先情報、営業関連資料が含まれる。

- 影響を受けたのはいずれも法人向けであり、個人向けサービスの顧客の情報は含まれていない。また海外含むクラウドサービス、およびその品質への影響もない。

発覚まで数か月

被害時系列を整理すると次の通り。両事案とも事態把握の9か月前から不正アクセスが始まっていたとみられる。| 日時 | 出来事 |

|---|---|

| 2019年9月頃 | シンガポール拠点のサーバーを踏み台にタイ拠点のサーバーに不正アクセス。(事案①発生) |

| 2019年9月以降 | 社員のアカウントを盗用し社内ネットワークに侵入。*5 (事案②発生) |

| 2019年12月 | タイ拠点のサーバーを踏み台に米国拠点のサーバーに不正アクセス。 |

| 2019年12月中旬 | 米国拠点のサーバーを踏み台に法人向けクラウドサービスの運用サーバーに不正アクセス。 |

| 2020年5月4日~5日 | 防衛省関連情報へ複数回アクセスが発生。 |

| 2020年5月7日 | ADサーバーに対する不正な遠隔操作のログをシステム主管部門が検知。 |

| 同日 | ADサーバーへの遠隔操作の踏み台となったAD運用サーバーを緊急停止。 |

| : | その調査を受け、クラウドサービスの運用サーバーを緊急停止。 |

| 2020年5月11日 | 社内ファイルサーバーのアクセスログ解析により一部情報流出の可能性を把握。 |

| 2020年5月13日 | 事案の影響を受けたとして防衛省へ報告。 |

| 2020年5月26日 | 事案①の調査過程でVDIサーバー経由で一部の社内ファイルサーバーへの不正アクセスを把握。 |

| 同日 | BYOD端末、シンクラ専用端末のリモートアクセス環境を停止。 |

| 2020年5月28日 | 事案①による情報流出の可能性を発表。 |

| 2020年5月29日 | 自衛隊関連情報流出の可能性に対する見解として詳細調査中と発表。 |

| 2020年6月2日 | 一部の社内ファイル流出の可能性を把握。 |

| 2020年6月26日 | 事案の影響を受けたとして海上保安庁へ報告。*6 |

| 2020年7月2日 | 事案①の続報、事案②による情報流出の可能性を発表。 |

- シンガポールの拠点が被害を受けた時期は公開情報から確認できていない。

NTTコミュニケーションズの対策

影響を受けた顧客への連絡を進める他、事案発生後の対策として以下がとられている。| 事案①の対応 | ①以下のサーバーの運用を緊急停止。 ・海外拠点の運用サーバー ・クラウドサービスの運用サーバー ・社内のAD運用サーバー ・クラウドサービスからマルウエアの通信先を遮断。 ADサーバーから外部通信を全て遮断 |

|---|---|

| 事案②の対応 | ①把握直後にBYOD端末、シンクラ専用端末のリモートアクセス環境停止。 ②全社員のパスワード変更 ③リモートアクセス時の認証、監視を強化。 |

- UEBA(ユーザーの行動分析を行い、リスクを早期に検知する手法)の導入

- EDR(ユーザーが利用するPCやサーバー(エンドポイント)における不審な挙動を検知し、迅速な対応)の導入

- ゼロトラスト(社内は安全であるという前提の下に境界だけを守るのではなく、社内外すべてが信頼できないことを前提)を基本方針とするセキュリティ対策の強化

- 社内ファイルサーバーの情報管理の徹底

- RedTeam(企業や組織へセキュリティ攻撃を実行し、企業や組織が攻撃に適切に対応できるかの評価や改善提案を行う社内の独立したチーム)の強化

- 社内IT、OT(電力などのライフラインに関わる社会インフラを提供するシステムを最適に動かすための「制御・運用技術・設備」)に対するTLPT(攻撃シナリオにもとづいて疑似的な攻撃を行うことで、セキュリティ対策状況を評価する手法)の継続的な実施

NTTコミュニケーションズの公式発表

- 2020年5月28日 当社への不正アクセスによる情報流出の可能性について

- 2020年5月29日 当社への不正アクセスに関する一部報道について

- 2020年7月2日 当社への不正アクセスによる情報流出の可能性について(第2報)

更新履歴

- 2020年7月3日 PM 新規作成

*1:海保の通信工事情報なども流出か、NTTコムへの不正アクセスで,日経クロステック,2020年7月3日

*2:NTTコム サイバー攻撃で新たに271社情報流出か 社員用パスワードで不正アクセス,毎日新聞,2020年7月2日

*3:NTTコムにサイバー攻撃 自衛隊の通信情報流出か,日本経済新聞,2020年5月29日

*4:NTTコムのサイバー攻撃、海保でも流出,2020年7月2日,共同通信

*5:延べ892社の情報流出か NTTコム、追加調査で,日本経済新聞,2020年7月2日

*6:海保の通信機器でも流出 NTTコム、サイバー攻撃,SankeiBiz,2020年7月2日

*2:NTTコム サイバー攻撃で新たに271社情報流出か 社員用パスワードで不正アクセス,毎日新聞,2020年7月2日

*3:NTTコムにサイバー攻撃 自衛隊の通信情報流出か,日本経済新聞,2020年5月29日

*4:NTTコムのサイバー攻撃、海保でも流出,2020年7月2日,共同通信

*5:延べ892社の情報流出か NTTコム、追加調査で,日本経済新聞,2020年7月2日

*6:海保の通信機器でも流出 NTTコム、サイバー攻撃,SankeiBiz,2020年7月2日

テレワークの成れの果ては「タコつぼ」化!?

テレビ東京のワールドビジネスサテライトに「コロナに思う」というコーナーがあるらしい。

「らしい」というには、家にテレビが無く、ワールドビジネスサテライトが視聴できないからで、コーナーがYouTubeでも視聴可能になったお陰で存在を知ることができた。

ウラケンさんも推奨しているのだが、基本的にテレビは百害あって一利なしの考えのもと、かれこれ4年近くテレビのない生活を送っている。

しかし、テレビ東京のワールドビジネスサテライト数少ない例外で、有用な番組と認識している。

ワールドビジネスサテライトが有料でWeb同時配信してくれたらどんなにうれしいことかって毎日思ってる。

話がそれたが、その「コロナに思う」のコーナーで、ついにテレワークに警鐘を鳴らす人が現れた。

武漢ウイルスの蔓延により、多くの企業がテレワークと称した強制在宅勤務を導入した。

もともとリモートワークを業務スタイルの一部として取り組んでいた企業は少数のはずなので、ほとんどの企業がバカの一つ覚えで実施している状況となる。

見切り発車したものは当然ひずみが発生する。

現時点でのひずみは先日まとめたとおりである。

そのひずみに少数でも経営者の一部が認識を示してくれたことは歓迎すべきことである。

【転載】SIGRed(CVE-2020-1350)WindowsDNSサーバーのRCE脆弱性について

SIGRed(CVE-2020-1350)WindowsDNSサーバーのRCE脆弱性について:

Microsoft Security Response Centerより「Windows DNS サーバの脆弱性情報 CVE-2020-1350 に関する注意喚起」が発行されました。

msrc-blog.microsoft.com

当該脆弱性については、報告元であるCheck Pointより、SIGRedと命名されています。

research.checkpoint.com

CVSSにて基本スコア10.0となっている当該脆弱性について、海外のブログやWebニュースでも広く取り上げられていたので、本記事でもまとめてみます。

https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2020-1350

脆弱性を悪用することで、遠隔の第三者によりWindows DNSサーバが制御されてしまう可能性があります。

現時点で、悪用は確認されていないとのことですが、DNSサーバの脆弱性という特性上、2017年に大きな被害をもたらしたWannacryのように組織内で感染を広げるワームへの利用が懸念されています。

脆弱性を悪用することで、特にActive Directory環境におけるドメインコントローラーの特定をし、さらには管理者権限の奪取を行うことで、

マルウェア感染をはじめとしたさまざまな被害をもたらす可能性があります。

真偽は定かではないものの、先日のホンダへのサイバー攻撃についても、ランサムウェアSNAKEが実行された背景にドメインコントローラーの管理者権限が奪われていた可能性を指摘している記事も見当たります。

news.yahoo.co.jp

ホンダへのサイバー攻撃については、以下のリンクも併せてご参照ください。

micro-keyword.hatenablog.com

また、Active Directoryを狙ったサイバー攻撃の検知および対策について、

JPCERT/CCからも資料が公開されているので、こちらも併せてご確認されるとよいかと思います。

www.jpcert.or.jp

CheckPointの報告ブログの記載には、パブリックDNSサーバにWindows DNSサーバを利用しているISP事業者が存在することについても言及しており、早急なパッチ適用を呼び掛けています。

https://portal.msrc.microsoft.com/ja-jp/security-guidance/releasenotedetail/2020-Jul

更新プログラムが適応できない場合には、サーバの再起動を伴わない回避策KB4569509の適応を推奨されています。

https://support.microsoft.com/ja-jp/help/4569509/windows-dns-server-remote-code-execution-vulnerability

この回避策はレジストリの変更を伴うもので、許可されるDNS応答パケットのサイズを制限します。

今回の脆弱性自体、攻撃者が悪意のあるDNSクエリを使用することで、ヒープオーバフローを引き起こすものであるため、このような回避策が有効だとされます。

ただ、この回避策を適用することで、DNSの応答サイズが大きい場合、名前解決ができなくなったり、エラーが発生したりする可能性もあるとのことです。

そして、有効にするためにはDNSサービスの再起動が必要です。

なお、注意喚起にも記載がある通り、Windows UpdateおよびMicrosoft Updateの自動更新が有効になっている場合に追加の対応は必要ないとのことです。

記事中にも記載しましたが、当該脆弱性の悪用を契機に、組織内への広い侵害が行われる可能性が一番の懸念なのかなと思います。

内容を参考にしていただき、対策をご検討いただけると幸いです。

Microsoft Security Response Centerより「Windows DNS サーバの脆弱性情報 CVE-2020-1350 に関する注意喚起」が発行されました。

msrc-blog.microsoft.com

当該脆弱性については、報告元であるCheck Pointより、SIGRedと命名されています。

research.checkpoint.com

CVSSにて基本スコア10.0となっている当該脆弱性について、海外のブログやWebニュースでも広く取り上げられていたので、本記事でもまとめてみます。

目次

影響を受ける製品とその影響

当該脆弱性CVE-2020-1350はMicrosoft製のDNSサーバにおける実装に起因するため、すべてのバージョンのWindows Server(Windows Server2003~2019など)が影響を受けるとのことです。https://portal.msrc.microsoft.com/ja-JP/security-guidance/advisory/CVE-2020-1350

脆弱性を悪用することで、遠隔の第三者によりWindows DNSサーバが制御されてしまう可能性があります。

現時点で、悪用は確認されていないとのことですが、DNSサーバの脆弱性という特性上、2017年に大きな被害をもたらしたWannacryのように組織内で感染を広げるワームへの利用が懸念されています。

脆弱性を悪用することで、特にActive Directory環境におけるドメインコントローラーの特定をし、さらには管理者権限の奪取を行うことで、

マルウェア感染をはじめとしたさまざまな被害をもたらす可能性があります。

真偽は定かではないものの、先日のホンダへのサイバー攻撃についても、ランサムウェアSNAKEが実行された背景にドメインコントローラーの管理者権限が奪われていた可能性を指摘している記事も見当たります。

news.yahoo.co.jp

ホンダへのサイバー攻撃については、以下のリンクも併せてご参照ください。

micro-keyword.hatenablog.com

また、Active Directoryを狙ったサイバー攻撃の検知および対策について、

JPCERT/CCからも資料が公開されているので、こちらも併せてご確認されるとよいかと思います。

www.jpcert.or.jp

CheckPointの報告ブログの記載には、パブリックDNSサーバにWindows DNSサーバを利用しているISP事業者が存在することについても言及しており、早急なパッチ適用を呼び掛けています。

脆弱性の対応策

脆弱性の対応策として、まず、セキュリティ更新プログラムの適応が推奨されています。https://portal.msrc.microsoft.com/ja-jp/security-guidance/releasenotedetail/2020-Jul

更新プログラムが適応できない場合には、サーバの再起動を伴わない回避策KB4569509の適応を推奨されています。

https://support.microsoft.com/ja-jp/help/4569509/windows-dns-server-remote-code-execution-vulnerability

この回避策はレジストリの変更を伴うもので、許可されるDNS応答パケットのサイズを制限します。

今回の脆弱性自体、攻撃者が悪意のあるDNSクエリを使用することで、ヒープオーバフローを引き起こすものであるため、このような回避策が有効だとされます。

ただ、この回避策を適用することで、DNSの応答サイズが大きい場合、名前解決ができなくなったり、エラーが発生したりする可能性もあるとのことです。

そして、有効にするためにはDNSサービスの再起動が必要です。

なお、注意喚起にも記載がある通り、Windows UpdateおよびMicrosoft Updateの自動更新が有効になっている場合に追加の対応は必要ないとのことです。

まとめ

今回は、WindowsDNSサーバの脆弱性についてまとめてみました。記事中にも記載しましたが、当該脆弱性の悪用を契機に、組織内への広い侵害が行われる可能性が一番の懸念なのかなと思います。

内容を参考にしていただき、対策をご検討いただけると幸いです。

【転載】バックアップでプライベートメールに自動転送、転送先で不正アクセス被害(横浜国立大学)

バックアップでプライベートメールに自動転送、転送先で不正アクセス被害(横浜国立大学):

横浜国立大学は7月10日、同本学教員が大学アカウントの受信メールをプライベートメールに自動転送をしていたところ、転送先で不正アクセスに遭い、一部メールが第三者に閲覧された可能性が判明したと発表した。

これは同学教員が、大学アカウントの受信メールをバックアップ用としてプライベートメールに自動転送をしていたところ、5月27日にプライベートメール宛に外国からの不正ログインの確認を求めるフィッシングメールを受信、指定に従いID/PWを入力したため第三者からの不正アクセスを受けたというもの。当該教員は、不正アクセス直後にアクセス制限等の措置を行ったが、その後の調査で個人情報を含む一部のメールについて閲覧された可能性が判明した。

閲覧された可能性があるのは、氏名、連絡先等を含む学生 約80件と学外研究者・非常勤講師 約50件の個人情報。

同学では関係者に対し、謝罪を行うとともに相談窓口の設置等について連絡を行っている。

同学では今後、情報管理の徹底を一層強化し、再発防止に取り組むとのこと。

《ScanNetSecurity》

これは同学教員が、大学アカウントの受信メールをバックアップ用としてプライベートメールに自動転送をしていたところ、5月27日にプライベートメール宛に外国からの不正ログインの確認を求めるフィッシングメールを受信、指定に従いID/PWを入力したため第三者からの不正アクセスを受けたというもの。当該教員は、不正アクセス直後にアクセス制限等の措置を行ったが、その後の調査で個人情報を含む一部のメールについて閲覧された可能性が判明した。

閲覧された可能性があるのは、氏名、連絡先等を含む学生 約80件と学外研究者・非常勤講師 約50件の個人情報。

同学では関係者に対し、謝罪を行うとともに相談窓口の設置等について連絡を行っている。

同学では今後、情報管理の徹底を一層強化し、再発防止に取り組むとのこと。

《ScanNetSecurity》

【転載】衣料品販売「hatsutoki ONLINE STORE」の旧システムサイトに不正アクセス、カード情報流出(島田製織)

衣料品販売「hatsutoki ONLINE STORE」の旧システムサイトに不正アクセス、カード情報流出(島田製織):

島田製織株式会社は7月13日、同社が運営する播州織の衣料品を販売する「hatsutoki ONLINE STORE」にて第三者からの不正アクセスがあり顧客のクレジットカード情報流出の可能性が判明したと発表した。

これは2月25日に、一部のクレジットカード会社から「hatsutoki ONLINE STORE」を利用した顧客のカード情報の流出懸念について連絡があり翌2月26日に同サイトでのカード決済を停止、第三者調査機関による調査を行ったところ、旧システムでのオンラインストア「hatsutoki ONLINE STORE」のシステムの一部の脆弱性を突いたことによる第三者の不正アクセスが原因でカード情報が流出し、一部カード情報が不正利用された可能性が4月14日に確認されたというもの。

流出した可能性があるのは、2018年12月25日から2020年1月22日の期間中に「hatsutoki ONLINE STORE」にてクレジットカード決済を行った顧客138名のカード情報(名義、番号、有効期限、セキュリティコード)。

なお同社では2020年1月22日にシステムの入れ替えを行っており、流出の対象となるのは2020年1月22日まで利用していた旧システムのオンラインストアで、現在も利用している新システムの環境は安全であることを調査にて確認済み。

同社では7月6日に、流出対象の顧客に対し別途メールにて連絡を行っている。

同社では既に、クレジットカード会社と連携し流出した可能性のあるカードによる取引のモニタリングを継続して実施し不正利用の防止に努めているが、顧客に対してもカードの利用明細に身に覚えの無い請求項目が無いか確認するよう呼びかけている。

同社では5月26日に、監督官庁である個人情報保護委員会に報告を、所轄警察である西脇警察署に被害申告を行っている。

同社では今後、調査結果を踏まえてシステムのセキュリティ対策と監視体制の強化を行い、再発防止を図るとのこと。

《ScanNetSecurity》

これは2月25日に、一部のクレジットカード会社から「hatsutoki ONLINE STORE」を利用した顧客のカード情報の流出懸念について連絡があり翌2月26日に同サイトでのカード決済を停止、第三者調査機関による調査を行ったところ、旧システムでのオンラインストア「hatsutoki ONLINE STORE」のシステムの一部の脆弱性を突いたことによる第三者の不正アクセスが原因でカード情報が流出し、一部カード情報が不正利用された可能性が4月14日に確認されたというもの。

流出した可能性があるのは、2018年12月25日から2020年1月22日の期間中に「hatsutoki ONLINE STORE」にてクレジットカード決済を行った顧客138名のカード情報(名義、番号、有効期限、セキュリティコード)。

なお同社では2020年1月22日にシステムの入れ替えを行っており、流出の対象となるのは2020年1月22日まで利用していた旧システムのオンラインストアで、現在も利用している新システムの環境は安全であることを調査にて確認済み。

同社では7月6日に、流出対象の顧客に対し別途メールにて連絡を行っている。

同社では既に、クレジットカード会社と連携し流出した可能性のあるカードによる取引のモニタリングを継続して実施し不正利用の防止に努めているが、顧客に対してもカードの利用明細に身に覚えの無い請求項目が無いか確認するよう呼びかけている。

同社では5月26日に、監督官庁である個人情報保護委員会に報告を、所轄警察である西脇警察署に被害申告を行っている。

同社では今後、調査結果を踏まえてシステムのセキュリティ対策と監視体制の強化を行い、再発防止を図るとのこと。

《ScanNetSecurity》

【転載】JR東日本がマイナポイント事業と連動しキャンペーンを実施。最大6,000ポイントもらえるキャンペーンの全貌を公開

JR東日本がマイナポイント事業と連動しキャンペーンを実施。最大6,000ポイントもらえるキャンペーンの全貌を公開:

JR東日本は、2020年9月1日から2021年3月31日にかけて行われるマイナポイント事業にともない、同社の電子マネー「Suica」の利用者に向け、所定の手続きを済ませた場合、最大で6,000ポイントがもらえるキャンペーンを実施することを発表しました。

出典:最大6,000ポイントがもらえるキャンペーン JR東日本の共通ポイントサイト - JRE POINT

今回のキャンペーンへの参加方法を、

出典:最大6,000ポイントがもらえるキャンペーン JR東日本の共通ポイントサイト - JRE POINT

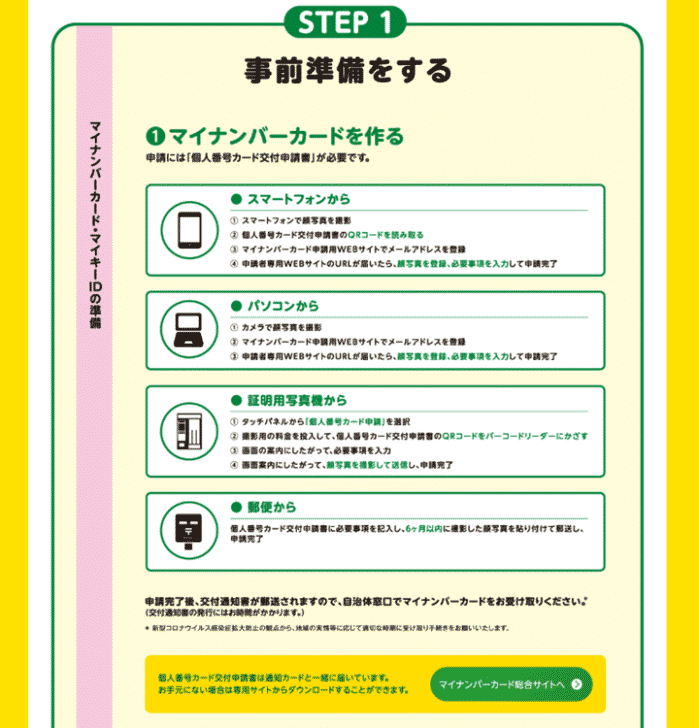

マイナンバーカードを持っていない人は、まずは入手しましょう。上の図にもあるように

man

man

マイナンバーカードを作るために必要な書類です。本来は、通知カードについていましたが、紛失した場合は「マイナンバーカード総合サイト」からダウンロードできます。印刷して記入し、返送しましょう。

1~2カ月ほどすると、住まいを管轄する役所から「交付通知書」が届きます。届き次第、受け取り手続きにいきましょう。

teacher

teacher

出典:最大6,000ポイントがもらえるキャンペーン JR東日本の共通ポイントサイト - JRE POINT

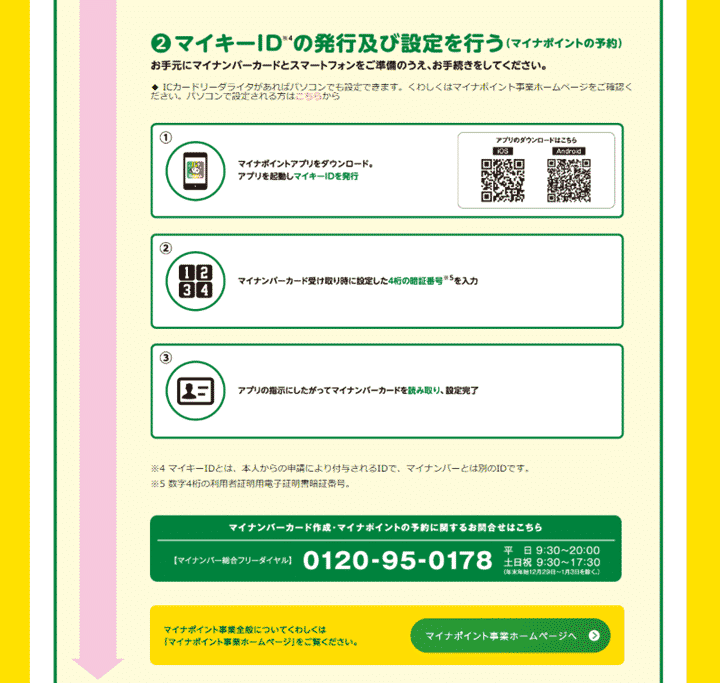

マイナンバーカードとスマートフォンを用意し、マイナポイントの予約を行いましょう。大まかな手順は、以下の通りです。

teacher

teacher

出典:最大6,000ポイントがもらえるキャンペーン JR東日本の共通ポイントサイト - JRE POINT

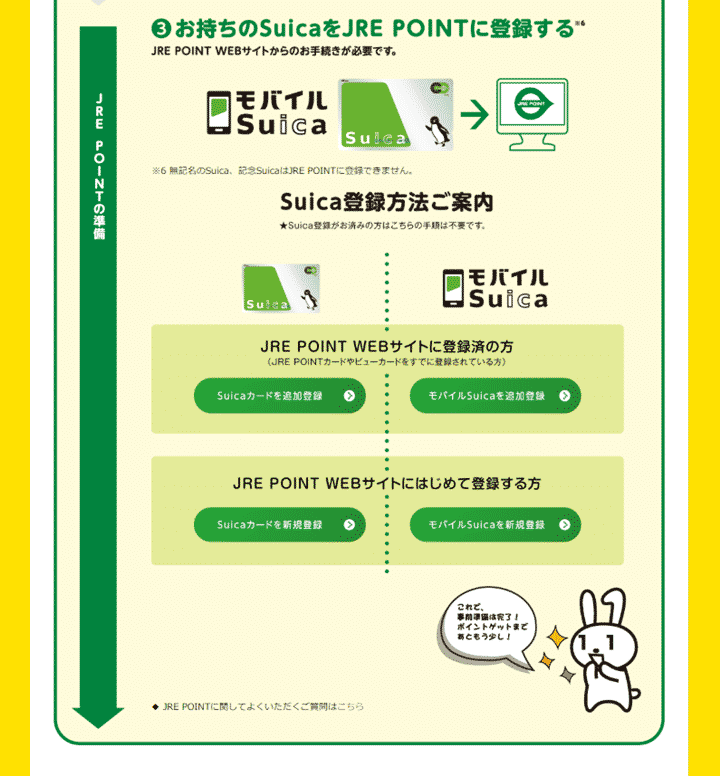

記名式SuicaかモバイルSuicaを用意し、JRE POINT WEBサイトで登録手続きを行いましょう。

teacher

teacher

出典:最大6,000ポイントがもらえるキャンペーン JR東日本の共通ポイントサイト - JRE POINT

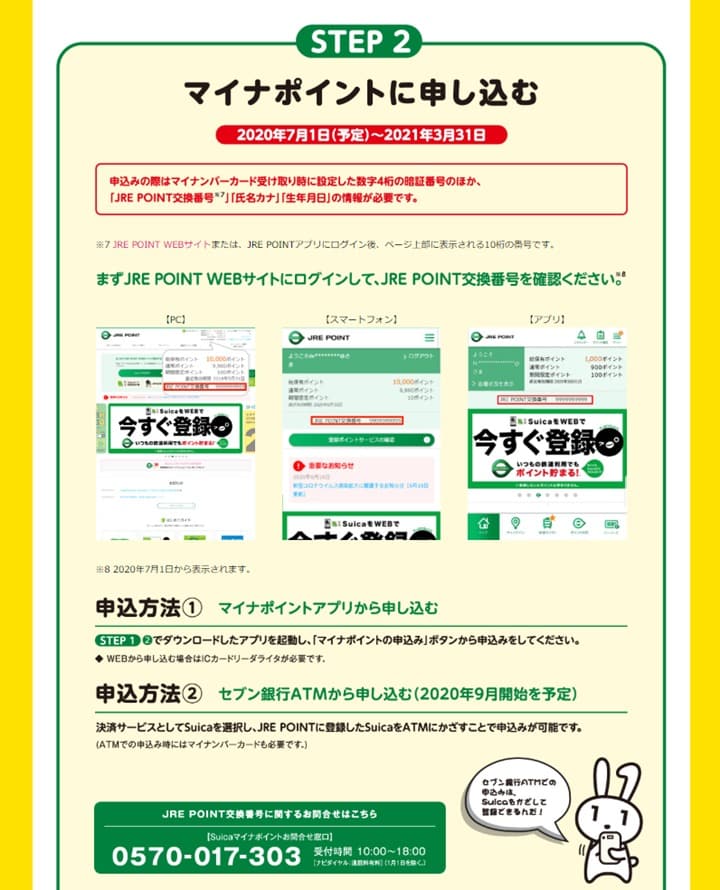

最初に、JRE POINT WEBサイトにログインし、JRE POINT交換番号を確認しましょう。

確認できたら、次のいずれかの方法で申し込みをしましょう。

出典:最大6,000ポイントがもらえるキャンペーン JR東日本の共通ポイントサイト - JRE POINT

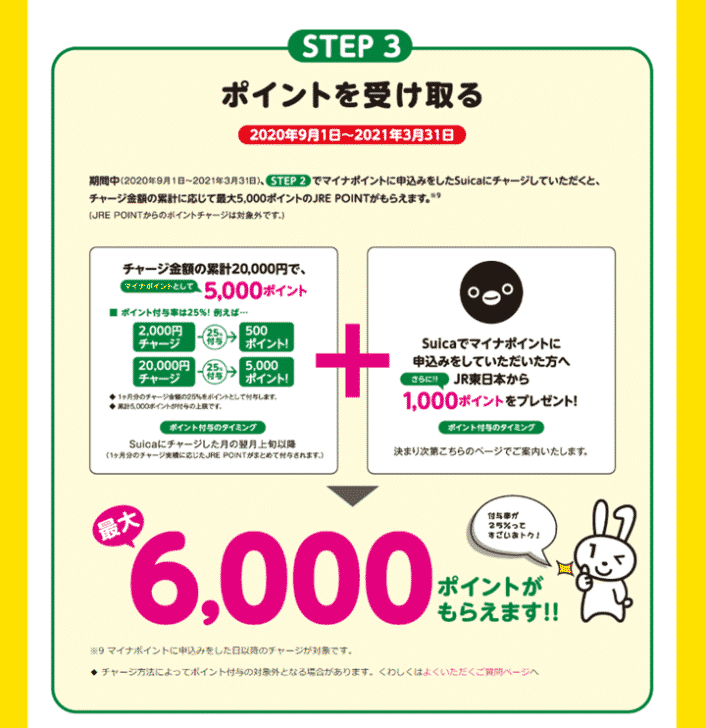

2020年9月1日から2021年3月31日までの期間中に、マイナポイントに申し込みをしたSuicaにチャージをすると、チャージ金額の累計に応じて、マイナポイントが最大5,000ポイントが付与されます。ここに、JR東日本からのキャンペーンに伴うポイントとして1,000ポイントが付与されるので、最大で6,000ポイントもらえる仕組みです。

出典:Suica×マイナポイント ビューカードでSuicaチャージキャンペーン:ビューカード

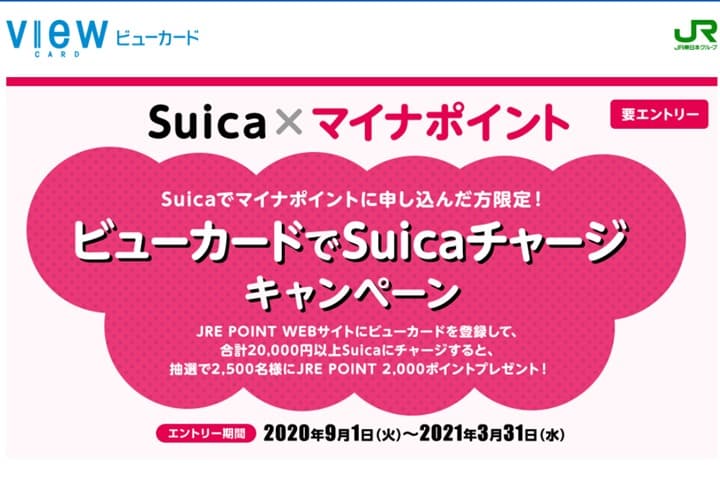

JR東日本の公式クレジットカード「ビューカード」を持っているなら、ポイントがさらに受け取れるチャンスがあります。JRE POINT WEBサイトにビューカードを登録し、合計20,000円以上Suicaにチャージすると、抽選で2,500名にJRE POINTが2,000ポイントプレゼントされます。

JR東日本は、2020年9月1日から2021年3月31日にかけて行われるマイナポイント事業にともない、同社の電子マネー「Suica」の利用者に向け、所定の手続きを済ませた場合、最大で6,000ポイントがもらえるキャンペーンを実施することを発表しました。

キャンペーンへの参加方法

出典:最大6,000ポイントがもらえるキャンペーン JR東日本の共通ポイントサイト - JRE POINT

今回のキャンペーンへの参加方法を、

- 事前準備

- マイナポイントへの申し込み

- ポイントの受け取り

1.事前準備

Suicaに限らず、マイナポイントを利用するには- マイナンバーカードの発行

- マイナポイントの予約

マイナンバーカードの発行

出典:最大6,000ポイントがもらえるキャンペーン JR東日本の共通ポイントサイト - JRE POINT

マイナンバーカードを持っていない人は、まずは入手しましょう。上の図にもあるように

- スマートフォン

- パソコン

- 証明用写真機

- 郵送

個人番号カード交付申請書ってなんですか?

郵便による申請方法 – マイナンバーカード総合サイト - www.kojinbango-card.go.jp |

「個人番号通知カード」が5月25日ごろに廃止予定ですが、慌てなくて大丈夫です。①交付申請書ダウンロード

②①を送付(顔写真必要)

③甲府通知書が送られてくる

④③を受けて市役所などへ行く

⑤個人番号カードを受け取る

でOKです。

とりあえず①、②はすぐできますよ!

— めんおう|SNSマーケ×主夫ライター (@mennousan) May 10, 2020

1~2カ月ほどすると、住まいを管轄する役所から「交付通知書」が届きます。届き次第、受け取り手続きにいきましょう。

これが「マイナンバーカードができたので取りにきてください」というお知らせになるんですよ。

マイナンバー交付通知書が来たァァァ嫌だァァァこないして秘密裏に取りに行かなあかんもんが、何と何と何に紐付けられるって?なぁ?( ͡ ͜ ͡ )

青色申告控除65万円を人質に取りやがってうわァァァ pic.twitter.com/lC9lwPOLqN

— ヒトミクバーナ@海外取材ライター (@hitomicubana) June 28, 2020

マイナポイントの予約

出典:最大6,000ポイントがもらえるキャンペーン JR東日本の共通ポイントサイト - JRE POINT

マイナンバーカードとスマートフォンを用意し、マイナポイントの予約を行いましょう。大まかな手順は、以下の通りです。

- アプリをダウンロードし、起動するとマイキーIDが発行される

- マイナンバー受け取り時に設定した4桁の暗証番号を入力する

- アプリの指示に従い、マイナンバーカードを読み取り、設定を完了させる

アプリはこちらからもダウンロードできますよ!

SuicaをJRE POINTに登録する

出典:最大6,000ポイントがもらえるキャンペーン JR東日本の共通ポイントサイト - JRE POINT

記名式SuicaかモバイルSuicaを用意し、JRE POINT WEBサイトで登録手続きを行いましょう。

これにより、ご自身のSuicaとJRE POINTが連動されます。

マイナポイントに申し込む

出典:最大6,000ポイントがもらえるキャンペーン JR東日本の共通ポイントサイト - JRE POINT

最初に、JRE POINT WEBサイトにログインし、JRE POINT交換番号を確認しましょう。

確認できたら、次のいずれかの方法で申し込みをしましょう。

- マイナポイントアプリから申し込む

- セブン銀行ATMから申し込む

ポイントを受取る

出典:最大6,000ポイントがもらえるキャンペーン JR東日本の共通ポイントサイト - JRE POINT

2020年9月1日から2021年3月31日までの期間中に、マイナポイントに申し込みをしたSuicaにチャージをすると、チャージ金額の累計に応じて、マイナポイントが最大5,000ポイントが付与されます。ここに、JR東日本からのキャンペーンに伴うポイントとして1,000ポイントが付与されるので、最大で6,000ポイントもらえる仕組みです。

ビューカードを持っているならWチャンス

出典:Suica×マイナポイント ビューカードでSuicaチャージキャンペーン:ビューカード

JR東日本の公式クレジットカード「ビューカード」を持っているなら、ポイントがさらに受け取れるチャンスがあります。JRE POINT WEBサイトにビューカードを登録し、合計20,000円以上Suicaにチャージすると、抽選で2,500名にJRE POINTが2,000ポイントプレゼントされます。

登録:

コメント (Atom)