雑記系ブログ。セキュリティとか、マイルとか、投資とか、、、 / Miscellaneous Blogs. Security, miles, investments, etc

【悲報】テレワークリスク(テレハラ、テレ鬱)が顕在化

以前、テレワークのリスクについて考察してみたが、それから2か月が経過し、想定通りリスクが顕在化しているように感じている。

特に顕在化しているのがテレ鬱。

政府の緊急事態宣言と強制在宅勤務がセットになったようで、テレハラは見受けられない。

当時はネット上でほとんど記事が無かったが、今は関連記事が容易に、しかも大量に見つかる。

ワンルームで在宅勤務する単身者の苦悩 「まるで独居房」の声も

コロナ禍がもたらすメンタル不全にどう向き合うか

在宅勤務のメンタル危機

在宅勤務でメンタルが危険水域に…会社員27歳を救った意外な“仕事”とは

テレワークで、体やメンタル不調の人が増加中。きちんと自分をケアする方法は?

“テレワークうつ”が急増中?その原因と心をリフレッシュする方法

テレワーク拡大も6割が「従業員のストレス増加」企業はメンタルケアが課題

リモートワークによるメンタルヘルスリスク

在宅勤務になった時点でビジネスとプライベートの境界線が溶解するため、ビジネスで受けたストレスがダイレクトにプライベートに影響してくる。

これをうまくコントロールできないとあっという間にメンタルがやられるが、正直上手くコントロールできる人は少数と考えられる。

一方で強制テレワークの導入により、自殺者が減ったとの情報もある。

ただ個人的にはテレワークで助かる人がいる一方で、同じ割合でテレワークによりメンタルをやられる人が出てくると考えている。

つまり、ヤられる人の割合は結局変わらないものとみている。

そう意味では、レジリエンスの強さが必要なのかなと思う今日この頃。

バリューブックスオンライン見学ツアー

チャリボンってご存じだろうか。

ちなみにチャリンコとは一切関係ない。

自宅にある不要になった本を売却して、その売却益を寄付するというものである。

今日本は世界3位の経済大国と言いつつも、衰退しつつあり、海外支援よりも国内の方に目を向ける必要に迫られつつあるが、自分は以前は国際貢献に興味があり、その関連で本でも寄付ができることを知った。

んで、過去に1度チャリボンで寄付を行ったことがあったのだが、そのチャリボンを運営しているバリューブックスさんより、オンライン見学ツアーの案内が届き、先日参加してきた。

武漢ウイルスの蔓延により、”テレワーク”とかいうダサい言葉が流行ったり(自分は”リモートワーク”を推奨)、在宅勤務とか悪い生活様式が広まりつつあるが、セミナー関係がオンライン化されたことは歓迎すべきことだと思う。

バリューブックスは、私にとっても縁もゆかりもある長野県上田市の企業である。

本来見学ツアーはオンサイトで計画されていたとの事であったが、武漢ウイルスの蔓延によりオンライン開催に切り替わり、その結果関東に住んでいても見学ツアーに参加することができた。

興味深かったのは買取査定で届く本のうち、半分は値がつかず、売れる見込みのない本は古紙回収業者に回るということだった。

自分もAmazonで中古本を買うことがあるが、1円で販売されていることもあるので、古本業者から古紙回収業者に行く流れは想定外だった。

ちなみに、買取価格の査定にAmazonが関係しているのは、驚きと言えば驚きだが、冷静に考えればその通りと感じた。

プラットフォーマー(=Amazon)の力はすごいと改めて認識させられた。

古紙回収の話に戻るが、その動画もバリューブックスが公開している。何か文明が否定されているような感じがしてちょっと悲しくなった。

バリューブックスもこの事実に問題意識を感じているようで、実店舗を出して1冊50円で販売したり、書店併設カフェを出してドリンク1杯頼むと1冊本が無料になる等、本が紙くずになるのを防ぐ試行が続けられている。

こういう類の見学ツアーはいろいろな気づきを得られて面白い。

実施する側も企業が抱える問題点や取り組みをエンドユーザーと共有し、巻き込むことで中長期的に自社のファンを増やすことに繋がるのではなかろうか?

少なくとも自分はバリューブックスのファンになったし、Amazonで同じ本をA社が1円、バリューブックスが100円で出されていても、積極的にバリューブックスから購入していきたいと思うようになった。

MITRE ATT&CK No1

アタックNo1ってご存じだろうか?

「だけど涙が出ちゃう。女の子だもン」のフレーズが有名だが、個人的にアニメ自体は見た事が無い。

ま、そもそも1960年代~1970年代のアニメだし、少女ものなので、縁も無い。

話がそれたが、今日はアタックはアタックでもサイバーセキュリティ関連のアタックの話である。

MITRE ATT&CKってご存じだろうか?

これで「マイターアタック」と読む。

MITRE ATT&CKとは、MITRE社が開発している攻撃者の攻撃手法、戦術を分析して作成されたセキュリティのフレームワーク・ナレッジベースである。

尚、MITRE社はアメリカの非営利団体で、CVE(脆弱性識別番号)の管理も行っている。

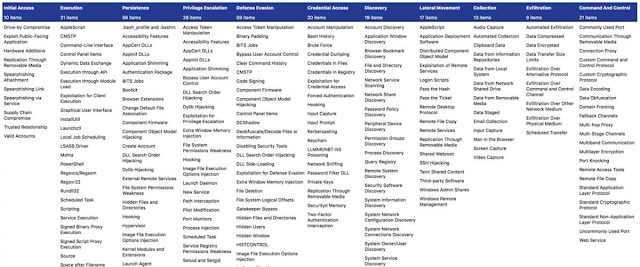

ATT&CK には、攻撃者の視点で、どんな戦術でどんなテクニックを利用しているのかをマトリックス図として見ることができる。

先日、サイバーキルチェーンの話をしたが、このサイバーキルチェーンとMITRE ATT&CKの”戦術”が関連している。(下図の矢印内のワードがMITRE ATT&CKにおける”戦術”となる)

ちなみにMITRE ATT&CKの全体像が下図。

かなり細かい図になってしまっているが、これは最近のサイバー攻撃における手法の分解結果ともいえる。

サイバーキルチェーンに沿って手法が分類されているとはいえ、数が多すぎてわからないので、MITRE ATT&CKではプラットフォームごとやソフトウェア(マルウェア)ごとに関連する手法が整理されている。

下図がLinuxプラットフォームに関する一覧。

各テクニックの文字列はリンクになっており、クリックすることで下記のような情報を得ることができる。

・攻撃手法についての説明

・この攻撃手法を利用した攻撃グループやツールについての情報

・攻撃の緩和策についての情報

・実際に過去に起こった事例集(Reference)

なので、各プラットフォームの管理者はMITRE ATT&CKを使って該当するプラットフォームの対策強化を行うことができる。

また、MITRE ATT&CKはソフトウェア(マルウェア)ベースでも同様な確認が可能である。

この場合は対象のマルウェアがどのようなテクニックを使ってサイバーキルチェーンの各戦術をクリアしていくのかを調べることができる。

【参考】

https://www.cybereason.co.jp/blog/edr/3113/

https://blogs.mcafee.jp/mitre-attck

https://www.anomali.com/jp/what-mitre-attck-is-and-how-it-is-useful

http://www.intellilink.co.jp/article/column/attack-mitre-sec01.html

https://qiita.com/hikao/items/6b2a3c9247e63f09b010

https://qiita.com/IK_PE/items/201e6b900e0de1d9fc89

サイバーキルチェーンとは

サイバーキルチェーンってご存じだろうか?

ちなみにマイクロソフト(略してマイクソ)のIMEで変換すると、「サイバー着るチェーン」となり、少しイラッとする。

以前はこのイライラに耐えかねてATOKを使っていたのだが、ATOKが暴走して日本語入力が不能になる事件が発生。

イライラを抑えるために有償のソフト使っているのに逆にイライラさせられ、結局イライラするけど無償のマイクソIMEに戻った。

サイバーキルチェーンの話に戻るが、これは、サイバー攻撃を構造化(分解)したもの。

2000年代くらいのサイバー攻撃はいたずら中心だったので、比較的シンプルだったが、

最近のサイバー攻撃はビジネス化されており、目立たず人知れずに機密情報を奪い去っていく。

そのためのプロセスがサイバーキルチェーンだといっても過言ではない。

サイバーキルチェーンの攻撃構造を理解し、各段階の攻撃に対して有効なソリューションを適切に導入することが重要となり、多層防御の考え方にも繋がっている。

■■■■

1. 偵察(例:事前調査)

攻撃対象となる企業へ侵入するために事前調査を行う段階。

(標的型攻撃メールを送るために、標的となる人間の情報を集める段階。)

攻撃者はSNSを使って情報を収集。

役員や従業員はFacebookやTwitter、Instagramなど、さまざまなSNSを利用している場合が多い。

場合によっては、企業のページもSNS上で展開していることもある。

それらの情報を集め、組み合わせることで、標的となる人間を決める。

SNSの情報から人間関係や趣味、普段の行動なども把握できる。

※対策:従業員教育(会社のメアドやSNSを使用しない、プライベートのSNSで所属情報を晒さない)

■■■■

2. 武器化(例:標的型攻撃メールの送付)

標的が決まったら、標的の友人や知人、同僚、上司になりすまして標的型攻撃メールを送付。

添付ファイルを開かせたり、特定のURLをクリックさせたりすることで、マルウェアをダウンロードさせようとする。

偵察段階で得た情報を元に作成されたメールは、標的にとって思わず開いてしまうメールとなっている。

マルウェアは常に実行ファイルであるとは限らず、PDFやWord、Excelといったファイルに扮していることもあり、巧妙に細工されている場合が多い。

※対策:従業員教育(メール訓練の実施)、企業のメール環境に対するアンチウイルス対策の実装

■■■■

3. デリバリ(例:C&C通信の確立)

標的の端末のマルウェアに感染に成功すると、次に攻撃者が侵入するためのバックドアの作成が行われる。

不正なコマンドをリモートで行うためのコマンド&コントロールサーバ(C&Cサーバ)と呼ばれる、攻撃者のサーバーへの通信を確立する。

C&Cサーバーへの接続が確立されると、攻撃者は自由に企業内のネットワークで行動できるようになる。

※対策:境界防御の強化(次世代FWの導入、認証型プロキシの導入)

■■■■

4. エクスプロイト(例:内部行動)

最初に侵入した端末を足がかりとし、企業の内部ネットワーク構造を把握したり、機密情報を保存している場所を探したりする。

攻撃者は見つからないように慎重に行動する。

この段階は、長いときには数年にも及ぶ場合もある。

企業内のセキュリティソリューションの情報を収集したり、パソコンを含む機器のぜい弱性情報の収集を通じて、さらに侵入範囲を拡大していく。

※対策:端末のパッチ適用徹底、ネットワークのマイクロセグメンテーション化

■■■■

5. インストール(例:高い権限を持つPCへの侵入)

企業の機密情報を保存しているファイルサーバーやデータベースには、アクセスできる端末が限られている場合が多い。

ここでは、より高い権限を持つ端末(本丸)への侵入や、アクセス権限の盗取を行う。

※対策:PCの権限分離(エンドユーザはuser権限とし、Administrator権限はIT部門等での集中管理とする。データベースアクセスを行う端末は業務端末とは物理的にもネットワーク的にも異なる端末とする。とか)

■■■■

6. 遠隔操作(例:情報の盗み出し)

機密情報の盗み出しや改ざん、破壊などを実施。

機密情報を盗み出す場合は、デリバリーの段階で確立したC&Cサーバーへのバックドアを用い、企業内で一般的に利用されるソフトウェアのプロトコルに偽装するなどして、見つからないように送信する。

※対策:無い?(UEBAとかがあると検知できるのかな?)

■■■■

7. 目的の実行(例:痕跡の消去)

最後に、攻撃者は自身の行動した痕跡(マルウェアの行動履歴や、侵入した端末のログファイルなど)を消去する。

仮に企業側が攻撃されていることに気づいても、ログファイルなどの痕跡が残っていないと攻撃者を追跡することが難しくなる。

攻撃者が痕跡を消去することは、自らの行為を知らないようにすることと、仮に知られても追跡できないようにすることを目的としている。

※対策:SIEM導入

昔はセキュリティ対策と言えばアンチウイルスソフトやファイアウォールに代表されるような、侵入を防ぐことに主眼が置かれていた。

ところが、最近ではサイバーキルチェーンを見れば分かるように、侵入防止を重視しつつも侵入後の早期発見にも主眼が置かれている。

【転載】スクート、ノックスクート利用者に半額分を返金へ 航空券やバウチャーなど対象

スクート、ノックスクート利用者に半額分を返金へ 航空券やバウチャーなど対象:

2020年6月30日 火曜日 8:33 AM 編集部

会社の清算を決めたノックスクートの予約客に対し、シンガポール航空グループのスクートが、ノックスクートの航空券やバウチャー、クレジットシェルの半額分を返金することを、顧客に送付したメールで明らかにした。

ノックスクートは、バンコクのドンムアン空港を拠点とする航空会社で、タイのノックエアとスクートによる合弁企業として、シンガポール航空が運航していたボーイング777-200型機を使用し、札幌/千歳・東京/成田・大阪/関西〜バンコク/ドンムアン線の日本線3路線を運航していた。スクートは49%を出資している。

通常、航空会社が破産や清算をした場合、航空券は無効となり、返金がされないケースが多い。クレジットカードなどで支払った場合、カード会社が補償するケースはあるものの、出資者が一部を負担する事は極めて稀。返金には手続きが必要となる。ノックエア側からの対応は、現段階で発表されていない。

⇒詳細はこちら

会社の清算を決めたノックスクートの予約客に対し、シンガポール航空グループのスクートが、ノックスクートの航空券やバウチャー、クレジットシェルの半額分を返金することを、顧客に送付したメールで明らかにした。

ノックスクートは、バンコクのドンムアン空港を拠点とする航空会社で、タイのノックエアとスクートによる合弁企業として、シンガポール航空が運航していたボーイング777-200型機を使用し、札幌/千歳・東京/成田・大阪/関西〜バンコク/ドンムアン線の日本線3路線を運航していた。スクートは49%を出資している。

通常、航空会社が破産や清算をした場合、航空券は無効となり、返金がされないケースが多い。クレジットカードなどで支払った場合、カード会社が補償するケースはあるものの、出資者が一部を負担する事は極めて稀。返金には手続きが必要となる。ノックエア側からの対応は、現段階で発表されていない。

⇒詳細はこちら

【転載】IIJ、インターネットの最新の技術動向・セキュリティ情報の技術レポート「IIR Vol.47 June 2020」を発行

IIJ、インターネットの最新の技術動向・セキュリティ情報の技術レポート「IIR Vol.47 June 2020」を発行:

バックアップ

今号は、定期観測「メッセージングテクノロジー」をはじめ、フォーカス・リサーチ(1)では「農業IoTでのLoRaWAN®普及に向けたIIJの取り組み」、フォーカス・リサーチ(2)では「新型コロナウイルスのフレッツトラフィックへの影響」をご紹介します。

| 全体(一括) | |

|---|---|

| エクゼクティブサマリ | |

| 「定期観測レポート メッセージングテクノロジー」 | なりすましメール対策に有効な送信ドメイン認証技術(SPF、DKIM、DMARC)の普及状況を報告し、現在、流通しているフィッシングメールへの対処法についても解説します。 更に、昨年開催されたJPAAWG 2nd General Meetingの様子を紹介します。 |

| フォーカス・リサーチ(1)「農業IoTでのLoRaWAN®普及に向けたIIJの取り組み」 | IoTの活用分野の一つとして注目されている農業。IIJでは、同分野におけるIoT活用の最大の課題となっている「通信の確保」のために、最新の無線通信技術「LoRaWAN®」を採用した水田センサーを開発するなど、実績を積んできました。 ここでは、現場での基地局の設置工事や通信性能の評価などを通じて、私たちが実際に体験し手探りで培ってきたノウハウを掘り下げて解説します。 |

| フォーカス・リサーチ(2)「新型コロナウイルスのフレッツトラフィックへの影響」 |

2020年3月から2020年5月にかけて、新型コロナウイルスCOVID-19の感染拡大によって、全国の学校が一斉休校となり、在宅勤務が推奨されました。 そんな中、家庭でのインターネット利用にどのような変化が見られたのか、またインターネットにどのような影響があったのか、IIJのブロードバンドサービスのトラフィック推移を調査した結果を報告します。 |

【転載】ノックスクート、取締役会で清算を決議

ノックスクート、取締役会で清算を決議:

2020年6月26日 金曜日 9:09 PM 編集部

ノックスクートは、会社の清算を取締役会で決議した。株主も約14日後に行う株主総会で、同様の決議を行う見通し。

ノックスクートは、シンガポール航空グループのスクートと、タイのノックエアが合弁で2014年に設立。ボーイング777−200型機で、バンコクと日本や中国などを結ぶ路線を運航していたものの、経営状況は当初から芳しくなかった。新型コロナウイルスの感染拡大の影響も甚大で、会社の清算を決議した。

すでに、425人の従業員を、タイの労働法に準拠して解雇し、解雇手当が全額支給されている。清算手続きの完了後に、再就職の優遇措置を受けることができるという。

管財人の任命後、さらなる情報が提供されるとしている。

⇒詳細はこちら

ノックスクートは、会社の清算を取締役会で決議した。株主も約14日後に行う株主総会で、同様の決議を行う見通し。

ノックスクートは、シンガポール航空グループのスクートと、タイのノックエアが合弁で2014年に設立。ボーイング777−200型機で、バンコクと日本や中国などを結ぶ路線を運航していたものの、経営状況は当初から芳しくなかった。新型コロナウイルスの感染拡大の影響も甚大で、会社の清算を決議した。

すでに、425人の従業員を、タイの労働法に準拠して解雇し、解雇手当が全額支給されている。清算手続きの完了後に、再就職の優遇措置を受けることができるという。

管財人の任命後、さらなる情報が提供されるとしている。

⇒詳細はこちら

【転載】北朝鮮「国産」アンチウイルスソフト製品レビュー

北朝鮮「国産」アンチウイルスソフト製品レビュー:

北朝鮮。インターネット接続の実態さえ不明な国だが、「国産」アンチウイルスソフトが開発され流通しているという。北朝鮮製アンチウイルスソフトおよびその市場はどうなっているのだろう。

北朝鮮のセキュリティ研究者は少ないながら世界中に存在する。Kaspersky Global Research & Analysis Team の Mark Lechtik 氏と Ariel Jungheit 氏も、北朝鮮のアンチウイルスについて調査研究を続けているプロフェッショナルたちの一人だ。彼らが、それらの製品のうちバージョン違いを含め 6 つのアンチウイルスソフトを解析したレポートを昨冬行われた AVAR 2019 Osaka で公表している。

●北朝鮮がアンチウイルスソフトを国内開発する理由

北朝鮮でアンチウイルスソフトが製造され流通していることは、多くの人にとって初めて認識させられる事実ではないだろうか。そもそも、国内にアンチウイルスを市販するほど PC やインターネットが普及しているのかというのが第一の疑問だ。Lechtik、Jungheit 両氏の研究によれば、北朝鮮がアンチウイルスソフトを自主開発する背景には「主体思想」が関係しているという。

《中尾 真二( Shinji Nakao )》

Mark Lechtik氏(カスペルスキーGReATE)

≪撮影:中尾真二≫

北朝鮮製AV製品の系譜

≪撮影:中尾真二≫

SongSaeのパッケージ

≪撮影:中尾真二≫

AVAR Osaka 2019:北朝鮮のアンチウイルスソフト

≪撮影:中尾真二≫

ノートン製AVを参考にしたか

≪撮影:中尾真二≫

KJAVのパッケージ

≪撮影:中尾真二≫

IPS機能も備わっている

≪撮影:中尾真二≫

JMLというスーパーハッカーの痕跡

≪撮影:中尾真二≫

Silivaccineのパッケージ

≪撮影:中尾真二≫

トレンドマイクのエンジンをコピー。謎のホワイトリスト。日本との接点

≪撮影:中尾真二≫

Kulakのパッケージ

≪撮影:中尾真二≫

Dr.Webのコードに酷似している

≪撮影:中尾真二≫

AVAR Osaka 2019:北朝鮮のアンチウイルスソフト

≪撮影:中尾真二≫

講演スライドの最後

≪撮影:中尾真二≫

質問のスライドはトランプ大統領

≪撮影:中尾真二≫

北朝鮮のセキュリティ研究者は少ないながら世界中に存在する。Kaspersky Global Research & Analysis Team の Mark Lechtik 氏と Ariel Jungheit 氏も、北朝鮮のアンチウイルスについて調査研究を続けているプロフェッショナルたちの一人だ。彼らが、それらの製品のうちバージョン違いを含め 6 つのアンチウイルスソフトを解析したレポートを昨冬行われた AVAR 2019 Osaka で公表している。

●北朝鮮がアンチウイルスソフトを国内開発する理由

北朝鮮でアンチウイルスソフトが製造され流通していることは、多くの人にとって初めて認識させられる事実ではないだろうか。そもそも、国内にアンチウイルスを市販するほど PC やインターネットが普及しているのかというのが第一の疑問だ。Lechtik、Jungheit 両氏の研究によれば、北朝鮮がアンチウイルスソフトを自主開発する背景には「主体思想」が関係しているという。

《中尾 真二( Shinji Nakao )》

登録:

コメント (Atom)