雑記系ブログ。セキュリティとか、マイルとか、投資とか、、、 / Miscellaneous Blogs. Security, miles, investments, etc

【セキュリティ事件簿#2022】守口市 個人情報の漏えい可能性がある事象の発生について 2022年12月28日

【セキュリティ事件簿#2023-018】ベストリンク株式会社 弊社が運営する「e-ca公式サイト」における個人情報漏えいに関するお詫びとお知らせ 2023年1月11日

2022年7月28日、ショーケース社から、同社システムへの不正アクセスの影響から、弊社サイトを利用したお客様のクレジットカード情報の漏洩懸念について連絡を受け、2022年7月28日に同社システムとの接続を解除し、2022年8月31日弊社が運営する「e-ca公式サイト」でのカード決済を停止いたしました。 2022年11月11日、当社における第三者調査機関による調査が完了し、2022年7月24日~2022年7月26日の期間に「e-ca公式サイト」で入力されたお客様クレジットカード情報が漏洩した可能性があることを確認いたしました。 以上の事実が確認できたこと、および後記「4.公表が遅れた経緯について」記載の事情から本日の発表に至りました。

(1)原因弊社がe-ca公式サイトにて利用しているショーケース社のサービスが第三者により不正に改ざんされたため。

(2)個人情報漏洩の可能性があるお客様2022年7月24日~2022年7月26日の期間中に「e-ca公式サイト」においてクレジットカード情報の入力をされたお客様15名で、漏洩した可能性のある情報は以下のとおりです。・クレジットカード番号・有効期限・セキュリティコード

上記に該当するお客様については、別途、電子メールおよび電話にて個別にご連絡差し上げております。

既に弊社では、クレジットカード会社と連携し、漏洩した可能性のあるクレジットカードによる取引のモニタリングを継続して実施し、不正利用の防止に努めております。 お客様におかれましても、誠に恐縮ではございますがクレジットカードのご利用明細書に身に覚えのない請求項目がないか、今一度ご確認をお願いいたします。万が一、身に覚えのない請求項目の記載があった場合は、たいへんお手数ですが同クレジットカードの裏面に記載のカード会社にお問い合わせいただきますよう、併せてお願い申し上げます。なお、お客様がクレジットカードの差し替えをご希望される場合、カード再発行の手数料につきましてはお客様にご負担をお掛けしないよう、弊社よりクレジットカード会社に依頼しております。

2022年7月28日の漏洩懸念発覚から今回の案内に至るまで、時間を要しましたことについて、疑いがある時点でお客様にご連絡し注意を喚起差し上げることも検討したところではございますが、不確定な情報の公開はいたずらに混乱を招き、お客様へのご迷惑を最小限に食い止める対応準備を整えてからの告知が不可欠であると判断し、発表は調査会社の調査結果、およびショーケース社並びにカード会社等との連携を待ってから行うことに致しました。今回の発表まで時間を要したことについて、お詫び申し上げます。

弊社はこのたびの事態を厳粛に受け止め、より一層のセキュリティ対策の強化を行い、再発防止を図ってまいります。

e-ca公式サイトにおけるクレジット決済の再開につきましては、決定次第、改めてWebサイト上にてお知らせいたします。弊社は、今回の不正アクセスにつきまして、監督官庁である個人情報保護委員会には2022年8月1日に報告済みであります。また、本件はショーケース社から所轄警察署に2022年8月5日被害申告しており、弊社としても今後捜査に全面的に協力してまいります。

【セキュリティ事件簿#2023-017】東北電力株式会社 新電力等のお客さま情報の取り扱いに係る報告徴収の受領について 2023年1月13日

※一般送配電事業者と同一グループ内の小売電気事業者等

- 当社の従業員も立入可能なスペース(東北電力株式会社・東北電力ネットワークの共有スペース)に、東北電力ネットワーク用の端末が配置されていたこと

- 営業所に端末を新規配備する際に、東北電力ネットワークが管理する情報を閲覧可能な端末が誤って配備されたこと

【セキュリティ事件簿#2022】関西電力株式会社 新電力顧客情報の取扱いに係る報告徴収の受領について 2023年1月13日

【セキュリティ事件簿#2022】株式会社バンタン 一部サーバーへの不正アクセスに関するお知らせ(第2報) 2023年1月13日

- 当社では、本日より順次、対象のお客様にメールもしくは郵送で連絡をしてまいります。また、上記のお客様サポート窓口を設け、お客様からのお問い合せに対応いたします。

- 現在稼働している全Webサイトの脆弱性診断を行っております。

- 情報流出が明らかになった場合は、関係者の皆様に対する速やかな対応を行うとともに、改めてホームページ等にてお知らせいたします。

- 当社では今回の事態を重く受け止め、今まで以上に厳重な情報セキュリティ体制の構築と強化徹底を図り、再発防止に取り組んでまいります。

【セキュリティ事件簿#2023-016】北海道ガス株式会社 北ガスジェネックスのお客さま情報漏えいの可能性に関するお詫びとお知らせ 2023年1月13日

北ガスジェネックスが灯油配送業務を委託している北斗興業におきまして、ネットワーク共有している会社のサーバーに不正アクセスのあったことが確認されました。さらに当該サーバーとネットワーク共有していた北斗興業のサーバーへの不正アクセスがあり、北ガスジェネックスが北斗興業に灯油配送業務を委託しているお客さま情報が漏えいした可能性のあることが判明いたしました。

- 2022年12月6日

北斗興業がネットワーク共有していた会社において自社サーバーの不正アクセスを確認。その後の調査により、ネットワークを通じてお客さま情報への不正アクセスが判明。 - 2023年1月12日

北斗興業より、北ガスジェネックスに本件の報告があり、お客さま情報の漏えいの可能性が判明。

- 対象 : 2020年2月以前に、北ガスジェネックスが北斗興業に灯油配送業務を委託しているお客さま情報(函館地区)

- 項目 : 氏名、住所、電話番号

- 件数 : 88件

なお、北斗興業より、現時点で、お客さま情報の漏えいの事実は確認されていないとの報告を受けております。

- 対象のお客さまには、北ガスジェネックスより個別に通知させていいただく予定です。

- 北ガスグループでは、今回の事態を重く受け止め、再発防止に向け、委託先の管理を含めたより一層の情報管理体制の強化に努めてまいります。

【セキュリティ事件簿#2023-015】SHIGETA 株式会社 弊社が運営する「SHIGETA PARIS公式オンラインストア」への不正アクセスによる個人情報漏洩に関するお詫びとお知らせ 2023年1月12日

【セキュリティ事件簿#2023-014】一般財団法人 国際ビジネスコミュニケーション協会 TOEIC申込サイトへの不正アクセスのご報告およびアカウント管理に関するお願い 2023年1月11日

- 登録ID、氏名、生年月日、性別、住所、電話番号、メールアドレス

- 出身国、母国語、秘密の質問、質問の回答(以上は登録された方のみ)

※申込履歴・テスト結果・クレジットカード情報および上記以外の情報は閲覧されておりません。

【セキュリティ事件簿#2023-013】茨城県つくば市 不正アクセスで市立学校HP更新できず 2023年1月10日

【セキュリティ事件簿#2023-012】埼玉県 彩の国さいたま人づくり広域連合メールサーバーを介して不審なメールが送信されています。身に覚えのない広域連合からのメールは開かないでください。 2023年1月10日

【セキュリティ事件簿#2023-011】チューリッヒ保険会社 個人情報漏えいに関するお詫びとお知らせ 2023年1月10日

①姓のみ(漢字、カタカナ) ②性別 ③生年月日 ④メールアドレス ⑤証券番号 ⑥顧客 ID ⑦車名、等級など自動車保険契約にかかる事項*

*事故の内容などのセンシティブ情報は含まれていません。

【寿司テロ】回転寿司で他の人が注文した寿司を皿を取らずに食べる

週刊OSINT 2022-49号

今号のトピックス

- Zotero

- Azure's AADInternals

- Geolocating With the Stars

- Locked Twitter Accounts

海外銀行口座開設を考える

2022年は激動の1年だった。

何が激動だったかというと、もちろんロシアによるウクライナ侵攻である。

このご時世、戦争なんかやっても割に合わないことは分かり切っているはずなのに戦争が起きてしまったのである。

これにより、グローバル化は終焉することになる。

何故グローバル化が終焉するかというと、グローバル化により世界が平和になると思っていたが、民度の低い国に金を与えると戦争が起きることが分かってしまったからである。

欧州はウクライナ侵攻でドタバタしているが、アジア圏にもいろいろ火種がくすぶっている。

恐らく一番懸念しなければならないのはC国の台湾進攻かもしれない。

R国と言い、C国と言い、民主主義で生きている人には理解できない思考パターンを持っていて、「絶対」は無い状況になりつつある。

C国が台湾に侵攻すると在日米軍が動くため、日本も巻き添えを食う可能性がある(個人的には台湾人を救うべく、自衛隊にも積極的に関わっていって欲しい気持ちであるが・・・)

そうなると日本もダメージを受ける可能性が高く、色々と資産保全の手を打っておく必要がある。

その資産保全の一つとして、日本以外に銀行口座を開くというものがある。

そんな訳で、今回は日本人でも開設できそうな海外銀行をいくつか見てみたい。

1.Asaka Bank(ウズベキスタン)

1995年11月7日に設立された銀行。本店は首都タシケント。 国内すべての地域の中心部と、カラカルパクスタン (ヌクス)、アサカ、コーカン、およびタシケントに支店がある。株式資本の額は5475UZS、予備資本は2139UZS、総資本は8075UZSです。 ローン付与 5001UZS、年間利益667UZS、総資産は18323百万UZSです。 (1997年1月1日時点)

ウズベキスタンは1991年のソ連からの独立以降、破綻した銀行は無いとされています。

定期預金の年利は驚異の21%です。

Asaka Bankでは円建ての定期預金は無いため、現地通貨(UZS/スム)に交換する必要があります。

2019年に三井住友銀行と業務提携を行っています。

2.TBC Bank(ジョージア)

TBC銀行1992年に設立された銀行で、首都のグルジアに本店があります。TBC銀行の名前の由来は元の名前であるトビリシ・ビジネス・センターとされており、TBCは元の名前の略語だけでなく、銀行の正式名称として登録されています。ジョージアは東ヨーロッパに位置し、近隣にはトルコ・アルメニアなどがあります。

定期預金の金利は、1年間のプランで11.8%、2年間だと12%になります。

しかし非居住者の場合には、定期預金の金利は0.5%差し引かれます。

TBC Bankは、約68万円までしか預金の保証がありません。

ジョージアはビザなしでも1年間滞在可能なため、ノマドワーカーに人気のある国です。実際に開設を行った猛者が数名いるようです。

リンク1:【ジョージア移住】TBC Bankでも銀行口座を開設してみた

リンク2:【2021年10月】ジョージア・TBCバンクで銀行口座を開設【KYC書類なし】

動画1

3.Khan Bank(モンゴル)

ハーン銀行は1991年に設立された銀行で、モンゴル最大の商業銀行と言われています。Tavan Bogd Groupの持株会社であるTavan Bogd Trade LLCがカーン銀行の株式を所有しており、日本のHSホールディングスの連結子会社でもあります。

モンゴルと聞くと遊牧民や草原をイメージされるかもしれませんが、豊富な鉱物資源を活用し、経済的な面で成長してきています。

Khan Bankは、現地通貨(MNT/トゥグルグ)以外にも米ドル、人民元で預けることができます。

利回りは、MNT建てで1年間預けた場合は利回り9.3%、米ドル建てで1年間預けた場合は1.8%、人民元立てで1年間預けた場合は1.7%となります。

2014年頃は結構モンゴルに口座開設に行くツアーが流行っていたようですが、最近は聞かなくなりました。。。

4.AMERIA BANK(アルメニア)

AMERIA BANKは、アルメニアのエレバンに本店を置く、アルメニアのユニバーサルバンクです。

1910年にコーカサス貿易銀行の支店として設立され、1992年にアルメニア中央銀行から銀行免許を取得し、2014年までに、アルメニア最優秀銀行賞を3度受賞しています。

東ヨーロッパにあるアルメニアは、日本人にとっては馴染みが薄い国ですが、高金利で運用でき、しかも現地通貨(AMD/アルメニアドラム)以外でもドルやユーロで定期預金をすることが可能です。

AMERIA BANKはアルメニア国内で最大規模の銀行です。利回りはAMD建てで1年間預けた場合は9.2%、米ドル建てで1年間預けた場合は3.3%、ユーロ立てで1年間預けた場合は1.5%です。

アルメニアは外部からのIT企業の誘致を積極的に行っており、様々な優遇制度を設けています。例えば、アルメニアでIT企業を設立した場合には、最初の3年間は法人税がかかりません。

現地法人を持っていれば、アルメニアの長期ビザや永住権の獲得も容易になっていきます。

5.Canadia Bank(カンボジア)

カナディアバンクは、カンボジア最大の地方銀行の一つで、1991年に設立され、1998年に民営化されました。カンボジアの大手商業銀行の1つであるカナディアバンクは、カンボジアの25の州と自治体に64の支店を持ちます。2021年現在、カナディアン・バンクの総資産は76億米ドル、純利益は1億2500万米ドルとなります。

東南アジアにあるカンボジアは、コロナ禍前まではGDP成長率は6~7%を推移していました。2020年のGDP成長率はマイナスでしたが、2021年はプラスに転じ、引き続き経済成長が見込まれています。

Canadia Bankでは、米ドルを高利回りで運用することができます。それぞれの利回りは、カンボジア現地通貨(KHR/リエル)建て、人民元建て、タイ・バーツ建てで1年間預けた場合は利回り6%、米ドル建てで1年間預けた場合は4.75%になります。

海外不動産投資で、カンボジアの物件を買うと現地の銀行口座開設をサポートしてくれるサービスもあるようです。

拙者は数年前にプノンペン商業銀行に米ドル建てで1年間預けました。通帳は発行されず、預かり証みたいな紙ペラ1枚だけ発行されて、大丈夫なのか不安を感じたことがある。その際の金利は5%超だったが、1年後に引き出したらちゃんと5%の金利がついて戻ってきた。

6.First Hawaiian Bank(アメリカ)

ファースト・ハワイアン・バンクはアメリカ合衆国ハワイ州ホノルルに本店を置く銀行で、預金高においてハワイ州で最大の銀行である。同行はハワイ全体で57支店、グアムに3支店、サイパンに2支店を持っている。

アメリカの銀行口座は現地に住所を持っていないと開設できないと思われがちだが、住所が日本でも開設することができる銀行も存在する。そんな数少ない銀行の一つがこのファースト・ハワイアン・バンク。支店に赴く必要があるものの、パスポート、現住所を確認できる書類(運転免許証など)と預入金で口座開設ができる。

最低預入金額は、所謂普通預金で$20、定期預金で$1000となり、現金のほか、AMEXトラベラーズチェックでの入金が可能。尚、開設する口座の種類によってはマイナンバーの提示も必要になる。

驚くべきは、英語ができない人のために日本語対応が可能な支店が用意されていること。ハワイ(ワイキキ支店)、グアム(タムニン支店)、サイパン(オレアイ支店)にそれぞれ日本語対応が可能なスタッフが配置されており、事前予約すれば日本語だけで口座開設が可能となる。

7.Central Pacific Bank(アメリカ)

セントラル・パシフィック・バンク(CPB)は、アメリカ合衆国ハワイ州ホノルルに本店を置く銀行で、ハワイ州第3位の銀行である。1954年に日系人らが中心となり創業し、現在はニューヨーク証券取引所上場企業であるセントラル・パシフィック・ファイナンシャル・コーポレーションの子会社組織になっている。

こちらも日本在住の日本人でも日本語で口座開設が可能となっている。

ファースト・ハワイアン・バンク(FHB)との違いの一つは最低預入金額と海外送金での着金手数料だろうか。

FHBは最低預入金額20USDで特に口座維持手数料はかからないが、日本から海外送金でFHBに送金した場合、着金時にFHB側で手数料が徴収される。

CPBは残高1000USDを下回ると毎月口座維持手数料が徴収される。しかし、日本から海外送金でCPBに送金しても、CPB側で手数料が徴収されることはない。

リスクヘッジの観点でも、今年は海外に口座を開設してみたい。

【セキュリティ事件簿#2023-010】アフラック生命保険株式会社 個人情報流出に関するお詫びとお知らせ 2023年1月10日

(1)1 月 9 日

①当社のお客様に関する情報が情報漏えいサイトに掲載されているとの情報を入手しました。

②その後、当社のお客様に関する情報が情報漏えいサイトに実際に掲載されていることを確認しました。

③掲載された情報は、当社が業務委託している外部業者に提供した個人情報の一部であることを確認しました。なお、同外部業者には、当社のお客様向けのダイレクトメールに記載した QR コード*から視聴できる動画を配信する業務を委託しています。

*QR コードは株式会社デンソーウェーブの登録商標です。(2)1 月 10 日

流出元となった外部業者が、利用しているサーバから当社が提供したお客様に関する情報を削除したことを確認しました。

(1)個人情報の項目

①姓のみ(漢字、カナ)・ 年齢・性別、②証券番号、③ご加入の保険種類番号・保障額・保険料

(2)対象となるお客様と件数

当社の「新がん保険」「スーパーがん保険」「スーパーがん保険 V タイプ」にご加入のお客様 1,323,468 人(データ件数延べ 3,158,199 件)

なお、情報漏えいサイトに流出した上記の個人情報の項目だけでは、個人を特定することは出来ないため、流出した情報を第三者に悪用される可能性は極めて低いと考えています。

2023 年 1 月 7 日以降、当社が業務委託している外部業者が利用しているサーバに対して第三者による不正なアクセスがあった可能性があることを確認しています。なお、詳細な状況は調査中です。

対象となるお客様には、順次お詫びとお知らせの文書をお送りさせていただきます。本件については、既に金融庁等の関係機関への適時報告を行っており、今後も引き続き外部業者と協力して調査していきます。なお、流出元となった外部業者にて、利用しているサーバ上からお客様に関する情報はすでに削除されており、さらなる情報流出がないよう対応しています。

【セキュリティ事件簿#2023-009】カバーマーク株式会社 お客様情報漏洩の可能性に関するお詫びとお知らせ 2023年1月10日

2022年7月28日(木)、ショーケース社のプログラムが第三者による不正アクセスを受けて改ざんされたとショーケース社より連絡を受けました。これにより、ショーケース社のサービスを導入していた当社ECサイトをご利用のお客様にご使用いただいたクレジットカード情報が漏洩した可能性が生じたため、連絡を受けた当日、ただちに当社ECサイトとショーケース社のサービスの連携を遮断しました。2022年8月3日(水)、当社ECサイトのクレジットカード決済機能を停止しました。2022年10月17日(月)、ショーケース社の第三者調査機関による調査報告を受領しました。2022年12月8日(木)、当社ECサイトの第三者調査機関による調査が完了し、当社ECサイトでお客様にご使用いただいたクレジットカード情報がショーケース社のサービスを通じて漏洩した可能性があることを確認しました。また、漏洩の原因となったショーケース社のサービス以外からの漏洩はなかったことを確認しました。第三者調査機関による調査結果をもとにクレジットカード会社と連携し、クレジットカード情報が漏洩した可能性のあるお客様が特定されましたので、このたびの発表に至りました。

(1)原因ショーケース社のサーバーへの第三者の不正アクセスにより、当社ECサイトにおいて導入していた、ショーケース社が提供する以下サービスのプログラムが改ざんされたため。・フォーム入力支援システム「フォームアシスト」・サイト内にバナーを表示するシステム「サイト・パーソナライザ」

(2)漏洩の可能性のある件数2022年7月19日~2022年7月26日にカバーマーク公式オンラインショップにおいてご注文時にクレジットカード決済をされたお客様のクレジットカード情報 2259件(3)漏洩の可能性のある項目クレジットカード番号、有効期限、セキュリティコード※クレジットカード情報以外の個人情報は、漏洩した可能性はないことを第三者調査機関の調査結果により確認しております。

既にクレジットカード会社では、漏洩した可能性のあるクレジットカードによる取引の監視を継続して実施し、不正利用取引の防止に努めております。お客様におかれましても、誠に恐縮ではございますがクレジットカードのご利用明細書に身に覚えのない請求項目がないか、今一度ご確認をお願いいたします。万が一、身に覚えのない請求項目の記載があった場合は、大変お手数ですが同クレジットカードの裏面に記載のクレジットカード会社にお問い合わせいただきますよう、併せてお願い申し上げます。また、クレジットカード再発行のご依頼につきましては、クレジットカードの裏面に記載のクレジットカード会社にお問い合わせくださいませ。本件により漏洩した可能性のあるクレジットカードの再発行に手数料が発生する場合は、当社が手数料を負担し、お客様にご負担をおかけしないよう、クレジットカード会社に依頼しております。

今回の事態を厳粛に受け止め、システムのチェックと当社ECサイトのセキュリティおよび監視体制の強化に努めております。当社ECサイトにおけるクレジットカード決済機能につきましては、万全の安全性を確認後、再開する予定でございます。再開日につきましては、決定次第、当社ECサイトでお知らせいたします。なお、本件につきましては、当社から監督官庁である個人情報保護委員会へ2022年8月1日(月)に報告しております。また、第三者調査機関による調査結果をもとに、2022年12月9日(金)に所轄警察署に情報連携し、今後捜査にも全面的に協力してまいります。

漏洩の懸念から今回の公表に至るまで、お時間を要しましたことを深くお詫び申し上げます。疑いがある時点で速やかにお客様にご連絡し、注意喚起とともにお詫び申し上げるところではございましたが、正確な状況を把握しない段階で公表することはかえって混乱を招き、お客様にさらなるご迷惑をおかけすることが懸念されたため、第三者調査機関の調査により正確な情報を把握した上で公表することといたしました。その間、漏洩懸念の判明後ただちにクレジットカード会社と連携し、漏洩した可能性のあるクレジットカードによる不正利用取引を防止するための監視を強化しました。この監視の強化は現在も継続しております。ショーケース社の第三者調査機関による調査、および当社ECサイトの第三者調査機関による調査、以上2つの調査により正確な情報を把握し、クレジットカード会社と協議しお客様対応についての準備を整えた上で、このたびの公表に至りました。調査に時間がかかり、公表までお時間を要しましたこと、重ねてお詫び申し上げます。

[イベント] 第3回 九州サイバーセキュリティシンポジウム(2023/3/16-17)

国内では、企業が保有する重要な情報やシステムを狙うサイバー攻撃は増加・巧妙化し、攻撃手法も多種多様です。加えて、あらゆるものがネットワークにつながり、攻撃の起点が増加したことで、サイバー攻撃が社会や産業に広く、深く影響を及ぼすようになってきています。

昨今は、特にランサムウェアやEmotetなどの不正プログラムによる被害が増加傾向にあり、どの企業もインシデントが起こり得る状況となっています。

一方、世界では、ロシア・ウクライナ情勢、台湾をめぐる米中緊張など、国際情勢が複雑化してきており、安全保障確保に関する経済施策の重要性が高まっています。

日本でも2022年5月に経済安全保障推進法が成立し、政策の柱の中には、基幹インフラ役務の安定的な提供の確保、先端的な重要技術の開発支援などがあり、サイバーセキュリティ分野も密接に関係していると言えます。

本シンポジウムでは、直近の高度化するサイバー攻撃への対処を考えつつ、国際情勢など大局的な観点も踏まえ、地域企業が保有する先端技術の開発・保護や必要となるサイバーセキュリティ対策等について今後を展望し、理解を深めます。

【セキュリティ事件簿#2023-008】株式会社KADOKAWA ところざわサクラタウン公式Twitter不正アクセスについて 2023年1月9日

【セキュリティ事件簿#2023-007】ジュピターショップチャンネル株式会社 不正ログインによる商品購入の発生について 2023年1月6日

2022 年 12 月 26 日当社が継続して行っているチェックで不審な購入を検知。2022 年 12 月 27 日第三者が不正にログインし、登録情報の住所や電話番号を書き換え、後払い決済(商品を受け取った後に代金を支払う決済方法)で注文する、いわゆるなりすまし購入であることを確認。2023 年 1 月 5 日社内調査の結果、35 件の不審事案を特定。

(1)不正ログインが確認された件数:35 件(2)上記(1)のうち、登録情報の改ざん・変更があった件数:29 件(3)上記(2)のうち、なりすまし購入が確認された件数:24 件

- 不正ログインが確認されたアカウントによる注文の商品出荷を停止。

- 該当するお客さまに順次連絡を取り、購入の覚えがない注文は、なりすまし購入と断定。

- 該当するお客さまの顧客 ID やパスワードの変更または、WEB 会員の退会処理を実施。

- 当社通販サイト上でパスワード変更の注意喚起を実施。

- 個人情報保護委員会、JIPDEC(プライバシーマーク認証団体)、JADMA(認定個人情報保護団体)への報告を実施。

当社が運営する「ショップチャンネル」の通販サイト(https://www.shopch.jp)

(1)他の Web サービス等と同一の会員 ID・パスワードの使用は避けてください。(2)ショップチャンネル通販サイトのパスワードを定期的に変更してください。

当社では、お客さまの個人情報保護は最優先事項と認識しており、今回の事態を厳粛に受け止め、再発防止に向けて不正ログインの監視継続とセキュリティレベルの向上に努めてまいります。

【セキュリティ事件簿#2023-006】株式会社SEプラス 弊社教育サービスをご利用頂いているお客様への量要なお知らせとお詫びについて 2023年1月6日

LockBit 3.0のサイトにある攻撃対象に関するNGルール / Categories of targets to attack

(ポイントだけ和訳)

原子力発電所、火力発電所、水力発電所などの重要インフラやそれに準ずる組織において、ファイルを暗号化することは違法とされています。組織が重要インフラであるかどうかがわからない場合は、ヘルプデスクに問い合わせてください。

パイプライン、ガスパイプライン、石油生産ステーション、製油所、その他類似の組織など、石油・ガス産業は暗号化を許可されていません。

次のようなポストソビエト諸国を攻撃することは禁じられています。アルメニア、ベラルーシ、グルジア、カザフスタン、キルギスタン、ラトビア、リトアニア、モルドバ、ロシア、タジキスタン、トルクメニスタン、ウズベキスタン、ウクライナ、エストニアなどです。これは、当社の開発者やパートナーのほとんどが、かつての世界最大の国であったソビエト連邦で生まれ育ったためです。

心臓病センター、脳神経外科、産院など、ファイルの損傷が死につながる可能性のある機関、つまり、コンピュータを使ったハイテク機器による外科手術が行われる可能性のある機関の暗号化は禁止されています。

【セキュリティ事件簿#2023-005】佐川急便株式会社 お客さまの個人情報の不正利用に関するお詫びとご報告 2023年1月5日

【セキュリティ事件簿#2023-004】株式会社メディウェル 不正アクセスによる個人情報流出に関するお詫びとお知らせ 2023年1月5日 mediwel.net/information/12…

- 委託先の選定・監督の徹底、当社が運営を行っている全てのサイトおよびネットワークに対する監視体制のさらなる強化を図ります。

- 第三者機関の調査結果に基づき、再発防止策を実施します。

- 当サイトにおけるWAF(WEBアプリケーション保護)を導入しました。(2022年12月23日完了済み)

- 本日現在、二次被害等は確認されていないものの、万が一、お客様やご勤務先のドメイン(注:メール アドレスの@以降の記述)を使用したアドレスへ身に覚えのない電子メールが届いた場合には、メールを開かない、不審なリンクや添付ファイルをクリックしない等の対応をお願いいたします。

- また、見知らぬ番号より、不審な電話があった場合には、お客様の重要な情報等は決してお伝えにならないようお願いいたします。

- 当社に登録されていたパスワードを他のWEBサイト等でもご利用されている場合は、早急に変更をしていただきますようお願いいたします。

- 身に覚えのない代引き商品が届いた場合は受け取りを拒否していただきますようお願いいたします。

【セキュリティ事件簿#2023-003】ナッシュ株式会社 不正アクセスによる情報流出の可能性について関するお知らせとお詫び 2023年1月4日

なお、弊社はインターネット販売等における決済は全て外部委託しておりますので、クレジットカード情報を保有しておらず、クレジットカード情報の流出はございません。

【セキュリティ事件簿#2023-002】渋谷区公式ウェブサイトの通信障害について 2023年1月4日

令和5年1月3日以降、国際ハッカー集団「アノニマス」を名乗る不特定の団体または個人による分散型サービス妨害攻撃を受けていることにより、渋谷区公式ウェブサイトを閲覧しにくい事象が断続的に発生しております。

区民の方々をはじめ多くの皆さまにはご不便をおかけしており、お詫び申し上げます。窓口対応などを含め行政サービスや事業などに関する問い合わせについては、通常通り担当所管でご案内しております。

現在もなお、通信しにくい状態が続いており、区では引き続き調査と復旧対応に取り組むとともに、警察にも相談しながら対応してまいります。

社会医療法人生長会 サイバー攻撃被害によるシステム障害のお知らせ(第 2 報) 2022年12月27日

住友ベークライト株式会社 当社の米国グループ会社に対するサイバー攻撃について 2022年12月21日

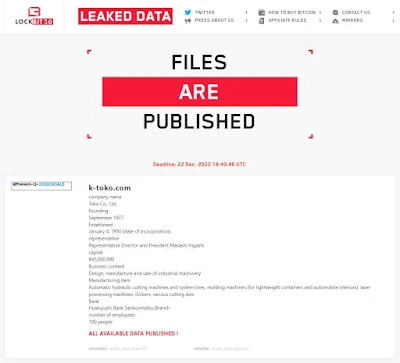

ランサムウェアギャングが発表した被害組織リスト(2022年12月版)BY DARKTRACER

Dark Tracerによると、2022年12月は日本企業3社がランサムウェアの被害にあっている模様。

・株式会社シード(www.seed.co.jp)

・住友ベークライト株式会社(www.sumibe.co.jp)

・株式会社トーコー(k-toko.com)