今年も所用で九州へ行ってきた。

昨年は長崎に用事があって、空路の起点を福岡にして陸路移動したが、今年は鹿児島に用事があり、空路熊本IN、陸路移動で鹿児島に移動し、鹿児島OUTにする予定。

以前はAviosを安く仕入れてJAL国内線特典航空券に交換するのが流行っていたが、改悪に次ぐ改悪でメリットが無くなり、変更も自由にできなくなったことから、Aviosからは撤退することとし、今回は残っていたAviosで航空券を手配。

空港移動

今回は(も)東京都内東西沿線の秘密基地から向かう。

このエリアから羽田に行く場合、以下のルートがある。

・ルート1:京急線で行くルート

・ルート2:東京モノレールで行くルート

・ルート3:空港リムジンバスで行くルート

・ルート4:乗り合いタクシーを使う方法

行き方に正解はあるのだろうか?

これは人に寄るが、個人的には「ルート2」が正解。

何故なら、東京モノレール経由にすると20JALマイルが貰えるから。

今回も無事マイルをゲット

チェックイン・ラウンジ

今回の搭乗は土曜の昼前。

いい感じに空いている。羽田空港は朝が一番混んでいる印象。

手荷物検査について、前回JGC会員専用レーンに行ったものの、検査機材が古くて、カバンの中のPCを出す羽目になったが、今回は一般レーンがガラガラだったので、敢えて最新の検査機材がある一般レーンに突撃。

さすがに最新の機器だけあって、カバンの中身を一切出す必要が無かった。混雑具合によっては一般レーンの方が精神衛生上いいかもしれない。

手荷物検査場通過後は迷うことなくサクララウンジに直行。

この制限エリア内のラウンジで過ごす時間が最高に好き。

搭乗時間が近づいてきたので向かってみると、既に搭乗が始まっていた。

機材

今回の機材はB767

REGISTRATIONはJA656J

JA656Jの直近3日間のフライト実績はこんな感じ。

(太字が今回搭乗したフライト)

16 Mar 2024

Tokyo(HND) Okinawa(OKA) JL925 20:33 22:40

Kumamoto (KMJ) Tokyo(HND) JL634 17:51 19:15

Tokyo (HND) Kumamoto (KMJ) JL633 15:33 16:55

Kumamoto (KMJ) Tokyo (HND) JL628 12:43 14:10

Tokyo (HND) Kumamoto (KMJ) JL627 10:23 11:55

Kumamoto (KMJ) Tokyo (HND) JL622 07:52 09:20

15 Mar 2024

Tokyo (HND) Kumamoto (KMJ) JL639 19:18 20:50

Asahikawa (AKJ) Tokyo (HND) JL556 16:49 18:10

Tokyo (HND) Asahikawa (AKJ) JL555 14:35 15:40

Izumo (IZO) Tokyo (HND) JL280 12:25 13:15

Tokyo (HND) Izumo (IZO) JL279 10:17 11:20

Tokushima (TKS) Tokyo (HND) JL452 07:40 08:50

14 Mar 2024

Tokyo (HND) Tokushima (TKS) JL465 20:12 20:55

Tokushima (TKS) Tokyo (HND) JL462 18:00 18:55

Tokyo (HND) Tokushima (TKS) JL461 16:09 17:00

Asahikawa (AKJ) Tokyo (HND) JL554 13:25 14:55

Tokyo (HND) Asahikawa (AKJ) JL553 11:08 12:25

Tokushima (TKS) Tokyo (HND) JL454 09:05 10:05

Tokyo (HND) Tokushima (TKS) JL453 07:09 08:15

フライト

搭乗率は9割前後な印象。

今回はビーフコンソメスープを頂く。

機内Wi-Fiを繋いで、スマホコンテンツを見ていたら、@tonikakuwearingさんが出演する回のBritain's Got Talentがあったので、視聴する。

日英友好に一役買ってくれた@tonikakuwearingに感謝しているうちに着陸態勢になる。

今回は回り込んで着陸する様で、熊本空港を横目に通り抜ける。

その後熊本市街を超えたあたりでUターンし、

熊本城を上から拝んで、

熊本空港に着陸。

着陸後

帰りは鹿児島空港発となるため、ここ熊本空港にいる間にやっておかなければならないことがある。

それは、JAL Wellness & Travelのチェックインスポット対応。

現在キャンペーンで国内のすべての空港がチェックインスポットになっている。

チェックインすると翌日以降で50マイルを貰える。

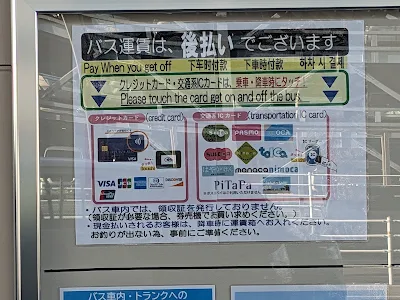

空港から市街への移動は空港リムジンバスになるが、熊本は交通系ICカードもクレカのタッチ決済にも対応していた。

感覚的に6割が交通系ICカード(Suicaとか)、3割が現金、1割がクレカタッチで決済していた印象だった。

【Playback of flight JL633 on 16th MAR 2024】