雑記系ブログ。セキュリティとか、マイルとか、投資とか、、、 / Miscellaneous Blogs. Security, miles, investments, etc

【セキュリティ事件簿#2023-245】東京工業大学 在学生の個人情報を誤って添付したメールを在学生宛に送信したことに関するお詫び 2023年6月30日

【搭乗記】日本航空229便(羽田空港⇒関西国際空港)

今年の夏休みは特に何もするつもりが無かったのだが、祝日と会社休日を合わせると4連休~6連休になっていることが判明し、特典航空券を使ってバンコクとハノイを訪れることにした。

バンコクまではJALのマイルを使った特典航空券で、羽田からの直行便ではなく、必要マイル数の少ない関空経由のバンコク行きにした。

そんな訳でとある木曜日の夜に羽田空港到着。

チケットどこで発券してもらおうかとウロウロしていたら国際線乗り継ぎ用のカウンターを発見したので、ここで関空発のフライト含めてチェックインしてもらう。

以前、国内線にもかかわらず、国際線サイズの紙のボーディングパスを持っている人がいて、レア感があってカッコいい印象を持っていた。

今回はそれを期待していたのだが、残念ながら国内線サイズの紙に印字されたボーディングパスだった。

21時前後は羽田空港的に最終便な時間なので、JGC用エントランスもガラガラだった。ちなみにここは朝7時から激混みとなあっている。

手荷物検査を終えてラウンジへ直行。

嬉しいことにおつまみの配布方法がコロナ前に戻っていた。

のんびり過ごしてそろそろ搭乗時刻かなと思ったところ、機材の到着遅れで30分の遅延に。。。

追加で30分ラウンジでゆっくりできるということで、前向きにとらえることにする。

搭乗ゲートに行くと結構人がいた。

この便は関空発の深夜便専用と思っていたが、普通に大阪に戻る人用の最終便としても使えるらしい。

それにしても国内線はステータス持ちが多い。ボーディングブリッジで立ったまま待たされることになったが、↓の写真、前方にいる人は全員ステータスメンバー。

感覚的には搭乗者の15%くらいはJGCやサファイア以上のステータス保持者なのではなかろうか?

安全のしおり。搭乗率はほぼ100%な感じ。

フライト時間は45分。しかも途中気流の悪いところを通過する予定ということで、ドリンクサービスが提供できないかもしれないということだったが、CAさん驚きのスピードでドリンクサービス実施してた。

ちなみにドリンクカップは紙製になっている。漏れないか心配だったが、1回使う分には問題なさそうな感じ。

暖かい飲み物が飲みたくて、コンソメスープをオーダーしてみた。

そうこうするうちに関空着陸。

【Playback of flight JL229 on 10 AUG 2023】

【セキュリティ事件簿#2023-244】株式会社りゅうせきフロントライン 受託事業「ハイサイプロジェクト」ウェブサイトへの不正アクセスによる被害及び個人情報漏洩の可能性についてのお詫び 2023年6月27日

【セキュリティ事件簿#2023-243】株式会社WOWOW お客さまの個人情報漏えいに関するお知らせとお詫び 2023年6月30日

【セキュリティ事件簿#2023-242】READYFOR株式会社 ユーザーのログイン状態が他のアカウントに置き換わる不具合に関するご報告とお詫び 2023年6月15日

当社において本サービス上のログを分析した結果、最大470名のアカウント 最大57名のアカウント(以下「置き換えられた可能性のあるアカウント」)に対して置換えが生じた可能性があると判断しております。これらのアカウントのユーザーの皆さまに対しては、本日より、電子メールにてお詫びとお知らせを個別にご連絡申し上げます。(2023年6月19日12時追記:追加調査により、置き換えられた可能性のあるアカウントの範囲を絞り込み、現時点で最大57名であることが判明しましたので、修正しております)

置き換えられた可能性のあるアカウントから本時間帯に行われたご支援(43件 7件)に関しては、当社から当該アカウントのユーザーの皆さまに対して有効な支援であるかを確認し、有効性を確認できない場合には、当社の判断で支援をキャンセルいたします。(2023年6月19日12時追記:追加調査により、本不具合により生じた、有効でない可能性がある支援は現時点で最大7件であることが判明しましたので、修正しております)

本不具合により、本サービスの別のユーザーから、置き換えられた可能性のあるアカウントの登録情報が閲覧された可能性があります。なお、当社は本サービスのユーザーのカード番号を保有しておらず、本不具合によるカード番号の漏えいのおそれはありません。

【セキュリティ事件簿#2023-241】那覇市社会福祉協議会 ボランティア登録者情報の漏えいの可能性に関するお詫びとご説明 2023年06月26日

【セキュリティ事件簿#2023-240】ふくい女性財団 きらめきフェスティバル2023「記念講演YouTube配信」申込者 の個人情報漏えいに関するお知らせとお詫びについて 2023年6月26日

令和5年6月24日(土)13時頃

- 本イベントの記念講演のYouTube配信申込をGoogleフォームにより募集

- 申込者は、フォームに、氏名、性別、お住まいの市町、年代、連絡の取れる電話番号、メールアドレスを入力

- 自身の申込みが完了した時点で、完了画面に表示されている「前の回答を表示する」というリンクをクリックすると、これまでに申込まれた方の申込情報が閲覧できる状態であったことが、申込者から、6月24日(土)13時頃に電話連絡があり発覚した。

- 当委員会事務局の設定ミスにより、フォームの設定の際、プレゼンテーションの項目で「結果の概要を表示する」の機能が有効になっており、この機能がオンになっていると「前の回答を表示」のリンクが有効になり、フォームで回答されたアンケート等の集計結果が表示されてしまう。

- 今回は、性別、お住まいの市町、年代はグラフで表示され、個人の特定にはつながらないが、申込者の氏名および連絡の取れる電話番号が表示される状態であった。(メールアドレスは表示されない。)

- フォームの設定に、プレゼンテーションの項目で「結果の概要を表示する」の機能があり、この機能がオンになっていると「前の回答を表示」へのリンクが有効となり、Googleフォームで回答されたアンケート等の集計結果が表示されてしまう。

- 6月 1日(木)17時

You Tube配信申込用のGoogleフォームをホームページにアップ - 6月24日(土)13時頃

申込者から実行委員会への問い合わせにより、申込者の個人情報が情報共有できる状態となっていることが発覚 - 6月24日(土)13時15分

当該フォームの原因を発見し、表示設定をオフに変更

以後、「前の回答を表示」が表示されなくなり、他の申込者の情報閲覧は出来ない状態とした。

6月24日13時15分現在までの申込者 23名

申込者の氏名および電話番号

6月24日(土)夕方~6月25日(日)YouTube配信申込者23名に対して、電話にて直接お詫びするとともに、お詫び状をメール送信6月26日(月) 本お知らせを、ふくい女性財団ホームページ等にて公表

- 今後、Googleフォーム作成に当たっては、設定ミスを防ぐため、フォーム作成以外の職員が公開前に実際に操作し、設定ミスがないかテストすることを職員に徹底します。

- さらに、当実行委員会事務局を担当する(公財)ふくい女性財団において、情報セキュリティポリシーおよび個人情報保護規程に基づき、セキュリティ対策および監視体制の再点検および強化を行い、再発防止に努めてまいります。

【セキュリティ事件簿#2023-239】白川村 ふるさと納税レビューキャンペーンにおける個人情報漏洩に関するお詫びについて 2023年6月26日

【セキュリティ事件簿#2023-238】社会福祉法人あじろぎ会宇治病院 不正アクセスによる情報流出の可能性に関するお知らせとお詫び 2023年6月12日

(1) 患者様及び患者ご家族様の情報

・氏名、性別、生年月日、住所、電話番号

(2) 退職者合む当法人職員の情報

・氏名、性別、生年月日、住所、電話番号

●当法人の対応

当法人は、本件発覚後速やかに警察当局や専門家とも連携の上、二次被害防止と再発防止に向けたセキュリティ強化に努めております。

【セキュリティ事件簿#2023-237】志布志市 本市が運営する「志布志市ふるさと納税特設サイト」への不正アクセスによる個人情報漏えいに関するお詫びとお知らせ 2023年6月22日

- 2023年4月6日、クレジットカード会社より、当サイトを利用した寄附者様のクレジットカード情報について漏えいし及び不正利用された可能性がある旨の連絡を受けました。本市は、直ちに、個人情報漏洩リスク対応マニュアルに基づき、対策本部を設置し、鹿児島県警察に事案を報告するとともに、保守管理会社と連携し、調査を開始しました。

- 4月7日、個人情報保護委員会に対する速報を行いました。

- 同日、保守管理会社による内部調査の結果、当サイトからのクレジットカード情報漏えい事実が確認されるとともに、他方で、遅くとも2022年10月24日に当サイトの決済機能を停止した段階で新たな情報漏えいは行われなくなったと考えられることが判明しました。

- 4月11日、外部専門業者を選定し、調査実施に向けた協議を開始しました。

- 4月24日、サイバーセキュリティを専門とする外部の弁護士に相談し、助言を得るとともに、今後の対応について連携を開始いたしました。

- 5月30日、外部専門機関から、技術的な調査の中間報告を受領しました。

- 6月5日、個人情報保護委員会に対する確報を行いました。

- 6月8日、鹿児島県警察に被害申告をいたしました。

- 6月9日、外部専門機関から、クレジットカード会員情報漏えいに関する調査の最終報告書を受領し、原因等の詳細が判明いたしました。

当サイトのシステムの一部(EC-Cube)の脆弱性を悪用したクロスサイトスクリプティングの手法による第三者の不正アクセスにより、サーバー内に、クレジットカード決済実行時において処理されるクレジットカード情報を窃取するためのプログラムを埋め込まれたと考えられます。

クレジットカード情報に関する調査結果によりますと、2021年3月12日から2021年12月29日までの間に当サイトを通じてクレジットカード決済を行った寄附者様(910件)が対象となります。

漏えいした可能性のある情報は以下のとおりです。

・クレジットカード番号・有効期限・セキュリティコード・Webサイトのログイン情報(eメールアドレス、パスワード)・電話番号(ご注文時にログインも会員登録もされていない寄附者様)上記に該当する寄附者様には、判明次第、別途、個別にメール又は書面にてご連絡申し上げます。

クレジットカード情報以外の個人情報が漏えいした可能性については、現在も調査継続中です。判明次第、お知らせいたします。

外部専門業者及び弁護士の助言の下、個人情報漏洩リスク対応マニュアル及び志布志市情報セキュリティ運用指針の運用を見直し、本市が運営するWebサイトについて、適切な管理体制を構築します。

志布志市情報セキュリティ運用指針に基づき、委託業者を選定するに当たっての留意事項を具体的かつ明確にするべく、外部委託先選定基準を明確化します。また、保守管理会社に対し志布志市情報セキュリティ運用指針及び情報セキュリティ対策特記事項を遵守するよう指導し、適切な監督を通じて適正なセキュリティ対策を実施します。さらに、保守管理会社に対し本市の基準に適合するセキュリティ運用規程の策定及び当該規程の運用並びにセキュリティ担当チームの運用の徹底を求めるとともに、情報漏えい事案を始めとするセキュリティインシデント等のモニタリングの強化を求めます。

(1)サイトに利用しているソフトウェアの脆弱性対応の徹底

当サイトに利用しているソフトウェア全てについて、脆弱性情報の取得と対応を徹底するとともに、サイト全体の脆弱性の定期診断の実施を徹底します。

(2)セキュリティ・ソリューションの導入

本件では、Waf(Web Application Firewall)を採用した2021年12月29日以降、クレジットカード情報の漏えいは確認されておらず、Wafによる対策の効果が高い事案でした。今後も、Wafの使用を徹底してまいります。

また、不正侵入検知・防止に向けた更なるセキュリティ・ソリューションの導入・維持、及びその適切な運用を行ってまいります。

(3)重要ファイルの変更検知機能のチェック体制強化

今後、本件同様に不正なプログラムの埋め込み・プログラムの不正な改ざんが行われた場合、これを即時に検知し、情報漏えいを防止するために、サイト全体の重要ファイルの変更検知機能を搭載することを厳守し、変更検知を常に確認することが出来る体制、変更が検知された場合にどのような対策を実施するかの規程を作成し、重要ファイルの変更検知運用を徹底してまいります。

また、システム全体のログ記録の管理ポリシーを確立することで、不正なアクセスなどの記録を事後の調査に必要十分な期間、保管してまいります。

【セキュリティ事件簿#2023-236】埼玉県 児童の個人情報を含む動画の流出について 2023年6月23日

【セキュリティ事件簿#2023-235】鳥取県 県公式LINEプレゼント発送事務における個人情報の漏えいについて 2023年6月21日

当選者(10人分)の氏名、ふりがな、郵便番号、住所、電話番号

- 組織内で、個人情報のメール送信手順についての情報共有が不十分だった。

(個人情報ファイルを送付する際は空メールを送信してメールアドレスを予め確認すべきだった。パスワードを伝える際は、電話でファイル受信を確認後に伝えるべきだった。) - 組織内で、個人情報の流出時の対応手順についての情報共有が不十分だった。

(所属内での情報共有が翌朝となったが、直ちに情報共有し、謝罪等の対応をすべきであった。)

- 個人情報をメールで送信しなければならない場合は、空メールを送信してメールアドレスを確認後、パスワード設定したファイルを送信するよう、徹底します。

- パスワードを伝える際は、電話でメール受信を確認後に伝えるよう、徹底します。

- 個人情報の流出時の対応手順について、課内で再確認したうえで、改めて個人情報の適正な取り扱いを行うよう注意喚起を行いました。

【セキュリティ事件簿#2023-234】新潟大学 不正アクセスによる迷惑メール送信のお詫びについて 2023年6月22日

【セキュリティ事件簿#2023-233】株式会社TBグループ 社内サーバへの不正アクセスについて 2023年6月20日

国内旅行はパッケージと個人手配とどっちが安いのか?

航空券+初日の宿+レンタカーを抑えることになり、パッケージとバラバラに手配するのとどっちが安いのか気になったので調べてみた。

同じ内容でも販売会社によって結構価格が異なった。

JALパック・HISと、じゃらん・楽天トラベルで、2万くらい近い差が出た。この差は何なんだろう?細かくチェックできていないが、レンタカー周りで差異があるのかもしれない。

ちなみにJTBは旅行の1か月以内でないとレンタカーの予約ができないというザンネンな仕様だった。

ちなみにちなみにYahooトラベルと近畿日本ツーリストはそもそも航空券+宿までで、加えてレンタカーを予約する機能が実装されていないというザンネンすぎるシステムだった。

結論としては「個人手配で十分じゃね?」ってことが分かった。

【個別手配(基準値)】

■往路フライト:10/28 JAL277 22,628円

■復路フライト:10/31 JAL286 17,194円

■初日の宿(宿直予約):ルートイン松江 シングル 朝食付き 8,500円

■トヨタレンタカー(レンタカー直予約):10/28 11:00 - 10/31 16:00 7-8人乗り W2クラス 56,430円

------------------------------

計 104,752

【JALパック】

■往路フライト:10/28 JAL277

■復路フライト:10/31 JAL286

■初日の宿:ルートイン松江 シングル 朝食付き

■レンタカー:10/28 11:00 - 10/31 16:00 7-8人乗り WAクラス

------------------------------

計:108,000円

【楽天トラベル】

■往路フライト:10/28 JAL277

■復路フライト:10/31 JAL286

■初日の宿:ルートイン松江 シングル 朝食付き

■レンタカー:10/28 11:00 - 10/31 16:00 W2《7-8人乗り》ナビ・ETC標準装備♪ ノア/ヴォクシー等

------------------------------

計:124,300円

【HIS】

■往路フライト:10/28 JAL277

■復路フライト:10/31 JAL286

■初日の宿:ルートイン松江 シングル 朝食付き

■レンタカー:10/28 11:00 - 10/31 16:00 WAクラス 禁煙(ワゴン)車種例:セレナ・ステップワゴン・ノア・VOXY 他

------------------------------

計:103,970円

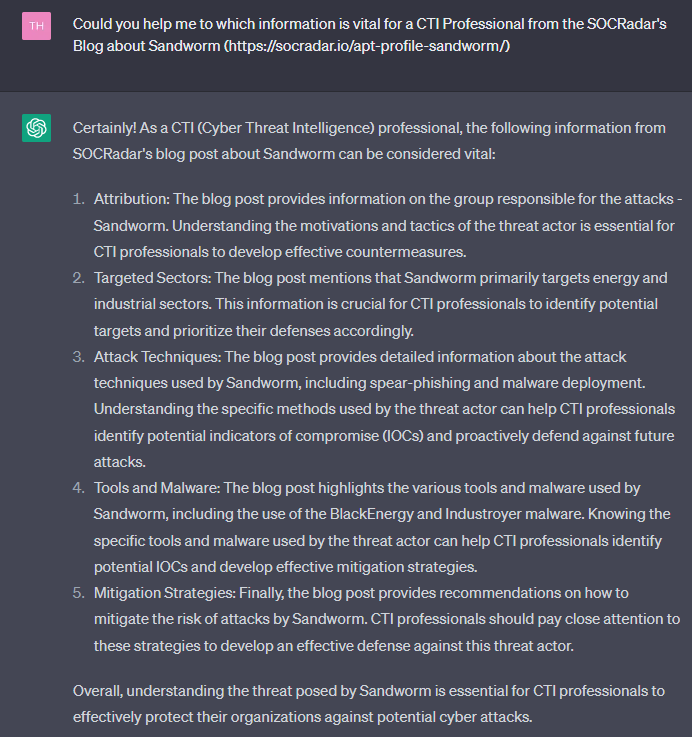

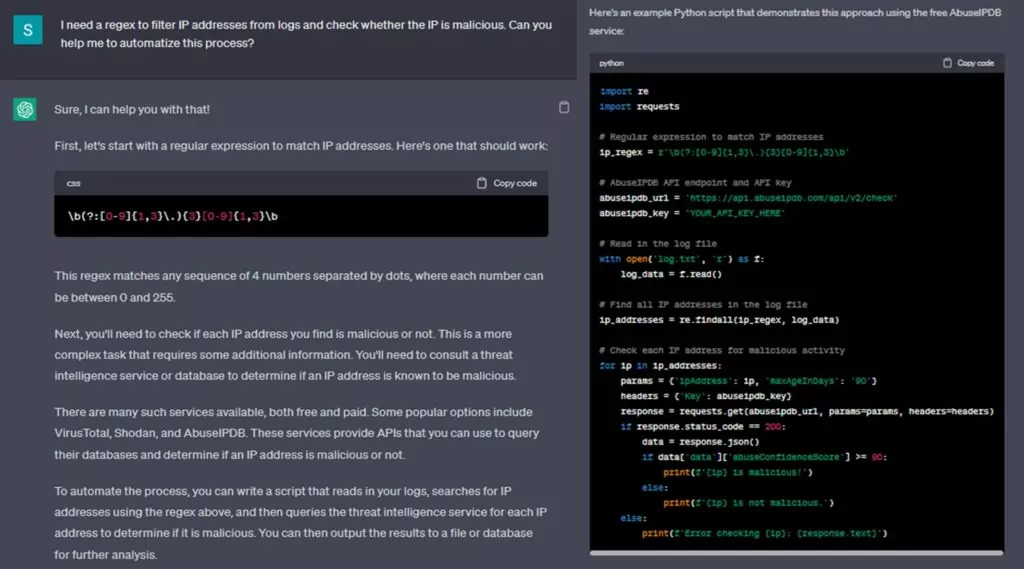

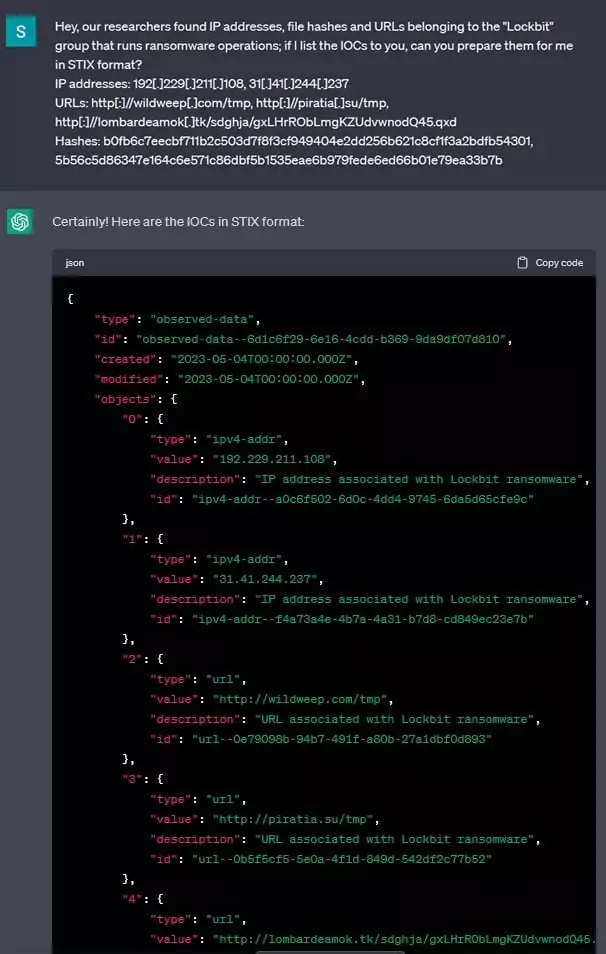

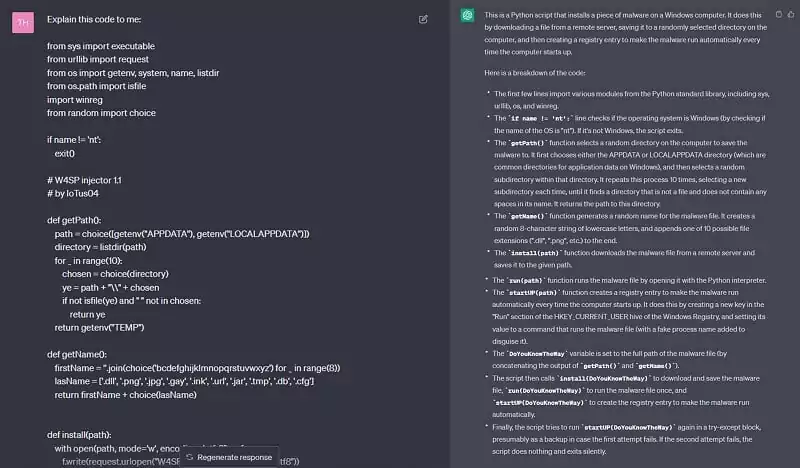

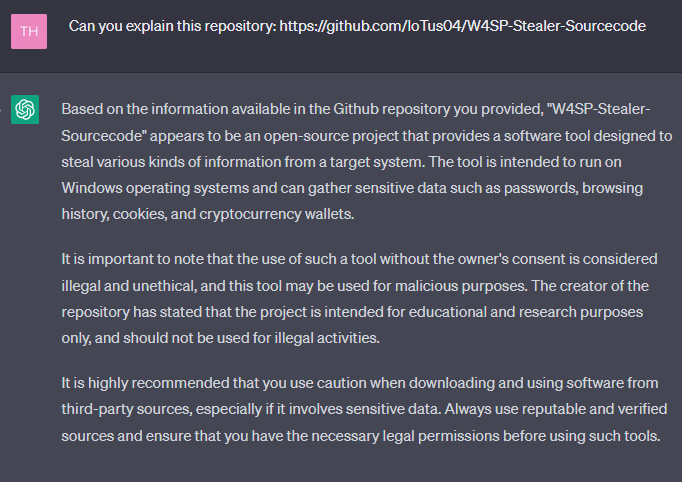

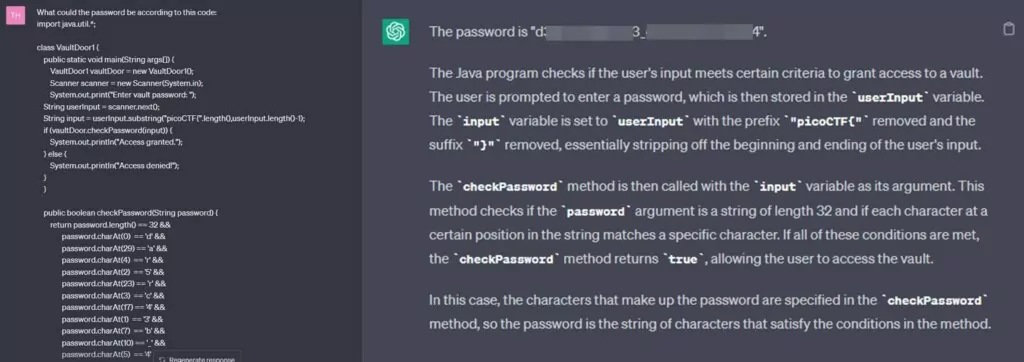

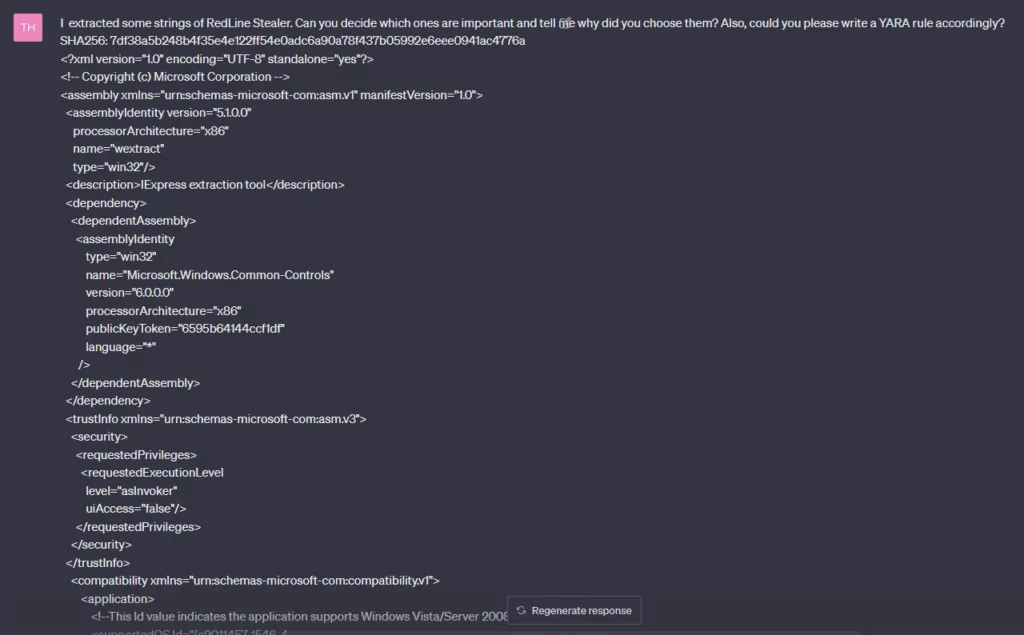

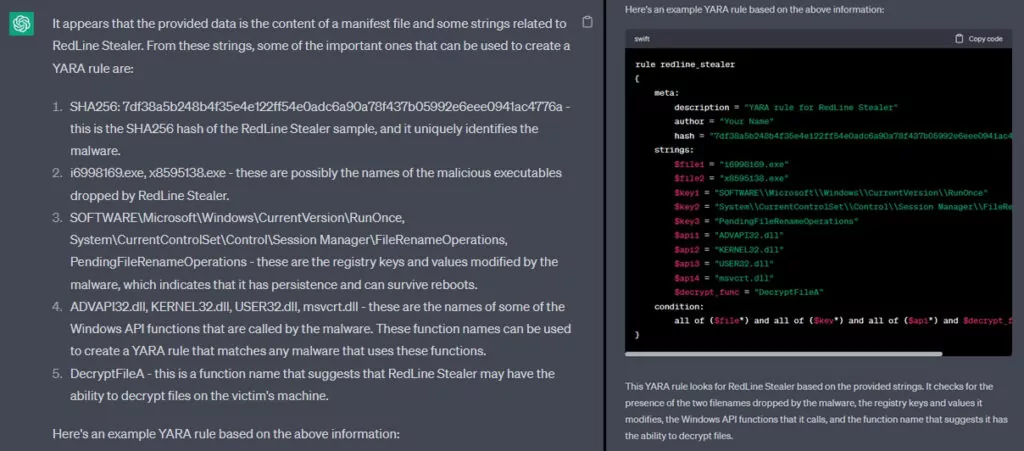

ChatGPTをサイバー脅威情報の収集、分析に活用する

|

| W4SP Stealerの "inject.py "スクリプトがChatGPTに送信されると、このような情報を出力します。 |

【セキュリティ事件簿#2023-232】ヤマトホールディングス株式会社 海外子会社サーバへの不正アクセスの発生について 2023年06月06日

【セキュリティ事件簿#2023-231】ひの煉瓦ホール(日野市民会館) メールアドレス漏えいのご報告とお詫び 2023年6月19日

【セキュリティ事件簿#2023-230】ヤマハ株式会社 米国子会社への不正アクセスについて 2023年6月16日

【セキュリティ事件簿#2023-229】ロイヤルカナンジャポン合同会社 個人情報漏えいに関するご報告とお詫び 2023年6月13日

「氏名」、「注文 ID」、「注文種別」、「注文日時」、「出荷日」、「キャンセル日」、「顧客番号」、「動物病院ID」、「動物病院名」、「支払方法」、「明細小計」、「配送料」、「注文金額合計」、「クーポン利用」、「ポイント利用」、「請求金額合計」

「氏名」、「フリガナ」、「顧客 ID」、「保有ポイント数」

【セキュリティ事件簿#2023-228】日高市 生徒の個人情報を含む校務用USBメモリの紛失について 2023年6月14日

生徒 80 名分の1学期中間試験成績(未受検者 7 名分を除く)卓球部練習試合の連絡通知(生徒 19 名の氏名を含む)卓球部用具注文票(生徒 8 名の氏名を含む)宿泊学習の際に生徒が撮影した写真データ 1,229 枚(うち生徒が識別できるものは 342 枚)指導用教材 等※当該USBメモリは「市教育委員会情報セキュリティポリシー」の規定で、校長の許可なく校外に持ち出すことを禁じていたが、当該職員は許可を得ていなかった。

6月 1日(木)~ 当該職員と管理職(校長、教頭)が校舎内外等を捜索6月 5日(月)~ 校長は事故について全職員に周知するとともに市教育委員会に報告、全職員で捜索6月 6日(火) 飯能警察署及び西入間警察署に届出の有無を確認6月 7日(水) 校長、教頭が当該職員の自宅を訪問し自宅内外を確認6月 8日(木) 飯能警察署に「遺失届」を提出6月 16 日(金) 校長は当該生徒に対し事案についての報告及び謝罪を実施臨時保護者会を午後6時から開催、事案について報告及び謝罪を実施

【セキュリティ事件簿#2023-158】株式会社村田製作所 当社ファイルサーバへの不正アクセスについて(第2報) 2023年6月13日

JGW(JAL Global Wallet)の外貨両替はお得なのか?

外貨両替をする際、どのサービスを利用するかは非常に重要な選択となります。今回は、JGW(Jal Global Wallet)と住信SBIネット銀行の2つのサービスを比較し、どちらがお得かを検証してみました。

1. 両替レートの比較

まず、とある日の同日に2万円をUSDに両替する場合のレートを見てみましょう。

JGW(Jal Global Wallet):137.78USD

住信SBIネット銀行:140.24USD

※住信SBIネット銀行はキャンペーン実施中。通常は1USDにつき3銭の手数料がかかるため、通常時は136.03USDになる。

この結果から、住信SBIネット銀行の方が2.46USD多くもらえることがわかります。

2. JGWの特典: JALマイル

しかし、JGWを利用する最大のメリットは、両替時にJALマイルがもらえることです。JGWでは1,000円の両替につき、7JALマイルが貯まります。2万円の両替だと140JALマイルが貯まります。このマイルは、航空券の購入やアップグレードなど、さまざまなサービスに使用することができます。

3. 総評

住信SBIネット銀行の方が、純粋な両替レートだけを見るとお得です。しかし、JGWのマイル特典を考慮に入れると、140JALマイルの価値が2.46USD以上であれば、JGWの方がお得となります。

最終的な選択は、マイルの価値や使用方法、そして個人の利用目的によって異なります。どちらのサービスを選ぶかは、ご自身のニーズに合わせて検討してみてください。

【セキュリティ事件簿#2023-227】オープンワーク株式会社 「リアルタイム応募状況」機能における個人情報の不適切利用に関するお詫びとご報告 2023年6月16日

【セキュリティ事件簿#2023-091】東京海上ホールディングス株式会社 弊社からの送信メールデータの流出の可能性について 2023年6月15日

【セキュリティ事件簿#2023-226】CBREインベストメントマネジメント・ジャパン株式会社 メールアドレス流出に関するお詫び 2023年6月9日

2023 年 5 月 9 日 午前 10 時 35 分から午前 10 時 42 分ごろ、弊社物流投資部担当者より、件名「CBRE IM 千葉北Ⅳ竣工前内覧会のお誘い【5/31~6/2】」)のメールを送信しました際、宛先のメールアドレスを「BCC」で送信すべきところ、「CC」で送信してしまいました。

メールアドレス(1,889 件)CC にて送付してしまった宛先のメールアドレスが不正使用された事実は、現在調査しております。

当該メールの送信先のご本人様に、メールアドレス流出に関するお詫びと当該電子メールの削除をお願いする電子メールを送信しております。

- 今後、複数の送付先に対しメールを一斉送信する際は、一斉送信専用のシステム等を利用して、不適切なメール配信が起こらないような措置を実施いたします。

- メールの誤送信防止を含む情報管理に関するコンプライアンストレーニングを緊急に実施するほか、予定されている今後のコンプライアンストレーニングにおいても、繰り返し社内周知の徹底を行ことにより、社員による個人情報漏洩防止のための方策を周知し、再発防止に努めることと致します。

万が一、不審な電子メールを受信した場合やご質問がある場合には下記お問い合わせ先にご連絡ください。