雑記系ブログ。セキュリティとか、マイルとか、投資とか、、、 / Miscellaneous Blogs. Security, miles, investments, etc

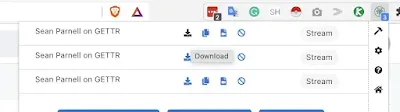

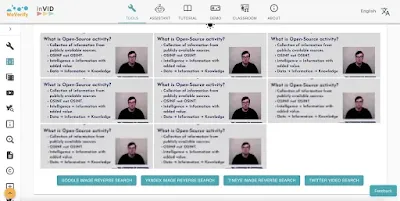

OSINT調査のためのブラウザ拡張機能 / Browser Extensions for OSINT Investigation

三重県 委託事業者によるメールアドレスの流出について 2022年07月08日

令和4年7月6日(水)に、社会福協議会が送付した電子メール2通について、送信先(33件と264件の計297件)をそれぞれBCCで送信するところを誤って宛先に入れて送信しました。

送信先の企業からの連絡により、社会福祉協議会がそのことを認識し、各送付先にお詫びのメールを送信しました。

令和4年7月7日(木)に、社会福祉協議会から県へ報告があり、事実関係の確認を行うとともに、同日中に各送付先に電話によるお詫びとメールの削除依頼を行うよう指示しました。

その後、社会福祉協議会から各送信先にお詫びと削除依頼のメールを送信するとともに、電話でも送付先に連絡を行い、本日、すべての送信先からメール削除の承諾を得られた旨報告がありました。

法人および法人担当者のメールアドレス

社会福祉協議会の担当職員が、メール送信の際、送付先のメールアドレスはBCCへ入れるべきことは認識していたものの、不注意により誤って宛先に入れ、ダブルチェックも実施せず、そのまま送信してしまったことによるものです。

再発防止に向け、社会福祉協議会に対して、メール送信する場合は、送信前にダブルチェックを実施したうえで、BCCでの送信を行うよう再度指導を徹底するとともに、誤送信防止システムの導入等の検討も含め、対策を講じるよう指導します。

新潟県立新発田病院 個人情報が記録されたデジタルカメラのSDカードの紛失について 2022年7月15日

- NICU(新生児集中治療室)で使用しているデジタルカメラのSDカード1個

- 新生児を写した写真(親の写真を含んでいる場合あり)50 人分

- 令和4年7月 13 日(水)15 時頃、病棟看護師がデジタルカメラを使用後、カメラからSDカードを抜いてパソコンに差し込み写真をプリントアウトし、作業後にパソコンからSDカードを外す。通常であれば、SDカードを再びカメラにセットし、カメラを保管場所に戻す。

- 同日 20 時頃、他の看護師が保管場所にあったデジタルカメラを使おうとしたところ、SDカードが入っていないことに気づく。

- SDカードを探すが見当たらず、翌朝、看護師長、看護部長に報告し、大がかりに探すが現在も発見に至らず。

- 紛失したSDカードに記録が残っていると思われる関係者に、状況の説明とお詫びを行います。

- 引き続き探すとともに、情報セキュリティー対策を徹底し、再発防止に努めます。

株式会社小堀酒造店 弊社販売管理システムサーバーへの不正アクセスについて 2022年7月15日

欧州サイバーセキュリティ・ブロガー・アワード2022 / European Cybersecurity Blogger Awards 2022 Winners Announced

- The n00bs – Best New Cybersecurity Podcast: Two Cyber Chicks (WINNER)

- The n00bs – Best New, Up-and-Coming Cybersecurity Blog: Red Hot Cyber (WINNER)

- The Corporates – Best Cybersecurity Vendor Blog: The Daily Swig (WINNER); Blackberry (RUNNER UP)

- The Corporates – The Best Vendor Cybersecurity Podcast: Malicious Life – Cybereason (WINNER)

- The Underdogs – The Best Non-Vendor Cybersecurity Podcast: Host Unknown (WINNER); Down the Security Rabbithole (RUNNER UP)

- The Underdogs – Best Personal (non-vendor) Security Blog: Security Affairs (WINNER); Borns IT-und Windows Blog (RUNNER UP)

- The Vlogger – The Best Cybersecurity Video OR Cybersecurity Video Blog: Ian Murphy (WINNER)

- The Tech Whizz – Best Technical Blog: Borns IT-und Windows Blog (WINNER)

- The Teacher – Most Educational Blog for User Awareness: Security Queens (WINNER)

- The Entertainer – Most Entertaining Blog: Smashing Security (WINNER)

- The Influencer – Person Most Impactful on Social Media: Daniel Card (WINNER), Jorge Litvin (RUNNER UP)

社内システムへの不正アクセスによる従業員情報の毀損について 2022年7月11日 河村電器産業株式会社

既に2022年7月1日付「ランサムウェアによる不正アクセスに関するご報告(最終)」で広報しておりますとおり、河村電器産業株式会社とその子会社である河村電器販売株式会社、株式会社キッズウェイ、株式会社テクノバン、河村物流サービス株式会社(以下、「カワムラグループ」といいます)は、第三者からランサムウェアによる不正アクセス攻撃を受けました。

その結果、カワムラグループの従業員情報が暗号化され、復旧不可能となりました。その経緯や範囲および被害内容を以下にご報告いたします。

記

1.経緯

| 2022年 4月18日 | ・情報システム部が社内システム動作不良を確認。何らかの攻撃を受けたことが発覚 ・社内システムの停止および外部ネットワークとの遮断を実施 ・サーバー(Windowsサーバー、Windows系NAS)内の一部データが暗号化されたことを確認 ・外部専門家に調査協力依頼 |

| 4月19日 | 愛知県警サイバー犯罪対策課に被害連絡および相談 |

| 6月6日 | ・暗号化された従業員情報の復旧を断念 ・個人情報の毀損に該当するため、個人情報保護委員会に報告 |

2. 原因

SSL-VPNの脆弱性をついたランサムウェア「CryptXXX」による攻撃を受けたことで、情報が暗号化されました。

3. 毀損した個人データ

・被害対象者:カワムラグループの従業員(退職者を含みます)

・被害内容 :従業員情報(氏名、生年月日、性別、住所、電話番号)が暗号化され、復旧できなくなりました。

4. 二次被害又はそのおそれの有無

・現時点で、データが毀損したのみで、情報漏洩は確認されておりません。

・マイナンバー情報については毀損しておりません。

弊社を装った不審メールに関するお詫びとお知らせ 2022年7月7日 株式会社ショウインホーム

迷惑メールに関するお詫びと注意喚起について 2022年7月8日 濵田酒造

本社シンガポール法人への不正アクセスについて(第2報) 2022年7月7日 日本経済新聞社

栃木県電子申請システムに関する問い合わせメール発信者のメールアドレス等の流出について 2022年7月1日 栃木県

What’s BEC ? ~ビジネスメール詐欺 手口と対策 ~ / Business Email Fraud Mechanisms and Countermeasures

IPAが新しいセキュリティ動画コンテンツを出していた。

ビジネスメール詐欺は、取引先などを装ったメールで担当者をだまし、攻撃者が用意した口座へ送金させる詐欺の手口です。海外拠点への啓発活動にも活用いただけるよう日本語字幕版・英語字幕版の2種をご用意しています。

【日本語版 / Japanese】

【英語版 / English】

第三報(経過報告)弊社オンラインショップ登録個人情報漏えいに関するお詫びとご報告 2022年7月15日 株式会社ディスクユニオン

電子申込システムのヘルプデスクのパソコンがウイルスに感染したことにより、メール情報の流出の可能性及び不審メールが発信される事案が発生しました 2022年7月1日 豊中市

令和4年3月10日から6月8日までにヘルプデスクにお問い合わせいただいたメール情報

| 件 数 | 総数 2,312件(※1)うち豊中市関係 136件(※2) |

|---|---|

| 流出情報 | メールアドレス、メール本文、添付ファイル |

※1 全国の約800団体で利用されているクラウドサービスであり、全国で2,312件が流出した可能性があります。

※2 電子申込システムを利用し、申込された情報等は流出していません。

| 日 付 | 状 況 |

|---|---|

5月20日 | ヘルプデスクに届いた不審メールを申請者からの問合せと誤認し、添付ファイルを実行し、マルウェアに感染 |

6月6日 | ヘルプデスクのメールアドレスをかたった不審メール1件の申告を受託事業者が受領。以降、複数の利用団体から不審メールの申告を受託事業者が受領 |

6月8日 | アンチウイルスソフトによりマルウェアを無害化 |

6月23日 | 業務パソコン1台が過去にマルウェア感染していた痕跡を検出し、5月20日に感染したことが判明 |

6月29日 | 当該パソコンから情報流出したメール(2,312件)を特定 |

- 7月2日(土曜日)、7月3日(日曜日)の市へのお問合せ窓口を開設しています。

問合せ先電話番号:06-6858-2669(7月5日以降のお問合せも左記にご連絡ください) - 通常のヘルプデスクと異なる、専用のコールセンターを設置しています。

電子申請サービス不審メール問合せ窓口:0120-187-266 - 流出した可能性のある対象者の方に対し、電子申請サービスコールセンターよりお詫びと注意喚起のメールを送信しています。

- 市ホームページ及び電子申込システムページに注意喚起等のご案内を掲示しています

※状況が判明し次第随時更新してまいります。

- JPCERT/CC「マルウェアEmotetへの対応FAQ」(外部サイト)

- JPCERT/CC「マルウェアEmotetの感染再拡大に関する注意喚起」(外部サイト)

- 警視庁「Emotet(エモテット)感染を疑ったら」(外部サイト)

- 「Emotet感染有無確認ツールEmoChec」(外部サイト)

※ EmoCheckは最新バージョンのものをご利用ください。

PontaポイントからJALのマイル交換で20%のレートアップキャンペーンを実施:2022年7月1日~7月31日

PontaポイントからJALのマイルへの交換レートが20%アップするキャンペーンが2022年7月1日(金)~7月31日(日)まで実施される。

期間中、PontaポイントからJALのマイルに交換すると、通常の交換マイルに加えて、20%分がボーナスマイルとして獲得できる。

例えば、100 Pontaポイントを交換すると、通常50マイルだが、さらにボーナスマイルの10マイル加算され、60マイルとして交換となる。ただし、通常マイルの50マイルと、ボーナスマイルの10マイルは別々に加算される。1マイル未満の端数は切り捨て。

JMB×Ponta会員または、JMBローソンPontaカードVisa保有者が対象となる。

ルフトハンザドイツ航空、スカイトラックス社の5つ星評価を失う / Lol: Lufthansa Loses Skytrax 5-Star Rating

ルフトハンザは5つ星の航空会社ではなくなりました。

ルフトハンザがスカイトラックス4つ星航空会社に降格

2017年12月、ルフトハンザがスカイトラックス社から5つ星評価を獲得し、わずか10社(当時)の航空会社のひとつとなったことが発表されました。ルフトハンザはヨーロッパの航空会社で唯一5つ星を獲得しており、これは同航空会社が新しいビジネスクラス製品を導入することを明らかにしてから2週間も経たないうちに授与されたものでした。

これはルフトハンザが非常に誇りに思っている格付けで、ルフトハンザは実際に5つ星航空会社になるための努力をするよりも、いかに5つ星航空会社であるかを常にアピールすることに重点を置いているように見えました。

2022年6月現在、ルフトハンザはスカイトラックス4つ星航空会社となっています。現在、スカイトラックス社の5つ星航空会社は下記となり、すべてアジアに拠点を置いています。

- ANA

- アシアナ航空

- キャセイパシフィック航空

- エバー航空

- ガルーダ・インドネシア航空

- 海南航空

- JAL

- 大韓航空

- カタール航空

- シンガポール航空

ルフトハンザのスカイトラックス5つ星評価の不合理さ

多くの人にとって、ルフトハンザに5つ星を与えた時点で、スカイトラックス社はそれまでの信用を失ってしまいました。スカイトラックス社のビジネスモデルを理解することは重要です。スカイトラックス社は、航空会社や空港の格付けを行うだけでなく、「監査」という形で航空会社や空港にコンサルティング・サービスを提供しています。

2017年に指摘したように、スカイトラックス社はルフトハンザのランキングを授与する際、話を整理することさえできませんでした。当時、スカイトラックス社のCEOは、ルフトハンザが5つ星を獲得した理由として、次のように説明していました。

"ルフトハンザが5スターエアライン認定を受けた主な要因は、最近発表された新しいビジネスクラスのキャビンとシートで、航空会社がボーイング777X初号機を受け取る際に納入される予定です "

しかし、当時、スカイトラックス社は、以下のように星評価を決定していることも明言していました。

”航空会社の製品とサービスの一貫性は、最終的な評価において重要な問題であり、提供される現実に詳細な焦点が当てられている。特に、客室の座席、IFEシステム、客室関連製品の品質と一貫性には注意が払われる。航空会社全体の製品の一貫性が80%未満である場合、これらの条件が最終的な品質評価の決定にマイナスの影響を与えることがあります”

つまり、一貫性が重要であり、一貫性が80%に満たない航空会社は、その条件が最終的な評価にマイナスの影響をもたらす可能性があるということです。ルフトハンザが2017年にスカイトラックス5つ星を獲得した重要な要因は、理論上2020年に展開が開始されるはずの製品だったのです。この製品が発売されるのは2023年で、長距離路線の航空機の80%がこのシートを採用するのは2027年くらいになりそうだということです。

ルフトハンザは自身の人生初のビジネスクラスを体験した航空会社だったので残念な気がしないでもないですが、機内食の和食のインスタント味噌汁を作るのに、客の目の前でお湯を注ぐシーンが何故か鮮明に焼き付いています。

また、最近のルフトハンザはあまりいい話を聞かないので、サービス面をとっても5つ星評価の資格は無かったのかもしれません。

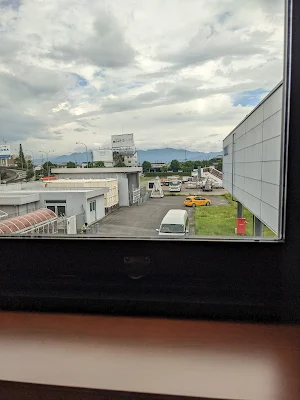

【搭乗記】日本航空438便(愛媛県・松山空港⇒ 東京・羽田空港)

所用が終わったので、東京に帰る。

3年ぶりくらいにさくらラウンジに寄ってみると、改装されていい感じになっていた。

自分が知っていたさくらラウンジは机が無く、膝の上にパソコンを置いていた記憶があったが、ほとんどの席に電源付きの机が装備されていた。

愛媛らしく、ポンジュースが飲めます。

お菓子は3種類。この辺は変わっていないが、相対的且つ一時的に羽田よりも豪華になっている。

ラウンジは窓際席もあるのですが、飛行機は見れません。

いざ搭乗。搭乗前のアナウンスで、機内Wi-Fiは使えないらしい。

「機内Wi-Fi未対応の機材なんてまだあったんだ」とか思いながら搭乗。

あー国際線機材ですわー。足元見たらフットレストも付いてますわー。

機内Wi-Fi無いのも納得。

これは南朝鮮や台湾あたりまでの短距離国際線用機材ですかね。

羽田空港に向けて降下中に夕日と富士山が!

A席おススメです。素晴らしい空の散歩になりました。

リンガーハットでは皿うどん一択です。

帰りはモノレールで、しっかり20マイルいただきます。

8月にどこかにマイルでどこかに行くか悩み中。