雑記系ブログ。セキュリティとか、マイルとか、投資とか、、、 / Miscellaneous Blogs. Security, miles, investments, etc

サーバーへのウィルス感染と不正アクセスについて 2022年7月5日 名古屋商工会議所

「(旧)PATRICK(パトリック)オンラインショップ」への 不正アクセスによる個人情報漏えいに関するお詫びとお知らせ 2022年7月7日 カメイ・プロアクト株式会社

株式会社三春情報センター マルウェア Emotet に関するお詫びとお知らせ 2022年7月8日

弊社パソコンが「Emotet」(エモテット)と想定されるマルウェアに感染し、弊社社員を装うメールが送信されました。

Emotet は、実在の組織や人物になりすまして発信されたメールの添付ファイルによるマルウェアです。主にマクロ付きの Excel や Word ファイル、またはこれらをパスワード付き Zip ファイルとして添付されたメールで配信されており、ファイルを開封後にマクロを有効化する操作を実行することで Emotet の感染に繋がります。

感染するとアドレス帳やメールの窃取または転送設定などが行われ、情報を窃取される恐れがあります。また、窃取された情報を利用され、さらにフィッシングメールやマルウェア添付メールを送信されるなど、被害の拡大に繋がります。

実在の組織や人物から送信(返信)されたように見えるメールでも、「身に覚えがないメール」や「不審な点があるメール」につきましては、メールに記載された URL のクリックや添付ファイルの開封は行わないようにしてください。また、エクセル、ワードなどのオフィスソフトのマクロを実行しないよう、設定をよろしくお願いいたします。

弊社関係者を詐称する不正なメールの添付ファイルを開封された方がいらっしゃいますが、現時点では本件を悪用したフィッシングメールや詐欺等の被害は報告されておりません。

弊社では、今後この様な事態が発生しないよう、セキュリティソフトの見直し、ファイヤーウォールなどの対策を行っておりますが引き続きさらなるセキュリティの強化を実施いたします。

再発防止に向けて個人情報の管理強化・徹底に努め、信頼回復に全力を尽くして参ります。

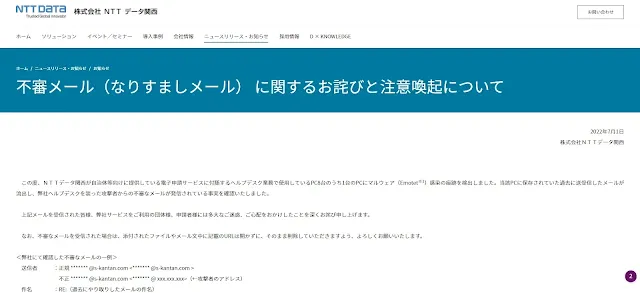

電子申請・届出システムのコールセンターを利用した方のメール情報の流出について 2022年7月1日 愛知県

※1 あいち電子申請・届出システム:愛知県や市町村への行政手続やイベントへの応募などがインターネット経由でできるシステム。愛知県及び市町村から株式会社NTTデータ関西へ運用を委託。

1 概要

あいち電子申請・届出システムのコールセンター業務に利用している端末の内1台がコンピュータウイルス(Emotet)(※2)に感染し、コールセンターへ送信されたメール情報(アドレス、本文、件名等)の流出と当該コールセンターになりすました不審メールの送信の可能性があることが確認された。

※2 Emotet:感染すると情報窃盗や他のウイルスの媒介を行うウイルス。不正な電子メールの添付ファイルが主要な感染経路。

2 経緯

| 日時 | 内容 |

|---|---|

| 2022年6月24日(金曜日) | 電子申請・届出システムの運用事業者(株式会社NTTデータ関西)から、コールセンターになりすましたメールがコールセンターの利用者あてに送られている可能性があると県情報政策課に報告 |

| 同日 | 県情報政策課が同システムのトップページに、コールセンターを装った不審メールに対する注意喚起のメッセージを掲示 |

| 2022年6月30日(木曜日) | 運用事業者による影響範囲(不審メールが送られる可能性がある範囲)の調査結果が判明 ・2022年3月10日から6月8日までのコールセンターへのメールでの問合せ者 運用事業者から不審メールを受信する可能性のある方へ、個別にお詫びと注意喚起のメールを送信 |

日本で悪天候や自然災害で飛行機が飛ばないかもしれない状況での対処法

飛行機が悪天候で飛ばないかもしれない事態に逢ったことは無いだろうか?

自分は昔仙台を訪れた際、濃霧で飛行機が飛ばないかもしれない事態に見舞われた。

この時は幸運にも自分が予約した飛行機のみが奇跡的に仙台空港に着陸し、無事搭乗することができ、予定通り帰ってくることができた。(自分が予約した便の前便、前々便、後便はことごとく欠航だった。。。)

このような事態は今後も遭遇することが想定されるが、その際に運に任せるだけでなく、しかるべき手を打つことで、先の見通しを立てることができる。

このような混乱時に空港カウンターで文句ばかり言って時間を浪費する人がいるが、怒りをぶつけたところで、何も解決しない。

尚、この方法は最終的に航空会社のカウンターに行く必要があるため、文句ばかり言って航空会社のカウンターを占拠するような人がいる一般向けのカウンターよりも、専用カウンターにアクセスできる上級会員の方が成功率はより高くなる。

STEP1:振り替え便を予約

国内線航空券の空きをチェックし、普通運賃で予約。

ポイントは「普通運賃」と「予約」

何故普通運賃か?

普通運賃は最も高いチケットになりますが、一方で最も融通の利くチケットとなり、購入期限は出発の20分前までとなります。

乗るかどうか(=購入するかどうか)は20分前までに確定させればよいため、まずは空席を見つけて予約を行います。

この時点ではどの便が飛ぶかわからないと思うので、複数便を同時に抑えるのがポイントとなります。

STEP2:空港の航空会社カウンターに行く

空港の航空会社のカウンターに行きます。

普通の人はここがハードルが高いかもしれません。長蛇の列になって、怒りをぶつけて時間を浪費する人がいると、時間がかかるかもしれません。

上級会員は専用カウンターが使えるため、比較的スムーズにいくかもしれません。

航空会社カウンターに無事たどり着けたら、STEP1で予約した便から予定通りフライトできそうな便を確認し、その便に振り替えてもらいます。

「でも自分のチケット予約変更不可だし」

いえ、実は悪天候や自然災害等の混乱時はほぼすべてのチケットで予約変更を受け付けてくれます。

これを知っているかいないかは結構大きいかもです。

[イベント] black hat USA 2022 (2022/8/6-11)

今年で25年目を迎えるBlack Hat USAは、サイバーセキュリティ・コミュニティに参加方法の選択肢を提供し、ユニークなハイブリッド・イベント体験を提供することに興奮しています。

Black Hat USA 2022は、4日間のTrainingで幕を開けます(8月6日~11日)。

2日間のメインカンファレンス(8月10~11日)では、ブリーフィング、アーセナル、ビジネスホールなどが行われ、バーチャル(オンライン)イベントとラスベガスでのライブイベント(対面式)の両方を提供するハイブリッド型イベントとなります。

福岡県小竹町のシステムに不正侵入し、データ改ざんを行った職員が逮捕される

看護師および看護学生向けコミュニティサイト 「看護roo!」への“なりすまし”による不正アクセスについて【第3報/調査完了】

第三者機関による詳細な調査の結果、本事象は、外部で不正に入手されたリストを用いたパスワードリスト攻撃(※)であったと結論付けました。

(※)外部より不正に入手した他者の ID とパスワードの組み合わせのリストを用いてサイトにログインを試みることで、個人情報の閲覧等を行うサイバー攻撃。

・5 月 16 日(月)

AM9:36

ご登録いただいているお客様から当該サイトポイント(以下ポイント)使用に関する複数の問い合わせがあったため、不正ログインを疑い社内調査を開始。

AM9:49調査の結果、登録ユーザー以外の第三者による不正ログイン試行と、ログインが成立した一部のケースにおいて第三者によるポイントの詐取が発生したことを確認。当該 IP からのアクセスを遮断。

PM12:00上記の調査結果をふまえ、被害拡大の防止と被害範囲の特定、原因調査のために当該サイトの公開を一時的に停止。

・5 月 17 日(火)セキュリティ専門の第三者機関を交えて詳細な事実関係の調査確認と安全対策に関する協議を開始。

・5 月 19 日(木)当該サイトにおいて、ポイント詐取が発生する以前にもパスワードリスト攻撃と見られる不正アクセスが行われ、複数のアカウントについてログインがなされていることを確認。

・5 月 20 日(金)ご登録いただいているすべてのお客様のパスワードをリセットし、既に不正利用されたメールアドレス・パスワードの組み合わせでのログインを今後遮断する対応を実施。

・5 月 23 日(月)パスワードポリシー変更等アカウントの安全性を強化した上で、当該サイトを再度公開。

・5 月 24 日(火)〜 5 月 27 日(金)ご登録いただいているすべてのお客様に対し、不正アクセス発生の事実についてメールでご報告。

・6 月 1 日(水)セキュリティ専門の第三者機関にて被害状況調査を開始。

・6 月 27 日(月)同一 IP アドレスからの高頻度のアクセスを遮断する対応を実施。

・6 月 29 日(水)セキュリティ専門の第三者機関より被害状況調査報告を受領。

① パスワードリスト攻撃による不正ログイン被害

[パスワードリスト攻撃が行われた期間]2022 年 4 月 10 日(日)AM 00:12 ~ 2022 年 5 月 16 日(月) PM 12:00

[パスワードリスト攻撃被害]不正ログイン試行回数:68,821,639 回上記のうち、実際にログインされた回数:59,742 回(※1)ログインされたアカウント数:27,196 件(※2)

(※1)弊社コーポレートサイトに公開いたしました第 2 報では、試行回数 138,338,195 回、ログイン数 60,518 回と記載していましたが、より詳細に調査を行った結果、攻撃者による実質的な攻撃を伴うアクセス・ログインは上記回数であることが判明したため、訂正いたしました。

(※2)1 つのアカウントに対し、複数回の不正ログインが発生していたため、重複を除いたアカウント数を記載しています。

上記の不正ログインされたアカウントで、閲覧された恐れのあるユーザー情報とアカウント数の詳細は以下のとおりです。

- ニックネームのみ:25,245 件

- ニックネーム・都道府県:751 件

- ニックネーム・都道府県・市区町村以降の住所・氏名:1,196 件

- ニックネーム・都道府県・保有資格・卒業年・生年月日・性別:3 件

- ニックネーム・都道府県・市区町村以降の住所・氏名・保有資格・卒業年・電話番号・生年月日・性別・奨学金情報:1 件

上記以外のアカウント情報の閲覧はございませんでした。なお、銀行口座、クレジットカード情報等、決済関連の情報は、もとより保有しておりません。

※ 弊社が導入する WAF ではリスト攻撃を検知するための機能を有効化、メーカーの提案値よりも検知率が高くなるよう閾値を設定して運用しておりましたが、閾値を下回る速度(頻度)でパスワードリスト攻撃が行われたため、検知・遮断ができておりませんでした。

② 第三者による不正なポイント交換による被害[不正アクセスによるポイント交換が行われた期間]2022 年 4 月 10 日(日)AM 00:50 ~ 2022 年 5 月 16 日(月) AM 10:30※ 追加調査により、弊社コーポレートサイトに公開いたしました第 2 報で報告した被害発生以前に、ポイントの不正使用が 1 件あったことが判明したため訂正いたしました。[ポイントの不正使用による被害件数およびポイント数]ポイントが不正使用されたアカウント : 1,878 件不正使用されたポイント数 : 652,004 ポイント※ 追加調査により、弊社コーポレートサイトに公開いたしました第 2 報で報告した被害発生以前に、ポイントの不正使用が 1 件あったことが判明したため訂正いたしました。

[不正アクセスの被害にあわれた方への対応]・第三者による不正なログイン・ポイント交換による被害が確認できたアカウントで登録されているお客様に対して本件状況を個別にメールでご連絡・不正にポイントを利用されたお客様に対しての損失補填(実施済み)[実施済みの対策]・当該サイトのパスワードポリシーの強化・認証画面における reCAPTCHA(リキャプチャ)の導入・ご登録いただいているすべてのお客様のパスワードをリセット

※ 再ログイン時に、お客様にて新たなパスワードをご設定いただくこととなります。パスワードの使い回しを避け、従来ご利用されていたパスワード以外を設定いただくようお願いしております

・再攻撃に備えた重点的な監視策を強化・同一 IP アドレスからの高頻度のアクセスを遮断[今後実施予定の対策]・メール/ショートメッセージを用いた二段階認証の導入

不審メールへの注意喚起 2022年7月1日 岡山県

第三者による国際電話の不正利用について 2022年7月1日 NTTレゾナント株式会社

近年、PBXやIP電話対応機器などをご利用のお客さまに対し、かけた覚えのない高額な国際電話料金が請求される事象が発生しています。企業のお客さまの場合、とくにオフィスが無人となる土日・祝日や連休、深夜から早朝の間に被害に遭う傾向が見られます。

これらの被害は、お客さまが設置されているPBXやIP電話対応機器などの設定に問題がある場合やセキュリティ対策が不十分な場合に、悪意のある第三者がこれらの機器に不正にアクセスし、お客さまになりすまして国際電話を不正利用していることが原因であると判明しています。

お客さまにおかれましては、ご利用中のPBXやIP電話対応機器の設定状況をご確認のうえ、予め十分なセキュリティ対策を講じていただき、第三者による不正利用が行われないようご注意ください。

不正利用が確認されたケース

例えば以下のような方法で、お客さまになりすました国際電話の不正利用が行われるケースがあります。

- PBXのDISA(ダイレクト・イン・サービス・アクセス)機能*3やリモート保守、転送機能などが悪用されるケース

- IP-PBXのセキュリティ対策が不十分な場合に、インターネット経由でIP-PBXに不正アクセスされるケース

- IP電話接続機器のセキュリティ対策が不十分な場合に、接続のためのIDやパスワードを不正に入手してアクセスされるケース

なお、不正利用による国際電話の発信先として多い国/地域の例は以下の通りです。国際電話を利用されることがないお客さまは、後述の利用休止手続きを取っていただくことも可能です。また、国際電話を利用されるお客さまであっても、これらの国/地域へ電話をかけることがない場合、お客さまのご利用機器の設定を変更して、これらの国/地域への発信を停止することをお勧めします。

<発信先の国/地域例>

| 国番号 | 国/地域名 |

|---|---|

| 1-246 | バルバドス |

| 1-264 | アンギラ |

| 1-441 | バミューダ諸島 |

| 1-767 | ドミニカ国 |

| 1-876 | ジャマイカ |

| 7 | ロシア連邦 |

| 7 | カザフスタン共和国 |

| 32 | ベルギー王国 |

| 34 | スペイン王国 |

| 41 | スイス連邦 |

| 46 | スウェーデン王国 |

| 48 | ポーランド共和国 |

| 52 | メキシコ合衆国 |

| 53 | キューバ共和国 |

| 56 | チリ共和国 |

| 90 | トルコ共和国 |

| 212 | モロッコ王国 |

| 213 | アルジェリア民主人民共和国 |

| 216 | チュニジア共和国 |

| 220 | ガンビア共和国 |

| 221 | セネガル共和国 |

| 224 | ギニア共和国 |

| 225 | コートジボワール共和国 |

| 228 | トーゴ共和国 |

| 229 | ベナン共和国 |

| 231 | リベリア共和国 |

| 232 | シエラレオネ共和国 |

| 235 | チャド共和国 |

| 237 | カメルーン共和国 |

| 238 | カーボベルデ共和国 |

| 240 | 赤道ギニア共和国 |

| 241 | ガボン共和国 |

| 242 | コンゴ共和国 |

| 243 | コンゴ民主共和国 |

| 244 | アンゴラ共和国 |

| 245 | ギニアビサウ共和国 |

| 247 | アセンション島 |

| 248 | セーシェル共和国 |

| 252 | ソマリア連邦共和国 |

| 256 | ウガンダ共和国 |

| 257 | ブルンジ共和国 |

| 258 | モザンビーク共和国 |

| 260 | ザンビア共和国 |

| 261 | マダガスカル共和国 |

| 263 | ジンバブエ共和国 |

| 264 | ナミビア共和国 |

| 266 | レソト王国 |

| 269 | コモロ連合 |

| 297 | アルバ |

| 355 | アルバニア共和国 |

| 370 | リトアニア共和国 |

| 371 | ラトビア共和国 |

| 372 | エストニア共和国 |

| 375 | ベラルーシ共和国 |

| 376 | アンドラ公国 |

| 377 | モナコ公国 |

| 381 | セルビア共和国 |

| 382 | モンテネグロ |

| 383 | コソボ共和国 |

| 386 | スロベニア共和国 |

| 387 | ボスニア・ヘルツェゴビナ |

| 592 | ガイアナ共和国 |

| 593 | エクアドル共和国 |

| 597 | スリナム共和国 |

| 670 | 東ティモール民主共和国 |

| 675 | パプアニューギニア独立国 |

| 677 | ソロモン諸島 |

| 686 | キリバス共和国 |

| 678 | バヌアツ共和国 |

| 682 | クック諸島 |

| 685 | サモア独立国 |

| 960 | モルディブ共和国 |

| 967 | イエメン共和国 |

| 972 | イスラエル国 |

| 994 | アゼルバイジャン共和国 |

| 995 | ジョージア |

| 996 | キルギス共和国 |

お客さまご自身で実施が必要な対策

<ご利用機器メーカー、契約中の保守事業者などへ必要に応じてご相談のうえお客さま自らで実施いただく主な対策>

- IP-PBXソフトウェアを利用する場合は、最新のバージョンにアップデートするなどのセキュリティ対策を行う。

- PBXなどの機器やソフトウェアの設定状況を確認し、不要に外部から接続ができる設定になっていないかを確認し、不要な接続環境は削除する。

- 「外部から接続する際のパスワード」および「各種設定や管理用のパスワード」について、第三者が推測しやすいパスワードや簡易なパスワードは設定せず、定期的にパスワードを変更する。

- 利用しない国/地域への発信を、機器の設定によって停止する。

- 機器やソフトウェアのアクセスログを記録、保存するようにし、不審なアクセスの有無をチェックする。

- 利用しているPBXなどの機器メーカー、保守ベンダ事業者などに相談する。

<通信事業者へお申し込みいただくことでできる主な対策>

- IP電話サービスをご利用で、国際電話を利用しない場合は、各IP電話サービスの「国際電話利用休止」の付加サービス(無料)の申し込みを行う。

※長期間、国際電話を利用していないお客さまは、国際電話利用休止をご検討ください。