雑記系ブログ。セキュリティとか、マイルとか、投資とか、、、 / Miscellaneous Blogs. Security, miles, investments, etc

患者情報含む医師個人のクラウドアカウントが乗っ取り被害 - 岡大病院(転載)~二要素認証を設定していてアカウントを乗っ取られるというのが理解に苦しむ~

新型コロナ(武漢ウイルス)ワクチン接種完了!

いろいろあって、職域でワクチン接種をすることとなり、本日2回目が終わった。

元々積極的にワクチンを打つつもりはなかったのだが、在宅勤務がイヤで出勤するスタイルを貫いていたら、職域のワクチン接種案内があって、受けざるを経なくなってしまった。。。

通常新種のワクチンは5年くらいは様子見をした方が良いというのだが、 この行動が果たしてよかったのかは今後の未来で判明することとなる。

ま、打ってしまったものは仕方ないので、先を考えることにする。

とりあえず、ワクチンパスポートに必要なパーツがそろったので、まずはワクチンパスポートを申し込んでみる。

今年中に国外に旅することはできるだろうか!?

自分の体に注入されたワクチン情報を記念に残しておく

「ノミダニフィラリアサイト」登録ユーザーと獣医師の個人情報流出(転載)~想定損害賠償額は3.6億円程度か~

n-d-f.com/pdf/notice.pdf

氏名またはニックネーム、居住する都道府県または住所、メールアドレス、パスワード、電話番号(任意)、LINE登録の氏名(LINE でサービス登録した場合)、LINE または Apple 発行のシステム連携用 ID(LINE または Apple でサービスログインした場合)、写真(任意)

氏名、動物病院名、動物病院の住所、動物病院の電話番号、メールアドレス、写真(任意)

川崎重工への不正アクセス(転載)~不正アクセスは悲報だが、自社(システム監査)での検知という点がスバラシイ。2021年の主要課題はパスワード強化と多要素認証(ゼロトラスト)か~

川崎重工への不正アクセス

年の瀬に川崎重工が半年前にAPT攻撃に遭っていた事が発表されました。

公式発表

・当社グループへの不正アクセスについて(12/28) (魚拓)

1.概要

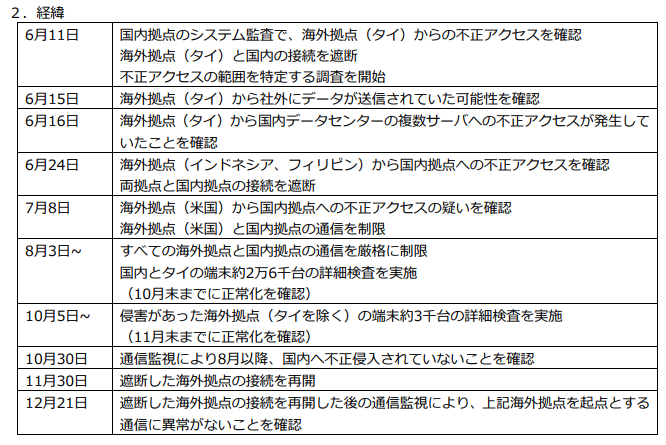

2020年6月11日、社内で実施しているシステム監査において、本来発生しないはずの海外拠点(タイ)から日本国内のサーバへの接続を発見し、同日中に不正アクセスとして同拠点と国内拠点との通信を遮断しました。しかし、続いて断続的に他の海外拠点(インドネシア、フィリピン、米国)を経由した国内のサーバへの不正アクセスが確認されたため、海外拠点からのアクセス監視強化とアクセス制限の厳格化を進め、不正アクセスを遮断しました。その後も全社的なセキュリティ対策強化を継続的に実施して

います。(公式発表より引用)

キタきつねの所感

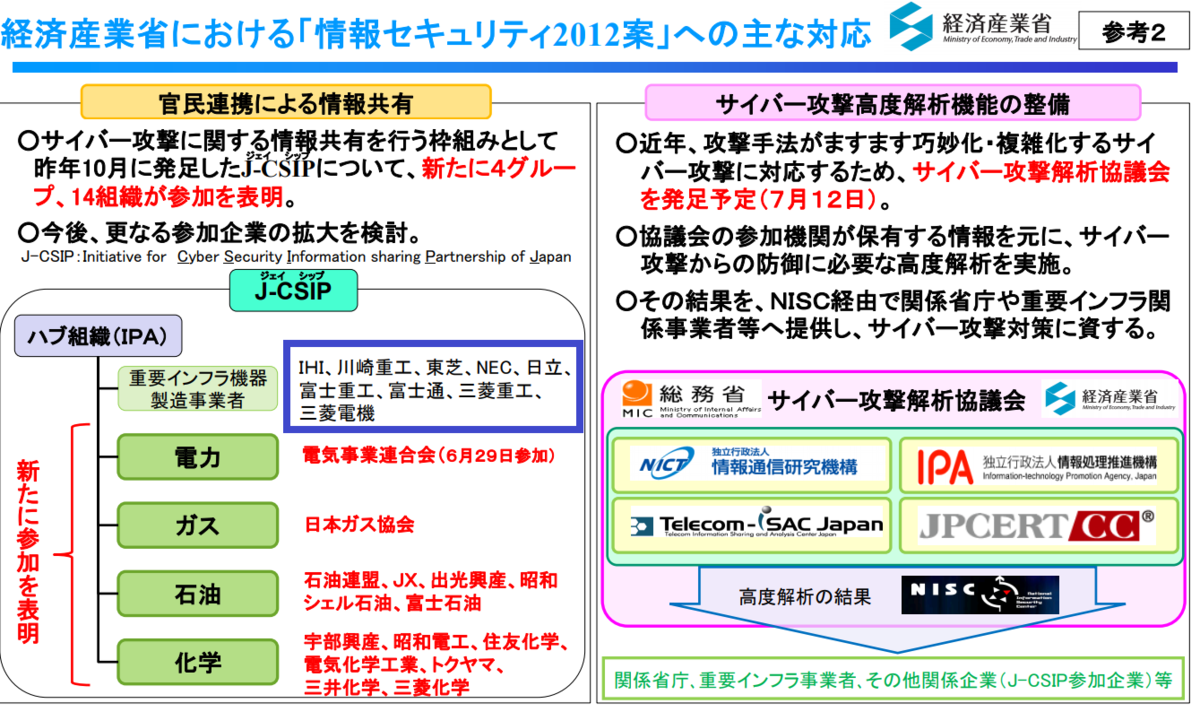

政府が重要インフラと定義しているのは「情報通信」、「金融」、「航空」、「空港」、「鉄道」、「電力」、「ガス」、「政府・行政サービス」、「医療」、「水道」、「物流」、「化学」、「クレジット」、「石油」の14分野となりますが、川崎重工は重要インフラ機器製造事業者として、サイバー攻撃の情報共有を行うJ-CSIPにも参加しています。

2020年は、三菱電機(1月/11月)、NEC(2月)、三菱重工(8月)がインシデント発表(いずれもAPT攻撃であった可能性が高い)している事を考えると、日本の重要インフラ分野が(海外から)狙われていると言っても過言ではないかも知れません。

参考:

三菱電機の情報管理を考えてみる - Fox on Security

三菱重工へのソーシャルエンジニアリング - Fox on Security

三菱電機は二段階認証を破られた - Fox on Security

海外拠点経由で、本丸(国内サーバー)を狙うサプライチェーン攻撃手法は、三菱重工(地方拠点)の手口、あるいは今年4月にトヨタの系列販売店等から最大310万件の個人情報が漏えいした事件(海外拠点経由)の手口に似ている気がしますが、公式発表を読んでもあまり事件の詳細(侵入手口)が書かれておらず、恐らく川崎重工側も別な攻撃に繋がる事を懸念してあまり開示しないと思いますので、想像の域を出ません。

開示されている情報が少ない中、公式発表に書かれた時系列を見ると、少し気になる点がありました。

最初に書いておくべきなのは、国内システム監査(自社)で侵害の兆候を見つけている事です。リアルタイム監視で事件の兆候を見つけられていないものの、APT攻撃を自社で検知できた(第一発見者)のは、川崎重工のセキュリティ対策が(全般的には)しっかりしていた証ではないかと思います。

2点目は、海外拠点(タイ)からの不正アクセスを確認して海外拠点(タイ)と国内データセンターとの接続を遮断した(6/11)後に、海外拠点(インドネシア、フィリピン、米国)から国内拠点への別な不正アクセスが複数回発生している点です。

これは、川崎重工の海外拠点が4か所以上、侵害を受けていた事を示唆しています。川崎重工の公式発表には初期侵入部分に経緯が書かれてないので、以下過分に想像になりますが、最初の侵入(タイ拠点?)から、横移動(ラテラルムーブメント)が成功した、つまり海外拠点間のネットワーク分離(セグメンテーション)に問題があった可能性を感じます。

しかし、APT攻撃者が最初の検知後(タイからの不正アクセスルートが遮断された後)にも執拗に拠点を変えて不正アクセス試行をしている部分を、川崎重工が検知出来ている事を考えると、一部情報が外部流出した部分は別にして、防衛は成功したと言っても良いのではないでしょうか。

別な気づきとしては、(全般的な防衛に成功しても)内部侵害が発生してしまったこのケースでは、3万台のエンドポイント端末検査を含めて正常化までに半年かかっている事です。

APT攻撃ではなかなか難しい事かとは思いますが、まずは入らせない事、そして入られた場合に備えて被害範囲を最小限にする事(=セグメンテーション)がいかに重要であるかを改めて感じました。

各社の報道を見ていて、NHKの記事に初期侵入に関するヒントがありました。インシデントの原因となったのは「特権ID」(=パスワード問題)だった様です。

何者かが社内システムのIDやパスワードを不正に入手したとみられるものの、どれだけの情報が流出したおそれがあるのかなど詳しいことは分かっておらず、セキュリティーに関する外部の専門機関とともに調査を続けています。

(NHK NEWS WEB記事より引用)

おそらく、特権IDのパスワードに「使い回し」があったのではないかと推測します。その推測根拠は、他社ではありますが「三菱重工」事件における公式発表内容です。

影響範囲が当該従業員の社有PCから他機器に広がった要因として、同地区の一部のサーバのローカル特権アカウントに対し、同じパスワードが設定されていたことが考えられます。

(特権アカウントを悪用され他機器にログインされたものと考えております。)これらに対し、ローカル特権アカウントのパスワードを全て異なるものに変更する対策を実施済みです。(三菱重工8/7リリースより引用)

仮にこの推測が正しければ、重要インフラのセキュリティ対策において、内部アクセスに対する、パスワードの強化、多要素認証導入(ゼロトラスト設計)は2021年の主要課題となってくる気がします。

余談です。報道各社の記事タイムスタンプを見ると、12/28午後(14時過ぎ)にこの事件が報じられ始めているのですが、株価にも影響が出にくい時間帯、そして年末年始のお休みや、年末年始に出る別のニュースの影響で、人々の事件に対する印象が薄くなるタイミングに、川崎重工の広報戦略の「強かさ」を感じました。

米国政府、StopRansomware.govで初のランサムウェアに関するワンストップサービスを開始 / U.S. Government Launches First One-Stop Ransomware Resource at StopRansomware.gov(転載)

New Website Provides Cybersecurity Resources from Across the Federal Government

#StopRansomware

justice.gov/opa/pr/us-gove…

ランサムウェアは、デバイス上のファイルを暗号化し、ファイルやファイルに依存するシステムを使用不能にするよう設計された、進化し続けるマルウェアです。悪意のあるアクターは、復号化と引き換えに身代金を要求します。身代金が支払われない場合、流出したデータや認証情報を売ったり、漏らしたりすると脅すこともあります。ここ数カ月、ランサムウェアが大きな話題となっていますが、米国の州・地域・部族・領土(SLT)の政府機関や重要インフラ組織では、何年も前から被害が拡大しています。

秒でバレる嘘をなぜか行政が外国語で発信してしまうやつ、途上国ポイント+10点(転載)

令和3年版防衛白書が公表されました(転載)

本日、令和3年版白書が公表されました✨

#防衛省・自衛隊 の活動や日本の安全保障について、幅広い興味・関心に応えることができる充実した内容になっています。

インターネットでの防衛白書の閲覧はこちらから👇

mod.go.jp/j/publication/…

mod.go.jp/en/publ/w_pape…

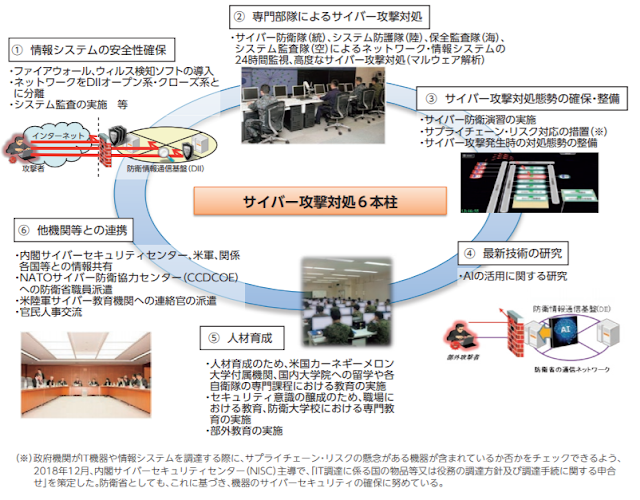

サイバーセキュリティに関し、令和元(2019)年度に政府機関に対する不審な通信として、マルウェア感染の疑いが55件、標的型攻撃が30件検知されており、高度化・巧妙化した手口の攻撃が発生しているなど、実質的な脅威度は引き続き高い状況である。

政府機関以外に対する不審な通信として、防衛関連企業を含む民間企業に対するものも複数判明している。また、警察当局による捜査において、複数の企業に対するサイバー攻撃に中国人民解放軍の部隊が関与している可能性が高いと結論付けられたものもあった。

増大するサイバーセキュリティに対する脅威に対応するため、2014年11月には、サイバーセキュリティに関する施策を総合的かつ効果的に推進し、わが国の安全保障などに寄与することを目的としたサイバーセキュリティ基本法が成立している。

これを受けて、2015年1月には、内閣にサイバーセキュリティ戦略本部が、内閣官房に内閣サイバーセキュリティセンター(NNational center of Incident readiness and Strategy for CybersecurityISC)が設置され、サイバーセキュリティにかかる政策の企画・立案・推進と、政府機関、重要インフラなどにおける重大なサイバーセキュリティインシデント対策・対応の司令塔機能を担うこととなった。

また、同年9月には、サイバーセキュリティに関する施策の総合的かつ効果的な推進を図るため、サイバーセキュリティ戦略が策定され、その目的は、自由、公正かつ安全なサイバー空間を創出、発展させ、もって経済社会の活力の向上及び持続的発展、国民が安全で安心して暮らせる社会の実現、国際社会の平和、安定及びわが国の安全保障に寄与することとされた。

さらに、2018年7月には、同戦略の見直しがなされ、前戦略における基本的な立場を堅持するとともに、持続的な発展のためのサイバーセキュリティの推進や、3つの観点(①サービス提供者の任務保証、②リスクマネジメント、③参加・連携・協働)からの取組を推進することとされた。

防衛大綱及び中期防は、サイバー防衛能力を抜本的に強化できるよう、共同の部隊として「サイバー防衛部隊」1個隊を新編することとしている。

これに基づき、令和3(2021)年度には、サイバー防衛隊などの体制拡充に加え、陸海空自衛隊のサイバー関連部隊が担っているサイバー防護機能の共同の部隊への一元化に着手することにより、合わせて約160名の体制拡充を図ることとしている。新編する自衛隊サイバー防衛隊(仮称)は、主にサイバー攻撃などへの対処を行うほか、陸海空自衛隊のサイバー関連部隊に対する訓練支援や防衛省・自衛隊の共通ネットワークである防衛情報通信基盤DII(Defense Information Infrastructure)の管理・運用などを担うこととしている。

いかなる状況においても防衛省・自衛隊のシステム・ネットワークの機能を確保するためには、当該能力を支える情報収集、調査分析機能や実戦的訓練機能などを強化する必要がある。

このため、①サイバー攻撃の兆候や手法に関する情報収集を行う情報収集装置、②AIなどの革新技術を活用したサイバー攻撃対処能力の機能強化を図るとともに、③攻撃部隊と防護部隊による対抗形式の演習を行うためのサイバー演習環境の整備などの取組を継続していくこととしている。

また、情報本部においても、サイバー空間における脅威の動向について、公刊情報の収集や諸外国との情報交換など、必要な情報の収集・分析を行っている。

サイバー攻撃に対して、迅速かつ的確に対応するためには、民間部門との協力、同盟国などとの戦略対話や共同訓練などを通じ、サイバーセキュリティにかかる最新のリスク、対応策、技術動向を常に把握しておく必要がある。このため、民間企業や同盟国である米国をはじめとする諸外国と効果的に連携していくこととしている。

国内においては、2013年7月に、サイバーセキュリティに関心の深い防衛産業10社程度をメンバーとする「サイバーディフェンス連携協議会」CDC(Cyber Defense Council)を設置し、防衛省がハブとなり、防衛産業間において情報共有を実施することにより、情報を集約し、サイバー攻撃の全体像の把握に努めることとしている。また、毎年1回、防衛省・自衛隊及び防衛産業にサイバー攻撃が発生した事態などを想定した共同訓練を実施し、防衛省・自衛隊と防衛産業双方のサイバー攻撃対処能力向上に取り組んでいる。

同盟国である米国との間では、共同対処も含め包括的な防衛協力が不可欠であることから、日米両政府は、サイバー協力の主要な枠組みとして、まず、防衛当局間の政策協議の枠組みである「日米サイバー防衛政策ワーキンググループ」CDPWG(Cyber Defense Policy Working Group)を設置した。この枠組みでは、①サイバーに関する政策的な協議の推進、②情報共有の緊密化、③サイバー攻撃対処を取り入れた共同訓練の推進、④専門家の育成・確保のための協力などについて、7回にわたり会合を実施している。また、日米両政府全体の枠組みである「日米サイバー対話」への参加や、「日米ITフォーラム」の開催などを通じ、米国との連携強化を一層推進している。

防衛省においては、NATOなどとの間で、防衛当局間においてサイバー空間を巡る諸課題について意見交換するサイバー協議「日NATOサイバー防衛スタッフトークス」などを行うとともに、NATOや、NATOサイバー防衛協力センターが主催するサイバー防衛演習への参加などを続け、NATOとの連携・協力の向上を図っている。

また、オーストラリア、英国、ドイツ及びエストニアとのサイバー協議を行っている。

さらに、シンガポール、ベトナムなどの防衛当局との間で、ITフォーラムを実施し、サイバーセキュリティを含む情報通信分野の取組及び技術動向に関する意見交換を行っている。

自衛隊のサイバー防衛能力を強化するためには、サイバーセキュリティに関する高度かつ幅広い知識を保有する人材を確保することが必要である。

このため、高度な知識や技能を修得・維持できるよう、要員をサイバー関連部署に継続的かつ段階的に配属するとともに、部内教育及び部外教育による育成を行っている。

令和元(2019)年度からは各自衛隊の共通教育としてサイバーセキュリティに関する共通的かつ高度な知識を習得させるサイバー共通課程を実施しており、今後規模を拡充していくこととしている。

また、サイバー戦における指揮官の意思決定要領などに関する知見を修得するため米国防大学のサイバー戦指揮官要員課程への隊員の派遣を継続している。

さらに、部外教育機関を活用した教育を実施するとともに、部外から幅広い人材を確保するため、サイバー領域における最新技術やサイバー攻撃の最新動向などの高度な知見を有するサイバーセキュリティ統括アドバイザーの採用に向けた取組や、防衛省サイバーコンテストを行った。

また、防衛省における高度専門人材と一般行政部門との橋渡しとなるセキュリティ・IT人材に対する適切な処遇の確保、民間企業における実務経験を積んだ者を採用する官民人事交流制度や役務契約などによる外部人材の活用の検討などにも取り組んでいる。

防衛省は、警察庁、総務省、経済産業省及び外務省と並んで、サイバーセキュリティ戦略本部の構成員として、NISCを中心とする政府横断的な取組に対し、サイバー攻撃対処訓練への参加や人事交流、サイバー攻撃に関する情報提供などを行っているほか、情報セキュリティ緊急支援チームCYMAT(CYber incident Mobile Assistance Team)に対し要員を派遣している。

また、NISCが実施している府省庁の情報システムの侵入耐性診断を行うにあたり、自衛隊が有する知識・経験の活用について検討することとしている。

[KALI LINUX] Weevely ~武器入りWebシェル~

Weevely Package Description

Source: https://github.com/epinna/Weevely/

Weevelyは、telnetのような接続をシミュレートするステルスPHPウェブシェルです。また、ステルスバックドアとして、あるいは無料のウェブアカウントを管理するためのウェブシェルとして使用することができます。

匿名でメールを送る方法 / How to send an anonymous email(転載)

時々、読者の方から、匿名の電子メールを送る方法や、犯罪者や詐欺師がどのようにして匿名の電子メールを送ることができるのかという質問を受けることがあります。これは簡単に答えられる質問ではありません。というのも、まず、この質問を解釈する方法がいくつかあるからです。ここでは、いくつかの情報を提供してみます。

質問を解釈する

スネイルメールで匿名の手紙を送るのは簡単でした。差出人の住所を書き忘れたり、偽りの住所を記入したり、筆跡で相手に気づかれる可能性がある場合には、新聞の切り抜きを使って文章を作ったりした。また、スネイルメールには、様々な送信者のメールを集めたメールボックスにメッセージを投函してから配達を開始するという利点があった。そのため、運送業者でさえも送信者を特定する方法がありませんでした。どこの郵便局から来たのか、切手を見れば大体わかるという程度で、発信地はわからない。送り主がわざわざ国の反対側まで行って手紙を投函したのでなければ。

ご覧のように、このローテク版の匿名メールにもいくつかの側面があります。

- 差出人不明のアドレス

- 送信者アドレスの偽装

- コンテンツのマスキング>暗号化

- キャリア

- オリジンマスキング

なりすましメールとは何ですか?

差出人アドレスなしでメールを送信するとエラーになり、確実に疑われてしまうため、差出人アドレスを偽装する方が簡単です。なりすましとは、送信者アドレスを偽ってメールを送信することです。SMTP(Simple Mail Transfer Protocol)は、「From」、「Reply to」、「Sender」の各フィールドの情報をチェックしないため、アドレスの偽装は比較的簡単です。アドレスを偽装したメールを追跡することができるのは、メールヘッダに送信元のIPアドレスが含まれているからです。

そのため、完全に追跡不可能ななりすましメールを作成するには、送信者はVPNを使用してIPアドレスを隠すか、危険なシステムを使用してメールを送信する必要があります。不正なサーバーは、悪意のあるメールキャンペーンを行う人々に人気があります。

暗号化されたメールを送受信するにはどうすればいいですか?

これとは全く異なる問題として、意図した受信者以外の人から電子メールの内容を隠すことがあります。そのためには、受信者だけが復号できる何らかの暗号化が必要です。このような電子メールの暗号化(エンド・ツー・エンド暗号化)は、これまで困難とされてきましたが、この種の暗号化を実現するためのツールはますます充実し、使いやすくなっています。

ほとんどのメールは送信時には暗号化されていますが、静止時には平文で保存されているため、メールプロバイダーなどの第三者が読み取ることができます。しかし、プロバイダーの中には、エンド・ツー・エンドの暗号化やゼロ・アクセス暗号化を提供して、電子メールの安全性を確保しているところもあります。これは、サービス提供者であっても、メールを解読して読むことはできないということです。

プロバイダーに頼らず、自分で完全にコントロールしたい場合は、暗号化通信を開始したい相手と公開鍵を交換する必要があります。公開鍵を交換した後、ほとんどのメールクライアントは、メッセージごとにメールを暗号化するオプションを提供します。

匿名でメールを送りたいのですが、どうすればいいですか?

ずいぶん前に、暗号化されたメールを送信する方法についてブログ記事を書きました。あれからかなり簡単になったものもあります。一部のキャリアでは、無料でエンド・ツー・エンドの暗号化メールを送信できるオプションを提供しています。個人的には、自分でメールアドレスを考えることができるProtonmailしか試したことがありませんが、無料版でも広告はありません。認証情報を忘れてしまったときのリカバリー方法として使用する場合にのみ、既存のメールアドレスを提供する必要があります。その必要がない場合は、サインアップ手続きは完全に匿名で行えます。

ProtonMailは本当に匿名なのか?

Protonmailは安全な電子メールプロバイダーであり、無料版を使用する際には、リカバリーオプションを使用しない限り、お客様からいかなる情報も求められません。正当な使用目的であれば、Protonmailは安全でプライベートなものと考えられます。これは、正当な使用目的であれば、暗号化された電子メールを送信するだけで十分であり、メッセージの内容を読むことができるのは意図した受信者だけであることを考慮したものです。

ProtonmailはVPNと組み合わせて使用することもでき、IPアドレスさえも隠すことができます。残念なことに、このサービスはランサムウェアの販売者の間で非常に人気があり、被害者一人一人に個別のProtonmailアカウントを作成することもあります。

メールは追跡できるのか?

熟練した犯罪者でも間違いを犯すことがありますので、自分が送ったメールが自分にたどり着く可能性があることには常に注意を払う必要があります。その一方で、これまで説明してきたような方法で送信されたメールを誰かが追跡することは事実上不可能です。よくあることですが、最悪のシナリオを想定するのが賢明です。匿名の電子メールを送信する手段としてGmailアカウントを使用できると考えたスクリプト・キディを見たことがあります。受信者はそのメールを追跡できないかもしれませんが、警察はGoogleの助けを借りて確実に追跡するでしょう。もっともらしい反証が必要な場合は、文書にしないでください。合法的な使用のために、いくつかの有用なヒントをお届けできたと思います。

匿名やなりすましのメールを受け取りました。どうしたらいいですか?

受信したメールをどのように処理するかは、通常、その内容によって異なります。他のメールと同様に、そのメールと送信者が誰であり、何を主張しているのかを精査することが望ましいです。送信者を知っていても内容が信用できない場合は、他の手段で送信者に連絡し、送信者が送信したことを確認してください。送信者を信頼できると確信するまでは、メールを読んだことを示すリードレシートやその他の確認事項を送信しないでください。

ラッキービジター詐欺で不正サイトへのリダイレクトに悪用されるドメインを掲載するレポジトリを公開しました(転載)

東京オリンピックに向けて、日本は詐欺サイトまみれになっています。 / 东京奥运会赛事正酣,日本诈骗网站也扎堆出现(転載)

東京オリンピックの開幕に合わせてサイバー攻撃が発生 / Cyberattacks Zero in Tokyo Olympics as Games Begin(転載)

東京オリンピックの開会式が近づくにつれ、悪意のあるマルウェアやウェブサイトがイベントの主催者や一般の観客を狙っています。

三井物産セキュアディレクション株式会社(本社:東京都千代田区)によると、このマルウェアは、7月20日にマルウェアスキャンサイトVirusTotalに公開され、世界中の多くのウイルス対策ソフト会社によって確認されています。

不正なPDFファイルは、オリンピックに関連したサイバー攻撃に関する日本語の文書を装っています。ユーザーがこれを開くと、マルウェアがコンピュータに侵入し、文書を削除します。この怪しげなPDFは、五輪関連の重要なデータを消去するために、ハッカーが日本のイベント関係者に送ったものとされています。

MBSDの吉川隆は、「ワイパー」と呼ばれるマルウェアについて注意を促しています。いわゆるOlympic Destroyerウイルスは、韓国の平昌で開催された2018年冬季大会で、深刻なシステムの中断を引き起こしました。

ログやデータベース、パスワード情報などを保持していることがあるTXT、LOG、CSVファイルが、Microsoft Officeファイルと並んで削除対象となります。さらに、日本語ワープロソフト「一太郎」で作成されたファイルも対象となっていることから、MBSDチームは、「一太郎」がよくインストールされている日本のPCを想定して作られたワイパーではないかと推測しています。

吉川は「東京オリンピックに向けて最も注意すべき攻撃であり、今後も注視していく必要がある」と述べた。

詐欺的なストリーミングサイトも、特にCOVID-19(武漢ウイルス)の懸念により視聴が事実上禁止された今、大会の大きな懸念材料となっています。このサイトは、ユーザーがGoogleなどの検索エンジンでオリンピック関連の語句を検索すると表示されるもので、悪質な広告が表示されるように、ユーザーにブラウザの警告を受け入れるよう要求します。この種のサイトは、これまでにもトレンドマイクロが多数発見しています。

日本では、オリンピックのコンテンツは、国営放送局であるNHKが運営するものと、民放各社が運営するTVerという2つの公式ストリーミングサービスのプラットフォームで無料で提供されている。日本では、それ以外のストリーミングサービスは許可されていません。

トレンドマイクロでは、これらのリンクをクリックすると、ユーザーが危険にさらされる可能性があるとして、公式に認められたサイトでオリンピックを視聴するようにアドバイスしています。また、「東京」や「2020」などの重要なキーワードをドメイン名に含む偽のオリンピックサイトも懸念されます。また、フィッシング詐欺の可能性もあり、チケット購入者やボランティアのログイン情報がネット上に流出しました。主催者は、このような危険性を考慮して、慎重に行動するよう呼びかけています。

スマートなパスワードクラッキングのためのオープンソースインテリジェンス / A survey exploring open source Intelligence for smarter password cracking(転載)

概要

1. Introduction

- 最新のパスワード・クラッキング・ツールは、ターゲットを絞ったアプローチからどのように恩恵を受けるのか?

- ターゲットを絞ったアプローチは、法執行機関のデジタル犯罪対策にどのように役立つのか?

2. Law enforcement practices

2.1. Digital and forensic investigation

- 身元確認:最初の段階では、事件や犯罪の詳細と、調査が必要な関連証拠を確認します。例えば、家宅捜索では、次の段階で収集するために、容疑者が所有するすべてのデジタル機器を特定する必要があります。

- 保存:この段階では、写真の撮影、証拠の保存管理など、犯罪現場や証拠の保存を行います。これは、捜査の最初から最後まで、証拠を法廷に提出しなければならない場合に重要なステップとなります。

- 収集:捜査のこの段階では、関連性があると思われるデジタル証拠を犯罪現場から収集します。これは通常、特殊なフォレンジック機器とソフトウェアを使用して、電子デバイスのコンテンツを変更しないように画像化することで行われる。

- 分析:捜査官が、入手した証拠を解釈、分析、整理し、事件を構築する段階です。

- 報告/プレゼンテーション:最後の段階は、調査結果を裁判所やその他の機関にプレゼンテーションすることを指します。考慮すべき重要な点は、この段階で発表された結果が受け入れられるためには、他の調査員によって再現可能でなければならないということである。

2.2. Challenges in digital forensics

2.2.1. Technical challenges

2.2.2. Legal challenges

2.2.3. Resource challenges

日本はオリンピック期間中に増大するサイバー脅威に直面する準備ができているか? / Is Japan ready to face mounting cyber threats during the Olympics?

Interesting and timely: Is Japan ready to face mounting cyber threats during the Olympics? #cybersecurity #Olympics #cyberthreats lnkd.in/ek7Fefn

- FBIは、オリンピックには、ありふれたサイバー犯罪者と国家レベルの活動家の両方が集まるだろうと警告しています。

- オリンピックは、分散型サービス拒否(DDoS)攻撃、ランサムウェア、ソーシャルエンジニアリング、フィッシングキャンペーン、インサイダー脅威など、さまざまな攻撃の標的になる可能性があります。

- 日本は今年初め、よりサイバーセキュリティの高い東京2020を目指して、220人の「倫理的ハッカー」を養成しました。

東京で開催される2020年夏季オリンピックの開幕直前に、米国の諜報機関から民間企業向けの通知が出されました。この文書では、分散型サービス拒否(DDoS)攻撃、ランサムウェア、ソーシャルエンジニアリング、フィッシングキャンペーン、インサイダー脅威など、日本のオリンピック開催期間中に多くのサイバー攻撃が行われる可能性について警告しています。

このような攻撃は、大会の生中継を妨害したり、ハッキングして機密データを流出させたり、人質にしたり、オリンピックを支える公共または民間のデジタルインフラを攻撃して影響を与えようとする可能性があるとしています。

「悪意のある行為は、メディア放送環境、ホスピタリティ、トランジット、チケッティング、セキュリティなど、複数の機能を混乱させる可能性があります。現在までのところ、FBIはオリンピックに対する具体的なサイバー脅威を認識していませんが、パートナー企業に対しては、警戒を怠らず、ネットワークやデジタル環境におけるベストプラクティスを維持することを推奨します」と付け加えています。

現在までのところ、FBIはこれらのオリンピックに対する具体的なサイバー脅威を認識していませんが、FBIは、"パートナーが警戒を怠らず、ネットワークとデジタル環境におけるベストプラクティスを維持すること "を奨励しています。この警告は、オリンピックに多くのサービスを提供している日本の大手技術者である富士通が、今年初めに大規模なサイバー攻撃の標的となったことを受けたものです。

富士通は、東京2020組織委員会や日本の国土交通省など、複数の企業や政府機関の顧客からデータ流出の被害を受けました。

オリンピック組織委員会のメンバーも、2021年6月に別の攻撃で標的にされ、スポーツイベントの開催に関わる約100の組織と結びついた個人の名前や所属を含むデータがネット上に流出しました。

日本はオリンピックに備えている-そしてサイバー脅威にも備えている

少なくとも2004年のアテネオリンピック以降、オリンピック開催国や国際オリンピック委員会にとって、サイバーセキュリティへの関心が高まっています。過去の経験から、日本は積極的に行動することを決めました。昨年10月、国際オリンピック委員会(IOC)は、サイバーセキュリティを優先分野と位置づけ、大会に最高のサイバーセキュリティ環境を提供するために多額の投資を行う計画を発表しました。

しかし、IOCは、テーマの性質上、サイバーセキュリティ計画の具体的な内容は公開しないと言及しています。近年のサイバー脅威や攻撃の増加を踏まえ、日本は新たな国との二国間協力を開始し、現在のパートナーシップを強化しました。例えば、日本は東京2020に向けて、米国国土安全保障省と協力して、サイバーセキュリティを向上させる方法を検討してきました。

また、国内有数のエネルギー企業でも、イスラエルの電力供給会社であるIEC(Israel Electric Corporation)と提携し、オリンピック開催中の重要インフラに対するサイバーセキュリティの懸念を管理しています。

それに加えて、東京2020年に向けた日本のサイバーセキュリティ戦略を検証したところ、日本にはサイバーセキュリティの専門家が限られており、社内で働くIT専門家はわずか28%でした。

これは、米国の65.4%、ドイツの61.4%、英国の53.9%に比べて著しく低い水準です。この問題を解決するため、日本は今年初めに220人のホワイトハッカーを育成し、よりサイバーセキュリティの高い東京2020を目指しています。

アカマイ、サービス障害の概要を発表 / Akamai Summarizes Service Disruption (転載)~SLA100%を謳っていても障害が起きるときは起きる~

blogs.akamai.com/2021/07/akamai…

日本のサイバー能力は落第点(三流レベル) / Cyber Capabilities and National Power: A Net Assessment(転載)

日本のサイバー能力は落第点

Cyber Capabilities and National Power: A Net Assessment

本報告書は、IISSの研究者による2年間の研究の成果であり、15カ国のサイバーパワーに関する新しい質的評価と、世界の国家のサイバー能力をランク付けする方法を理解するための新しい質的フレームワークを提供しています。

2019年2月、英国国際戦略研究所(IISS)は、国家のサイバー能力を評価し、それが国力にどのように貢献しているかを評価する方法論を開発する意向をサバイバル記事で発表した。

本報告書は、国の意思決定を支援することを目的としています。例えば、国力に最も大きな違いをもたらすサイバー能力を示すことができます。このような情報は、政府や大企業が戦略的リスクを計算したり、戦略的投資を決定したりする際に役立ちます。

他の組織も指標に基づいた方法論を開発していますが、その多くは主にサイバーセキュリティに焦点を当てています。しかし、私たちの方法論はより幅広く、主に定性的であり、国際的な安全保障、経済的競争、軍事問題とどのように交わるかを含め、各国の広範なサイバーエコシステムを分析しています。

各州の国情はもちろん変化し、サイバー戦略や投資は、COVID-19(武漢ウイルス)パンデミックをはじめとする様々な問題に直面することになるでしょう。しかし、各州のほとんどの政策と能力の傾向は、今後も続くと思われる。

この研究は、サイバー空間における国際的な対立が激化していることを背景に行われた。いくつかの参考点を挙げて説明することができます。2015年、中国の新軍事戦略は、「宇宙空間とサイバー空間は、国家間の戦略的競争の新たな司令塔となった」と宣言した。2016年、米国は、ロシア政府、およびプーチン大統領個人が、米国大統領選挙への持続的な情報攻撃を指示したと非難した。2019年5月、ドナルド・トランプ大統領(当時)は、中国がサイバー空間で悪質な行為を続けた場合、中国との技術戦争を予見した5。2021年4月、中国は米国をサイバー攻撃の「チャンピオン」と呼んだ。その1ヵ月後、G7外相会合は、ロシアと中国の両国に対し、サイバー活動を国際的な規範に沿ったものにするよう求めた。

本レポートでは、米国、英国、カナダ、オーストラリア(ファイブアイズの4つの情報機関の同盟国)、フランスとイスラエル(ファイブアイズの2つの最もサイバー能力の高いパートナー)、日本(同じくファイブアイズの同盟国だが、恐るべき経済力にもかかわらず、サイバー空間のセキュリティ面では能力が低い)、中国、ロシア、イラン、北朝鮮(欧米の利益にサイバー上の脅威を与える主要な国)、インド、インドネシア、マレーシア、ベトナム(サイバーパワーの発展の初期段階にある4つの国)を対象としている。

- 各国の能力を7つのカテゴリーに分けて評価しています。

- 戦略とドクトリン

- ガバナンス、コマンド&コントロール

- コア・サイバー・インテリジェンス・ケイパビリティ

- サイバーエンパワーメントと依存性

- サイバーセキュリティとレジリエンス

- サイバー空間におけるグローバルリーダーシップ

- 攻撃的なサイバー能力

主要な評価は各章の冒頭に1段落でまとめられています。

IISSは、ベルリン、ロンドン、マナマ、シンガポール、ワシントンDCにあるチームの指導のもと、サイバーパワーに関する研究を継続し、このテーマに関する専門家の対話をリードしていきたいと考えています。今後の出版物では、攻撃的なサイバーキャンペーンのより深い分析を行う予定です。

多くの専門家の方々のご意見を参考にさせていただきました。この出版物はIISSが単独で作成したものであり、その内容について全責任を負います。

(日本の評価)

日本は、1980年代初頭から情報通信技術の商業的応用において世界のトップレベルにありますが、サイバー空間のセキュリティ面に対処する準備ができたのは、はるかに最近のことです。2013年には、日本初の成熟したサイバーセキュリティ戦略が発表されました。これは、狭い技術的な種類の古典的な情報セキュリティの美辞麗句的な原則に焦点を当てた、それ以前のいくつかの政策に基づいています。日本は現在、サイバースペースのガバナンスについて充実したアプローチをとっているが、米国や英国などと比べると、特に民間企業による情報共有という点で、ゆるやかな取り決めとなっている。日本のサイバースペースにおける防御力は、特に強固なものではなく、多くの企業が防御力強化のためのコストを負担しようとしません。日本のレジリエンス計画はかなり限定的なものであったが、2020年のオリンピック・パラリンピック大会(武漢ウイルスの影響で延期)に向けて、その傾向は強まった。日本はいまだに公式の軍事サイバー戦略やサイバー空間に関する公式の軍事ドクトリンを持っていませんが、サイバー専門部隊の創設など、軍の組織的な変更は緩やかに行われています。しかし、日本の武力行使には憲法上および政治上の制約があるため、攻撃的なサイバー能力はまだ開発されていません。2020年までには、米国とオーストラリアの後押しもあり、日本は中国と北朝鮮に対する懸念が高まったため、より強固なサイバー態勢に移行しています。

東京オリンピックのチケット購入者のログインIDとパスワードがインターネット上に流出 / Login IDs and passwords of Tokyo Olympic ticket purchasers have been leaked on the internet(転載)~チケット購入者の端末がマルウェア感染して漏洩か?~

english.kyodonews.net/news/2021/07/2…

To clear this up, looks like a bunch of people were generally infected with #redline and other stealers that supply “dark web markets” thus exposing their creds twitter.com/Louishur/statu…

OSINTツール開発の助っ人募集 / Help Bellingcat Build Tools For Open Source Investigators!(転載)

Help Bellingcat Build Tools For Open Source Investigators!

オープンソースの調査は、人間の研究者のスキルと努力に依存しています。これは今後も変わりません。しかし、ツールを使えば、調査のプロセスを大幅に楽にすることができます。

私たちBellingcatは、他の多くの調査機関やオープンソース愛好家と同様、主に無料で利用できるツールに依存しています。これは、多くの有料ツールにアクセスするために必要な予算がないためで、私たちは非営利団体です。しかし、それだけでなく、私たちはオープンソースソフトウェアの考え方を信じています。

私たちは、あらゆる分野のデジタル研究者が、オープンソースの調査を行うための方法やツールを自由に使えるようにしたいと考えています。そのために、私たちはウェブサイトで無料の調査ガイドやリソースリストを公開しています。また、Bellingcat Githubを立ち上げました。ここでは、Bellingcatの調査技術チームが開発・使用するツールの多くを、オープンソースプロジェクトとして公開しています。

また、これらのツールを公開するだけでなく、オープンソースソフトウェアの経験者やオープンソース調査の愛好家からの投稿や共同研究も受け付けています。

支援の方法

Bellingcat Githubにあるツールをご覧いただき、より良いものにするためにご協力ください。オープンクエスチョンのリストを読んで、オープンソース調査員に関連する技術的課題に取り組んでみてください。

例えば、大学のコンピュータサイエンス学科を率いる方や、技術系の研究機関にお勤めの方で、ツール開発のコラボレーションの具体的なアイデアをお持ちの方(ソフトウェアはオープンソースであることが条件です)は、こちらからお気軽にご連絡ください。

同じことが、自分の仕事のために特定のツールを必要としているすべてのオープンソース調査員にも当てはまります。ここでアイデアを提出していただき、そのツールの開発が実現可能と思われる場合には、技術チャレンジのリストに加えさせていただきます。また、直接「プルリクエスト」を提出することもできます。もしかしたら、親切なソフトウェア開発者がそれを拾ってくれるかもしれません。

Githubツールの使用、テスト、改善

私たちのGithubにあるツールのリストは、時間とともに増えていきます。現在、私たちの小さなコレクションには、Instagramの「ロケーション」を見つけるためのツール、Google Sheets用の自動ビデオアーカイバ、曇った衛星画像の中から雲のない小さな小領域を見つけるためのGoogle Earth Engineアプリケーションなどがあります。

皆さまのご協力により、これらのツールが改善され、さらに追加されていくことを期待しています。これらのプロジェクトの多くは、すでにGithubのIssuesページに改善提案が掲載されており、コミュニティへの貢献に最適なハイライトされた課題も含まれています。

ここでは、Githubに掲載されているツールのうち、あなたが開発に貢献できるものについてご紹介します。

instagram-location-searchインスタグラムは、公共の場での共有とジオタグの両方が社会的な規範となっている点で、現代のソーシャルメディアの中ではややユニークな存在です。しかし、写真は特定の座標で検索できるわけではなく、Instagramの「場所」に関連付けられています。Instagramでは、これらの場所を緯度と経度の座標で検索したり発見したりする方法は提供されておらず、都市名や場所の名前でしか検索できません。例えば、アムステルダム中央駅からのインスタグラムの投稿を見つけるのは簡単ですが、近くの他の場所で撮影された写真を見つけるのは、探しているもの(および関連するインスタグラムの地名)がはっきりしていない限り、簡単な方法ではありません。

しかし、モバイルのInstagramアプリは、特定のInstagramの場所の近くにある場所を見つけるプライベートAPI(Application Programming Interface)にアクセスし、新しい写真の場所を選択する際に使用されます。Bellingcatは、このAPIを利用して、Instagramの場所を見つけるためのツールを開発しました。

telegram-phone-number-checker

Telegram電話番号チェッカーは、研究者が特定の電話番号または電話番号のリストがTelegramでのアカウント作成に使用されたかどうかを調べたい場合に便利です。

電話番号を調べるために、このツールはTelegram APIを使用し、「API_ID」と「API_HASH」を必要とします。電話番号がTelegramのユーザー名に関連付けられている場合、このツールは接続されているユーザー名を提供します。テレグラムではユーザー名は必須ではないので、特定の電話番号でテレグラムのアカウントが作成されているかどうかを単純に検出することもできます。

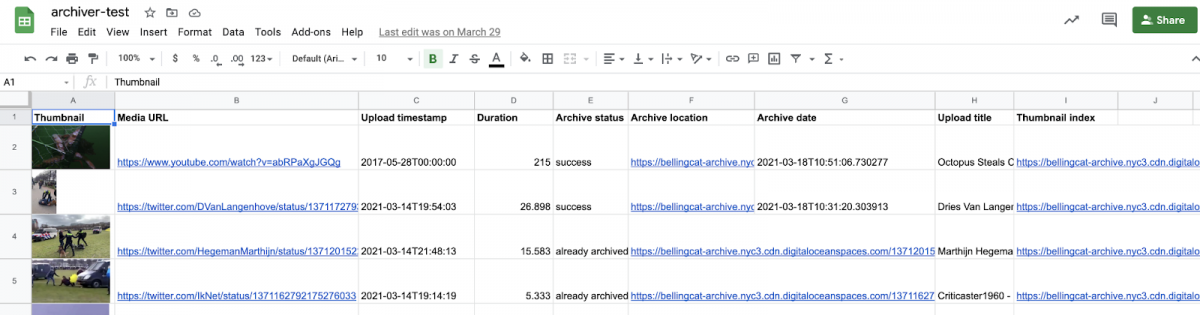

auto-archiveryoutube-dlとGoogle Sheetsを組み合わせて、ソーシャルメディアからの動画をアーカイブするためのコラボレーションインターフェースを作るツールです。これはPythonスクリプトで、定期的に(cronで)実行すると、以下のようになります。

- Download recognised videos from URLs in a Google Sheet.

- Upload these videos to a cloud storage location that is compatible with Amazon Web Service’s S3 protocol, such as S3 itself or Digital Ocean Spaces.

- Update the sheet with metadata that might be useful for organisation and retrieval.

このツールは、2021年のアメリカ大統領就任式のソーシャルメディアの画像を扱うためにBellingcatが開発したものですが、他のさまざまな場面でも活用できると考えています。

ほとんどのメタデータはyoutube-dlによって直接提供されますが、このスクリプトは、ビデオ処理用のオープンソースツールであるffmpegを使ってビデオフォーマットを変換し、メタデータを抽出することもできます。これを利用してサムネイルを生成し、画像としてGoogleシートに直接挿入することができます。また、動画の内容を一目で確認できる動画「コンタクトシート」用のサムネイルを定期的に生成することもできます。

The auto-archiver tool. Image credit: Bellingcat

オートアーカイバの機能を拡張し、新しいユーザーや技術者ではないユーザーが簡単に使えるようにする機会がいくつかあります。Githubのドキュメントにガイドや例を追加することは、アプリケーションの使用をより簡単にする重要な追加となります。また、Google Sheets Appのような他のアプリケーション形式があれば、セットアップの一部が簡単になるかもしれません。しかし、youtube-dlを実行するためにはリモートコンピュータが必要であり、アーカイブされたビデオをアップロードするための場所が必要であるため、サーバーのセットアップが必要になると思われます。

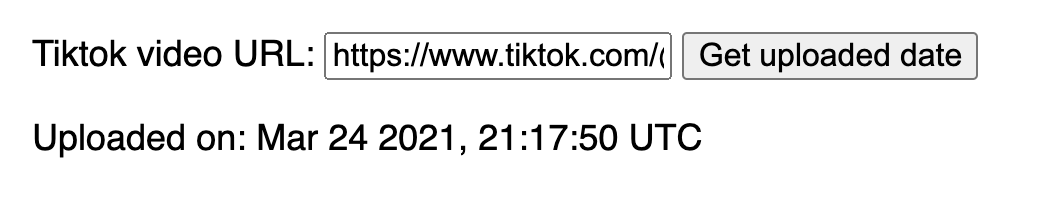

tiktok-timestampこのツールは、Tiktok の動画から正確なアップロードの日付を抽出するための極めてシンプルなヘルパーです。ソース コードでは、CORS ヘッダーを提供していない Web サイトへのリクエストを実行する方法と、シンプルなクライアント サイド ツールを Github ページでホストする方法を示しています。

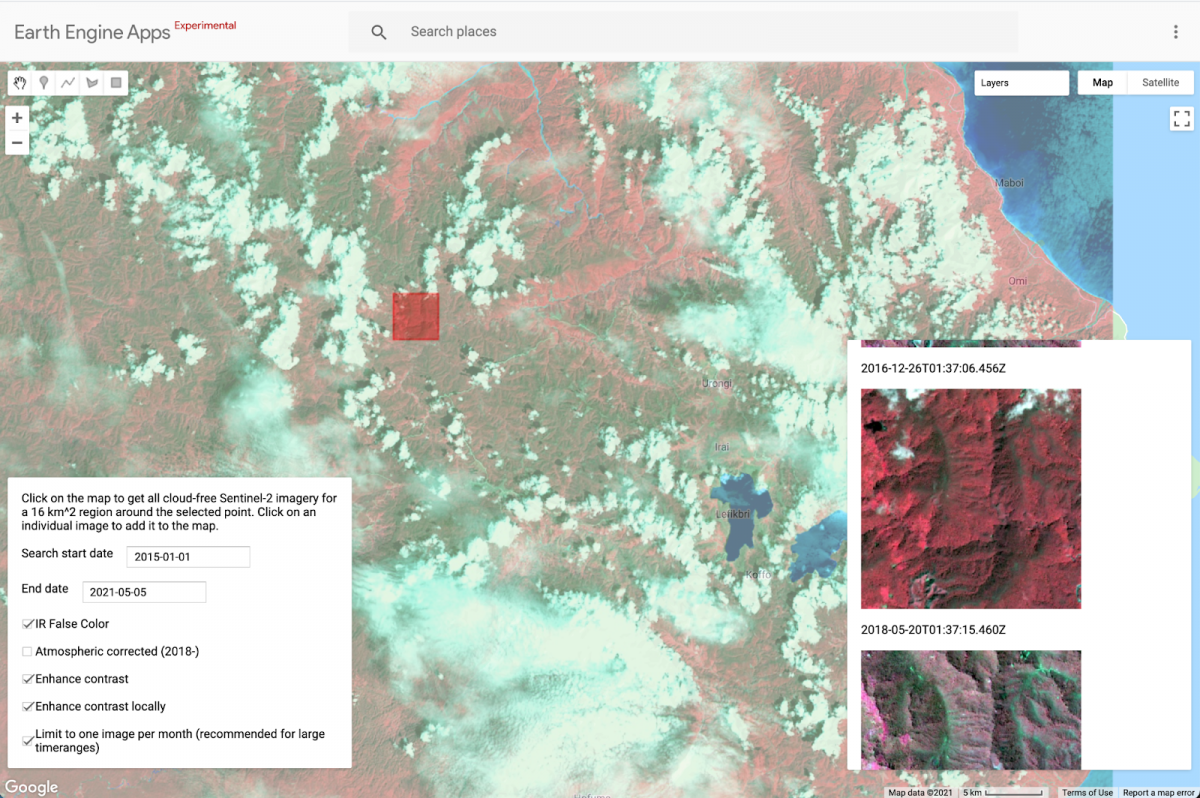

cloud-free-subregionこれは、Sentinel-2の衛星画像の中から、特定の地域に雲がないものを探し出すGoogle Earth Engineのアプリケーションです。センチネル2は、欧州宇宙機関が運用する地球観測衛星で、週に2回程度、地表のほとんどの場所の中解像度(1ピクセルあたり10メートル)の可視・赤外画像を撮影しています。この画像は、オープンソースの調査員にとって非常に有用であり、最近のBellingcatの記事では、イラクの環境汚染の理解や、エチオピアのティグライでのドローンによる戦争の主張の分析に使用されています。

このツールは、Google Earth EngineやSentinel Hubでデフォルトで提供されているように、Sentinel-2が画像全体で測定したときに大きな雲を定期的に詳細に表示する赤道地域で特に役立ちます。しかし、これらの画像の中には、関心のある特定の小さな領域で晴れているものもあります。このアプリケーションは、そのような画像を見つけるのに役立ちます。

An example of finding a Sentinel-2 image that is cloud free over a particular subregion. Credit: Bellingcat

さらに、月ごとに1枚の画像のみを含むように画像コレクションをフィルタリングすることで、多数の画像を含む大規模な時間範囲を整理するプロセスを簡素化します。また、コントラスト調整や近赤外のフォールスカラーオプションもあり、植物の視覚化にも役立ちます。

Google Earth Engineのアプリケーションとして直接アクセスすることができます。

YAFRAは、ITセキュリティインシデントに関するレポートを分析し、表現するための半自動フレームワークです | YAFRA is a semi-automated framework for analysing and representing reports about IT security incidents. Users can provide reports as PDF and YAFRA will extract IOCs (indicators of compromise)" A promising open source project with a nice MISP integration.

"YAFRAは、ITセキュリティインシデントに関するレポートを分析し、表現するための半自動フレームワークです。ユーザーはレポートをPDFで提供し、YAFRAはIOC(Indicators of compromise)を抽出します。"

将来性のあるオープンソースプロジェクトで、MISPとの連携も優れています。

「ゼロトラスト」導入だけが答えじゃない? IPAと金融庁が示した"最適解"の出し方(転載)~ゼロトラストは既存セキュリティの延長線で考える~

「ゼロトラスト・アーキテクチャ」と聞いたときの反応は、数年前と今ではかなり変わってきているのではないでしょうか。これまでは「ウチには関係ない」と一蹴されるケースもあったかもしれませんが、ゼロトラストの導入事例も増え、一気に身近になってきています。

セキュリティ業界にはありがちですがキーワードだけが先行し、実態はよく知られていないということも多々あります。前回の岡田 良太郎氏の講演レポートで触れられていましたが、“バズワード”には急いで飛びつく必要はありません。ただし放置しないように概略を知っておき、必要なタイミングで必要な部分を取り入れるという積極性は必要かと思います。

ゼロトラストに関しては、キーワードが盛り上がってからしばらくたったことで、重要な資料が“無料で”手に入るようになりました。今回は、これらを紹介していきます。この機会に少しだけでも触れてみてください。

まずは、最重要な資料「NIST SP800-207」を押さえておきましょう。NIST SP800-207は2020年8月に公開された、米国国立標準技術研究所(NIST)による「ゼロトラスト・アーキテクチャ」の教本です。日本語訳はPwCコンサルティングから無料で公開されています。

NISTによるゼロトラスト・アーキテクチャの基本原則は以下の通りです。

- 全てのデータソースとコンピューティングサービスをリソースと見なす

- ネットワークの場所に関係なく、全ての通信を保護する

- 企業リソースへのアクセスは、セッション単位で与える

- リソースへのアクセスは、クライアントアイデンティティーやアプリケーションサービス、リクエストする資産の状態、その他の行動属性、環境属性を含めた動的ポリシーにより決定する

- 全ての資産の整合性とセキュリティ動作を監視し、測定する

- 全てのリソースの認証と認可を動的に行い、アクセスが許可される前に厳格に実施する

- 資産やネットワークインフラストラクチャ、通信の現状について可能な限り多くの情報を収集し、セキュリティ態勢の改善に利用する

NIST SP800-207 「ゼロトラスト・アーキテクチャ」(日本語訳)から引用

米国内の事情に特化した章も含まれるため、この資料のことはあくまで「ゼロトラストという概念を確認する」目的で手元に置いておくものと考えてもいいでしょう。まず2章の「ゼロトラストの基本」を読み、そこから始めるというのがちょうど良いのではないかと思います。

次に紹介するのは、情報処理推進機構(IPA)が2021年6月に公開した「ゼロトラストという戦術の使い方」という実践的な資料です。

この資料は、先ほどのNIST SP800-207を含めて多数の資料を参照しているので、ゼロトラストの入門書としても最適です。本資料は、現場に近い視点から、ゼロトラストを構成する要素を一通り解説しています。

ゼロトラストを構成する要素のキーワードのリストがあれば、私たちは「何を知っていて」「何を知らないのか」「知らないキーワードはどの部分を対象としているのか」などが分かるはずです。

「ゼロトラストという戦術の使い方」では、モデルケースも多数掲載されており、オンプレやクラウドの混在環境でこれをどのように適用していくかのヒントになると思います。制御系システムへの適用も検証されているため、ITとOTが混在するシステムの参考になるはずです。

最後に、金融庁が2021年6月に公開した無料の「ゼロトラスト」指南書「ゼロトラストの現状調査と事例分析に関する調査報告書」を紹介します。

この報告書は、PwCあらた有限責任監査法人が作成し、前半は「ゼロトラストとは何か」、後半は金融機関におけるゼロトラストの導入と事例を紹介しています。

金融機関といえば、安全なシステムを重視して最新の技術よりも“枯れた”技術を採用するという、良くも悪くも保守的なイメージがあると思います。一見、ゼロトラスト・アーキテクチャとは全く相いれないように思えますが、最近ではコロナ禍やデジタライゼーションの進展に伴い、境界型防御の限界を感じてゼロトラストを取り入れる金融系企業も増えています。

同報告書で個人的に気になったのは「ゼロトラスト・アーキテクチャを導入しないと決めた海外金融機関」の事例です。理由はさまざまですが、企業の中には「ゼロトラストはまだ早い」と判断したところもあります。金融系であればこれまで投資してきたセキュリティ対策が十分に機能していることなども理由の一つでしょう。

ゼロトラスト・アーキテクチャを導入しないことは「セキュリティ投資を止める」ことではありません。この判断をした金融機関の中には、ユーザーの振る舞いを監視する「UEBA」や、マルウェア横展開を防ぐ「内部ネットワークセグメントの細分化を実装」するなど、最新のセキュリティ対策を講じているところもあります。この事例は、金融機関だけでなく「ゼロトラストを導入しない」と決めた組織や、決断できず問題を先送りした組織にとって、大きなヒントになるはずです。

【バックアップ】

[DarkTracer] 無償ユーザーでもダークウェブ(Tor, I2P)のURLの詳細情報を見ることができるようになりました。 / Happy to announce unlock a restricted feature for FREE users. It is now possible to see Darkweb(Tor, I2P) URL detail information. (転載)

Happy to announce unlock a restricted feature for FREE users.

It is now possible to see Darkweb(Tor, I2P) URL detail information.

Check it out for FREE on DarkTracer(darktracer.com)!!

オンラインショップ「よみファねっと」への不正アクセスによるクレジットカード情報流出に関するお詫びとお知らせ(転載)~想定損害賠償額は3300万円程度か~

yomifa.com/published_docu…