川崎重工への不正アクセス

年の瀬に川崎重工が半年前にAPT攻撃に遭っていた事が発表されました。

公式発表

・当社グループへの不正アクセスについて(12/28) (魚拓)

1.概要

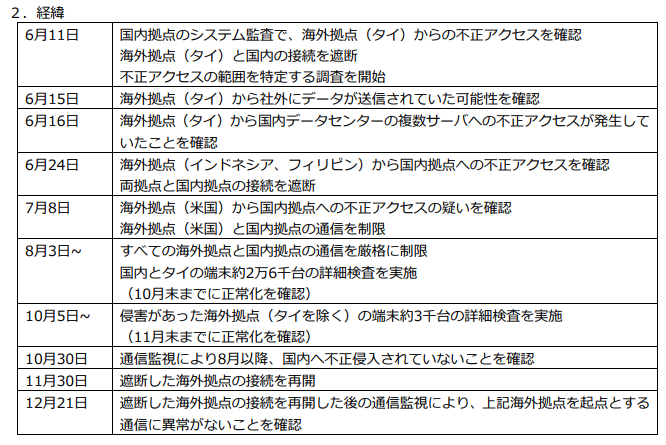

2020年6月11日、社内で実施しているシステム監査において、本来発生しないはずの海外拠点(タイ)から日本国内のサーバへの接続を発見し、同日中に不正アクセスとして同拠点と国内拠点との通信を遮断しました。しかし、続いて断続的に他の海外拠点(インドネシア、フィリピン、米国)を経由した国内のサーバへの不正アクセスが確認されたため、海外拠点からのアクセス監視強化とアクセス制限の厳格化を進め、不正アクセスを遮断しました。その後も全社的なセキュリティ対策強化を継続的に実施して

います。(公式発表より引用)

キタきつねの所感

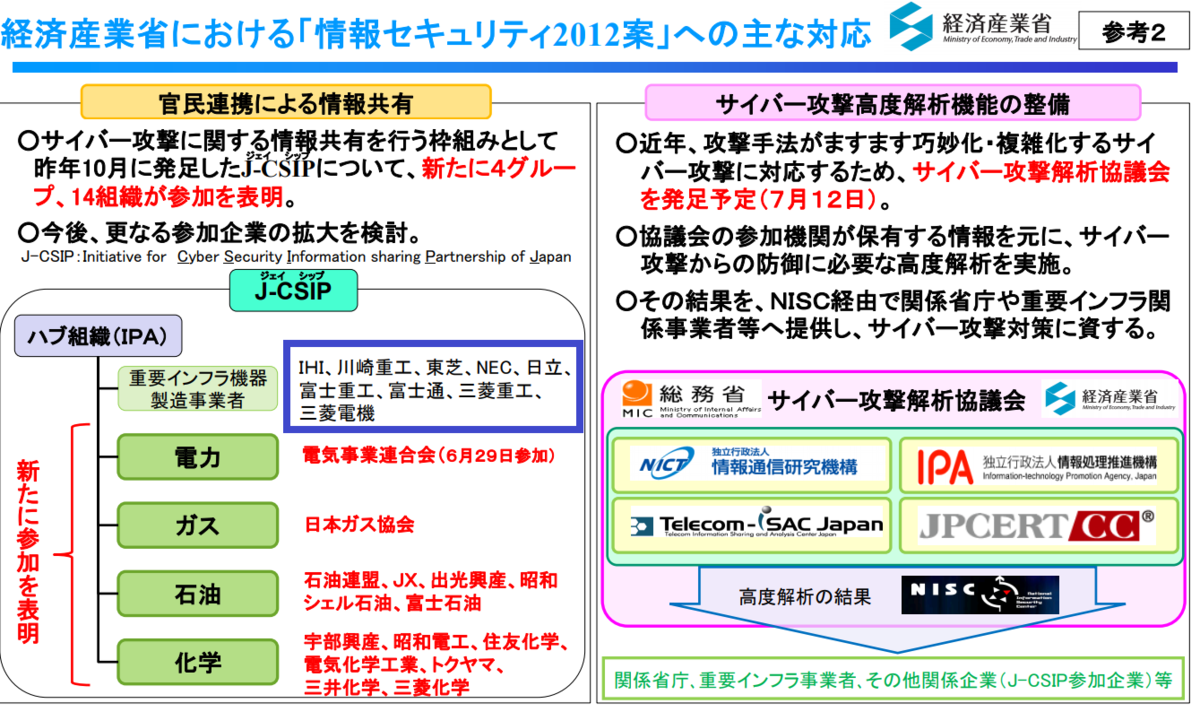

政府が重要インフラと定義しているのは「情報通信」、「金融」、「航空」、「空港」、「鉄道」、「電力」、「ガス」、「政府・行政サービス」、「医療」、「水道」、「物流」、「化学」、「クレジット」、「石油」の14分野となりますが、川崎重工は重要インフラ機器製造事業者として、サイバー攻撃の情報共有を行うJ-CSIPにも参加しています。

2020年は、三菱電機(1月/11月)、NEC(2月)、三菱重工(8月)がインシデント発表(いずれもAPT攻撃であった可能性が高い)している事を考えると、日本の重要インフラ分野が(海外から)狙われていると言っても過言ではないかも知れません。

参考:

三菱電機の情報管理を考えてみる - Fox on Security

三菱重工へのソーシャルエンジニアリング - Fox on Security

三菱電機は二段階認証を破られた - Fox on Security

海外拠点経由で、本丸(国内サーバー)を狙うサプライチェーン攻撃手法は、三菱重工(地方拠点)の手口、あるいは今年4月にトヨタの系列販売店等から最大310万件の個人情報が漏えいした事件(海外拠点経由)の手口に似ている気がしますが、公式発表を読んでもあまり事件の詳細(侵入手口)が書かれておらず、恐らく川崎重工側も別な攻撃に繋がる事を懸念してあまり開示しないと思いますので、想像の域を出ません。

開示されている情報が少ない中、公式発表に書かれた時系列を見ると、少し気になる点がありました。

最初に書いておくべきなのは、国内システム監査(自社)で侵害の兆候を見つけている事です。リアルタイム監視で事件の兆候を見つけられていないものの、APT攻撃を自社で検知できた(第一発見者)のは、川崎重工のセキュリティ対策が(全般的には)しっかりしていた証ではないかと思います。

2点目は、海外拠点(タイ)からの不正アクセスを確認して海外拠点(タイ)と国内データセンターとの接続を遮断した(6/11)後に、海外拠点(インドネシア、フィリピン、米国)から国内拠点への別な不正アクセスが複数回発生している点です。

これは、川崎重工の海外拠点が4か所以上、侵害を受けていた事を示唆しています。川崎重工の公式発表には初期侵入部分に経緯が書かれてないので、以下過分に想像になりますが、最初の侵入(タイ拠点?)から、横移動(ラテラルムーブメント)が成功した、つまり海外拠点間のネットワーク分離(セグメンテーション)に問題があった可能性を感じます。

しかし、APT攻撃者が最初の検知後(タイからの不正アクセスルートが遮断された後)にも執拗に拠点を変えて不正アクセス試行をしている部分を、川崎重工が検知出来ている事を考えると、一部情報が外部流出した部分は別にして、防衛は成功したと言っても良いのではないでしょうか。

別な気づきとしては、(全般的な防衛に成功しても)内部侵害が発生してしまったこのケースでは、3万台のエンドポイント端末検査を含めて正常化までに半年かかっている事です。

APT攻撃ではなかなか難しい事かとは思いますが、まずは入らせない事、そして入られた場合に備えて被害範囲を最小限にする事(=セグメンテーション)がいかに重要であるかを改めて感じました。

各社の報道を見ていて、NHKの記事に初期侵入に関するヒントがありました。インシデントの原因となったのは「特権ID」(=パスワード問題)だった様です。

何者かが社内システムのIDやパスワードを不正に入手したとみられるものの、どれだけの情報が流出したおそれがあるのかなど詳しいことは分かっておらず、セキュリティーに関する外部の専門機関とともに調査を続けています。

(NHK NEWS WEB記事より引用)

おそらく、特権IDのパスワードに「使い回し」があったのではないかと推測します。その推測根拠は、他社ではありますが「三菱重工」事件における公式発表内容です。

影響範囲が当該従業員の社有PCから他機器に広がった要因として、同地区の一部のサーバのローカル特権アカウントに対し、同じパスワードが設定されていたことが考えられます。

(特権アカウントを悪用され他機器にログインされたものと考えております。)これらに対し、ローカル特権アカウントのパスワードを全て異なるものに変更する対策を実施済みです。(三菱重工8/7リリースより引用)

仮にこの推測が正しければ、重要インフラのセキュリティ対策において、内部アクセスに対する、パスワードの強化、多要素認証導入(ゼロトラスト設計)は2021年の主要課題となってくる気がします。

余談です。報道各社の記事タイムスタンプを見ると、12/28午後(14時過ぎ)にこの事件が報じられ始めているのですが、株価にも影響が出にくい時間帯、そして年末年始のお休みや、年末年始に出る別のニュースの影響で、人々の事件に対する印象が薄くなるタイミングに、川崎重工の広報戦略の「強かさ」を感じました。

2021 年 7 月 30 日

川崎重工は、第三者による不正アクセス(2020年12月28日公表)について、国内外の全事業拠点で、外部専門機関との特別プロジェクトチームによる高度な専門調査を進めてきました。

これまでの調査で、当社グループ外に情報が流出した可能性を確認し、不正アクセスの範囲・種類を特定するとともに対策を講じ、情報流出の可能性があるお客様へ調査結果を報告しました。

現在までお客様および取引先に関する具体的な被害は確認されていませんが、改めて関係する皆様にご迷惑とご心配をお掛けしますことを深くお詫び申し上げます。

なお調査報告については下記のとおりですが、お客様に関する具体的な情報、不正アクセス対策の詳細は、情報セキュリティ確保の観点から開示できない点をご了承いただきますようお願い申し上げます。

記

当社グループの主要国内拠点および侵害を確認した海外拠点のPC、サーバ(約29,000台)のマルウエア調査を実施し、海外拠点においてはマルウエア除去による正常化を、国内拠点にはマルウエアが侵入していないことを確認しました。

通信量が多いPC、サーバ(約6,700台)を抽出し、侵害の痕跡を調査した結果、不正アクセスを受けた可能性のある国内外拠点のサーバ(合計36台)を特定しました。これらのサーバに詳細なフォレンジック分析を行い、うち15台のサーバに不審な暗号化ファイルがあったことが判明しました。さらに暗号化ファイルに含まれる可能性がある情報を絞り込み、その情報に関係するお客様に分析結果の報告を行いました。

通信ログを調査した結果、タイ、インドネシア、米国の拠点からインターネット上の不審なサーバに向けたデータ送信を確認しました。

なお、上記のとおり、情報流出の可能性を確認しましたが、個人情報流出については、現時点で確認された事実はありません。