ドイツに本社を構える「DeepL GmbH」社が提供する翻訳サービス「DeepL」が、翻訳精度の高さで有名なGoogle翻訳を超えたと話題を集めている。

参考:DeepL翻訳 TOEIC950点レベル匹敵も「人間ではあり得ないミス」が起こる理由

では、セキュリティという観点ではどうだろうか?日本企業が利用しても安全なレベルのセキュリテイなのか考察したい。

1) 利用者がクラウドに翻訳したい文書をアップロードする

2) クラウド上で文書が翻訳される

3) 翻訳結果が表示される

こういった動作となるため、翻訳したい文書はクラウド上に一時的に保存されることになる。翻訳サービスのセキュリテイを考慮する上で、ここに保存された文書がどのように扱われるかを考えることが重要である。

例えば、ilovetranslation.comという翻訳サイトがあるが、この翻訳サイトで翻訳した結果は、Googleのデータベースに登録され、誰でも検索結果として閲覧出来る。下図はある検索ワードでヒットしたものだが、契約書を含むメールに勝手にメールアドレスが追加されており、情報漏えいの観点から追加した理由を問いただすメールなのだが、Googleインデックスに登録され、全世界に公開されてしまっている。

ilovetranslationにて翻訳された文書。契約書のメールに勝手に追加されたメールアドレスを問いただすメールの文書が、Google検索によって世界に公開されている。

ilovetranslationにて翻訳された文書。契約書のメールに勝手に追加されたメールアドレスを問いただすメールの文書が、Google検索によって世界に公開されている。

このように、翻訳サービスは非常に便利なサービスではあるが、サービスの特性上、情報漏えいリスクには注意を払わなければならないサービスの一つである。

・DeepL翻訳(無料版)

DeepL翻訳の利用規約には以下の記載があり、Deeplに送信された文書はDeepLサーバ上に保存され翻訳アルゴリズムの改善のために一定期間保存されると明記されている。また、いかなる個人情報も翻訳しないように注意書きがなされている。恐らくこれは、DeepLの開発元がドイツに存在するためGDPRに対する配慮と思われる。

・DeepL Pro(有料版)

次に、有料版のDeepL Proの利用規約を見てみよう。無料版との違いは入力した文書と翻訳後の文書はDeepLサーバーに保存されることはないと明記されている。また、Pro版であっても、個人情報を含む文書の利用は禁止されている。

一方で、無料のDeepL翻訳については、通信経路はHTTPSで暗号化されているが、翻訳前の文書と翻訳結果がDeepL上に保存されてしまう。Googleのインデックスに登録されるようなリスクは現時点では存在しないが、翻訳前のデータがクラウドサービス事業者の設備に保存されることに変わりはないため、機密文書等は翻訳しないように社内でも周知する必要があるだろう。

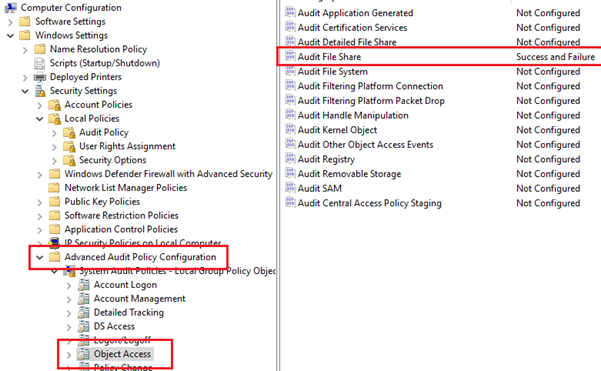

最も評価が高かったのがマイクロソフト翻訳、次いでGoogle翻訳となり、翻訳精度の高さでは最も優秀という評価であったDeepL PROだが、セキュリティという観点では最下位となった。

マカフィー製CASBのMvision Cloudによる翻訳サービスの比較。セキュリティという視点ではDeepL Proは最下位となった。

マカフィー製CASBのMvision Cloudによる翻訳サービスの比較。セキュリティという視点ではDeepL Proは最下位となった。

但し、最下位だったからといって企業での利用が推奨されないかというとそういう訳ではない。今回のクラウド・セキュリティリスクアセスメントに用いたMvision Cloudではクラウドサービスを1~10点で評価し、企業内での利用を許可して良いレベルのものには1~6点の範囲のものとなるので、今回3つのサービス共にこの範囲内に収まっている。

また、翻訳サービスの特性として匿名利用可能である点や、各種ログを取得していないといった点がスコアを落とす要因となっているが、これらく翻訳サービスとしてはむしろ好ましい特性であるため、CASBの基準では低く評価されても、実害は無い。

CASBのDeepL Proに対する評価で筆者が気になった点は、セキュリティ運用体制に関する第三者機関が発行するCertificationを取得していない点だ。DeepL Proはドイツの企業が開発しているため、GDRPの基準を満たしているとしているが、CASBの評価どおり第三者機関が提供するCertificationを取得していないとすれば、「データの管理は万全です」と言われても、それを証明する証拠が存在していない。この点については、DeepL Proの契約を検討している企業は注意を払う必要性があるだろう。

また、利用者の多くは翻訳サービス利用上の注意点や利用規約等は読まないため、トレーニングの提供も実施する必要があるだろう。便利なサービスも使い方を誤れば情報漏えいツールとなってしまうため、安全な利用方法も合わせて周知することが大切だ。

参考:DeepL翻訳 TOEIC950点レベル匹敵も「人間ではあり得ないミス」が起こる理由

では、セキュリティという観点ではどうだろうか?日本企業が利用しても安全なレベルのセキュリテイなのか考察したい。

■翻訳サービス利用上のリスク

クラウド型で提供される翻訳サービスは以下のような動作で翻訳を実行する。1) 利用者がクラウドに翻訳したい文書をアップロードする

2) クラウド上で文書が翻訳される

3) 翻訳結果が表示される

こういった動作となるため、翻訳したい文書はクラウド上に一時的に保存されることになる。翻訳サービスのセキュリテイを考慮する上で、ここに保存された文書がどのように扱われるかを考えることが重要である。

例えば、ilovetranslation.comという翻訳サイトがあるが、この翻訳サイトで翻訳した結果は、Googleのデータベースに登録され、誰でも検索結果として閲覧出来る。下図はある検索ワードでヒットしたものだが、契約書を含むメールに勝手にメールアドレスが追加されており、情報漏えいの観点から追加した理由を問いただすメールなのだが、Googleインデックスに登録され、全世界に公開されてしまっている。

このように、翻訳サービスは非常に便利なサービスではあるが、サービスの特性上、情報漏えいリスクには注意を払わなければならないサービスの一つである。

■2つ存在するDeepLの翻訳サービス

DeepLのセキュリテイに話を戻そう。DeepLの翻訳サービスには、2つのエディションが存在し無料版のDeepL翻訳と、有料版のDeepL PROが存在する。・DeepL翻訳(無料版)

DeepL翻訳の利用規約には以下の記載があり、Deeplに送信された文書はDeepLサーバ上に保存され翻訳アルゴリズムの改善のために一定期間保存されると明記されている。また、いかなる個人情報も翻訳しないように注意書きがなされている。恐らくこれは、DeepLの開発元がドイツに存在するためGDPRに対する配慮と思われる。

4.テキストと訳文(無料のDeepL翻訳)出典:DeepLの利用規約より引用

個人情報の類が含まれるテキストはいかなる場合も使用しないでください。

翻訳サービスをご利用の際に入力したテキストはすべてDeepLのサーバーに送信されます。テキストのサーバーへの送信は、翻訳サービスを提供するために不可欠です。入力したテキストとその翻訳は、翻訳アルゴリズムの強化及び性能向上を目的として、一定期間保存されます。

皆様が訳文に加えた訂正内容も、翻訳の精度を確認したり、必要であれば訂正内容に合わせて訳文をアップデートしたりするためにDeepLのサーバーに送信されます。入力した訂正内容も、当社の翻訳アルゴリズムの強化及び性能向上を目的として、一定期間保存されます。

・DeepL Pro(有料版)

次に、有料版のDeepL Proの利用規約を見てみよう。無料版との違いは入力した文書と翻訳後の文書はDeepLサーバーに保存されることはないと明記されている。また、Pro版であっても、個人情報を含む文書の利用は禁止されている。

5.テキストと訳文(DeepL Pro)出典:DeepL Proの利用規約より引用

DeepL Proをご利用の場合、入力したテキストと訳文はサーバーに保存されることはなく、翻訳時にのみ使用されます。DeepL Proでは、翻訳サービスの品質向上を目的として皆様のテキストを使用することはありません。 詳しくは、 DeepL Pro利用規約をご確認ください。

個人情報の類が含まれるテキストはいかなる場合も使用しないでください。

■機密文書の翻訳にはDeepL Proが必須

DeepL翻訳、DeepL Proのどちらであっても通信経路はHTTPSにて暗号化されている。従って、翻訳前の文書と翻訳結果がDeepL上に保存されないDeepL Proであれば通信経路上でもクラウド上でも情報漏えいに繋がるリスクは低そうだ。一方で、無料のDeepL翻訳については、通信経路はHTTPSで暗号化されているが、翻訳前の文書と翻訳結果がDeepL上に保存されてしまう。Googleのインデックスに登録されるようなリスクは現時点では存在しないが、翻訳前のデータがクラウドサービス事業者の設備に保存されることに変わりはないため、機密文書等は翻訳しないように社内でも周知する必要があるだろう。

■クラウド・セキュリティ評価のCASBによるチェック

最後に、クラウドのセキュリティリスクアセスメントに用いられるCASBソリューションにて、Google翻訳、マイクロソフト翻訳、DeepL Proを比較してみた。最も評価が高かったのがマイクロソフト翻訳、次いでGoogle翻訳となり、翻訳精度の高さでは最も優秀という評価であったDeepL PROだが、セキュリティという観点では最下位となった。

但し、最下位だったからといって企業での利用が推奨されないかというとそういう訳ではない。今回のクラウド・セキュリティリスクアセスメントに用いたMvision Cloudではクラウドサービスを1~10点で評価し、企業内での利用を許可して良いレベルのものには1~6点の範囲のものとなるので、今回3つのサービス共にこの範囲内に収まっている。

また、翻訳サービスの特性として匿名利用可能である点や、各種ログを取得していないといった点がスコアを落とす要因となっているが、これらく翻訳サービスとしてはむしろ好ましい特性であるため、CASBの基準では低く評価されても、実害は無い。

CASBのDeepL Proに対する評価で筆者が気になった点は、セキュリティ運用体制に関する第三者機関が発行するCertificationを取得していない点だ。DeepL Proはドイツの企業が開発しているため、GDRPの基準を満たしているとしているが、CASBの評価どおり第三者機関が提供するCertificationを取得していないとすれば、「データの管理は万全です」と言われても、それを証明する証拠が存在していない。この点については、DeepL Proの契約を検討している企業は注意を払う必要性があるだろう。

■翻訳サービスは便利。しかし、ルールの整備が必要

DeepLの翻訳精度は確かに高く、筆者も利用している。ただ、企業としてDeepLのような翻訳サービスを業務利用するには、翻訳サービス上で翻訳してもよいサービスと、禁止すべき文書ファイルを定義しルールを整備する必要があるだろう。そして、機密文書を翻訳する場合にはDeepL Proの利用を必須とすべきだ。また、利用者の多くは翻訳サービス利用上の注意点や利用規約等は読まないため、トレーニングの提供も実施する必要があるだろう。便利なサービスも使い方を誤れば情報漏えいツールとなってしまうため、安全な利用方法も合わせて周知することが大切だ。