この度、弊社では、2023 年 9 ⽉ 4 ⽇深夜、業務上において利⽤しているサーバ(「仕事旅⾏サーバ」として、利⽤者の職業体験情報や会員情報を管理するサーバとなります)に対し、第三者による不正アクセスを受けました。

弊社では、この不正アクセスにより、サーバに保管していた個⼈情報を含む情報が不正取得及び不正利⽤されたこと、並びにサービス運営に利⽤する情報が全て削除されたことを確認しております(以下「本件」といいます)。

弊社では、本件によりサービス運営に関わるデータベースは全て削除されてしまい、通常営業を⾏うことは困難な状況に陥っております。現在、復旧に向けた作業を⾏っていますが、今後の業務開始に関しては現状未定となります。

なお、クレジットカード等、決済に関連する情報につきましては、今回のサーバには保管されておらず、流出はしておりませんが、会員情報等として登録されていたメールアドレスが漏洩したことにより、第三者から対象者に不審なメールが送信されているといった事象を確認しております。

皆様には、多⼤なるご迷惑とご⼼配をおかけしておりますこと、⼼よりお詫び申し上げます。

被害の拡⼤を防⽌するため、不審なメールに記載された電話番号や HP へのアクセス、メールアドレスへの問合せや、返信等は⾏わないよう、⼗分ご注意ください。

弊社は、発覚後、警察当局にも報告しており、今後も捜査に全⾯的に協⼒する所存でございます。また、弁護⼠とも連携のうえ、個⼈情報保護委員会にも報告し、ガイドラインに沿った対応を⾏い、再発防⽌に向けて取り組んでまいります。流出した情報の内容、犯⾏⼿⼝について詳細な調査を開始しており、判明しましたら、追ってご案内申し上げます。

以下、本件の概要等と皆様へのお願い事項につきまして、まとめさせて頂きましたので、ご確認を頂きますよう、お願い申し上げます。

1.事案内容

(1) 発覚⽇時

2023 年 9 ⽉ 5 ⽇(⽕)7:00 頃

(2) 流出の規模

①流出の規模

「仕事旅⾏サーバ」に保管されていた情報となります。

2011 年 2 ⽉から 2023 年 9 ⽉ 5 ⽇までに⼊⼒した情報となります。

②流出した主な情報

·⽒名(ふりがな)

·住所

·電話番号

·メールアドレス

·⽣年⽉⽇

·職業/業種/職種

·学歴・職務経歴(求⼈応募をされた⽅のみ)

③原因

悪意のある第三者による仕事旅⾏サーバにアップされていた外部メルマガ管理システムのセキュリティホールによる不正アクセスが原因となります。詳細は調査中となります。

2.弊社の対応

(1) 被害拡⼤防⽌等のため、緊急対応として実施した内容

·弊社 Web サーバの遮断

·対象者に緊急の注意喚起メールの送信

·サイトでの注意喚起の掲載

·サーバに関連するパスワードの変更

(2) ⾏政等との連携及び報告のため実施した内容

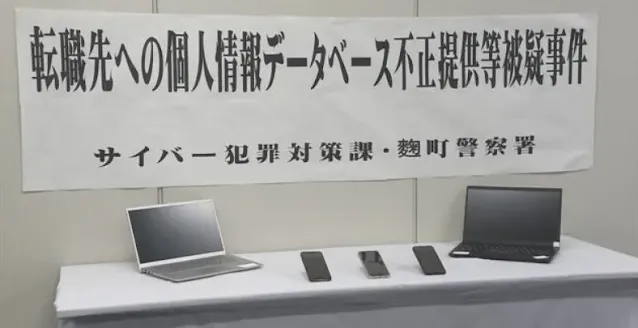

·管轄の警察署および警視庁サイバー犯罪対策課に報告

·個⼈情報保護委員会への報告

3.弊社の今後の対応

(1) 事実調査の推進

外部専⾨家からの助⾔を得ながら、流出した情報の内容や犯⾏⼿⼝等について、詳細な調査を推進中でございます。

(2) 再発防⽌策の策定準備

再発防⽌策の策定を進めております。実効性ある再発防⽌策にすべく、事実調査の結果を受け、対策を決定いたします。

4.皆様へのお願い

「あなたの個⼈情報を取得したから、悪⽤されたくなければ〜〜しろ」といった不審メール等が届いた場合、絶対に要求に応じないようご注意をお願いいたします。特に、以下の点はご注意ください。

・絶対に⾦銭は⽀払わないでください

・⾝に覚えのない代引き商品が届いた場合は受け取りを拒否してください

本⽇時点でのご報告とご案内は以上のとおりでございます。

この度は、皆様には多⼤なるご迷惑とご⼼配をおかけしておりますこと、重ねてお詫び申し上げます。