用事が済んだので東京に帰る。

鹿児島は食が豊かでいい感じだった。

取り合えず黒豚のしゃぶしゃぶとトンカツを堪能することができた。

ガイドブックに載っているような店は平日でも予約なしで突撃すると満席で突き返される。

でもGoogle mapで検索すると候補はたくさん出てくる。

|

| おひとり様用黒豚しゃぶしゃぶ&とんかつセット@六白 |

空港移動

今回はドーミーイン鹿児島に泊まった。

個人的にはルートインを使うことが多いのだが、鹿児島の手ごろな場所にルートインが無く、大浴場付きホテルを探した宿泊。

ドーミーインはルートインより高いのだが、高い分良かった。

まず、大浴場が露天風呂付。

そして夜は風呂上がりにアイスのサービスがあり、朝は乳酸菌ドリンクのサービスがある。

更に夜には夜泣きそばが宿泊客に振舞われる。

貧乏根性丸出しで丸々太ってしまった。

ドーミーインは良い意味で、「人をダメにするホテル」だった。

話がそれたが、空港行のバスはホテルから徒歩5分の場所にあった。

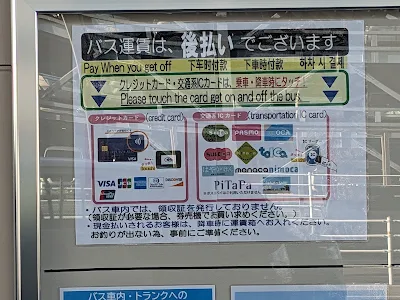

肝心なキャッシュレス対応状況だが、まず交通系ICカードは非対応。

どうも、南国交通が運航する便に限ってクレカのキャッシュレスに対応しているらしい。

有難いことにちょうど乗ろうとしていたバスが南国交通運航便だった。

ちょうど1枚キャッシュレス対応のクレカがあるので、早速活用して鹿児島空港に向かう。

バスは途中鹿児島中央駅にだけ寄り、以降空港までノンストップ。

鹿児島中央駅までは乗車率2割程度だったが、鹿児島中央駅でたくさん乗ってきて、最終的に8割くらいの乗車率だったと思う。

ちなみにキャッシュレスの比率は3割くらいな感じ。

ちなみに鹿児島空港とは言うものの、空港自体は霧島市にあり、鹿児島市内からはなんだかんだで1時間弱はかかる感じ。

程なくしてバスは鹿児島空港に到着。

今回は空港についたらやっておかなければならないミッションがある。

それは、この時期限定の、JAL Wellness & Travelのチェックインスポット対応。

チェックインして50マイルゲットです。

チェックイン繋がりで、今回は(いまさらという気もするが)スマホのJALアプリでモバイルチェックインに挑戦してみた。

手荷物検査場やサクララウンジへの入場は問題なかったのだが、搭乗直前になってJALアプリ上から搭乗機の予約情報が消える珍事が発生。

QRコードをメールに送信しておいたため、何とか搭乗できたが、初のモバイルアプリ利用でトラウマになってしまった。

手荷物検査を終えてサクララウンジ入場。

松山のサクララウンジにはポンジュースが置かれていたが、ここ鹿児島のサクララウンジには焼酎が置かれていた。

地域の特産品を置いてくれる気遣い、好きです。

この日は到着機材遅れのため、15分ほど遅延。しかも羽田空港強風のため、大阪にダイバードする可能性もあるとのことだった。

搭乗時間が迫り、ゲートに移動。

隣のゲートは喜界島行き。鹿児島は与論島とか、種子島とかの島が多く、鹿児島空港がその起点になっているため、賑やかな印象。

フライト

今回の搭乗機はB737

機内の様子。搭乗率は9割行くか行かないか。

REGISTRATIONはJA622J

JA656Jの直近3日間のフライト実績はこんな感じ。

(太字が今回搭乗したフライト)

20 Mar 2024

Kagoshima (KOJ) Tokyo (HND) JL646 12:45 14:20 ←搭乗便

Tokyo (HND) Kagoshima (KOJ) JL645 10:05 11:55

Kagoshima (KOJ) Tokyo (HND) JL640 07:40 09:15

19 Mar 2024

Tokyo (HND) Kagoshima (KOJ) JL655 19:15 21:10

Hiroshima (HIJ) Tokyo (HND) JL262 17:00 18:30

Tokyo (HND) Hiroshima (HIJ) JL263 14:40 16:05

Hiroshima (HIJ) Tokyo (HND) JL256 12:35 13:55

Tokyo (HND) Hiroshima (HIJ) JL257 10:10 11:35

Hiroshima (HIJ) Tokyo (HND) JL252 07:45 09:05

18 Mar 2024

Tokyo (HND) Hiroshima (HIJ) JL267 19:55 21:20

Kagoshima (KOJ) Tokyo (HND) JL650 17:20 19:00

Tokyo (HND) Kagoshima (KOJ) JL649 13:45 15:35

Kagoshima (KOJ) Tokyo (HND) JL644 11:00 12:35

Tokyo (HND) Kagoshima (KOJ) JL643 08:00 09:50

Tokushima (TKS) Tokyo (HND) JL464 20:35 21:50

寝ている間にドリンクサービスは通過してしまい、今回はノードリンクでのフライトとなった。

フライトは大島の横を通過し、

ちなみに人生初のモバイルアプリチェックインは大失敗でした。怖いので当面トラディショナルな方法でチェックインしたいと思います。

羽田着陸後のミッション

羽田についたら、まずはモノレールで浜松町駅に向かいます。

着いたら改札を出てマイルをゲットします。

今回も無事積算されました。

【Playback of flight JL646 on 20th MAR 2024】